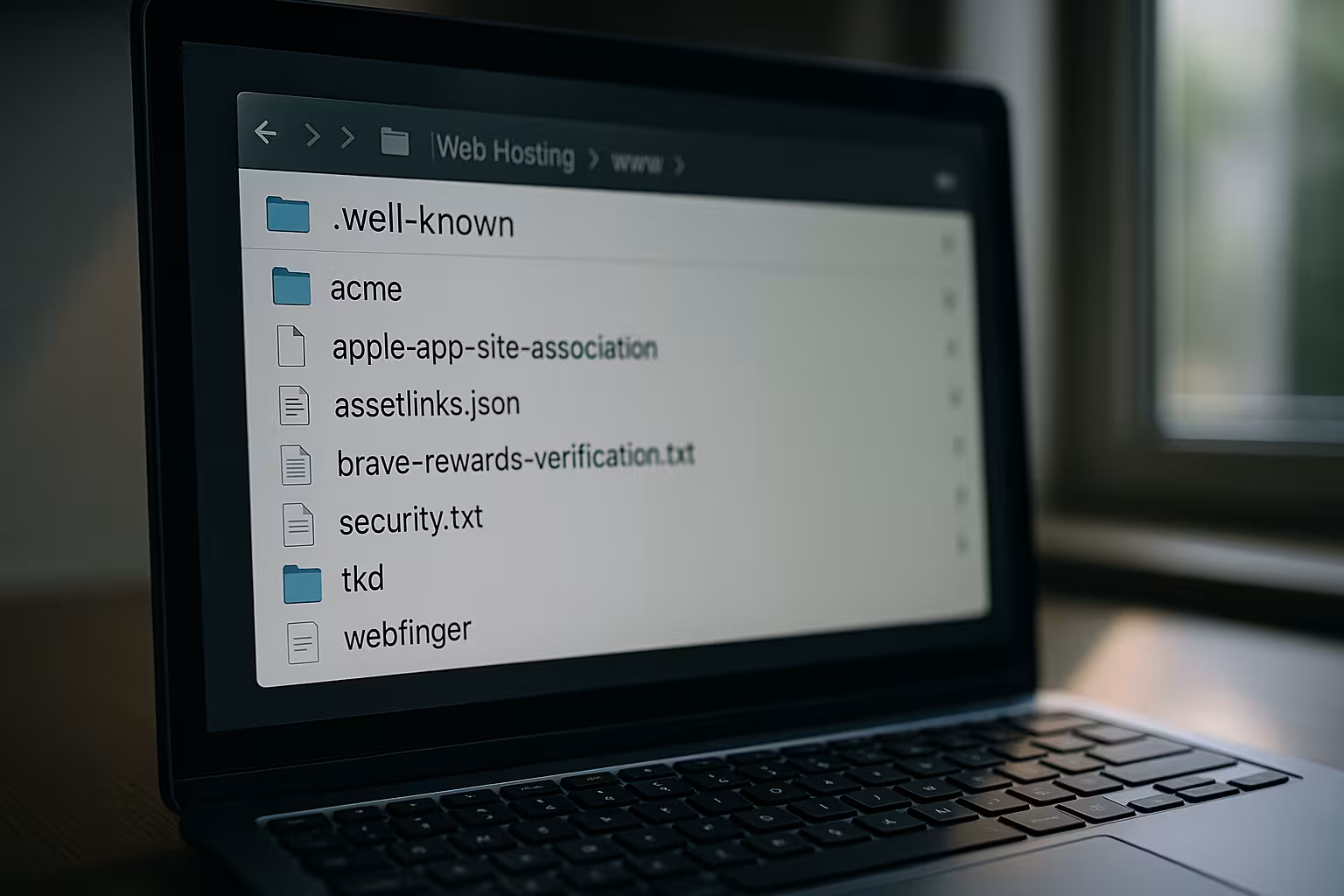

Le Dossier .well-known est un élément essentiel des services web sécurisés et est utilisé pour la validation automatique des certificats, la gestion des identités et d'autres protocoles web. Les opérateurs de sites web bénéficient d'une intégration plus simple grâce à des chemins standardisés, notamment pour les certificats SSL et les processus automatisés.

Points centraux

- Automatisation des processus de certification par des chemins standardisés

- Vérification via des URL structurées comme /.well-known/pki-validation/

- Lisibilité par les machines des métadonnées centrales pour des services tels que OpenID ou OAuth2

- Compatibilité de l'hébergement pour l'hébergement partagé, géré ou en nuage

- Concepts de sécurité par des fichiers basés sur des politiques, comme security.txt

Un coup d'œil sur le fonctionnement

Le Dossier .well-known se base sur des directives telles que la RFC 8615 et garantit que certains fichiers sont accessibles sous des chemins fixes. Par exemple, si un fournisseur de certificats SSL souhaite vérifier la propriété, il s'attend à trouver le code de validation sous https://deinedomain.de/.well-known/pki-validation/. Le grand avantage : les services ne doivent pas être adaptés ou contactés individuellement - cela économise du temps et réduit les erreurs.

Cette standardisation renforce en même temps Interopérabilité des infrastructures web modernes. Les services appelés extraient les données de configuration ou les métadonnées de manière autonome. Ainsi, les intégrations pour la sécurité, les liens vers les applications ou le contrôle d'accès fonctionnent comme par magie - à condition que le dossier soit correctement configuré.

Un aspect important reste l'emplacement : le dossier doit impérativement se trouver dans le répertoire racine de l'espace web comme /public_html/ ou /htdocs/.

Pour comprendre encore mieux les mécanismes qui se cachent derrière les chemins Well-Known, il est utile de mettre en lumière le rôle des différentes configurations de serveurs web. Qu'il s'agisse d'Apache, de NGINX ou d'IIS, les éléments centraux tels que les règles de réécriture et les droits d'accès (permissions) jouent un rôle décisif. Chez Apache, par exemple, le fichier .htaccess peut garantir que les demandes de .well-known ne soient pas redirigés ou bloqués par inadvertance. Avec NGINX, en revanche, des blocs de configuration à l'échelle du serveur sont souvent définis dans le fichier de configuration principal ou dans des fichiers Virtual-Host, qui règlent un accès sans problème au répertoire. Il est donc d'autant plus important de garder un œil sur les journaux de serveur correspondants, car on y trouve des messages d'erreur, par exemple lorsqu'une redirection involontaire rend les fichiers inaccessibles.

La séparation claire du contenu régulier du site web est particulièrement utile lors de l'utilisation du répertoire .well-known. Les services et les protocoles peuvent compter sur le fait que les fichiers de validation ou de découverte sont disponibles sous une forme définie. En même temps, on minimise le risque que ses propres contenus entrent en conflit avec le processus de validation. En règle générale, les moteurs de recherche n'indexent pas non plus activement le répertoire .well-known, ce qui peut être un avantage pour les données importantes en matière de sécurité. Il faut néanmoins être conscient que certains scanners ou crawlers se rendent justement dans ce dossier pour collecter de précieuses méta-informations, raison pour laquelle une configuration propre est particulièrement essentielle.

Scénarios d'utilisation typiques dans la pratique

Dans le quotidien des exploitants de sites web, le dossier .well-known est nécessaire pour de nombreuses opérations. Il peut s'agir de la validation SSL ou du dépôt d'informations légales.

Les cas d'utilisation les plus courants incluent

- Validation SSLLet's Encrypt ou d'autres AC demandent un fichier avec hash dans le répertoire /.well-known/acme-challenge/

- Consignes de sécuritéFichiers tels que

/.well-known/security.txtdéfinissent des interlocuteurs pour la gestion des incidents - Services d'identité: OpenID Connect attend des documents de découverte standardisés à des endroits fixes

- Intégration de l'application: Les applications mobiles (Android, Apple) valident la propriété du domaine pour les liens universels

- Registre de protection des donnéesles spécifications utilisent des voies centrales pour rendre publics les points de contact conformes au RGPD

En outre, il existe des cas particuliers où les entreprises ou les institutions définissent d'autres entrées propres dans le répertoire .well-known afin de rendre les politiques internes ou les autorisations d'accès lisibles par les machines. Les serveurs OAuth2 et autres services d'autorisation bénéficient également de points d'accès de découverte uniformes qui peuvent contenir toutes les informations pertinentes sur les points d'accès à jeton ou les méthodes de cryptage. Cela simplifie non seulement le processus d'intégration de nouvelles applications, mais permet également de savoir quels services sont dignes de confiance et quelles politiques s'appliquent.

Les applications propriétaires entrent également de plus en plus souvent en jeu. Les grandes entreprises de logiciels ou de réseaux utilisent le concept de dossier pour vérifier par exemple l'authenticité d'une licence ou pour surveiller le statut d'une installation donnée. Cela peut se faire via de simples fichiers JSON ou via des frameworks avancés qui se mettent à jour automatiquement lorsqu'un fournisseur définit de nouvelles exigences. Celui qui, dès le début, a mis en place son .well-known Le fait de structurer correctement les dossiers permet de compléter de telles intégrations à tout moment et de manière transparente, sans perturber le système global.

Configuration progressive du répertoire

Que ton package d'hébergement chez Plesk ou un autre fournisseur fonctionne - la création du dossier .well-known est à la fois simple et efficace. Tu peux créer le dossier par FTP, SFTP ou via le gestionnaire de fichiers du panneau de contrôle d'hébergement. Le nom du dossier est exactement .well-known avec point et minuscule.

La structure correcte ressemble à ceci :

| Chemin d'accès | Utilisation |

|---|---|

| /.well-known/pki-validation/ | Confirmation de domaine pour les certificats SSL |

| /.well-known/acme-challenge/ | Vérification de Let's Encrypt |

| /.well-known/security.txt | Publier un contact de sécurité |

| /.well-known/oauth-authorization-server | Découverte OAuth2 pour APIs |

Il est en outre important de définir les droits d'accès à 755 au minimum - sinon les fichiers restent invisibles. Les URL doivent être disponibles publiquement. Un simple test du navigateur te montre si le fichier est vraiment accessible de l'extérieur.

Pour les projets plus avancés, il peut être conseillé de gérer en parallèle toute une série de fichiers de validation ou de configuration au lieu d'un simple fichier. En particulier pour les projets de grande envergure qui relient plusieurs sous-domaines et services, il est courant que dans le /.well-known Dossier Différents sous-dossiers existent pour séparer proprement les vérifications les unes des autres. Cela permet aux différentes équipes de l'entreprise de travailler de manière indépendante sans se gêner mutuellement. Il est toutefois indispensable de documenter clairement quel fichier se trouve dans quel sous-dossier afin d'éviter toute confusion ultérieure.

Dans de nombreux cas, les outils d'hébergement ou de gestion de serveur tels que cPanel, Plesk ou ISPConfig prennent déjà en charge nativement le déploiement du dossier. Parfois, lors de la configuration SSL avec Let's Encrypt, un .well-known est créé dès que l'on active la fonction Auto-Renew. Il est néanmoins recommandé de vérifier régulièrement le dossier et son contenu afin d'éviter que des références ne tombent dans le vide. Shedding Light sur les sources d'erreur possibles évite des ennuis plus tard dans la vie quotidienne - surtout lorsque les renouvellements de certificats sont automatisés et que l'on y jette rarement un coup d'œil actif.

WordPress et la gestion des dossiers cachés

Si j'utilise WordPress, le dossier .well-known entre parfois en conflit avec les règles de réécriture existantes du fichier .htaccess. Celles-ci empêchent que les requêtes soient transmises au dossier. Pour contourner ce comportement, je recommande d'insérer un snippet dans le .htaccess qui autorise explicitement l'accès à /.well-known.

Tu peux aussi utiliser un plugin qui met automatiquement à disposition des interfaces Well-Known. Cela est particulièrement utile pour Mise en place d'un certificat SSL gratuit pour WordPress. Ainsi, la validation du domaine se fait automatiquement en arrière-plan.

Cependant, avec WordPress en particulier, il y a d'autres aspects à prendre en compte lorsque l'on veut .well-known de l'URL. Ainsi, de nombreux plug-ins travaillent avec leurs propres règles de réécriture d'URL. Un plugin SEO pourrait par exemple décider si certains chemins sont indexables. Un plug-in de sécurité pourrait en revanche imposer des restrictions plus strictes sur les dossiers système. C'est pourquoi il est de bonne pratique d'effectuer de temps en temps un "health-check" manuel et de vérifier comment WordPress et ses extensions gèrent le .well-known de la liste. Cela est particulièrement vrai après les mises à jour, où de nouvelles fonctions de sécurité pourraient entrer en vigueur automatiquement.

En outre, dans les installations multi-sites de WordPress, on peut rencontrer des problèmes inattendus, car chaque site utilise ses propres règles de réécriture. Dans ce type de configuration, il est recommandé de créer un site central pour le .well-known et de n'adapter les éventuelles configurations ou autres que dans ce dossier. De cette manière, on évite que certains sous-sites bloquent l'accès. Les personnes qui accordent une grande importance à la certification automatisée ou à des services similaires peuvent tirer un grand profit de cette structuration claire.

Préoccupations en matière de sécurité et risques de trébuchement

Depuis que le Dossier .well-known est accessible au public, seules des données fonctionnelles et non sensibles doivent y être enregistrées. Dans le cas contraire, un pirate potentiel pourrait tirer des conclusions sur les services utilisés. Je conseille de n'y stocker que les fichiers dont on a exactement besoin.

Une erreur fréquente réside également dans la configuration du serveur lui-même. Les règles de réécriture, les redirections ou les paramètres d'autorisation peuvent bloquer involontairement l'accès à certains chemins. Cela entraîne par exemple l'échec de la validation du certificat, ce qui est particulièrement gênant pour les processus automatisés comme le renouvellement automatique.

Un autre point concerne la sécurité par rapport à d'éventuelles manipulations. Certes, le risque est faible que quelqu'un puisse directement télécharger des fichiers dans le système. .well-known mais il faut toujours s'assurer que les droits d'accès (CHMOD) ne sont pas réglés sur 777 ou sur des paramètres similaires. En outre, il vaut la peine de jeter un coup d'œil dans les fichiers journaux pour identifier les accès inhabituels. Les pirates pourraient essayer de déposer de faux fichiers de validation, par exemple pour revendiquer le domaine à leurs propres fins. Un contrôle régulier et des mises à jour du logiciel du serveur réduisent ce risque.

C'est justement dans les environnements d'hébergement partagé, où de nombreux utilisateurs partagent le même serveur physique, que de petites erreurs de configuration peuvent avoir de grandes conséquences. Si tu constates que les certificats ne peuvent pas être renouvelés ou que les validations échouent constamment, tu devrais t'adresser au support de ton fournisseur d'hébergement. Il est souvent possible de clarifier rapidement si des mécanismes de protection côté serveur interviennent éventuellement pour empêcher l'accès aux dossiers cachés. Certains fournisseurs permettent même de traiter .well dans l'en-tête HTTP comme un répertoire pertinent pour l'accès, de sorte qu'aucune règle globale ne le bloque.

Outils supplémentaires et meilleures pratiques

Si tu utilises une offre d'hébergement moderne comme celle de Webhoster.de, la connexion à Let's Encrypt ou à d'autres CA est automatisée. En cas de besoin, une configuration manuelle est néanmoins utile, par exemple si tu utilises un fournisseur de certificats externe.

Dans de tels scénarios, une structure sûre est Guide d'installation SSL est très utile. Il indique les chemins d'accès, explique les noms de fichiers et facilite le contrôle de l'interaction de toutes les instances. Des outils comme curl, wget ou des extensions de navigateur aident à tester les chemins accessibles.

Pour les développeurs qui travaillent dans des environnements d'intégration continue et de déploiement continu (CI/CD), l'intégration de .well-known dans le pipeline de construction est particulièrement précieuse. Lors de chaque déploiement, il est possible de vérifier automatiquement si tous les fichiers de validation nécessaires sont encore à jour et si les chemins d'accès ont été correctement définis. On évite ainsi que l'infrastructure de sécurité soit paralysée par inadvertance malgré une mise à jour réussie du logiciel. Des scripts spéciaux ou des plugins pour les systèmes CI/CD courants comme Jenkins, GitLab CI ou GitHub Actions facilitent l'automatisation et la documentation de ces processus.

Il est également utile d'utiliser certaines métriques ou solutions de surveillance qui observent l'état du répertoire .well-known. Des outils comme UptimeRobot, Nagios ou Prometheus peuvent effectuer des requêtes ciblées sur les fichiers existants dans le dossier et déclencher une alarme s'ils deviennent soudainement inaccessibles. Cela permet de garantir un temps de réaction rapide, par exemple si un déploiement erroné, une modification du pare-feu ou un certificat expiré perturbe l'accès. En réagissant à temps, on s'épargne souvent un dépannage qui prend du temps.

L'avenir des sentiers Well-Known

L'importance du répertoire .well-known ne cesse de croître. Non seulement les nouveaux protocoles, mais aussi les appareils de l'environnement IoT utilisent des chemins de récupération standardisés. Par exemple, les API, les appareils intelligents ou les services en nuage demandent de manière dynamique des informations de sécurité ou de configuration aux serveurs web.

Dans le domaine des identités numériques, du Web3 ou des applications blockchain, les protocoles de découverte peuvent également être intégrés efficacement via ce dossier. Ainsi, les plateformes d'identité décentralisées fournissent des voies de connexion via .well-known.

Il apparaît clairement que le concept de .well-known ne se limite plus aux navigateurs et aux serveurs web classiques. De plus en plus d'applications mobiles, de frameworks et de plates-formes définissent leurs propres ressources accessibles via ce chemin spécifique. Cela favorise l'interopérabilité dans un monde technologique en croissance rapide. La tendance est que les logiciels ne s'appuient plus sur un seul protocole ou une seule structure, mais prennent en charge plusieurs options de manière flexible. Pour les exploitants de sites web, il est donc clair que le répertoire .well-known n'est pas un thème de niche, mais un élément stratégiquement important d'une présence moderne sur le web.

En outre, de nouvelles bonnes pratiques se développent autour des Well-Known-URI. Les standards RFC sont étendus à intervalles réguliers afin de laisser de la place à d'autres scénarios. Ce qui est passionnant, c'est que la communauté travaille activement sur les nouvelles spécifications dans les forums et les dépôts Git. Celui qui est au courant à temps peut adopter plus rapidement les nouveautés et s'assurer ainsi un avantage concurrentiel. Dans certains cas, il est même possible de reproduire ses propres normes d'entreprise dans des chemins .well-known et de les établir plus tard à plus grande échelle si elles font leurs preuves dans la pratique.

On peut également imaginer que le rôle du dossier .well- évolue vers une procédure automatisée de "handshake" entre les appareils et les serveurs. Ainsi, les maisons intelligentes ou les véhicules autonomes pourraient à l'avenir échanger des métadonnées lors de l'établissement d'une connexion. Aujourd'hui déjà, les chercheurs en sécurité travaillent sur des protocoles dans lesquels les informations d'épinglage (par exemple pour HSTS ou Certificate Pinning) peuvent être demandées via des URL Well-Known définies. La standardisation qui en résulte apporte à la fois clarté et sécurité élevée, sans que les utilisateurs aient à s'en occuper manuellement.

Considérations finales : uniformisation avec valeur ajoutée

Le Dossier .well-known sert aujourd'hui plus que jamais de clé moderne pour les processus web automatisables. Elle constitue une interface fiable pour les certificats, les accès API ou les messages de sécurité. Il reste important de le placer correctement au niveau du serveur et de le rendre systématiquement accessible via HTTPS.

Pour moi, la mise en place de ce dossier fait partie des premières mesures à prendre lors du lancement d'un site web. Efficace, standardisé, indispensable - et en même temps facile à contrôler. Lorsque l'hébergement, les logiciels et la sécurité sont imbriqués, le dossier .well-known constitue l'interface entre les hommes et les machines.