Cette comparaison montre quelle wordpress plugins de sécurité 2025 stopper les attaques et éviter les fausses alertes de la manière la plus fiable lors des tests et de l'utilisation en direct. J'évalue les niveaux de protection, la vitesse, l'utilisation et les fonctionnalités à valeur ajoutée telles que les sauvegardes, le WAF et le 2FA pour les blogs, les boutiques et les sites d'entreprise.

Points centraux

Les points clés suivants résument brièvement les principales conclusions.

- Niveaux de protection: Cloud-WAF, pare-feu serveur, scan anti-malware, 2FA

- Performance: mise en cache, CDN, scans allégés, faible charge serveur

- Transparence: logs, alertes, rapports, recommandations claires

- Confort: sauvegardes en un clic, mises à jour automatiques, restauration

- Mise à l'échelle: gestion multi-sites, droits d'équipe, options API

Méthodologie de la comparaison 2025

Je mesure la sécurité par couches et j'évalue chaque couche séparément : Prévention (WAF, protection de la connexion), la détection (scans de signatures et heuristiques), la réaction (quarantaine, correction automatique) et le redémarrage (sauvegardes, restauration). Ce qui compte, ce n'est pas le nombre de fonctionnalités, mais la qualité de leur interaction. Je vérifie la rapidité avec laquelle les plug-ins mettent à jour les règles, bloquent les attaques et fournissent des messages d'erreur propres. En outre, je fais attention à la charge du serveur, car des scans trop agressifs peuvent ralentir les pages. Pour une vue d'ensemble rapide, ce complément meilleurs plugins de sécurité Check qui réunit couverture fonctionnelle et facilité d'utilisation.

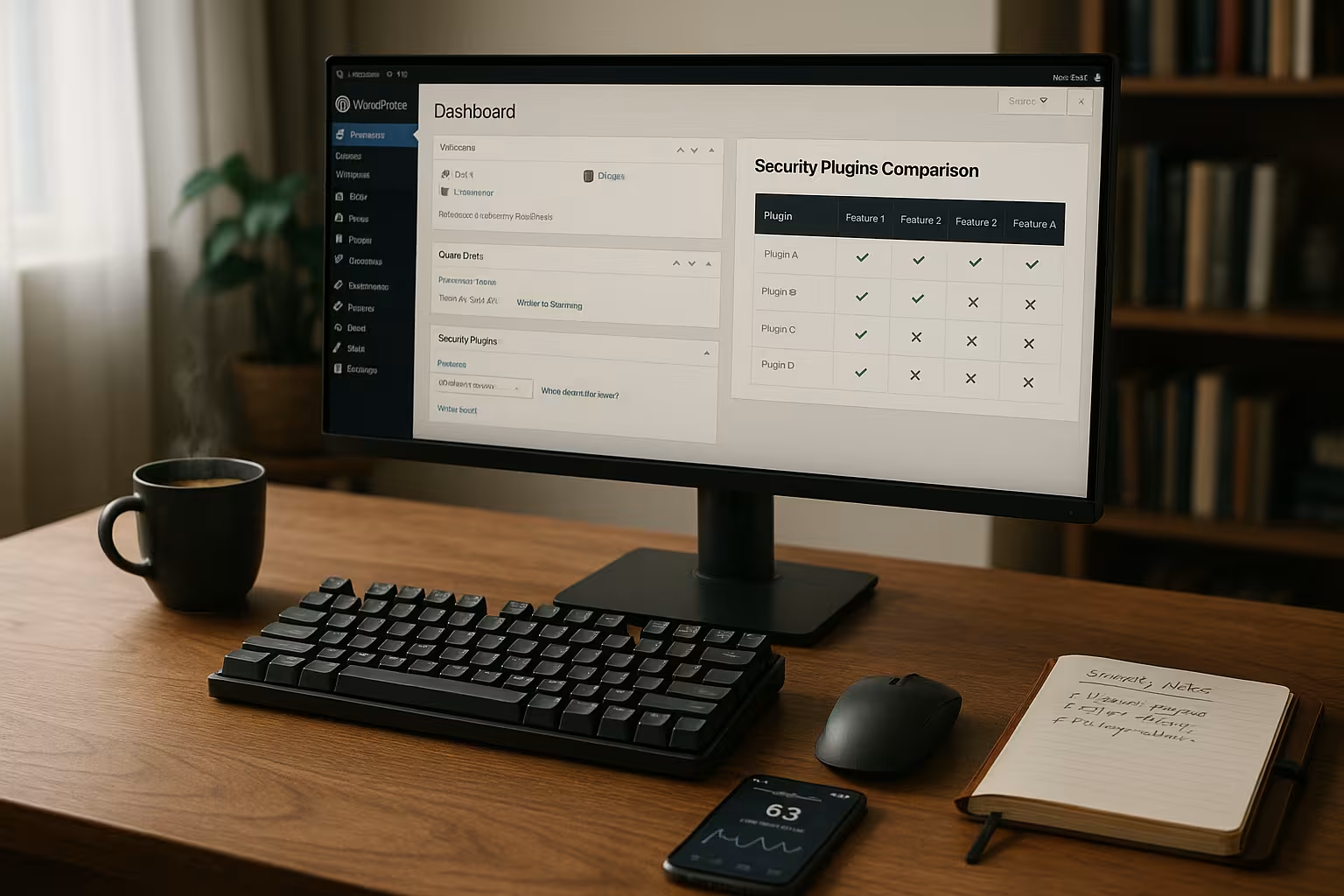

Tableau comparatif : Top 5 des plugins et fonctions principales

Le tableau présente les fonctions et les points forts des cinq candidats, classés selon l'étendue de la protection, l'utilisation et les avantages supplémentaires. Je mets l'accent sur une clair Structure : type de pare-feu, détection de logiciels malveillants, gestion des identités et des accès, sauvegarde/restauration, surveillance. Cela te permettra de savoir rapidement quel paquet correspond à la taille du projet, à la structure de l'équipe et à la configuration de l'hébergement. Attention surtout à la question de savoir si le pare-feu filtre les demandes avant le serveur (cloud) ou s'il intervient seulement au niveau de l'application. Les deux méthodes présentent des avantages, en fonction du mix de trafic et du plan d'hébergement.

| Place | Plugin | Fonctions principales | Particularités |

|---|---|---|---|

| 1 | Sucuri | Pare-feu, analyse de logiciels malveillants, CDN, protection contre les DDoS, surveillance | WAF en nuage, grande flexibilité |

| 2 | Wordfence | Analyse en temps réel, protection de la connexion, bloc pays, pare-feu, 2FA | Surveillance granulaire fine, pare-feu de la couche application |

| 3 | Sécurité Jetpack | Sauvegarde, vérification des logiciels malveillants, 2FA, fonctions de performance | Paquet complet, intégration profonde de WP |

| 4 | All In One WP Security | Pare-feu, verrouillage de la connexion, vérification des comptes, surveillance | Tableau de bord simple, configurations directes |

| 5 | iThemes Sécurité | 2FA, protocoles, scan de vulnérabilité, sauvegardes | Droits de l'équipe, gestion forte des utilisateurs |

Je lis le tableau comme point de départ et je le fais correspondre aux objectifs du projet. Tu as besoin DDoS-Si tu as besoin d'une défense en amont, un WAF en nuage est idéal. Si tu veux avoir une vue approfondie de chaque requête, un pare-feu de couche application est convaincant. Si l'on souhaite restaurer des sauvegardes en quelques minutes, il est préférable d'opter pour un package complet avec fonction de restauration. Pour les équipes, je compte également la gestion des droits, les protocoles et les notifications.

Sucuri : protection contre la demande

Sucuri se place devant ton serveur et stoppe les attaques dès la périphérie du réseau. Il réduit les pics de charge, bloque le trafic des botnets et accélère les pages grâce à la fonction intégrée CDN. Le pare-feu pour applications web bloque les modèles connus, les exploits du jour zéro et les vagues de DDoS, tandis que l'analyse des logiciels malveillants et la surveillance signalent les modifications suspectes. En cas de compromission, le nettoyage aide, ce qui réduit les temps d'arrêt. Ceux qui prévoient une installation complète peuvent utiliser le Boîte à outils Ultimate Shield en outre, regrouper les processus de contrôle et affiner les notifications.

Wordfence : contrôle sur le serveur

Wordfence filtre les requêtes directement au niveau de WordPress et fournit un aperçu détaillé des IP, des modèles et des règles de blocage. J'aime bien la Transparence des logs, car je vois exactement ce qui a été bloqué et pourquoi. Les règles s'actualisent rapidement, la 2FA et les restrictions de connexion freinent efficacement le bourrage de crâne. Pour ceux qui ont besoin de plus, il est possible d'activer le blocage des pays et les signatures en temps réel dans la variante Premium. Pour les projets à trafic moyen à élevé, la combinaison du pare-feu, du scanner et de l'alerte est une solution fiable.

Jetpack Security : Sécurité plus confort

Jetpack Security marque des points avec des sauvegardes automatiques et une restauration rapide, ce qui permet d'économiser des heures en cas d'urgence. La vérification des logiciels malveillants est bien intégrée, la 2FA protège les comptes sans plugins supplémentaires et les outils de performance aident à réduire le temps de chargement. J'apprécie la Couplage à l'écosystème WordPress, car l'administration et les licences restent claires. Pour les débutants, l'interface est claire, tandis que les utilisateurs avancés contrôlent par module ce qui est actif. Ceux qui préfèrent une solution tout-en-un y parviennent rapidement.

All In One WP Security : contrôle granulaire

All In One WP Security convainc par ses boutons clairs pour le pare-feu, le verrouillage de la connexion, la surveillance des fichiers et le contrôle des rôles. Je règle les règles étape par étape et je vois rapidement quelle option correspond à quel objectif. Effet a été mis en place. Pour les projets de petite et moyenne taille, le plug-in offre un grand contrôle sans frais supplémentaires. Le tableau de bord explique les fonctions de manière compréhensible, ce qui rend les erreurs de configuration plus rares. Si l'on est prêt à apprendre et à investir un peu de temps, on obtient ici une protection de base très large.

iThemes Security : maîtriser les utilisateurs et les accès

iThemes Security renforce les connexions grâce à 2FA, limite proprement les droits et enregistre les modifications apportées aux fichiers. J'apprécie la clarté de l'interface ConsoleIl m'explique les risques et m'indique des tâches concrètes. Les sauvegardes, les contrôles de vulnérabilité et l'automatisation réduisent les temps de réaction en cas d'incident. Il manque un WAF séparé, mais iThemes fournit des outils puissants pour le travail d'équipe et les procédures de révision. Ceux qui gèrent un grand nombre de rédacteurs, d'auteurs et d'administrateurs bénéficient de rôles et d'alertes clairs.

Durcissement du login, 2FA et mots de passe

Les attaques commencent souvent à la connexion, c'est pourquoi je sécurise les formulaires avec des limites de taux, CAPTCHA et 2FA. Des phrases de passe longues et aléatoires réduisent considérablement le risque de "credential stuffing". Je vérifie si les plugins prennent en charge le verrouillage IP, les jetons de périphérique et le contrôle de session. En outre, j'active les notifications en cas d'échec de connexion et de modèles inhabituels. Ceux qui souhaitent aller plus loin trouveront ici un guide pratique sur le Sécuriser le login.

Stratégies de pare-feu : Cloud vs. Application Layer

Les WAF Cloud, comme chez Sucuri, filtrent le trafic avant le serveur et réduisent ainsi la charge, les effets DDoS et les pics de latence. Les pare-feux de couche d'application comme Wordfence se trouvent dans WordPress et ont l'air très finCe qui correspond à l'application. Pour le commerce électronique avec de forts pics, je choisis souvent la variante cloud, car elle tient les robots à distance et offre des avantages CDN. Pour les analyses forensiques, j'apprécie la couche application, car les logs permettent d'aller plus loin dans les événements. Les configurations hybrides combinent les deux approches, pour autant que l'hébergement et le budget le permettent.

Sauvegardes, recherche de logiciels malveillants et restauration

Une restauration rapide sauve la réputation et permet d'économiser de l'argent, c'est pourquoi je planifie les sauvegardes comme une assurance. Les sauvegardes quotidiennes ou horaires, plus le stockage hors site, me donnent Silence. Un bon scanner détecte les signatures et les comportements suspects sans surcharger le serveur. La quarantaine automatique et la restauration en un clic bouclent la boucle. Je teste régulièrement les cas d'urgence afin que les procédures soient en place et que personne n'improvise dans le stress.

Performance et compatibilité sans compromis

La sécurité ne doit pas ralentir le site, c'est pourquoi je vérifie les fréquences d'analyse, les tâches Cron et les paramètres de mise en cache. Un WAF en nuage avec CDN accélère les actifs, tandis que les scans locaux fonctionnent à des moments plus calmes. Je maintiens les plugins, les thèmes et PHP à jour et j'évite les fonctions en double qui sont mordre pourrait faire. Avant chaque mise à jour importante, je fais un test de mise en route. Ainsi, TTFB, Core Web Vitals et Shop-Checkout restent souples.

Ma proposition de configuration pour 2025

Pour les entreprises à fort trafic, je mise sur Sucuri comme WAF en amont, plus les sauvegardes Jetpack pour des restaurations rapides. Pour les projets de taille moyenne avec un désir de visibilité profonde, je choisis Wordfence et je complète par des durcissements ciblés. Ceux qui souhaitent une vue d'ensemble maximale de plusieurs sites profitent de Jetpack Security et d'une sécurité claire. Routines pour les mises à jour. Les administrateurs technophiles obtiennent beaucoup de contrôle avec All In One WP Security, tandis qu'iThemes Security gère proprement les équipes. Si tu préfères utiliser un bundle structuré plutôt qu'un choix individuel, cette vue d'ensemble compacte t'aide à Boîte à outils Ultimate ShieldIl est possible de combiner les règles, la surveillance et la restauration de manière cohérente.

les environnements d'hébergement : La configuration de sécurité appropriée

Tous les environnements n'ont pas les mêmes leviers. Sur Hébergement partagé je compte sur des analyses efficaces avec une faible charge de ressources, un durcissement de la connexion et un WAF cloud externe, car je ne peux souvent pas adapter les paramètres du serveur. Sur Managed-WordPress je complète les WAF/sauvegardes existants de l'hébergeur avec un plugin pour la visibilité, 2FA et la surveillance des changements de fichiers. Sur VPS/dédié je combine un pare-feu système (par ex. iptables/ufw) et Fail2ban avec un WAF cloud et un plugin pour la vue des applications. Dans Conteneur/Kubernetes-Dans mes configurations, je fais attention aux règles Ingress, aux limites de débit et aux agents légers, afin que les nœuds restent stables. Important : les règles spéciales NGINX/Apache, HTTP/2/3 et le durcissement TLS (HSTS, chiffrement moderne) font également partie de l'image globale.

Minimiser les fausses alertes et affiner les règles

Une bonne sécurité bloque les attaques sans freiner le trafic légitime. Je commence par Mode d'observation (le cas échéant), collectez les logs et activez ensuite progressivement des règles plus strictes. Les listes blanches pour les outils propres (passerelles de paiement, points finaux Cron, hôtes web) empêchent les blocs inutiles. Pour les pare-feux de couche d'application, les exceptions par URL, rôle ou action sont utiles. J'adapte les limites de taux aux heures de la journée et aux modèles de trafic ; pour les routes d'administration, je fixe des limites plus strictes, pour les API, je différencie selon la méthode (GET/POST). Ce qui est important alerting propre: uniquement les alertes pertinentes par e-mail/push, le reste sous forme de rapport quotidien pour éviter que les équipes ne s'abrutissent.

WooCommerce et les spécificités du commerce électronique

Les boutiques ont des points de terminaison sensibles : Checkout, panier d'achat, compte, webhooks. Je durcis admin-ajax.php et les routes REST, réduire le trafic de bots sur les fragments Search/Cart et utiliser reCAPTCHA/Turnstile lors de la connexion/de l'inscription. Pour les paiements, sont Disponibilité et Intégrité tout aussi critique : WAF cloud contre les DDoS/spikes de la couche 7, pare-feu applicatif pour les modèles à granularité fine. La mise en cache ne doit pas affecter le checkout et les vues de compte ; les exceptions correspondantes sont obligatoires. En outre, je contrôle les abus en matière d'inventaire et de coupons (limites de taux, règles contre la force brute sur les codes de coupon). Je conserve les logs à des fins médico-légales, de manière à ce qu'ils puissent être révisés, mais avec une faible quantité de données.

Réponse aux incidents : Playbook et chiffres clés

Quand ça se passe mal, c'est la vitesse qui compte. Je définis RTO (temps de redémarrage) et RPO (tolérance de perte de données) par projet. Le playbook : 1) tester les chemins d'alarme, 2) isoler (WAF sur un profil plus strict, mode de maintenance), 3) Préservation des preuves (logs, checksums), 4) nettoyage/restauration, 5) rotation des mots de passe et des clés, 6) examen de la cause de l'intrusion, 7) communication aux parties prenantes. Chaque trimestre, je m'entraîne à faire des restore-drills pour que chaque geste soit parfait en cas d'urgence. Après l'incident, j'optimise les règles, j'augmente la couverture 2FA et, si nécessaire, je planifie une configuration WAF hybride ou des pipelines de déploiement plus stricts.

Conformité, protection des données et journalisation

En ce qui concerne le RGPD, je veille à ce que Minimisation des données et les délais de conservation. Les IP peuvent être raccourcies et les données géographiques collectées de manière approximative plutôt qu'exacte. Je définis quels rôles sont autorisés à voir les logs et je sépare les accès productifs des comptes de prestataires de services avec des droits limités dans le temps. Pour les rapports, il suffit souvent agrégé Je conserve brièvement les données et les journaux détaillés. Je documente les politiques au sein de l'équipe : qui peut modifier les règles, qui les restaure, qui informe. Ainsi, les contrôles de conformité restent détendus tout en étant pertinents.

Mise à l'échelle pour les agences et les sites multiples

Dans de nombreux projets, ce qui compte Consistance. Je travaille avec des politiques de base par type de site (blog, landing, boutique) et une fenêtre de changement dans laquelle les mises à jour/modifications de règles sont regroupées et mises en ligne. La gestion multi-sites, les rôles et les options API sont importants pour moi, afin que je puisse séparer proprement les droits des utilisateurs et les déployer de manière automatisée. Je regroupe les alertes dans des canaux d'équipe, les alertes critiques sont priorisées. Pour les phases de forte charge (ventes, spots TV), j'active temporairement des profils WAF plus stricts et j'augmente les limites chez l'hébergeur afin que la sécurité ne devienne pas un goulot d'étranglement.

Migration et changement entre les plugins

Lors du changement, j'évite les doubles fonctions qui se gênent mutuellement. Procédure : 1) inventaire des fonctionnalités actives, 2) identification des chevauchements (par ex. double 2FA/scans), 3) Test de staging avec un nouveau plugin, 4) basculement progressif (d'abord la surveillance, puis les règles de blocage), 5) désinstallation des anciens composants, y compris les événements cron et les tables restantes. Important : valider les chemins de sauvegarde/restauration avant de désactiver quoi que ce soit et tenir compte des dépendances DNS/TLS en cas d'ajout d'un WAF en nuage.

Benchmarks : comment tester soi-même la sécurité et les performances

Je ne mesure pas les améliorations "ressenties", mais répétables. Kit de base : latence et TTFB avec/sans WAF, charge CPU/IO pendant les scans, nombre de requêtes bloquées par type de règle, temps de mise à jour de la règle. Contrôles fonctionnels : protection de connexion (limite de taux appliquée), manipulation de fichiers (détectée), récupération (RTO/RPO atteint). Des tests de charge avec des scénarios réalistes (pics de checkout, nombreux bots) montrent si les limites s'appliquent correctement. Les résultats documentés facilitent les audits ultérieurs et aident lors des discussions sur le budget.

API Headless/REST et configurations spéciales

Les projets headless et les sites fortement chargés en API nécessitent un soin particulier. Je vérifie Mots de passe d'application, la validité des jetons et les politiques CORS. Les règles WAF doivent faire la distinction entre le trafic de navigateur et le trafic de serveur à serveur, afin que les intégrations (par ex. ERP, PIM) ne soient pas ralenties. Je fixe des limites de taux par méthode et chemin, les points finaux d'écriture sont particulièrement sensibles. Pour les aperçus et les build hooks (Jamstack), je définis des listes d'autorisation et des fenêtres de temps étroites.

Blueprints de la pratique : Trois configurations de démarrage rapide

- Blog/Portfolio: 2FA pour tous les comptes, limite du taux de connexion, pare-feu de base avec règles pour les bots, scan hebdomadaire des logiciels malveillants, sauvegarde quotidienne hors site, mises à jour automatiques avec test de staging smoke.

- Site de l'entreprise: WAF en nuage devant le serveur, journaux d'applications pour l'expertise, droits basés sur les rôles, journaux des modifications, analyses quotidiennes, sauvegardes toutes les heures, RTO/RPO définis et playbook des alertes.

- Boutique: Cloud-WAF avec protection contre les DDoS, pare-feu applicatif pour le chemin d'accès au checkout, exceptions strictes dans la mise en cache, 2FA pour les administrateurs/gestionnaires de boutique, surveillance des transactions, sauvegardes toutes les heures plus snapshot à la demande avant les versions.

Pensées finales 2025

Une bonne sécurité WordPress résulte CompositionUne couche de protection avant l'application, des règles claires dans l'application et une restauration rapide derrière. Sucuri fournit une protection Edge et des performances, Wordfence une visibilité profonde et des contrôles granulaires, Jetpack Security accélère les sauvegardes et les restaurations, All In One WP Security offre une grande finesse de réglage, iThemes Security renforce les identités et les processus. Il est essentiel que les règles soient adaptées à ton trafic, à ton hébergement et à tes équipes. En documentant les tests, en réduisant les fausses alertes et en s'exerçant régulièrement aux procédures d'urgence, on atteint un niveau de sécurité qui porte au quotidien et qui permet de se reconnecter rapidement en cas d'urgence.