Oggi Anycast Geo-DNS determina la velocità, la sicurezza e l'affidabilità con cui gli utenti accedono ai tuoi contenuti. Ti mostrerò le differenze tecniche, i campi di applicazione reali e una chiara logica decisionale che ti consentirà di scegliere la strategia di routing Smart DNS più adatta nel 2025.

Punti centrali

- Anycast: Vicinanza automatica, latenza molto bassa

- Geo-DNS: Controllo mirato, regole regionali

- DDoS: La distribuzione protegge i server dei nomi globali

- Conformità: Ubicazione dei dati e versioni linguistiche

- Ibrido: Automatismo più regole combinati

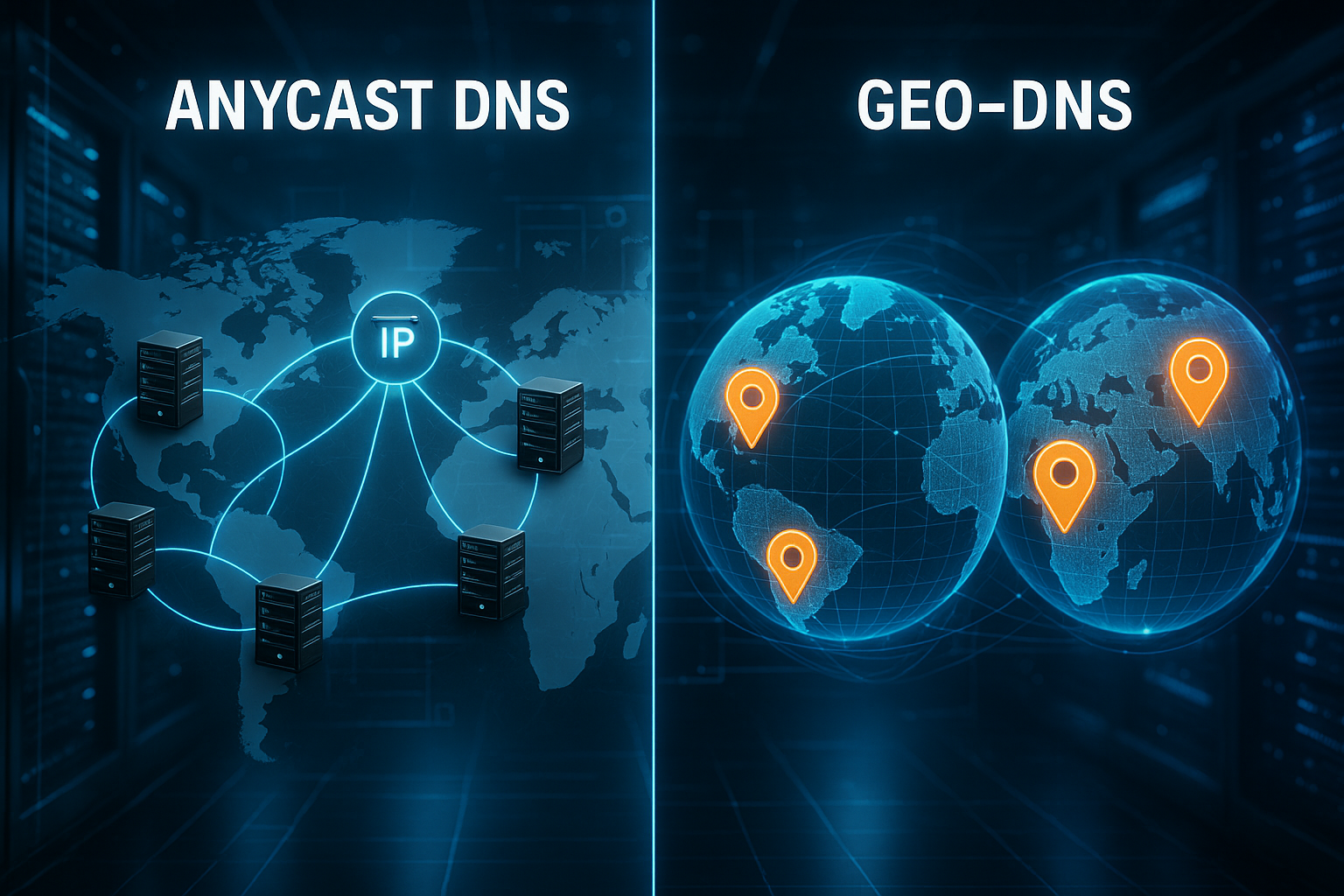

Come funziona Anycast DNS

All'indirizzo Anycast più server dei nomi condividono lo stesso IP e il BGP inoltra automaticamente le richieste al nodo più facilmente raggiungibile. Ne traggo vantaggio perché gli utenti di ogni regione ottengono il percorso più breve. Il Latenza diminuisce, poiché nessun server centrale deve elaborare tutte le richieste. Se una sede non è disponibile, il nodo successivo subentra senza necessità di commutazione manuale. In questo modo la risoluzione e l'accessibilità rimangono affidabili anche in caso di guasti.

Le reti Anycast più grandi coprono centinaia di città in tutto il mondo, riducendo così il Tempo di risposta . Più la rete è densa, minore è la dispersione della latenza tra le regioni. Nei dati di monitoraggio vedo spesso cali di millisecondi a due cifre. A ciò si aggiunge un naturale DDoS-Vantaggio: gli attacchi vengono distribuiti su molti nodi e perdono efficacia. Queste caratteristiche rendono Anycast la scelta standard per il traffico globale.

Geo-DNS nella pratica

Geo-DNS assegna le richieste a un pool di server in base alla posizione della fonte. In questo modo garantisco che gli utenti in Germania ricevano server e contenuti in tedesco. Ciò crea coerenza linguistica, percorsi più brevi verso le cache regionali e soddisfa Residenza dei datiSpecifiche. Per le campagne posso separare le regioni, eseguire test A/B e autorizzare i distributori di carico per paese. In questo modo è possibile rappresentare chiaramente le differenze regionali.

Rimane importante la Configurazione. Le zone geografiche, le mappature IP-regione e i percorsi di failover devono essere definiti con precisione. A tal proposito, prendo in considerazione il TTL dei record, poiché determina la velocità di commutazione. Per i rollout mi sono utili valori Time-to-Live ridotti, che poi aumento nuovamente in un secondo momento; a questo proposito, la guida su DNS-TTL ottimale Parametri utili. Con questa disciplina, il routing e l'esperienza utente rimangono pianificabili.

Anycast vs. Geo-DNS: confronto diretto 2025

Faccio la mia scelta in base a Instradamento, latenza, controllo, affidabilità e manutenzione. Anycast si distingue per la sua automatizzazione e i percorsi brevi senza molte regole. Geo-DNS convince con un controllo mirato, ad esempio per le versioni linguistiche, i prezzi regionali e le leggi. Nei negozi globali conto ogni millisecondo e quindi mi affido spesso a Anycast. Se invece ho bisogno di una chiara separazione tra i paesi, ricorro alle regole geografiche.

| Aspetto | Anycast | Geo-DNS |

|---|---|---|

| Principio di routing | Automatico al nodo più vicino/migliore | Basato sulla posizione tramite Regione-Regole |

| Latenza | Molto basso, senza molti interventi | A seconda della configurazione e della distribuzione |

| Controllo | Poco controllo manuale necessario | A grana fine, più amministrazione |

| Scala | Ottimo a livello mondiale | Buono, ma più oneroso dal punto di vista amministrativo |

| Protezione DDoS | Forte distribuzione del carico | Bene, possibile concentrarsi sulle regioni |

| Affidabilità | Reindirizzamento automatico in caso di guasti | Alto con failover pulito |

| Arredamento | Quasi plug-and-play | Pianificazione complessa delle regole |

| Migliore utilizzo | Siti globali con molto traffico | Contenuti locali, leggi, lingue |

Rimane determinante la Obiettivo. Per garantire prestazioni ottimali e una facile manutenzione, Anycast sposta le richieste vicino agli utenti. Per le funzionalità sensibili alla posizione, Geo-DNS fornisce la base di regole necessaria. Entrambe possono coesistere e completarsi a vicenda. In questo modo ottengo flessibilità senza rinunciare alla velocità. Questa combinazione è alla base di molte roadmap di prodotto da anni.

Prestazioni, latenza e affidabilità

Misuro il Tempo di risposta il resolver DNS su più continenti e raccolgo i valori mediani e P95. Anycast riduce tipicamente la dispersione, il che abbassa significativamente il P95. Il Geo-DNS offre vantaggi quando mantengo gli utenti in cluster regionali. Per i guasti, pianifico controlli di integrità che rimuovono gli obiettivi difettosi dal pool. In questo modo, la Accessibilità elevato anche in caso di guasti parziali.

Una seconda leva è la TTL. I TTL brevi accelerano le modifiche e il failover, ma aumentano il numero di richieste. I TTL lunghi alleggeriscono l'infrastruttura, ma ritardano le commutazioni. Utilizzo strategie TTL scaglionate con finestre di cutover preparate. Gli allarmi di monitoraggio controllano la frequenza, gli NXDOMAIN e i codici di servizio. In questo modo riesco a individuare tempestivamente le anomalie e a reagire in modo proattivo.

Aspetti relativi alla sicurezza, DNSSEC e DDoS

Attivo DNSSEC, per impedire la manipolazione delle risposte. Le zone firmate proteggono dallo spoofing e dal man-in-the-middle. Con Anycast, la catena di firme rimane coerente su tutti i nodi. Il Geo-DNS richiede firme pulite per ogni variante della risposta affinché la catena rimanga valida. Regolare rollover La chiave e i test con i validatori fanno parte dell'attività.

Contrario DDoS Punto su misure multistrato. Anycast distribuisce il carico indesiderato e aumenta la capacità di assorbimento dei server dei nomi. I limiti di velocità, i cookie DNS e il response padding rendono gli attacchi ancora più costosi. Verifico inoltre la capacità di blackholing automatico. In questo modo il servizio autoritativo rimane disponibile anche se singoli vettori colpiscono.

Architettura ibrida: regole più automatismo

Un ibrido tra Anycast e Geo-DNS unisce velocità e controllabilità. Trasferisco i server dei nomi agli utenti tramite Anycast. Allo stesso tempo definisco regole geografiche per paesi, lingue o zone partner. Questa struttura mostra i suoi punti di forza quando conformità e velocità contano allo stesso modo. Per il livello di consegna integro il tutto con Strategie multi-CDN e cache regionali.

È importante una chiara Priorità delle regole. I controlli sanitari decidono per primi, poi la geografia e infine caratteristiche come il Weighted Routing. Documento questa cascata affinché i team la comprendano. Per le release pianifico livelli che, se necessario, posso ridurre. In questo modo i rollout rimangono gestibili, anche nei periodi di picco.

Scenari di impiego ed esempi pratici

Per globale Commercio elettronico-Anycast offre il miglior rapporto tra costi e benefici. Ogni millisecondo è decisivo per la conversione e ogni interruzione comporta una perdita di fatturato. I portali multimediali combinano regole geografiche con Anycast per collegare contenuti regionali e risoluzione rapida. I fornitori SaaS con residenza dei dati utilizzano Geo-DNS per le specifiche nazionali e mantengono le prestazioni grazie al server dei nomi Anycast. Per il margine di consegna, preferisco Hosting Edge e CDN in modo che il percorso fino all'utente finale rimanga breve.

I CDN traggono grandi vantaggi da Anycast, perché la vicinanza al POP offre vantaggi diretti in termini di latenza. I portali aziendali con lingue locali si affidano al Geo-DNS per adattare i contenuti a livello regionale. I servizi di gaming richiedono entrambi: routing veloce e anchor di sessione regionali. Reagisco a eventi come vendite o rilasci con TTL temporaneamente più brevi. Dopo il picco, li aumento nuovamente per ridurre il carico.

Scelta del provider e costi

Controllo l'autenticità Anycast-Impronta ecologica del fornitore e densità delle sedi. Gli SLA con chiari impegni in termini di uptime e crediti garantiscono affidabilità operativa. Una protezione DDoS integrata riduce il rischio di costosi guasti. Il supporto DNSSEC con semplice gestione delle chiavi fa risparmiare tempo. API, funzioni di rollback e log delle modifiche mi aiutano nella quotidianità.

All'indirizzo Costi Controllo le richieste, le zone, le query al secondo e le funzionalità aggiuntive. I livelli gratuiti aiutano all'inizio, ma per i sistemi critici calcolo delle riserve. In Europa pianifico budget da due a tre cifre in euro al mese, a seconda del traffico. Le grandi piattaforme raggiungono importi a quattro cifre, ma consentono di risparmiare rapidamente grazie al minor numero di guasti. Nel confronto annoto i costi nascosti per DNSSEC o Advanced Routing.

Consigli operativi per la configurazione e il funzionamento

Inizio con una chiara Obiettivi: latenza, tasso di errore, tempo necessario per la modifica. Quindi imposto test sintetici per ogni regione che misurano le risposte DNS e end-to-end. Per le regole geografiche, gestisco i dati relativi alle regioni IP e testo i casi limite. I controlli di integrità devono essere più veloci del TTL, altrimenti il failover avviene troppo tardi. Mantengo puliti i registri delle modifiche in modo da poter ripristinare rapidamente le configurazioni.

Per il funzionamento del giorno 2 conta Trasparenza. I dashboard mostrano i tassi di query, la distribuzione, gli errori e la latenza. Gli avvisi reagiscono alle deviazioni oltre le soglie definite. Eseguo regolarmente esercitazioni antincendio: spegnimenti mirati dei nodi per verificare il failover. La documentazione e i runbook aiutano quando la situazione si fa seria. In questo modo il servizio rimane affidabile anche sotto pressione.

Comportamento del resolver, caching e trappole TTL

Tengo conto del comportamento delle grandi Risolutore (provider di accesso, DNS pubblico), perché influenzano l'efficacia della mia strategia. Anycast decide quale nodo autoritativo risponde, ma l'utente finale percepisce la latenza del suo Risolutore POP più vicini. Se un'azienda lavora con un egress centralizzato, le richieste provenienti dalle filiali spesso finiscono su un resolver molto lontano: la geolocalizzazione può quindi avvenire dalla sede dell'azienda anziché dalla posizione dell'utente. Valuto quindi separatamente i bacini di utenza per le posizioni degli utenti e dei resolver.

Le cache aumentano la velocità, ma nascondono anche dei rischi TTL-Insidie. Alcuni resolver impostano limiti minimi o massimi per il TTL, impedendo ai TTL molto brevi o molto lunghi di funzionare come previsto. Funzionalità come serve-stale in caso di guasti autoritativi forniscono ancora risposte obsolete: ottimo per la disponibilità, ma delicato in caso di commutazioni urgenti. Calibro i miei TTL in modo tale che gli obiettivi di failover vengano raggiunti in modo affidabile e testiamo le cache negative: le risposte NXDOMAIN vengono memorizzate separatamente nella cache e possono conservare configurazioni errate per un periodo sorprendentemente lungo.

Con Geo-DNS noto che diversi utenti possono passare attraverso lo stesso resolver, che potrebbe trovarsi in un'altra Regione . Le estensioni EDNS relative alla vicinanza geografica non vengono utilizzate ovunque per motivi di protezione dei dati. Pertanto, pianifico in modo conservativo: le regole geografiche funzionano con cluster anziché con confini troppo precisi e documento le eccezioni (ad es. regioni di confine o reti di roaming) per ridurre al minimo il targeting errato.

IPv6, DoH/DoQ e tipi di record moderni

Presento una coerente Dual Stack-Strategia sicura: A e AAAA ricevono obiettivi equivalenti, gli Health Check verificano entrambi i protocolli. In caso contrario, uno squilibrio porta a colli di bottiglia unilaterali. I resolver e i browser moderni utilizzano Occhi felici; tuttavia, gli endpoint IPv6 lenti peggiorano la latenza percepita. Per questo motivo sto testando IPv4/IPv6 separatamente e in combinazione.

Protocolli resolver crittografati come DoH e DoQ modificano i percorsi e le latenze, poiché le richieste possono seguire nuovi percorsi di transito. Anycast rimane utile, ma i bacini di utenza subiscono lievi variazioni. Misuro l'end-to-end invece di concentrarmi sui singoli tempi di hop. Inoltre, mi affido a HTTPS/SVCB-Record per segnalare tempestivamente ai client quali endpoint e protocolli sono preferiti. Ciò riduce i tempi di connessione e crea spazio per segnali di routing più precisi in futuro.

In testa alla zona, utilizzo ALIAS/ANAME o flattening, per indirizzare correttamente gli obiettivi CDN o geo nonostante la limitazione Apex. Verifico come il mio provider appiattisce le risposte geo, in modo che non si verifichino incongruenze tra le catene. Per i servizi con molti sottodomini, mantengo brevi le catene CNAME per evitare ulteriori roundtrip del resolver.

Autorità multi-provider e delega

Per una maggiore resilienza, pianifico Multi-provider con DNS autorevole. NS diversi in reti AS separate riducono i rischi sistemici. Presto attenzione alla firma coerente delle zone: la scelta delle chiavi e degli algoritmi deve essere compatibile con tutti i fornitori. Per i rollover coordino KSK/ZSK su tutte le piattaforme e testo le convalide prima di effettuare il passaggio.

Con il delegazione Controllo attentamente i record glue nel registro, il TTL di delega e le voci DS. Le modifiche ai set NS o DS richiedono tempo prima di avere effetto a livello globale. Per questo motivo procedo per gradi: aggiungo il nuovo provider, verifico la coerenza e solo dopo rimuovo quello vecchio. Per la gestione delle zone, dove possibile, utilizzo Hidden-Primary con AXFR/IXFR e NOTIFY. Ciò impedisce la deriva tra i provider e mantiene semplice la logica seriale.

Durante il funzionamento, valuto la distribuzione delle query per ogni NS-IP. Uno squilibrio indica anomalie di catchment o limiti. Mantengo basso il numero di NS (in genere 2-4 IP di provider) in modo che i resolver non vadano in timeout e i retry non aumentino la latenza.

Rollout: ponderato, canarino e blu/verde

Applico le modifiche con Routing ponderato e Canarie . Piccole percentuali intercettano gli errori in anticipo, senza disturbare molti utenti. Combino le regole geografiche con i pesi, ad esempio per convertire un paese in via sperimentale. Con i backend stateful, pianifico l'affinità di sessione al di fuori del DNS: il DNS stesso è stateless e non garantisce alcun legame. I distributori di carico o i token assumono gli effetti di adesione.

Per Blu/Verde Gestisco due mondi di destinazione in parallelo e passo da uno all'altro tramite DNS cutover. Prima del passaggio abbasso gradualmente i TTL, poi li aumento nuovamente. I controlli di integrità vengono eseguiti più frequentemente rispetto ai TTL, in modo che le esclusioni abbiano effetto prima della memorizzazione nella cache. Definisco anche dei percorsi di degrado: meglio disattivare temporaneamente una funzione piuttosto che perdere traffico globale.

Con Geo-DNS evito l'esplosione delle regole. Raggruppo paesi con infrastrutture simili, sostituisco regole speciali con modelli di dati (ad es. zone di prezzo) e limito il numero di pool attivi. Ciò riduce il lavoro di manutenzione e il margine di errore.

Misurazione e risoluzione dei problemi nella pratica

Tasso Latenze di coda (P95/P99) per regione e li confronto con le mappe di catchment. I salti indicano modifiche al routing, POP sovraccarichi o ritrasmissioni del resolver. Attribuisco i picchi SERVFAIL e FORMERR a errori DNSSEC, limiti di dimensione o risposte difettose. Gli aumenti di NXDOMAIN segnalano bug dei client o campagne di errori di battitura; utilizzo filtri per separare le query legittime da quelle errate.

Per individuare l'errore, controllo il SOA-Serial pro NS, confronta le firme e osserva le dimensioni delle risposte. La frammentazione può rallentare le risposte UDP; se necessario, attivo le metriche di fallback TCP e l'EDNS tuning. I traceroute verso l'IP Anycast mostrano quale POP è attualmente in servizio; in caso di discrepanze, prendo in considerazione gli eventi di peering del provider.

I runbook contengono interruttori per serve-stale, disattivazione di singole regole e impostazioni TTL di emergenza. Mantengo i canali di contatto con i provider e automatizzo i post mortem: log, metriche, set di modifiche e cronologie finiscono in un pacchetto che rende rapidamente visibili le cause.

Conformità e protezione dei dati in concreto

Definisco quali Dati di registro dove vengono raccolti, dove vengono conservati e per quanto tempo vengono conservati. Gli indirizzi IP sono considerati dati personali; ne discuto la conservazione e la pseudonimizzazione con l'ufficio legale. Documenterò le decisioni relative al Geo-DNS in modo comprensibile: regole, fonti dei dati geografici e autorizzazioni. Per Residenza dei dati Mi assicuro che non solo i server delle app, ma anche cache, proxy e telemetria rimangano nelle regioni consentite.

Utilizzo Split Horizon per le visualizzazioni interne ed esterne, ma tengo d'occhio i rischi: le zone miste portano rapidamente a incongruenze. Separo rigorosamente i nomi (ad es. corp.example vs. public example) e impedisco che i record interni diventino accidentalmente pubblici. L'approvazione delle modifiche e il principio del doppio controllo non sono un lusso, ma un obbligo.

Panoramica: quale opzione scegliere?

Mi avvicino a Anycast, quando sono fondamentali prestazioni globali, poca manutenzione e affidabilità. Per contenuti, lingue e leggi regionali utilizzo Geo-DNS con regole chiare. In molti casi combino entrambi gli aspetti e ottengo velocità e controllo. Questo mix copre bene l'e-commerce, i media, il SaaS e il gaming. Rimangono fondamentali i valori misurati, obiettivi chiari e un fornitore con ampia copertura, SLA solidi e buona usabilità.