Il sito Cartella .well-known è un componente essenziale dei servizi web sicuri e viene utilizzato per la convalida automatica dei certificati, la gestione delle identità e altri protocolli web. I gestori di siti web beneficiano di un'integrazione più semplice grazie a percorsi standardizzati, soprattutto per i certificati SSL e i processi automatizzati.

Punti centrali

- Automazione dei processi di certificazione attraverso percorsi standardizzati

- Verifiche tramite URL strutturati come /.well-known/pki-validation/

- Leggibilità della macchina metadati centrali per servizi quali OpenID o OAuth2

- Compatibilità con l'hosting con hosting condiviso, gestito o cloud

- Concetti di sicurezza attraverso file basati su criteri, come security.txt

Uno sguardo a come funziona

Il sito Cartella .well-known si basa su specifiche come la RFC 8615 e garantisce che determinati file siano accessibili in percorsi fissi. Ad esempio, se un fornitore di certificati SSL vuole verificare la proprietà, si aspetta che il codice di convalida si trovi sotto la voce https://deinedomain.de/.well-known/pki-validation/. Il grande vantaggio è che i servizi non devono essere personalizzati o contattati individualmente, risparmiando fatica e riducendo gli errori.

Questa standardizzazione rafforza anche la Interoperabilità delle moderne infrastrutture web. I servizi chiamati tirano la configurazione o i metadati in modo indipendente. Ciò significa che le integrazioni per la sicurezza, i collegamenti alle app o il controllo degli accessi funzionano automaticamente, a condizione che la cartella sia impostata correttamente.

La collocazione rimane un aspetto importante: la cartella deve essere collocata nella directory principale dello spazio web, come ad esempio /public_html/ oppure /htdocs/.

Per comprendere meglio i meccanismi alla base dei percorsi Well-Known, è utile fare luce sul ruolo delle diverse configurazioni del server web. Che si tratti di Apache, NGINX o IIS, elementi centrali come le regole di riscrittura e i diritti di accesso (permessi) svolgono un ruolo decisivo. Con Apache, ad esempio, il file .htaccess può garantire che le richieste a .noto non vengano inavvertitamente reindirizzati o bloccati. Con NGINX, tuttavia, i blocchi di configurazione a livello di server sono spesso definiti nel file di configurazione principale o nei file host virtuali, che regolano l'accesso senza problemi alla directory. Per questo motivo è ancora più importante tenere d'occhio i log del server corrispondenti, poiché vi si possono trovare messaggi di errore se, ad esempio, un reindirizzamento involontario rende inaccessibili i file.

La netta separazione dei contenuti regolari del sito web è particolarmente utile quando si utilizza la directory .well-known. I servizi e i protocolli possono fare affidamento sulla disponibilità di file di convalida o di scoperta in una forma definita. Allo stesso tempo, si riduce al minimo il rischio che i propri contenuti si scontrino con il processo di validazione. Inoltre, i motori di ricerca in genere non indicizzano attivamente la directory .well-known, il che può essere un vantaggio per i dati rilevanti per la sicurezza. Tuttavia, è bene sapere che alcuni scanner o crawler si dirigono verso questa cartella per raccogliere preziose informazioni meta, motivo per cui una configurazione pulita è particolarmente essenziale.

Scenari applicativi tipici nella pratica

Nella vita quotidiana dei gestori di siti web, la cartella .well-known è necessaria per numerosi processi. La gamma spazia dalla convalida SSL alla memorizzazione di informazioni legali.

I casi d'uso più comuni includono

- Convalida SSLLet's Encrypt o altre CA richiedono un file con hash nella directory /.well-known/acme-challenge/

- Istruzioni di sicurezzaFile come

/.well-known/security.txtDefinire la persona di contatto per la gestione degli incidenti - Servizi di identitàOpenID Connect prevede documenti di scoperta standardizzati in postazioni fisse

- Integrazione delle appLe app mobili (Android, Apple) convalidano la proprietà del dominio per i link universali

- Registro della protezione dei datiLe specifiche utilizzano percorsi centralizzati per rendere pubblici i punti di contatto conformi al GDPR

Esistono anche casi particolari in cui le aziende o le istituzioni definiscono voci aggiuntive nella directory .well-known per rendere leggibili meccanicamente le linee guida interne o le autorizzazioni di accesso. I server OAuth2 e altri servizi di autorizzazione beneficiano anche di endpoint di scoperta uniformi, che possono contenere tutte le informazioni rilevanti sugli endpoint dei token o sui metodi di crittografia. Questo non solo semplifica il processo di onboarding per le nuove applicazioni, ma crea anche chiarezza su quali servizi sono affidabili e quali politiche si applicano.

Anche le applicazioni proprietarie entrano sempre più in gioco. Le grandi aziende di software o di rete utilizzano il concetto di cartella per verificare l'autenticità di una licenza, ad esempio, o per monitorare lo stato di una specifica installazione. Ciò può avvenire tramite semplici file JSON o tramite framework avanzati che si aggiornano automaticamente quando un fornitore definisce nuovi requisiti. Coloro che hanno già il loro .noto La cartella può aggiungere tali integrazioni in qualsiasi momento senza interrompere l'intero sistema.

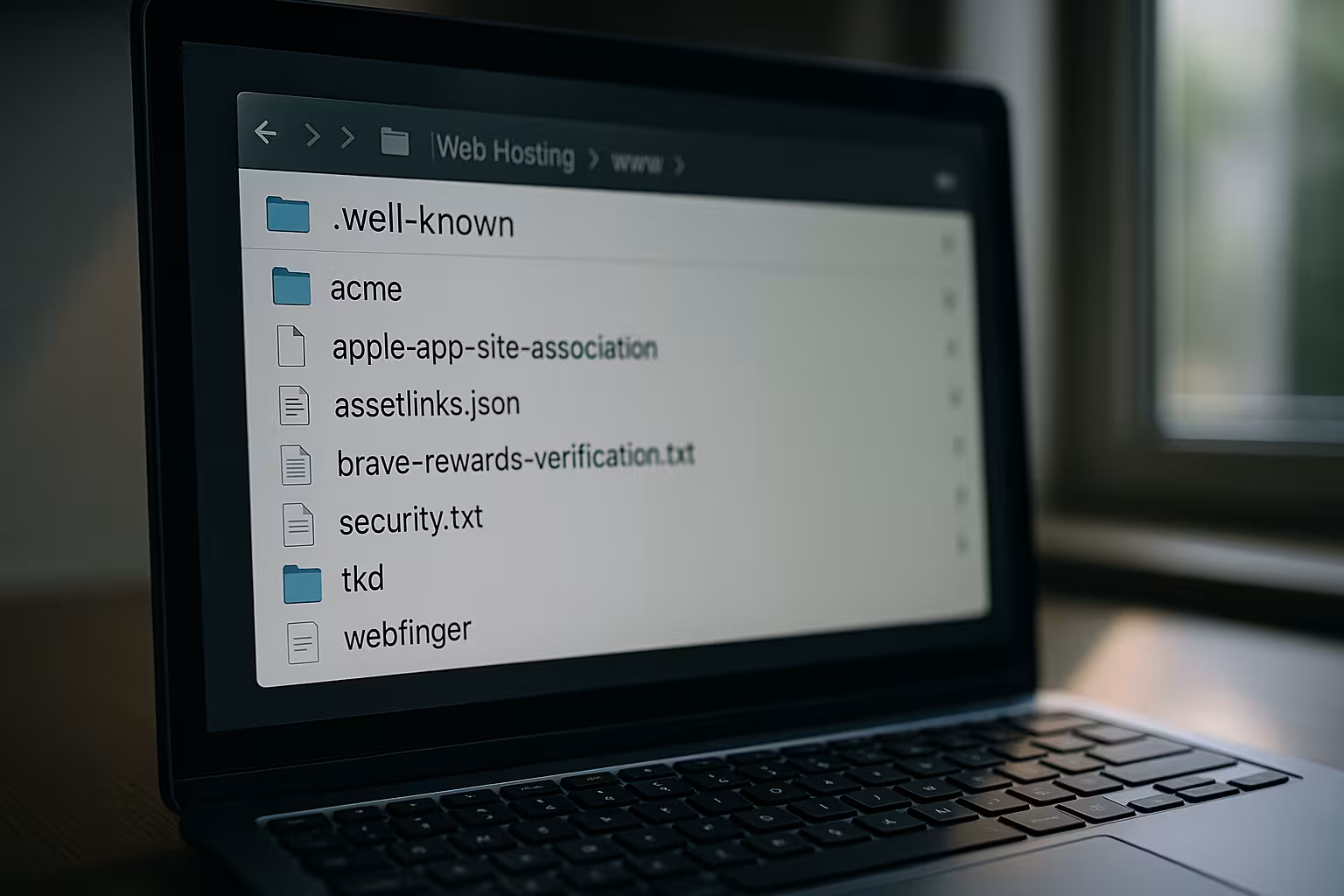

Impostazione della directory passo dopo passo

Se il vostro pacchetto di hosting con Plesk o un altro provider è in esecuzione - la creazione della cartella .well-known è semplice ed efficace. È possibile creare la cartella tramite FTP, SFTP o tramite il file manager del pannello di controllo dell'hosting. Il nome della cartella è esattamente .noto con punti e lettere minuscole.

La struttura corretta è la seguente:

| Percorso | Utilizzo |

|---|---|

| /.well-known/pki-validation/ | Conferma del dominio per i certificati SSL |

| /.well-known/acme-challenge/ | Verifica di Let's Encrypt |

| /.well-known/security.txt | Pubblicare il contatto di sicurezza |

| /.well-known/oauth-authorisation-server | Scoperta OAuth2 per le API |

È inoltre importante impostare i diritti di accesso ad almeno 755, altrimenti i file rimarranno invisibili. Gli URL devono essere disponibili al pubblico. Un semplice test del browser vi mostrerà se il file è realmente accessibile dall'esterno.

Per i progetti più avanzati, può essere consigliabile gestire un'intera serie di file di convalida o di configurazione in parallelo, invece di un singolo file. Soprattutto per i progetti più grandi che collegano diversi sottodomini e servizi, è comune che il file /.well-known Le cartelle esistono per separare le verifiche in modo pulito l'una dall'altra. Questo permette ai diversi team dell'azienda di lavorare in modo indipendente senza intralciarsi a vicenda. Tuttavia, una chiara documentazione di quale file si trova in quale sottocartella è essenziale per evitare confusione in seguito.

In molti casi, gli strumenti di gestione dell'hosting o del server come cPanel, Plesk o ISPConfig supportano già la creazione della cartella in modo nativo. A volte l'impostazione SSL con Let's Encrypt crea automaticamente una cartella .noto viene creata non appena viene attivata la funzione di rinnovo automatico. Tuttavia, è consigliabile controllare regolarmente la cartella e il suo contenuto per verificare che non manchino collegamenti. Fare luce su possibili fonti di errore consente di evitare problemi nella vita di tutti i giorni, soprattutto se i rinnovi dei certificati sono automatizzati e non li si controlla quasi mai.

WordPress e la gestione delle cartelle nascoste

Quando utilizzo WordPress, la cartella .well-known a volte entra in conflitto con le regole di riscrittura esistenti nel file .htaccess. Queste impediscono il passaggio delle richieste alla cartella. Per evitare questo comportamento, consiglio di aggiungere uno snippet al file .htaccess che consenta esplicitamente l'accesso a /.well-known.

In alternativa, è possibile utilizzare un plugin che fornisca automaticamente le interfacce Well-Known. Questo è particolarmente utile con il metodo Impostare un certificato SSL gratuito per WordPress. Ciò significa che la convalida del dominio avviene automaticamente in background.

Con WordPress in particolare, tuttavia, ci sono altri aspetti che devono essere considerati quando .noto è utilizzato. Numerosi plugin lavorano con le proprie regole di riscrittura degli URL. Ad esempio, un plugin SEO può decidere se determinati percorsi sono indicizzabili. Un plugin di sicurezza, invece, potrebbe imporre restrizioni più severe alle cartelle di sistema. È quindi buona norma eseguire di tanto in tanto un "controllo dello stato di salute" manuale e verificare come WordPress e le sue estensioni soddisfano i requisiti di sicurezza. .noto directory. Questo è particolarmente vero dopo gli aggiornamenti, dove le nuove funzioni di sicurezza potrebbero entrare in vigore automaticamente.

È possibile che si verifichino problemi imprevisti anche nelle installazioni multisito di WordPress, poiché ogni sito utilizza le proprie regole di riscrittura. In questa configurazione, si consiglia di utilizzare una posizione centrale per il file .noto e regolare solo lì eventuali configurazioni o simili. In questo modo si evita che singoli sottositi blocchino l'accesso. Chiunque attribuisca grande importanza alla certificazione automatica o a servizi simili può trarre enormi vantaggi da questa struttura chiara.

Problemi di sicurezza e rischi di inciampo

Dal momento che il Cartella .well-known è pubblicamente accessibile, è opportuno che vi siano memorizzati solo dati funzionali e non sensibili. In caso contrario, un potenziale malintenzionato potrebbe trarre conclusioni sui servizi utilizzati. In particolare, vi consiglio di memorizzare solo i file di cui avete bisogno.

Un errore comune risiede anche nella configurazione stessa del server. Regole di riscrittura, reindirizzamenti o impostazioni di autorizzazione possono bloccare involontariamente l'accesso a singoli percorsi. Ciò provoca, ad esempio, il fallimento della convalida del certificato, particolarmente fastidioso per i processi automatizzati come il rinnovo automatico.

Un altro punto riguarda la sicurezza rispetto a possibili manipolazioni. Anche se il rischio che qualcuno manipoli direttamente i file nella .noto ma bisogna sempre assicurarsi che i diritti di accesso (CHMOD) non siano impostati su 777 o impostazioni simili. Vale anche la pena di dare un'occhiata ai file di log per identificare gli accessi insoliti. Gli aggressori potrebbero cercare di memorizzare file di convalida falsi per rivendicare il dominio per i propri scopi, ad esempio. Controlli e aggiornamenti regolari del software del server riducono al minimo questo rischio.

Soprattutto negli ambienti di hosting condiviso, dove molti utenti condividono lo stesso server fisico, piccole configurazioni errate possono avere conseguenze importanti. Pertanto, se notate che i certificati non possono essere rinnovati o che le convalide falliscono continuamente, dovreste contattare il team di assistenza del vostro provider di hosting. Spesso possono chiarire rapidamente se sono in atto meccanismi di protezione lato server che impediscono l'accesso alle cartelle nascoste. Alcuni provider consentono persino di trattare .well-known come una directory rilevante per l'accesso nell'intestazione HTTP, in modo che nessuna regola globale la blocchi.

Ulteriori strumenti e buone pratiche

Se si utilizza un servizio di hosting moderno come Webhoster.de, la connessione a Let's Encrypt o ad altre CA è automatizzata. Se necessario, una configurazione manuale può comunque essere utile, ad esempio se si utilizza un fornitore di certificati esterno.

In questi scenari, una struttura sicura Guida alla configurazione SSL utile. Mostra i percorsi, spiega i nomi dei file e facilita il controllo dell'interazione di tutte le istanze. Strumenti come curl, wget o estensioni del browser aiutano a verificare i percorsi accessibili.

Per gli sviluppatori che lavorano in ambienti di integrazione continua e distribuzione continua (CI/CD), l'integrazione di .well-known nella pipeline di compilazione è particolarmente preziosa. A ogni distribuzione, è possibile verificare automaticamente se tutti i file di convalida necessari sono ancora aggiornati e se i percorsi sono stati impostati correttamente. In questo modo si evita che l'infrastruttura di sicurezza venga inavvertitamente paralizzata nonostante l'aggiornamento del software sia andato a buon fine. Speciali script o plugin per i comuni sistemi CI/CD come Jenkins, GitLab CI o GitHub Actions facilitano l'automazione e la documentazione di questi processi.

È inoltre utile utilizzare alcune metriche o soluzioni di monitoraggio che osservano lo stato della cartella .well-known. Strumenti come UptimeRobot, Nagios o Prometheus possono indirizzare le query specificamente ai file esistenti nella cartella e lanciare l'allarme se improvvisamente non sono più accessibili. In questo modo si garantisce un tempo di risposta rapido, ad esempio se un deployment difettoso, una modifica del firewall o un certificato scaduto interrompono l'accesso. Una reazione tempestiva consente spesso di risparmiare tempo per la risoluzione dei problemi.

Il futuro dei sentieri noti

L'importanza della directory .well-known è in costante crescita. Non solo i nuovi protocolli, ma anche i dispositivi dell'ambiente IoT utilizzano percorsi di recupero standardizzati. Ad esempio, le API, i dispositivi intelligenti o i servizi cloud richiedono dinamicamente informazioni di sicurezza o di configurazione ai server web.

I protocolli di scoperta possono essere integrati in modo efficiente tramite questa cartella anche nel settore delle identità digitali, delle applicazioni Web3 o della blockchain. Le piattaforme di identità decentralizzate, ad esempio, forniscono percorsi di connessione tramite .well-known.

Sta diventando chiaro che il concetto di .well-known non è più limitato ai browser e ai server web classici. Sempre più applicazioni, framework e piattaforme mobili definiscono le proprie risorse a cui è possibile accedere tramite questo percorso speciale. Ciò promuove l'interoperabilità in un mondo tecnologico in rapida crescita. La tendenza è che il software non si affidi più a un unico protocollo o struttura, ma che supporti in modo flessibile più opzioni. Per i gestori di siti web, ciò rende chiaro che la directory .well-known non è un argomento di nicchia, ma un elemento strategicamente importante di una moderna presenza sul web.

Si stanno inoltre sviluppando nuove best practice intorno agli URI Well-Known. Gli standard RFC vengono ampliati a intervalli regolari per creare spazio per ulteriori scenari. L'aspetto più interessante è che la comunità lavora attivamente a nuove specifiche nei forum e nei repository Git. Chi è informato tempestivamente può adottare le innovazioni più rapidamente e quindi assicurarsi vantaggi competitivi. In alcuni casi, è persino possibile mappare i propri standard aziendali in percorsi .well-known e successivamente affermarli su scala più ampia se si dimostrano validi nella pratica.

È anche ipotizzabile che il ruolo della cartella .well-known si evolva verso un processo di "handshake" automatizzato tra dispositivi e server. Ad esempio, in futuro le case intelligenti o i veicoli autonomi potrebbero scambiarsi metadati al momento di stabilire una connessione. I ricercatori sulla sicurezza stanno già lavorando a protocolli in cui le informazioni sul pinning (ad esempio per l'HSTS o per il pinning dei certificati) possono essere interrogate tramite URL Well-Known definiti. La standardizzazione che ne deriva crea chiarezza e allo stesso tempo un elevato livello di sicurezza, senza che gli utenti debbano occuparsene manualmente.

Conclusione: standardizzazione con valore aggiunto

Il sito Cartella .well-known serve oggi più che mai come chiave moderna per i processi web automatizzati. È un'interfaccia affidabile per i certificati, l'accesso alle API o i messaggi di sicurezza. Il corretto posizionamento a livello di server e l'accessibilità coerente tramite HTTPS rimangono importanti.

Per me, la creazione di questa cartella è una delle prime cose da fare quando si lancia un sito web. È efficiente, standardizzata, indispensabile e facile da controllare. Quando hosting, software e sicurezza si intrecciano, la cartella .well-known costituisce l'interfaccia tra persone e macchine.