I server di nomi propri offrono il massimo controllo e flessibilità sulle voci DNS e sono quindi ideali per progetti web ambiziosi, agenzie e aziende. In questa guida vi mostrerò passo dopo passo come configurare i vostri server di nomi e collegarli ai vostri domini, in modo tecnicamente valido ma facile da capire.

Punti centrali

- Controllo completo tramite zone DNS, TTL e record

- Server di nomi di marca rafforzare l'aspetto professionale

- Colla Records sono essenziali per i sottodomini all'interno dei domini propri

- Infrastruttura serverL'alta disponibilità richiede idealmente due sistemi geograficamente separati.

- Monitoraggio Assicura un funzionamento sempre affidabile

Che cosa sono i server dei nomi e quando conviene avere una propria configurazione?

I server dei nomi risolvono i nomi di dominio in indirizzi IP e inoltrano le richieste ai server corretti. La maggior parte dei pacchetti di hosting include già i server DNS come standard, ma spesso limitano le opzioni di configurazione. Non appena si desidera gestire in modo flessibile i record SPF, DKIM o SRV, ad esempio, il server DNS è un'opzione che non può essere utilizzata. server dei nomi propri ragionevole.

L'utente definisce la velocità di risposta alle query DNS, il tempo di validità delle voci e può gestire i propri sottodomini in modo completamente automatico tramite le API. Questa autonomia è un vero vantaggio per le configurazioni di sviluppatori o agenzie, ad esempio quando si implementano ambienti clienti isolati o progetti infrastrutturali complessi.

Per saperne di più sulle nozioni tecniche di base, consultare questo articolo Spiegazione della funzione e del ruolo dei server dei nomi.

È inoltre possibile utilizzare i propri server dei nomi per impostare funzioni più sofisticate, come il DNSSEC per firmare crittograficamente le voci DNS. Questo rende più difficile manipolare la risoluzione dei vostri domini e aumenta la sicurezza dell'intero sito web. Per i progetti che hanno requisiti di sicurezza elevati o in cui la protezione del marchio, ad esempio da parte di banche o siti di e-commerce di grandi dimensioni, gioca un ruolo importante, l'integrazione del DNSSEC nei propri server dei nomi è spesso un fattore decisivo.

Un'impostazione separata è utile anche se si vogliono realizzare costellazioni speciali, come una rete internache è collegato a sedi esterne tramite VPN. Questi scenari richiedono spesso una complessa riscrittura del DNS o configurazioni DNS divise, per le quali la maggior parte delle soluzioni standard dei provider lascia poco spazio di manovra.

Requisiti tecnici per l'installazione

Per gestire i propri server dei nomi, è necessario disporre di almeno due server indipendenti con indirizzi IP fissi pubblici. Per ottenere una reale affidabilità, questi dovrebbero essere distribuiti geograficamente o distribuiti in centri dati separati.

È inoltre necessario l'accesso root ai server per configurare software come BIND9 o PowerDNS: questi programmi si occupano della gestione delle zone DNS a livello centrale. Molti utenti si affidano a una combinazione di server dedicato e istanza virtuale, ad esempio tramite Proxmox o KVM per ottenere la massima prestazione e flessibilità allo stesso tempo.

In alternativa, è possibile utilizzare tecnologie di container come LXC - soprattutto in ambiente DevOps, questa si rivela una soluzione snella con un elevato livello di isolamento. Per una maggiore sicurezza, si consiglia di gestire i server dei nomi in ambienti isolati (ad esempio, DMZ) e di imporre un accesso limitato tramite firewall. Questo deve Porta 53 deve essere aperto sia per TCP che per UDP, poiché il DNS funziona su entrambi i protocolli.

Per la sicurezza dell'infrastruttura del name server è particolarmente importante mantenere sempre aggiornato il software e installare regolarmente gli aggiornamenti di sicurezza. Assicuratevi inoltre che siano in esecuzione solo i servizi necessari. I pacchetti e i processi non necessari possono essere potenziali superfici di attacco.

Software adatto: BIND9, PowerDNS o NSD?

Consiglio i seguenti strumenti, a seconda che si dia priorità alle prestazioni, alla sicurezza o alla flessibilità:

| Software | Caratteristiche | Adatto per |

|---|---|---|

| BIND9 | Affermato, flessibile, diffuso | Soluzioni standard con numerose personalizzazioni |

| PowerDNS | API, basato su SQL, ad alte prestazioni | Gestione delle agenzie e delle API |

| NSD + Senza restrizioni | Leggero, stabile, a fuoco | Allestimenti minimi con un'attenzione particolare alla sicurezza |

Interfacce di gestione come Webmin oppure ISPConfig rendono più facile iniziare a lavorare se non si ha un'esperienza approfondita con la CLI. Per BIND9, ad esempio, è possibile utilizzare Webmin per creare e gestire le zone tramite un'interfaccia grafica senza dover familiarizzare con il programma named.conf- o file di zona.

Il vantaggio principale di PowerDNS è che può essere integrato nei database relazionali (ad esempio, MySQL o PostgreSQL). In questo modo, le voci DNS possono essere altamente automatizzate e si possono realizzare funzioni comode come l'auto-provisioning dei sottodomini tramite un'interfaccia web o un'API. Se si combina questo con una struttura di bilanciamento del carico, PowerDNS è in grado di elaborare anche volumi molto elevati di richieste ed è quindi adatto a progetti ad alto traffico.

Se invece si utilizza NSD in combinazione con Unbound, si beneficia di una variante particolarmente sicura e leggera. Questa soluzione è particolarmente interessante se non si desidera utilizzare database di grandi dimensioni e si attribuisce particolare importanza alla minimizzazione delle superfici di attacco. NSD assume la funzione autoritativa (cioè risponde alle richieste per le vostre zone), mentre Unbound può fungere da caching o resolver ricorsivo per le richieste della rete interna.

Struttura e manutenzione delle zone DNS

Dopo aver installato il software, si creano le zone DNS per ogni dominio che si desidera gestire. È qui che si definiscono tutte le voci DNS a livello centrale. Si consiglia di definire un modello strutturato o di utilizzare l'automazione basata su API per più progetti.

Registrazioni tipiche da gestire:

- Record A - Assegnazione all'indirizzo IPv4

- Record AAAA - Destinazione IPv6

- Registrazione MX - Definire il server di posta

- Record TXT, SPF, DKIM - Autenticazione

- CNAME o SRV - Spedizioni e servizi

È inoltre possibile controllare completamente i valori TTL. Questo controllo è particolarmente utile per gli indirizzi IP che cambiano frequentemente o per gli ambienti di prova. Prestare attenzione a questo aspetto durante la creazione delle zone, Numeri di serie non appena si apportano modifiche alle voci DNS. Questo è l'unico modo per far sì che i server dei nomi secondari (slave) riconoscano che gli aggiornamenti sono disponibili durante i trasferimenti di zona.

In ambienti complessi, può essere utile creare zone separate per cliente o per progetto. Questo semplifica la manutenzione ed evita la sovrascrittura accidentale di voci esterne. Ricordare anche il DNS inverso (record PTR): Soprattutto per i server di posta e per le comunicazioni affidabili, è fondamentale che il vostro IP si risolva nel vostro dominio.

La registrazione delle query e delle modifiche DNS offre un ulteriore valore aggiunto. Se il vostro server DNS è in esecuzione su BIND9, ad esempio, potete usare le voci di registro e le impostazioni di debug per tenere traccia di chi ha interrogato quale voce e quando, o quando le zone sono state aggiornate. Ciò consente di reagire molto più rapidamente a problemi quali inserimenti errati o attacchi al server DNS.

Conservare i documenti della colla: il passo decisivo

Se si utilizzano sottodomini del proprio dominio principale per i server dei nomi, ad esempio ns1.yourdomain.com, è assolutamente necessario il cosiddetto Colla Records. Questi collegano il nome host del server dei nomi con l'indirizzo IP direttamente nel registro, altrimenti la risoluzione girerebbe a vuoto.

Esempio di voce:

- ns1.yourdomain.com → 192.0.2.1

- ns2.yourdomain.com → 192.0.2.2

Queste voci si inseriscono direttamente nell'area di amministrazione della società di registrazione del dominio, dove spesso si trova la voce "Child hosts" o "Hostnames". Il server dei nomi funzionerà in modo affidabile solo se questi dati sono stati inseriti correttamente e accettati dal registro.

In pratica, è consigliabile impostare i record glue prima di trasferire effettivamente il dominio. In questo modo si evitano interruzioni o periodi di inattività durante i quali il dominio non è temporaneamente risolvibile. Non appena i record glue sono pronti, i server dei nomi saranno in grado di sincronizzarsi correttamente. È inoltre necessario creare un file scavare- o nslookup-Verificare queste nuove voci NS per assicurarsi che tutto sia stato memorizzato correttamente.

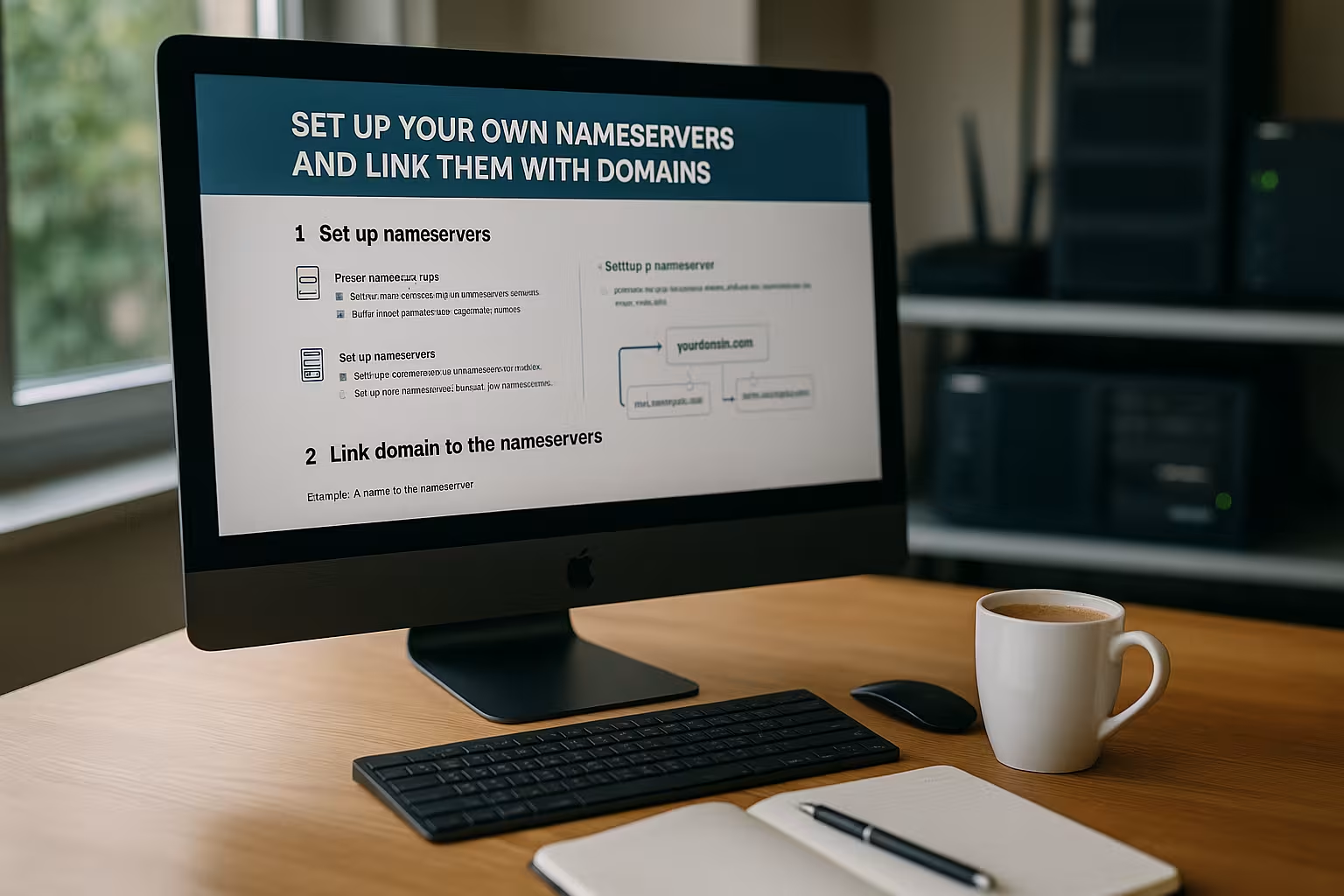

Registrazione presso il registrar e collegamento del dominio

Ora potete collegare il vostro dominio ai nuovi server dei nomi. Per farlo, accedete al vostro registrar e sostituite le voci DNS precedenti nella sezione "Gestione dei server dei nomi".

Inserite direttamente i nuovi server, ad esempio:

- ns1.yourdomain.com - 192.0.2.1

- ns2.yourdomain.com - 192.0.2.2

La transizione richiede dalle 4 alle 48 ore. Se necessario, è possibile accelerare l'effetto immediato con valori TTL brevi.

Vi mostrerò un modo alternativo per reindirizzare i DNS in questa sezione Introduzione all'inoltro DNS.

Una volta che tutto funziona, vale la pena di verificare la risoluzione da postazioni esterne. Potete chiedere ad amici o colleghi di altri Paesi di testare il vostro dominio, oppure potete utilizzare strumenti che eseguono query da vari server DNS in tutto il mondo. In questo modo, potrete essere sicuri che i vostri server dei nomi funzionino correttamente anche a livello globale.

Impostazione di test e monitoraggio

Vi consiglio vivamente di verificare il funzionamento della vostra configurazione, utilizzando strumenti come scavare oppure nslookup. Ciò consente di verificare quotidianamente se le voci vengono risolte correttamente e se il server dei nomi è accessibile da Internet.

Raccomando inoltre di impostare una soluzione di monitoraggio, che sia tramite Nagios, Icinga o soluzioni online come UptimeRobot. Ciò consente di riconoscere tempestivamente i guasti e di reagire in modo proattivo. Per i sistemi di produzione critici, è particolarmente utile l'implementazione di avvisi via e-mail.

Dopo l'installazione di base, è consigliabile automatizzare i controlli periodici delle zone. Nel caso di BIND, è possibile, per esempio nome-checkzone e named-checkconf negli script eseguiti automaticamente. In questo modo, ad esempio, si viene avvisati se c'è un errore di sintassi in un file di zona. Inoltre, non dimenticate di verificare che i trasferimenti di zona funzionino correttamente sugli slave. Un errore comune è rappresentato da un numero di serie non aggiornato o da un firewall che non consente il trasferimento AXFR (porta TCP 53).

Nei paesaggi più ampi, vale la pena di utilizzare anche l'opzione Domande e Tassi di interrogazione per riconoscere i picchi di carico. Se le metriche mostrano picchi insoliti per un periodo di tempo più lungo, ciò può indicare tentativi di attacco o semplicemente un forte aumento dell'utilizzo dei vostri servizi.

Evitare gli errori tipici

Molti problemi possono essere evitati immediatamente se si presta attenzione ad alcuni punti fin dall'inizio:

- Errore di sintassi nei file di zona utilizzando strumenti quali named-checkzone

- Impostare correttamente i record della collaaltrimenti le query DNS si bloccano

- Porta 53 mantenere aperto su TCP e UDP - nei gruppi firewall e sicurezza

- Utilizzare almeno due server dei nomi identici con zone replicate.

La maggior parte dei malfunzionamenti è causata da piccoli dettagli di configurazione che verrebbero notati con i test, quindi prevedete un tempo sufficiente per una configurazione pulita. Quando si modificano i parametri DNS (ad esempio, l'accorciamento del TTL), è necessario assicurarsi che i nuovi valori vengano applicati ovunque. A volte le convalide della cache richiedono più tempo del previsto, soprattutto se la configurazione è distribuita a livello globale.

Inoltre, alcuni amministratori dimenticano che la sicurezza DNS non è coperta solo dal protocollo DNSSEC: Una solida sicurezza della rete e dei server è altrettanto importante. I server DNS possono essere vulnerabili agli attacchi DDoS. Per questo motivo, è necessario utilizzare la limitazione della velocità ed eventualmente le politiche di risposta DNS per prevenire gli abusi. BIND9 o PowerDNS, in particolare, dispongono di opzioni che possono limitare o filtrare le risposte a query potenzialmente dannose.

Alternativa: gestione DNS esterna invece di un proprio server di nomi?

Non dovete necessariamente gestire voi stessi i server dei nomi. Alcuni hoster offrono funzioni DNS estese, tra cui la gestione API, la configurazione SPF/DKIM e GeoDNS, ad esempio. Spesso ciò è del tutto sufficiente per semplici progetti web o negozi online.

Tuttavia, quando si gestiscono più domini, si ha bisogno di direttive di sicurezza individuali o di sottodomini dinamici, un'infrastruttura separata rappresenta un vantaggio. In questi casi server dei nomi propri attraverso la flessibilità e il controllo.

Se non vi sono chiare le nozioni di base, questo vi aiuterà Introduzione al DNS con spiegazioni.

La gestione dei DNS esterni vi toglie molto lavoro, ma dipendete dalla sicurezza, dagli aggiornamenti e dall'affidabilità del provider. Anche casi d'uso particolari, come l'implementazione automatica di grandi quantità di domini, non possono sempre essere perfettamente integrati nel flusso di lavoro se il provider prescrive determinate regolazioni o limiti. Per le agenzie o le aziende che richiedono un contatto diretto con il cliente e modifiche rapide della configurazione, le soluzioni esterne sono quindi spesso soddisfacenti solo a metà.

Sintesi e prospettive

Server dei nomi propri sono utili per chiunque voglia maggiore controllo, prestazioni e autonomia sulla propria infrastruttura web. La configurazione è tecnicamente impegnativa, ma può essere risolta con strumenti open source e moderni strumenti di amministrazione come Webmin. Gli aspetti più importanti sono: doppio server per la ridondanza, registri colla corretti e monitoraggio permanente.

Se gestite molti progetti, se volete separare diversi ambienti di clienti o se date importanza alle vostre strategie di sicurezza, allora il vostro stack di name server è indispensabile. In definitiva, è fondamentale un'implementazione ben ponderata che si concentri su disponibilità, accessibilità e manutenzione del sistema. Assicuratevi inoltre di effettuare controlli di sicurezza regolari e di aggiornare costantemente il software DNS per evitare vulnerabilità di sicurezza. In questo modo, molto probabilmente avrete una soluzione DNS stabile e robusta per tutti i vostri progetti web a lungo termine.

Se si prevede di espandere l'installazione dopo qualche tempo, è possibile aggiungere altre postazioni e creare così un GeoDNS che distribuisce le richieste in base alla posizione dell'utente. Ciò consente di ridurre i tempi di risposta e di distribuire meglio il carico. In questo modo, è possibile scalare l'infrastruttura del server dei nomi fino a progetti globali, mantenendo sempre il pieno controllo su tutte le voci DNS.