La configurazione del firewall di Plesk è un passo fondamentale per proteggere efficacemente i server da attacchi e traffico di dati non autorizzati. Grazie alla soluzione integrata nel pannello Plesk, è possibile controllare l'accesso in modo mirato, colmare le lacune di sicurezza e rafforzare in modo permanente l'integrità del sistema.

Punti centrali

- Regole del firewall impedisce correttamente l'accesso indesiderato dall'esterno.

- Il sito Integrazione con Plesk consente una gestione semplice direttamente nel pannello di controllo.

- Preconfigurazioni offrono un elevato livello di sicurezza fin dalla prima installazione.

- Con Registrazione e monitoraggio I tentativi di attacco possono essere tracciati e analizzati.

- Estensioni come Fail2Ban aumentano la protezione contro gli attacchi brute force.

Cosa caratterizza il Firewall di Plesk

Il firewall di Plesk è completamente integrato nel pannello di hosting e può essere controllato senza software aggiuntivo. Filtra i dati di rete in base a regole definite dall'utente e protegge così servizi come HTTP, HTTPS, FTP e SSH da accessi non autorizzati. Particolarmente utile è l'interfaccia grafica, che consente di modificare le impostazioni in modo intuitivo. Per gli utenti esperti sono disponibili anche opzioni di configurazione manuale per regole più approfondite. Il punto di forza è la combinazione di un'interfaccia facile da usare e di un controllo preciso del traffico.

Passi per configurare il firewall di Plesk

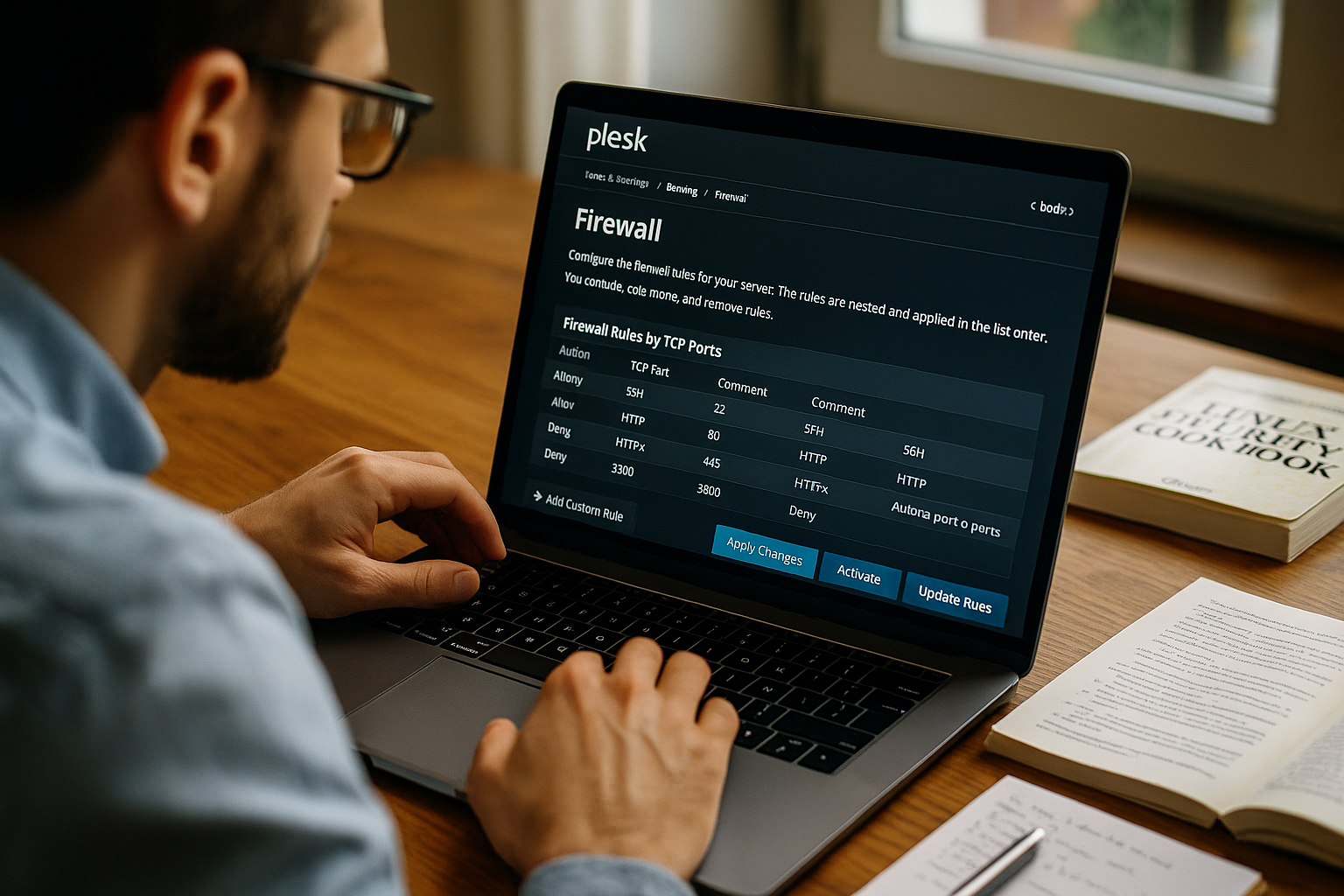

Il firewall viene amministrato direttamente tramite la dashboard di Plesk nella sezione "Strumenti e impostazioni" > "Firewall". Dopo l'attivazione, è possibile definire esattamente se ogni applicazione o porta deve essere aperta o bloccata. Il traffico di dati in entrata e in uscita può essere regolato individualmente, ad esempio per consentire solo a specifici indirizzi IP di accedere a un servizio. Dopo ogni modifica apportata, il servizio firewall deve essere riavviato perché abbia effetto. L'interfaccia utente mostra in tempo reale quali porte sono aperte o bloccate.

Regole firewall consigliate per i servizi più comuni

Per garantire una protezione efficace dei server, il firewall dovrebbe lasciare aperte solo le porte assolutamente necessarie. La tabella seguente mostra le impostazioni consigliate per i tipici scenari di web hosting:

| Servizio | Porto | Stato |

|---|---|---|

| SSH (accesso remoto) | 22 (TCP) | Aperto - solo per l'IP dell'amministratore |

| HTTP (siti web) | 80 (TCP) | Aperto per tutti gli IP |

| HTTPS (siti web sicuri) | 443 (TCP) | Aperto per tutti gli IP |

| FTP | 21 (TCP) + porte passive | Bloccato se non utilizzato |

| Accesso remoto a MySQL | 3306 (TCP) | Bloccato fare clic solo sugli IP richiesti |

Protezione aggiuntiva con Fail2Ban

La combinazione di Plesk Firewall e del servizio Fail2Ban offre una doppia protezione contro i tentativi di accesso ripetuti. Fail2Ban monitora i file di registro alla ricerca di attività sospette come troppi tentativi di accesso e blocca automaticamente l'IP corrispondente. Soprattutto per servizi come SSH, questa misura rafforza notevolmente la difesa contro gli attacchi automatici di forza bruta. Una guida passo passo su come Fail2Ban attivato in Pleskcontribuisce a una rapida implementazione.

Amministrazione efficiente del firewall

Uno dei principali vantaggi del firewall Plesk è l'automazione fornita dai profili preconfigurati. Questi consentono di attivare le porte tipiche dei server web, dei server di posta o dei servizi FTP con un solo clic. Gli utenti avanzati possono personalizzare questi profili o creare i propri modelli. Per le modifiche ricorrenti, è opportuno utilizzare script o comandi CLI tramite "firewalld" (Linux). Chi desidera avere una visione d'insieme può integrare un monitoraggio esterno, ad esempio tramite SNMP o strumenti di valutazione centralizzata dei log.

Eliminare le lacune di sicurezza una volta per tutte

Un firewall da solo non è sufficiente se sono aperti servizi che nessuno utilizza. È quindi necessario verificare regolarmente se le porte aperte sono davvero necessarie. Un punto debole spesso trascurato è l'accesso FTP, ad esempio, che può essere sostituito da moderne alternative SFTP. Lo stesso vale per l'accesso remoto a MySQL, che dovrebbe essere consentito solo a determinati IP. Una buona impostazione del firewall si riconosce dal fatto che il traffico in uscita è il più ridotto possibile - parola chiave "default deny". Ulteriori suggerimenti per una maggiore sicurezza sono disponibili in questo articolo Guida alla protezione degli ambienti Plesk.

Comprensione e analisi dei protocolli firewall

Il firewall conserva registri precisi delle connessioni bloccate, degli accessi ai pacchetti riusciti o delle richieste errate. Queste informazioni forniscono indizi importanti in caso di incidenti di sicurezza. Se si esaminano regolarmente i file di registro, è possibile riconoscere gli schemi e intraprendere azioni più mirate contro gli attacchi ricorrenti, soprattutto per quanto riguarda gli indirizzi IP frequentemente bloccati. Strumenti come Logwatch o Fail2Ban-Reporter possono fornire rapporti automatici. Utilizzo anche plugin di notifica per ricevere direttamente un'e-mail in caso di comportamenti insoliti.

Per i team: strutturare la gestione degli accessi in modo sensato

In Plesk è possibile creare utenti con diverse autorizzazioni. Ciò significa che non tutti gli amministratori devono accedere alla configurazione del firewall. Soprattutto per i team di grandi dimensioni, è consigliabile strutturare chiaramente l'assegnazione delle autorizzazioni. In questo modo si evitano modifiche accidentali e si proteggono le aree sensibili. Se si coinvolgono fornitori di servizi esterni, è opportuno memorizzare esplicitamente i loro IP e rimuoverli nuovamente alla fine del progetto. Si tratta di un metodo semplice per mantenere il controllo e la visione d'insieme.

Concetti avanzati di firewall per una maggiore sicurezza

Oltre alle funzioni di base, l'impostazione del firewall in Plesk può essere ampliata per includere una serie di meccanismi avanzati. Questi includono l'uso mirato di regole "in uscita" per impedire che il traffico indesiderato dal server raggiunga l'esterno. Molte aziende prestano attenzione soprattutto alle connessioni in entrata, ma trascurano il fatto che anche i pacchetti in uscita possono rappresentare uno scenario di attacco, ad esempio nel caso di malware che tentano di inviare dati a Internet.

Un altro aspetto è la gestione di IPv6. Molte configurazioni si concentrano ancora su IPv4, sebbene IPv6 sia da tempo lo standard. In Plesk, le regole IPv6 possono essere definite parallelamente alle regole IPv4. È particolarmente importante evitare configurazioni "allow any" errate per IPv6. Spesso ha senso utilizzare attivamente l'IPv6 solo se l'intero ambiente del server, compresi i DNS e l'infrastruttura di rete, è configurato correttamente. In caso contrario, si possono creare delle lacune perché le impostazioni di sicurezza hanno effetto solo nell'area IPv4.

Se si tratta di scenari sofisticati, è anche possibile spostare i servizi in uno spazio di indirizzi IP separato o impostare strutture VLAN. Ciò consente di controllare l'accesso all'interno del data center in modo ancora più granulare. Sebbene le VLAN e gli intervalli IP separati non siano direttamente preconfigurati in Plesk, possono essere creati a livello di sistema operativo e quindi integrati nelle regole del firewall di Plesk. Ad esempio, un server di database può essere collocato in un'area protetta accessibile dall'esterno solo in misura molto limitata.

DMZ e port forwarding in Plesk

In alcuni casi, può essere opportuno schermare singoli servizi o sistemi in una DMZ ("zona demilitarizzata"). Questo vale in particolare per le applicazioni che devono essere accessibili ma non devono avere accesso diretto alle risorse interne. Una DMZ è spesso realizzata tramite zone firewall separate. Questa soluzione non è disponibile in Plesk, ma le regole necessarie possono essere combinate tramite il sistema operativo host e l'interfaccia di Plesk. I pacchetti in entrata vengono inoltrati in modo mirato senza consentire l'accesso completo alla rete interna.

Anche il classico port forwarding è un problema. Se si dispone di servizi locali in esecuzione su una porta alternativa o si utilizza un software complesso, è possibile inoltrare alcune porte all'esterno tramite il firewall di Plesk. Tuttavia, queste regole devono essere configurate in modo molto restrittivo. Spesso è meglio utilizzare un tunnel VPN invece di rendere accessibili al pubblico le porte di amministrazione critiche (ad esempio, la 8080). Una VPN consente di instradare il traffico crittografato nella rete, riducendo in modo significativo la superficie di attacco.

Gestione dei log e analisi forense

Se si vuole approfondire il tema della sicurezza, non si può prescindere da una gestione strutturata dei log. Non solo il firewall registra i tentativi di accesso, ma anche i server web, i server di posta e altri servizi. Una raccolta centralizzata di tutti i dati di log (ad esempio, tramite syslog) consente l'analisi forense in caso di incidente di sicurezza. Mi assicuro che i log vengano regolarmente ruotati, compressi e archiviati. Strumenti come Logstash o Graylog sono utili per filtrare più facilmente grandi quantità di dati. È importante che i registri siano protetti dalla manipolazione, ad esempio scrivendoli su un server separato.

Lo stesso firewall Plesk fornisce informazioni nei suoi registri su quali indirizzi IP sono stati bloccati più volte, su quali porte vengono scansionate con notevole frequenza e sulla frequenza dei tentativi di connessione a porte che sono effettivamente chiuse. Questi schemi ricorrenti spesso indicano tentativi di attacco automatizzati. Se determinati intervalli di IP sono ripetutamente evidenti, può essere opportuno bloccare temporaneamente o permanentemente intere aree di rete, a condizione che non vi sia alcuna necessità aziendale di accedervi.

Risoluzione dei problemi di configurazione

Nella pratica, a volte si verificano situazioni in cui si verificano blocchi o rilasci indesiderati. Ad esempio, quando si chiude una porta, si dimentica che un determinato servizio richiede questa porta e improvvisamente la propria applicazione non è più accessibile. In questi casi, è utile disattivare il firewall di Plesk passo dopo passo o rimuovere la relativa regola per individuare l'origine del problema. Anche il registro di sistema (ad esempio, /var/log/messages o /var/log/firewalld) è un buon punto di partenza per identificare i messaggi di errore.

Se l'accesso al pannello di controllo Plesk non è più possibile perché il firewall ha inavvertitamente bloccato le porte interne, l'unica opzione è spesso l'accesso tramite il sistema host o un login SSH a livello di emergenza (tramite la console KVM dell'host). I servizi del firewall (ad esempio firewalld o iptables) possono essere arrestati o ripristinati manualmente. È quindi possibile correggere la configurazione e ripristinare il normale funzionamento. È importante documentare le impostazioni originali in modo da sapere esattamente quale passo ha corretto l'errore.

Esempio di applicazione: configurazione di un server e-mail sicuro

Un server e-mail richiede determinate porte per poter ricevere e inviare, come la 25 (SMTP), la 110 (POP3) o la 143 (IMAP). Allo stesso tempo, queste porte sono un obiettivo frequente per gli attacchi. Si consiglia di imporre l'autenticazione SMTP e di proteggere la connessione tramite TLS. Idealmente, i servizi di webmail dovrebbero essere accessibili solo tramite HTTPS. Se si utilizzano anche le impostazioni del firewall specifiche del server di posta, si otterrà un elevato livello di protezione e si ridurranno in modo significativo gli attacchi di spam e di autenticazione.

Backup e ripristino automatico del firewall

Se qualcosa va storto nella configurazione, un backup precedente può salvare la vita. Plesk offre la possibilità di esportare e archiviare tutte le regole del firewall. Questi backup possono essere facilmente ripristinati in caso di emergenza. Per le infrastrutture di grandi dimensioni, si raccomanda una pianificazione settimanale dei backup tramite la CLI o un cronjob. Se si desidera utilizzare la funzione Pannello di amministrazione per le regole del firewall crea regolarmente un'ulteriore trasparenza.

Riflessioni finali: la gestione del firewall come routine di sicurezza

Un firewall Plesk ben configurato non è un'installazione una tantum, ma un'attività continua. Raccomando un controllo mensile della sicurezza in cui vengono verificate tutte le porte e i servizi aperti e vengono rimosse le eccezioni non necessarie. La combinazione di firewall, Fail2Ban e diritti utente sicuri non solo protegge dagli attacchi, ma garantisce anche la tranquillità dell'hosting quotidiano. Se analizzate regolarmente i dati di log e automatizzate i report di sistema, sarete sempre aggiornati. Il firewall di Plesk si mantiene come la serratura di una porta: chiudetela regolarmente, controllatela e sostituite immediatamente le serrature difettose.