Registri MX determinare dove vengono recapitate le email del vostro dominio - vi mostrerò come creare un e-mail proprio dominio correttamente, controllarlo e proteggerlo. Vi spiegherò quali sono le voci DNS necessarie, sensibilmente Strumenti e gli errori tipici da evitare.

Punti centrali

- Registri MXDefinire i server di posta responsabili per ogni dominio

- SPF/DKIM/DMARCAutorizzazione alla spedizione, firma, linee guida

- Priorità/TTLSequenza di consegna e velocità di aggiornamento DNS

- StrumentiControllare la configurazione, visualizzare gli errori

- Selezione del fornitorePacchetto adatto, buon supporto

Cosa sono i record MX?

Definisco con Registri MXquale server di posta accetta le e-mail per il mio dominio. Non appena qualcuno scrive al mio indirizzo, il server di invio interroga le voci pertinenti nel DNS. La voce in questione punta al server di destinazione, che accetta e inoltra la posta. Senza record MX corretti, si rischiano errori di consegna o rifiuti. Ritengo che queste voci siano chiare, non ambigue e prive di informazioni contraddittorie. affidabile Consegna.

Vantaggi di un'e-mail con il proprio dominio

Con il mio indirizzo lavoro professionale e rafforzare il mio marchio. Mantengo il controllo sulle modifiche al provider, in quanto sono io stesso a gestire i record MX. Aggiungo rapidamente nuove caselle di posta elettronica per team, progetti o servizi. Il riconoscimento aumenta perché i destinatari riconoscono immediatamente il mio dominio. Questo garantisce la fiducia e aumenta la Controllo sul mio traffico di posta elettronica.

Creare le condizioni

Inizio con il mio dominio e con l'accesso al sito web di Gestione DNS con il registrar o l'hoster. Deve essere disponibile un servizio di posta elettronica attivo, come Google Workspace, Microsoft 365, Proton Mail o un pacchetto di hosting. I provider mi mostreranno in seguito gli obiettivi MX esatti, i nomi degli host e le priorità. Nel caso di IONOS o di società di registrazione analoghe, un file compatto Istruzioni per il DNS di IONOS quando si trova la zona DNS. Prendo nota di tutti i dati del provider di posta elettronica, in modo da poterli inserire correttamente nel passaggio successivo della procedura. Zona entrare.

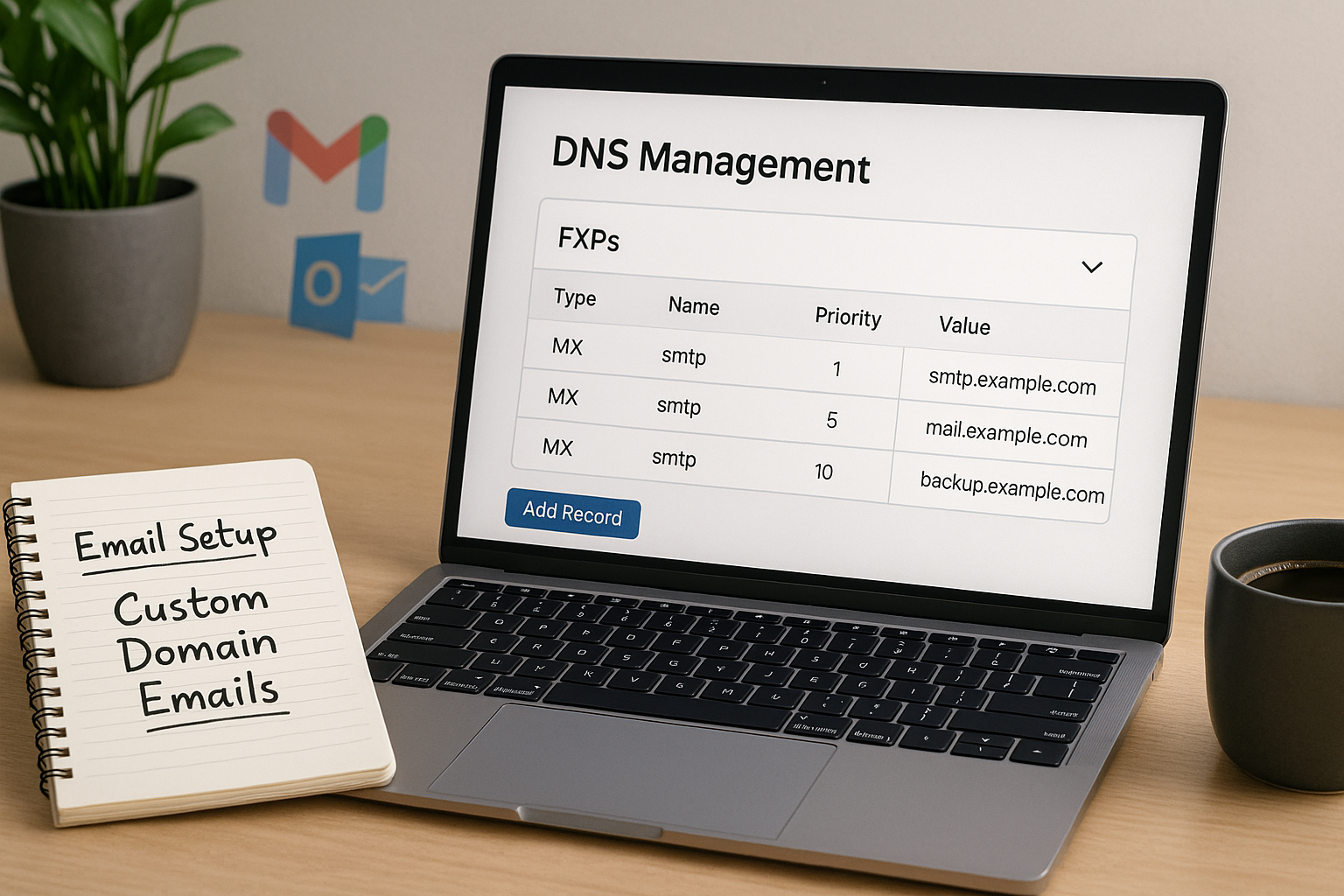

Impostazione dei record MX passo dopo passo

Mi collego al registrar, apro le impostazioni DNS e verifico innanzitutto se esistono vecchie voci MX. Rimuovo le voci obsolete in modo che nessun server concorrente rimanga responsabile. Poi copio esattamente i dati MX del mio provider, ad esempio Google Workspace spesso".smtp.google.com" con una priorità bassa come 1 e l'host "@". Mi assicuro di selezionare un valore TTL moderato, in modo che le modifiche abbiano effetto più rapidamente. Infine, salvo la zona DNS e pianifico un tempo di attesa, poiché la distribuzione richiede un certo tempo a livello globale.

Comprendere priorità, host e TTL

Il sito Priorità controlla quale server MX viene contattato per primo: un numero più basso significa priorità. Le voci MX aggiuntive con un numero più alto servono come ripiego in caso di guasti. Di solito uso "@" come host, in modo che la voce si applichi alla radice del dominio; i sottodomini richiedono le proprie voci MX. Spesso uso un tempo piuttosto breve per il valore TTL, in modo che le modifiche siano visibili più rapidamente. Mantengo le informazioni coerenti ed evito di mischiare diversi provider con lo stesso Prioritàperché questo confonde la consegna.

Regole DNS importanti per i record MX

Noto alcuni Regole di basein modo che le mie voci MX siano tecnicamente pulite:

- MX punta al nome dell'hostnon agli indirizzi IP. L'host di destinazione richiede record A o AAAA validi.

- Nessun CNAME come destinazione MX: Un MX non deve fare riferimento a un CNAME. Io uso sempre un host canonico.

- Nessun CNAME sullo stesso proprietarioSe esiste un CNAME, non possono esistere altri tipi di record. Pertanto, non imposto un CNAME per il dominio principale se ho bisogno di MX, TXT (SPF) o altre voci.

- Sottodomini separatiPer sub.example.de si applica l'MX del sottodominio, non automaticamente quello della radice. Inserisco MX separati per ogni sottodominio se la posta deve essere ricevuta lì.

- Scegliete i ripieghi in modo sensatoPiù record MX provengono dalla stessa piattaforma o sono sincronizzati in modo che il failover funzioni davvero.

Esempi di MX specifici per il fornitore

Utilizzo sempre le informazioni dell'area di amministrazione del mio provider. Esempi tipici mi aiutano a capire (possono cambiare):

- Spazio di lavoro GoogleOspiti come ASPMX.L.GOOGLE.COM (priorità 1) e altri backup ALT1.ASPMX.L.GOOGLE.COM ecc. Ho impostato tutte le voci suggerite.

- Microsoft 365Per lo più dominio-chiave.mail.protection.outlook.com (individualmente per ciascun dominio) con priorità 0 o 10.

- Posta ProtonFrequentemente mail.protonmail.ch (priorità 10) e mailsec.protonmail.ch (Priorità 20).

- Ospite webSpesso un MX personalizzato come mxX.provider.tld. Mi assicuro che esistano i record A/AAA corrispondenti.

Non mi affido a esempi generici, ma inserisco i valori esatti della mia configurazione.

Supplemento SPF, DKIM e DMARC

Oltre a MX, ho sempre impostato SPF in modo che solo i server autorizzati inviino a mio nome. Attivo anche DKIM, in modo che ogni messaggio in uscita abbia una firma crittografica. Utilizzo DMARC per formulare regole chiare su come i destinatari devono comportarsi con le e-mail non autenticate. Questa combinazione aumenta il tasso di consegna e riduce il rischio di phishing attraverso il mio dominio. Verifico regolarmente se il mio Linee guida sono aggiornati, soprattutto dopo il cambio di fornitore.

Approfondire SPF/DKIM/DMARC nella pratica

Con l'SPF, mantengo una politica snella: limito il numero di includono:-meccanismi per ridurre al minimo le ricerche DNS ed evitare voci duplicate. Se c'è una modifica in corso, faccio prima un test con ~Tutti (softfail) e successivamente andare a -tutti (hardfail) se tutti i canali sono coperti correttamente. Per il DKIM uso Selettore-nomi (ad es. s1, s2) in modo da poter ruotare le chiavi senza interrompere le mail. Con DMARC inizio con p=nessuno e raccogliere analisi su rua-rapporti aggregati. Quando tutto è stabile, passo gradualmente a quarantena e respingere, facoltativamente con pct=per aumentare solo di una percentuale. In questo modo trovo un equilibrio stabile tra sicurezza e deliverability.

Strumenti per il test e il monitoraggio

Verifico la mia configurazione con strumenti di prova e reagisco immediatamente agli avvertimenti. Servizi come i controlli MX o gli admin toolbox mi mostrano nomi di host errati, priorità sbagliate o voci TXT mancanti. Per analisi più approfondite, utilizzo le informazioni su Riconoscere gli errori DNSper separare le cause in modo pulito. Verifico l'accessibilità, il dispatch e l'autenticazione dopo ogni modifica. È così che mantengo il mio Registri MX permanentemente funzionali e rintracciabili.

Evitare gli errori tipici

Non sono ammesse voci MX contraddittorie con lo stesso nome. Priorità se puntano a provider diversi. Imposto correttamente l'host su "@" o sul sottodominio desiderato, in modo che le e-mail non vadano da nessuna parte. Evito TTL troppo lunghi perché rallentano le conversioni successive. Non dimentico mai SPF, DKIM e DMARC, altrimenti la consegna è notevolmente compromessa. Eseguo sempre un test dopo le modifiche in modo da Problemi riconoscere direttamente.

Pianificare la migrazione senza fallimenti

Prima di cambiare fornitore, abbasso il TTL dei miei record MX e TXT pertinenti a pochi minuti, idealmente 24-48 ore prima della scadenza. Ho già impostato le caselle di posta elettronica e gli alias con il nuovo provider e, se possibile, ho una Accettazione parallela (doppia consegna o inoltro) in modo da non perdere i messaggi durante il cambio di DNS. Monitoro i messaggi in arrivo su entrambi i sistemi e disattivo i vecchi MX solo quando la maggior parte dei mittenti utilizza i nuovi record. Per un piano di ripiego pulito, annoto i vecchi valori in modo da poterli ripristinare rapidamente se necessario.

Reindirizzamenti, alias e catch-all

Distinguo tra Alias (un altro indirizzo sulla stessa casella di posta) e Inoltro (consegna a un'altra destinazione). L'inoltro può interrompere i controlli SPF perché il server di inoltro non è autorizzato. Pertanto, considero DKIM stabile e, ove possibile, utilizzare SRS (Sender Rewriting Scheme) con il server di inoltro. A Cattura tutto può essere pratico, ma aumenta lo spam: io lo attivo solo in modo selettivo e con buoni filtri. Per gli indirizzi di ruolo come info@ oppure supporto@ Stabilisco responsabilità chiare in modo da non lasciare nulla di intentato.

Confronto tra i provider di posta elettronica

Scelgo il mio provider in base all'usabilità del DNS, alla sicurezza, alla gamma di funzioni e al supporto. Per le aziende, una gestione chiara delle voci DNS è importante quanto il monitoraggio e i buoni testi di aiuto. Presto attenzione alle specifiche MX trasparenti e ai record aggiuntivi forniti dal provider. Un'assistenza rapida mi fa risparmiare tempo in caso di problemi di consegna. La seguente tabella mi aiuta a Classificazione soluzioni popolari.

| Fornitore | Integrazione della posta elettronica | Gestione DNS | Supporto |

|---|---|---|---|

| webhoster.de | Molto buono | Molto semplice | Eccellente |

| Spazio di lavoro Google | Molto buono | Semplice | Molto buono |

| Microsoft 365 | Molto buono | Medio | Buono |

| Posta Proton | Molto buono | Medio | Buono |

Istruzioni: Configurare la posta di Proton

Collego il mio dominio nell'area di amministrazione di Proton e confermo la proprietà. Quindi inserisco i record MX, SPF, DKIM e DMARC visualizzati nella mia zona DNS. Proton mi mostra se tutte le chiavi sono state memorizzate correttamente e se le chiavi Firma è attivo. Dopo la distribuzione del DNS, verifico l'accettazione e l'invio con una mail di prova. Poi imposto le caselle di posta, gli alias e l'inoltro direttamente nel pannello di Proton, in modo che le mie Impostazione pienamente efficace.

Google Workspace e Microsoft 365

Attivo Google Workspace o Microsoft 365 per il mio dominio e seguo la procedura guidata. Per Google, adotto l'attuale MX predefinito, ad esempio "smtp.google.com" con priorità 1, nonché le voci TXT aggiuntive. In Microsoft 365, creo le voci necessarie nel centro di amministrazione e verifico se la conferma arriva. Quindi verifico la ricezione, l'invio, la convalida SPF e la firma DKIM. Se i test rimangono privi di errori, utilizzo la funzione Piattaforma produttivo e pianificare revisioni periodiche.

Server dei nomi propri e delega DNS

Se necessario, gestisco i miei server di nomi e delego a loro il mio dominio. Mi affido a una manutenzione pulita della zona, a voci NS corrette e a record glue adeguati con la società di registrazione. Una delega strutturata crea chiarezza sulle responsabilità e riduce i tempi di modifica di MX, SPF, DKIM e DMARC. Per iniziare in modo compatto, utilizzo le istruzioni di Impostare il proprio server dei nomi. È così che mantengo l'amministrazione in piena Controllo e può reagire più rapidamente.

Sicurezza durante il trasporto: TLS, MTA-STS, DANE

Mi assicuro che il mio fornitore TLS per la posta in entrata e in uscita. Con MTA-STS Posso indicare ai destinatari quali server di posta sono validi per il mio dominio e che è previsto il TLS; TLS-RPT mi fornisce rapporti sui problemi TLS. Se il mio dominio con DNSSEC è firmato e il mio provider supporta i record TLSA, posso usare facoltativamente DANE come ulteriore salvaguardia. In questo modo si riduce il rischio di attacchi di downgrade e si mantiene coerente la crittografia del trasporto.

Sottodomini, mail di transazione e separazione

Mi piace lavorare con Sottodominiper separare i diversi flussi di posta: Per esempio, io uso mail.example.de per le caselle di posta del team e un sottodominio di invio separato, come ad esempio mg.example.de per le newsletter o le mail di sistema. Questo mi permette di separare l'autenticazione (record SPF/DKIM propri), di semplificare il monitoraggio e di evitare che gli errori di invio di massa si ripercuotano sul dominio principale. Mi assicuro inoltre che i record MX e A/AAA dei sottodomini interessati siano completi e coerenti.

Blocklist, rimbalzi e ostacoli alla consegna

Controllo se il mio invio in uscita o le destinazioni MX su Elenchi di blocco (RBL). Se un numero sempre maggiore di Softbounces (4xx) Aspetto o cerco una consegna successiva; nel caso di Biglietti duri (5xx) Controllo i testi di errore (ad esempio "SPF fail", "DKIM bad signature", "Mailbox full", "User unknown"). In caso di greylisting, reinvio senza stringere le impostazioni. Mantengo le mie liste pulite, mantengo le disiscrizioni e rimuovo gli indirizzi non recapitabili per evitare danni alla reputazione.

Caselle postali, protocolli e accesso

Creo account IMAP/POP3/SMTP con password forti e attivare 2FAse possibile. Documento i nomi dei server, le porte, le impostazioni predefinite di TLS/STARTTLS e configuro le password delle applicazioni per i client più vecchi. Pianifico Quote (quote di archiviazione) in modo realistico, affinché le caselle di posta elettronica non si riempiano, e impostare regole per esternalizzare o archiviare automaticamente gli allegati di grandi dimensioni. In questo modo i clienti rimangono stabili e le mail accessibili.

Self-hosting vs. cloud provider

Quando io stesso Server di posta Ho bisogno di un IP fisso, un indirizzo IP corretto PTR-Configuro la limitazione del tasso, il reverse DNS, un hostname HELO/EHLO coerente, forti filtri antispam e una gestione pulita delle patch. Configuro la limitazione del tasso, la backpressure e il monitoraggio per mantenere stabile la coda. Per molte organizzazioni, un Fornitore di cloud con un'infrastruttura, un supporto e una reputazione ben curati in modo più efficiente - decido in base alle risorse del team, ai requisiti di conformità e al budget.

DNSSEC e igiene delle zone

Firmo la mia zona con DNSSECse il mio registrar e il mio provider DNS lo supportano e memorizzano correttamente il record DS. Mantengo la zona pulita: nessuna voce obsoleta, nessun CNAME contraddittorio, nessuna voce SPF multipla (combino i contenuti in uno record TXT per SPF). Prima di apportare modifiche importanti, creo un record Copia di backup la zona per poter rientrare rapidamente se necessario.

Lista di controllo per l'accettazione finale

- I record MX puntano a nomi di host validi con A/AAAA, le priorità sono impostate correttamente.

- SPF-TXT disponibile, limite di ricerca rispettato, nessun duplicato

- DKIM-Selector pubblicato, firma attiva e valida

- Politica DMARC definita (p=nessuno/quarantena/rifiuto), rapporti consegnati

- Opzionale: MTA-STS/TLS-RPT pubblicato, DNSSEC attivo

- Inoltro/alias testato, catch-all deliberatamente configurato

- Strategia TTL documentata, test di migrazione riusciti

- Caselle di posta integrate nei client, password 2FA/app impostate

- Monitoraggio della consegna, dei rimbalzi e delle blocklist attive

Riassumendo brevemente

Ho creato il mio indirizzo con un indirizzo corretto Registri MX Aggiungete SPF, DKIM e DMARC e testate tutto accuratamente. Le priorità controllano la sequenza di consegna, un TTL ragionevole accelera i cambiamenti. Gli strumenti mi aiutano a riconoscere immediatamente gli errori e a correggerli in modo mirato. Con una piattaforma adeguata e un buon supporto, posso far funzionare le mie operazioni di posta in modo affidabile. In questo modo la mia comunicazione rimane professionale, tracciabile e a lungo termine. sicuro.