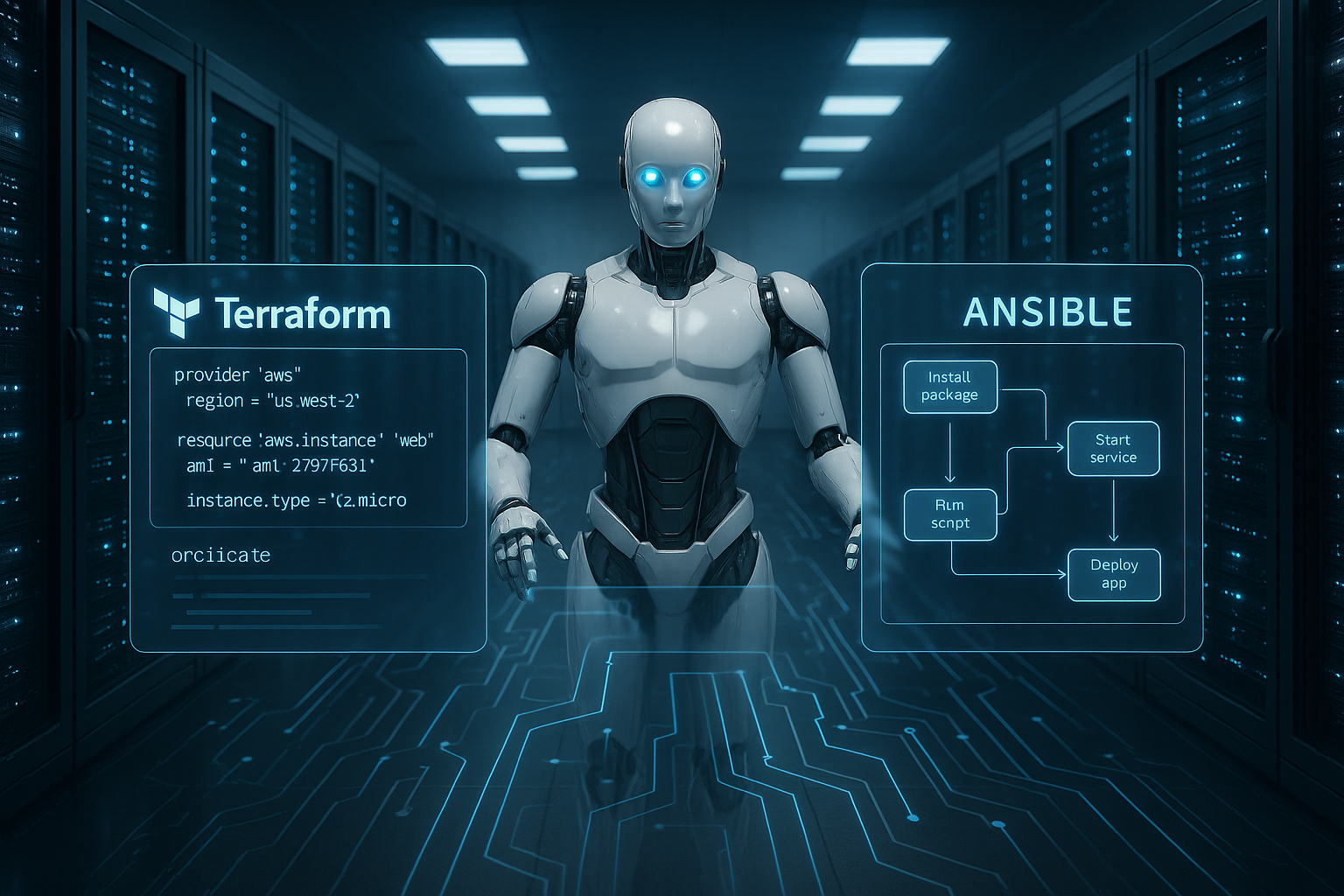

Mostro come Terraform e Ansible interagiscono nell'hosting: Terraform crea un'infrastruttura riproducibile, Ansible riconfigura in modo efficiente server, servizi e applicazioni. È così che automatizzo il provisioning, la configurazione e la gestione del ciclo di vita end-to-end, dalla macchina virtuale allo stack WordPress.

Punti centrali

- Approccio IaCDefinire l'infrastruttura come codice e distribuirla in modo ripetibile

- Chiarimento del ruoloTerraform per le risorse, Ansible per la configurazione

- Flusso di lavoroGiorno 0 con Terraform, giorno 1/2 con Ansible

- qualitàCoerenza, tracciabilità, riduzione degli errori

- ScalaMulti-cloud, moduli, playbook e pipeline

Il provisioning automatico dell'infrastruttura nell'hosting spiegato in breve

Mi affido a Infrastrutture l codice per creare server, reti e storage in modo dichiarativo anziché manuale. Questo mi permette di documentare ogni stato desiderato come codice e di distribuirlo in modo sicuro. I vantaggi sono evidenti: fornisco ambienti di hosting più rapidamente, li mantengo coerenti e riduco gli errori di battitura. Risparmio tempo sulle attività ricorrenti, soprattutto per le configurazioni di WordPress o di un negozio. Gli stati analizzabili, le distribuzioni riproducibili e i processi di cancellazione puliti garantiscono una maggiore sicurezza. Trasparenza costi e governance.

Terraform: implementare l'infrastruttura in modo pianificabile

Utilizzo Terraform per descrivere le risorse in HCL come Moduli e registrare gli stati nel file di stato. Questo mi permette di pianificare le modifiche in anticipo, riconoscerne gli effetti e implementarle in modo controllato. Gli scenari multi-cloud rimangono possibili, poiché i provider sono disponibili per piattaforme comuni. Standardizzo reti, calcolo, database e bilanciatori di carico utilizzando moduli riutilizzabili. Per i principianti, vale la pena di dare un'occhiata a Nozioni di base di Terraform, per padroneggiare la sintassi, la gestione degli stati e le politiche.

Per i team, separo gli stati per ambiente (Dev/Staging/Prod) tramite Spazi di lavoro e backend remoti con blocco. Tagging pulito, variabili chiaramente definite e una struttura di cartelle coerente (es. envs/, moduli/, vivere/) impediscono una crescita incontrollata. Integro i valori sensibili di provider e variabili tramite KMS/Vault e li tengo fuori dal repository di codice. In questo modo le implementazioni sono riproducibili e verificabili, anche se diversi operatori lavorano sulla piattaforma in parallelo.

Bootstrap e accesso: Cloud-Init, SSH e Bastion

Dopo il provisioning utilizzo Installazione della nuvola o i dati dell'utente per impostare le configurazioni di base direttamente all'avvio: Hostname, sincronizzazione dell'ora, sorgenti di pacchetti, utenti iniziali e chiavi SSH. Per le reti isolate, utilizzo un Bastione (Jump Host) e instradare tutte le connessioni di Ansible tramite ProxyCommand o configurazione SSH. In questo modo, mantengo le sottoreti produttive private e continuo a utilizzare l'automazione agentless. Descrivo i firewall e i gruppi di sicurezza necessari in Terraform in modo che l'accesso rimanga minimo e tracciabile.

Ansible: automatizzare la configurazione e l'orchestrazione in modo sicuro

Dopo la distribuzione, Ansible assume il controllo del sistema Gestione della configurazione agentless via SSH. Scrivo playbook in YAML e descrivo i passaggi per pacchetti, servizi, utenti, diritti e modelli. I task idempotenti garantiscono che le esecuzioni ripetute mantengano lo stato desiderato. È così che installo PHP, database, cache, certificati TLS e monitoraggio senza dover lavorare manualmente. Per le distribuzioni, combino ruoli, variabili e inventari per mantenere coerenti le fasi di staging, test e produzione. Deriva da evitare.

Nella vita quotidiana utilizzo Gestori in modo coerente per riavviare i servizi solo quando si verificano modifiche rilevanti, e convalidare i modelli con check_mode e diff. Per le flotte di grandi dimensioni, utilizzo la parallelizzazione via forchette con lotti e dipendenze che controllo tramite serializzazione o tag. In questo modo le modifiche sono a basso rischio e tracciabili.

Terraform vs Ansible in sintesi

Separo chiaramente i compiti: Terraform si occupa della creazione e della modifica delle risorse, Ansible configura i sistemi che vi girano sopra. Questa separazione riduce gli errori, velocizza le modifiche e aumenta la visione d'insieme. Le dichiarazioni in Terraform si adattano perfettamente all'approccio "plan-only" per le macchine virtuali, le reti e i servizi. Le attività procedurali di Ansible coprono le installazioni, le modifiche ai file, i riavvii e le implementazioni. Insieme, tutto questo garantisce una Divisione dei ruoli e brevi distanze per le modifiche.

| Caratteristica | Terraform | Ansible |

|---|---|---|

| Obiettivo | Approvvigionamento delle risorse (giorno 0) | Configurazione e orchestrazione (giorno 1/2) |

| Approccio | Dichiarativo (stato di destinazione) | Procedurali (fasi/compiti) |

| Stato | File di Stato disponibile | Senza Stato (idempotenza) |

| Centro di gravità | Macchine virtuali, reti, database, LB | Pacchetti, servizi, implementazioni, sicurezza |

| Agenti | Senza agente | Tipicamente senza agenti tramite SSH |

| Scala | Fornitore multi-cloud | Ruoli, inventari, parallelizzazione |

Uscite e inventari dinamici

Affinché Ansible sappia esattamente quali host devono essere configurati, trasferisco Uscite di Terraform direttamente in un inventario. Esporto IP, nomi di host, ruoli ed etichette come valori strutturati e utilizzo i gruppi di host generati da questi. In questo modo, gli inventari rimangono sempre sincronizzati con lo stato reale. Un approccio semplice è quello di scrivere gli output come JSON ed esportarli con Ansible come Inventario YAML/JSON da leggere. Questo mi permette di colmare il divario tra provisioning e configurazione senza passaggi intermedi manuali.

Come Terraform e Ansible lavorano insieme

Inizio con Terraform e creo reti, sottoreti, regole di sicurezza, macchine virtuali e accessi di gestione; passo gli IP e gli hostname creati ad Ansible. Quindi utilizzo i playbook per installare i pacchetti del sistema operativo, gli agenti, i server web, PHP-FPM, i database e i livelli di caching. Implemento automaticamente e mantengo coerenti i criteri come le regole per le password, le regole del firewall e la rotazione dei protocolli. Al momento di scalare, collego nuove istanze tramite Terraform e lascio che Ansible si occupi della configurazione. Alla fine, rimuovo le risorse in modo controllato per risolvere in modo pulito le dipendenze e Costi trasparente.

Hosting WordPress: esempio dalla pratica

Per una configurazione di WordPress, definisco VPC, sottoreti, routing, gruppi di sicurezza, istanze di database e un cluster web autoscalante in Terraform. Ansible imposta quindi NGINX o Apache, le estensioni PHP, i parametri MariaDB/MySQL, la cache degli oggetti e il TLS. Distribuisco l'installazione di WordPress, configuro FPM-Worker, attivo HTTP/2 e proteggo wp-config con i permessi dei file appropriati. Automatizzo anche Fail2ban, Logrotate, i lavori di backup e le metriche per il carico, la RAM, l'I/O e i dati di sicurezza. Latenza. In questo modo si ottengono distribuzioni ripetibili con percorsi di rollback chiari e ripristino rapido.

Per gli aggiornamenti senza rischi, mi affido a Blu/verde o di implementazioni continue: Le nuove istanze web vengono impostate in parallelo, configurate, testate e solo successivamente collegate dietro il bilanciatore di carico. Gestisco con attenzione le modifiche al database con finestre di migrazione, repliche di lettura e backup. Includo nei playbook le risorse statiche, il calore della cache e le regole CDN, in modo che i passaggi avvengano senza sorprese.

Padronanza di stato, deriva e sicurezza

Memorizzo il file di stato di Terraform a livello centrale con il controllo di versione e un meccanismo di blocco in modo che nessuno sovrascriva le modifiche nello stesso momento. Documento le deviazioni pianificate usando le variabili e correggo le derive indesiderate usando un piano e la successiva applicazione. Uso integrazioni Vault o KMS per i segreti, mentre Ansible rimane sensibile con variabili crittografate. I playbook contengono linee di base per la sicurezza che applico regolarmente ai nuovi host. Mantengo coerenti i log, le metriche e gli avvisi in modo da poter Incidenti riconoscerli e comprenderli più rapidamente.

Controllo anche Convenzioni di etichettatura e denominazione Rigoroso: le risorse ricevono etichette obbligatorie per centri di costo, ambienti e parti responsabili. Questo facilita le analisi FinOps, le politiche del ciclo di vita (ad esempio, lo spegnimento automatico dei sistemi non produttivi) e facilita le verifiche di conformità. Per le modifiche sensibili, mi affido a Cambiare le finestre con un piano Terraform approvato ed esecuzioni Ansible documentate.

Politica come codice, conformità e governance

I Ancora Politiche nel codice: Quali regioni sono consentite, quali tipi di istanza, quali segmenti di rete? Applico le convenzioni tramite moduli e convalide. Eseguo controlli sulle politiche prima di ogni applicazione, in modo da riconoscere tempestivamente le deviazioni. Per Ansible, definisco i parametri di sicurezza (ad esempio, l'indurimento di SSH, le politiche di password e di audit) come ruoli che si applicano in modo coerente a tutti gli host. In questo modo, i requisiti di governance rimangono misurabili e le eccezioni sono deliberatamente documentate invece di essere tollerate per caso.

Pensare insieme a container, Kubernetes e IaC

Molti team di hosting combinano le macchine virtuali per i database con i container per i processi web per ottimizzare la densità e i tempi di avvio. Modello entrambi con Terraform e lascio ad Ansible l'indurimento dell'host, l'installazione del runtime e l'accesso al registro. Per i carichi di lavoro in cluster, confronto i concetti di orchestrazione e decido quale approccio si adatta alla governance. Se volete saperne di più, potete leggere l'articolo Docker vs Kubernetes considerazioni utili. Rimane importante: Mantengo le distribuzioni riproducibili e sicure. Immagini contro la deriva, in modo che i rilasci rimangano affidabili.

Nelle configurazioni ibride, definisco cluster, gruppi di nodi e storage con Terraform, mentre Ansible standardizza il livello del sistema operativo di base. L'accesso ai registri dei container, ai segreti e alle politiche di rete fa parte dei playbook. Ciò significa che anche uno stack misto di macchine virtuali per database e frontend web basati su container rimane in un ciclo di vita coerente.

CI/CD, test e rollback

Integro le esecuzioni di Terraform e Ansible nelle pipeline in modo che le modifiche vengano controllate, pianificate e distribuite automaticamente con errori minimi. Proteggo i controlli di unità e di lint con i quality gates, i piani e i dry run mi danno trasparenza prima di ogni applicazione. Per i playbook, utilizzo ambienti di test per convalidare i gestori, l'idempotenza e le dipendenze in modo pulito. Strategie chiare di rollback e versioning di moduli e ruoli velocizzano la risoluzione dei problemi. Se volete iniziare, potete trovare ispirazione in Pipeline CI/CD in hosting e può utilizzare il proprio Flussi di lavoro espandersi passo dopo passo.

Prestazioni e scalabilità della pipeline

Per le grandi flotte, scaliamo Terraform con una parallelizzazione ben dosata e obiettivi granulari senza stravolgere l'architettura. Descrivo le dipendenze in modo esplicito per evitare condizioni di gara. In Ansible controllo forchette, seriale e Percentuale_massima_di_fallimento, per introdurre in modo sicuro le modifiche a ondate. La cache (fatti, cache dei pacchetti, ruoli delle galassie) e gli artefatti riutilizzabili riducono notevolmente i tempi di esecuzione. In questo modo la consegna è veloce senza sacrificare l'affidabilità.

Raccomandazioni pratiche per iniziare

Inizio in piccolo: un repo, una chiara struttura di cartelle, convenzioni di denominazione e versioning. Poi definisco un ambiente minimo con una rete, una macchina virtuale e un semplice ruolo web per esercitarmi sull'intero flusso. Configuro subito variabili, segreti e stati remoti, in modo che le fasi successive del team si svolgano senza problemi. Poi modularizzo in base a componenti come VPC, calcolo, DB, LB e ruoli per web, DB e monitoraggio. In questo modo si crea gradualmente una struttura riutilizzabile Biblioteca di moduli e playbook che mappano in modo sicuro le release.

Migrazione di ambienti esistenti

Molti team non partono da un sito verde. Io procedo per gradi: Innanzitutto, faccio un inventario delle risorse create manualmente e le trasferisco via Importazione in Terraform, accompagnato da moduli che corrispondono all'immagine di destinazione. Allo stesso tempo, introduco ruoli Ansible che riproducono lo stato attuale e poi lo portano gradualmente alla configurazione standard desiderata. In questo modo, evito i progetti big bang e riduco i rischi grazie a modifiche controllate e tracciabili.

Risoluzione dei problemi e modelli di errore tipici

In pratica, vedo degli schemi ricorrenti: Creazione di hotfix manuali Deriva, che viene annullato durante la successiva esecuzione. Processi chiari (ticket, PR, revisioni) ed esecuzioni regolari aiutano a riconoscere tempestivamente le deviazioni. In Ansible, i compiti non idempotenti portano a riavvii non necessari; controllo i moduli invece dei comandi di shell e imposto cambiato_quando/fallito_quando in modo mirato. Chiarisco tempestivamente i problemi di rete (bastion, gruppi di sicurezza, DNS) in modo che le connessioni siano stabili. E registro ogni esecuzione in modo da poter risalire completamente alle cause negli audit.

Sommario: Ciò che conta davvero

Automatizzo il provisioning dell'infrastruttura con Terraform e lascio la configurazione ad Ansible. La separazione dei compiti garantisce coerenza, velocità e meno errori umani. Moduli, ruoli e policy rendono le distribuzioni gestibili e verificabili. Chi adotta questo approccio risparmia tempo, riduce i rischi e guadagna scalabilità tra cloud e ambienti. Ciò che conta alla fine è la tracciabilità Processi, che rendono ogni modifica visibile, testabile e ripetibile.