Vi mostrerò passo dopo passo come ottimizzare il vostro 2025 impostare il dominio ionos e andare in onda in pochi minuti. Configuro correttamente i record DNS, collego i domini esterni e mi occupo di SSL e reindirizzamenti - spiegato chiaramente, senza deviazioni.

Punti centrali

I seguenti punti chiave vi forniranno una rapida panoramica dell'intero processo.

- Impostazione DNS Piano corretto: A, AAAA, CNAME, MX, TXT

- Domini esterni subentra tramite il server dei nomi

- SSL Attivare per i domini principali e secondari

- Inoltro soluzione pulita per www e root

- Errore evitare la propagazione e la posta elettronica

Preparazione: conto, nome, tempi

Prima di iniziare, controllo il mio Nomi di dominio per verificare la disponibilità e preparare un'alternativa se la prima scelta è occupata. Creo o apro il mio account IONOS, preparo i dati di fatturazione e prevedo 10-20 minuti per la configurazione di base. Per la configurazione della posta elettronica, prendo nota delle caselle di posta desiderate e dei successivi record MX, in modo da non lasciare spazi vuoti in seguito. Penso anche alla variante www desiderata in anticipo: il sito web deve girare su www.deinedomain.de o direttamente su deinedomain.de? Questa preparazione mi permette di risparmiare clic in seguito e di mantenere le modifiche nel DNS chiaro.

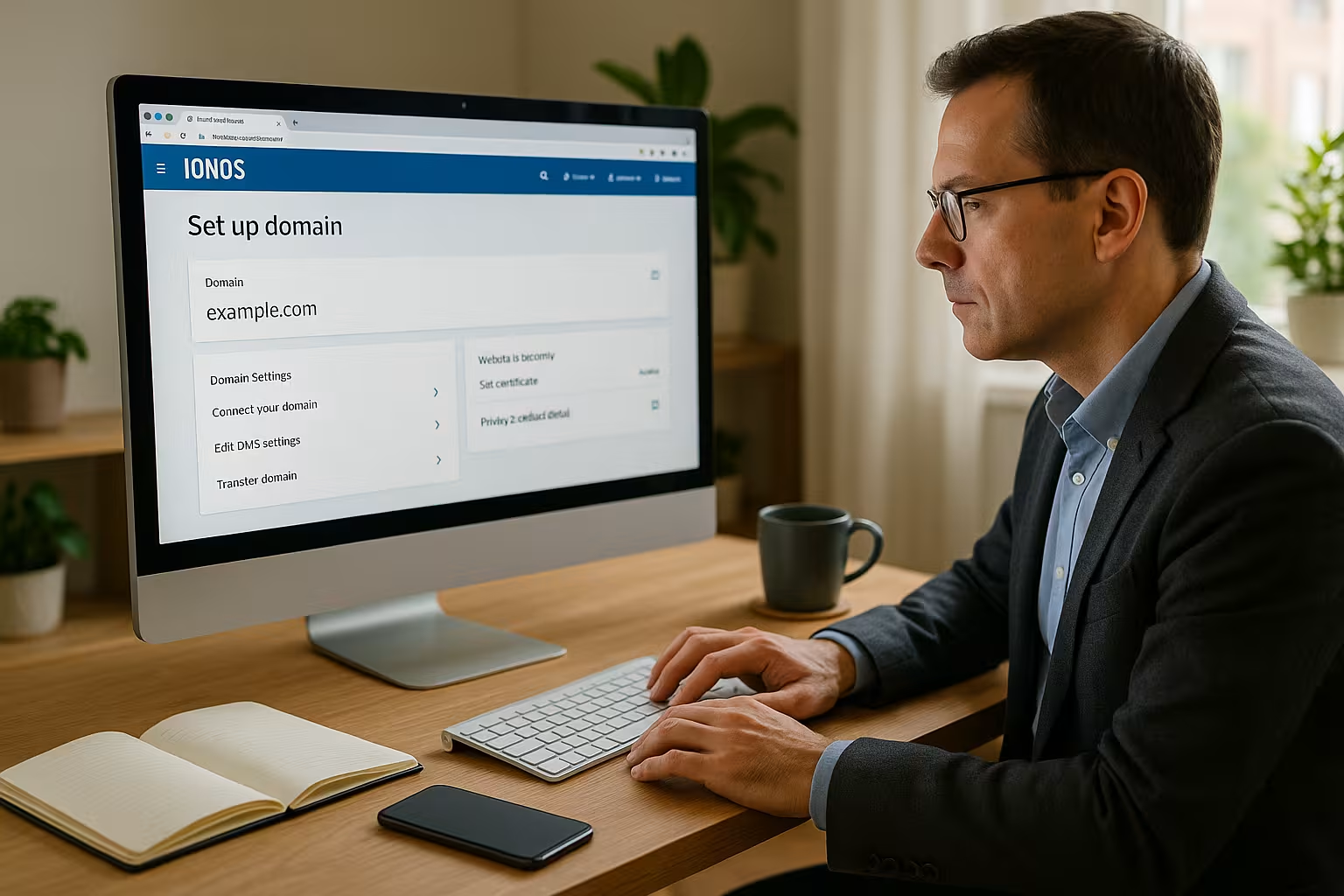

Registrate il vostro dominio con IONOS: Passo dopo passo

Accedo a IONOS Login, apro la voce di menu Dominio e SSL e avvio la ricerca del dominio desiderato. Nomi. Se l'estensione è libera, la prenoto, scelgo la durata e concludo l'ordine. Il dominio viene quindi incluso nel mio contratto e posso iniziare immediatamente a impostare i record, attivare la posta elettronica o collegarlo a uno spazio web. Nel caso di un sito web, collego il dominio al mio hosting o alla mia applicazione, in modo che il record A punti all'IP corretto. Al più tardi adesso prenoto un SSL-in modo che le chiamate siano direttamente criptate.

Le basi del DNS spiegate brevemente

Il DNS attiva un Nomi di dominio in obiettivi tecnici come indirizzi IP e servizi. Il record A punta a un indirizzo IPv4, AAAA a IPv6, CNAME inoltra nomi alias, MX specifica la ricezione della posta e TXT fornisce valori di controllo come SPF o verifiche. Ogni modifica ha una validità, il Time to Live (TTL), che determina per quanto tempo le cache conservano i dati. La propagazione richiede da pochi minuti a 48 ore, a seconda della cache del provider. Pianifico questo ritardo e verifico le modifiche con gli strumenti prima di apportare una modifica. Vai alla vita annunciare.

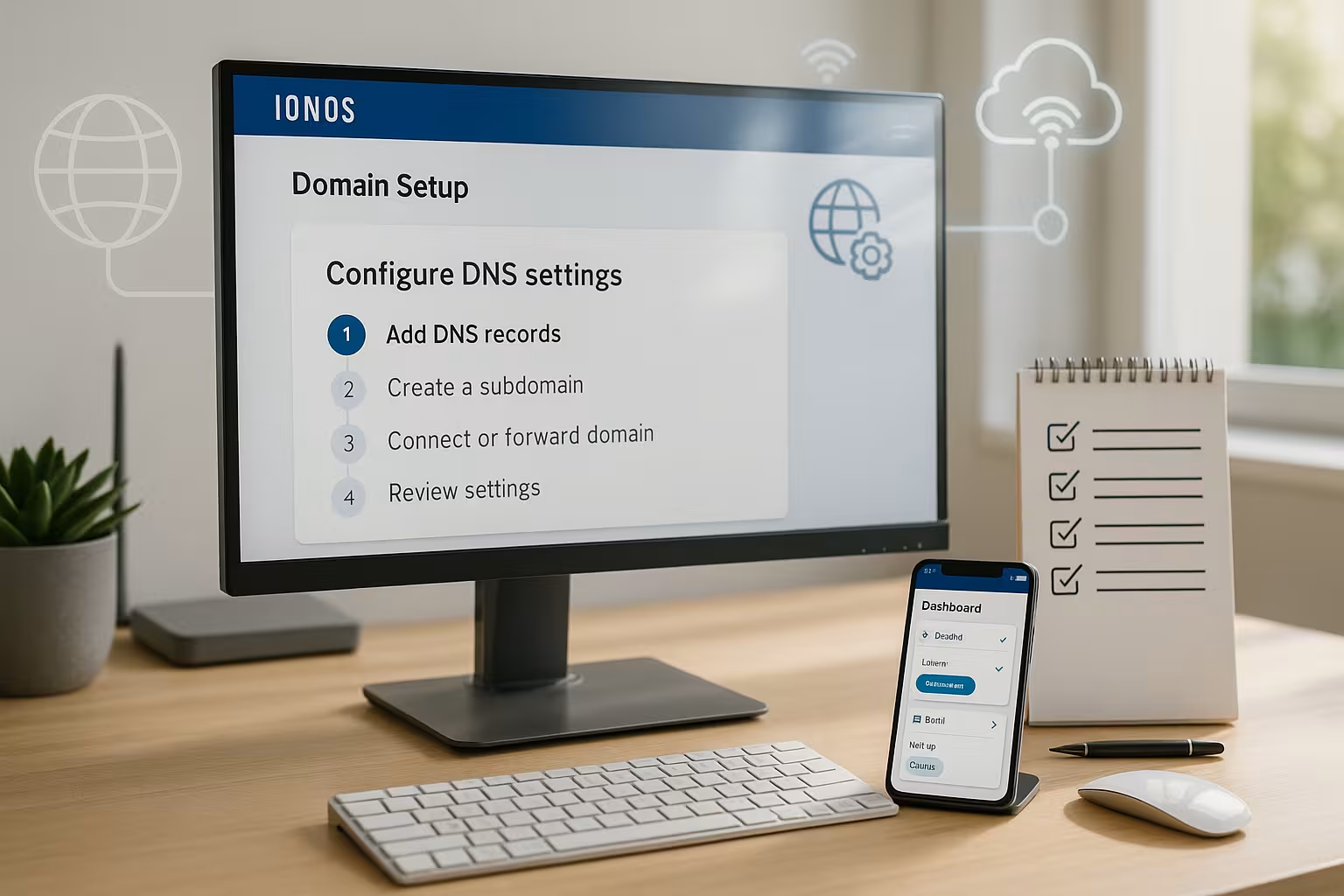

Impostare il DNS in IONOS: A, AAAA, CNAME, MX, TXT

Nella gestione DNS, seleziono il dominio, apro la visualizzazione dei record e decido se utilizzare le voci standard di IONOS o crearne di mie. Configurazione set. Per i siti web, inserisco l'IP del server nel record A, aggiungo facoltativamente AAAA e reindirizzo www al dominio principale tramite CNAME. Per le e-mail, imposto i record MX secondo le specifiche del sistema di posta e memorizzo SPF/DKIM/DMARC come TXT in modo che la consegna e la reputazione siano corrette. Se modifico diverse voci in successione, salvo coerentemente dopo ogni passaggio in modo da non perdere nessuna voce. Per impostazioni più approfondite, spesso utilizzo un libro di riferimento compatto come Impostazioni DNS per IONOSin modo da avere rapidamente a portata di mano il tipo di record giusto e risparmiare il lavoro di battitura.

Integrare il dominio esterno e impostare il server dei nomi

Se il dominio è presso un'altra società di registrazione, lo configuro con IONOS come un esterno e poi passare i server dei nomi a IONOS con il provider precedente. A tal fine, inserisco i server ns1045.ui-dns.org, ns1045.ui-dns.de, ns1045.ui-dns.biz e ns1045.ui-dns.com e confermo la modifica. Dopo l'aggiornamento, gestisco tutti i record DNS direttamente in IONOS e rimuovo le vecchie voci del vecchio provider in modo che non ci siano impostazioni contraddittorie. Verifico in anticipo i servizi di posta elettronica o i reindirizzamenti e li trasferisco in modo che le caselle di posta elettronica rimangano accessibili senza interruzioni. Se sto pianificando un passaggio, creo un Backup delle mie voci, in modo da poter riprodurre ogni impostazione in modo pulito.

Trasferimento del dominio o acquisizione del DNS: qual è la soluzione migliore?

Per prima cosa decido se voglio usare solo il metodo DNS-Il controllo a IONOS o il trasferimento completo del dominio. Se il dominio rimane presso il precedente registrar e cambio solo i server dei nomi, questa è di solito l'opzione più rapida. Se voglio riunire tutto in un unico contratto, avvio un trasferimento di dominio con AuthCode e osservo le scadenze di trasferimento per il TLD. Prima di iniziare, controllo lo stato di blocco, i dati del proprietario e la disponibilità di e-mail per le autorizzazioni. Per quanto riguarda il processo e gli ostacoli tipici, utilizzo un metodo collaudato e testato. Guida al trasferimento del dominioin modo che la sostituzione possa avvenire senza interruzioni.

Impostare correttamente i sottodomini e l'SSL

Per i progetti aggiuntivi, creo sottodomini come blog.deinedomain.de o shop.deinedomain.de e li assegno a un Obiettivo a. Un CNAME verso un servizio o un record A/AAA verso un IP collega il sottodominio in modo pulito al sistema di destinazione. Attivo poi un certificato SSL per ogni sottodominio utilizzato, in modo che i visitatori non vedano alcun avviso. Se utilizzo un SSL con caratteri jolly (*.yourdomain.com), copro molti sottodomini in una sola volta; tuttavia, verifico se casi particolari richiedono un certificato separato. Infine, richiamo ogni sottodominio una volta e verifico il contenuto, la catena del certificato e la Inoltro.

Collegare i domini con blocchi di costruzione e SaaS

Per i servizi esterni, come gli strumenti per le landing page o i tour in 3D, di solito imposto un CNAME a un nome predefinito Indirizzo di destinazione su. Molti provider si aspettano www come CNAME, mentre il dominio principale punta a www tramite il reindirizzamento 301. A volte le piattaforme forniscono record TXT aggiuntivi per la verifica; io li imposto allo stesso tempo in modo che le attivazioni vadano a buon fine. Se ho bisogno di un reindirizzamento permanente, tengo ben distinte le differenze tra 301 e 302. Una guida compatta ai reindirizzamenti puliti è fornita dal sito Inoltro DNS in modo da non creare loop o doppi salti.

Reindirizzamenti: www, dominio root e reindirizzamenti

Decido in anticipo se il sito web sul Radice-dominio o sotto www e impostare reindirizzamenti coerenti. Lo standard è: www punta alla radice o viceversa, non a entrambi. Per le modifiche permanenti uso 301, per le azioni temporanee 302; in questo modo i motori di ricerca mantengono la variante canonica corretta. Sul lato DNS, risolvo www come CNAME, mentre l'indirizzo di destinazione punta all'IP del server web tramite A/AAAA. Nell'applicazione o nel server web, inoltre, imposto un parametro Inoltroin modo che ogni URL abbia esattamente un indirizzo finale.

Errori comuni e soluzioni rapide

I tipici ostacoli sono TTL e PropagazioneLe modifiche richiedono pazienza, le cache globali non si svuotano dappertutto nello stesso momento. Se le e-mail falliscono, controllo prima i record MX, poi SPF/DKIM/DMARC e invio test a diversi provider. Se il sito web mostra sporadicamente contenuti vecchi, ciò è spesso dovuto al DNS o alle cache del browser; un test tramite la rete mobile chiarisce rapidamente la situazione. In caso di errori SSL, verifico se i certificati sono attivi per tutti i nomi host utilizzati e se la catena è completa. Prima di apportare modifiche importanti, documento i miei interventi in modo da poterli consultare in qualsiasi momento. funzionamento condizione può ritornare.

Hosting 2025: prestazioni e selezione delle tariffe

Chi vuole di più dalla propria Dominio Se volete ottenere le migliori prestazioni, prestate attenzione alle prestazioni, alle versioni di PHP, alla cache e ai backup. Per i progetti ad alto traffico, vale la pena scegliere un piano con maggiore RAM, HTTP/2 o HTTP/3 e storage NVMe. È importante disporre di una chiara opzione di scalabilità, in modo da poter effettuare un upgrade rapido all'aumentare degli accessi. Un occhio di riguardo ai tempi di assistenza e al monitoraggio mi permette di risparmiare i tempi di inattività nelle fasi critiche. La seguente panoramica mostra come categorizzo i pacchetti comuni per le applicazioni tipiche nel 2025, compresi i pacchetti brevi. Vantaggi.

| Luogo | Fornitore | Vantaggi |

|---|---|---|

| 1 | webhoster.de | Prestazioni elevate, ottimo servizio, ampie funzionalità: ideale per WordPress, negozi e progetti aziendali. |

| 2 | IONOS | Inserimento solido, molte funzioni aggiuntive, ampia scelta di opzioni di dominio. |

| 3 | Strato | Prezzi interessanti, ampia gamma di tariffe per le diverse esigenze. |

Strategia TTL e modifiche senza tempi di inattività

Prima di modifiche importanti, abbasso specificamente il TTL dei record interessati (ad esempio da 1-24 ore a 300 secondi) con 24-48 ore di anticipo. In questo modo i passaggi successivi hanno effetto più rapidamente. Dopo il go-live, aumento di nuovo il TTL a un livello stabile per evitare un carico DNS inutile e miss della cache. Se possibile, modifico solo un parametro per fase (prima A/AAAA, poi i reindirizzamenti, poi il vincolo SSL) in modo da limitare chiaramente le fonti di errore. Nel caso di spostamenti paralleli (Blu/Verde), lascio il vecchio ambiente in funzione per alcune ore e monitoro gli accessi prima di spegnerlo.

Per le distribuzioni complesse, creo sottodomini separati per ogni ambiente (ad es. stadio., anteprima., v2.) e quindi separare in modo netto i test dal funzionamento reale. Durante il cutover, mantengo il TTL breve e pianifico una chiara via di ritorno: documento i vecchi IP e record in modo da poter tornare indietro in pochi minuti in caso di problemi.

Trasmissione pulita attraverso HTTPS: Certificati, HSTS e catena

Dopo aver attivato l'SSL, mi assicuro che tutte le chiamate finiscano davvero su HTTPS: Imposto un reindirizzamento 301 da http:// a https:// e alla variante canonica del mio hostname (www o root). Per aumentare la sicurezza, posso attivare HSTS (Strict Transport Security). Per prima cosa imposto un max-age moderato e faccio un test prima di includeSottodomini o puntare a un precaricamento. L'HSTS è una strada a senso unico: un'impostazione errata non può essere annullata rapidamente dal visitatore; ecco perché controllo accuratamente i rinnovi dei certificati e i sottodomini.

Se il browser mostra errori di catena, spesso manca un certificato intermedio. Controllo la catena di certificati e ne confronto la validità con il periodo di validità principale. Se utilizzo diversi certificati (ad esempio, wildcard e certificato singolo), mi assicuro che i nomi di host non siano utilizzati due volte o in modo contraddittorio.

Autenticazione e-mail in dettaglio: SPF, DKIM, DMARC

Per una consegna affidabile, ho implementato in modo pulito tre moduli. SPF definisce i percorsi di spedizione consentiti (v=spf1 … -tutti). Mantengo la regola il più snella possibile ed evito di superare il limite di ricerca (max. 10 query DNS da parte di includere, a, mx, ptr, esiste, reindirizzare). Elimino gli inclusi superflui o li faccio "appiattire" dal mio fornitore.

DKIM firma le mail in uscita per dominio e per Selettore (es. s1, s2). Pianifico la rotazione delle chiavi: mentre un nuovo selettore viene attivato, lascio quello vecchio attivo per alcuni giorni prima di rimuoverlo. Con DMARC, inizio con p=nessuno e far sì che i rapporti vengano inviati a me (rua=mailto:) per ottenere visibilità. Se tutto è stabile, passo a quarantena e poi a respingere. Seleziono l'allineamento appropriato: aspf=r/adkim=r è tollerante, s impone una conformità rigorosa.

Oltre ai controlli MX, verifico sempre l'ordine dei record, le priorità e se le politiche DMARC restrittive escludono i mittenti legittimi in caso di problemi con la posta. Se diversi sistemi devono inviare la posta in parallelo (ad esempio, negozio, newsletter, CRM), coordino le inclusioni SPF e imposto selettori DKIM separati per ciascun sistema.

DNSSEC e CAA: sicurezza aggiuntiva

Attivo il DNSSEC per firmare la zona in modo crittografico. Se il dominio è con IONOS, compresa la registrazione, è sufficiente attivarlo nell'amministrazione; per i registratori esterni, inserisco il record DS nel genitore. Dopo l'attivazione, verifico la risoluzione: in caso di configurazioni errate SERVFAIL invece delle risposte corrette. Prima di apportare modifiche ai server dei nomi, disattivo il DNSSEC, eseguo una migrazione pulita e lo riattivo in modo che lo scambio di chiavi non causi un'interruzione.

Utilizzo i record CAA per definire quali autorità di certificazione sono autorizzate a emettere certificati per il mio dominio. Questo limita la superficie di attacco. Mantengo le voci coerenti per la radice e i sottodomini e facoltativamente memorizzo iodef per le notifiche. Prima di cambiare il fornitore di certificati, adeguo per tempo la CAA in modo da non bloccare il problema.

Caratteristiche di CDN, WAF e Apex

Molte piattaforme richiedono un CNAME sull'indirizzo di destinazione. Questo per www non presenta problemi, ma non è consentito per l'Apex (dominio principale). Risolvo il problema in due modi: o reindirizzo il dominio principale tramite 301 a www oppure inserisco gli indirizzi A/AAA forniti dal provider. Se il mio provider DNS offre l'appiattimento ALIAS/ANAME o CNAME, utilizzo questa opzione per ottenere un'esperienza simile a quella dei CNAME nell'Apex. Documento le specifiche del servizio (IPv4/IPv6, terminazione TLS, verifiche TXT richieste) e pianifico i processi di rinnovo in modo che i certificati e gli indirizzi di destinazione siano aggiornati automaticamente.

IPv4/IPv6, round robin e fallback

Imposto A e AAAA in modo coerente se il sistema di destinazione supporta IPv6. Se manca il supporto IPv6, tralascio il record AAAA per evitare i timeout. Per un semplice bilanciamento del carico, posso memorizzare diversi record A (round robin). Senza controlli sullo stato di salute, questo è solo un "best effort": se un target fallisce, i client continuano a richiederlo. Nelle configurazioni critiche, combino le strategie DNS con bilanciatori di carico o endpoint monitorati.

Controlli professionali: test e debug più rapidi

Dopo le modifiche, verifico la risoluzione dall'esterno. Con scavare oppure nslookup Controllo A/AAAA/CNAME/MX/TXT e vedo quali server dei nomi hanno risposto. scava +traccia mostra il percorso dalla radice alla zona autorevole, utile quando le deleghe si bloccano. Per i reindirizzamenti, un curl -I https://deinedomain.deper vedere i codici di stato e la destinazione. Provo le catene SSL e l'SNI con openssl s_client -connect deinedomain.de:443 -serverame deinedomain.de -showcerts. Conservo questi controlli come una piccola lista di controllo in modo da poter decidere rapidamente se il problema riguarda il DNS, il server Web, il certificato o l'applicazione.

Risolvere in modo pulito i casi speciali

Sottodomini jolly (*.yourdomain.com), intercetto quando vengono creati molti host dinamici. Tuttavia, definisco record espliciti per i sottodomini critici, in quanto questi prevalgono sui caratteri jolly. I reindirizzamenti basati sui percorsi non appartengono al DNS: un record DNS riconosce solo i nomi di host, non gli URL con directory. Implemento tali regole nel server web, nel reverse proxy o nell'applicazione di destinazione.

Per i nomi internazionali (IDN), controllo l'ortografia Punycode in modo che tutti i sistemi si aspettino lo stesso nome host. Se utilizzo servizi speciali, come VoIP o soluzioni di collaborazione, un SRV-può essere necessario (ad es. _servizio._proto.nome con host di destinazione, porta e priorità). Inserisco questi valori esattamente come richiesto, poiché gli errori di battitura possono renderli difficili da trovare.

Struttura e manutenzione della zona del DNA

Mantengo la mia zona chiara: denominazione chiara, schema standardizzato per i sottodomini, brevi note sullo scopo e sul proprietario. Prima di ogni modifica importante, esporto la zona (o scatto una foto dell'elenco dei record) e la archivio. Gli schemi ricorrenti (ad es. app, api, statico) in modo che i membri del team possano riconoscere immediatamente l'appartenenza di un elemento. Per i progetti con molti partecipanti, conservo una semplice cronologia delle modifiche con la data, la persona responsabile e una breve spiegazione, in modo da risparmiare tempo di ricerca in seguito.

In breve: online in 10 minuti

Registro il Dominioimpostare A/AAA e CNAME, attivare SSL e specificare l'inoltro desiderato: questo è sufficiente per la prima apparizione. Per le e-mail, aggiungo MX e SPF/DKIM/DMARC e provo la consegna con due o tre caselle di posta. I domini esterni vengono inseriti tramite i server dei nomi IONOS o trasferiti con AuthCode. Se qualcosa si blocca, verifico il TTL, le cache DNS e i certificati e lavoro attraverso le liste di controllo in modo pulito. In questo modo riesco a mettere online tutti i domini IONOS in modo affidabile e a mantenere l'amministrazione e la gestione dei dati. Crescita chiaro.