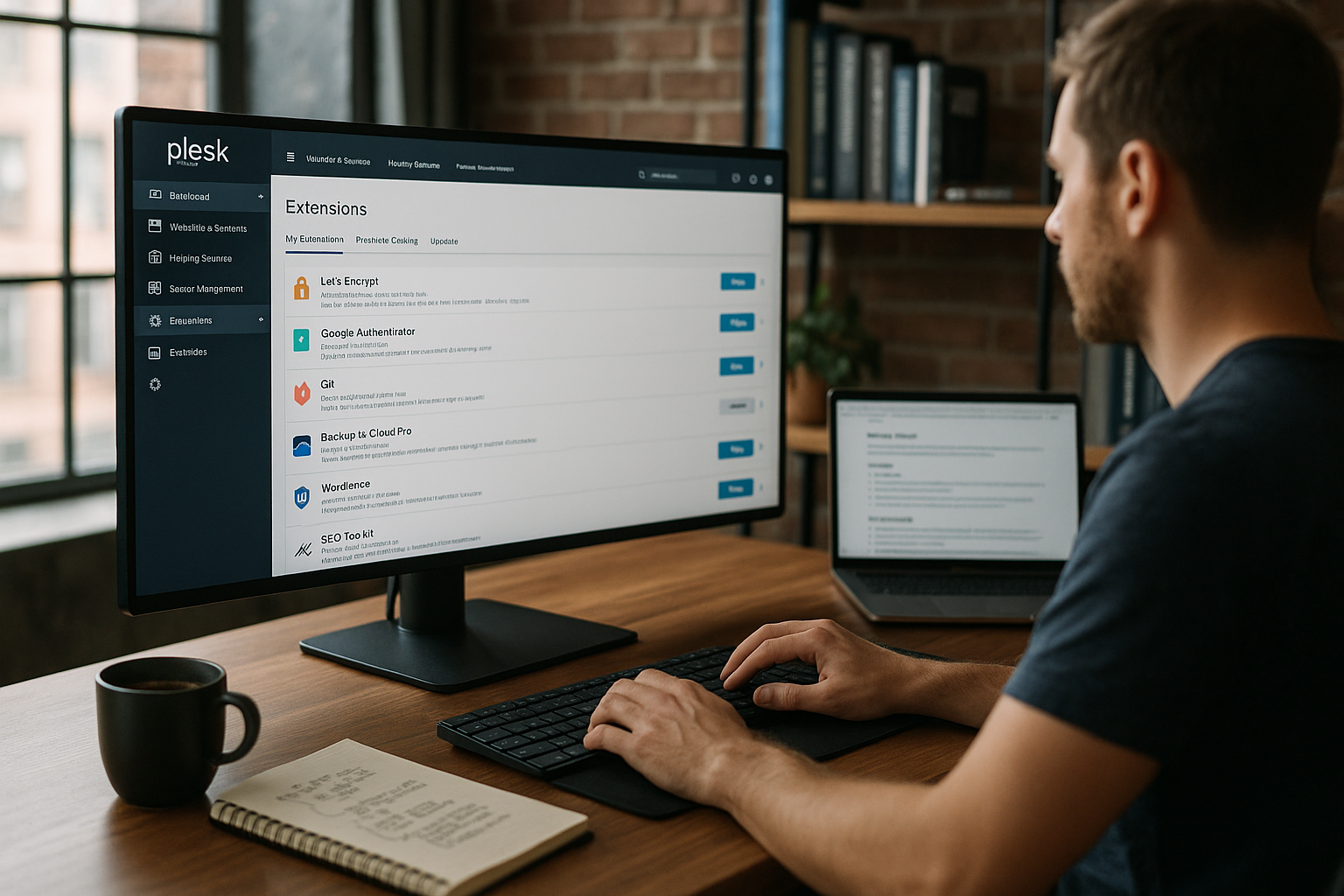

In questa guida vi mostrerò come Estensioni di Plesk velocizzare il mio lavoro quotidiano di sviluppatore, consentire distribuzioni sicure e automatizzare le attività ricorrenti. Fornisco consigli chiari sulla scelta e sulla configurazione, compresi i passaggi di configurazione, i valori predefiniti e le insidie tipiche.

Punti centrali

- Impostazione e impostazioni predefinite ragionevoli per la sicurezza, i backup, le prestazioni

- Flusso di lavoro con Git, staging, hook CI e stack di container

- Sicurezza attraverso Imunify360, Let's Encrypt e il concetto di hardening intelligente.

- Velocità tramite CDN Cloudflare, caching e monitoraggio

- Scala con Docker, automazione e ruoli chiari

Perché Plesk velocizza il mio lavoro di sviluppatore

Gestisco progetti, domini e server in modo centralizzato, risparmiando così ogni giorno. Tempo. Le estensioni coprono lo sviluppo, la sicurezza, le prestazioni e l'automazione e si integrano perfettamente. Controllo gli aggiornamenti e le fasi di migrazione direttamente nel pannello, senza dover ricorrere a script di shell per le attività standard. Grazie al drag & drop, posso ordinare gli strumenti più importanti dove mi servono più spesso e rimanere nel flusso. Se volete avere una visione d'insieme, iniziate con la sezione Le migliori estensioni di Plesk e poi stabilisce le priorità in base al tipo di progetto e alle dimensioni del team.

Le principali estensioni di Plesk in sintesi

Per i flussi di lavoro moderni, mi affido a un nucleo chiaro di WordPress Toolkit, Git, Docker, Cloudflare, Imunify360, Let's Encrypt e Acronis Backup. Questa selezione copre implementazioni, hardening, SSL, CDN e backup dei dati. Di solito inizio con WordPress Toolkit e Git, poi aggiungo Docker per servizi come Redis o Node e infine passo a Cloudflare. SSL e sicurezza vengono eseguiti in parallelo, attivando immediatamente il rinnovo automatico per le nuove istanze. La tabella seguente riassume i vantaggi e l'utilizzo.

| Estensione | Il beneficio più importante | Adatto per | OS | Configurazione in Plesk |

|---|---|---|---|---|

| Kit di strumenti WordPress | Staging, clonazione, aggiornamenti | Siti WP, agenzie | Linux/Windows | Installazione, scansione dell'istanza, creazione di staging, impostazione degli aggiornamenti automatici |

| Integrazione Git | Controllo della versione, Distribuzione | Tutte le webapp | Linux/Windows | Collegare la repo, selezionare il ramo, attivare webhook/auto-deploy |

| Docker | Pile di contenitori | Microservizi, Strumenti | Linux/Windows | Selezionare l'immagine, impostare le variabili di ambiente, rilasciare le porte |

| Cloudflare | CDN e DDoS | Picchi di traffico | Linux/Windows | Collegare la zona, attivare il proxy, selezionare il livello di cache |

| Imunify360 | Protezione da malware | Focus sulla sicurezza | Linux/Windows | Creare un criterio di scansione, controllare la quarantena, impostare le regole del firewall. |

| Crittografiamo | Automazione SSL | Tutti i progetti | Linux/Windows | Richiesta di certificato, rinnovo automatico, HSTS opzionale |

| Acronis Backup | Backup in cloud | Critico per l'azienda | Linux/Windows | Creare il piano, selezionare la finestra temporale, testare il ripristino |

Prendo le decisioni in base agli obiettivi del progetto, non in base all'abitudine, e mantengo lo stack sottile. Ogni estensione costa risorse, quindi opto per un'estensione maggiore solo quando c'è un chiaro vantaggio. Per i team, consiglio di registrare l'elenco ristretto nella documentazione e di definire dei valori predefiniti vincolanti. In questo modo si mantiene la coerenza delle configurazioni e si aiutano i nuovi colleghi a orientarsi più rapidamente. La trasparenza nella selezione riduce il lavoro di manutenzione successivo.

WordPress Toolkit: Configurazione e utili impostazioni predefinite

Inizio con una scansione in modo che Plesk analizzi automaticamente tutte le istanze. riconosce. Creo quindi uno staging per ogni sito produttivo, attivo la sincronizzazione dei file e seleziono le tabelle del database, se necessario. Imposto gli aggiornamenti automatici per il core su sicuro, per i plugin su manuale o scaglionato per finestra di manutenzione. Per ogni modifica, eseguo prima un test in staging, controllo i controlli di sicurezza e poi eseguo il live. Se volete approfondire, potete trovare utili informazioni di base nella sezione Dettagli del toolkit WordPress.

Utilizzo la funzione di clonazione per gli approcci blu/verdi e mantengo un piano di rollback. pronto. Questo mi permette di ridurre i tempi di inattività durante gli aggiornamenti più importanti. Per i siti multipli, disattivo i plugin non necessari sulle istanze di staging per velocizzare i test. Le scansioni di sicurezza vengono eseguite quotidianamente e controllo brevemente la quarantena nel dashboard. Questo mi aiuta a minimizzare i rischi e a pianificare le implementazioni.

Integrazione Git: distribuzioni pulite senza deviazioni

In Plesk, collego un repo Git, seleziono il ramo pertinente e attivo la distribuzione automatica su Spingere. Facoltativamente, si impostano webhook per CI, che eseguono build e test prima della distribuzione live. Per i progetti PHP creo un passo di compilazione per l'installazione di Composer, per i progetti Node aggiungo npm ci e un task Minify. Imposto la mappa di deploy in modo che solo le directory necessarie vengano eseguite nella webroot, mentre gli artefatti di build vengono creati all'esterno. Mantengo le chiavi di accesso e le autorizzazioni snelle e le ruoto regolarmente.

Prima della messa in funzione, eseguo un controllo dello stato di salute tramite un URL di manutenzione e verifico i dati importanti. Intestazione. La pipeline interrompe automaticamente il rollout in caso di errori. In questo modo, evito i deploy semilavorati che sono più difficili da recuperare in seguito. Documento le convenzioni di ramo per i team e utilizzo le richieste di pull come requisito. In questo modo la collaborazione è prevedibile e la tracciabilità elevata.

Docker in Plesk: utilizzare i contenitori in modo produttivo

Per servizi come Redis, Elasticsearch, Meilisearch o applicazioni temporanee di anteprima, avvio i contenitori direttamente nella cartella Pannello. Seleziono le immagini dall'hub, imposto le variabili d'ambiente, mappo le porte e faccio il binding dei volumi persistenti. Verifico i controlli di salute con semplici endpoint in modo che Plesk segnali i falsi avvii. Per gli scenari multi-contenitore, lavoro con convenzioni di denominazione chiare e documento le dipendenze. Se avete bisogno di una buona introduzione, usate la guida compatta alla Integrazione di Docker in Plesk.

Quando i progetti crescono, scalano i servizi orizzontalmente e incapsulano i componenti statici in modo che i backup rimangano coerenti. I log vengono indirizzati in directory separate e ruotati regolarmente. Collaudo gli aggiornamenti in una versione separata del contenitore prima di passare a un'altra. Aggiungo voci DNS solo dopo controlli affidabili. In questo modo le distribuzioni sono controllabili e riproducibili.

La sicurezza prima di tutto: configurare correttamente Imunify360 e Let's Encrypt

Attivo la funzione automatica Scansioni in Imunify360 e definisco azioni chiare per i rilevamenti, come la quarantena con notifica. Mantengo le regole del firewall rigorose e permetto solo ciò che è veramente necessario. Imposto Let's Encrypt per il rinnovo automatico per tutti i domini e aggiungo HSTS se il sito viene eseguito costantemente tramite HTTPS. Controllo anche le intestazioni di sicurezza come CSP, X-Frame-Options e Referrer-Policy. I rapporti periodici mostrano dove è necessario intervenire.

Utilizzo l'autenticazione a due fattori per i login degli amministratori e limito l'accesso a IP specifici. L'accesso SSH avviene tramite chiavi, disattivando le password ove possibile. Cripto i backup e verifico regolarmente il processo di ripristino. Conservo un elenco di plugin critici e controllo i loro log di modifica prima degli aggiornamenti. La sicurezza rimane un'attività quotidiana, non una tantum. Configurazione.

Velocità tramite CDN: configurazione intelligente di Cloudflare

Collego la zona, attivo il proxy e seleziono un livello di caching che abilita il contenuto dinamico. Rispettato. Per le API attivo la cache per intestazione, per le risorse imposto TTL lunghi con il versioning. Uso regole di pagina per escludere le aree di amministrazione dalla cache e per proteggere rigorosamente i percorsi sensibili. HTTP/2, Brotli e Early Hints aumentano la velocità di caricamento senza modifiche al codice. Durante i picchi di traffico, i limiti di velocità smorzano i tentativi di abuso.

Le regole delle sfide e dei bot riducono il carico inutile sui sistemi di backend. Monitoro i tassi di HIT/MISS e regolo le regole fino a raggiungere la quota di cache desiderata. Per i progetti internazionali, lavoro con il geo-steering e le varianti regionali delle mappe. Documento le modifiche DNS nel registro delle modifiche, in modo da poter eseguire rapidamente i rollback. In questo modo le prestazioni rimangono misurabili e pianificabile.

Backup, ripristini e riavvii con Acronis

Creo backup incrementali giornalieri ed eseguo il backup settimanale. completo al cloud. Conservo la conservazione in modo da poter accedere ad almeno 14 giorni di cronologia. Dopo ogni rilascio importante, verifico un ripristino in un ambiente isolato. Misuro regolarmente i tempi di ripristino in modo da avere aspettative realistiche in caso di emergenza. Eseguo il backup dei database in modo coerente con le transazioni per evitare la corruzione.

Mantengo un backup separato fuori sede per i siti critici. I playbook di ripristino descrivono le fasi, compreso il cambio di DNS e la cancellazione della cache. Conservo le password e le chiavi in forma criptata e le ruoto trimestralmente. Considero i backup senza un ripristino di prova come incompleto. Solo ciò che è stato praticato funzionerà in modo sicuro in caso di emergenza.

Automazione e monitoraggio: semplificare la routine quotidiana

Automatizzo le ricorrenze Compiti con cron job, hook script e azioni git. I log vengono eseguiti in directory centrali, la rotazione mantiene la memoria pulita. Uso Webalizer per semplici analisi del traffico e controllo le anomalie quando aumentano i codici 4xx e 5xx. Imposto gli avvisi in modo che rimangano rilevanti per l'azione e non causino un affaticamento degli avvisi. Documento orari chiari di inizio e fine per le finestre di manutenzione.

Taggo le distribuzioni e le collego a valori misurati come il tempo per il primo byte e il tasso di errore. Se questi valori vengono superati, ricorro automaticamente a un rollback. Salvo le versioni delle configurazioni per mantenere la tracciabilità delle modifiche. I test delle prestazioni vengono eseguiti automaticamente dopo i principali aggiornamenti e mi danno risultati rapidi. Feedback. In questo modo evito sorprese durante le operazioni dal vivo.

Costruire le proprie estensioni: Quando gli standard non sono sufficienti

Mi affido alle mie estensioni di Plesk quando un team ha chiari Speciale-Requisiti. Può trattarsi di un concetto di autorizzazione interna, di un flusso di distribuzione speciale o di un ponte di integrazione con sistemi di terzi. Prima di costruire, verifico se una soluzione esistente, con piccoli aggiustamenti, è sufficiente. In caso contrario, definisco in modo sintetico e chiaro gli endpoint API, i ruoli e i limiti di sicurezza. Solo allora scrivo il modulo e lo collaudo in base ai tipici scenari quotidiani.

Una strategia pulita di disinstallazione e aggiornamento è importante affinché il sistema rimanga manutenibile. Documento anche le funzioni e i limiti, in modo che i colleghi possano usare lo strumento in modo sicuro. Se necessario, raccolgo feedback e pianifico piccole iterazioni invece di grandi passi avanti. In questo modo l'espansione rimane gestibile e Affidabile. I moduli personalizzati sono utili se abbreviano i processi in modo significativo.

Ruoli, abbonamenti e piani di servizio: l'organizzazione crea velocità

Prima di creare i progetti, strutturo Plesk con Abbonamentipiani di servizio e ruoli. Questo mi permette di assegnare limiti (CPU, RAM, inode, quote di posta) e autorizzazioni (SSH, Git, Cron) in modo pianificabile. Per i team delle agenzie, creo abbonamenti separati per ogni cliente, in modo che le autorizzazioni e i backup rimangano isolati in modo pulito. I piani standard contengono impostazioni predefinite ragionevoli: PHP-FPM attivo, opcache attiva, backup giornalieri, auto-SSL, permessi di file restrittivi. Per i test più rischiosi, utilizzo un abbonamento di laboratorio separato con risorse strettamente limitate, in modo da proteggere il resto del sistema da eventuali anomalie.

Mantengo i ruoli granulari: Amministratori con accesso completo, sviluppatori con Git/SSH e log, redattori solo con file manager/WordPress. Documento quale ruolo svolge quali compiti ed evito la crescita incontrollata dei diritti dei singoli utenti. I nuovi progetti partono in modo coerente e sono più facili da migrare o scalare in seguito.

PHP-FPM, NGINX e caching: prestazioni dal pannello

Prestazioni che escono per prime Impostazioni di runtimePHP-FPM con pm=ondemand, max-children pulito per sito, opcache con memoria sufficiente e revalidate_freq corrispondente all'intervallo di distribuzione. Lascio che NGINX distribuisca direttamente le risorse statiche e imposto intestazioni specifiche per la cache senza compromettere le aree dinamiche. Per WordPress, attivo la microcache solo per gli utenti anonimi, se possibile, ed escludo i cookie che segnano le sessioni. Attivo Brotli/Gzip a livello di server, ma verifico i livelli di compressione in base al carico della CPU.

Tengo pronte versioni PHP dedicate per ogni sito, in modo da separare le dipendenze in modo pulito. Aggiungo ottimizzazioni del percorso critico (HTTP/2 push non più necessario, suggerimenti precoci al suo posto, intestazioni pulite di preload/prefetch) se i valori misurati lo giustificano. La regola è: prima misurare, poi trasformare - i benchmark dopo ogni modifica importante evitano di volare alla cieca.

Email e DNS: impostazione corretta della deliverability e dei certificati

Quando Plesk invia i messaggi di posta elettronica, ho impostato SPF, DKIM e DMARC per dominio, controllare l'rDNS e mantenere coerenti gli indirizzi di rimbalzo. Separo le newsletter dalle e-mail transazionali per proteggere la mia reputazione. Prendo una decisione consapevole per il DNS: Plesk come master o zona esterna (ad esempio tramite CDN). Importante: con un proxy attivo, pianifico le sfide Let's Encrypt in modo che i rinnovi passino in modo affidabile, ad esempio con un de-proxy temporaneo o una sfida DNS per i caratteri jolly. Documento la strategia scelta per ogni cliente, in modo che i casi di assistenza possano essere risolti rapidamente.

I webhook da CI/CD catturano IP di destinazione fissi e io permetto solo ciò che è necessario nel firewall. In questo modo si mantengono stabili sia la posta che i percorsi di compilazione.

Database e storage: stabilità sotto carico

Per i progetti più grandi, esternalizzo i database su server dedicati o container. Backup eseguire un sistema coerente con le transazioni e basato su binlog per il ripristino in tempo reale. Uso le repliche di lettura per le funzioni di reportistica o di ricerca, in modo che il DB primario non venga sovraccaricato. In Plesk, faccio attenzione a cancellare i nomi dei DB per abbonamento e a impostare i diritti minimi necessari.

Tengo sotto controllo lo storage utilizzando le quote e la rotazione dei log. Se possibile, eseguo il caricamento dei file multimediali in versione ed evito i duplicati non necessari negli ambienti di staging. Imposto i valori predefiniti 640/750 per i permessi dei file e verifico regolarmente che le distribuzioni non lascino alcun valore fuori norma. In questo modo i ripristini e le migrazioni sono calcolabili.

Distribuzioni a tempo zero: rilasci blu/verdi e symlink

Oltre alla messa in scena, utilizzo il blu/verde o il Symlink-releases. Le build finiscono in cartelle di release versionate fuori dalla webroot. Dopo aver effettuato con successo i test, passo al sistema tramite un link simbolico, eseguo la migrazione del database in fasi controllate e ho pronto un revert. Definisco chiaramente le directory condivise (upload, cache, sessione) in modo che gli switch non perdano alcun dato. Per le applicazioni WordPress e PHP, impedisco temporaneamente l'accesso in scrittura durante le finestre critiche di migrazione per evitare incongruenze.

I controlli di salute monitorano la nuova versione prima del lancio. Verifico automaticamente le intestazioni, i percorsi importanti e le connessioni DB. Solo quando tutti i controlli sono verdi, passo alla versione successiva. Questa routine mi ha risparmiato molte implementazioni notturne.

Controllo dei costi e delle risorse: limiti, avvisi, pulizia

Ho impostato Limiti per abbonamento: Tempo CPU, RAM, numero di processi, inode. I lavori di cron e le code hanno finestre temporali chiare, in modo che i picchi di carico rimangano calcolabili. Riordino automaticamente le vecchie release e i log e mantengo i backup snelli e documentati. Monitoro i container docker per verificare la presenza di volumi eccessivi e ruoto regolarmente le cache. In questo modo i costi operativi e le prestazioni rimangono prevedibili, senza sorprese alla fine del mese.

Gli avvisi sono utili solo se consentono di intervenire. Io distinguo tra avvertimenti (inversione di tendenza) e avvisi (necessità di intervento immediato) e collego entrambi ai runbook. Chi viene svegliato di notte deve essere in grado di ripristinare la stabilità in tre fasi.

Le insidie tipiche e come evitarle

Gli aggiornamenti automatici senza staging si interrompono raramente, ma di solito in modo sfavorevole, quindi è sempre bene testare prima. Cloudflare può memorizzare nella cache le aree di amministrazione in modo aggressivo se le regole sono troppo ampie; io escludo costantemente login, /wp-admin, API e anteprime. Non permetto ai servizi Docker come Redis di ascoltare pubblicamente e li proteggo attraverso le reti interne. I rinnovi di Let's Encrypt falliscono se il proxy blocca le sfide; la sfida DNS o il bypass temporaneo aiutano in questo caso. I deploy di Git che eseguono le build di node/composer nella webroot provocano il caos dei diritti, quindi creano le build all'esterno e distribuiscono solo gli artefatti.

Un secondo classico: disco pieno a causa di log di debug o coredump dimenticati. Stabilisco dei limiti, faccio ruotare rigorosamente i log e controllo che non ci siano crescite insolite dopo i rilasci. E ho sempre pronto l'accesso manuale al break-glass (chiave SSH, percorso documentato) nel caso in cui il pannello non sia accessibile.

Compatto delle migliori pratiche

Mantengo Plesk e tutte le estensioni corrente e testare gli aggiornamenti prima del rollout. I backup vengono eseguiti secondo i piani e faccio regolarmente pratica di ripristino in un ambiente di prova. Organizzo il pannello utilizzando il drag & drop in modo che gli strumenti centrali siano immediatamente visibili. Uso l'automazione, ma solo con chiare strategie di uscita e rollback. Tutti i membri del team conoscono i passaggi più importanti e lavorano secondo gli stessi standard.

Breve sintesi

Con una selezione ben studiata di Estensioni Mi concentro sulla velocità, sulla sicurezza e sull'affidabilità delle distribuzioni. WordPress Toolkit e Git costituiscono la spina dorsale, mentre Docker e Cloudflare garantiscono flessibilità e prestazioni. Imunify360 e Let's Encrypt proteggono le operazioni, Acronis protegge i dati e riduce i tempi di ripristino. Le impostazioni predefinite chiare, i test e l'automazione snella consentono di organizzare le operazioni quotidiane. In questo modo l'ambiente di sviluppo rimane adattabile e i progetti raggiungono i loro obiettivi in modo stabile.