Questo confronto mostra quale plugin di sicurezza per wordpress 2025 più affidabile per bloccare gli attacchi ed evitare i falsi allarmi nei test e nelle operazioni dal vivo. Valuto i livelli di protezione, la velocità, il funzionamento e le funzionalità a valore aggiunto come backup, WAF e 2FA per blog, negozi e siti aziendali.

Punti centrali

I seguenti punti chiave riassumono brevemente i risultati più importanti.

- Livelli di protezioneWAF cloud, firewall server, scansione malware, 2FA

- PrestazioniCaching, CDN, scansioni snelle, basso carico del server

- TrasparenzaRegistri, avvisi, rapporti, raccomandazioni chiare

- ComfortBackup, aggiornamenti automatici e ripristino con un solo clic

- ScalaGestione multisito, diritti di squadra, opzioni API

Metodologia del confronto 2025

Misuro la sicurezza a strati e valuto ogni strato separatamente: Prevenzione (WAF, protezione dell'accesso), rilevamento (scansioni con firme ed euristiche), reazione (quarantena, correzione automatica) e riavvio (backup, ripristino). Il fattore decisivo non è il numero di funzioni, ma il loro funzionamento congiunto. Verifico la velocità con cui i plugin aggiornano le regole, bloccano gli attacchi e forniscono messaggi di errore puliti. Presto anche attenzione al carico del server, perché scansioni troppo aggressive possono rallentare i siti. Per una rapida panoramica, questo supplemento I migliori plugin per la sicurezza Controllo che combina copertura funzionale e usabilità.

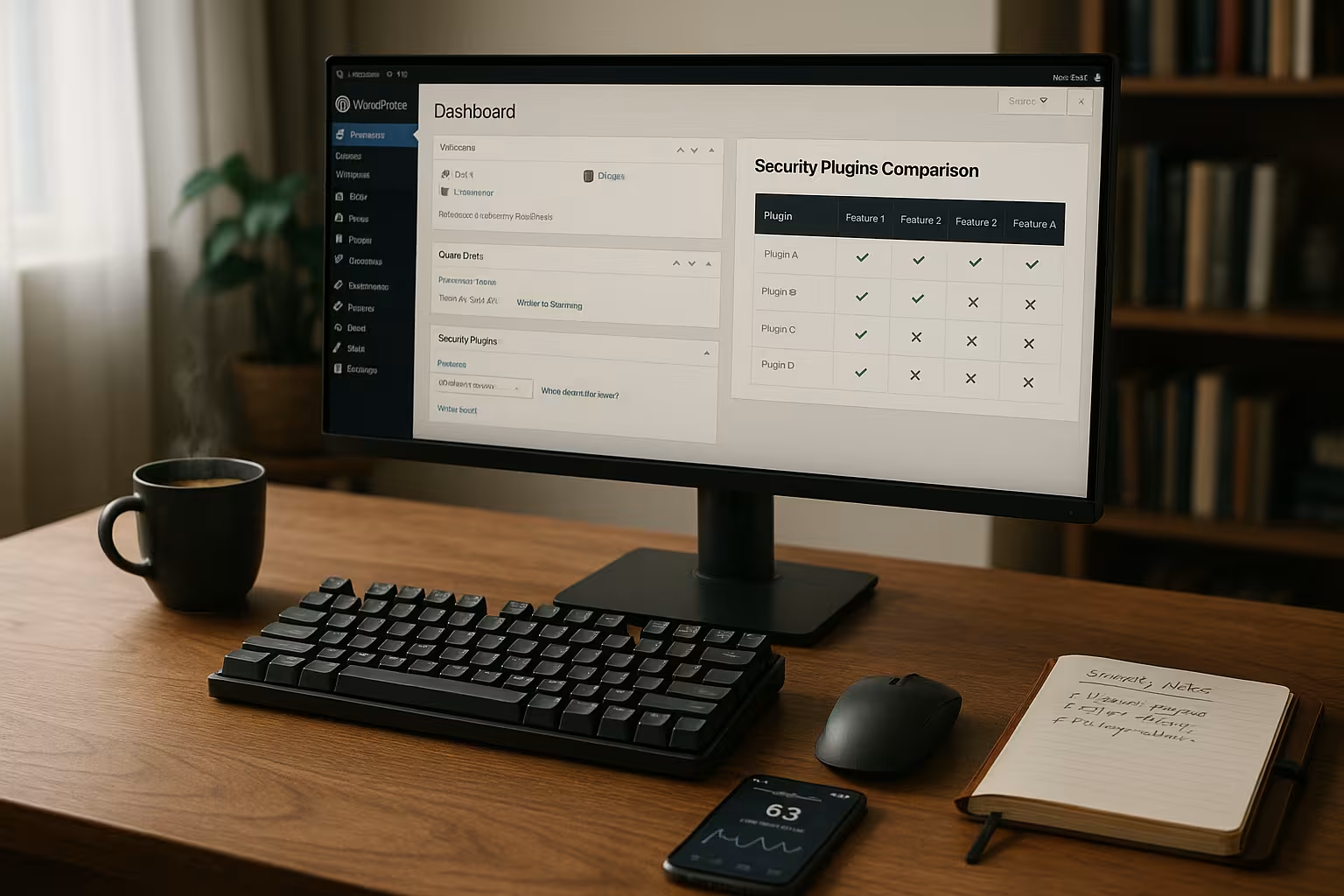

Tabella di confronto: i 5 migliori plugin e funzioni principali

La tabella mostra le funzioni e i punti di forza dei cinque candidati, suddivisi per ambito di protezione, funzionamento e vantaggi aggiuntivi. Attribuisco grande importanza a un chiaro Ripartizione: tipo di firewall, rilevamento di malware, gestione di identità e accesso, backup/ripristino, monitoraggio. In questo modo è possibile riconoscere rapidamente il pacchetto più adatto alle dimensioni del progetto, alla struttura del team e alla configurazione dell'hosting. Prestate particolare attenzione al fatto che il firewall filtri le richieste prima del server (cloud) o intervenga solo a livello di applicazione. Entrambi i metodi presentano dei vantaggi, a seconda del mix di traffico e del piano di hosting.

| Luogo | Plugin | Funzioni principali | Caratteristiche speciali |

|---|---|---|---|

| 1 | Sucuri | Firewall, scansione malware, CDN, protezione DDoS, monitoraggio | Cloud WAF, alta flessibilità |

| 2 | Wordfence | Scansione in tempo reale, protezione del login, blocco dei paesi, firewall, 2FA | Monitoraggio a grana fine, firewall a livello di applicazioni |

| 3 | Sicurezza Jetpack | Backup, controllo malware, 2FA, funzioni di performance | Pacchetto completo, profonda integrazione con WP |

| 4 | Sicurezza WP All In One | Firewall, blocco dei login, controllo degli account, monitoraggio | Cruscotto semplice, configurazioni dirette |

| 5 | Sicurezza iThemes | 2FA, protocolli, scansione delle vulnerabilità, backup | Diritti di squadra, gestione forte degli utenti |

Leggo la tabella come punto di partenza e la confronto con gli obiettivi del progetto. Avete bisogno di DDoS-Per la difesa, l'ideale è un WAF cloud upstream. Se si desidera un'analisi approfondita di ogni richiesta, un application layer firewall è la scelta migliore. Chi vuole ripristinare i backup in pochi minuti potrà beneficiare del pacchetto completo con funzione di ripristino. Per i team, contano anche la gestione dei diritti, i log e le notifiche.

Sucuri: protezione dalle richieste di informazioni

Sucuri passa davanti al vostro server e blocca gli attacchi ai margini della rete. In questo modo si riducono i picchi di carico, si respinge il traffico delle botnet e si velocizzano le pagine grazie alla tecnologia integrata CDN. Il web application firewall blocca i modelli noti, gli exploit zero-day e le ondate DDoS, mentre la scansione e il monitoraggio del malware segnalano le modifiche sospette. In caso di compromissione, la pulizia aiuta a ridurre i tempi di inattività. Chiunque stia pianificando una configurazione completa può utilizzare il Kit di strumenti Ultimate Shield Inoltre, raggruppare i processi di ispezione e affinare le notifiche.

Wordfence: controllo sul server

Wordfence filtra le richieste direttamente a livello di WordPress e fornisce informazioni dettagliate su IP, modelli e regole di blocco. Mi piace il Trasparenza dei registri perché posso vedere esattamente cosa è stato bloccato e perché. Le regole si aggiornano rapidamente, la 2FA e le restrizioni di accesso rallentano efficacemente l'infiltrazione di credenziali. Se avete bisogno di qualcosa di più, sbloccate il blocco per paese e le firme in tempo reale nella versione premium. Per i progetti con traffico medio-alto, la combinazione di firewall, scanner e avvisi è una soluzione affidabile.

Jetpack Security: sicurezza e convenienza

Jetpack Security si distingue per i backup automatici e il ripristino rapido, che consentono di risparmiare ore in caso di emergenza. Il controllo del malware è ben integrato, il 2FA protegge gli account senza plugin aggiuntivi e gli strumenti per le prestazioni aiutano i tempi di caricamento. Apprezzo il Accoppiamento all'ecosistema WordPress, perché l'amministrazione e le licenze rimangono chiare. L'interfaccia è chiara per i principianti, mentre gli utenti avanzati possono controllare ciò che è attivo modulo per modulo. Chi preferisce una soluzione all-in-one, qui raggiungerà rapidamente il suo obiettivo.

Sicurezza WP All In One: controllo granulare

All In One WP Security convince con interruttori chiari per firewall, blocco degli accessi, monitoraggio dei file e controllo dei ruoli. Ho impostato le regole passo per passo e posso vedere rapidamente quale opzione si applica a quale Effetto ha. Per i progetti di piccole e medie dimensioni, il plugin offre un notevole controllo senza costi aggiuntivi. Il cruscotto spiega le funzioni in modo chiaro, il che significa che è meno probabile che si verifichino configurazioni errate. Se siete disposti a imparare e a investire un po' di tempo, potete ottenere una protezione di base molto ampia.

Sicurezza iThemes: utenti e accessi sotto controllo

iThemes Security rafforza i login tramite 2FA, limita i permessi in modo pulito e registra le modifiche ai file. Apprezzo la chiarezza Consoleche mi spiega i rischi e visualizza le attività specifiche. I backup, i controlli di vulnerabilità e le automazioni riducono i tempi di risposta in caso di incidenti. Non c'è un WAF separato, ma iThemes fornisce potenti strumenti per il lavoro di squadra e processi a prova di audit. Chiunque gestisca molti redattori, autori e amministratori beneficia di ruoli e avvisi chiari.

Indurimento del login, 2FA e password

Gli attacchi spesso iniziano dal login, quindi proteggo i moduli con limiti di velocità, CAPTCHA e 2FA. Le passphrase lunghe e randomizzate riducono in modo significativo il rischio di infiltrazione di credenziali. Verifico se i plugin supportano i blocchi IP, i token dei dispositivi e il controllo delle sessioni. Inoltre, attivo le notifiche per i login falliti e gli schemi insoliti. Se volete approfondire l'argomento, potete trovare una guida pratica alla Accesso sicuro.

Strategie di firewall: cloud e livello applicativo

I WAF cloud come Sucuri filtrano il traffico prima del server, riducendo così il carico, gli effetti DDoS e i picchi di latenza. I firewall a livello di applicazione, come Wordfence, si trovano all'interno di WordPress e hanno un aspetto molto fineche si adatta all'applicazione. Per l'e-commerce con picchi elevati, scelgo spesso la variante cloud perché tiene lontani i bot e offre vantaggi CDN. Per le analisi forensi, apprezzo il livello dell'applicazione perché i log forniscono una visione più approfondita di ciò che accade. Le configurazioni ibride combinano entrambi gli approcci se l'hosting e il budget lo consentono.

Backup, scansione e ripristino del malware

Un ripristino rapido fa risparmiare reputazione e denaro, quindi pianifico i backup come una polizza assicurativa. Backup giornalieri o orari, oltre all'archiviazione fuori sede, mi danno Riposo. Un buon scanner rileva le firme e i modelli di comportamento sospetti senza sovraccaricare il server. La quarantena automatica e il ripristino con un solo clic chiudono il cerchio. Eseguo regolarmente test per le emergenze, in modo che i processi siano in atto e che nessuno improvvisi sotto stress.

Prestazioni e compatibilità senza compromessi

La sicurezza non deve rallentare il sito, quindi controllo la frequenza delle scansioni, i cron job e le impostazioni di caching. Un WAF cloud con CDN velocizza le attività, mentre le scansioni locali vengono eseguite in orari più tranquilli. Mantengo aggiornati i plugin, i temi e il PHP ed evito le funzioni duplicate che possono essere morso potrebbe. Eseguo un test di staging prima di ogni aggiornamento importante. In questo modo TTFB, Core Web Vitals e il checkout del negozio funzionano senza problemi.

La mia proposta di configurazione 2025

Per le aziende con un traffico elevato, mi affido a Sucuri come WAF upstream e ai backup di Jetpack per ripristini rapidi. Per i progetti di medie dimensioni che desiderano un'analisi approfondita, scelgo Wordfence e aggiungo un hardening mirato. Chi vuole avere una visione d'insieme massima di più siti, beneficia di Jetpack Security e di un chiaro Routine per gli aggiornamenti. Gli amministratori esperti di tecnologia hanno molto controllo con All In One WP Security, mentre iThemes Security gestisce i team in modo pulito. Se preferite utilizzare un pacchetto strutturato invece di una singola scelta, questa panoramica compatta dei prodotti di WP Security. Kit di strumenti Ultimate Shieldper combinare armoniosamente regole, monitoraggio e recupero.

Ambienti di hosting: La giusta configurazione di sicurezza

Non tutti gli ambienti hanno le stesse viti di fermo. Su Hosting condiviso Conto su scansioni efficienti con un basso carico di risorse, sull'hardening del login e su un WAF esterno al cloud perché spesso non posso regolare le impostazioni del server. Con Gestiti-WordPress Integro il WAF/backup dell'hoster esistente con un plugin per la visibilità, il 2FA e il monitoraggio delle modifiche ai file. Su VPS/Dedicato Combino il firewall di sistema (ad esempio iptables/ufw) e Fail2ban con un WAF cloud e un plugin per la visualizzazione delle applicazioni. In Container/Kubernetes-Nelle mie configurazioni faccio attenzione alle regole di ingress, ai limiti di velocità e agli agenti snelli, in modo che i nodi rimangano stabili. Importante: anche le regole speciali di NGINX/Apache, HTTP/2/3 e l'indurimento di TLS (HSTS, cifrari moderni) fanno parte del quadro generale.

Ridurre al minimo i falsi allarmi e affinare le regole

Una buona sicurezza blocca gli attacchi senza rallentare il traffico legittimo. Inizio con Modalità di osservazione (se disponibile), raccogliere i log e attivare gradualmente regole più severe. Le whitelist per i vostri strumenti (gateway di pagamento, endpoint di cron, webhook) impediscono blocchi inutili. Le eccezioni per URL, ruolo o azione sono utili per i firewall a livello di applicazione. Adeguo i limiti di velocità all'ora del giorno e ai modelli di traffico; per i percorsi di amministrazione imposto limiti più severi, per le API differenzio in base al metodo (GET/POST). È importante allerta pulitaSolo gli avvisi rilevanti via e-mail/push, il resto come report giornaliero, in modo che i team non perdano la concentrazione.

WooCommerce e funzionalità di e-commerce

I negozi hanno endpoint sensibili: Cassa, carrello, account, webhook. Ho indurito admin-ajax.php e percorsi REST, ridurre il traffico dei bot ai frammenti di ricerca/cart e utilizzare reCAPTCHA/Turnstile per il login/la registrazione. Per i pagamenti sono Disponibilità e Integrità Altrettanto critici: Cloud WAF contro i picchi DDoS/Layer 7, application firewall per i modelli a grana fine. La cache non deve influire sulle visualizzazioni di checkout e account; le eccezioni corrispondenti sono obbligatorie. Verifico anche l'inventario e l'abuso di coupon (limiti tariffari, regole contro la forza bruta sui codici dei coupon). Conservo i registri a fini forensi in un modo a prova di audit ma con risparmio di dati.

Risposta agli incidenti: playbook e figure chiave

Quando il gioco si fa duro, la velocità conta. Definisco RTO (tempo di riavvio) e RPO (tolleranza alla perdita di dati) per progetto. Il manuale: 1) Testare i percorsi di allarme, 2) Isolare (WAF a profilo più rigido, modalità di manutenzione), 3) Conservazione delle prove (log, checksum), 4) pulizia/ripristino, 5) rotazione di password e chiavi, 6) revisione della causa dell'intrusione, 7) comunicazione alle parti interessate. Pratico esercitazioni di ripristino ogni trimestre, in modo che ogni mossa sia corretta in caso di emergenza. Dopo l'incidente, ottimizzo le regole, aumento la copertura 2FA e, se necessario, pianifico una configurazione WAF ibrida o pipeline di distribuzione più rigorose.

Conformità, protezione dei dati e registrazione

Per quanto riguarda il GDPR, faccio attenzione a Minimizzazione dei dati e periodi di archiviazione. Gli IP possono essere troncati e i geodati possono essere registrati in modo approssimativo piuttosto che preciso. Definisco quali ruoli sono autorizzati a visualizzare i log e separo l'accesso produttivo dagli account dei fornitori di servizi con diritti limitati nel tempo. Per i report, spesso è sufficiente aggregato Tengo brevi registrazioni di dati e registri dettagliati. Documento le politiche del team: chi è autorizzato a modificare le regole, chi ripristina, chi informa. In questo modo i controlli di conformità sono rilassati e comunque significativi.

Scalare per agenzie e siti multipli

Ciò che conta per molti progetti Coerenza. Lavoro con criteri di base per tipo di sito (blog, landing, shop) e una finestra di modifica in cui gli aggiornamenti/le modifiche alle regole vengono pubblicati in un pacchetto. La gestione di più siti, i ruoli e le opzioni API sono importanti per me, in modo da poter separare i diritti degli utenti in modo pulito e distribuirli automaticamente. Riassumo gli avvisi nei canali del team e do priorità agli avvisi critici. Per le fasi ad alto carico (vendite, pubblicità in TV), attivo temporaneamente profili WAF più severi e aumento i limiti con l'hoster, in modo che la sicurezza non diventi un collo di bottiglia.

Migrazione e passaggio da un plugin all'altro

Quando si passa da una funzione all'altra, evito i doppioni che interferiscono l'uno con l'altro. Procedura: 1) inventario delle funzioni attive, 2) identificazione delle sovrapposizioni (ad es. duplicazione di 2FA/scansioni), 3) Test di stadiazione con il nuovo plugin, 4) passaggio graduale (prima monitoraggio, poi regole di blocco), 5) disinstallazione dei vecchi componenti, compresi gli eventi cron e le tabelle rimanenti. Importante: convalidare i percorsi di backup/ripristino prima di disattivare qualsiasi cosa e considerare le dipendenze DNS/TLS se si aggiunge un WAF cloud.

Benchmark: come verifico personalmente sicurezza e prestazioni

Non misuro i miglioramenti "sentiti", ma ripetibili. Set di base: Latenza e TTFB con/senza WAF, carico CPU/IO durante le scansioni, numero di richieste bloccate per tipo di regola, tempo fino all'aggiornamento della regola. Controlli funzionali: protezione del login (si applica il limite di velocità), manipolazione dei file (viene riconosciuta), recupero (RTO/RPO raggiunto). I test di carico con scenari realistici (picchi di checkout, molti bot) mostrano se i limiti funzionano correttamente. I risultati documentati facilitano le verifiche successive e aiutano nelle discussioni sul budget.

API Headless/REST e configurazioni speciali

I progetti headless e i siti che utilizzano pesantemente le API richiedono un'attenzione particolare. Controllo Password delle applicazionivalidità dei token e linee guida CORS. Le regole del WAF devono distinguere tra il traffico da browser e quello da server a server, in modo da non rallentare le integrazioni (ad esempio, ERP, PIM). Stabilisco limiti di velocità per metodo e percorso; gli endpoint di scrittura sono particolarmente sensibili. Definisco elenchi di permessi e finestre temporali ristrette per le anteprime e gli hook di compilazione (Jamstack).

Schemi pratici: Tre configurazioni di avvio rapido

- Blog/Portfolio2FA per tutti gli account, limite di velocità di accesso, firewall di base con regole bot, scansione malware settimanale, backup offsite giornaliero, aggiornamenti automatici con test di staging.

- Pagina aziendaleCloud WAF di fronte al server, log delle applicazioni per la forensics, autorizzazioni basate sui ruoli, log delle modifiche, scansioni giornaliere, backup orari, RTO/RPO definiti e playbook degli allarmi.

- NegozioCloud WAF con protezione DDoS, application firewall per il percorso di checkout, eccezioni rigorose nella cache, 2FA per l'amministratore/gestore del negozio, monitoraggio delle transazioni, backup ogni ora e snapshot su richiesta prima del rilascio.

Pensiero finale 2025

Una buona sicurezza di WordPress deriva da ComposizioneUno strato protettivo davanti all'applicazione, regole chiare nell'applicazione e un recupero rapido dietro di essa. Sucuri fornisce protezione e prestazioni ai margini, Wordfence offre una visione approfondita e controlli granulari, Jetpack Security accelera i backup e i ripristini, All In One WP Security offre un'ampia possibilità di messa a punto, iThemes Security rafforza le identità e i processi. È fondamentale che le regole corrispondano al vostro traffico, al vostro hosting e ai vostri team. Documentando i test, riducendo i falsi allarmi e praticando regolarmente le procedure di emergenza, è possibile raggiungere un livello di sicurezza che funzioni nella vita di tutti i giorni e che torni rapidamente online in caso di emergenza.