All-Inkl Let's Encrypt mi permette di attivare un SSL gratuito in pochi minuti e di fornire il mio dominio e i miei sottodomini in modo sicuro tramite https. In questa guida, vi mostrerò come attivare in KAS, i tipici ostacoli, i consigli di WordPress contro i contenuti misti e i controlli pratici per i certificati permanentemente validi.

Punti centrali

Per aiutarvi ad arrivarci rapidamente, riassumerò gli aspetti più importanti in un formato compatto. Mi concentrerò sull'attivazione con All-Inkl, sui vantaggi di Let's Encrypt e su utili attività successive come i reindirizzamenti e l'HSTS. Chiarisco quando i certificati DV sono sufficienti e quando hanno senso gli OV/EV. Fornisco istruzioni chiare per WordPress, senza lunghe teorie. Ecco come impostare SSL gratuito rapidamente e in modo pulito.

- GratuitoSSL senza costi aggiuntivi, rinnovo automatico

- VeloceAttivazione nel KAS in pochi minuti

- VisibileHTTPS rafforza la fiducia e le classifiche

- SempliceI certificati DV sono adatti alla maggior parte dei progetti

- SicuroEvitare contenuti misti, impostare HSTS

Perché l'SSL di All-Inkl ha senso per ogni sito web

Con un certificato attivo proteggo il Trasmissione dati tra il browser e il server e impedisce a terzi di leggere i contenuti. I visitatori lo riconoscono da https e dal lucchetto, il che aumenta la fiducia e le conversioni. I motori di ricerca favoriscono l'HTTPS, il che aiuta la mia visibilità. In particolare, le pagine di accesso, i moduli di contatto e i negozi ne beneficiano immediatamente. Riduco al minimo i rischi di responsabilità, rispondo alle aspettative legali e creo una solida base per la crescita.

Come funziona Let's Encrypt con All-Inkl

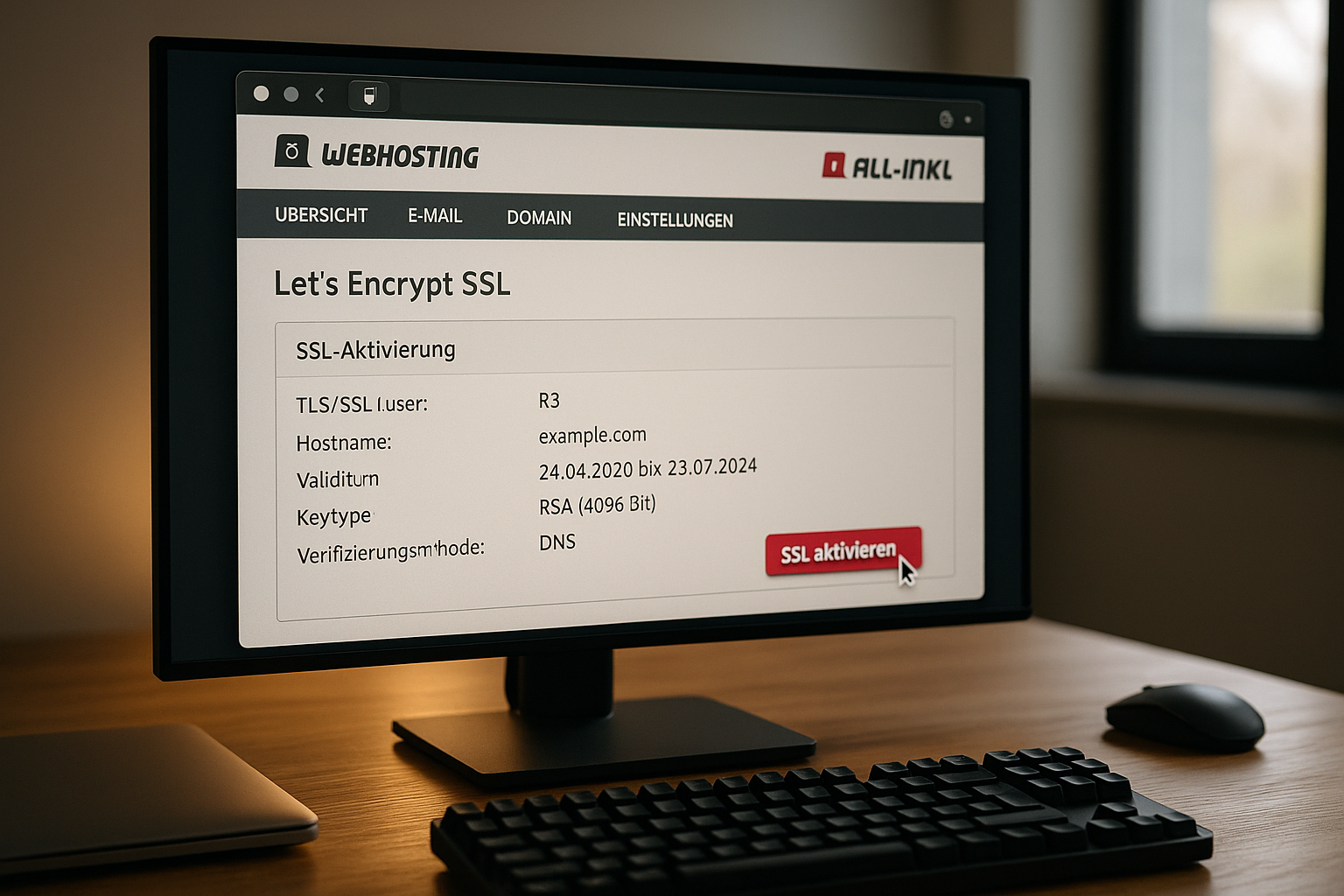

Let's Encrypt è gratuito, dominio convalidato che All-Inkl richiede, installa e rinnova automaticamente. La durata è di 90 giorni, il rinnovo avviene in background e mi fa risparmiare tempo. La crittografia utilizza i moderni standard TLS, ampiamente supportati dai browser più comuni. È perfettamente adeguato per i tipici blog, siti aziendali e portafogli. Se volete approfondire, potete trovare informazioni di base su certificati SSL gratuiti spiegato in modo compatto.

Requisiti e preparazioni tipiche di All-Inkl

Per garantire che la mostra si svolga senza intoppi, faccio attenzione ad alcune condizioni di base:

- Obiettivo di dominio correttoIn KAS, il dominio (e www) punta alla cartella in cui si trova il sito web. Definisco obiettivi di dominio separati per i sottodomini se hanno contenuti separati.

- Il DNS è correttoI record A- (IPv4) e AAAA (IPv6) puntano al server All-Inkl. Se AAAA punta a un vecchio IP, la convalida spesso fallisce. In caso di dubbio, rimuovere temporaneamente AAAA e reimpostarlo dopo il problema.

- Accessibilità di .well-knownLa convalida ACME utilizza http-01. La protezione con password, le regole 403/401, i blocchi IP o i reindirizzamenti che rinviano la sfida ne impediscono l'invio. Consento l'invio di

/.well-known/acme-challenge/senza deviazioni. - Nessun reindirizzamento rigidoTroppo presto, un https troppo severo o un inoltro di dominio possono interrompere la sfida. Prima rilasciate il certificato, poi stringete i reindirizzamenti.

- Pianificare i sottodominiDi solito copro il dominio root e www in un unico certificato. Per i sottodomini aggiuntivi, decido se raggruppare le voci SAN o emetterle singolarmente. Con molti sottodomini dinamici, può essere utile un certificato wildcard (a seconda della tariffa).

- Proxy/CDN in sintesiSe si utilizza un reverse proxy/CDN, assicurarsi che le richieste di convalida raggiungano l'origine. Disattivo "TLS solo sul bordo" e permetto il passaggio di https all'origine.

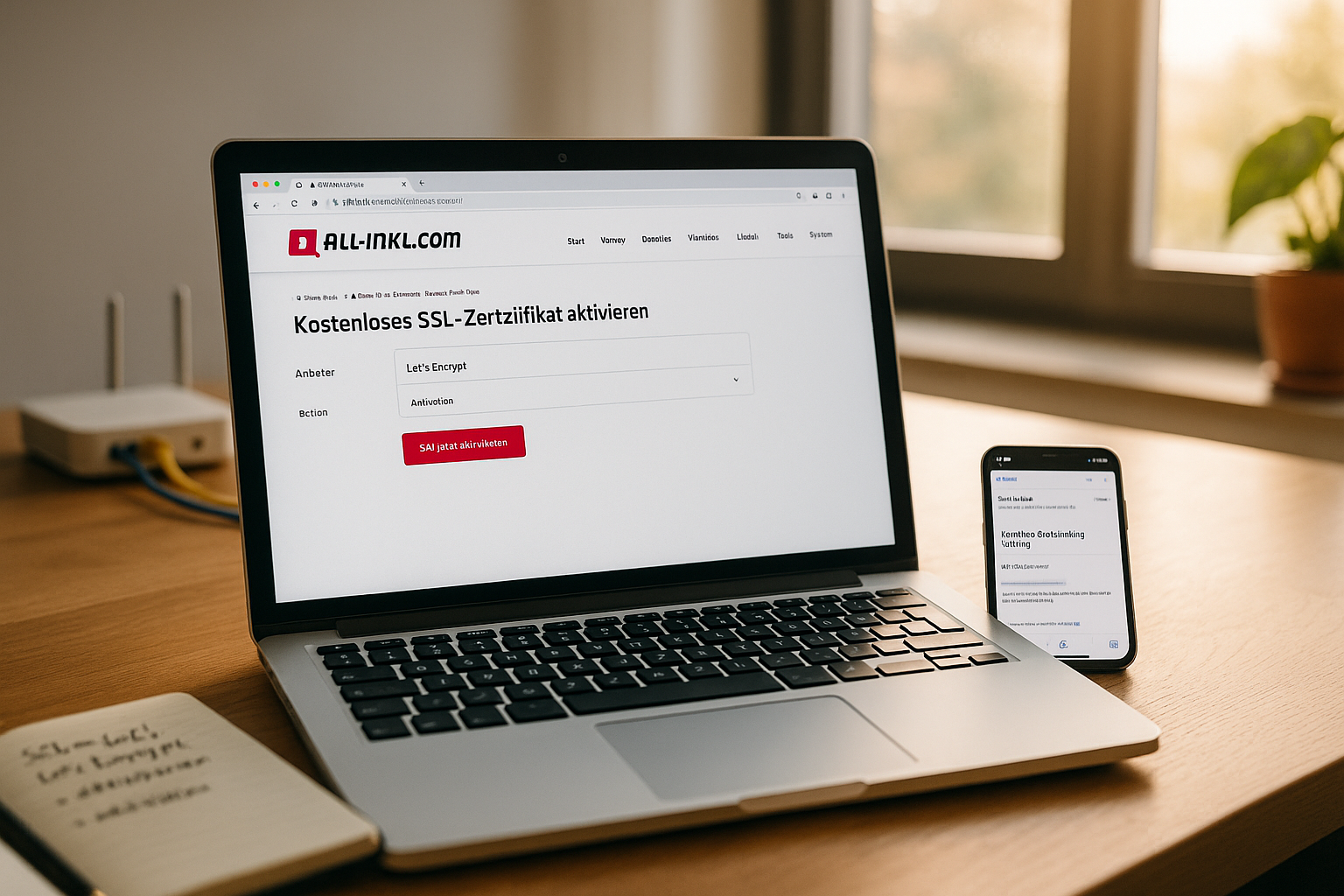

Passo dopo passo: attivazione nel KAS All-Inkl

Inizio nel KAS (sistema di amministrazione clienti) e accedo con i miei dati di accesso. Apro quindi la voce Dominio, seleziono il mio dominio con l'icona di modifica e richiamo la scheda Protezione SSL. A questo punto clicco nuovamente su Modifica, passo alla scheda Let's Encrypt, confermo l'avviso di responsabilità e avvio il processo di emissione. Il certificato è pronto in pochi minuti e la pagina viene caricata tramite https. A questo punto apro il sito web nel browser e controllo il simbolo del lucchetto e l'indirizzo per verificare l'attivazione.

WordPress: evitare costantemente i contenuti misti

Dopo il passaggio al nuovo sistema, verifico se le immagini, gli script e gli stili sono stati effettivamente utilizzati per https carico. Nelle impostazioni di WordPress, modifico l'indirizzo del sito web e l'indirizzo di WordPress in https. Quindi sostituisco i link http cablati nei menu, nei widget e negli elementi del costruttore di pagine. Se c'è ancora del vecchio contenuto, uso un plugin sottile che passa in modo affidabile gli URL a https. Una guida illustrata per conversioni senza problemi è fornita da SSL gratuito per WordPress con ulteriori trucchi.

Casi speciali di WordPress: Multisito, WooCommerce, Pagebuilder

- Multisito/reteNell'amministrazione di rete, modifico gli URL primari in https. Per la mappatura dei domini, controllo tutte le mappature e imposto un reindirizzamento https per ogni dominio. Eseguo quindi un search-and-replace nel database per ripulire http://-Reste (anche nei campi serializzati).

- WooCommerceAttivo le "pagine sicure" per il checkout e l'account, controllo le impostazioni dei cookie (flag di sicurezza) e cancello la cache in modo che le sessioni non passino da http/https.

- Costruttore di pagineI link http assoluti sono spesso nascosti nei modelli, nei widget globali e nelle opzioni del tema. Aggiorno prima questi moduli e poi il contenuto. Se necessario, aiuto con un plugin temporaneo che riscrive su https al momento della consegna.

- WP-CLISe si ha accesso alla shell, è possibile ripulire rapidamente siti di grandi dimensioni. Esempio:

wp opzione aggiorna home 'https://example.com' opzione wp aggiorna siteurl 'https://example.com' wp search-replace 'http://example.com' 'https://example.com' --all-tables --precise - Cache vuoteCancellare la cache del browser, del CDN, degli oggetti e delle pagine dopo il passaggio. Solo allora iniziate la valutazione e i test.

Impostare correttamente DNS, reindirizzamenti e HSTS

Un certificato valido dimostra la sua forza solo se il Inoltro da http a https funziona correttamente. Ho impostato l'inoltro 301 a livello di server in modo che i motori di ricerca vedano solo la versione sicura. Inoltre, non appena tutto è stabile, attivo l'HSTS in modo che i browser utilizzino automaticamente l'https. Eseguo test approfonditi in anticipo per evitare di bloccarmi accidentalmente. Se la voce DNS e i record A/AAA puntano correttamente al server All-Inkl, la mostra funziona in modo affidabile.

Esempi di .htaccess: 301, HSTS e www/non-www

All-Inkl di solito esegue Apache. Uso i seguenti snippet per implementare regole pulite:

Indirizzare tutte le richieste a https (mantenere l'host):

Motore di riscrittura On

# HTTP -> HTTPS

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Reindirizzare a https E a un dominio canonico (ad esempio, senza www):

RewriteEngine On

# www -> non-www

RewriteCond %{HTTP_HOST} ^www.(.+)$ [NC]

RewriteRule ^ https://%1%{REQUEST_URI} [L,R=301]

# HTTP -> HTTPS (se ancora necessario)

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Attivate l'HSTS solo quando tutto funziona correttamente via https:

L'intestazione è sempre impostata Strict-Transport-Security "max-age=31536000; includeSubDomains".Attenzione con includeSottodomini e liste di precaricamento: utilizzare solo quando tutti i sottodomini forniscono https in modo pulito.

DV libero vs OV/EV: cosa si adatta al mio progetto?

Let's Encrypt fornisce i certificati DV che soddisfano i requisiti di Controllo del dominio ed è sufficiente per la maggior parte dei progetti. Se si desidera un controllo dell'identità chiaramente visibile, è possibile utilizzare OV o EV, accettando però maggiori sforzi e costi. Questo può essere utile per le autorità, le banche o i grandi marchi. Per i blog, le pagine informative, le aziende locali e molti negozi, la cosa più importante è: veloce, sicuro, https attivo. Valuto i vantaggi e i costi e poi faccio una scelta mirata.

Confronto tra i più noti hoster: integrazione, convenienza, prezzo

Quando scelgo un fornitore, faccio attenzione ai seguenti aspetti Automazione di gestione dei certificati, facilità d'uso e assistenza. La procedura con un solo clic mi fa risparmiare tempo e riduce il rischio di errori. Un buon supporto è utile se il problema si blocca a causa del DNS o dell'inoltro. Anche i costi di base dovrebbero essere adeguati alle dimensioni del progetto. La tabella seguente mi offre una rapida panoramica:

| Fornitore | Integrazione SSL (Let's Encrypt) | Prezzo/mese | Facilità d'uso | Supporto alla qualità |

|---|---|---|---|---|

| webhoster.de | Sì (con un solo clic) | da 1,99€ | Molto semplice | Assistenza 24/7 |

| Tutti i prodotti | Sì (con un solo clic) | da 4,95€ | Semplice | Buono |

| Strato | Parziale/manuale | da 3,50€ | Medio | Media |

| HostEurope | Parziale/manuale | da 4,99€ | Ingombrante | Media |

La differenza di prezzo può sembrare minima, ma la Risparmio di tempo attraverso il rinnovo automatico si accumulano. Non voglio doverlo fare manualmente ogni 90 giorni, quindi preferisco le soluzioni one-click. Anche i tempi di risposta rapidi dell'assistenza hanno un impatto positivo. Per i progetti con budget limitati, ogni euro è importante. Alla fine, il mio flusso di lavoro è il fattore decisivo, non solo il prezzo.

Risoluzione dei problemi: risolvere rapidamente gli ostacoli più comuni

Se la mostra è bloccata, controllo prima di tutto il DNS-del dominio e dei sottodomini. Se tutte le voci puntano al server corretto, la convalida funzionerà rapidamente. Se https fallisce dopo l'attivazione, spesso è dovuto a reindirizzamenti nella cache o a contenuti misti. Cancellare la cache del browser, del CDN e di WordPress, eseguire nuovamente il test e monitorare i codici di risposta. Se l'host ha impostato un blocco per un numero eccessivo di richieste, attendo brevemente e riavvio la richiesta.

Strategie Wildcard, sottodomini e SAN

Scelgo la copertina giusta a seconda del progetto:

- Standard (SAN)Un certificato copre example.com e www.example.com. Spesso posso aggiungere altri sottodomini.

- JollyCoperture

*.example.comed è adatto se molti sottodomini vengono creati dinamicamente. La convalida viene solitamente effettuata tramite DNS-01. Verifico in anticipo se e come questo è supportato dalla tariffa. - Certificati separatiPer le aree sensibili (ad esempio, admin.example.com), posso utilizzare deliberatamente un certificato separato per controllare separatamente i tempi di esecuzione e i rinnovi.

Tengo d'occhio il numero di certificati paralleli in modo da non toccare i limiti di velocità, e raggruppo i sottodomini in modo sensato.

Integrazione pulita di CDN/reverse proxy e servizi di posta elettronica

- CDN/Proxy: ho impostato che la connessione dal visitatore alla sorgente continuo è crittografato. La crittografia edge pura porta facilmente a contenuti misti o a loop di reindirizzamento. Elimino le cache edge dopo aver cambiato i certificati.

- Certificato di origineAnche se un CDN fornisce il proprio certificato edge, l'origine ha bisogno di un certificato valido. Let's Encrypt sull'host All-Inkl è il metodo più veloce.

- E-mailPer IMAP/SMTP utilizzo il nome del server consigliato dall'hoster. In questo modo evito gli avvisi di certificato dovuti a nomi di host non adatti. La webmail di solito è già correttamente protetta.

Controllare e automatizzare continuamente la sicurezza

Dopo il primo numero il mio Cura non: controllo regolarmente le date di scadenza e i messaggi di log. Eseguo anche un controllo di qualità SSL per tenere sotto controllo i protocolli e i cifrari. Se utilizzate i vostri server o un pannello Plesk, potete impostare il rinnovo in modo centralizzato e risparmiare tempo per la manutenzione. Utilizzo le istruzioni per Plesk Let's Encrypt con passi pratici. È così che mantengo stabili i rinnovi, l'inoltro e l'HSTS in modo permanente.

Garanzia di qualità pratica: test e monitoraggio

- Controllo del browser e dell'intestazioneControllo i codici di stato (200/301), gli emittenti dei certificati e le date di scadenza. Un'occhiata ai DevTools mostra contenuti misti o risorse bloccate.

- Controlli CLICon

curl -I https://example.comControllo i reindirizzamenti e le intestazioni HSTS. Facoltativamente, controllo il percorso del certificato con OpenSSL. - Monitoraggio automaticoI lavori brevi controllano quotidianamente la disponibilità e avvisano delle date di scadenza. Questo è il modo in cui reagisco se un rinnovo non va a buon fine.

- Tenere conto dei limiti tariffariNon scateno nuove esposizioni ogni minuto, ma elimino le cause e riprovo a distanza.

SEO e funzionamento dopo la sostituzione

- Canonical e SitemapConvertire i tag canonici, le sitemap XML e i suggerimenti dei robot in https e ripresentarli negli strumenti.

- Collegamento internoI link interni passano coerentemente a https. I vecchi backlink http beneficiano di un reindirizzamento 301 pulito.

- Analitici/AdControllare gli URL di monitoraggio e conversione. Evitare contenuti misti negli script incorporati.

- Sociale/OGAdattare gli URL open graph e oEmbed. Se necessario, ricaricare le cache per le reti di grandi dimensioni.

- PrestazioniTLS 1.3 e HTTP/2/3 sono solitamente forniti automaticamente dall'hoster. Mi concentro sulla cache, sulla compressione e sui formati delle immagini: https non è un killer delle prestazioni.

Esempi pratici: Scenari tipici durante il cambio formato

Un piccolo negozio con un sottodominio per il sito web Backend beneficia di un certificato wildcard se la tariffa lo supporta. Un portfolio con pagine statiche ha bisogno solo di DV e di un reindirizzamento pulito. Un blog con molti percorsi di immagini risolve più rapidamente i contenuti misti con un search-and-replace e un controllo dei plugin. Un club con plugin di calendario controlla anche le integrazioni esterne, come i font e i widget. Un'azienda artigianale locale rafforza la fiducia con https e aumenta le richieste di informazioni tramite il modulo di contatto.

Riassumendo brevemente

Con All-Inkl e Let's Encrypt metto al sicuro il mio sito web senza costi aggiuntivi, accelerando il passaggio con un solo clic e risparmiandomi la manutenzione continua. Imposto i reindirizzamenti 301, riordino i contenuti misti e attivo l'HSTS non appena tutto funziona correttamente. Il DV è sufficiente per la maggior parte dei progetti, mentre OV/EV ha senso solo in casi particolari. Vale la pena cercare fornitori con un'automazione semplice, perché il tempo rimane la risorsa più preziosa. In questo modo il mio sito è visibile, affidabile e legalmente sicuro.