Plesk ファイアウォールの設定は、攻撃や不正なデータトラフィックからサーバを効果的に保護するための重要なステップです。Plesk パネルに統合されたソリューションを利用することで、アクセスを標的型に制御し、セキュリティギャップを解消し、システムの完全性を恒久的に強化することができます。

中心点

- ファイアウォールルール 外部からの不要なアクセスを正しく防ぎます。

- 仝 Pleskの統合 は、コントロールパネルで直接簡単な管理ができます。

- 事前設定 は、最初の設置から高レベルのセキュリティを提供する。

- と一緒に ロギングとモニタリング 攻撃の試みを追跡し、分析することができる。

- 拡張機能 Fail2Banのようなものは、ブルートフォース攻撃に対する防御を強化する。

Plesk ファイアウォールの特徴

Pleskファイアウォールは、ホスティングパネルに完全に統合されており、追加のソフトウェアなしで制御できます。ユーザ定義のルールに従ってネットワークデータをフィルタリングし、HTTP、HTTPS、FTP、SSHなどのサービスを不正アクセスから保護します。直感的に設定を変更できるグラフィカル・ユーザー・インターフェイスが特に便利です。上級ユーザー向けに、より詳細なルールの手動設定オプションも用意されている。特に強力な点は、ユーザーフレンドリーなインターフェースと正確なトラフィック制御の組み合わせです。

Pleskファイアウォールの設定手順

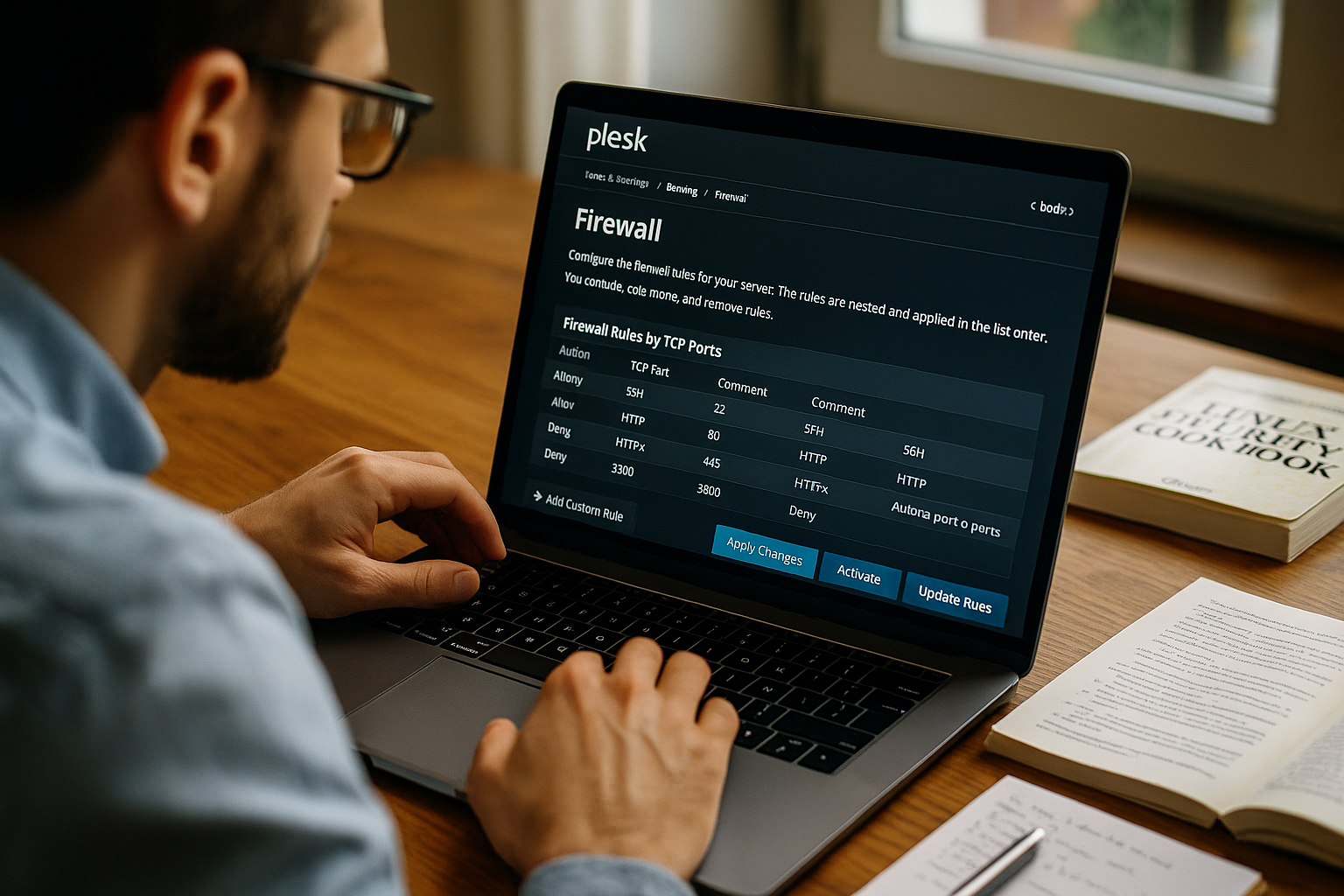

ファイアウォールは、Pleskダッシュボードの「ツールと設定」>「ファイアウォール」セクションで直接管理できます。有効化後、各アプリケーションやポートを開くかブロックするかを正確に定義できます。例えば、特定のIPアドレスのみサービスへのアクセスを許可するなど、送受信データトラフィックを個別に規制できます。変更後は、ファイアウォール・サービスを再起動する必要があります。ユーザーインターフェースは、どのポートが開いているか、またはブロックされているかをライブで表示します。

一般的なサービスに対する推奨ファイアウォールルール

サーバーを効率的に保護し続けるために、ファイアウォールは絶対に必要なポートだけを開いたままにする必要があります。次の表は、典型的なウェブホスティングシナリオの推奨設定を示しています:

| サービス | ポート | ステータス |

|---|---|---|

| SSH(リモートアクセス) | 22 (TCP) | オープン - 管理者IPのみ |

| HTTP(ウェブサイト) | 80 (TCP) | オープン すべてのIPに対して |

| HTTPS(安全なウェブサイト) | 443 (TCP) | オープン すべてのIPに対して |

| エフティーピー | 21(TCP)+パッシブポート | ロック 使用しない場合 |

| MySQLリモートアクセス | 3306 (TCP) | ロック 必要なIPのみをクリック |

Fail2Banによる追加の保護

Plesk FirewallとFail2Banサービスの組み合わせにより、繰り返されるログイン試行から二重に保護されます。Fail2Banは、ログイン試行回数が多すぎるなどの不審な動作をログファイルで監視し、該当するIPを自動的にブロックします。特にSSHのようなサービスでは、この措置により、自動化されたブルートフォース攻撃に対する防御が大幅に強化されます。ステップバイステップのガイド PleskでFail2Banを有効にする迅速な導入に役立つ。

効率的なファイアウォール管理

Pleskファイアウォールの大きな利点は、事前に設定されたプロファイルによる自動化です。これにより、Webサーバ、メールサーバ、またはFTPサービスの代表的なポートをワンクリックで有効化できます。上級ユーザは、これらのプロファイルをカスタマイズしたり、独自のテンプレートを作成することができます。定期的な変更には、スクリプトや "firewalld"(Linux)経由のCLIコマンドを使用する価値があります。概観を重視する人は、SNMPや集中ログ評価ツールなどを介して、外部監視を統合することができる。

セキュリティ・ギャップを一掃する

ファイアウォールだけでは、誰も利用しないサービスがオープンされていれば十分とは言えない。したがって、開いているポートが本当に必要かどうかを定期的にチェックする必要がある。見落とされがちな弱点は、例えばFTPアクセスで、これは最新のSFTPの代替で置き換えることができる。MySQLのリモートアクセスも同様で、特定のIPにのみ許可する必要がある。優れたファイアウォール設定は、可能な限り発信トラフィックを少なくすることで、認識することができる。さらにセキュリティを向上させるためのヒントは、以下を参照してください。 Plesk環境のセキュリティガイド.

ファイアウォールプロトコルの理解と分析

ファイアウォールは、ブロックされた接続、成功したパケット・アクセス、または欠陥のあるリクエストの正確なログを保持します。この情報は、セキュリティインシデントの際に重要な手がかりとなります。ログファイルを定期的に見ることで、パターンを認識し、特に頻繁にブロックされるIPアドレスに対して、再発する攻撃に対してより的を絞った対策を取ることができます。LogwatchやFail2Ban-Reporterのようなツールは、自動化されたレポートを提供することができます。また、通知プラグインを使って、異常な動作があった場合に直接メールを受け取ることもできます。

チーム向け:アクセス管理を合理的に構成する

Pleskでは、異なる権限を持つユーザを作成できます。これは、すべての管理者がファイアウォール設定にアクセスする必要がないことを意味します。特に大規模なチームでは、権限の割り当てを明確に構造化することをお勧めします。これにより、偶発的な変更を防ぎ、機密領域を保護できます。外部のサービス・プロバイダーが関与している場合は、そのIPを明示的に保存し、プロジェクト終了時に再度削除する必要があります。これは、管理と概要を維持するための簡単な方法です。

セキュリティ向上のための高度なファイアウォールの概念

Pleskのファイアウォール設定は、基本的な機能に加え、多くの高度なメカニズムを含むように拡張することができます。これには、サーバからの不要なトラフィックが外部に到達するのを防ぐための「アウトバウンド」ルールの使用が含まれます。多くの企業は主にインバウンド接続に注意を払っていますが、アウトバウンドパケットも攻撃のシナリオになり得るという事実を見落としています。

もう一つの側面は、IPv6の扱いである。IPv6が標準となって久しいですが、多くの設定はまだIPv4に焦点を当てています。Pleskでは、IPv4ルールと並行してIPv6ルールを定義できます。IPv6では、誤った「allow any」設定を避けることが特に重要です。DNSやネットワークインフラを含むサーバ環境全体が正しく設定されている場合にのみ、IPv6を積極的に運用する意味があります。そうでなければ、セキュリティ設定がIPv4領域でのみ有効であるため、ギャップが開いてしまう可能性がある。

また、高度なシナリオを実行している場合は、サービスを別のIPアドレス空間に移動したり、VLAN構造を設定したりすることもできます。これにより、データセンター内のアクセスをさらに細かく制御できます。VLANと個別のIP範囲はPleskに直接事前設定されていませんが、オペレーティングシステムレベルで作成し、Pleskのファイアウォールルールに統合することができます。たとえば、データベースサーバを、外部からアクセスできる範囲が非常に限定された保護エリアに配置することができます。

PleskのDMZとポート転送

場合によっては、個々のサービスやシステムをDMZ("非武装地帯")で保護することも理にかなっている。これは特に、アクセス可能であるべきだが、内部リソースに直接アクセスしてはならないアプリケーションに適用される。DMZは多くの場合、個別のファイアウォール・ゾーンを介して実現される。これはPlesk自体ではワンクリックのソリューションとして利用できませんが、ホストオペレーティングシステムとPleskインターフェイスを介して必要なルールを組み合わせることができます。着信パケットは、内部ネットワークへの完全なアクセスを許可することなく、ターゲットを絞った方法で転送されます。

古典的なポート転送も問題です。ローカルサービスを別のポートで実行している場合や、複雑なソフトウェアを使用している場合、Pleskファイアウォールを介して特定のポートを外部に転送できます。ただし、これらのルールは非常に制限的に設定する必要があります。重要な管理ポート(8080など)を一般にアクセス可能にする代わりに、VPNトンネルを使用する方がよい場合があります。VPN を使用すると、暗号化されたトラフィックがネットワークにルーティングされるため、攻撃対象が大幅に減少します。

ログ管理とフォレンジック分析

セキュリティのトピックをより深く掘り下げたいのであれば、構造化されたログ管理を避けて通ることはできない。ファイアウォールだけでなく、ウェブサーバー、メールサーバー、その他のサービスもアクセス試行のログを記録する。すべてのログデータを一元的に収集(例:syslog経由)することで、実際にセキュリティ・インシデントが発生した場合のフォレンジック分析が可能になる。私は、ログが定期的にローテーションされ、圧縮され、アーカイブされていることを確認している。LogstashやGraylogのようなツールは、大量のデータをより簡単にフィルタリングするのに便利です。例えば、ログを別のサーバーに書き込むなどして、ログを操作から保護することが重要です。

Pleskファイアウォール自体は、どのIPアドレスが何度もブロックされているか、どのポートが目立って頻繁にスキャンされているか、実際に閉じられているポートへの接続試行がどれくらいの頻度で行われているかなどの情報をログで提供します。このようなパターンの繰り返しは、しばしば自動化された攻撃の試みを示している。特定のIP範囲が繰り返し目立つようであれば、そこからのアクセスにビジネス上の必要性がない限り、ネットワーク領域全体を一時的または恒久的にブロックするのが理にかなっているかもしれない。

設定に関する問題のトラブルシューティング

実際には、望ましくないブロックやリリースが発生する状況が時々起こる。たとえば、ポートを閉じる際に、特定のサービスがこのポートを必要とすることを忘れてしまい、突然、自分のアプリケーションにアクセスできなくなることがあります。このような場合、問題の原因を絞り込むために、Pleskファイアウォールを段階的に無効化するか、それぞれのルールを削除することが役立ちます。エラーメッセージを特定するには、システムログ(/var/log/messagesや/var/log/firewalldなど)から始めるのもよいでしょう。

ファイアウォールによって内部ポートが誤ってブロックされ、Plesk コントロールパネルへのアクセスが不可能になった場合、唯一の選択肢は、ホストシステム経由のアクセスか、緊急レベルの SSH ログイン(ホストの KVM コンソール経由)しかないことがよくあります。ファイアウォールのサービス(firewalldやiptablesなど)は、そこで手動で停止またはリセットできます。その後、設定を修正し、通常の運用を再開することができます。どの手順でエラーが修正されたかを正確に知るために、元の設定を文書化することが重要です。

応用例:安全な電子メールサーバーの設定

電子メール・サーバーは、送受信するために特定のポートを必要とする。例えば、25(SMTP)、110(POP3)、143(IMAP)などだ。同時に、これらのポートは頻繁に攻撃の標的になる。SMTP認証を強制し、TLSで接続を保護することをお勧めする。理想的には、ウェブメールサービスはHTTPS経由でのみアクセスすべきである。メールサーバー固有のファイアウォール設定も併用すれば、高度な保護が実現し、スパムや認証攻撃を大幅に減らすことができる。

ファイアウォールの自動バックアップと復元

設定に何か問題が発生した場合、以前のバックアップが命を救います。Pleskには、すべてのファイアウォールルールをエクスポートしてアーカイブするオプションがあります。これらのバックアップは、緊急時に簡単にリストアできます。大規模なインフラでは、CLIまたはcronjobによる週単位のバックアップスケジュールをお勧めします。もし ファイアウォールルールの管理パネル 定期的に透明性を高める。

最終的な考察:セキュリティ・ルーチンとしてのファイアウォール管理

Plesk ファイアウォールを適切に設定することは、1 回限りの設定ではなく、継続的な作業です。私は、すべてのオープンポートとサービスをチェックし、不要な例外を削除する毎月のセキュリティチェックを推奨しています。ファイアウォール、Fail2Ban、セキュアなユーザ権限の組み合わせは、攻撃から保護するだけでなく、日々のホスティングに安心感をもたらします。ログデータを定期的に分析し、システムレポートを自動化すれば、常に最新の状態に保つことができます。Pleskのファイアウォールは、ドアロックのように定期的にロックし、点検し、欠陥のあるロックはすぐに交換します。