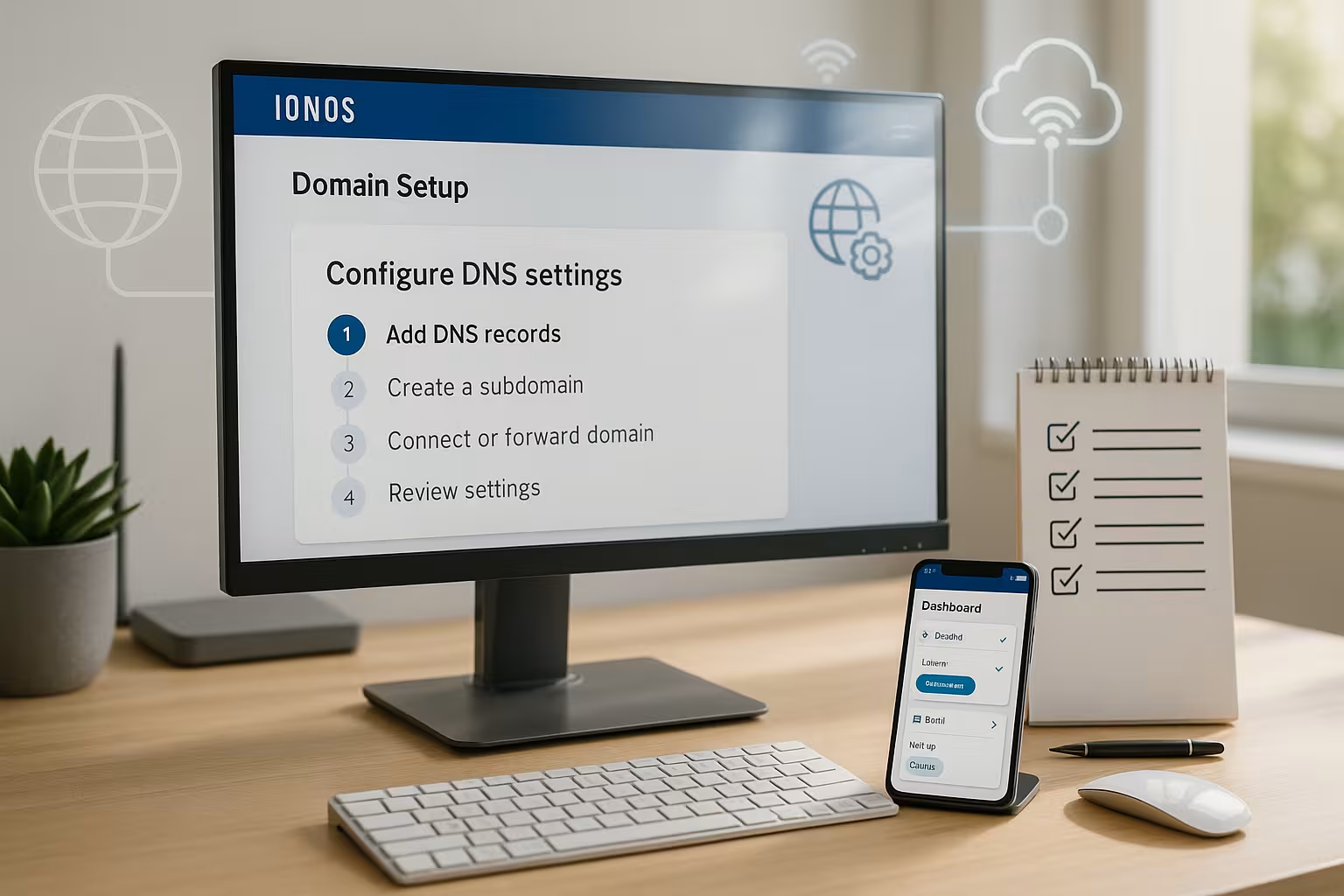

Ik laat je stap voor stap zien hoe je je 2025 kunt optimaliseren ionos-domein instellen en binnen een paar minuten live gaan. Ik stel DNS-records goed in, verbind externe domeinen en zorg voor SSL en redirects - duidelijk uitgelegd, zonder omwegen.

Centrale punten

De volgende belangrijke punten geven je een snel overzicht van het hele proces.

- DNS instellen Plan correct: A, AAAA, CNAME, MX, TXT

- Externe domeinen overnemen via naamserver

- SSL Activeren voor hoofd- en subdomeinen

- Doorsturen schone oplossing voor www en root

- Fout Vermijd verspreiding en e-mail

Voorbereiding: rekening, naam, timing

Voordat ik aan de slag ga, controleer ik eerst mijn Domeinnamen voor beschikbaarheid en bereid een alternatief voor als de eerste keuze bezet is. Ik maak of open mijn IONOS-account, houd mijn factuurgegevens bij de hand en plan 10-20 minuten voor de basisconfiguratie. Voor e-mailinstellingen noteer ik de gewenste mailboxen en de daaropvolgende MX-records, zodat ik achteraf geen gaten laat vallen. Ik denk ook vroeg na over de gewenste www-variant: moet de website op www.deinedomain.de draaien of direct op deinedomain.de? Deze voorbereiding bespaart me later klikken en houdt wijzigingen in de DNS duidelijk.

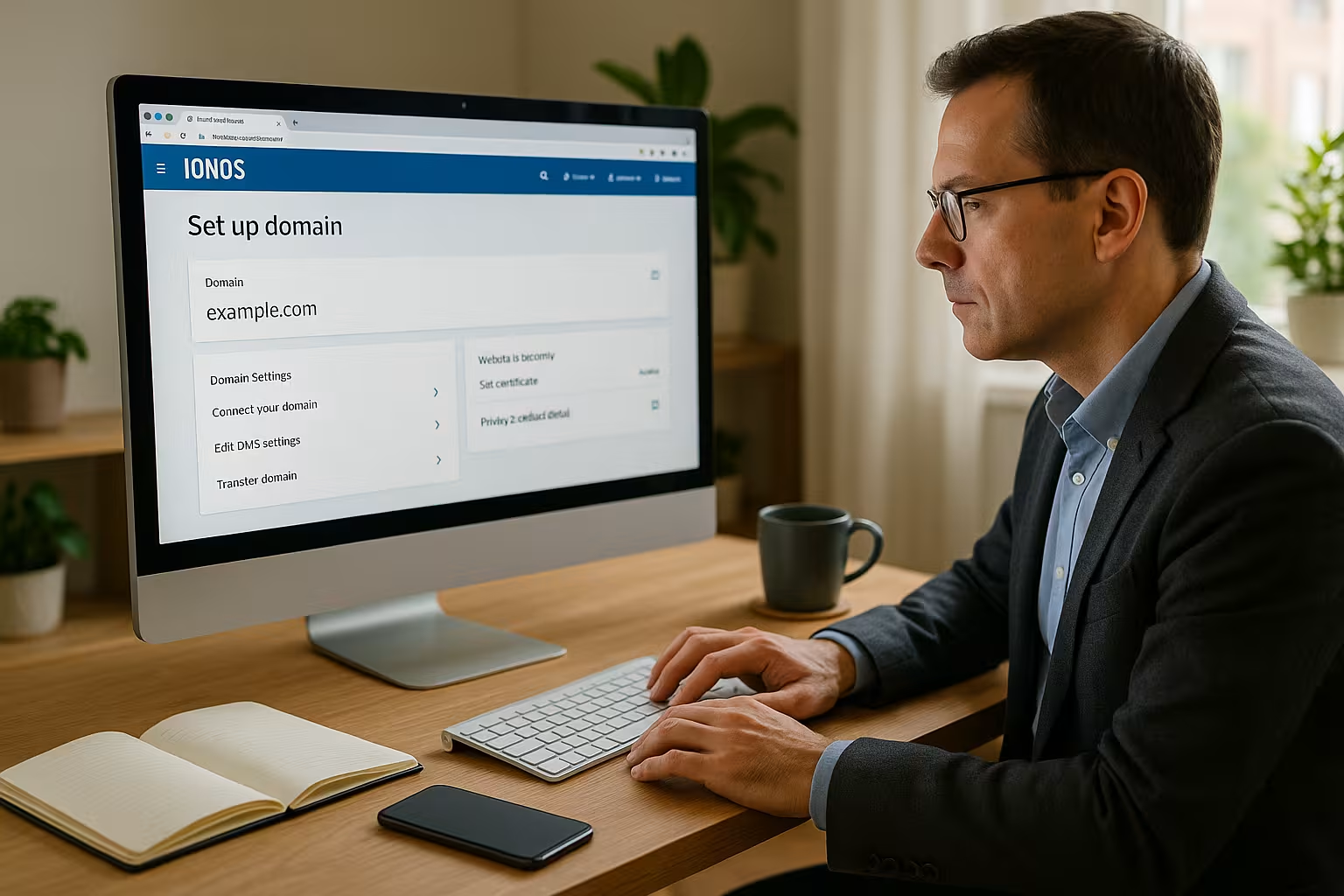

Registreer je domein bij IONOS: Stap voor stap

Ik log in op IONOS Login, open het menuonderdeel Domein & SSL en start het zoeken naar mijn gewenste domein. Namen. Als de extensie vrij is, reserveer ik deze, kies ik de duur en rond ik de bestelling af. Het domein wordt dan opgenomen in mijn contract en ik kan meteen records instellen, e-mail activeren of een webruimte koppelen. Het domein wordt dan opgenomen in mijn contract en ik kan meteen beginnen met het instellen van records, het activeren van e-mail of het koppelen aan een webruimte. Voor een website koppel ik het domein dan aan mijn hosting of mijn applicatie zodat het A-record later naar het juiste IP wijst. Uiterlijk nu reserveer ik een SSL-certificaat zodat gesprekken direct worden versleuteld.

DNS-basisbeginselen kort uitgelegd

DNS activeert een Domeinnamen in technische doelen zoals IP-adressen en services. Het A-record verwijst naar een IPv4-adres, AAAA naar IPv6, CNAME stuurt aliasnamen door, MX specificeert mailontvangst en TXT geeft controlewaarden zoals SPF of verificaties. Elke wijziging heeft een geldigheid, de Time to Live (TTL), die bepaalt hoe lang de cache de gegevens vasthoudt. Propagatie duurt een paar minuten tot 48 uur, afhankelijk van de cache van de provider. Ik plan rekening met deze vertraging en test wijzigingen met tools voordat ik een Ga naar aankondigen.

DNS instellen in IONOS: A, AAAA, CNAME, MX, TXT

In DNS-beheer selecteer ik het domein, open ik de recordweergave en beslis ik of ik de standaard IONOS-vermeldingen wil gebruiken of mijn eigen gegevens wil maken. Configuratie ingesteld. Voor websites voer ik het IP van de server in het A-record in, voeg optioneel AAAA toe en redirect www naar het hoofddomein via CNAME. Voor e-mails stel ik MX-records in volgens de specificaties van het mailsysteem en sla ik SPF/DKIM/DMARC op als TXT zodat aflevering en reputatie correct zijn. Als ik meerdere gegevens achter elkaar wijzig, sla ik ze na elke stap consequent op zodat ik geen gegevens kwijtraak. Voor meer gedetailleerde instellingen gebruik ik vaak een compact naslagwerk zoals DNS-instellingen voor IONOSzodat ik snel het juiste recordtype bij de hand heb en typewerk bespaar.

Integreer extern domein en stel naamserver in

Als het domein bij een andere registrar is, stel ik het in met IONOS als een extern domein en schakel vervolgens de nameservers over naar IONOS met de vorige provider. Hiervoor voer ik de servers ns1045.ui-dns.org, ns1045.ui-dns.de, ns1045.ui-dns.biz en ns1045.ui-dns.com in en bevestig de wijziging. Na de update beheer ik alle DNS-records rechtstreeks in IONOS en verwijder ik oude vermeldingen van de oude provider, zodat er geen tegenstrijdige instellingen zijn. Ik controleer e-mailservices of redirects van tevoren en zet ze over zodat mailboxen zonder onderbreking toegankelijk blijven. Als ik een overstap plan, maak ik een Back-up van mijn invoer zodat ik elke instelling netjes kan reproduceren.

Domeinverhuizing of DNS-overname: wat is het beste?

Ik beslis eerst of ik alleen de DNS-beheer naar IONOS of het domein volledig overdragen. Als het domein bij de vorige registrar blijft en ik alleen de nameservers verander, is dit meestal de snelste optie. Als ik alles onder één contract wil bundelen, start ik een domeinverhuizing met AuthCode en houd ik me aan de transferdeadlines voor de TLD. Voordat ik begin, controleer ik de lockstatus, de gegevens van de eigenaar en de beschikbaarheid van e-mail voor autorisaties. Voor het proces en de typische struikelblokken gebruik ik een beproefd Gids voor domeinverhuizingenzodat de omschakeling zonder onderbreking kan plaatsvinden.

Subdomeinen en SSL correct instellen

Voor aanvullende projecten maak ik subdomeinen aan zoals blog.deinedomain.de of shop.deinedomain.de en wijs deze toe aan een Doel naar. Een CNAME naar een service of een A/AAAA record naar een IP verbindt het subdomein netjes met het doelsysteem. Vervolgens activeer ik een SSL-certificaat voor elk subdomein dat ik gebruik, zodat bezoekers geen waarschuwingen te zien krijgen. Als ik wildcard SSL gebruik (*.uwdomein.com), dek ik veel subdomeinen in één keer af; toch controleer ik of speciale gevallen een apart certificaat vereisen. Tot slot roep ik elk subdomein één keer op en controleer ik de inhoud, de certificaatketen en Doorsturen.

Domeinen verbinden met bouwstenen en SaaS

Voor externe services zoals landing page tools of 3D tours, stel ik meestal een CNAME in naar een vooraf gedefinieerde Bestemmingsadres op. Veel providers verwachten www als CNAME, terwijl het rootdomein naar www wijst via 301-omleiding. Soms geven platforms extra TXT-records ter verificatie; deze stel ik op hetzelfde moment in zodat activeringen doorgaan. Als ik een permanente omleiding nodig heb, houd ik de verschillen tussen 301 en 302 duidelijk gescheiden. Een compacte gids voor schone omleidingen wordt geleverd door de DNS doorsturen uitleg zodat ik geen lussen of dubbele hops creëer.

Redirects: www, rootdomein en redirects

Ik beslis al vroeg of de website op de Wortel-domein of onder www en stel consistente omleidingen in. De standaard is: www wijst naar de root of andersom, niet allebei door elkaar. Voor permanente wijzigingen gebruik ik 301, voor tijdelijke acties 302; zo behouden zoekmachines de juiste canonieke variant. Aan de DNS-kant zet ik www om als CNAME, terwijl het doeladres via A/AAAA naar het IP van de webserver wijst. In de applicatie of op de webserver stel ik ook een Doorsturenzodat elke URL precies één eindadres heeft.

Veelvoorkomende fouten en snelle oplossingen

Typische struikelblokken zijn TTL en PropagatieVoor veranderingen is geduld nodig, globale caches worden niet overal tegelijk geleegd. Als e-mails mislukken, controleer ik eerst de MX records, dan SPF/DKIM/DMARC en stuur testen naar verschillende providers. Als de website sporadisch oude inhoud toont, is dit vaak te wijten aan DNS of browser caches; een test via het mobiele netwerk verduidelijkt de situatie snel. Bij SSL-fouten controleer ik of certificaten actief zijn voor alle gebruikte hostnamen en of de keten compleet is. Voordat ik grote wijzigingen aanbreng, documenteer ik mijn invoer zodat ik er op elk moment bij kan. functionerend toestand kan terugkeren.

Hosting 2025: prestaties en tariefselectie

Degenen die meer willen uit hun Domein Als je de beste prestaties wilt, let dan op prestaties, PHP-versies, caching en back-ups. Voor projecten met veel verkeer is een plan met meer RAM, HTTP/2 of HTTP/3 en NVMe-opslag de moeite waard. Het is belangrijk om een duidelijke schaalmogelijkheid te hebben, zodat ik snel kan upgraden als de toegang toeneemt. Een blik op ondersteuningstijden en monitoring bespaart me downtime in kritieke fasen. Het volgende overzicht laat zien hoe ik gangbare pakketten categoriseer voor typische toepassingen in 2025, inclusief korte Voordelen.

| Plaats | Aanbieder | Voordelen |

|---|---|---|

| 1 | webhoster.de | Hoge prestaties, zeer goede service, uitgebreide functies - ideaal voor WordPress, winkels en zakelijke projecten. |

| 2 | IONOS | Solide invoer, veel extra functies, ruime keuze aan domeinopties. |

| 3 | Strato | Aantrekkelijke prijzen, breed scala aan tarieven voor verschillende vereisten. |

TTL-strategie en wijzigingen zonder downtime

Voor grote veranderingen verlaag ik 24-48 uur van tevoren specifiek de TTL van aangetaste records (bijvoorbeeld van 1-24 uur naar 300 seconden). Dit betekent dat latere omschakelingen sneller effect hebben. Na de go-live verhoog ik de TTL weer naar een stabiel niveau om onnodige DNS-belasting en cache misses te voorkomen. Indien mogelijk verander ik slechts één parameter per stap (eerst A/AAAA, dan redirects, dan SSL beperking) zodat ik foutbronnen duidelijk kan beperken. In het geval van parallelle verhuizingen (Blauw/Groen) laat ik de oude omgeving een paar uur draaien en monitor ik de toegang voordat ik deze uitschakel.

Voor complexe implementaties maak ik aparte subdomeinen voor elke omgeving (bijv. podium., voorvertoning., v2.) en zo de tests duidelijk te scheiden van de live-omgeving. Tijdens de cutover houd ik de TTL kort en plan ik een duidelijke weg terug: ik documenteer de oude IP's en records zodat ik bij problemen binnen enkele minuten kan terugrollen.

HTTPS netjes doorvoeren: Certificaten, HSTS en keten

Na het activeren van SSL, zorg ik ervoor dat alle oproepen echt eindigen op HTTPS: Ik stel een 301 redirect in van http:// naar https:// en naar mijn canonieke hostname variant (www of root). Om de beveiliging te verhogen, kan ik HSTS (Strict Transport Security) activeren. Ik stel eerst een gematigde max-age in en test voordat ik includeSubDomains of streven naar een preload. HSTS is eenrichtingsverkeer: een onjuiste instelling kan niet snel worden geannuleerd door de bezoeker - daarom controleer ik certificaatverlengingen en subdomeinen grondig.

Als de browser ketenfouten vertoont, ontbreekt er vaak een tussenliggend certificaat. Ik controleer de certificaatketen en vergelijk de geldigheid met de hoofdgeldigheidsperiode. Als ik meerdere certificaten gebruik (bijv. wildcard plus enkel certificaat), zorg ik ervoor dat hostnamen niet dubbel of tegenstrijdig worden gebruikt.

E-mailverificatie in detail: SPF, DKIM, DMARC

Voor betrouwbare bezorging implementeer ik netjes drie modules. SPF definieert toegestane verzendpaden (v=spf1 … -allemaal). Ik houd de regel zo slank mogelijk en vermijd het overschrijden van de opzoeklimiet (max. 10 DNS-query's door opnemen, a, mx, ptr, bestaat, doorsturen). Ik verwijder overbodige toevoegingen of laat ze "platdrukken" door mijn provider.

DKIM ondertekent uitgaande e-mails per domein en Keuzeschakelaar (bijv. s1, s2). Ik plan de sleutelrotatie: terwijl een nieuwe selector live gaat, laat ik de oude een paar dagen actief voordat ik hem verwijder. Met DMARC begin ik met p=geen en laat rapporten naar mij sturen (rua=mailto:) om zichtbaarheid te krijgen. Als alles stabiel is, verhoog ik naar quarantaine en dan naar afwijzen. Ik selecteer de juiste uitlijning: aspf=r/adkim=r is tolerant, s dwingt strikte conformiteit af.

Naast MX-controles controleer ik altijd de volgorde van records, prioriteiten en of beperkende DMARC-beleidsregels legitieme afzenders uitsluiten bij mailproblemen. Als meerdere systemen tegelijkertijd mail versturen (bijv. winkel, nieuwsbrief, CRM), coördineer ik SPF includes en stel ik aparte DKIM selectors in voor elk systeem.

DNSSEC en CAA: extra beveiliging

Ik activeer DNSSEC om de zone cryptografisch te ondertekenen. Als het domein bij IONOS inclusief registratie is, is het voldoende om dit in de administratie in te schakelen; voor externe registrars voer ik het DS-record in de parent in. Na activering test ik de resolutie: In het geval van onjuiste configuraties SERVFAIL in plaats van correcte antwoorden. Voordat ik wijzigingen aanbreng in naamservers, deactiveer ik DNSSEC, migreer ik netjes en activeer ik het opnieuw zodat de sleuteluitwisseling geen uitval veroorzaakt.

Ik gebruik CAA-records om te definiëren welke certificeringsinstanties certificaten mogen uitgeven voor mijn domein. Dit beperkt het aanvalsoppervlak. Ik houd de gegevens consistent voor root- en subdomeinen en bewaar optioneel iodef voor meldingen. Voordat ik van certificaatleverancier verander, pas ik CAA op tijd aan, zodat het probleem niet wordt geblokkeerd.

CDN, WAF en Apex-functies

Veel platformen vereisen een CNAME op het bestemmingsadres. Dit is voor www is geen probleem, maar is niet toegestaan voor de Apex (root domein). Ik los dit op twee manieren op: of ik redirect het rootdomein via 301 naar www of ik voer de A/AAAA-adressen in die door de provider worden geleverd. Als mijn DNS-provider ALIAS/ANAME of CNAME flattening aanbiedt, gebruik ik deze optie voor een CNAME-achtige ervaring op de Apex. Ik documenteer de specificaties van de service (IPv4/IPv6, TLS-beëindiging, vereiste TXT-verificaties) en plan vernieuwingsprocessen zodat certificaten en doeladressen automatisch up-to-date blijven.

IPv4/IPv6, round robin en fallback

Ik stel A en AAAA consequent in als mijn doelsysteem IPv6 ondersteunt. Als IPv6 ondersteuning ontbreekt, laat ik het AAAA record weg om timeouts te voorkomen. Voor eenvoudige load balancing kan ik meerdere A-records opslaan (round robin). Zonder gezondheidscontroles is dit slechts een "beste poging" - als een doel faalt, vragen clients het nog steeds aan. In kritieke opstellingen combineer ik DNS-strategieën met loadbalancers of gemonitorde eindpunten.

Professionele controles: sneller testen en debuggen

Na wijzigingen controleer ik de resolutie van buitenaf. Met graven of nslookup Ik controleer A/AAAA/CNAME/MX/TXT en kijk welke naamservers hebben gereageerd. graven + opsporen toont me het pad van de root naar de gezaghebbende zone - waardevol als delegaties vastlopen. Voor omleidingen is een curl -I https://deinedomain.deom statuscodes en bestemming te zien. Ik test SSL-ketens en SNI met openssl s_client -connect deinedomain.de:443 -servername deinedomain.de -showcerts. Ik houd deze controles bij als een kleine checklist zodat ik snel kan beslissen of het probleem bij de DNS, webserver, certificaat of applicatie ligt.

Speciale gevallen netjes oplossen

Wildcard subdomeinen (*.uwdomein.nl), onderschep ik wanneer er veel dynamische hosts worden aangemaakt. Desondanks definieer ik expliciete records voor kritieke subdomeinen, omdat deze jokertekens overschrijven. Path-based redirects horen niet thuis in het DNS: een DNS-record herkent alleen hostnamen, geen URL's met directories. Ik implementeer dergelijke regels in de webserver, de reverse proxy of in de doeltoepassing.

Voor internationale namen (IDN) controleer ik de Punycode spelling zodat alle systemen dezelfde hostnaam verwachten. Als ik speciale services gebruik, zoals VoIP of samenwerkingsoplossingen, dan is een SRV-registratie nodig kan zijn (bijv. _service._proto.naam met bestemmingshost, poort en prioriteit). Ik voer deze waarden precies in zoals vereist, omdat typefouten het moeilijk kunnen maken om ze te vinden.

Structuur en onderhoud van de DNA-zone

Ik houd mijn zone overzichtelijk: duidelijke naamgeving, gestandaardiseerd patroon voor subdomeinen, korte notities over doel en eigenaar. Voor elke grote verandering exporteer ik de zone (of maak ik een foto van de recordlijst) en archiveer ik deze. Terugkerende patronen (bijv. app, api, statisch) zodat teamleden meteen kunnen herkennen waar iets thuishoort. Voor projecten met veel deelnemers houd ik een eenvoudige wijzigingsgeschiedenis bij met de datum, de verantwoordelijke en een korte uitleg - dit bespaart later zoekwerk.

Kort samengevat: online in 10 minuten

Ik registreer de Domeinstel A/AAAA en CNAME in, activeer SSL en geef de gewenste forwarding op - dat is genoeg voor de eerste verschijning. Voor e-mails voeg ik MX en SPF/DKIM/DMARC toe en test ik de aflevering met twee tot drie mailboxen. Ik breng externe domeinen aan boord via IONOS nameservers of zet ze over inclusief AuthCode. Als er iets vastloopt, controleer ik TTL, DNS caches en certificaten en werk ik netjes door de checklists heen. Op deze manier krijg ik elk IONOS-domein betrouwbaar online en houd ik de administratie en Groei duidelijk.