Alles-inkl Let's Encrypt stelt me in staat om in slechts een paar minuten een gratis SSL te activeren en mijn domein en subdomeinen veilig via https aan te leveren. In deze gids laat ik je zien hoe je kunt activeren in KAS, typische struikelblokken, WordPress tips tegen gemengde inhoud en praktische controles voor permanent geldige certificaten.

Centrale punten

Om je snel op weg te helpen, zal ik de belangrijkste aspecten compact samenvatten. Ik richt me op activering met All-Inkl, de voordelen van Let's Encrypt en nuttig vervolgwerk zoals redirects en HSTS. Ik verduidelijk wanneer DV-certificaten voldoende zijn en wanneer OV/EV zinvol is. Ik geef duidelijke instructies voor WordPress, zonder lange theorie. Zo stel je gratis SSL snel en schoon.

- GratisSSL zonder extra kosten, automatische verlenging

- SnelActivering in de KAS in slechts enkele minuten

- ZichtbaarHTTPS versterkt het vertrouwen en de rankings

- EenvoudigDV-certificaten zijn geschikt voor de meeste projecten

- VeiligVermijd gemengde inhoud, stel HSTS in

Waarom SSL bij All-Inkl zinvol is voor elke website

Met een actief certificaat beveilig ik de Gegevensoverdracht tussen browser en server en voorkomt dat derden inhoud kunnen lezen. Bezoekers herkennen dit aan https en het slotje, wat het vertrouwen en de conversies verhoogt. Zoekmachines geven de voorkeur aan HTTPS, wat mijn zichtbaarheid ten goede komt. Vooral inlogpagina's, contactformulieren en shops profiteren hier direct van. Ik minimaliseer aansprakelijkheidsrisico's, voldoe aan wettelijke verwachtingen en creëer een solide basis voor groei.

Hoe Let's Encrypt werkt met All-Inkl

Let's Encrypt biedt gratis, domein gevalideerd certificaten, die All-Inkl automatisch aanvraagt, installeert en vernieuwt. De looptijd is 90 dagen, het vernieuwen gebeurt op de achtergrond en bespaart me tijd. De encryptie maakt gebruik van moderne TLS-standaarden, die breed worden ondersteund door veelgebruikte browsers. Dit is perfect voor typische blogs, bedrijfswebsites en portfolio's. Als je dieper wilt graven, kun je achtergrondinformatie vinden op gratis SSL-certificaten compact uitgelegd.

Vereisten en typische voorbereidingen bij All-Inkl

Om ervoor te zorgen dat de tentoonstelling soepel verloopt, let ik op een paar basisvoorwaarden:

- Domein doel correctIn KAS wijst het domein (en www) naar de map waarin de website zich bevindt. Ik definieer aparte domeindoelen voor subdomeinen als ze aparte inhoud hebben.

- DNS is correctA- (IPv4) en AAAA-record (IPv6) wijzen naar de All-Inkl server. Als AAAA naar een oud IP wijst, mislukt de validatie vaak. In geval van twijfel, verwijder AAAA tijdelijk en stel het opnieuw in na het probleem.

- Toegankelijkheid van .well-knownACME-validatie gebruikt http-01. Wachtwoordbeveiliging, 403/401-regels, IP-blokkers of omleidingen die de uitdaging uitstellen, voorkomen dat deze wordt uitgegeven. Ik sta de levering van

/.bekend/acme-uitdaging/zonder omwegen. - Geen harde omleidingenTe vroeg, te strikte https of domain forwarding kan de uitdaging verstoren. Geef eerst het certificaat uit, draai dan de redirects aan.

- Plan subdomeinenIk gebruik meestal één certificaat voor het rootdomein en www. Voor extra subdomeinen beslis ik of ik de SAN-vermeldingen bundel of ze afzonderlijk uitgeef. Met veel dynamische subdomeinen kan een wildcardcertificaat de moeite waard zijn (afhankelijk van het tarief).

- Proxy/CDN in een oogopslagAls je een reverse proxy/CDN gebruikt, zorg er dan voor dat de validatieverzoeken de origin bereiken. Ik schakel "TLS only at the edge" uit en laat https door naar de origin.

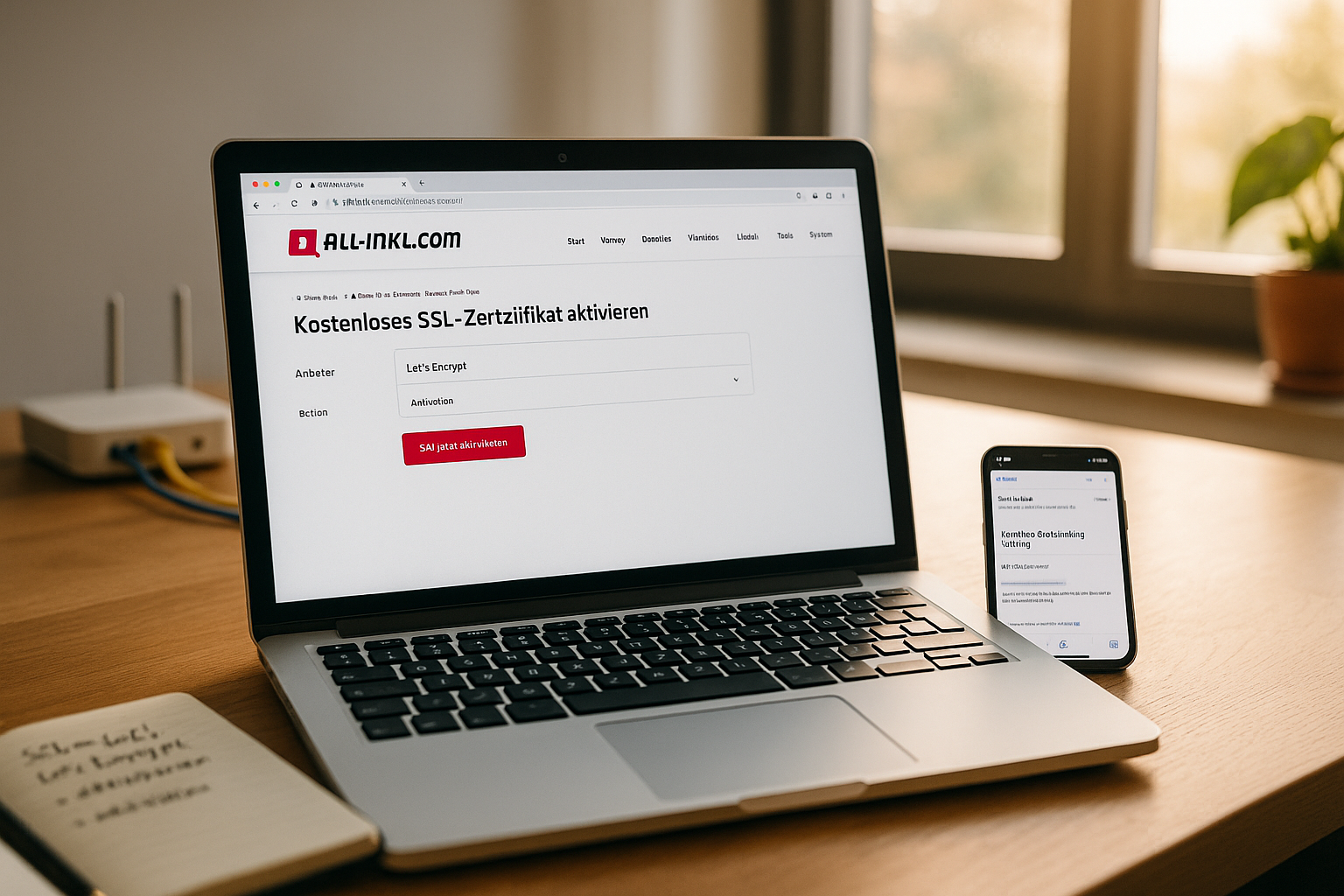

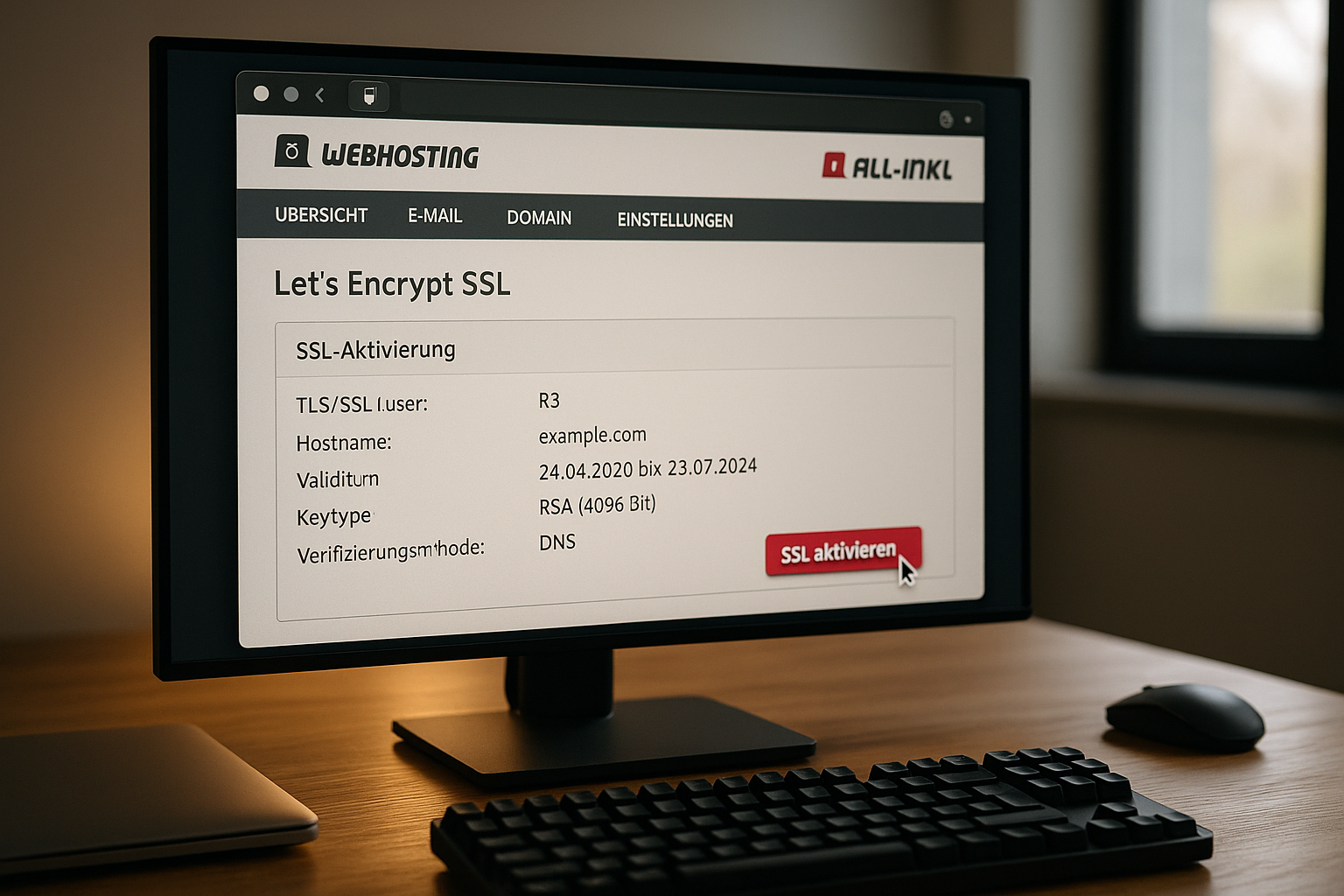

Stap voor stap: Activering in de All-Inkl KAS

Ik begin in de KAS (klantbeheersysteem) en log in met mijn toegangsgegevens. Vervolgens open ik het onderdeel Domein, selecteer mijn domein via het bewerken pictogram en roep het tabblad SSL-beveiliging op. Daar klik ik weer op Bewerken, schakel over naar het tabblad Let's Encrypt, bevestig de aansprakelijkheidsverklaring en start het uitgifteproces. Binnen een paar minuten is het certificaat klaar en laadt de pagina via https. Vervolgens open ik de website in de browser en controleer ik het slotsymbool en het adres om de activering te verifiëren.

WordPress: Vermijd consequent gemengde inhoud

Na de overgang controleer ik of afbeeldingen, scripts en stijlen echt worden gebruikt per https laden. In de instellingen van WordPress wijzig ik het adres van de website en WordPress in https. Vervolgens vervang ik http-links in menu's, widgets en page builder-elementen. Als er nog wat oude inhoud is, gebruik ik een slanke plugin die URL's betrouwbaar naar https omschakelt. Een geïllustreerde gids voor probleemloze conversies wordt geleverd door Gratis SSL voor WordPress met extra trucs.

Speciale gevallen van WordPress: Multisite, WooCommerce, Pagina-bouwer

- Multisite/NetwerkIn het netwerkbeheer wijzig ik de primaire URL's naar https. Voor de domeintoewijzing controleer ik alle toewijzingen en stel ik voor elk domein een https-omleiding in. Vervolgens voer ik een zoek-en-vervanging uit in de database om http://-Reste op te schonen (ook in geserialiseerde velden).

- WooCommerceIk activeer "Beveiligde pagina's" voor afrekenen en account, controleer de cookie-instellingen (vlag veilig) en wis caches zodat sessies niet wisselen tussen http/https.

- PaginaopbouwerAbsolute http-links zijn vaak verborgen in sjablonen, globale widgets en thema-opties. Ik update deze modules eerst, daarna de inhoud. Indien nodig help ik met een tijdelijke plugin die herschrijft naar https bij het leveren.

- WP-CLIAls je shell-toegang hebt, kun je snel grote sites opschonen. Voorbeeld:

wp optie update home 'https://example.com' wp optie update siteurl 'https://example.com' wp search-replace 'http://example.com' 'https://example.com' --all-tables --precise - Lege cachesVerwijder de browser-, CDN-, object- en paginacache na de overschakeling. Start daarna pas de evaluatie en tests.

DNS, omleidingen en HSTS correct instellen

Een geldig certificaat toont zijn kracht alleen als de Doorsturen van http naar https werkt naar behoren. Ik stel 301 forwarding in op serverniveau zodat zoekmachines alleen de beveiligde versie zien. Ik activeer ook HSTS zodra alles stabiel is, zodat browsers automatisch https gebruiken. Ik test vooraf grondig zodat ik mezelf niet per ongeluk uitsluit. Als de DNS-invoer en A/AAAA-records correct naar de All-Inkl server wijzen, draait de tentoonstelling betrouwbaar.

.htaccess voorbeelden: 301, HSTS en www/non-www

All-Inkl draait meestal Apache. Ik gebruik de volgende fragmenten om schone regels te implementeren:

Stuur alle verzoeken naar https (host behouden):

RewriteEngine Aan

# HTTP -> HTTPS

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Redirect naar https EN een canoniek domein (bijv. zonder www):

RewriteEngine Aan

# www -> niet-www

RewriteCond %{HTTP_HOST} ^www.(.+)$ [NC]

RewriteRule ^ https://%1%{REQUEST_URI} [L,R=301]

# HTTP -> HTTPS (indien nog nodig)

RewriteCond %{HTTPS} !=on

RewriteRule ^ https://%{HTTP_HOST}%{REQUEST_URI} [L,R=301]Activeer HSTS pas als alles soepel verloopt via https:

Header altijd ingesteld Strict-Transport-Security "max-age=31536000; includeSubDomains".Voorzichtig met includeSubDomains en preload-lijsten: Alleen gebruiken als alle subdomeinen netjes https leveren.

Vrije DV vs OV/EV: Wat past bij mijn project?

Let's Encrypt levert DV-certificaten die voldoen aan de Domeincontrole en is voldoende voor de meeste projecten. Als je een duidelijk zichtbare identiteitscontrole wilt, gebruik dan OV of EV, maar accepteer meer moeite en kosten. Dit kan nuttig zijn voor overheden, banken of grote merken. Voor blogs, informatiepagina's, lokale bedrijven en veel winkels is het belangrijkste: snel, veilig, https actief. Ik weeg de voordelen en kosten af en maak dan een gerichte keuze.

Vergelijking van bekende hosters: integratie, gemak, prijs

Bij het kiezen van een leverancier let ik op de Automatisering van certificaatbeheer, gebruiksgemak en ondersteuning. Een één-klik proces bespaart me tijd en vermindert de kans op fouten. Goede ondersteuning helpt als het probleem vastloopt door DNS of forwarding. De basiskosten moeten ook overeenkomen met de grootte van het project. De volgende tabel geeft me een snel overzicht:

| Aanbieder | SSL-integratie (Let's Encrypt) | Prijs/maand | Gebruiksgemak | Ondersteunende kwaliteit |

|---|---|---|---|---|

| webhoster.de | Ja (met één klik) | vanaf 1,99€ | Heel eenvoudig | 24/7 ondersteuning |

| All-Inkl | Ja (met één klik) | vanaf 4,95 | Eenvoudig | Goed |

| Strato | Gedeeltelijk/handmatig | vanaf 3,50€ | Medium | Gemiddeld |

| HostEurope | Gedeeltelijk/handmatig | vanaf 4,99€ | Omslachtig | Gemiddeld |

Het prijsverschil lijkt misschien klein, maar de Tijd besparen Door automatische verlenging wordt het wel erg veel. Ik wil dit niet elke 90 dagen handmatig moeten doen, dus geef ik de voorkeur aan oplossingen met één klik. Snelle reactietijden voor ondersteuning hebben ook een positieve impact. Voor projecten met krappe budgetten telt elke euro. Uiteindelijk is mijn workflow de doorslaggevende factor, niet alleen de prijs.

Problemen oplossen: veelvoorkomende struikelblokken snel oplossen

Als de tentoonstelling vastloopt, controleer ik eerst de DNS-bestemmingen van het domein en de subdomeinen. Als alle vermeldingen naar de juiste server wijzen, zal de validatie snel werken. Als https mislukt na activering, komt dat vaak door redirects in de cache of gemengde inhoud. Ik wis de cache van de browser, CDN en WordPress, test opnieuw en controleer de responscodes. Als de host een blokkade heeft ingesteld voor te veel aanvragen, wacht ik even en start ik de aanvraag opnieuw.

Wildcard, subdomeinen en SAN-strategieën

Ik kies de juiste cover afhankelijk van het project:

- Standaard (SAN)Eén certificaat dekt example.com en www.example.com. Ik kan vaak extra subdomeinen toevoegen.

- WildcardDekt

*.voorbeeld.comen is geschikt als er veel subdomeinen dynamisch worden aangemaakt. Validatie wordt meestal uitgevoerd via DNS-01. Ik controleer vooraf of en hoe dit wordt ondersteund in het tarief. - Aparte certificatenVoor gevoelige gebieden (bijv. admin.example.com) kan ik bewust een apart certificaat gebruiken om runtimes en vernieuwingen apart te controleren.

Ik houd het aantal parallelle certificaten in de gaten om de snelheidslimieten niet te overschrijden en subdomeinen verstandig te bundelen.

CDN/reverse proxy en e-maildiensten netjes integreren

- CDN/Proxy: Ik stel in dat de verbinding van de bezoeker naar de bron continu is versleuteld. Pure randversleuteling leidt gemakkelijk tot gemengde inhoud of omleidingslussen. Ik verwijder edge caches na het wijzigen van certificaten.

- Certificaat van oorsprongZelfs als een CDN zijn eigen randcertificaat levert, heeft de origin zijn eigen geldige certificaat nodig. Let's Encrypt op de All-Inkl host is hier de snelste manier.

- E-mailVoor IMAP/SMTP gebruik ik de servernaam die wordt aanbevolen door de hoster. Zo voorkom ik certificaatwaarschuwingen vanwege ongeschikte hostnamen. Webmail is meestal al goed beveiligd.

Beveiliging continu controleren en automatiseren

Na de eerste uitgave was mijn Zorg niet: ik controleer regelmatig vervaldatums en logboekberichten. Ik voer ook een SSL kwaliteitscontrole uit om de protocollen en ciphers in de gaten te houden. Als je je eigen servers of een Plesk panel gebruikt, kun je de vernieuwing centraal instellen en onderhoudstijd besparen. Ik gebruik de instructies voor Plesk versleutelen met praktische stappen. Zo houd ik vernieuwingen, doorsturen en HSTS permanent stabiel.

Praktische kwaliteitsborging: tests en monitoring

- Browser- en headercontroleIk controleer statuscodes (200/301), uitgevers van certificaten en vervaldata. Een blik op de DevTools toont gemengde inhoud of geblokkeerde bronnen.

- CLI-controlesMet

curl -I https://example.comIk controleer redirects en HSTS-headers. Optioneel controleer ik het certificaatpad met OpenSSL. - Automatische bewakingKorte opdrachten controleren dagelijks de beschikbaarheid en waarschuwen voor vervaldata. Dit is hoe ik reageer als een verlenging mislukt.

- Houd rekening met tariefgrenzenIk trigger niet om de paar minuten nieuwe tentoonstellingen, maar corrigeer de oorzaken en probeer het opnieuw op afstand.

SEO en werking na de omschakeling

- Canonieke & Sitemap: Zet canonieke tags, XML-sitemaps en robots-hints om naar https en verzend opnieuw in tools.

- Intern linkenInterne links consequent naar https. Oude http-backlinks profiteren van een schone 301-omleiding.

- Analytics/AdsControleer tracking- en conversie-URL's. Vermijd gemengde inhoud in ingesloten scripts.

- Sociaal/OGOpen graph en oEmbed URL's aanpassen. Herlaad caches voor grote netwerken indien nodig.

- PrestatiesTLS 1.3 en HTTP/2/3 worden meestal automatisch geleverd door de hoster. Ik concentreer me op caching, compressie en afbeeldingsformaten - https is geen prestatiekiller.

Praktische voorbeelden: Typische scenario's tijdens de omschakeling

Een kleine winkel met een subdomein voor de Backend profiteert van een wildcardcertificaat als het tarief dit ondersteunt. Een portfolio met statische pagina's heeft alleen DV en een schone redirect nodig. Een blog met veel afbeeldingspaden lost gemengde inhoud het snelst op met een zoek-en-vervang plus plugincontrole. Een club met kalenderplugins controleert ook externe integraties zoals lettertypen en widgets. Een lokaal ambachtelijk bedrijf versterkt het vertrouwen met https en verhoogt het aantal aanvragen via het contactformulier.

Kort samengevat

Met All-Inkl en Let's Encrypt beveilig ik mijn website zonder extra kosten, versnellen de omschakeling met één klik en besparen me het lopende onderhoud. Ik stel 301 redirects in, ruim gemengde inhoud op en activeer HSTS zodra alles goed draait. DV is voldoende voor de meeste projecten, terwijl OV/EV alleen zin heeft in speciale gevallen. Het is de moeite waard om te kijken naar providers met eenvoudige automatisering, want tijd blijft de meest waardevolle bron. Dit houdt mijn site zichtbaar, betrouwbaar en juridisch aan de veilige kant.