De .bekende map is een essentieel onderdeel van beveiligde webservices en wordt gebruikt voor automatische certificaatvalidatie, identiteitsbeheer en andere webprotocollen. Websitebeheerders profiteren van eenvoudigere integratie dankzij gestandaardiseerde paden, vooral voor SSL-certificaten en geautomatiseerde processen.

Centrale punten

- Automatisering van certificaatprocessen via gestandaardiseerde paden

- Verificaties via gestructureerde URL's zoals /.well-known/pki-validation/

- Leesbaarheid centrale metadata voor diensten zoals OpenID of OAuth2

- Hosting compatibiliteit met gedeelde, beheerde of cloudhosting

- Veiligheidsconcepten via beleidsgebaseerde bestanden zoals security.txt

Een blik op hoe het werkt

De .bekende map is gebaseerd op specificaties zoals RFC 8615 en zorgt ervoor dat bepaalde bestanden toegankelijk zijn onder vaste paden. Als een aanbieder van SSL-certificaten bijvoorbeeld het eigendom wil controleren, verwacht hij de validatiecode onder https://deinedomain.de/.well-known/pki-validation/. Het grote voordeel: diensten hoeven niet individueel te worden aangepast of gecontacteerd - dit bespaart moeite en vermindert fouten.

Deze standaardisatie versterkt ook de Interoperabiliteit van moderne webinfrastructuren. Aangeroepen services halen onafhankelijk configuratie of metadata op. Dit betekent dat integraties voor beveiliging, app-koppelingen of toegangscontrole automatisch werken - mits de map correct is ingesteld.

Plaatsing blijft een belangrijk aspect: de map moet worden geplaatst in de hoofdmap van de webruimte, zoals /public_html/ of /htdocs/.

Om de mechanismen achter de Well-Known-paden beter te begrijpen, is het nuttig om de rol van verschillende webserverconfiguraties te belichten. Of het nu gaat om Apache, NGINX of IIS - centrale elementen zoals herschrijfregels en toegangsrechten (permissies) spelen een doorslaggevende rol. Met Apache kan het .htaccess-bestand er bijvoorbeeld voor zorgen dat verzoeken naar .bekend niet per ongeluk worden omgeleid of geblokkeerd. Bij NGINX daarentegen worden vaak serverwijde configuratieblokken gedefinieerd in het hoofdconfiguratiebestand of in virtuele hostbestanden, die een soepele toegang tot de directory regelen. Dit maakt het des te belangrijker om de bijbehorende serverlogs in de gaten te houden, omdat daar foutmeldingen kunnen worden gevonden als bijvoorbeeld een onbedoelde redirect de bestanden ontoegankelijk maakt.

De duidelijke scheiding van reguliere website-inhoud is vooral handig bij het gebruik van de .well-known-directory. Diensten en protocollen kunnen erop vertrouwen dat validatie- of zoekbestanden beschikbaar zijn in een gedefinieerde vorm. Tegelijkertijd minimaliseert u het risico dat uw eigen inhoud botst met het validatieproces. Zoekmachines indexeren de .well-known directory over het algemeen niet actief, wat een voordeel kan zijn voor beveiligingsrelevante gegevens. Toch moet je je ervan bewust zijn dat sommige scanners of crawlers naar deze map zullen gaan om waardevolle meta-informatie te verzamelen.

Typische toepassingsscenario's in de praktijk

In het dagelijks leven van websitebeheerders is de map .well-known nodig voor talloze processen. Het spectrum varieert van SSL-validatie tot de opslag van juridische informatie.

De meest voorkomende gebruikssituaties zijn

- SSL-validatieLet's Encrypt of andere CA's vragen om een bestand met hash in de map /.well-known/acme-challenge/

- VeiligheidsinstructiesBestanden zoals

/.bekend/beveiliging.txtContactpersoon voor incidentmanagement definiëren - IdentiteitsdienstenOpenID Connect verwacht gestandaardiseerde ontdekkingsdocumenten op vaste locaties

- App-integratieMobiele apps (Android, Apple) valideren domeineigendom voor universele koppelingen

- GegevensbeschermingsregisterSpecificaties gebruiken gecentraliseerde paden om GDPR-conforme contactpunten openbaar te maken

Er zijn ook speciale gevallen waarin bedrijven of instellingen zelf aanvullende vermeldingen definiëren in de .well-known directory om interne richtlijnen of toegangsautorisaties machineleesbaar te maken. OAuth2-servers en andere autorisatiediensten profiteren ook van uniforme ontdekkingseindpunten, die alle relevante informatie over tokeneindpunten of versleutelingsmethoden kunnen bevatten. Dit vereenvoudigt niet alleen het onboardingproces voor nieuwe toepassingen, maar schept ook duidelijkheid over welke diensten betrouwbaar zijn en welk beleid van toepassing is.

Ook bedrijfseigen toepassingen spelen steeds vaker een rol. Grote software- of netwerkbedrijven gebruiken het mapconcept bijvoorbeeld om de authenticiteit van een licentie te controleren of om de status van een specifieke installatie te bewaken. Dit kan via eenvoudige JSON-bestanden of via geavanceerde frameworks die automatisch worden bijgewerkt wanneer een provider nieuwe vereisten definieert. Degenen die al hun .bekend De map kan dergelijke integraties op elk moment naadloos toevoegen zonder het hele systeem te verstoren.

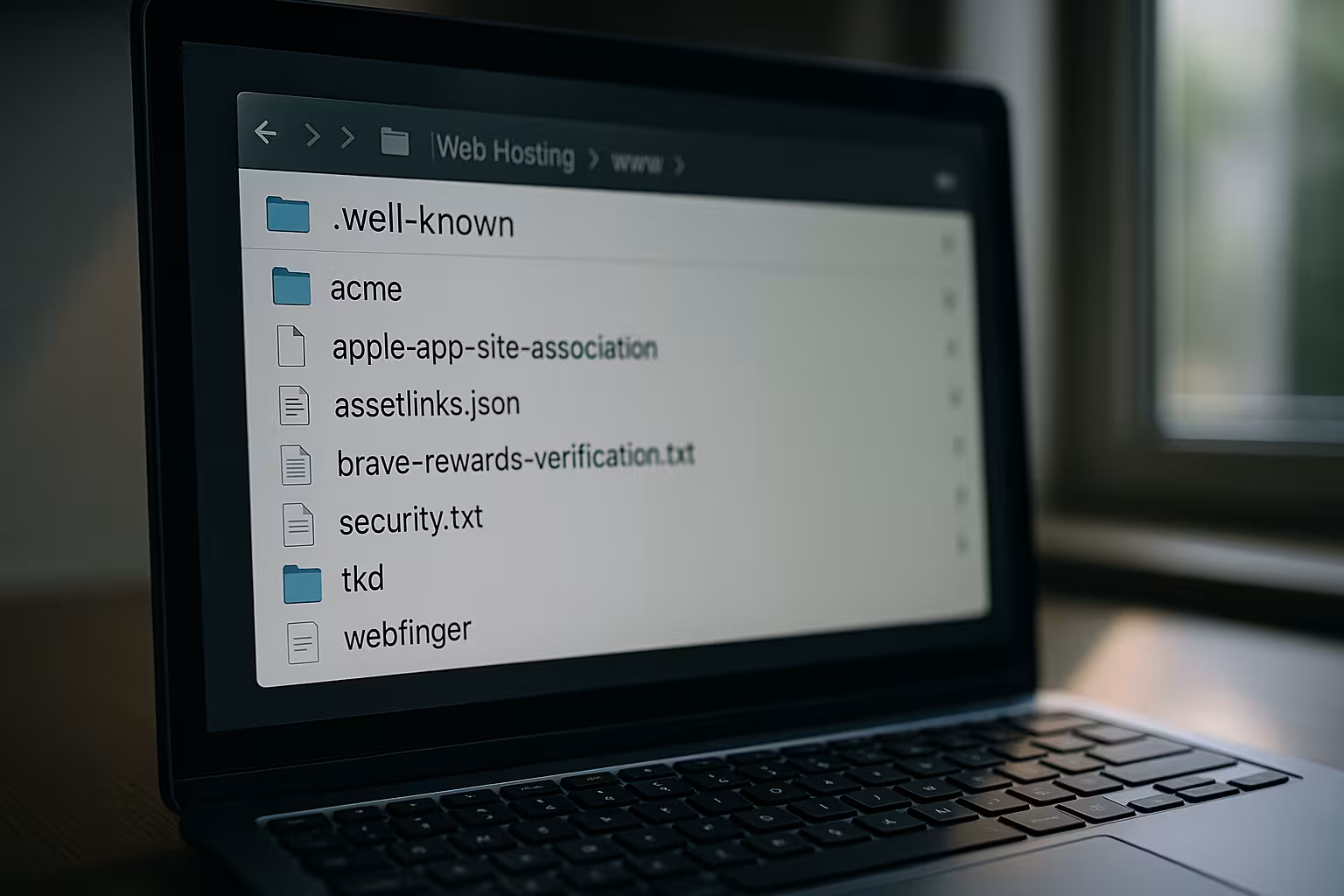

Stap voor stap de map instellen

Of uw hostingpakket nu bij Plesk of een andere provider draait - het aanmaken van de map .well-known is zowel eenvoudig als effectief. Je kunt de map aanmaken via FTP, SFTP of via de bestandsbeheerder van het hostingcontrolepaneel. De mapnaam is precies .bekend met punt- en kleine letters.

De juiste structuur ziet er als volgt uit:

| Pad | Gebruik |

|---|---|

| /.bekend/pki-validatie/ | Domeinbevestiging voor SSL-certificaten |

| /.bekend/acme-uitdaging/ | Let's Encrypt-verificatie |

| /.bekend/beveiliging.txt | Contact voor beveiliging publiceren |

| /.bekend/oauth-autorisatie-server | OAuth2-ontdekking voor API's |

Het is ook belangrijk om de toegangsrechten in te stellen op ten minste 755 - anders blijven bestanden onzichtbaar. De URL's moeten openbaar toegankelijk zijn. Een eenvoudige browsertest zal je laten zien of het bestand echt toegankelijk is van buitenaf.

Voor meer geavanceerde projecten kan het raadzaam zijn om een hele reeks validatie- of configuratiebestanden parallel te beheren in plaats van één enkel bestand. Vooral voor grotere projecten die meerdere subdomeinen en diensten koppelen, is het gebruikelijk dat de /.bekend mappen bestaan om verificaties netjes van elkaar te scheiden. Hierdoor kunnen verschillende teams in het bedrijf onafhankelijk van elkaar werken zonder elkaar in de weg te lopen. Duidelijke documentatie over welk bestand zich in welke submap bevindt, is echter essentieel om later verwarring te voorkomen.

In veel gevallen ondersteunen hosting- of serverbeheertools zoals cPanel, Plesk of ISPConfig de voorziening van de map al. Soms maakt de SSL setup met Let's Encrypt automatisch een .bekend map wordt aangemaakt zodra de auto-renew functie is geactiveerd. Toch is het raadzaam om de map en de inhoud ervan regelmatig te controleren om er zeker van te zijn dat er geen koppelingen ontbreken. Het ophelderen van mogelijke foutbronnen bespaart later problemen in het dagelijks leven - vooral als certificaatverlengingen geautomatiseerd zijn en je ze zelden actief controleert.

WordPress en omgaan met verborgen mappen

Wanneer ik WordPress gebruik, komt de map .well-known soms in conflict met bestaande herschrijfregels in het bestand .htaccess. Deze voorkomen dat verzoeken naar de map worden doorgestuurd. Om dit gedrag te omzeilen, raad ik aan een snippet aan de .htaccess toe te voegen die expliciet toegang geeft tot /.well-known.

Als alternatief kun je een plugin gebruiken die automatisch de interfaces van Well-Known levert. Dit is vooral handig met de Een gratis SSL-certificaat instellen voor WordPress. Dit betekent dat domeinvalidatie automatisch op de achtergrond plaatsvindt.

Met WordPress in het bijzonder zijn er echter andere aspecten die moeten worden overwogen wanneer .bekend wordt gebruikt. Veel plugins werken met hun eigen URL-herschrijfregels. Een SEO-plugin kan bijvoorbeeld beslissen of bepaalde paden indexeerbaar zijn. Een beveiligingsplugin daarentegen kan strengere beperkingen opleggen voor systeemmappen. Het is daarom een goede gewoonte om van tijd tot tijd een handmatige "gezondheidscontrole" uit te voeren en te controleren hoe WordPress en zijn extensies voldoen aan de .bekend map. Dit geldt vooral na updates, waarbij nieuwe beveiligingsfuncties automatisch van kracht kunnen worden.

Je kunt ook onverwachte problemen tegenkomen in multisite installaties van WordPress, omdat elke site zijn eigen herschrijfregels gebruikt. In deze opstelling wordt het aanbevolen om een centrale locatie te gebruiken voor de .bekend map en pas configuraties en dergelijke alleen daar aan. Dit voorkomt dat individuele subsites de toegang blokkeren. Iedereen die veel belang hecht aan geautomatiseerde certificering of soortgelijke diensten kan enorm profiteren van deze duidelijke structuur.

Veiligheidsproblemen en struikelgevaar

Sinds de .bekende map publiek toegankelijk is, mogen daar alleen functionele en geen gevoelige gegevens worden opgeslagen. Anders kan een potentiële aanvaller conclusies trekken over de gebruikte diensten. Ik raad je specifiek aan om daar alleen de bestanden op te slaan die je nodig hebt.

Een veel voorkomende fout ligt ook in de serverconfiguratie zelf. Herschrijfregels, redirects of autorisatie-instellingen kunnen onbedoeld de toegang tot individuele paden blokkeren. Hierdoor mislukt bijvoorbeeld de certificaatvalidatie - bijzonder vervelend voor geautomatiseerde processen zoals automatische verlenging.

Een ander punt betreft de veiligheid met betrekking tot mogelijke manipulatie. Hoewel het risico dat iemand bestanden direct manipuleert in de .bekend map, maar je moet er altijd voor zorgen dat de toegangsrechten (CHMOD) niet op 777 of soortgelijke instellingen staan. Het is ook de moeite waard om naar de logbestanden te kijken om ongebruikelijke toegangen te identificeren. Aanvallers zouden bijvoorbeeld kunnen proberen valse validatiebestanden op te slaan om het domein voor hun eigen doeleinden te claimen. Regelmatige controles en updates van de serversoftware minimaliseren dit risico.

Vooral in shared hosting omgevingen, waar veel gebruikers dezelfde fysieke server delen, kunnen kleine misconfiguraties grote gevolgen hebben. Dus als u merkt dat certificaten niet kunnen worden vernieuwd of dat validaties steeds mislukken, moet u contact opnemen met het supportteam van uw hostingprovider. Zij kunnen vaak snel verduidelijken of er beveiligingsmechanismen aan de serverzijde zijn die toegang tot verborgen mappen voorkomen. Sommige providers staan zelfs toe dat .well-known wordt behandeld als een toegangsrelevante map in de HTTP-header, zodat geen enkele globale regel dit blokkeert.

Aanvullende tools en best practices

Als je een moderne hostingservice zoals Webhoster.de gebruikt, is de verbinding met Let's Encrypt of andere CA's geautomatiseerd. Indien nodig kan een handmatige setup nog steeds helpen, bijvoorbeeld als je een externe certificaatprovider gebruikt.

In dergelijke scenario's is een veilig gestructureerde SSL installatie handleiding nuttig. Het toont de paden, legt bestandsnamen uit en maakt het gemakkelijker om de interactie van alle instanties te controleren. Tools zoals curl, wget of browserextensies helpen om toegankelijke paden te testen.

Voor ontwikkelaars die werken in omgevingen voor continue integratie en continue implementatie (CI/CD) is de integratie van .well-known in de build pipeline bijzonder waardevol. Bij elke implementatie kun je automatisch controleren of alle benodigde validatiebestanden nog up-to-date zijn en of de paden correct zijn ingesteld. Dit voorkomt dat de beveiligingsinfrastructuur onbedoeld wordt lamgelegd ondanks een succesvolle software-update. Speciale scripts of plugins voor veelgebruikte CI/CD-systemen zoals Jenkins, GitLab CI of GitHub Actions vergemakkelijken de automatisering en documentatie van deze processen.

Het is ook nuttig om bepaalde metrics of monitoringoplossingen te gebruiken die de status van de .well-known map observeren. Tools zoals UptimeRobot, Nagios of Prometheus kunnen queries specifiek richten op de bestaande bestanden in de map en alarm slaan als ze plotseling niet meer toegankelijk zijn. Dit garandeert een snelle reactietijd, bijvoorbeeld als een defecte implementatie, een firewallwijziging of een verlopen certificaat de toegang verstoort. Tijdig reageren bespaart vaak tijdrovende probleemoplossing.

Toekomst van de bekende paden

Het belang van de .well-known-directory neemt voortdurend toe. Niet alleen nieuwe protocollen, maar ook apparaten uit de IoT-omgeving gebruiken gestandaardiseerde opvraagpaden. API's, slimme apparaten of cloudservices vragen bijvoorbeeld dynamisch beveiligings- of configuratie-informatie op bij webservers.

Ontdekprotocollen kunnen ook efficiënt worden geïntegreerd via deze map op het gebied van digitale identiteiten, Web3- of blockchaintoepassingen. Gedecentraliseerde identiteitsplatforms bieden bijvoorbeeld verbindingspaden via .well-known.

Het wordt duidelijk dat het concept van .well-known niet langer beperkt is tot browsers en klassieke webservers. Steeds meer mobiele toepassingen, frameworks en platformen definiëren hun eigen bronnen die toegankelijk zijn via dit speciale pad. Dit bevordert de interoperabiliteit in een snel groeiende technologische wereld. De trend is dat software niet langer vertrouwt op één protocol of structuur, maar flexibel meerdere opties ondersteunt. Voor websitebeheerders maakt dit duidelijk dat de .well-known directory geen niche-onderwerp is, maar een strategisch belangrijk element van een moderne aanwezigheid op het web.

Er ontwikkelen zich ook nieuwe best practices rond URI's voor Well-Known. De RFC-standaarden worden regelmatig uitgebreid om ruimte te maken voor nieuwe scenario's. Het spannende is dat de gemeenschap actief werkt aan nieuwe specificaties in forums en Git repositories. Wie in een vroeg stadium op de hoogte is, kan innovaties sneller overnemen en zo concurrentievoordeel behalen. In sommige gevallen is het zelfs mogelijk om je eigen bedrijfsstandaarden in .bekende paden te zetten en ze later op grotere schaal in te voeren als ze zich in de praktijk bewijzen.

Het is ook denkbaar dat de rol van de map .well-known evolueert naar een geautomatiseerd "handshake"-proces tussen apparaten en servers. Smart homes of autonome voertuigen zouden in de toekomst bijvoorbeeld metadata kunnen uitwisselen bij het maken van een verbinding. Beveiligingsonderzoekers werken al aan protocollen waarin pinning-informatie (bijvoorbeeld voor HSTS of certificaatpinning) kan worden opgevraagd via gedefinieerde URL's van Well-Known. De resulterende standaardisatie creëert tegelijkertijd duidelijkheid en een hoog beveiligingsniveau, zonder dat gebruikers zich hier handmatig mee bezig hoeven te houden.

Conclusie: standaardisatie met toegevoegde waarde

De .bekende map dient vandaag meer dan ooit als een moderne sleutel tot geautomatiseerde webprocessen. Het is een betrouwbare interface voor certificaten, API-toegang of beveiligingsberichten. Correcte plaatsing op serverniveau en consistente toegankelijkheid via HTTPS blijven belangrijk.

Voor mij is het instellen van deze map een van de eerste dingen die je moet doen bij het lanceren van een website. Efficiënt, gestandaardiseerd, onmisbaar - en gemakkelijk te controleren. Wanneer hosting, software en beveiliging door elkaar lopen, vormt de .well-known map de interface tussen mensen en machines.