Eindelijk levend spamvrij. Dit is in principe alleen mogelijk met een professioneel beveiligingssysteem dat de mails analyseert en alle beschikbare opties gebruikt om misbruik van uw eigen domein voor het verzenden van spam te voorkomen.

Dit kan bijvoorbeeld met een spambeveiligingsgateway.

Ook vandaag de dag zijn er nog tal van providers die de e-mails van hun klantendomeinen niet beschermen. Meestal wordt alleen het MX-record van een domein op de server gezet, zodat de klant via het domein e-mails kan ontvangen.

Er zijn enkele gevaren aan verbonden. Omdat het eMialsysteem zeer eenvoudig te manipuleren is. Het is mogelijk om de naam van de afzender gemakkelijk te vervalsen. U kunt een e-mail sturen onder eender welke domeinnaam. Als de domeineigenaar zich er niet tegen heeft beschermd, kan iemand anders in zijn naam e-mails sturen. In het ergste geval worden de antwoorden teruggestuurd naar de domeineigenaar.

Dat hoeft niet. Met een paar klikken is het domein goed beschermd tegen dit soort dingen.

SPF-record

De Kader voor het afzenderbeleid (SPF) is een van de methoden om het afzenderdomein te beschermen tegen vervalsing. In de SPF-invoer van de nameserver worden de e-mailservers die vanaf dit domein mogen worden verstuurd, geauthenticeerd.

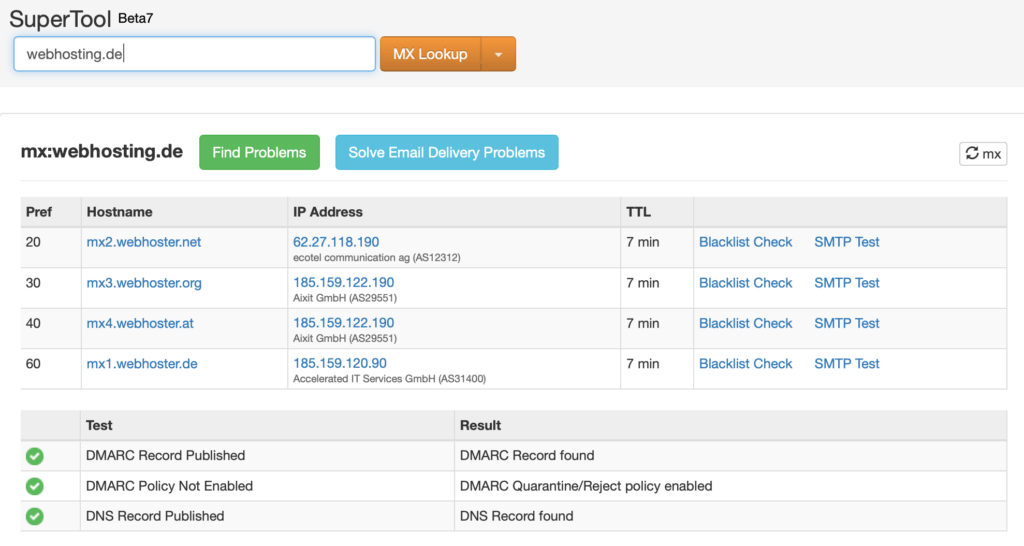

Bij webhosting.de bijvoorbeeld zouden deze mailservers degene zijn die in de TXT-entry zijn ingevoerd:

"v=spf1 mx a:spamschutz.webhoster.de a:spamschutz2.webhoster.de a:spamschutz3.webhoster.de a:spamschutz4.webhoster.de -all".

Hierbij is het toegestaan dat de A Records van de servers spamschutz.webhoster.de etc. en het MX Record van het domein zelf geautoriseerd zijn voor de verzending.

Belangrijk: Een SPF-vermelding wordt geïdentificeerd door RFC 7208 is achterhaald. De SPF-entry is eenvoudigweg gedefinieerd als een TXT-entry in het domein.

Met de -allemaal we verbieden de verzending via andere servers.

Een aanbieder die het SPF-record controleert, zal de e-mail niet accepteren of als spam markeren.

DKIM-record

Om de authenticiteit van de afzender van de e-mail te controleren, wordt een identificatieprotocol zoals DomeinKeys vereist door Yahoo.

De e-mail zelf is voorzien van een digitale handtekening, die de e-mailserver van de ontvanger kan verifiëren met een publieke sleutel die beschikbaar is in het DNS.

Er zijn nu verschillende manieren om het geheel te definiëren. Dit kan op de server gebeuren. Voor Plesk U moet een script installeren dat de sleutel lokaal opslaat of de Plesk DNS-server gebruiken.

Als het bedieningspaneel geen optie biedt, kunt u eenvoudigweg een anti-spam gateway gebruiken. Hier kunt u ook direct een handtekening toevoegen aan alle geauthenticeerde uitgaande e-mails.

In geval van ISTORE van de aanbieder webhoster.de het gaat zo:

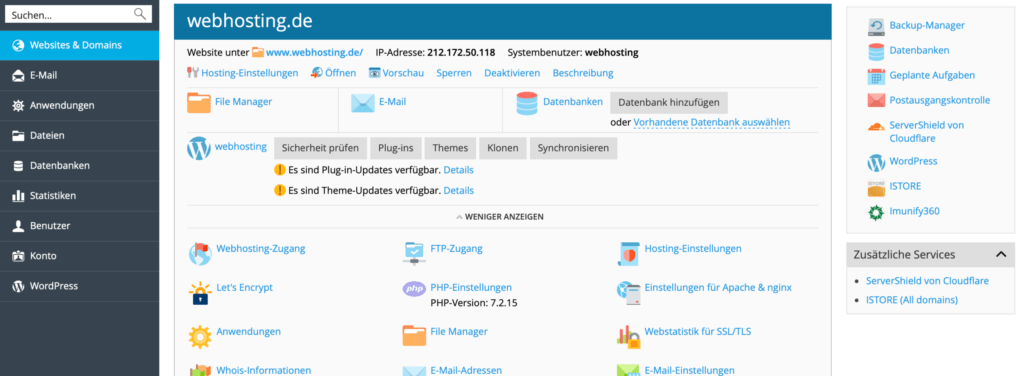

Selecteer in het Plesk-menu het juiste domein en klik op ISTORE aan de rechterkant.

Selecteer het juiste domein voor toegang tot de iStore.

Controleer nu de status of het domein beschermd is door de spambeveiligingsgateway.

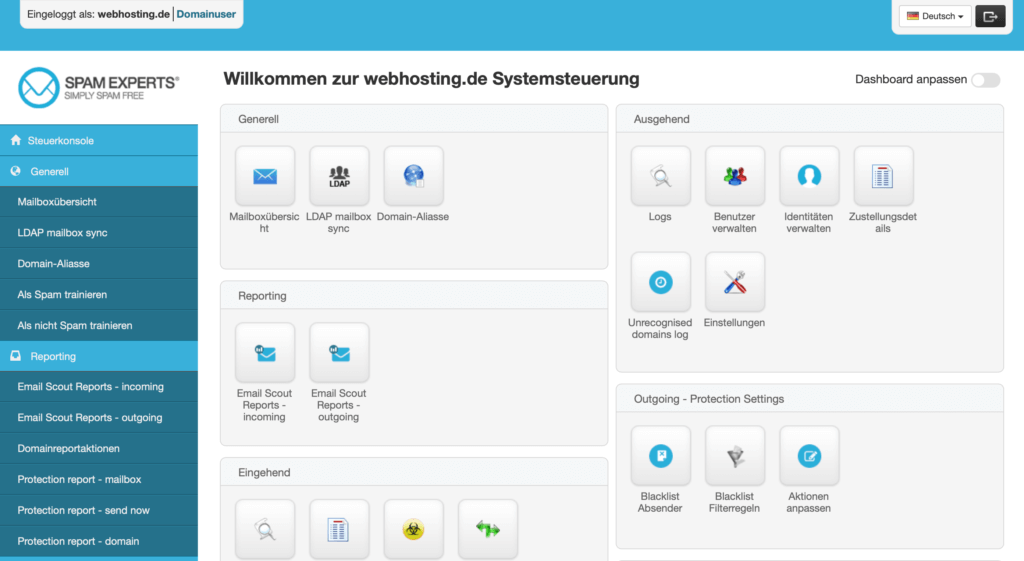

De status Beschermd bevestigt dat het domein beschikbaar is in de spambeveiligingsgateway. Nu kunt u rechts klikken op Beheer in Spam Filter Paneel en het beheer van het domein in het hoofdmenu.

In het hoofdmenu van de anti-spam gateway kunt u nu eenvoudigweg de Uitgaande op DKIM om de generator voor de ingang te starten.

Bij de DKIM-invoer wordt de sleutel in de spambeveiligingsgateway opgeslagen en wordt de publieke sleutel weergegeven, die vervolgens eenvoudigweg als TXT-invoer aan de naamserver wordt toegevoegd.

Als de SPF-invoer nog niet is ingesteld, kan deze ook worden weergegeven.

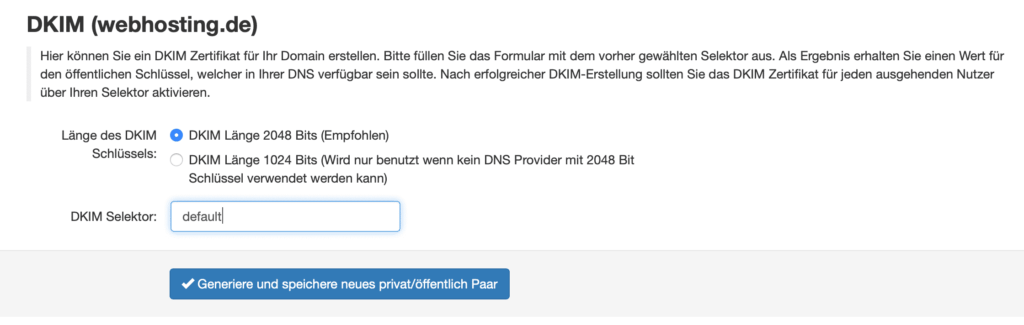

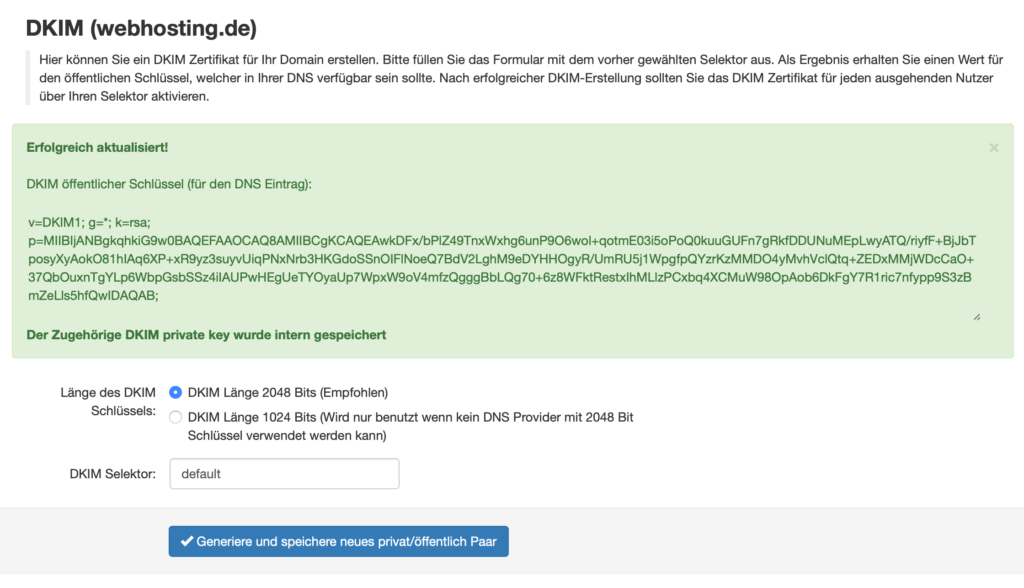

Genereer DKIM

Als selector gebruiken we hier standaardinstelling. Het maakt niet echt uit. De standaard wordt door de meeste systemen gebruikt. Bij een wijziging van het systeem hoeft niet alles te worden aangepast.

De publieke sleutel wordt nu weergegeven en kan eenvoudig worden toegevoegd aan de nameserver.

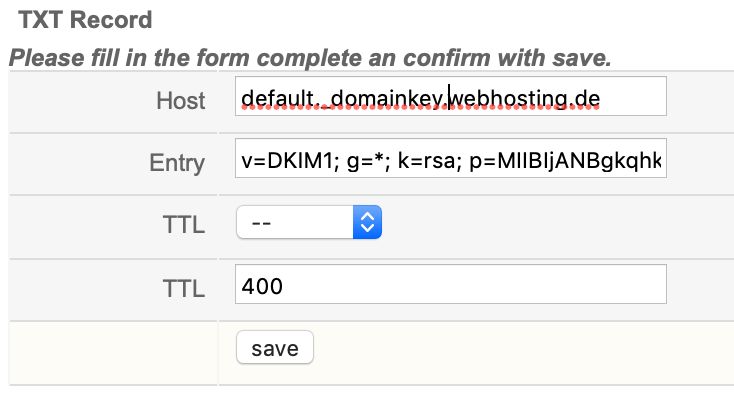

DNS-invoer instellen

Belangrijk is de standaard invoer van de host._domeinnaam.webhosting.de met de door het systeem gegenereerde waarde. De TTL-tijd kan naar wens worden ingesteld. Meestal verandert er hier niets zo snel. 400 seconden zijn oké.

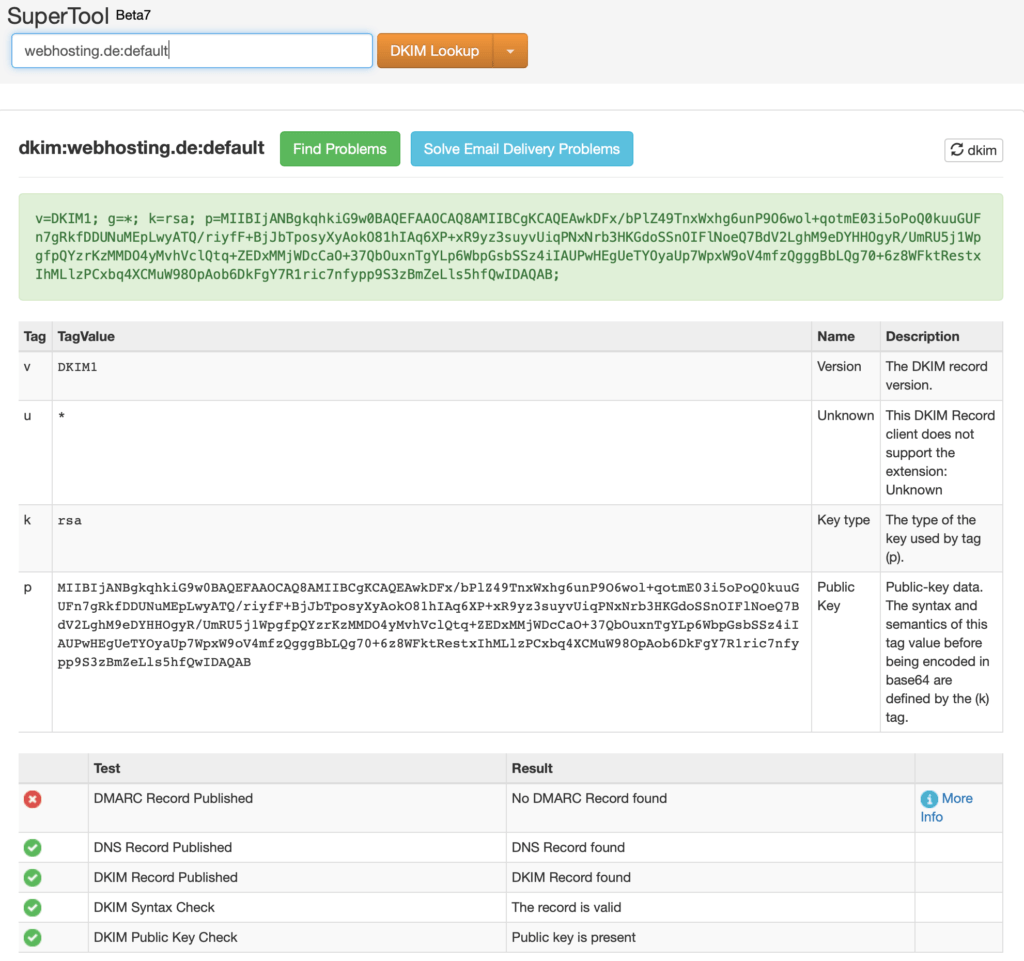

DKIM testen met mxtoolbox

De nu ingestelde vermelding kan eenvoudig worden gewist met mxtoolbox cheque. Het programma laat meteen zien of alles in orde is.

Zoals we kunnen zien, is de DKIM-invoer nu aanwezig. Er wordt echter weergegeven dat er nog geen DMARC-invoer is. Natuurlijk willen we dit veranderen en een DMARC-invoer instellen.

DMARC-post toevoegen

Een derde beschermingsmechanisme voor e-mails. De Domeingebaseerde berichtenauthenticatie, -rapportage en -conformiteit (DMARC) systeem.

Dit vult de reeds ingestelde SPF- en DKIM-gegevens aan. SPF is er om te vertellen welke mailservers e-mails mogen versturen vanuit het domein. DKIM controleert of de post afkomstig is van de afzender. Met DMARC kan de domeineigenaar nu aanbevelingen doen aan de ontvangende server wat te doen met de e-mail als de SPF of DKIM niet correct is. Meestal moet de e-mail dan natuurlijk worden afgewezen.

Een mooi neveneffect is de rapportage. Met de vermelding kunt u een e-mailadres waar de mailserver de rapporten naartoe stuurt. Het is zinvol om in deze context een rapportageservice te gebruiken. Dit wordt bijvoorbeeld ook aangeboden door mxtoolbox of een andere dienst. In geval van misbruik van de e-mail kan dan zeer snel actie worden ondernomen.

De DMARC-invoer kan worden aangemaakt met een DMARC-recordgenerateur.

Als alles correct is geconfigureerd, kunt u het mailgebruik zo instellen dat het wordt geweigerd.

In dit eerste voorbeeld is de aanbeveling op nul gezet in het geval van een SPF- of DKIM-fout, zodat alleen de rapportage plaatsvindt. Omdat we altijd alles goed doen, kan de invoer ook direct worden ingesteld op afwijzen kan worden veranderd.

Laatste controle van de domein-instellingen

Na het optimaliseren van de instellingen, gebruiken we mxtoolbox opnieuw om de invoer te controleren.