MX-Records bepalen waar e-mails voor je domein worden afgeleverd - ik laat je zien hoe je een e-mail eigen domein correct, te controleren en te beveiligen. Ik zal de benodigde DNS-vermeldingen uitleggen, verstandig Gereedschap en typische fouten die je moet vermijden.

Centrale punten

- MX-Records: Verantwoordelijke mailservers per domein definiëren

- SPF/DKIM/DMARCVerzendvergunning, handtekening, richtlijnen

- Prioriteit/TTLAflevervolgorde en DNS-updatesnelheid

- GereedschapInstellingen controleren, fouten visualiseren

- Aanbiederselectie: Geschikt pakket, goede ondersteuning

Wat zijn MX-records?

Ik definieer met MX-Recordswelke mailserver e-mails voor mijn domein accepteert. Zodra iemand naar mijn adres schrijft, vraagt de verzendende server de relevante vermeldingen in het DNS op. De relevante entry verwijst naar de doelserver, die de mail accepteert en doorstuurt. Zonder correcte MX-records loop je het risico op afleverfouten of afwijzingen. Ik beschouw deze records als duidelijk, ondubbelzinnig en vrij van tegenstrijdige informatie. betrouwbare Levering.

Voordelen van een e-mail met je eigen domein

Met mijn eigen adres werk ik professioneel en mijn merk versterken. Ik behoud de controle over providerwijzigingen omdat ik de MX-records zelf onderhoud. Ik voeg snel nieuwe mailboxen toe voor teams, projecten of diensten. De herkenning neemt toe omdat ontvangers mijn domein direct herkennen. Dit zorgt voor vertrouwen en verhoogt de Controle over mijn mailverkeer.

Creëer de voorwaarden

Ik begin met mijn eigen domein en toegang tot de DNS-beheer bij de registrar of hoster. Een actieve e-mailservice zoals Google Workspace, Microsoft 365, Proton Mail of een hostingpakket moet beschikbaar zijn. De providers laten me later de exacte MX-targets, hostnamen en prioriteiten zien. In het geval van IONOS of vergelijkbare registrars is een compacte IONOS DNS-instructies bij het vinden van de DNS-zone. Ik maak een notitie van alle gegevens van de mailprovider zodat ik deze correct kan invoeren in de volgende stap in de Zone binnengaan.

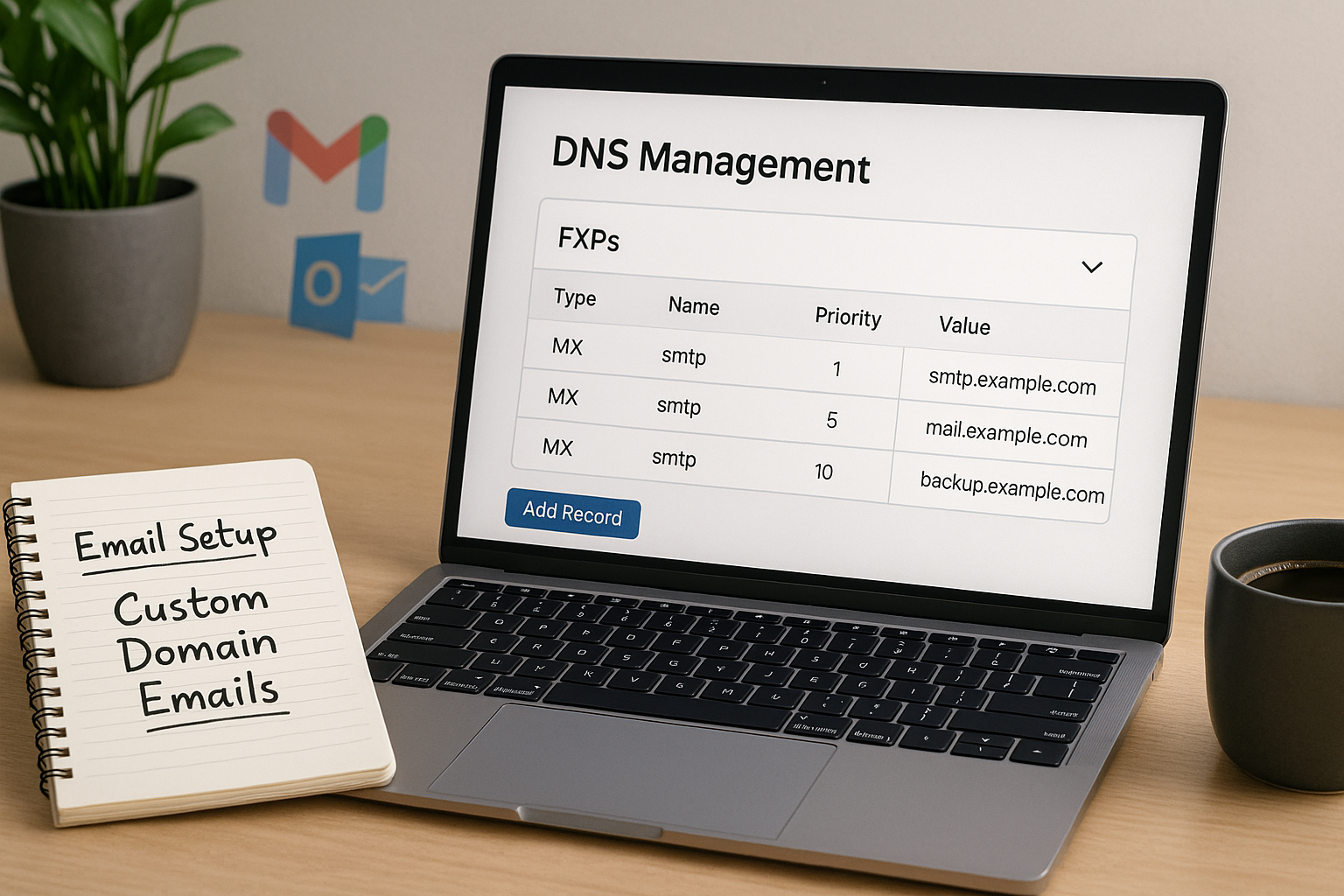

MX-Records stap voor stap instellen

Ik log in bij de registrar, open de DNS-instellingen en controleer eerst of er oude MX-vermeldingen bestaan. Ik verwijder verouderde vermeldingen zodat er geen concurrerende servers verantwoordelijk blijven. Vervolgens kopieer ik de MX-gegevens van mijn provider precies, bijvoorbeeld Google Workspace vaak "smtp.google.com" met een lage prioriteit zoals 1 en host "@". Ik zorg ervoor dat ik een gematigde TTL-waarde kies, zodat veranderingen sneller effect hebben. Tot slot sla ik de DNS-zone op en plan ik een wachttijd in, aangezien de distributie wereldwijd enige tijd in beslag neemt.

Prioriteit, host en TTL begrijpen

De Prioriteit bepaalt welke MX-server als eerste wordt benaderd: een lager nummer betekent prioriteit. Extra MX vermeldingen met een hoger nummer dienen als fallback in het geval van storingen. Ik gebruik meestal "@" als host zodat de invoer van toepassing is op de root van het domein; subdomeinen hebben hun eigen MX-vermeldingen nodig. Ik gebruik vaak een vrij korte tijd voor de TTL-waarde zodat aanpassingen sneller zichtbaar zijn. Ik houd de informatie consistent en vermijd het mengen van verschillende providers met dezelfde Prioriteitomdat dit de levering verwart.

Belangrijke DNS-regels voor MX-records

Ik merk een paar Basisregelszodat mijn MX-invoer technisch schoon is:

- MX wijst naar hostnaamniet naar IP-adressen. De doelhost heeft geldige A of AAAA records nodig.

- Geen CNAME als MX-bestemming: Een MX mag niet verwijzen naar een CNAME. Ik gebruik altijd een canonieke host.

- Geen CNAME op dezelfde eigenaarAls er een CNAME is, mogen er geen andere recordtypes bestaan. Daarom stel ik geen CNAME in voor het hoofddomein als ik MX, TXT (SPF) of andere vermeldingen nodig heb.

- Subdomeinen afzonderlijkVoor sub.example.de de MX van het subdomein geldt, niet automatisch die van de root. Ik voer aparte MX'en in voor elk subdomein als daar mail ontvangen moet worden.

- Kies valstrikken verstandigMeerdere MX-records komen van hetzelfde platform of worden gesynchroniseerd zodat failover echt werkt.

Leverancierspecifieke MX-voorbeelden

Ik gebruik altijd de informatie uit het admingebied van mijn provider. Typische voorbeelden helpen me om het te begrijpen (kan veranderen):

- Google WerkruimteHosts zoals ASPMX.L.GOOGLE.COM (prioriteit 1) en andere back-ups ALT1.ASPMX.L.GOOGLE.COM enz. Ik heb alle voorgestelde items ingesteld.

- Microsoft 365Meestal domein-sleutel.mail.protection.outlook.com (individueel voor elk domein) met prioriteit 0 of 10.

- Proton MailVaak mail.protonmail.ch (prioriteit 10) en mailsec.protonmail.ch (Prioriteit 20).

- webhost: Vaak een aangepaste MX zoals mxX.provider.tld. Ik zorg ervoor dat er overeenkomstige A/AAAA-records bestaan.

Ik baseer me niet op algemene voorbeelden, maar voer de exacte waarden van mijn opstelling in.

SPF, DKIM en DMARC aanvulling

Naast MX stel ik altijd SPF zodat alleen geautoriseerde servers namens mij verzenden. Ik activeer ook DKIM zodat elk uitgaand bericht een cryptografische handtekening heeft. Ik gebruik DMARC om duidelijke regels op te stellen over wat ontvangers moeten doen met niet-geverifieerde e-mails. Deze combinatie verhoogt de afleveringsgraad en vermindert het risico op phishing via mijn domein. Ik controleer regelmatig of mijn Richtlijnen up-to-date zijn, vooral na een verandering van provider.

Verdieping SPF/DKIM/DMARC in de praktijk

Met SPF zorg ik voor een slank beleid: ik beperk het aantal omvatten:-mechanismen om het zoeken naar DNS te minimaliseren en dubbele vermeldingen te voorkomen. Als er een wijziging aankomt, test ik eerst met ~all (softfail) en ga later naar -allemaal (hardfail) als alle kanalen goed zijn afgedekt. Voor DKIM gebruik ik Keuzeschakelaar-namen (bijv. s1, s2) zodat ik sleutels kan draaien zonder mails te onderbreken. Met DMARC begin ik met p=geen en analyses verzamelen over rua-samengevoegde rapporten. Als alles stabiel is, verhoog ik geleidelijk naar quarantaine en afwijzenoptioneel met pct=om slechts één percentage aan te scherpen. Zo vind ik een stabiele balans tussen veiligheid en bezorgbaarheid.

Hulpmiddelen voor testen en bewaken

Ik controleer mijn setup met testtools en reageer onmiddellijk op waarschuwingen. Diensten zoals MX-checks of beheertoolboxen laten me onjuiste hostnamen, onjuiste prioriteiten of ontbrekende TXT-vermeldingen zien. Voor diepgaandere analyses gebruik ik informatie op DNS-fouten herkennenom oorzaken netjes te scheiden. Ik test toegankelijkheid, dispatch en authenticatie na elke wijziging. Zo houd ik mijn MX-Records permanent functioneel en traceerbaar.

Typische fouten vermijden

Ik sta geen tegenstrijdige MX-vermeldingen toe met dezelfde Prioriteit als ze naar verschillende providers wijzen. Ik stel de host correct in op "@" of op het gewenste subdomein zodat e-mails nergens heen gaan. Ik vermijd te lange TTL's omdat ze latere conversies vertragen. Ik vergeet nooit SPF, DKIM en DMARC, anders wordt de aflevering merkbaar belemmerd. Ik voer altijd een test uit na wijzigingen zodat ik Problemen direct herkennen.

Migratie plannen zonder mislukkingen

Voordat ik van provider verander, verlaag ik de TTL van mijn MX en relevante TXT records naar een paar minuten - idealiter 24-48 uur voor de deadline. Ik heb al mailboxen en aliassen ingesteld bij de nieuwe provider en, indien mogelijk, een Parallelle acceptatie (dual delivery of forwarding) zodat er geen mails verloren gaan tijdens de DNS-wijziging. Ik monitor inkomende berichten op beide systemen en schakel de oude MX alleen uit als de meerderheid van de afzenders de nieuwe records gebruikt. Voor een schoon fallback plan maak ik een notitie van de oude waarden zodat ik snel terug kan schakelen als dat nodig is.

Redirects, aliassen en catch-all

Ik maak onderscheid tussen Alias (een ander adres op dezelfde mailbox) en Doorsturen (levering aan een andere bestemming). Doorsturen kan SPF-controles doorbreken omdat de doorsturende server niet geautoriseerd is. Daarom beschouw ik DKIM stabiel en gebruikt waar mogelijk SRS (Sender Rewriting Scheme) met de doorstuurserver. A Vangnet kan praktisch zijn, maar zorgt voor meer spam - ik activeer het alleen selectief en met goede filters. Voor roladressen zoals info@ of ondersteuning@ Ik stel duidelijke verantwoordelijkheden zodat er niets onopgelost blijft.

E-mailproviders vergelijken

Ik kies mijn provider op basis van de bruikbaarheid van DNS, beveiliging, het aantal functies en ondersteuning. Voor bedrijven is duidelijk beheer van DNS-records net zo belangrijk als monitoring en goede helpteksten. Ik let op transparante MX-specificaties en extra records die door de provider worden geleverd. Snelle ondersteuning bespaart me tijd als er leveringsproblemen optreden. De volgende tabel helpt me met Classificatie populaire oplossingen.

| Aanbieder | E-mail integratie | DNS-beheer | Steun |

|---|---|---|---|

| webhoster.de | Zeer goed | Heel eenvoudig | Uitstekend |

| Google Werkruimte | Zeer goed | Eenvoudig | Zeer goed |

| Microsoft 365 | Zeer goed | Medium | Goed |

| Proton Mail | Zeer goed | Medium | Goed |

Instructies: Proton Mail instellen

Ik verbind mijn domein in het Proton admingebied en bevestig het eigendom. Vervolgens voer ik de MX-, SPF-, DKIM- en DMARC-records in die in mijn DNS-zone worden weergegeven. Proton laat me zien of alle sleutels correct zijn opgeslagen en of de Handtekening actief is. Na de DNS-distributie test ik de acceptatie en verzending met een testmail. Vervolgens stel ik mailboxen, aliassen en doorsturen direct in het Proton-paneel in, zodat mijn Setup volledig effectief.

Google Workspace en Microsoft 365

Ik activeer Google Workspace of Microsoft 365 voor mijn domein en volg de installatiewizard. Voor Google neem ik de huidige MX-standaard over, bijvoorbeeld "smtp.google.com" met prioriteit 1, evenals de extra TXT-vermeldingen. In Microsoft 365 maak ik de vereiste vermeldingen aan in het beheercentrum en controleer ik of de bevestiging doorkomt. Vervolgens test ik de ontvangst, verzending, SPF-validatie en DKIM-handtekening. Als de tests foutloos blijven, gebruik ik de Platform productief zijn en regelmatige evaluaties plannen.

Eigen naamservers en DNS-delegatie

Indien nodig beheer ik mijn eigen naamservers en delegeer ik mijn domein aan hen. Ik vertrouw op schoon zoneonderhoud, correcte NS-vermeldingen en geschikte glue records bij de registrar. Gestructureerde delegatie schept duidelijkheid over verantwoordelijkheden en verkort paden bij het wijzigen van MX, SPF, DKIM en DMARC. Voor een compacte start gebruik ik de instructies voor Uw eigen naamserver instellen. Zo houd ik de administratie onder volledige Controle en kan sneller reageren.

Beveiliging tijdens transport: TLS, MTA-STS, DANE

Ik zorg ervoor dat mijn provider TLS voor inkomende en uitgaande mails wordt afgedwongen of de voorkeur heeft. Met MTA-STS Ik kan ontvangers vertellen welke mailservers geldig zijn voor mijn domein en dat TLS wordt verwacht; TLS-RPT geeft me rapporten over TLS-problemen. Als mijn domein met DNSSEC is ondertekend en mijn provider TLSA-records ondersteunt, gebruik ik optioneel DANE als extra beveiliging. Dit vermindert het risico op downgrade-aanvallen en houdt de transportversleuteling consistent.

Subdomeinen, transactiemails en scheiding

Ik werk graag met Subdomeinenom verschillende mailstromen te scheiden: Ik gebruik bijvoorbeeld mail.voorbeeld.de voor teammailboxen en een apart verzendend subdomein zoals mg.example.de voor nieuwsbrieven of systeemmails. Hierdoor kan ik de authenticatie scheiden (eigen SPF/DKIM-records), het monitoren vereenvoudigen en voorkomen dat fouten in de massamailing het hoofddomein beïnvloeden. Ik zorg er ook voor dat de MX- en A/AAAA-records van de betrokken subdomeinen volledig en consistent zijn.

Bloklijsten, bounces en leveringshindernissen

Ik controleer of mijn uitgaande verzending of de MX-bestemmingen op Bloklijsten (RBL's) verschijnen. Als er steeds meer Softbounces (4xx) Ik wacht of probeer een latere levering; in het geval van Hardbounces (5xx) Ik controleer foutteksten (bijv. "SPF fail", "DKIM bad signature", "Mailbox full", "User unknown"). In het geval van greylisting verzend ik opnieuw zonder de instellingen aan te scherpen. Ik houd mijn lijsten schoon, handhaaf uitschrijvingen en verwijder onbestelbare adressen om reputatieschade te voorkomen.

Mailboxen, protocollen en toegang

Ik maak IMAP/POP3/SMTP-accounts met sterke wachtwoorden en activeer 2FAindien mogelijk. Ik documenteer servernamen, poorten, TLS/STARTTLS standaardinstellingen en stel app-wachtwoorden in voor oudere clients. Ik plan Quota (opslagquota) realistisch zodat mailboxen niet vol raken en stel regels in om grote bijlagen uit te besteden of automatisch te archiveren. Dit houdt clients stabiel en mails toegankelijk.

Zelf hosten vs. cloud provider

Toen ik zelf Mailserver Ik heb een vast IP-adres nodig, correct IP-adres PTR-Ik configureer snelheidsbeperking, reverse DNS, een consistente HELO/EHLO hostnaam, sterke spamfilters en schoon patchbeheer. Ik configureer rate limiting, backpressure en monitoring om de wachtrij stabiel te houden. Voor veel organisaties is een Cloudaanbieder met een goed onderhouden infrastructuur, ondersteuning en reputatie efficiënter - ik beslis op basis van team resources, compliance-eisen en budget.

DNSSEC en zonehygiëne

Ik onderteken mijn zone met DNSSECals mijn registrar en DNS-provider dit ondersteunen en het DS-record correct opslaan. Ik houd de zone overzichtelijk: geen verouderde vermeldingen, geen tegenstrijdige CNAME's, geen meervoudige SPF-vermeldingen (ik combineer inhoud in een TXT record voor SPF). Voordat ik grote wijzigingen aanbreng, maak ik een Reservekopie de zone om indien nodig snel terug te keren.

Checklist voor de eindacceptatie

- MX-records verwijzen naar geldige hostnamen met A/AAAA, prioriteiten correct ingesteld

- SPF-TXT beschikbaar, opzoeklimiet nageleefd, geen duplicaten

- DKIM-Selector gepubliceerd, handtekening actief en geldig

- DMARC-beleid gedefinieerd (p=none/quarantine/reject), rapporten geleverd

- Optioneel: MTA-STS/TLS-RPT gepubliceerd, DNSSEC actief

- Doorsturen/aliassen getest, catch-all opzettelijk geconfigureerd

- TTL-strategie gedocumenteerd, migratietests succesvol

- Mailboxen geïntegreerd in clients, 2FA/app-wachtwoorden ingesteld

- Monitoring voor aflevering, bounces en actieve blokkadelijsten

Kort samengevat

Ik heb mijn eigen adres ingesteld met correcte MX-Records Voeg SPF, DKIM en DMARC toe en test alles grondig. De prioriteiten bepalen de aflevervolgorde, een verstandige TTL versnelt veranderingen. Tools helpen me om fouten onmiddellijk te herkennen en gericht te herstellen. Met een geschikt platform en goede ondersteuning kan ik mijn mailactiviteiten betrouwbaar laten verlopen. Dit houdt mijn communicatie professioneel, traceerbaar en duurzaam. veilig.