Fail2Ban Plesk brengt effectieve bescherming tegen brute force aanvallen naar uw Plesk serveromgeving met slechts een paar klikken en blokkeert automatisch verdachte IP's. Ik laat je stap voor stap zien hoe je Fail2Ban installeert, jails activeert, regels aanpast en meldingen instelt zodat je Server blijft permanent schoon.

Centrale punten

De volgende hoofdpunten geven je een compact overzicht voordat ik in detail ga en laat zien hoe je ze kunt implementeren in het paneel. Hoe stel je de juiste Prioriteiten vanaf het begin.

- Installatie via Extra & Instellingen en onmiddellijke activering

- Gevangenissen Specifiek te gebruiken voor SSH, mail, Plesk-paneel en WordPress

- Parameters zoals verbodstijd, detectievenster en mislukte pogingen

- Whitelist Onderhoud voor vertrouwde IP's en controleer blokkades

- Controle van de logboeken voor fijnafstelling en minder valse alarmen

Wat Fail2Ban doet - kort uitgelegd

Fail2Ban-analyses Protocollen van diensten zoals SSH, mail, webserver of het Plesk-paneel en herkent terugkerende mislukte pogingen. Als een IP de gedefinieerde drempelwaarden overschrijdt, blokkeer ik het automatisch voor een bepaalde periode. Op deze manier voorkom ik brute kracht, woordenboekaanvallen en geautomatiseerde scans met minimale inspanning. Uitgaven. Plesk biedt een duidelijke interface waarin ik jails aan of uit kan zetten en parameters kan aanpassen. Voor productieve servers is deze beveiliging een van de snelste maatregelen met een merkbaar effect.

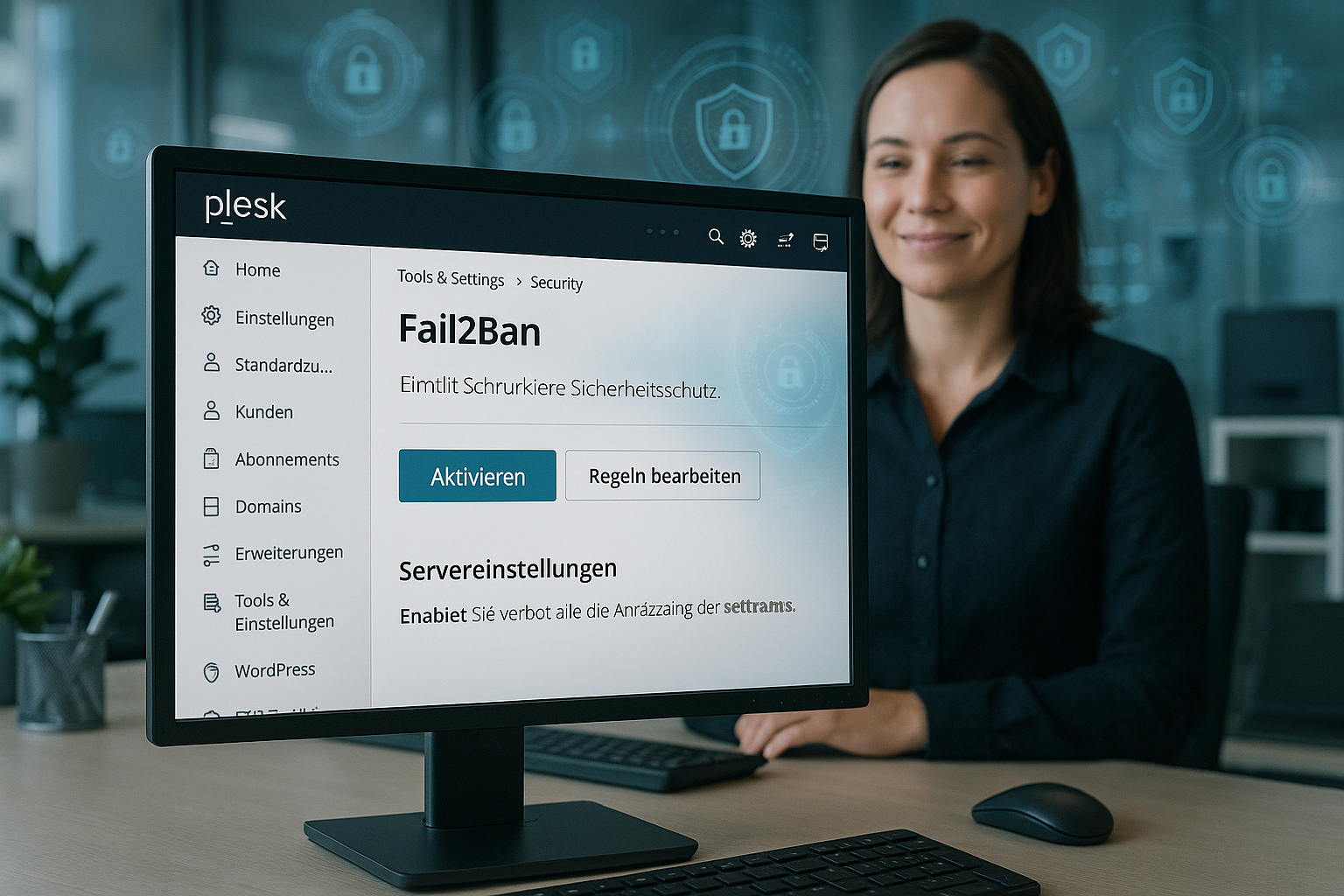

Installatie in Plesk: vereisten en start

Ik gebruik een huidige Plesk-server op Linuxidealiter Obsidian, en controleer eerst of het Fail2Ban component al aanwezig is. Als het ontbreekt, open ik Tools & Settings in Plesk, ga naar Updates & Upgrades en selecteer Add/Remove Components. Daar activeer ik de Fail2Ban-vermelding en start ik de Installatie. Na voltooiing verschijnt de sectie IP-adressen blokkeren (Fail2Ban), waarin ik de functie inschakel en controleer. Voor een complete setup combineer ik Fail2Ban met een goed geconfigureerde firewall; details zijn te vinden op Plesk Firewall configureren.

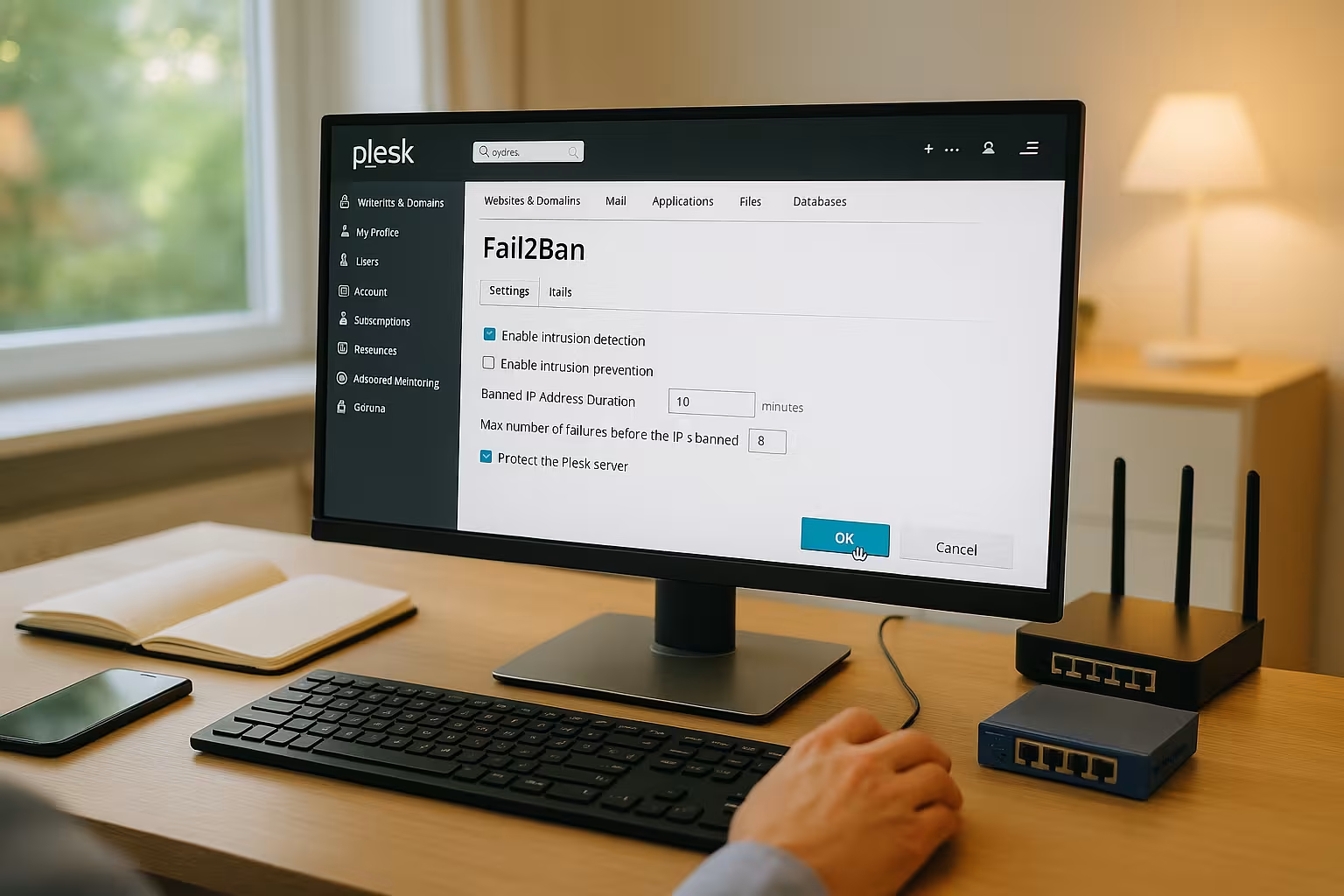

Basisconfiguratie: kies verstandige standaardwaarden

Na het inschakelen controleer ik de globale parameters die het effect en vals alarm bepalen. Met een gebalanceerde Tijd verbieden Ik houd aanvallers buiten zonder legitieme gebruikers permanent buiten te sluiten. Het detectievenster bepaalt hoe lang Fail2Ban mislukte pogingen verzamelt en het maximum aantal mislukte pogingen bepaalt de drempel voor blokkering. Ik voer ook een e-mailadres in voor meldingen, zodat ik kritieke gebeurtenissen onmiddellijk kan zien. De volgende tabel toont veel voorkomende beginwaarden die zich in veel opstellingen hebben bewezen en op elk moment kunnen worden verfijnd.

| Parameters | Aanbeveling | Effect |

|---|---|---|

| Tijd verbieden | 600-1800 seconden | Blokkeert aanvallers merkbaar zonder gebruikers permanent te blokkeren |

| Herkenningsvenster | 300-600 seconden | Verzamelt tests binnen een redelijke tijd |

| Max. Mislukte pogingen | 3-5 | Vermindert valse positieven en blijft toch streng |

| Melding | E-mail activeren | Waarschuwingen voor afsluitingen en belangrijke gebeurtenissen |

Bovendien definieer ik meteen aan het begin een Negeer lijst (witte lijst) op globaal niveau. Onder Extra & Instellingen > IP-adressen blokkeren voer ik statische IP-adressen van het kantoor, VPN-eindpunten of beheernetwerken in. Voor IPv6 gebruik ik met zorg consistente prefixen (bijv. /64) en houd ik de lijst beperkt zodat de bescherming niet wordt ondermijnd. Voor terugkerende herrieschoppers is een Incrementele verbodstijd bewezen: Met parameters zoals bantime.increment = waar, bantime.factor en bantime.maxtime Ik verleng sloten automatisch als ze worden herhaald, zodat ze een blijvend effect hebben.

Gevangenissen: gerichte bescherming voor diensten

Op het tabblad Jails activeer ik beschermingsregels voor de belangrijkste Dienstensshd, dovecot, proftpd, plesk-apache, plesk-panel en plesk-wordpress. Elke jail bewaakt overeenkomende logbestanden, herkent patronen en blokkeert opvallende IP's. Voor servers met WordPress instanties schakel ik plesk-wordpress in om login aanvallen op wp-login en xmlrpc te blokkeren. Als er geen FTP draait, deactiveer ik de bijbehorende jail zodat de server geen onnodige controles uitvoert. Vervolgens controleer ik of de blokken betrouwbaar werken en pas ik de drempelwaarden aan als er te veel valse positieven zijn.

Ter oriëntatie: sshd leest meestal van /var/log/auth.log (Debian/Ubuntu) of /var/log/veilig (RHEL/Alma/Rocky), komen maillogins terecht in /var/log/maillog respectievelijk /var/log/mail.loghet paneel logt in /var/log/plesk/panel.log. Voor webaanvallen hebben de Plesk jails toegang tot virtuele hostlogs onder /var/www/vhosts/system//logs/ naar. Als je alleen NGINX of een Apache+NGINX setup draait, zullen de Plesk filters blijven werken omdat de juiste paden al zijn opgeslagen.

Maak je eigen jails en filters op een schone manier

Heb ik extra Bescherming Voor een applicatie maak ik een nieuwe jail aan en verwijs ik naar de bijbehorende logboeken. Ik definieer een duidelijk tijdsvenster, stel de faallimiet in en bepaal de gewenste verbantijd. Voor speciale toepassingen schrijf ik filters met reguliere expressies die specifieke foutmeldingen herkennen. Na het activeren van de regel test ik deze door een mislukte poging te simuleren en vervolgens de logs te controleren. Als ik een patroon opmerk dat aanvallers kunnen omzeilen, verfijn ik het filter en log ik de verandering voor mijn Documentatie.

Om ervoor te zorgen dat aanpassingen update-veilig blijven, maak ik Eigen configuraties in /etc/fail2ban/jail.d/ als aparte bestanden (bijv. aangepaste-wordpress.lokaal) in plaats van de standaardbestanden te wijzigen. Op deze manier overschrijft een Plesk- of pakketupdate mijn regels niet. Ik test filterregels met fail2ban-regex tegen voorbeeldlogs voordat ik een jail overschakel naar productief. Na wijzigingen, een systemctl reload fail2banom ze actief te maken zonder een harde herstart.

Whitelisting, deblokkering en inzicht in geblokkeerde IP's

Als ik mezelf of een teamlid buitensluit, open ik de lijst met geblokkeerde IP-adressen en deblokkeer ik het adres opnieuw. Voor permanent betrouwbare bronnen gebruik ik de witte lijst en voorkom zo toekomstige Verstoppingen. In het overzicht kan ik zien welke gevangenis een IP heeft geblokkeerd en voor welke regel het is gedetecteerd. Deze informatie helpt me om verkeerd geconfigureerde applicaties of bots te herkennen. Ik houd de witte lijst slank en handhaaf alleen vermeldingen als daar een goede reden voor is. Reden daar.

Werk je achter een Volmacht/CDNIk let vooral op de witte lijst: Als logins en webtoegangen zich achter de IP's van de reverse proxy bevinden vanuit het oogpunt van de server, zal een onzorgvuldig geconfigureerde jail in het ergste geval de proxy blokkeren in plaats van de echte aanvaller. In dit geval zorg ik ervoor dat de webserver het "echte" client IP correct in de logs schrijft (X-Forwarded-For/Actual Real-IP mechanisme) en de proxy netwerken als betrouwbaar handhaaft. Dit zorgt ervoor dat blokken accuraat blijven.

Fouten vermijden: verstandig afstemmen vanuit de praktijk

Ik begin met matig Drempels en verscherp de waarden pas als ik de typische belastings- en gebruiksprofielen ken. Voor gedeelde hosts met veel gebruikers neemt het risico op valse blokkades toe, dus stel ik MaxRetry hoger in en houd ik de logs beter in de gaten. Als bots je formulieren bereiken, is het de moeite waard om de logs van de webserver en extra regels in de plesk-apache jail te bekijken. Ik heb 2FA ingesteld voor admin logins en daarmee Fail2Ban ontlast omdat er minder login pogingen bij het panel aankomen. Een regelmatige blik op de blokkadelijst laat me zien of een individu Bron is bijzonder opvallend en vereist meer maatregelen.

Firewall combinatie en WordPress hardening

Fail2Ban blokkeert aanvallers na mislukte pogingen, terwijl de firewall het aanvalsoppervlak van tevoren verkleint. Beide samen leveren merkbaar meer Beveiligingvooral met SSH- of mailpoorten. Voor WordPress beperk ik xmlrpc, stel ik een aanmeldingslimiet in op applicatieniveau en laat ik plesk-wordpress de rest van het werk doen. Dit geeft je defence-in-depth in plaats van een enkele barrière. Je kunt een uitgebreidere vergelijking vinden in dit artikel: Fail2Ban en firewall in vergelijkingdie je zal helpen bij het coördineren van de maatregelen.

Praktische controle voor Plesk-admins

Eenmaal ingesteld, controleer ik of vergrendelingen plaatsvinden binnen het verwachte tijdsvenster en of de e-mailmeldingen aankomen. Vervolgens test ik SSH met opzettelijk onjuiste wachtwoorden en controleer ik de logs om de effectiviteit van de Gevangenissen om te bevestigen. Voor het Plesk-paneel simuleer ik verschillende mislukte aanmeldingen en kijk ik of het IP onmiddellijk wordt geblokkeerd. Als er te veel legitieme blokkades verschijnen, verhoog ik MaxRetry stap voor stap en verleng ik het detectievenster met mate. Deze consistente aanpak beperkt valse alarmen tot een minimum en zorgt voor een rustige Operatie.

Hostingintegratie: waar ik op let

Een sterke hosting setup zorgt voor Fail2Ban, firewall, back-ups en monitoring op een samenhangende manier. Ik let op directe Plesk-integratie, korte reactietijden in support en duidelijke Documentatie. providers met geïsoleerde servicecontainers en consistente kernelupdates bieden me extra veiligheid. Voor productieve projecten vertrouw ik ook op externe back-ups zodat ik in geval van nood snel weer online kan. Dit creëert een beveiligingsniveau dat aanvallen veel moeilijker maakt en gerealiseerd kan worden met een redelijk beveiligingsniveau. Uitgaven kan worden gehandhaafd.

Bewaking en probleemoplossing: hoe blijf je op de hoogte?

Ik analyseer regelmatig het Fail2Ban-overzicht, controleer geblokkeerde Adressen en terugkerende bronnen herkennen. Als ik patronen vind, pas ik de filterregels aan en documenteer ik wijzigingen zodat ik ze later kan opsporen. Als de logs zware belastingspieken laten zien, stel ik extra limieten in op de webserver en verscherp ik de firewall. Tegelijkertijd houd ik Plesk, systeempakketten en plugins vers om aanvalsoppervlakken te minimaliseren; u vindt beproefde tips in deze gids voor Veiligheidslekken dichten in Plesk. Hierdoor blijft uw bescherming up-to-date en heeft Fail2Ban minder Arbeid uit te voeren.

Protocol backends en paden in Plesk

Voor betrouwbare detectie is het cruciaal dat Fail2Ban de juiste Protocol bronnen leest. Onder Linux gebruik ik bestandslogs of de systemd backend, afhankelijk van de distributie. Moderne installaties hebben baat bij backend = systemdomdat Fail2Ban het logboek direct leest en minder I/O op logbestanden genereert. Plesk heeft hier al verstandige standaardinstellingen voor. Toch controleer ik steekproefsgewijs of de logpaden in de jails overeenkomen met de werkelijkheid: SSH in /var/log/auth.log (Debian/Ubuntu) of /var/log/veilig (RHEL/Alma/Rocky), Mail in /var/log/maillog of /var/log/mail.logPlesk paneel in /var/log/plesk/panel.logWeb in de vhostmappen. Als paden of tijdschriftnamen niet correct zijn, corrigeer ik de invoer in een aparte .local-bestand. Op deze manier voorkom ik blinde vlekken waar aanvallen onopgemerkt blijven.

IPv6, banactie en firewall backend

Veel installaties filteren niet langer alleen IPv4. Ik zorg ervoor dat de Banacties geschikt zijn voor IPv6 (bijvoorbeeld multiport varianten voor iptables/firewalld). Als het systeem Firewalld gebruikt, let ik op acties zoals firewallcmd-multiportvoor klassieke iptables-opstellingen naar iptables-multiport of ipset-gebaseerde acties voor betere prestaties. Het is belangrijk dat de actie die wordt gebruikt in Fail2Ban overeenkomt met de actieve Plesk firewall - anders komen blokken in de verkeerde keten terecht of hebben ze helemaal geen effect. Na wijzigingen test ik specifiek: gesimuleerde mislukte pogingen vanaf een test IP, status query van de jail, dan een verbindingstest. Als IPv6-blokken betrouwbaar werken, heb ik een belangrijk gat gedicht dat vaak over het hoofd wordt gezien in gemengde netwerken.

Escalerende opsluitingen en langdurige blokkades (recidive)

Met terugkerende aanvallers verhoog ik de druk: met oplopende verbodstijden (bantime.increment) vergrendelingen worden automatisch verlengd - ongeveer verdubbeld door bantime.factor = 2 - tot een redelijk maximum (bantime.maxtime). Ik gebruik ook recidive-gevangenis die IP's detecteert die meerdere keren voorkomen in verschillende jails binnen een langer venster. Een configuratie met vindtijd tussen uren en dagen en een banperiode van enkele dagen is effectief gebleken. Dit niveau heeft een blijvend effect tegen bots die regelmatig terugkeren zonder legitieme gebruikers permanent uit te sluiten. Het blijft belangrijk om betrouwbare netwerken te gebruiken via negeerip en om effecten in de gaten te houden via de zwarte lijst.

CLI-workflow: controleren, herladen, ontgrendelen

Hoewel Plesk een handige interface biedt, los ik veel snel via de console. Met fail2ban-cliënt status Ik zie actieve gevangenissen, fail2ban-client status geeft een lijst van geblokkeerde IP's en tellers. Ik laad nieuwe regels met systemctl reload fail2banIndien nodig start ik de service opnieuw. Ik verwijder individuele IP's (fail2ban-client set unbanip) zonder het hele systeem te beïnvloeden. Voor probleemoplossing journalctl -u fail2banom de laatste gebeurtenissen te lezen, inclusief informatie over defecte filters. Dit stelt me in staat om de operaties slank te houden, interventies kort te documenteren en bevindingen terug te koppelen naar de regels.

Werking achter proxy/CDN, ModSecurity en WordPress details

Veel websites hangen tegenwoordig achter Omgekeerde proxy's of CDN's. Om ervoor te zorgen dat Fail2Ban de echte client evalueert, zorg ik ervoor dat de webserver het juiste IP in het logboek noteert en dat de proxy-netwerken op de witte lijst staan. Anders loop ik het risico dat ik onbedoeld hele edge netwerken blokkeer. In Plesk gebruik ik ook ModSecurity (WAF): ModSecurity blokkeert bekende aanvalspatronen op HTTP-niveau, terwijl Fail2Ban mislukte aanmeldingspogingen of herhaalde 4xx/5xx-patronen bestraft. Voor WordPress kies ik voor een tweeledige aanpak: beperk of beveilig xmlrpc, stel inloglimieten in op applicatieniveau en gebruik de plesk-wordpress-gevangenis actief. Op deze manier maak ik ruis in het log onschadelijk en kan Fail2Ban zich richten op de moeilijke gevallen.

Onderhoud, back-ups en update-strategie

Om ervoor te zorgen dat aanpassingen op de lange termijn blijven werken, bewaar ik alle eigen regels in aparte bestanden onder /etc/fail2ban/jail.d/ en documenteer wijzigingen in versie. Voor grote plesk- of systeemupdates maak ik een snapshot/backup en controleer dan steekproefsgewijs of jails nog actief zijn en of paden correct zijn. Ik houd ook rekening met logrotaties: na een rotatierun (nieuw logbestand) moet de backend betrouwbaar blijven lezen - met systemd-Journal is deze zorg grotendeels weggenomen. Ik stel korte SOP's op voor teams: hoe IP's worden gedebanned, drempels worden aangepast en meldingen worden gecontroleerd. Dit zorgt ervoor dat de afhandeling consistent blijft, zelfs als verantwoordelijkheden veranderen.

Juridisch oordeel: protocollen en opslag

Beveiliging moet ook Afmeting. Ik sla alleen de informatie op die nodig is voor verdediging en diagnose, stel duidelijke bewaartermijnen in en verwijder regelmatig oude gegevens. Fail2Ban zelf slaat geen langetermijngegevens op; de basis wordt gevormd door uw systeem- en weblogs. Een verlaagd logniveau in normaal bedrijf (bijv. INFO) houdt de hoeveelheid gegevens beheersbaar, terwijl ik het tijdelijk verhoog naar DEBUG voor analyses en dan weer terugschakel. Zo combineer ik effectieve bescherming met een slank, traceerbaar dataspoor.

In een notendop: veilige implementatie in slechts een paar klikken

Ik activeer Fail2Ban via Plesk, stel gebalanceerde parameters in, schakel geschikte Gevangenissen en een beperkte witte lijst bijhouden. Met een aanvullende firewall, 2FA en schone updates bereik ik een hoog beschermingsniveau zonder ballast. Aangepaste filters geven me controle over speciale gevallen, terwijl meldingen en logboeken mijn dagelijkse werk vereenvoudigen. Als je deze stappen ter harte neemt, zul je brute force pogingen aanzienlijk verminderen en admin logins, mail en SSH efficiënt beschermen. Hoe houdt u uw Plesk-server veilig met Fail2Ban blijvend veerkrachtig en gemakkelijk toe te dienen.