Eigen nameservers bieden maximale controle en flexibiliteit over DNS-vermeldingen en zijn daarom ideaal voor ambitieuze webprojecten, bureaus en bedrijven. In deze handleiding laat ik u stap voor stap zien hoe u uw eigen naamservers instelt en ze koppelt aan uw domeinen - technisch goed onderbouwd maar eenvoudig te begrijpen.

Centrale punten

- Volledige controle via DNS-zones, TTL en records

- Merknaamservers de professionele uitstraling versterken

- Lijm Records zijn essentieel voor subdomeinen binnen eigen domeinen

- Serverinfrastructuurhoge beschikbaarheid vereist idealiter twee geografisch gescheiden systemen

- Controle Garandeert een permanent betrouwbare werking

Wat zijn naamservers en wanneer is het de moeite waard om er zelf een op te zetten?

Naamservers zetten domeinnamen om in IP-adressen en sturen verzoeken door naar de juiste servers. De meeste hostingpakketten bevatten standaard al DNS-servers, maar deze beperken vaak de configuratiemogelijkheden. Zodra u bijvoorbeeld SPF-, DKIM- of SRV-records flexibel wilt beheren, is de eigen naamservers redelijk.

U bepaalt zelf hoe snel DNS-query's worden beantwoord, hoe lang vermeldingen geldig blijven en u kunt uw eigen subdomeinen volledig automatisch beheren via API's. Deze autonomie is een echt voordeel voor ontwikkelaars of agentschappen - bijvoorbeeld bij het implementeren van geïsoleerde klantomgevingen of complexe infrastructuurprojecten.

Je kunt meer te weten komen over de technische basisbeginselen in deze Uitleg van de functie en rol van naamservers.

U kunt ook uw eigen naamservers gebruiken om geavanceerdere functies in te stellen, zoals DNSSEC om uw DNS-vermeldingen cryptografisch te ondertekenen. Dit maakt het moeilijker om de resolutie van uw domeinen te manipuleren en verhoogt de veiligheid van uw hele website. Voor projecten met hoge beveiligingseisen of waar merkbescherming - bijvoorbeeld door banken of grotere e-commercesites - een belangrijke rol speelt, is DNSSEC-integratie in uw eigen nameservers vaak een doorslaggevende factor.

Een aparte opstelling is ook de moeite waard als je speciale opstellingen wilt realiseren, zoals een intern netwerkdie via VPN verbonden is met externe locaties. Deze scenario's vereisen vaak complexe DNS herschrijvingen of gesplitste DNS configuraties, waarvoor de meeste standaard provideroplossingen weinig speelruimte laten.

Technische vereisten voor installatie

Om uw eigen naamservers te beheren, hebt u ten minste twee onafhankelijke servers nodig met openbare vaste IP-adressen. Deze zouden idealiter geografisch gedistribueerd moeten zijn of verspreid over afzonderlijke datacenterlocaties om echte betrouwbaarheid te bereiken.

Je hebt ook root-toegang tot de servers nodig om software zoals BIND9 of PowerDNS in te stellen - deze programma's zorgen centraal voor het beheer van DNS-zones. Veel gebruikers vertrouwen op een combinatie van een dedicated server en een virtuele instantie, bijvoorbeeld via Proxmox of KVM om tegelijkertijd maximale prestaties en flexibiliteit te bereiken.

Als alternatief kun je containertechnologieën zoals LXC gebruiken - vooral in de DevOps-omgeving blijkt dit een slanke oplossing te zijn met een hoge mate van isolatie. Voor een betere beveiliging raden we aan om de naamservers in geïsoleerde omgevingen te gebruiken (bijvoorbeeld DMZ) en beperkte toegang af te dwingen via firewalls. Dit moet Poort 53 moet open staan voor zowel TCP als UDP, omdat DNS op beide protocollen werkt.

Het is bijzonder belangrijk voor de veiligheid van uw naamserverinfrastructuur om de software altijd up-to-date te houden en regelmatig beveiligingsupdates te installeren. Zorg er ook voor dat alleen noodzakelijke services draaien. Onnodige pakketten en processen kunnen potentiële aanvalsoppervlakken zijn.

Geschikte software: BIND9, PowerDNS of NSD?

Ik raad de volgende tools aan - afhankelijk van of je prioriteit geeft aan prestaties, beveiliging of flexibiliteit:

| Software | Kenmerken | Geschikt voor |

|---|---|---|

| BIND9 | Gevestigd, flexibel, wijdverspreid | Standaardoplossingen met veel aanpassingen |

| PowerDNS | API-geschikt, SQL-gebaseerd, krachtig | Agentschappen & API-beheer |

| NSD + Niet geconsolideerd | Lichtgewicht, stabiel, scherp | Minimale opstellingen met focus op veiligheid |

Beheerinterfaces zoals Webmin of ISPConfig maken het makkelijker om aan de slag te gaan als je geen diepgaande CLI ervaring hebt. Voor BIND9, bijvoorbeeld, kunt u Webmin gebruiken om zones aan te maken en te beheren met een GUI zonder vertrouwd te hoeven raken met de named.conf- of zonebestanden.

Het grootste voordeel van PowerDNS is dat het kan worden geïntegreerd in relationele databases (bijv. MySQL of PostgreSQL). Hierdoor kunnen DNS-vermeldingen in hoge mate worden geautomatiseerd en kunt u handige functies realiseren zoals het automatisch aanbieden van subdomeinen via een webinterface of API. Als u dit combineert met een load-balancing structuur, kan PowerDNS ook zeer grote hoeveelheden aanvragen verwerken en is daarom geschikt voor projecten met veel verkeer.

Als u daarentegen NSD gebruikt in combinatie met Unbound, profiteert u van een bijzonder veilige en lichte variant. Deze oplossing is vooral interessant als u geen grote databases wilt gebruiken en bijzonder veel belang hecht aan het minimaliseren van aanvalsoppervlakken. NSD neemt de autoratieve functie over (d.w.z. antwoorden op verzoeken voor uw zones), terwijl Unbound kan dienen als caching of recursieve resolver voor uw verzoeken binnen het interne netwerk.

DNS-zones structureren en onderhouden

Na de installatie van de software maakt u DNS-zones aan voor elk domein dat u wilt beheren. Hier definieer je alle DNS-vermeldingen centraal. Ik raad aan om een gestructureerd sjabloon te definiëren of API-gebaseerde automatisering te gebruiken voor meerdere projecten.

Typische records die je moet beheren:

- A-Record - Toewijzing aan het IPv4-adres

- AAAA record - IPv6-bestemming

- MX-Record - Mailserver definiëren

- TXT, SPF, DKIM records - Authenticatie

- CNAME of SRV - Expeditie en diensten

Je kunt ook de TTL-waarden volledig zelf bepalen. Deze controle is vooral handig voor vaak wisselende IP-adressen of testomgevingen. Let hierop bij het aanmaken van je zones, Serienummers zodra u wijzigingen aanbrengt in de DNS-vermeldingen. Dit is de enige manier waarop secundaire naamservers (slaves) herkennen dat er updates beschikbaar zijn tijdens zoneoverdrachten.

In complexe omgevingen kan het ook nuttig zijn om aparte zones aan te maken per klant of per project. Dit vereenvoudigt het onderhoud en voorkomt dat externe vermeldingen per ongeluk worden overschreven. Denk ook aan de Omgekeerde DNS (PTR-record): Vooral voor mailservers en betrouwbare communicatie is het cruciaal dat uw IP terugverwijst naar uw domein.

Het loggen van DNS queries en wijzigingen biedt extra toegevoegde waarde. Als uw DNS-server bijvoorbeeld op BIND9 draait, dan kunt u logboekvermeldingen en debug-instellingen gebruiken om bij te houden wie welke invoer opvroeg en wanneer, of wanneer zones werden bijgewerkt. Hierdoor kunt u veel sneller reageren op problemen zoals onjuiste invoer of aanvallen op uw DNS-server.

Lijmgegevens opslaan - de beslissende stap

Als u subdomeinen van uw hoofddomein gebruikt voor de naamservers, bijvoorbeeld ns1.uwdomein.com, hebt u het volgende nodig Lijm Records. Deze koppelen de hostnaam van je naamserver direct aan het IP-adres in het register - anders zou de resolutie in rondjes lopen.

Voorbeelditem:

- ns1.uwdomein.nl → 192.0.2.1

- ns2.uwdomein.nl → 192.0.2.2

U voert deze gegevens rechtstreeks in het beheergebied van uw domeinregistratiehouder in - daar vindt u vaak het item "Child hosts" of "Hostnames". Uw naamserver werkt alleen betrouwbaar als deze gegevens correct zijn ingevoerd en door het register worden geaccepteerd.

In de praktijk is het aan te raden om de glue records in te stellen voordat je het domein daadwerkelijk verhuist. Zo voorkom je storingen of inactieve periodes waarin je domein tijdelijk niet te vinden is. Zodra de glue records zijn ingesteld, kunnen de naamservers correct synchroniseren. U moet ook een graven- of nslookup-test deze nieuwe NS entries om er zeker van te zijn dat alles correct is opgeslagen.

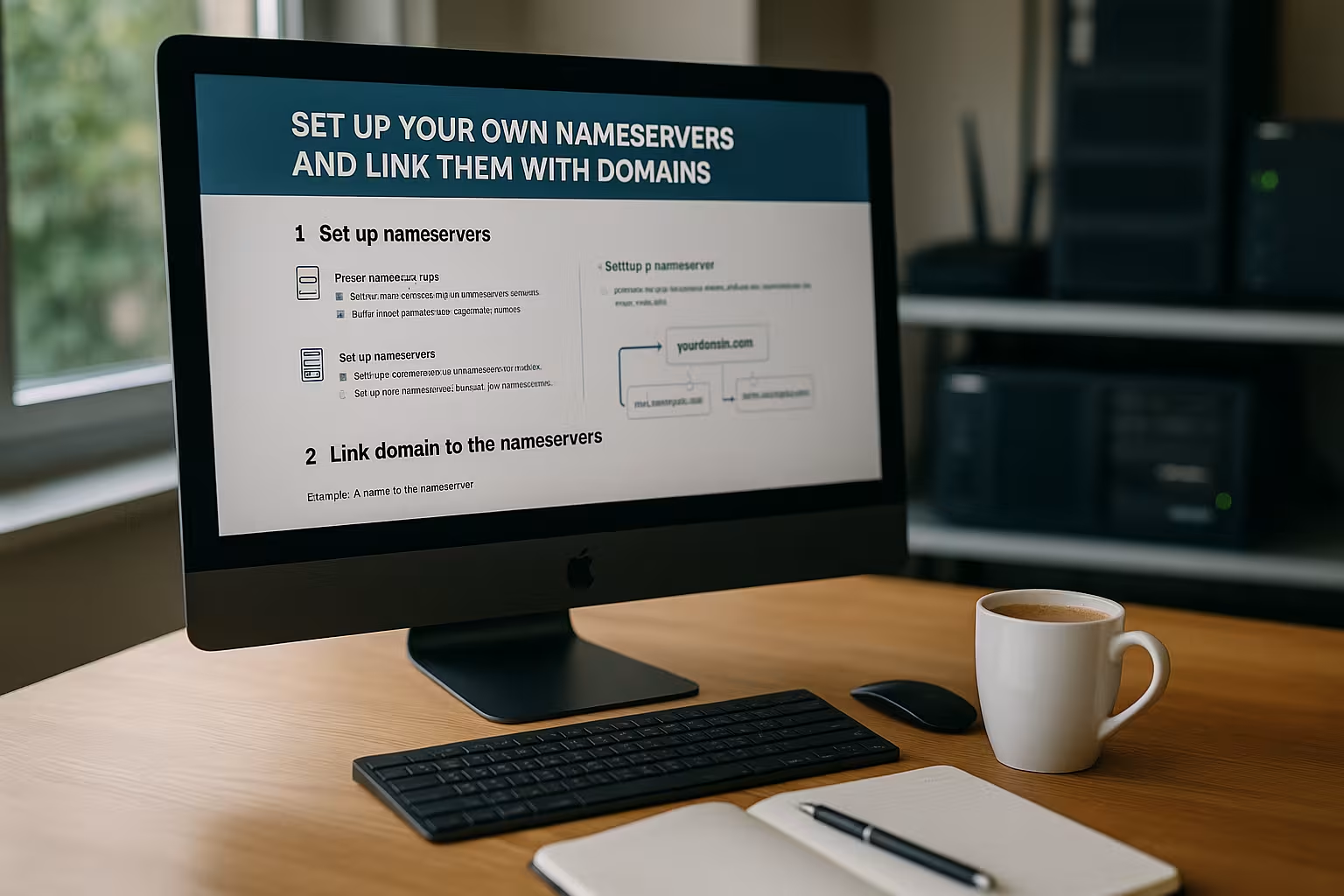

Registratie bij de registrar en koppeling van het domein

Nu kunt u uw domein verbinden met de nieuwe naamservers. Log hiervoor in bij uw registrar en vervang de vorige DNS-vermeldingen in het gedeelte "Naamservers beheren".

Voer de nieuwe servers rechtstreeks in - bijvoorbeeld:

- ns1.uwdomein.nl - 192.0.2.1

- ns2.uwdomein.nl - 192.0.2.2

De omschakeling duurt tussen 4 en 48 uur. Indien nodig kan een onmiddellijk effect ook worden versneld met korte TTL-waarden.

Ik zal je een alternatieve manier laten zien om DNS om te leiden in deze Inleiding tot DNS doorsturen.

Als alles eenmaal werkt, is het de moeite waard om de resolutie vanaf externe locaties te controleren. Je kunt vrienden of collega's in andere landen vragen om je domein te testen, of je kunt tools gebruiken die query's uitvoeren vanaf verschillende DNS-servers over de hele wereld. Op deze manier weet u zeker dat uw naamservers wereldwijd ook goed werken.

Tests en monitoring instellen

Ik raad je sterk aan om de werking van je installatie te controleren - gebruik tools zoals graven of nslookup. Hierdoor kunt u dagelijks testen of vermeldingen correct worden opgelost en of de naamserver toegankelijk is vanaf het internet.

Ik raad ook aan om een monitoringoplossing op te zetten - via Nagios, Icinga of online oplossingen zoals UptimeRobot. Hierdoor kun je storingen in een vroeg stadium herkennen en proactief reageren. Voor kritieke productiesystemen is de implementatie van e-mailwaarschuwingen bijzonder de moeite waard.

Na de succesvolle basisinstallatie is het ook aan te raden om regelmatige zonecontroles te automatiseren. In het geval van BIND kun je bijvoorbeeld controlezone op naam en named-checkconf in scripts die automatisch worden uitgevoerd. Dit zal je bijvoorbeeld waarschuwen als er een syntaxfout in een zonebestand zit. Vergeet ook niet om ervoor te zorgen dat zoneoverdrachten goed werken op de slaves. Een veel voorkomende fout is een verouderd serienummer of een firewall die geen AXFR-transfers (TCP poort 53) doorlaat.

In grotere landschappen is het ook de moeite waard om de Query's en Opvragingspercentages om belastingspieken te herkennen. Als de statistieken ongebruikelijke pieken vertonen over een langere periode, kan dit duiden op pogingen tot aanvallen of gewoon op een sterke toename in het gebruik van je diensten.

Typische fouten vermijden

Veel problemen kunnen meteen worden voorkomen als je vanaf het begin op een paar punten let:

- Syntaxisfout in zonebestanden met hulpmiddelen zoals named-checkzone

- Lijmrecords correct instellenanders blijven DNS-query's hangen

- Poort 53 open houden op TCP en UDP - in firewall en beveiligingsgroepen

- Gebruik ten minste twee identieke naamservers met gerepliceerde zones

De meeste storingen worden veroorzaakt door kleine configuratiedetails die zouden worden opgemerkt door te testen - plan dus voldoende tijd in voor een schone installatie. Let er vooral op dat de nieuwe waarden overal worden toegepast als je DNS-parameters wijzigt (bijv. TTL-verkorting). Soms duren cache validaties langer dan verwacht, vooral als je setup wereldwijd gedistribueerd is.

Bovendien vergeten sommige beheerders dat DNS-beveiliging niet alleen onder DNSSEC valt: Robuuste netwerk- en serverbeveiliging is net zo belangrijk. DNS-servers kunnen kwetsbaar zijn voor DDoS-aanvallen. Gebruik daarom rate limiting en mogelijk DNS response policies om misbruik te voorkomen. Met name BIND9 of PowerDNS hebben opties die antwoorden op potentieel kwaadaardige query's kunnen beperken of filteren.

Alternatief: Extern DNS-beheer in plaats van je eigen naamserver?

U hoeft niet noodzakelijkerwijs zelf naamservers te beheren. Sommige hosters bieden uitgebreide DNS-functies, zoals API-beheer, SPF/DKIM-configuratie en GeoDNS. Dit is vaak volledig voldoende voor eenvoudige webprojecten of online shops.

Zodra je echter meerdere domeinen beheert, individuele beveiligingsrichtlijnen of dynamische subdomeinen nodig hebt, is een aparte infrastructuur een voordeel. In dergelijke gevallen eigen naamservers door flexibiliteit en controle.

Als je twijfels hebt over de basis, zal dit je helpen DNS inleiding met uitleg.

Extern DNS-beheer neemt u veel werk uit handen, maar u bent afhankelijk van de beveiliging, updates en betrouwbaarheid van de provider. Zelfs speciale use cases zoals de geautomatiseerde inzet van grote hoeveelheden domeinen kunnen niet altijd perfect worden geïntegreerd in de workflow als een provider bepaalde aanpassingen of limieten voorschrijft. Voor agentschappen of bedrijven die direct klantcontact en snelle configuratiewijzigingen vereisen, zijn externe oplossingen daarom vaak maar half bevredigend.

Samenvatting en vooruitzichten

Eigen naamservers zijn de moeite waard voor iedereen die meer controle, prestaties en autonomie wil over hun webinfrastructuur. De setup is technisch veeleisend, maar kan worden opgelost met open source tools en moderne beheertools zoals Webmin. De belangrijkste zaken zijn: dubbele serverwerking voor redundantie, correcte lijmrecords en permanente monitoring.

Als u veel projecten beheert, verschillende klantomgevingen wilt scheiden of waarde hecht aan uw eigen beveiligingsstrategieën, dan is uw eigen name server stack onmisbaar. Uiteindelijk is een goed doordachte implementatie gericht op beschikbaarheid, toegankelijkheid en systeemonderhoud cruciaal. Zorg er ook voor dat u regelmatig beveiligingscontroles uitvoert en uw DNS-software consequent bijwerkt om beveiligingslekken te voorkomen. Op deze manier heeft u op de lange termijn waarschijnlijk een stabiele en robuuste DNS-oplossing voor al uw webprojecten.

Als je van plan bent om je opstelling na verloop van tijd uit te breiden, kun je extra locaties toevoegen en zo een GeoDNS die verzoeken verdeelt op basis van de locatie van de gebruiker. Dit zorgt voor kortere reactietijden en kan de belasting beter verdelen. Op deze manier kunt u uw naamserverinfrastructuur opschalen tot wereldwijde projecten en behoudt u altijd de volledige controle over alle DNS-vermeldingen.