Ik zal je in twee zinnen laten zien hoe je plesk ubuntu schoon en klaar voor hosting. Met deze instructies kunt u Plesk veilig instellen, typische fouten vermijden en snel websites, e-mail en databases instellen.

Centrale punten

- VereistenControleer ondersteunde Ubuntu-versies, RAM, CPU, opslagruimte.

- InstallatieSysteem bijwerken, firewallpoorten openen, installatieprogramma starten.

- BeveiligingActiveer SSL, updates, Fail2Ban en firewall direct na de installatie.

- ConfiguratieBeheerderstoegang, licentie, domeinen, e-mail en databases aanmaken.

- PrestatiesSelecteer PHP-versie, activeer HTTP/2, gebruik caching en monitoring.

Wat is Plesk? Kort uitgelegd

Plesk is een Bedieningspaneel voor servers, die ik gebruik om websites, databases, e-mail en beveiligingsfuncties centraal te beheren. Ik werk via een browser en voer routinetaken uit zonder lange console-ingangen. De interface biedt duidelijke menu's voor beginners, terwijl professionals automatisering en uitbreidingen waarderen. Ik installeer modules zoals WordPress Toolkit, back-up of monitoring met slechts een paar klikken. Op Ubuntu Plesk draait betrouwbaar en wordt regelmatig bijgewerkt.

Systeemvereisten en compatibiliteit

Voordat ik Plesk installeer, controleer ik de Hardware en de ondersteunde Ubuntu-versie. Voor productieve setups vertrouw ik op 2 GB RAM of meer en minstens 40-50 GB opslagruimte. Een schone netwerkverbinding bespaart me problemen bij het downloaden van pakketten. Ik houd de machine zo slank mogelijk en doe het zonder andere panelen. De volgende tabel toont de belangrijkste Waarden in één oogopslag.

| Component | Minimaal | Aanbeveling | Tip |

|---|---|---|---|

| Ubuntu | 18.04/20.04/22.04 LTS (64-bits) | 20.04 of 22.04 LTS | LTS-versies worden lang Updates |

| CPU | 1 GHz, 64-bits | 2+ vCPU | Meer cores versnellen Bouwt |

| RAM | 1 GB + 1 GB swap | 2-4 GB RAM | Meer RAM voor WordPress-Hosting |

| Geheugen | 20 GB | 40-80 GB | Genoeg ruimte voor Back-ups |

| Netto | Uitgaande HTTP/HTTPS open | Lage latentie | Belangrijk voor Updates en Installateur |

Server voorbereiden: schone Ubuntu

Ik begin met een nieuwe Server zonder andere panels zoals cPanel of Webmin. Dit voorkomt pakketconflicten en bespaart me het later oplossen van problemen. Ik stel een hostnaam correct in, idealiter als een FQDN zoals panel.yourdomain.tld. Ik beperk de pakketbronnen tot een minimum en laat alleen de standaard repositories actief. Voor professionele projecten let ik op SSD-geheugen en voldoende I/O-prestaties.

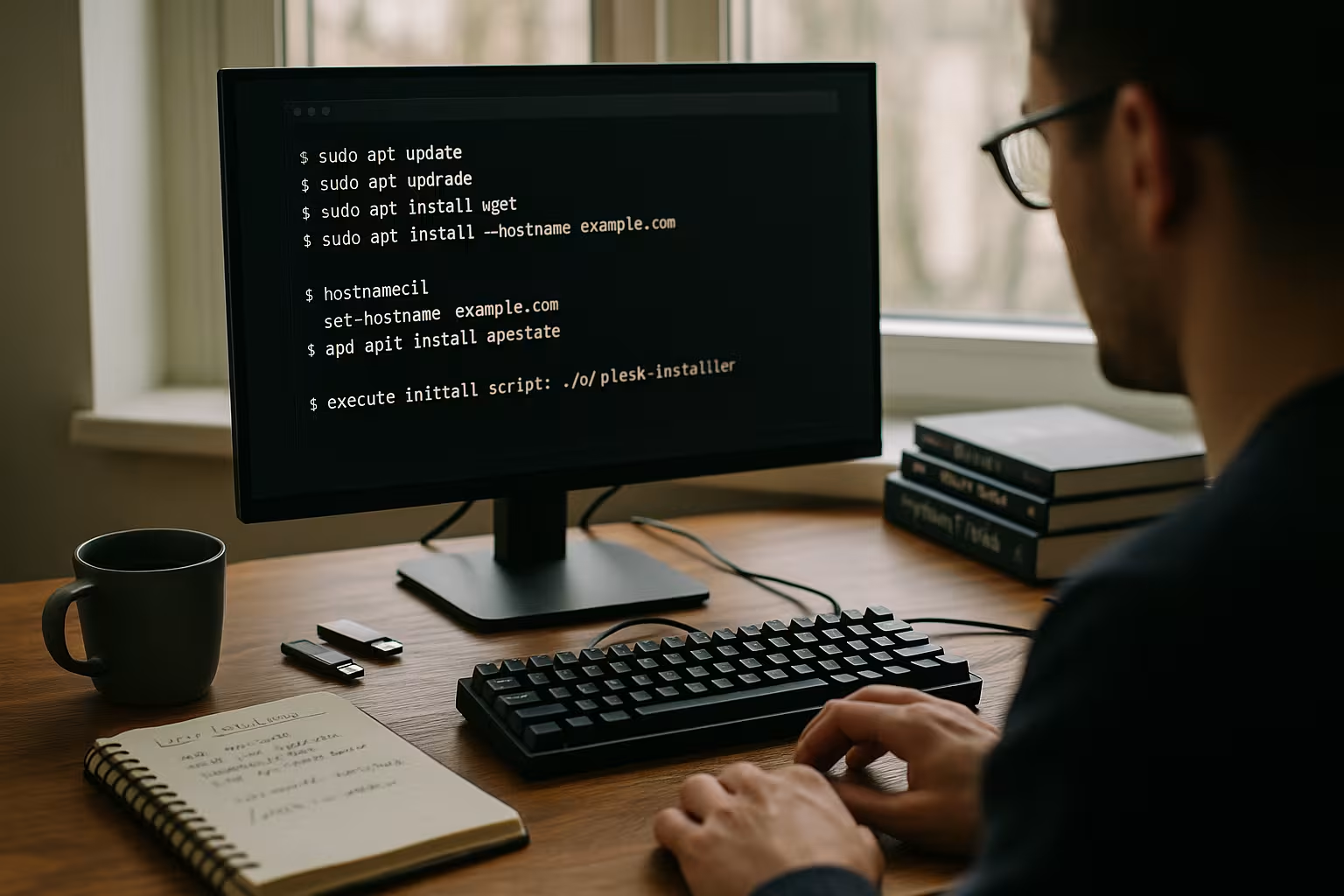

Stap 1: Systeem bijwerken

Ik werk eerst de Systeemzodat bibliotheken en kernels up-to-date zijn. Zo dicht ik gaten in de beveiliging en minimaliseer ik incompatibiliteiten. De update verloopt snel en vereist alleen een reboot bij kernelwijzigingen. Na de reboot controleer ik de toegankelijkheid via SSH. Ik gebruik de volgende commando's op Ubuntu voor elke installatie:

sudo apt update && sudo apt upgrade -y

[-e /var/run/reboot-required ] && sudo reboot

Stap 2: Firewall openen

Ik sta de belangrijkste Poorten in UFW zodat web en panel toegankelijk zijn. Naast 80/443 voor websites heeft Plesk zijn eigen beheerpoorten nodig. Na activering test ik later de toegankelijkheid via de browser. Een duidelijk overzicht helpt bij controles en audits. De tabel toont de gebruikelijke Regels:

| Haven | Protocol | Doel | Commentaar |

|---|---|---|---|

| 80 | TCP | HTTP | Webtoegang zonder SSL |

| 443 | TCP | HTTPS | Webtoegang met TLS |

| 8443 | TCP | Plesk-paneel | Inloggen Dashboard |

| 8880 | TCP | Plesk HTTP | Onversleuteld Toegang (zeldzaam) |

| 8447 | TCP | Installateur | Updates en Toevoegingen |

sudo ufw allow 80/tcp

sudo ufw toestaan 443/tcp

sudo ufw toestaan 8443/tcp

sudo ufw toestaan 8880/tcp

sudo ufw toestaan 8447/tcp

sudo ufw inschakelen

sudo ufw herladen

Stap 3: Gereedschap en installatieprogramma

Voor de download gebruik ik wget of curl, afhankelijk van je voorkeur. Als wget ontbreekt, installeer ik het met een kort commando. Vervolgens download ik het installatieprogramma van Plesk en maak ik het uitvoerbaar. Ik houd de console open zodat ik direct feedback kan zien. Dit houdt de Procedure begrijpelijk:

sudo apt install -y wget

wget https://autoinstall.plesk.com/plesk-installer

sudo chmod 755 plesk-installer

Stap 4: Plesk-installatie starten

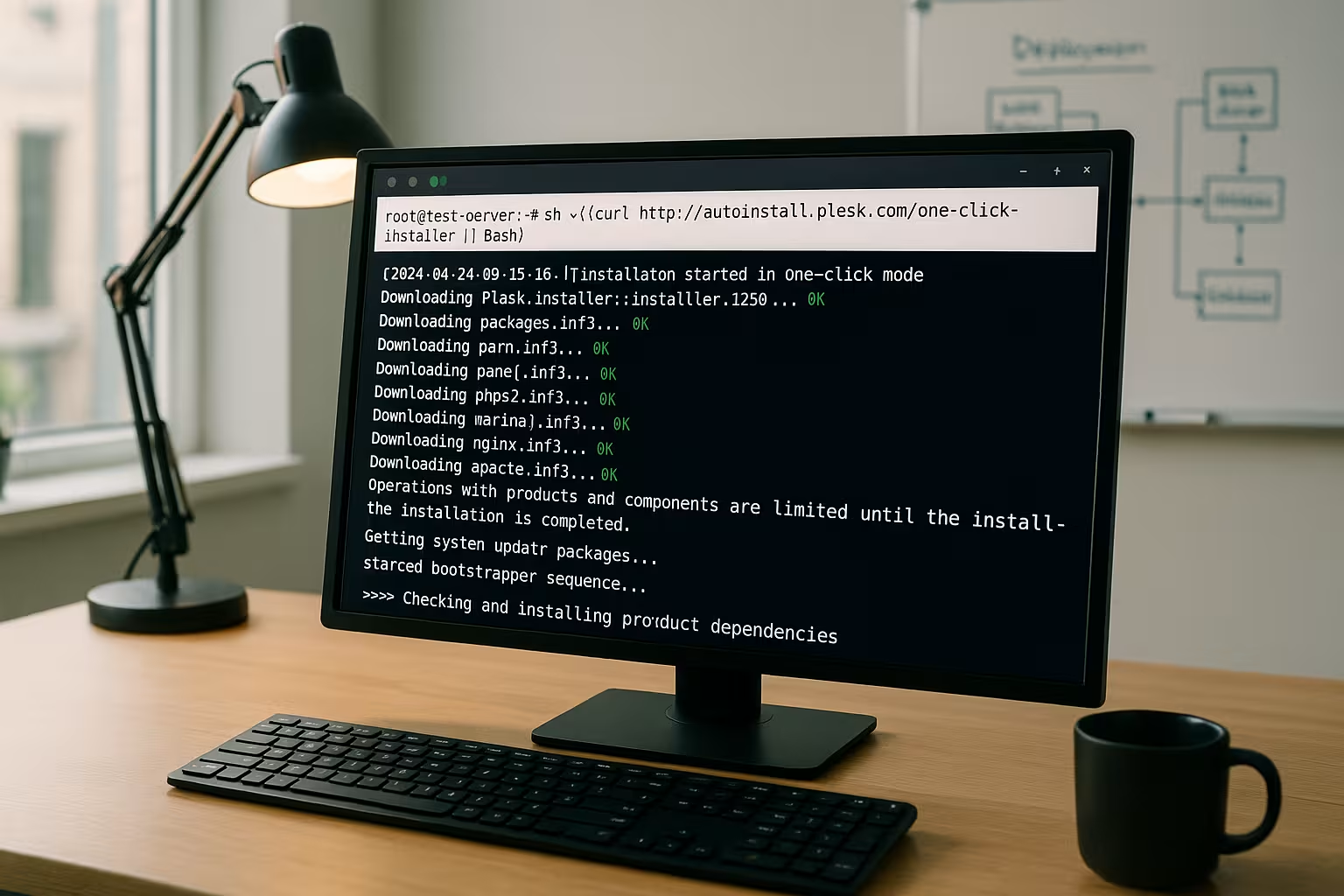

Ik start de installatie in de Console of via de webinterface. Voor een begeleide installatie gebruik ik graag de webversie, die me direct een URL geeft. In de browser selecteer ik de aanbevolen componentenselectie, stel ik de taal in en bevestig ik de licentievoorwaarden. Als alternatief werk ik met de one-click installer en laat ik standaardmodules automatisch instellen. De volgende commando's zijn beschikbaar Keuze:

sudo ./plesk-installer --web-interface

# of één-klik

sh <(curl https://autoinstall.plesk.com/one-click-installer || wget -O - https://autoinstall.plesk.com/one-click-installer)

Stap 5: Eerste installatie in de browser

Na de installatie roep ik https://SERVER-IP:8443 en log in met root of het admin-account. Ik stel een duidelijke beheerdersnaam in, de meldingse-mail en een sterk wachtwoord. Als ik geen licentie heb, activeer ik snel de proefversie en beslis ik later. Ik controleer ook de tijdzone, taal en hostnaam in de instellingen van de tool. Het paneel begint meteen met nuttige Standaard.

Direct beveiliging instellen

Onmiddellijk na het inloggen activeer ik SSL via Let's Encrypt voor het paneel en mijn domeinen. Ik update componenten via de Plesk updater zodat beveiligingsfixes onmiddellijk actief zijn. Fail2Ban en de Plesk firewall verminderen het aanvalsoppervlak aanzienlijk. Ik stel ook sterke wachtwoordregels in en schakel ongebruikte services uit. Met deze Stappen Ik verminder het risico al op de eerste dag.

Beheer websites, e-mail, databases

Ik plaats eerst de Domein en deze toewijzen aan een webruimte. Vervolgens stel ik een SSL-certificaat in, een PHP-versie en de database voor de applicatie. Voor WordPress gebruik ik de toolkit, die updates, beveiligingscontroles en staging biedt. Ik stel e-mailaccounts in met quota's en spambeveiliging. Voor een gestructureerde start helpt me dit Gids met eerste stappen met praktische volgorde, waaronder Checklist.

PHP 8.2 voor prestaties

Voor snelle websites kies ik een moderne PHP-versie zoals 8.2 en activeer PHP-FPM. Ik controleer de compatibiliteit van mijn applicaties en wissel indien nodig tussen versies per domein. OPcache moet actief zijn om responstijden merkbaar te verkorten. Ik lees foutlogs in Plesk om extensies aan te passen. Dit artikel geeft een dieper inzicht in PHP 8.2 in Plesk met tastbare Tips.

HTTP/2 activeren

Voor kortere laadtijden activeer ik HTTP/2 in de webserver en gebruik TLS met een up-to-date cipher suite. Het protocol biedt aanzienlijke voordelen, vooral voor veel middelen. Ik test de configuratie met gangbare tools en observeer latenties bij het monitoren. Indien nodig minimaliseer ik de bronnen of gebruik ik compressie. Een praktische handleiding voor de HTTP/2-ondersteuning helpt met verstandig Instellingen.

Automatisering, back-ups en bewaking

Ik stel regelmatig Back-ups lokaal en, indien nodig, in externe opslag zoals S3-compatibele bestemmingen. Ik voorkom rotaties door duidelijke retentieregels en meldingen bij fouten. Plesk monitoring laat me belasting, RAM en services zien zodat ik snel knelpunten kan herkennen. Ik gebruik taakplanners en haken voor terugkerende taken. Zo kan ik mijn hosting plannen en besparen Tijd in het dagelijks leven.

DNS, mail en deliverability correct instellen

Om ervoor te zorgen dat e-mails betrouwbaar aankomen, heb ik DNS goed ingesteld. Ik stel A/AAAA-records in voor de domeinen, een PTR-record (reverse DNS) voor het IP van de server en correcte MX-records. Ik activeer het volgende via Plesk SPF (TXT record v=spf1), DKIM-handtekeningen en DMARC met een gematigd beleid (bijvoorbeeld p=quarantaine) om te starten. De HELO-identiteit van de mailserver moet overeenkomen met de hostnaam. Voor uitgaande mails beperk ik de tarieven om het risico op spam te verkleinen en ik monitor bounces. Als ik de DNS niet in Plesk beheer, zet ik de vermeldingen precies over naar de registrar/externe DNS.

# Voorbeeld SPF (alleen server + toegestane providers)

v=spf1 ip4:SERVER-IP include:_spf.provider.tld -all

# Minimaal DMARC record (begin voorzichtig)

v=DMARC1; p=quarantine; rua=mailto:[email protected]; fo=1

Als ik Plesk gebruik als mailserver, open ik ook de mailpoorten en activeer ik TLS. Ik neem IMAPS/SMTPS op in de documentatie van de client en raad moderne poorten aan (587/465) in plaats van poort 25 voor indiening.

# Optioneel: Mail en DNS poorten in UFW (alleen indien nodig!)

sudo ufw allow 25,465,587/tcp # SMTP/SMTPS/Submission

sudo ufw allow 110.995/tcp # POP3/POP3S

sudo ufw allow 143.993/tcp # IMAP/IMAPS

sudo ufw allow 53/tcp

sudo ufw toelaten 53/udp

sudo ufw herladen

Gebruikers, abonnementen en serviceplannen

Voor organisatie en schaalbaarheid structureer ik Plesk met Serviceplannen en Abonnementen. Ik definieer limieten (domeinen, opslag, e-mailaccounts, databases) en gebruik deze om plannen te maken. Klanten of projecten krijgen elk een abonnement, inclusief een eigen systeemgebruiker en FTP/SFTP-toegang. Ik gebruik sjablonen voor hostinginstellingen om de PHP-versie, webservermodus en standaardmappen te automatiseren. Voor agentschappen of resellers stel ik granulaire rollen en autorisaties in zodat alleen de vereiste gebieden zichtbaar zijn. Op deze manier voorkom ik ongecontroleerde groei en kan ik op betrouwbare wijze resources berekenen.

Webserver-stack afstemmen

Plesk gebruikt gewoonlijk Nginx voor Apache als een reverse proxy. Nginx-only kan nuttig zijn voor puur statische pagina's of headless setups. Ik activeer HTTP/2compressie instellen (gzip of brotli, indien beschikbaar) en keep-alive waarden optimaliseren. In domeinspecifieke instellingen controleer ik de caching header, proxy buffer en web application firewall (WAF/ModSecurity). Voor veel gelijktijdige verbindingen verhoog ik de workerverbindingen en observeer ik de effecten in de monitoring. Voor de belasting van het CMS schakel ik PHP-FPM per domein in en stel de juiste pm.max_children waarden in op basis van RAM en het gemiddelde aantal aanvragen.

# Oriëntatie voor PHP-FPM (per domein, aanpassen!)

pm = dynamisch

pm.max_kinderen = 8

pm.max_aanvragen = 500

pm.max_spare_servers = 4

Databases en prestaties

Ik geef de voorkeur aan MariaDB als een drop-in vervanger voor MySQL en activeer het logboek voor langzame query's om knelpunten te vinden. Voor betere prestaties pas ik de InnoDB parameters aan, test veranderingen en meet met realistische belastingsprofielen. Grotere instanties hebben baat bij een aparte dataschijf en een externe DB om het web en de database te ontkoppelen. Ik plan back-ups incrementeel en vermijd volledige back-ups op piekmomenten.

# Voorbeeld my.cnf (waarden bij benadering, afhankelijk van RAM/werkbelasting)

innodb_buffer_pool_grootte = 1G

innodb_log_bestand_grootte = 256M

innodb_flush_method = O_DIRECT

tmp_tabel_grootte = 128M

max_hoop_tabel_grootte = 128M

langzaam_query_log = 1

slow_query_log_file = /var/log/mysql/slow.log

lange_query_tijd = 1

Netwerk, IPv6 en hostnaam

Ik geef een FQDN als hostnaam, die via A/AAAA naar het IP van de server wijst. Ik stel reverse DNS (PTR) consequent in zodat de mailserver en scanner de host als betrouwbaar classificeren. Als de server IPv6 heeft, configureer ik AAAA-records en test ik met ping en webtoegang. Voor bijna-geo-latentie en snelle TLS-handshakes is het de moeite waard om de netwerksituatie te bekijken (regio, provider, peering). In cloudomgevingen documenteer ik beveiligingsgroepen naast de UFW zodat geen enkele regel twee keer wordt geblokkeerd.

Automatisering via CLI en taken

Naast de GUI gebruik ik de Plesk CLI voor scripts en terugkerende taken. Hierdoor kan ik wijzigingen documenteren als code en setups reproduceren. Ik versie mijn scripts en test ze eerst op een staging-instantie.

# Eenmalige aanmeldlink voor het paneel (praktisch na installatie)

sudo plesk inloggen

# Instellen/wijzigen admin wachtwoord

sudo plesk bin admin --set-password -passwd 'SecurePassword!

# Maak automatisch domein aan (voorbeeld)

sudo plesk bin domain --create example.tld -owner admin -ip 203.0.113.10 -ssl true

# Regelmatige updates via cron (vermijd buiten onderhoudsvensters)

sudo plesk installer update

# Herstel tool in geval van problemen

sudo plesk alle -y repareren

Ik plan cronjobs voor back-ups, rapporten en gezondheidscontroles. Voor projecten gebruik ik hooks (bijvoorbeeld na het aanmaken van een domein) om automatisch standaard bestanden, Git deploys of beveiligingsprofielen te implementeren.

Migratie en verhuizing

Als ik van een andere server verhuis, verlaag ik eerst de DNS-TTLzodat de overstap sneller verloopt. Ik gebruik de Plesk Migrator om de bron- en doelomgeving te controleren, domeinen, databases, e-mails en cron jobs over te zetten. Ik plan een onderhoudsvenster en test de doelomgeving met een aanpassing in het hosts-bestand voordat ik van DNS wissel. Terwijl de omschakeling loopt, bevries ik wijzigingen aan het bronsysteem (code freeze) om gegevensinconsistenties te voorkomen. Na de omschakeling controleer ik de logs en afleveringspercentages en rol ik selectief terug indien nodig.

Onderhoud, updates en rollbackstrategie

Ik activeer upgrades zonder toezicht voor beveiligingsupdates en plan Plesk componentupdates in het onderhoudsvenster. Voor elke grote verandering maak ik een snapshot of een volledige back-up, inclusief databases en mail. Ik test herstelprocessen regelmatig en documenteer ze. Om updates soepel te laten verlopen, houd ik het systeem slank, verwijder ik oude PHP-versies en ruim ik logbestanden op (logrotate, journaallimieten). Ik bewaak kritieke services met meldingen zodat ik op tijd kan reageren.

# Beveiligingsupdates automatiseren (Ubuntu)

sudo apt install -y unattended-upgrades

sudo dpkg-reconfigure -plow unattended-upgrades

# Beperk de log grootte (Journald, voorbeeld)

sudo sed -i 's/#SystemMaxUse=.*/SystemMaxUse=500M/' /etc/systemd/journald.conf

sudo systemctl herstart systemd-journald

Verbeterde veiligheid en verharding

Naast firewall, SSL en Fail2Ban, beveilig ik SSH met sleutelauthenticatie en deactiveer wachtwoordlogins. Ik stel 2-factor authenticatie in voor Plesk accounts, dwing sterke wachtwoorden af en beperk API-toegang. Ik activeer een up-to-date regelset in de WAF en monitor valse alarmen om zinvolle uitzonderingen te definiëren voor elke applicatie. Ik deactiveer consequent ongebruikte systeemservices. Ik activeer bescherming tegen brute kracht voor webmail en beveilig de standaard URL's zodat bots minder aanvalsmogelijkheden hebben.

# SSH hardening (voorbeeld)

sudo sed -i 's/^#?PasswordAuthentication.*/PasswordAuthentication no/' /etc/ssh/sshd_config

sudo systemctl reload sshd

Valkuilen en probleemoplossing

Als het paneel niet toegankelijk is, controleer ik eerst de Firewall en bel het IP-adres met poort 8443. Als de browser certificaatwaarschuwingen toont, stel ik een geldig Let's Encrypt-certificaat in voor het paneel. Licentiefouten los ik op door de licentie opnieuw in te voeren of de testlicentie tijdelijk te activeren. In het geval van pakketconflicten hielp een vers systeem zonder andere panels me vaak. Als er niet genoeg geheugen is, verplaats ik back-ups of verleng ik de licentie. Volume.

Bij aanhoudende problemen start ik de reparatierun en lees ik specifieke logs. Ik analyseer webfouten via de domeinlogboeken in Plesk, paneelproblemen in het sw-cp serverlogboek, mailfouten in Postfix/Dovecot logboeken. Ik gebruik ss/netstat om poorten te controleren en systemctl om de status van services te analyseren. Als een restore mislukt, test ik individuele componenten (bijvoorbeeld alleen DB) en verhoog ik de verbositeit.

# Controleer poorten en diensten

sudo ss -ltnp | grep -E ':80|:443|:8443|:25|:587'

sudo systemctl status sw-cp-server psa httpd apache2 nginx mariadb postfix dovecot

# Plesk repareren

sudo plesk reparatie installatie -y

sudo plesk reparatie web -y

sudo plesk reparatie mail -y

# Paneel logs (voorbeeld paden)

sudo journalctl -u sw-cp-server -n 200 --no-pager

sudo tail -n 200 /var/log/plesk/panel.log

Kort samengevat

Met deze instructies installeer ik Plesk op Ubuntu snel, veilig en reproduceerbaar. Ik controleer eerst de vereisten, update het systeem, open de poorten en start de installer. Daarna stel ik beheerderstoegang, licentie en SSL in, stel ik websites, e-mail en databases in en activeer ik beveiligingsfuncties. Voor de snelheid kies ik PHP 8.2, schakel ik HTTP/2 in en monitor ik de resources. Dit is hoe mijn Ubuntu-instance is stabiel, performant en onderhoudbaar - klaar voor echte projecten.