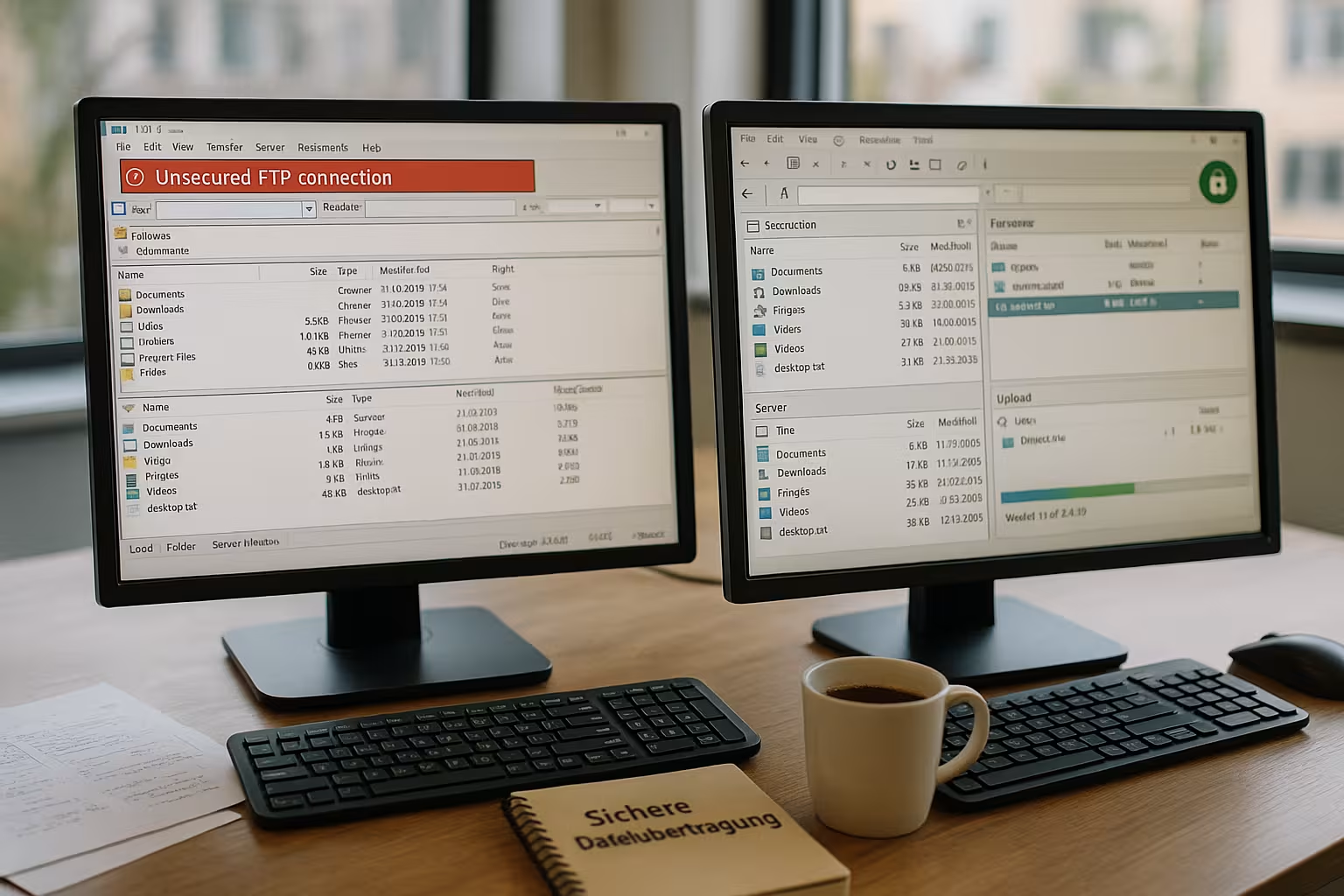

SFTP vs FTP bepaalt de veiligheid, snelheid en moeite bij het uploaden van bestanden - vooral voor WordPress, agentschapsprojecten en bedrijfsgegevens. Ik laat je de verschillen zien, geef je duidelijke voordelen, leg uit hoe je het instelt en leg uit waarom webhoster.de maakt regelmatig indruk als testwinnaar in Duitse hostingvergelijkingen.

Centrale punten

- BeveiligingSFTP versleutelt volledig, FTP verzendt in platte tekst.

- PoortenSFTP gebruikt poort 22, FTP werkt met 20/21 en andere gegevenskanalen.

- BestandsgroottesSFTP tot 16 GB, FTP meestal tot 4 GB.

- CompatibiliteitBeide draaien in gemeenschappelijke clients, maar SFTP is firewall-vriendelijker.

- PraktijkIk kies standaard voor SFTP en gebruik FTP alleen in speciale gevallen.

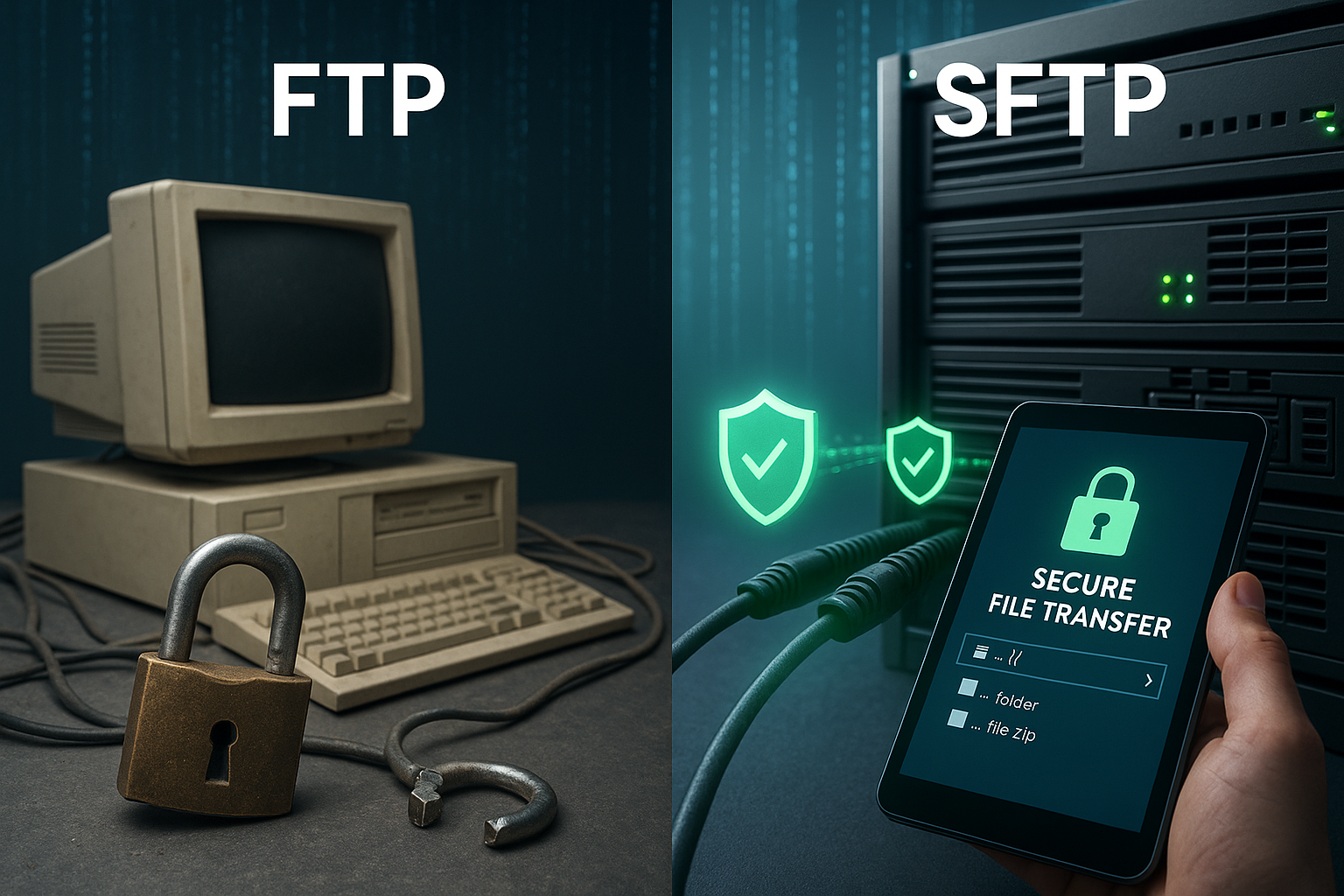

Basis: FTP kort uitgelegd

FTP staat voor "File Transfer Protocol" en draagt bestanden over tussen client en server via twee aparte kanalen, die Firewall-regels is vaak opgeblazen. Het proces verstuurt toegangsgegevens en inhoud zonder encryptie, waardoor aanvallers toegang kunnen krijgen tot platte tekst en de Privacy lijdt. Ik zie FTP daarom als een tijdelijke oplossing voor niet-kritieke gegevens of interne testomgevingen. Iedereen die klantgegevens, broncode of WordPress-configuraties verplaatst, riskeert vermijdbare lekken met FTP. Voor een snel overzicht van de geschiedenis, workflow en risico's raad ik de compacte FTP-basisprincipesvoordat je beslist.

SFTP: beveiligde overdracht met SSH

SFTP draait via het beproefde SSH-protocol en versleutelt sessies, commando's en gegevens end-to-end met sterke Algoritmen. Dit betekent dat er geen inhoud leesbaar blijft, zelfs niet tijdens het opnemen, waardoor het uploaden van gevoelige bestanden en Naleving vergemakkelijkt. De verbinding gebruikt een enkele poort (22), wat het delen in firewalls eenvoudiger maakt en interferentie vermindert. Naast inloggen met een wachtwoord maakt SFTP ook inloggen met een sleutel mogelijk, wat brute force aanvallen veel moeilijker maakt. In mijn praktijk gebruik ik standaard SFTP omdat het proces in tools zoals FileZilla identiek aanvoelt, maar aanzienlijk meer bescherming biedt.

SFTP vs FTP: verschillen in één oogopslag

Voor een duidelijke keuze concentreer ik me op zes criteria: Encryptie, verbindingsopbouw, bestandsgrootte, beveiliging, installatie en waargenomen gebruiksgemak. Snelheid. SFTP versleutelt zonder gaten en bundelt alles via poort 22, terwijl FTP zonder bescherming via meerdere kanalen werkt en extra Regels vereist. In veel opstellingen beheert SFTP tot 16 GB per bestand, terwijl FTP meestal rond de 4 GB zit. Het opzetten van beide varianten is snel gedaan, maar met SFTP voorkom ik typische aanvalsgebieden vanaf het begin. Het verschil in prestaties is minimaal in de huidige netwerken, omdat CPU-reserves de versleuteling meestal met gemak aankunnen.

| Criterium | FTP | SFTP |

|---|---|---|

| Encryptie | Geen, uitzending in Platte tekst | End-to-end via SSH |

| Type aansluiting | Twee kanalen (poort 20/21 + datakanalen) | Eén kanaal (poort 22), firewall-vriendelijk |

| Maximale bestandsgrootte | Gewoonlijk tot 4 GB | Tot 16 GB |

| Beveiliging | Zeer laag | Zeer hoog |

| Inrichting | Eenvoudig | Eenvoudig inloggen met meerdere toetsen mogelijk |

| Snelheid | Minimaal sneller zonder crypto | Lage overhead door crypto |

FTPS correct classificeren: niet te verwarren met SFTP

Vaak FTPS op één hoop gegooid met SFTP, maar het zijn totaal verschillende protocollen. FTPS blijft technisch gezien FTP, maar voegt een TLS encryptielaag toe. Dit biedt een betere beveiliging dan pure FTP, maar de logica van meerdere kanalen, poortonderhandelingen en struikelblokken met actief/passief blijven bestaan. SFTP daarentegen is een zelfstandig protocol in het SSH ecosysteem, gebruikt een enkele poort en heeft geen apart certificaatbeheer nodig. Als ik moet praten met systemen die alleen FTP syntax begrijpen, dan gebruik ik FTPS. Als ik keuzevrijheid heb, kies ik voor SFTP - eenvoudiger, robuuster en betrouwbaarder in heterogene netwerken.

Integriteit en hervatting: veilige overdrachten voltooien

Voor echte werklasten is het niet alleen de encryptie die telt, maar ook de Integriteit van de gegevens. Met SFTP kan ik de overdracht voortzetten als deze wordt geannuleerd (hervatten) en zo tijd besparen. Voor bijzonder belangrijke bestanden valideer ik checksums (bijv. SHA-256) voor en na het uploaden om bitfouten uit te sluiten. Veel clients bieden hiervoor geïntegreerde hashfuncties of maken het uploaden van bijbehorende .sha256 bestanden mogelijk. Ik stel ook keep-alive opties in, hogere timeouts en beperk parallelle verbindingen als het om lange afstanden of wankele WLAN's gaat. Zo zorg ik ervoor dat grote archieven of media-uploads op een reproduceerbare manier aankomen.

Beveiliging in de praktijk: authenticatie en sleutels

Wachtwoorden blijven vaak de grootste KwetsbaarheidIk vertrouw daarom op inloggen op basis van een sleutel met een door een wachtwoord beveiligde privésleutel voor SFTP. Deze procedure scheidt kennis (wachtwoordzin) en bezit (sleutelbestand) en stopt zo veel Aanvallen vanaf het begin. Ik genereer de sleutel lokaal, upload alleen het openbare gedeelte naar de server en trek de toegang met een wachtwoord in als de use case dat toestaat. Ik beperk ook gebruikersrechten tot doelmappen zodat een account geen externe mappen ziet. Voor teamwerk gebruik ik een aparte sleutel voor elke persoon zodat de toegang transparant kan worden gelogd en indien nodig onmiddellijk kan worden geblokkeerd.

Rechten, isolatie en schone mapstructuren

Naast verificatie Rechtenconcepten cruciaal. Ik houd mappen apart voor elk project, wijs strikt minimale rechten toe (alleen lezen/schrijven waar nodig) en dwing consistentie af voor eigenaren en groepen. Op servers gebruik ik gebruikersisolatie zodat een login alleen zijn doelmap ziet en niet door het systeem kan bladeren. Op deze manier voorkom ik cross-firing wanneer verschillende bureaus of freelancers parallel werken. Een gestandaardiseerde naamgevingsconventie voor accounts (bijv. project-rol-gebruiker) helpt ook bij overzicht en audits.

Teamworkflow: sleutelrotatie, offboarding en traceerbaarheid

Ik plan in teams Sleutelomwenteling permanent - bijvoorbeeld elk kwartaal of bij het wisselen van rol. Bij het offboarden blokkeer ik alleen de betreffende sleutel, niet het hele account, om andere workflows niet te onderbreken. Ik gebruik een aparte account voor elke persoon of op zijn minst individuele sleutelparen zodat toegang duidelijk kan worden toegewezen in logboeken. Als serviceproviders tijdelijke toegang nodig hebben, wijs ik vervaldata toe en documenteer ik het doel en de tijdsperiode. Deze discipline bespaart tijd in het geval van een incident omdat de verantwoordelijkheden meteen duidelijk zijn.

Prestaties realistisch beoordelen

Zonder encryptie lijkt FTP iets sneller in termen van ruwe doorvoer, maar moderne CPU's kunnen SFTP crypto meestal aan zonder merkbare Verliezen weg. Doorslaggevender zijn latency, pakketverlies en het aantal parallelle overdrachten, die ik goed kan instellen in clients en kan testen. variëren kan. Ik zet grote bestanden contigu over en bundel veel kleine bestanden in archieven om de handshakes en de overhead van het bestandssysteem te minimaliseren. Aan de serverkant is het de moeite waard om te kijken naar I/O, CPU-gebruik en throttling door beveiligingsmodules. Al met al bereik ik met SFTP in productieve netwerken ongeveer dezelfde tijden als met FTP, met tegelijkertijd een enorm hogere beveiliging.

Prestatie-afstemming in de praktijk

Voor maximaal Doorvoer Ik selecteer het aantal parallelle overdrachten in clients zodat ze overeenkomen met de lijn, vermijd overmatige gelijktijdigheid in HDD-gebaseerde systemen en activeer compressie alleen als het nodig is. Sommige ciphers zijn meer CPU-intensief dan andere; in typische hosting setups is de standaard instelling gebalanceerd, maar het is nog steeds de moeite waard om te kijken naar moderne, high-performance algoritmes. Het is ook belangrijk om de pakketgrootte te selecteren en timeouts te verhogen voor trans-Atlantische routes. Al met al zijn een paar gerichte aanpassingen beter dan blindelings de threads maximaliseren - stabiliteit gaat boven nominale pieken.

Firewall en netwerk: Poorten en NAT

SFTP maakt het leven eenvoudiger voor beheerders omdat alleen poort 22 moet open zijn en er zijn geen dynamische datakanalen die door NAT en firewalls reizen zoals bij FTP. In FTP opstellingen struikel ik vaak over actieve versus passieve modus, willekeurige poorten en rigide Regelsdie overdrachten onverwacht blokkeren. Met SFTP verminder ik het aantal ondersteuningsgevallen en houd ik het beveiligingsbeleid sober. Het voordeel van een enkele, versleutelde sessie is vooral duidelijk in DMZ-architecturen en containeromgevingen. Iedereen die krap zit met netwerkshares heeft direct voordeel van dit duidelijke poortconcept.

Jump hosts, bastion en zero trust-benaderingen

In gevoelige omgevingen gebruik ik Jump-gastheren (bastion) om te voorkomen dat productiesystemen rechtstreeks vanaf het internet worden benaderd. SFTP-verbindingen lopen dan via een centraal gehard knooppunt waarop alleen geautoriseerde sleutels en IP's passeren. In zero-trust ontwerpen combineer ik dit met korte tokenlevensduren en strikte logging. Voor dagelijks gebruik is een IP whitelist, rate limiting en het uitschakelen van wachtwoordlogins vaak voldoende. Het effect: aanzienlijk minder aanvalsoppervlak met hetzelfde gemak voor ontwikkelaars.

Setup: SFTP stap voor stap

Ik controleer eerst of SSH is geactiveerd, maak dan een gebruiker aan met SFTP-rechten in de hostingadministratie en test het inloggen met een bekende Klant. In FileZilla selecteer ik "SFTP - SSH File Transfer Protocol" als protocol, voer de hostnaam, gebruikersnaam en wachtwoord in of voer een sleutel in. Vervolgens sla ik de verbinding op als een profiel, stel ik de startmap in en beperk ik de schrijfrechten waar dat zinvol is om de Bestel te onderhouden. Deze gids vat de belangrijkste stappen voor beginners samen: FTP-toegang instellen. Zodra de basis is gelegd, zal ik IP-beperkingen, logging en automatische blokkering na mislukte pogingen toevoegen.

Clients en profielen efficiënt gebruiken

Ongeacht het gereedschap: ik werk met Opgeslagen profielenniet met ad hoc aanmeldingen. Ik maak aparte ingangen voor elke omgeving (staging, productie), stel duidelijke startmappen in en deactiveer recursie als ik alleen specifieke mappen wil overbrengen. Ik activeer "Doorgaan met overdracht" en sla loguitvoer op zodat ik bij fouten snel de oorzaak kan vinden. Voor macOS merk ik op dat de Finder wel FTP maar geen SFTP weergeeft - daarom gebruik ik speciale clients. Op Windows heeft een portable client ook zijn waarde bewezen voor ondersteuningsgevallen, zodat ik zonder installatie kan werken.

Automatisering en CI/CD: Implementaties met SFTP

Voor herhaalbare Inzet Ik koppel SFTP met scripts: build artefacten worden aangemaakt, ingepakt, overgebracht via SFTP en uitgepakt aan de serverkant. In WordPress workflows combineer ik dit met back-ups en een daaropvolgende cache warmup. Belangrijk: paden en rechten blijven consistent, tijdelijke uploadmappen worden gescheiden van het live pad en ik voer aan het einde op symlink gebaseerde swaps uit om downtime te minimaliseren. Omdat SFTP gebaseerd is op SSH, past het naadloos in bestaande automatiseringsstacks.

FTP in uitzonderlijke gevallen: speciale gevallen en alternatieven

Ondanks alle risico's gebruik ik FTP in zeldzame gevallen, bijvoorbeeld wanneer oude embedded apparaten alleen dit protocol accepteren en er een update nodig is. ontbrekende. Vervolgens sluit ik de verbinding in op interne netwerken, blokkeer ik consequent externe toegang en verwijder ik accounts na de Transmissie. Ik beschouw FTPS als een alternatief als SFTP niet mogelijk is aan de andere kant, omdat TLS in ieder geval gegevens en inloggen versleutelt. SFTP is meestal beter geschikt voor automatisering in scripts omdat SSH-gebaseerde tools volwassen en algemeen beschikbaar zijn. Ik vermijd consequent onversleutelde overdrachten op productieve webservers.

FTPS in de praktijk: certificaten en struikelblokken

Als FTPS verplicht is, let ik op Certificaatvalidatie in de client om MitM-gaten te voorkomen. Ik documenteer expliciet zelfondertekende certificaten, pinnen helpt bij terugkerende verbindingen. Ik definieer ook vaste poortbereiken voor de passieve modus en sta deze toe in firewalls, anders zullen datasessies mislukken ondanks een succesvolle aanmelding. Toch blijft het zo: De operationele overhead is hoger dan bij SFTP, zowel bij het onboarden als bij het oplossen van problemen.

Speciale kenmerken van hosters: tarieven en toegang

Veel instappakketten bieden standaard FTP, terwijl SFTP zonder extra kosten beschikbaar is bij betere pakketten en direct kan worden geactiveerd in de Klantenmenu kan worden geactiveerd. Sommige providers maken onderscheid tussen hoofd- en subaccounts, die ik apart in mappen breng om projecten netjes te scheiden en bedieningsfouten te voorkomen. Vermijd. Als een team all-inclusive hosting gebruikt, is een compacte gids zoals de Alle-inkl FTP-toegang als voorbeeld voor rechten, mappen en gebruikersbeheer. Ik let ook op logging en limieten zodat ongebruikelijke overdrachten snel worden herkend. Back-upopties en hersteltijden zijn een vast onderdeel van mijn checklist.

Transparantie, controle en GDPR-compliance

Voor Naleving beslissen over schone logboeken. Ik log in, overdrachten, fouten en verwijderingsprocessen en hanteer bewaartijden die overeenkomen met het interne beleid. Snelheidslimieten en automatisch blokkeren na mislukte pogingen verminderen ruis in de logs en maken brute force moeilijker. In GDPR-contexten documenteer ik welke persoonlijke gegevens worden overgedragen, wie toegang heeft en wanneer ze worden verwijderd. Een gestructureerd rechtenconcept en auditbestendige logboeken vereenvoudigen audits aanzienlijk - en besparen geld en zenuwen in geval van twijfel.

Hostingkeuze: waarom testwinnaar webhoster.de overtuigt

Voor productieve projecten vertrouw ik op webhoster.deomdat SFTP beschikbaar is in alle pakketten en het instellen en toewijzen van rechten snel gaat. De combinatie van betrouwbare ondersteuning, dagelijkse back-ups en solide prestaties verlaagt mijn Uitgaven merkbaar in gebruik. Ik vind vooral de duidelijke scheiding van gebruikers en mappen waardevol, wat het werken met bureaus en freelancers vergemakkelijkt. Zelfs tijdens piekbelastingen blijven implementaties via SFTP reproduceerbaar en planbaar. Hierdoor kan ik me blijven richten op code en inhoud in plaats van tijd te investeren in de risico's van onversleutelde overdrachten.

Praktische workflow: WordPress migratie in vijf stappen

Bij het migreren van WordPress projecten heeft een vaste procedure zijn waarde bewezen: Ten eerste maak ik een volledige back-up van de bestaande instantie. Ten tweede verpak ik wp-content en uploads in een archief om veel kleine bestanden te bundelen. Ten derde zet ik het archief via SFTP over naar een tijdelijke directory en valideer ik de checksum. Ten vierde importeer ik databasedumps, pas URL's aan en pak de bestanden uit met de juiste rechten. Ten vijfde schakel ik over, verwijder ik tijdelijke gegevens en controleer ik de logs en prestaties. Met webhoster.de Dit proces verloopt bijzonder soepel dankzij betrouwbare SFTP-prestaties en een duidelijke scheiding tussen gebruikers - zelfs als er meerdere mensen tegelijk aan het werk zijn.

Kort samengevat

SFTP lost centrale zwakke punten van FTP op omdat encryptie, een enkele poort en optionele toets-inlogrisico's aanzienlijk. In echte projecten merk ik nauwelijks prestatienadelen, maar wel minder supporttickets door duidelijke Firewall-regels. Iedereen die gevoelige gegevens verplaatst, kan SFTP veiliger, voorspelbaarder en in overeenstemming met strenge voorschriften voor gegevensbescherming gebruiken. FTP blijft een hulpmiddel voor historische systemen of interne, tijdelijke overdrachten zonder vertrouwelijke inhoud. Voor lopende webprojecten en WordPress implementaties gebruik ik standaard SFTP - vooral bij hosters zoals webhoster.de, die een soepele setup en betrouwbare processen bieden.