Wat is een naamserver en hoe configureer ik het correct? Ik zal je laten zien hoe de DNS-resolutie werkt, welke serverrollen erbij betrokken zijn en welke instellingen op Windows, Linux en eindapparaten echt tellen.

Centrale punten

De volgende belangrijke punten geven je het snelste overzicht van taken, types en configuratie.

- TaakVertaalt domeinen naar IP-adressen via de DNS.

- RollenAutoritair, Caching, Primair, Secundair.

- DNS-zoneBeheer van alle Records van een domein.

- ConfiguratieWindows DNS-server en BIND op Linux.

- BeveiligingRedundantie, DNSSECBewaking.

Hoe een naamserver werkt - het proces in duidelijke stappen

Ik zal naamresolutie op een bewust eenvoudige manier uitleggen: uw apparaat doet een verzoek, een Oplosser bepaalt de gezaghebbende bron, en uiteindelijk de verantwoordelijke Naamserver het IP-adres. Verschillende niveaus werken samen, van de lokale cache tot recursieve resolvers en autoritatieve zoneservers. Caches versnellen de respons zolang de TTL-waarde nog geldig is en de entry geldig blijft. Ik vat de details over de architectuur en de volgorde van aanvragen samen in de Hoe DNS werkt samen compact. Wat voor jou telt: Zonder correcte toewijzing van de records in de zone zal geen enkele browser de juiste vinden. Adres.

Typen naamservers: gezaghebbend, caching, primair en secundair

A gezaghebbender Een naamserver beantwoordt verzoeken voor zijn zones bindend en levert altijd de relevante recordgegevens. Een recursieve of caching Nameserver zet verzoeken om namens de client en slaat antwoorden tijdelijk op om de reactietijd te verkorten. De primaire server bewaart de oorspronkelijke zonegegevens en dient als bron voor zoneoverdrachten. Een secundaire haalt zijn gegevens van de primaire en biedt redundantie als een server uitvalt. Voor productieve domeinen raad ik altijd ten minste twee NS-server op afzonderlijke netwerken.

DNS-zone en records: wat telt echt in de zone

In de zone beheer ik alle DNS-Elementen die een domein beheren: Web, mail, subdomeinen en meer. A wijst naar IPv4, AAAA naar IPv6, CNAME creëert aliassen, MX regelt de mailstroom, NS noemt de verantwoordelijke naamservers. Extra types zoals TXT, SRV, CAA en SOA breiden de controle uit met beveiliging, services en zonebeheer. De Nameserver-functie werkt alleen goed als de zone zonder fouten wordt onderhouden en TTL-waarden verstandig zijn ingesteld. Ik plan wijzigingen zorgvuldig en controleer ze onmiddellijk met tools zoals graven of nslookup.

| Opnemen | Doel | Voorbeeld |

|---|---|---|

| A | IPv4-toewijzing | www → 203.0.113.10 |

| AAAA | IPv6-toewijzing | www → 2001:db8::10 |

| CNAME | Alias naar een andere naam | blog → www.example.de |

| MX | Levering per e-mail | voorbeeld.de → mail.voorbeeld.de |

| NS | Verantwoordelijke naamservers | voorbeeld.de → ns1.provider.de |

| TXT | Verificatie, SPF, DKIM | v=spf1 a mx ~all |

| SRV | Diensten (bijv. SIP) | _sip._tcp → doel:5060 |

| CAA | Beperking CA | uitgifte "letsencrypt.org". |

| SOA | Zone start en serieel | ns1.example.de, 2025091801 |

Configuratie op Windows Server: DNS-rol efficiënt instellen

Onder Windows Server installeer ik de DNS-rol via de Server Manager en start vervolgens de DNS Manager voor zonebeheer. Ik maak een forward lookup zone aan voor het gewenste domein en maak de vereiste records aan. Ik stel een tweede zone in als secundaire zone op een andere server voor failover-beveiliging. Caching-instellingen en forwarders kunnen reacties versnellen als de server recursief resolvet. Na elke wijziging controleer ik de functie met nslookup tegen mijn eigen Server en controleer de gebeurtenisweergave.

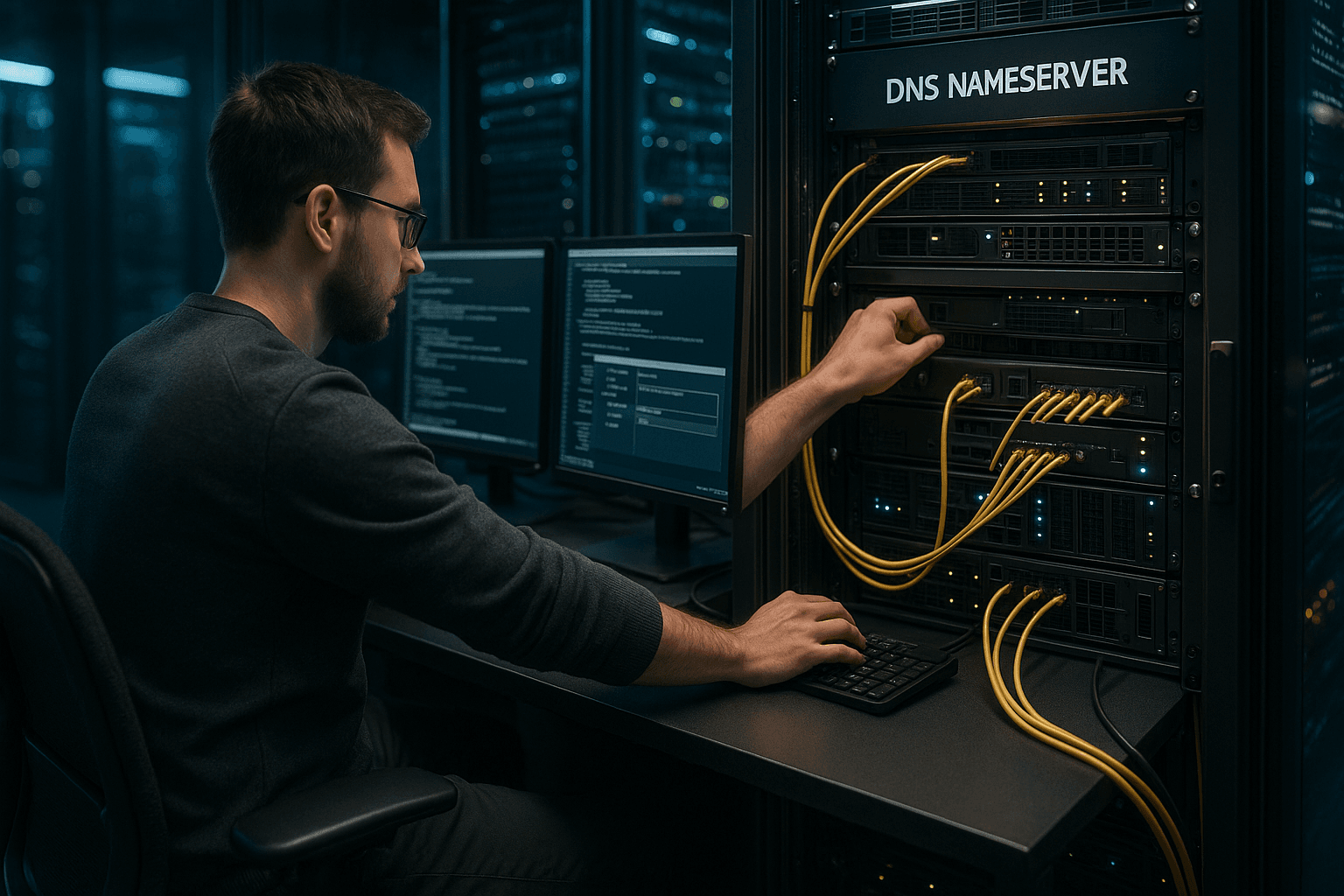

BIND onder Linux: Instellen, zoneonderhoud en testen

Op Linux installeer ik binden9definieer zones in named.conf en onderhoud de zonebestanden onder /etc/bind. Ik let op correcte SOA-gegevens, oplopende serienummers en geschikte TTL-waarden voor A, AAAA, MX, CNAME, NS en TXT. Vervolgens herstart ik de service en test ik mijn entries met dig @127.0.0.1, inclusief reverse lookups om er zeker van te zijn dat PTR toewijzingen correct zijn. Voor redundantie stel ik AXFR/IXFR in tussen primair en secundair, evenals toegangslijsten voor zoneoverdrachten. Een compacte praktische handleiding om aan de slag te gaan is te vinden op Uw eigen naamserver instellen met informatie over glue records en de delegatie van de registrar.

DNS instellen op de client: specifiek Windows, macOS, iOS en Android

Op het bureaublad verander ik de DNS-server in de eigenschappen van de adapter (Windows) of in de netwerkinstellingen (macOS) en geef voorkeursoplossers op. Op smartphones stel ik handmatige DNS-adressen in WLAN- of mobiele netwerkprofielen in als ik filters, blokkadelijsten of snellere resolvers wil gebruiken. Na de overstap leeg ik de lokale cache: ipconfig /flushdns (Windows) of dscacheutil -flushcache (macOS) en killall mDNSResponder als de services hangen. Browsercaches en DoH/DoT-profielen beïnvloeden het effect, dus ik controleer de instellingen centraal. Daarna test ik met nslookup of graven en de responstijden en TTL vergelijken.

Delegatie en lijmdossiers: stap voor stap een correcte overgang

Wanneer ik een domein delegeer naar mijn eigen naamservers, ga ik op een gestructureerde manier te werk om een storing te voorkomen. Ik verlaag de TTL van de betreffende NS- en A/AAAA-records een paar uur tot dagen voor de overgang, maak dan de gezaghebbende zone aan op de nieuwe servers en controleer de serie. Als de naamservers zich in dezelfde zone bevinden (ns1.example.de voor example.de), heb ik het volgende nodig Lijmkoorden bij de registrar: daar worden de IP-adressen van de naamservers opgeslagen, zodat resolvers überhaupt de eerste verbinding tot stand kunnen brengen. Vervolgens voer ik de nieuwe NS in het register/registrar in en wacht ik tot de caches verlopen. Ik controleer de keten met :

dig +trace voorbeeld.de

dig NS example.de @a.gtld-servers.net

opvragen A ns1.example.deVoor ondertekende zones voeg ik het volgende toe DS-entries bij de registrar en controleer de juiste validatie met dig +dnssec. Pas als de NS-delegatie, glue en DS overeenkomen, is de overschakeling voltooid.

Split-horizon DNS: interne en externe reacties netjes scheiden

In veel omgevingen scheid ik interne en externe weergaven van hetzelfde domein: intern is de Gespleten horizon-benader privé IP's (bijv. 10.0.0.0/8), extern openbare adressen. Onder BIND stel ik in weergaven met ACL's; op Windows Server gebruik ik beleidsregels en aparte zones. Consistent onderhoud is belangrijk: vermeldingen zoals MX, SPF en Autodiscover moeten correct zijn, afhankelijk van de doelgroep. Ik documenteer precies welke netwerken welke weergave ontvangen om fouten door overlappende ACL's te voorkomen.

Betrouwbare organisatie van reverse DNS en mailaflevering

Zodat mailservers worden geaccepteerd, stel ik het volgende in PTR-records in de reverse zone. Deze zone behoort toe aan de eigenaar van het IP-adres (meestal de provider), dus ik vraag daar PTR's aan of onderhoud ze zelf in gedelegeerde subnetten. Ik let op Voorwaarts bevestigde omgekeerde DNS (FCRDNS): PTR wijst naar een naam die via A/AAAA terugverwijst naar hetzelfde IP. Samen met SPF, DKIM en DMARC verhoogt dit de afleversnelheid aanzienlijk. Voor dynamische netwerken vermijd ik rommelige collectieve PTR's en plan ik speciale, statische IP-bereiken voor afzenders.

Best practices: Redundantie, TTL, caching en DNSSEC

Ik ben van plan om minstens twee Naamserver op aparte systemen met onafhankelijke verbindingen en zorgen zo voor betrouwbaarheid. Ik selecteer de TTL afhankelijk van de behoefte aan verandering: laag voor verhuizingen, hoger tijdens stabiele werking zodat caches effect hebben. Cachingstrategieën op recursieve servers verminderen de belasting en versnellen terugkerende resoluties. Ik gebruik DNSSEC om zones te ondertekenen en manipulatie op het pad tussen de resolver en de gezaghebbende instantie te voorkomen. Regelmatig Controles van de zones en stapsgewijze wijzigingen voorkomen fouten door typefouten of verkeerde prioriteiten.

Anycast DNS en geocontrole: verkort de reactietijd wereldwijd

Voor grote of internationale projecten vertrouw ik graag op Anycast-naamserver: Verschillende identieke gezaghebbende knooppunten delen een IP en worden wereldwijd gedistribueerd. BGP routeert clients automatisch naar het dichtstbijzijnde knooppunt, latenties worden gereduceerd en storingen van individuele locaties worden niet opgemerkt. In combinatie met Geo DNS kan ik antwoorden regionaal variëren (bijv. verschillende A/AAAA voor inhoudslocaties). Ik houd de zones gesynchroniseerd, bewaak de replicatietijden en voorkom inconsistente gegevensstatussen door duidelijke implementatieprocessen.

Prestaties en afstemming: TTL, negatieve caches en levertijden

Ik optimaliseer TTL-waarden afhankelijk van het type dienst: Web frontends kunnen iets korter zijn, mail en statische entries langer. Ik controleer de invloed van de negatieve cache via de SOA parameters (negatieve TTL) zodat NXDOMAIN/NODATA antwoorden niet te lang blijven hangen. Voor grote omgevingen controleer ik de ondersteuning van functies zoals prefetch (verse antwoorden opvragen kort voordat ze verlopen) of agressieve NSEC-caching voor DNSSEC-validerende resolvers. Ik vermijd te veel CNAME-ketens en A/AAAA-mixfouten, zodat de resolutie kort en robuust blijft.

Problemen oplossen en bewaken: typische oorzaken snel vinden

Als een domein niet wordt omgezet, controleer ik eerst de NS-delegatie bij de registrar en vervolgens de gezaghebbende zone. Onjuiste A/AAAA-records, ontbrekende MX-vermeldingen of geblokkeerde zoneoverdrachten behoren tot de meest voorkomende fouten. Ik verwijder lokale caches en gebruik dig +trace om de keten van root tot doel te traceren. Monitoring met actieve controles, latentiemeting en alarmen meldt storingen in een vroeg stadium en voorkomt langere onderbrekingen. Logbestanden op gezaghebbende servers geven informatie over terugkerende fouten. Fout en verkeerd geconfigureerde clients.

Werking, tests en automatisering: van controles tot CI/CD

In de dagelijkse werkzaamheden vertrouw ik op consistente Validatie en automatisering. Ik controleer de configuratie en zones voor elke herlaadbeurt:

named-checkconf

named-checkzone voorbeeld.de /etc/bind/zones/voorbeeld.de.zoneIk laad veranderingen op een gecontroleerde manier:

rndc herladen voorbeeld.de

rndc herconfigurerenVoor dynamische updates gebruik ik nsupdate met TSIG-sleutels en beperk autorisaties granulair. In grotere teams werk ik met sjablonen en versiebeheer: zonebestanden of API-definitiebestanden komen in Git terecht en ik valideer en rol wijzigingen uit via CI/CD. Back-ups bevatten zonebestanden, sleutelmateriaal en benoemde configuratie. Ik documenteer een duidelijke seriestrategie (bijv. JJJJMMDDNN) en vermijd bewerkingen direct op productiesystemen.

Nameserver hosting vergelijken: beheer, snelheid en bescherming

Voor productieve projecten geef ik de voorkeur aan een betrouwbare Nameserverinfrastructuur met duidelijk beheer en snelle respons. Grote hosters bieden DNS-beheer direct in het klantencentrum, vaak met import, sjablonen en API. Wie maximale controle nodig heeft, gebruikt ook eigen servers of VPS en combineert die met het providerpaneel. Voor bedrijfskritische projecten tellen uiteindelijk toegankelijkheid, een slanke werking en een sterke beveiliging. De volgende tabel toont een compacte Overzicht de sterke punten van geselecteerde aanbieders.

| Aanbieder | Beheer van naamservers | Prestaties | Beveiliging | Aanbeveling |

|---|---|---|---|---|

| webhoster.de | Zeer uitgebreid | Uitmuntend | Hoog | 1e plaats |

| Aanbieder X | Goed | Goed | Medium | 2e plaats |

| Aanbieder Y | Basis | Bevredigend | Hoog | 3e plaats |

Betere beveiliging: DNSSEC, DANE en schone delegatie

Met DNSSEC Ik onderteken zones cryptografisch en voorkom spoofing door resolvers te valideren. Wanneer ik van naamserver verander, plan ik de sleutelrollover en onderhoud ik DS-vermeldingen correct met de registrar. DANE vult TLS-bescherming aan via DNSSEC-beveiligde TLSA-records en bindt certificaten aan specifieke services. Ik zorg ook voor consistente NS- en glue-vermeldingen zodat delegaties wereldwijd goed werken. Voor complexere opstellingen met eigen servers en hybride werking gebruik ik clear Processen voor wijzigingen en back-ups.

Migratie- en uitrolstrategieën zonder downtime

Bij het verhuizen tussen DNS-platforms heeft een meerfasige procedure zijn waarde bewezen: Ik verlaag de TTL vooraf, importeer de zone in het nieuwe systeem, vergelijk entries automatisch en handmatig (willekeurige steekproef van kritieke subdomeinen) en implementeer vervolgens de delegatie. Tijdens een overgangsperiode laat ik beide platforms parallel draaien en monitor ik query's en latentie. Indien nodig stel ik tijdelijk kortere TTL's in op alias- of frontend entries om snel te kunnen reageren. Voor DNSSEC plan ik de overgang goed: publiceer eerst nieuwe sleutels, onderteken dan, pas DS aan en verwijder ten slotte oude sleutels. Ik communiceer het tijdstip van de overschakeling zodat teams op tijd caches en lokale overschrijvingen opschonen.

Kort samengevat: Basiskennis over naamservers voor dagelijks en professioneel gebruik

A Naamserver zet domeinnamen om naar IP-adressen en houdt zo elke web- en mailservice toegankelijk. Ik vertrouw op schone zones, verstandige TTL's, redundantie via primair/secundair en DNSSEC-handtekeningen. Er zijn duidelijke paden voor Windows en Linux: DNS role met GUI of BIND met zonebestanden en testen via dig/nslookup. Ik wissel specifiek van clients, maak caches leeg en controleer dan de responstijden. Als je meer achtergrondinformatie wilt, kun je die vinden in deze compacte Overzicht van de naamserverfunctie extra Inzichten.