Ik leg de webhosting-jargon rondom Kaal metaal, hypervisor en Multi-tenant Concreet en praktijkgericht. Zo begrijp je meteen hoe de modellen werken, waarin ze verschillen en welke keuze bij jouw doelstellingen past – van een individueel project tot een platform met veel gebruikers.

Centrale punten

- Kaal metaal: volledige hardwarecontrole en maximale prestaties.

- hypervisor: Virtualisatie met duidelijke isolatie en flexibiliteit.

- Multi-tenant: efficiënt gebruik van hulpbronnen door logische scheiding.

- Luidruchtige buurman: Prestaties op een nette manier beheren en voorkomen.

- Hybride: gevoelige belastingen scheiden, elastisch schalen.

Bare Metal in het kort uitgelegd

Kaal metaal betekent: een fysieke server is exclusief van jou. Je deelt geen CPU, RAM of SSD met anderen. Ik bepaal zelf het besturingssysteem, de opslagconfiguratie en de beveiligingsfuncties. Zo heb ik controle over elke laag, van het BIOS tot de kernel. Voor gevoelige gegevens en piekbelastingen biedt Bare Metal de meest betrouwbare reserves en de laagste latentie.

Het belangrijkste is dat er geen buren op dezelfde hardware aanwezig zijn. Zo vermijd ik het Noisy-Neighbor-effect volledig. Ik plan de capaciteit realistisch en houd de prestaties constant. Wie uit gedeelde omgevingen komt, merkt het verschil meteen. Een snelle start is mogelijk met een vergelijking zoals Shared hosting versus dedicated hosting.

Hardware- en netwerkbasisprincipes voor robuuste platforms

De basis bepaalt de opwaartse ruimte. Ik kies voor moderne CPU's met voldoende cores en krachtige single-thread-prestaties, plus ECC-RAM voor integriteit. Voor datapaden vertrouw ik op NVMe-SSD's met een hoge IOPS-dichtheid en plan ik speciale RAID-niveaus of ZFS-profielen die passen bij de workload. Netwerkkaarten met SR-IOV verminderen de overhead en zorgen voor stabiele latenties, zelfs bij een hoge doorvoer. 25/40/100 GbE zorgt voor reserves bij replicatie, opslagverkeer en oost-westcommunicatie.

Bij Bare Metal maak ik rechtstreeks gebruik van hardwarefuncties. In gevirtualiseerde stacks gebruik ik passthrough op een gerichte manier: NVMe rechtstreeks koppelen, SR-IOV-VF's doorgeven aan VM's, CPU's met CPU-pinning toewijzen. In multi-tenant-omgevingen beperk ik dergelijke privileges bewust om eerlijkheid en isolatie te waarborgen. Een doordacht topologieontwerp (leaf-spine, gescheiden VLAN's, eigen beheernetwerken) voorkomt knelpunten en vereenvoudigt het opsporen van fouten.

Hypervisor: type 1 versus type 2 in de praktijk

A hypervisor is de virtualisatielaag tussen hardware en VM's. Type 1 draait rechtstreeks op de machine en minimaliseert overhead. Type 2 draait op een bestaand besturingssysteem en is zeer geschikt voor tests. Ik gebruik meestal type 1 voor productieve doeleinden, omdat isolatie en efficiëntie belangrijk zijn. Voor labopstellingen gebruik ik type 2 vanwege het gebruiksgemak.

Belangrijk zijn CPU-pinning, NUMA-awareness en storage-caching. Met deze instellingen controleer ik de latentie en doorvoer. Snapshots, live-migratie en HA-functies verkorten uitval aanzienlijk. Ik kies functies op basis van workload, niet op basis van marketingtermen. Zo blijft de Virtualisatie voorspelbaar en krachtig.

Opslagstrategieën en gegevensindeling

Opslag bepaalt de waargenomen snelheid. Ik scheid workloads op basis van toegangsprofiel: transactionele databases op snelle NVMe-pools met lage latentie, analytische taken op breedbandopslag met hoge sequentiële prestaties. Write-back-caching Ik gebruik alleen batterij-/condensatorback-ups, anders bestaat het risico op gegevensverlies. TRIM en correcte wachtrijdieptes zorgen ervoor dat SSD's op lange termijn goed blijven presteren.

In gevirtualiseerde omgevingen kies ik tussen lokale opslag (lage latentie, maar lastige HA) en gedeelde opslag (eenvoudigere migratie, maar netwerkhop). Oplossingen zoals replicatie op blokniveau, Thin provisioning met strikte monitoring en gescheiden opslagniveaus (hot/warm/cold) helpen om kosten en prestaties in evenwicht te houden. Voor back-ups gebruik ik onveranderlijke repositories en test ik regelmatig herstelprocedures – niet alleen controlechecksums, maar ook echte herstarts van systemen.

Multi-tenant begrijpelijk uitgelegd

Multi-tenant Dit betekent dat veel klanten dezelfde infrastructuur delen, maar logisch gescheiden blijven. Ik segmenteer resources op een overzichtelijke manier en definieer quota. Beveiligingsgrenzen op netwerk-, hypervisor- en applicatieniveau beschermen gegevens. Monitoring controleert de belasting, I/O en ongebruikelijke patronen. Zo houd ik de kosten beheersbaar en kan ik flexibel reageren op pieken.

De kracht zit 'm in de flexibiliteit. Ik kan snel capaciteiten toewijzen of vrijgeven. Pay-as-you-go-modellen verlagen de vaste kosten en stimuleren experimenten. Tegelijkertijd stel ik duidelijke grenzen om misbruik tegen te gaan. Met duidelijke Beleid schaalbaar, veilig en planbaar voor meerdere gebruikers.

Resourceplanning: bewust omgaan met overcommitment

Overcommit is geen taboe, maar een hulpmiddel. Ik stel duidelijke bovengrenzen vast: CPU-overcommit gematigd (bijv. 1:2 tot 1:4, afhankelijk van de werklast), RAM nauwelijks tot helemaal niet (memory ballooning alleen bij berekende belasting), storage-overcommit met nauwkeurige telemetrie. Enorme pagina's stabiliseren geheugenintensieve diensten, NUMA-binding voorkomt cross-socket-latenties. Ik zie swap als een airbag, niet als een rijmodus – toegewezen RAM-budgetten moeten voldoende zijn.

- CPU: pin kritieke cores, reserveer hostcores voor hypervisor-taken.

- RAM: maak gebruik van reserveringen en limieten, voorkom ongecontroleerde ballonvorming.

- Opslag: plan IOPS-budgetten per klant en stel de I/O-planner in op basis van het profiel.

- Netwerk: QoS per wachtrij, SR-IOV voor latentie, speciale paden voor opslag.

Luidruchtige buren, isolatie en merkbare prestaties

Ik buig Noisy-Neighbor gericht. CPU-limieten, I/O-caps en netwerk-QoS beschermen diensten tegen externe belasting. Speciale opslagpools scheiden latentiegevoelige gegevens. Afzonderlijke vSwitches en firewalls sluiten dwarsverkeer uit. Ik test scenario's met belastingsgeneratoren en meet de effecten tijdens het gebruik.

Transparantie schept vertrouwen. Ik gebruik statistieken zoals P95- en P99-latentie in plaats van gemiddelde waarden. Waarschuwingen reageren op jitter, niet alleen op storingen. Zo kan ik knelpunten vroegtijdig herkennen en ingrijpen. Klanten blijven geïsoleerd en de Gebruikerservaring blijft constant.

Observability, tests en robuuste SLO's

Ik meet systematisch: statistieken, logboeken en traces komen samen. Voor diensten gebruik ik de RED-methode (Rate, Errors, Duration), voor platforms de USE-methode (Utilization, Saturation, Errors). Ik definieer SLO's per dienst – bijvoorbeeld 99,9% met P95-latentie onder 150 ms – en koppel deze aan waarschuwingen op Foutbudgetten. Zo vermijd ik een stortvloed aan meldingen en kan ik me concentreren op het effect op de gebruiker.

Voor wijzigingen voer ik belastingstests uit: baseline, stress, spike en soak. Ik controleer hoe latenties zich gedragen bij congestie en waar backpressure optreedt. Chaos-experimenten op netwerk-, opslag- en procesniveau controleren of zelfherstel en failover echt werken. Synthetische controles vanuit meerdere regio's detecteren DNS-, TLS- of routeringsfouten voordat gebruikers deze opmerken.

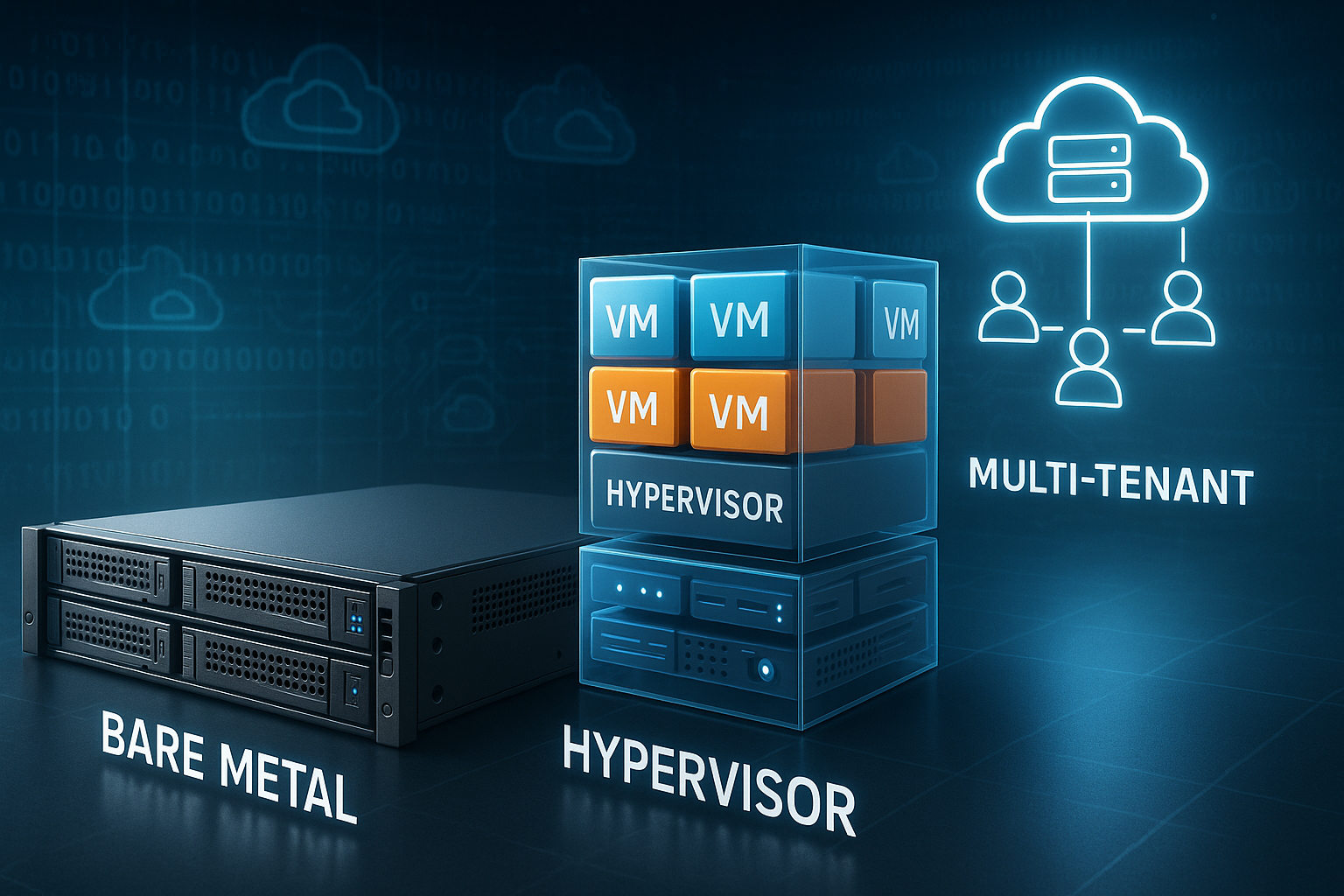

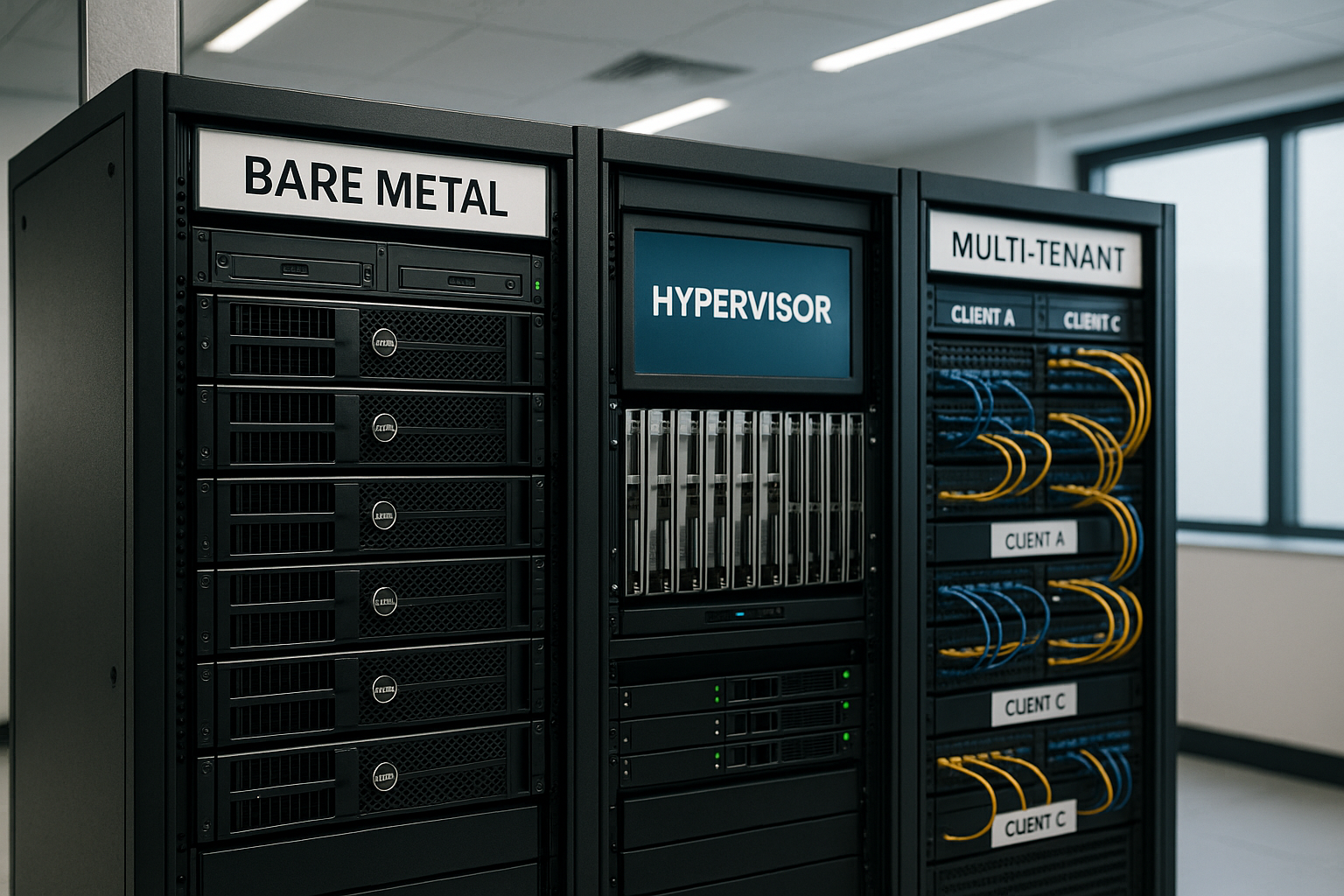

Vergelijking: bare metal, virtualisatie en multi-tenant

Ik rangschik hostingmodellen op basis van controle, prestaties, veiligheid, schaalbaarheid en prijs. Wie maximale controle wil, kiest voor Kaal metaal. Wie flexibel wil blijven, kiest voor virtualisatie op basis van type 1. Voor dynamische teams en variabele belasting is multi-tenant de moeite waard. De volgende tabel toont de verschillen in één oogopslag.

| Criterium | Kaal metaal | Gevirtualiseerd | Multi-tenant |

|---|---|---|---|

| Controle van hulpbronnen | Exclusief, volledige soevereiniteit | VM-gebaseerd, nauwkeurig regelbaar | Toegewezen door de software |

| Prestaties | Zeer hoog, nauwelijks overhead | Hoog, lage overheadkosten | Verschilt afhankelijk van de dichtheid |

| Beveiliging | Fysiek gescheiden | Geïsoleerd via hypervisor | Logische scheiding, beleidsregels |

| Schalen | Hardware-gebonden | Snel via VM's | Zeer flexibel en snel |

| Prijs | Hoger, planbaar | Middelen, afhankelijk van het gebruik | Goedkoop tot gemiddeld |

| Typische toepassingen | Compliance, hoge belasting | Allround, Dev/Prod | SaaS, dynamische projecten |

Ik maak nooit een keuze in isolatie. Ik houd rekening met de applicatiearchitectuur, de kennis van het team en het budget. Back-ups, DR-plannen en observability worden meegenomen. Zo blijft het platform beheersbaar en Schaalbaar. Langetermijnbedrijfskosten tellen net zo goed mee als kortetermijnhuur.

Bedrijfsmodellen en automatisering

Ik automatiseer vanaf de eerste dag. Infrastructuur als code definieert netwerken, hosts, beleidsregels en quota. Gouden beelden en ondertekende baselines verminderen drift. CI/CD-pijplijnen bouwen reproduceerbare images, rollen certificaten uit en starten Canary-rollouts. Voor terugkerende taken plan ik onderhoudsvensters, meld ik ze vroegtijdig aan en houd ik rollback-paden gereed.

Ik controleer configuratieafwijkingen met periodieke audits en de gewenste doeltoestand. Wijzigingen worden via veranderingsprocessen in het platform doorgevoerd – klein, omkeerbaar en observeerbaar. Ik beheer geheimen op basis van versies, met rotatie en kortstondige tokens. Zo blijft de werking snel en tegelijkertijd veilig.

Kosten, schaalbaarheid en SLA plannen voor dagelijks gebruik

Ik houd niet alleen rekening met hardware, maar ook met exploitatie, licenties en ondersteuning. Voor bare metal plan ik buffers in voor reserveonderdelen en onderhoudsvensters. In multi-tenant-omgevingen bereken ik variabele belasting en mogelijke reserves. Een duidelijke SLA beschermt doelstellingen voor beschikbaarheid en reactietijden. Zo blijven kosten en Service loodrecht.

Ik begin conservatief met schalen. Ik schaal verticaal zolang dat zinvol is, en daarna horizontaal. Caching, CDN's en database-sharding stabiliseren de responstijden. Ik meet de effecten vóór de roll-out in staging. Vervolgens stel ik de juiste Grenzen productief.

Migratie zorgvuldig plannen en lock-in minimaliseren

Ik begin met een inventarisatie: afhankelijkheden, hoeveelheden gegevens, latentie-eisen. Daarna maak ik een keuze tussen Lift-and-shift (snel, weinig aanpassingen), Re-platform (nieuwe basis, dezelfde app) en Refactoring (meer werk, maar op lange termijn het meest effectief). Ik synchroniseer gegevens met continue replicatie, definitieve cutover en duidelijke terugvalniveaus. Indien nodig plan ik downtime kort en 's nachts – met een nauwkeurig runbook.

Om vendor lock-in tegen te gaan, zet ik in op open formaten, gestandaardiseerde images en geabstraheerde netwerk- en opslaglagen. Ik houd exitplannen bij: hoe exporteer ik gegevens? Hoe repliceer ik identiteiten? Welke stappen moeten in welke volgorde worden uitgevoerd? Zo blijft het platform flexibel, ook als de omgeving verandert.

Financiële controle (FinOps) in het dagelijks leven

Ik beheer de kosten actief. Ik stel benuttingsdoelen per laag (bijv. 60-70% CPU, 50-60% RAM, 40-50% Storage-IOPS), tag resources overzichtelijk en creëer transparantie tussen teams. Right-sizing Ik verwijder leegloop en gebruik reserveringen alleen als de basisbelasting stabiel is. Ik vang pieken op een flexibele manier op. Showback/chargeback motiveert teams om budgetten te respecteren en capaciteit op een verstandige manier aan te vragen.

Virtualisatie of containers?

Ik vergelijk virtuele machines met Containeren op basis van dichtheid, opstarttijd en isolatie. Containers starten sneller en maken efficiënt gebruik van resources. VM's bieden een sterkere scheiding en flexibele gastbesturingssystemen. Hybride vormen zijn gebruikelijk: containers op VM's met type 1-hypervisor. Meer hierover vind je in mijn handleiding. Containers of VM's.

Het doel van de toepassing is belangrijk. Als er kernel-functies nodig zijn, gebruik ik VM's. Als er veel kortstondige instanties nodig zijn, gebruik ik containers. Ik beveilig beide werelden met beeldbeleid en handtekeningen. Ik scheid netwerksegmenten op een fijnmazige manier. Zo blijven implementaties snel en schoon.

Hybride modellen zinvol inzetten

Ik scheid gevoelige kerngegevens Kaal metaal en gebruik elastische frontends die gevirtualiseerd zijn of in een multi-tenant cluster draaien. Zo combineer ik veiligheid met flexibiliteit. Verkeerspieken vang ik op met auto-scaling en caches. Datastromen beveilig ik met gescheiden subnetten en versleutelde links. Dat verlaagt het risico en houdt de kosten beheersbaar.

Of de mix klopt, blijkt uit een praktijkgerichte vergelijking zoals Bare metal vs. gevirtualiseerd. Ik begin met duidelijke SLO's per service. Vervolgens stel ik capaciteitsdoelen en escalatieroutes vast. Ik test failover realistisch en regelmatig. Zo blijft de interactie Betrouwbaar.

Veiligheid, compliance en monitoring op ooghoogte

Ik behandel Beveiliging niet als add-on, maar als vast onderdeel van de bedrijfsvoering. Beveiliging begint bij het BIOS en eindigt bij de code. Geheimen beheer ik centraal en in verschillende versies. Zero-trust-netwerken, MFA en op rollen gebaseerde toegang zijn standaard. Patching volgt vaste cycli met duidelijke onderhoudsvensters.

Ik implementeer compliance met logging, tracing en audit trails. Ik verzamel logs centraal en correleer gebeurtenissen. Ik prioriteer alarmen op basis van risico, niet op basis van hoeveelheid. Oefeningsoefeningen houden het team reactievermogen. Zo blijft het platform controleerbaar en Transparant.

Gegevensopslag, verwijderingsconcepten en sleutelbeheer

Ik definieer duidelijk waar gegevens mogen worden opgeslagen en welke routes ze mogen volgen. Versleuteling bij opslag en in transit zijn standaard, ik beheer sleutels apart van de opslaglocatie. Ik gebruik BYOK/HYOK-modellen wanneer scheiding tussen exploitant en gegevensbeheerder vereist is. Voor verwijderingen gelden traceerbare processen: van logische verwijdering via cryptografische vernietiging tot fysiek beveiligde verwijdering van gegevensdragers. Zo voldoe ik aan de eisen op het gebied van gegevensbescherming en traceerbaarheid.

Energie-efficiëntie en duurzaamheid

Ik plan met het oog op efficiëntie. Moderne CPU's met goede prestaties per watt, compacte NVMe-configuraties en efficiënte voedingen verlagen het verbruik. Consolidatie levert meer op dan eilandjes: liever een paar goed benutte hosts dan veel halflege. Ik optimaliseer de koeling en luchtstromen via rackindeling en temperatuurzones. Meting is verplicht: vermogensstatistieken worden meegenomen in capaciteits- en kostenmodellen. Zo bespaar ik energie zonder aan prestaties in te boeten.

Samenvatting: Webhosting-jargon zelfverzekerd gebruiken

Ik gebruik Kaal metaal, wanneer volledige controle, constante prestaties en fysieke scheiding cruciaal zijn. Voor flexibele projecten zet ik in op hypervisorgebaseerde virtualisatie en combineer deze indien nodig met containers. Ik kies voor multi-tenant wanneer flexibiliteit en kostenefficiëntie prioriteit hebben en goede isolatie belangrijk is. Hybride combineert de sterke punten, scheidt gevoelige onderdelen en schaalt dynamisch aan de rand. Met duidelijke meetwaarden, automatisering en discipline blijft webhostingjargon geen hindernis, maar een toolbox voor stabiele, snelle platforms.