MX-Records określić, gdzie dostarczane są wiadomości e-mail dla Twojej domeny - pokażę Ci, jak utworzyć własna domena e-mail poprawnie, sprawdzić i zabezpieczyć. Wyjaśnię niezbędne wpisy DNS, sensowne Narzędzia i typowe błędy, których należy unikać.

Punkty centralne

- MX-RecordsZdefiniuj odpowiedzialne serwery pocztowe dla domeny

- SPF/DKIM/DMARCZezwolenie na wysyłkę, podpis, wytyczne

- Priorytet/TTLSekwencja dostarczania i szybkość aktualizacji DNS

- NarzędziaSprawdzanie konfiguracji, wizualizacja błędów

- Wybór dostawcyOdpowiedni pakiet, dobre wsparcie

Czym są rekordy MX?

Definiuję za pomocą MX-Recordsktóry serwer pocztowy akceptuje wiadomości e-mail dla mojej domeny. Gdy tylko ktoś napisze na mój adres, serwer wysyłający odpytuje odpowiednie wpisy w DNS. Odpowiedni wpis wskazuje na serwer docelowy, który akceptuje i przekazuje pocztę. Bez poprawnych rekordów MX ryzykujesz błędy w dostarczaniu lub odrzucenia. Uważam, że te wpisy są jasne, jednoznaczne i wolne od sprzecznych informacji. niezawodny Dostawa.

Zalety poczty e-mail z własną domeną

Pracuję pod własnym adresem profesjonalny i wzmocnić moją markę. Zachowuję kontrolę nad zmianami dostawcy, ponieważ sam utrzymuję rekordy MX. Szybko dodaję nowe skrzynki pocztowe dla zespołów, projektów lub usług. Rozpoznawalność wzrasta, ponieważ odbiorcy natychmiast rozpoznają moją domenę. Zapewnia to zaufanie i zwiększa Kontrola o moim ruchu pocztowym.

Stwórz warunki

Zaczynam z własną domeną i dostępem do Zarządzanie DNS u rejestratora lub hostera. Musi być dostępna aktywna usługa poczty e-mail, taka jak Google Workspace, Microsoft 365, Proton Mail lub pakiet hostingowy. Dostawcy pokażą mi później dokładne cele MX, nazwy hostów i priorytety. W przypadku IONOS lub podobnych rejestratorów, kompaktowy Instrukcje IONOS DNS podczas wyszukiwania strefy DNS. Notuję wszystkie dane od dostawcy poczty, aby móc je poprawnie wprowadzić w następnym kroku w sekcji Strefa wejść.

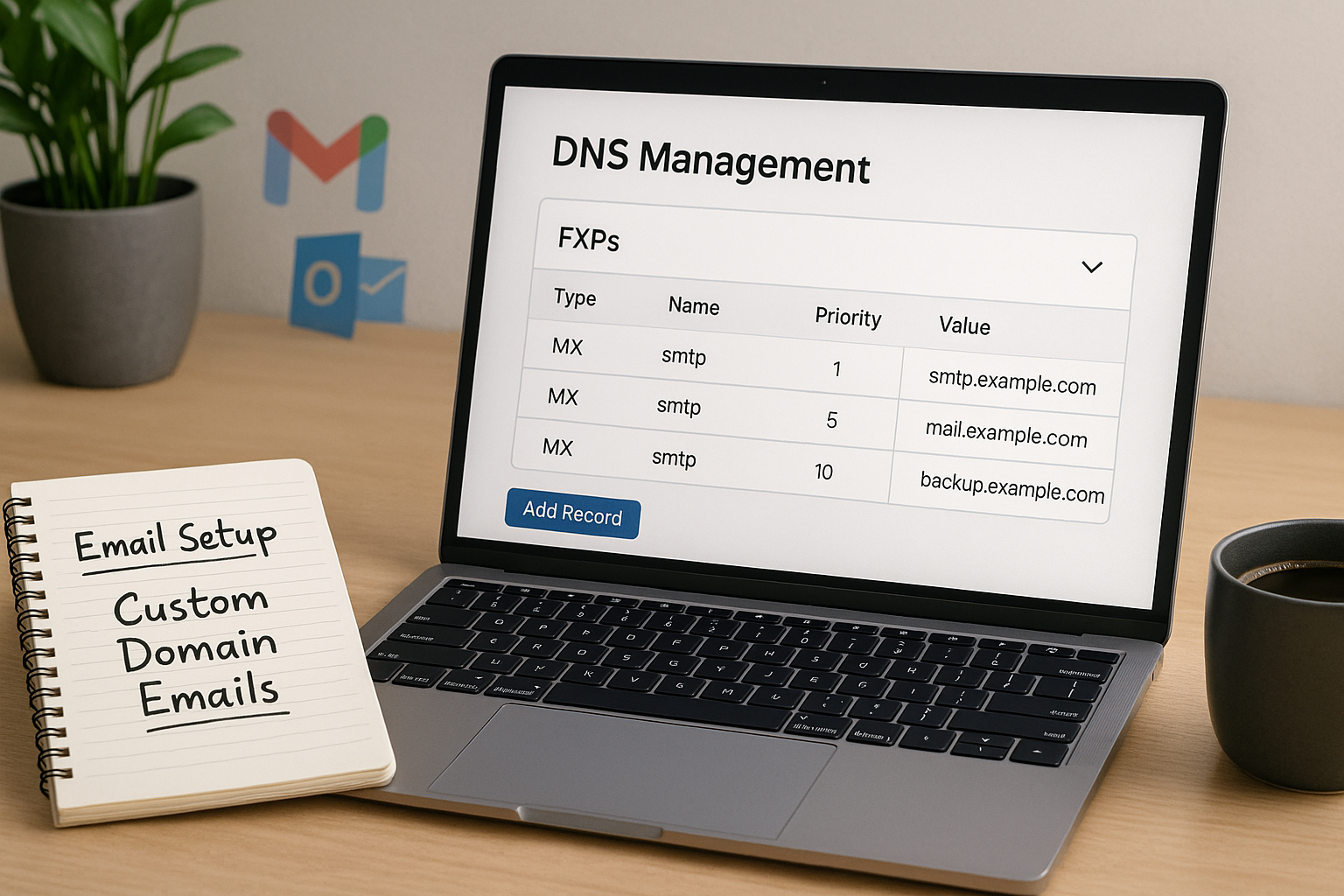

Konfiguracja rekordów MX krok po kroku

Loguję się do rejestratora, otwieram ustawienia DNS i najpierw sprawdzam, czy istnieją stare wpisy MX. Usuwam nieaktualne wpisy, aby żadne konkurencyjne serwery nie pozostały odpowiedzialne. Następnie kopiuję dokładnie dane MX od mojego dostawcy, na przykład Google Workspace często "smtp.google.com" z niskim priorytetem, takim jak 1 i hostem "@". Upewniam się, że wybrałem umiarkowaną wartość TTL, aby zmiany zaczęły obowiązywać szybciej. Na koniec zapisuję strefę DNS i planuję czas oczekiwania, ponieważ globalna dystrybucja zajmuje trochę czasu.

Zrozumienie priorytetów, hostów i TTL

Die Priorytet kontroluje, z którym serwerem MX należy skontaktować się w pierwszej kolejności: niższy numer oznacza priorytet. Dodatkowe wpisy MX z wyższym numerem służą jako rezerwowe w przypadku awarii. Zwykle używam "@" jako hosta, aby wpis dotyczył katalogu głównego domeny; subdomeny wymagają własnych wpisów MX. Często używam raczej krótkiego czasu dla wartości TTL, aby zmiany były szybciej widoczne. Zachowuję spójność informacji i unikam mieszania różnych dostawców z tym samym wpisem. Priorytetponieważ myli to dostawę.

Ważne reguły DNS dla rekordów MX

Zauważyłem kilka Podstawowe zasadyaby moje wpisy MX były technicznie czyste:

- MX wskazuje na nazwę hostanie do adresów IP. Host docelowy musi mieć prawidłowe rekordy A lub AAAA.

- Brak CNAME jako miejsca docelowego MX: MX nie może odnosić się do CNAME. Zawsze używam hosta kanonicznego.

- Brak CNAME dla tego samego właścicielaTam, gdzie istnieje CNAME, nie mogą istnieć żadne inne typy rekordów. Dlatego nie ustawiam CNAME dla domeny głównej, jeśli potrzebuję MX, TXT (SPF) lub innych wpisów.

- Subdomeny oddzielnieDla sub.example.de stosuje się MX subdomeny, a nie automatycznie głównej. Wprowadzam oddzielne MX dla każdej subdomeny, jeśli poczta ma być tam odbierana.

- Rozsądnie wybieraj rozwiązania awaryjneWiele rekordów MX pochodzi z tej samej platformy lub jest zsynchronizowanych, dzięki czemu przełączanie awaryjne naprawdę działa.

Przykłady MX specyficzne dla dostawcy

Zawsze używam informacji z obszaru administracyjnego mojego dostawcy. Typowe przykłady pomagają mi zrozumieć (mogą ulec zmianie):

- Google WorkspaceGospodarze tacy jak ASPMX.L.GOOGLE.COM (priorytet 1) i inne kopie zapasowe ALT1.ASPMX.L.GOOGLE.COM itd. Skonfigurowałem wszystkie sugerowane wpisy.

- Microsoft 365Głównie domain-key.mail.protection.outlook.com (indywidualnie dla każdej domeny) z priorytetem 0 lub 10.

- Proton MailCzęsto mail.protonmail.ch (priorytet 10) i mailsec.protonmail.ch (Priorytet 20).

- Web HostCzęsto niestandardowy MX, taki jak mxX.provider.tld. Upewniam się, że istnieją odpowiednie rekordy A/AAA.

Nie polegam na ogólnych przykładach, ale wprowadzam dokładne wartości z mojej konfiguracji.

Dodatek SPF, DKIM i DMARC

Oprócz MX, zawsze konfiguruję SPF aby tylko autoryzowane serwery wysyłały wiadomości w moim imieniu. Aktywuję również DKIM, aby każda wychodząca wiadomość miała podpis kryptograficzny. Używam DMARC do formułowania jasnych zasad dotyczących tego, co odbiorcy powinni robić z nieuwierzytelnionymi wiadomościami e-mail. Ta kombinacja zwiększa szybkość dostarczania i zmniejsza ryzyko phishingu za pośrednictwem mojej domeny. Regularnie sprawdzam, czy moja Wytyczne są aktualne, zwłaszcza po zmianie dostawcy.

Pogłębianie SPF/DKIM/DMARC w praktyce

Jeśli chodzi o SPF, stosuję politykę ograniczania: ograniczam liczbę obejmują:-Mechanizmy minimalizujące wyszukiwanie DNS i zapobiegające duplikowaniu wpisów. Jeśli zmiana jest w toku, najpierw testuję z ~all (softfail), a następnie przejść do -wszystkie (hardfail), jeśli wszystkie kanały są odpowiednio pokryte. Dla DKIM używam Selektor-nazwy (np. s1, s2), dzięki czemu mogę obracać klucze bez przerywania poczty. Z DMARC zaczynam od p=brak i zbierać analizy dotyczące rua-raporty zbiorcze. Kiedy wszystko jest stabilne, stopniowo zwiększam do kwarantanna oraz Odrzucić, opcjonalnie z pct=aby zaostrzyć tylko o jeden procent. W ten sposób znajduję stabilną równowagę między bezpieczeństwem a dostarczalnością.

Narzędzia do testowania i monitorowania

Sprawdzam swoją konfigurację za pomocą narzędzi testowych i natychmiast reaguję na ostrzeżenia. Usługi takie jak sprawdzanie MX lub zestawy narzędzi administracyjnych pokazują mi nieprawidłowe nazwy hostów, nieprawidłowe priorytety lub brakujące wpisy TXT. Do bardziej dogłębnych analiz używam informacji na temat Rozpoznawanie błędów DNSaby czysto oddzielić przyczyny. Po każdej zmianie testuję dostępność, wysyłkę i uwierzytelnianie. W ten sposób utrzymuję MX-Records trwale funkcjonalne i identyfikowalne.

Unikanie typowych błędów

Nie zezwalam na sprzeczne wpisy MX z tym samym Priorytet jeśli wskazują na różnych dostawców. Ustawiam hosta poprawnie na "@" lub na żądaną subdomenę, aby e-maile nie trafiały donikąd. Unikam zbyt długich TTL, ponieważ spowalniają one późniejsze konwersje. Nigdy nie zapominam o SPF, DKIM i DMARC, w przeciwnym razie dostarczanie jest zauważalnie osłabione. Zawsze przeprowadzam test po wprowadzeniu zmian, aby upewnić się, że Problemy rozpoznać bezpośrednio.

Zaplanuj migrację bez awarii

Przed zmianą dostawcy obniżam TTL moich rekordów MX i odpowiednich rekordów TXT do kilku minut - najlepiej 24-48 godzin przed upływem terminu. Skonfigurowałem już skrzynki pocztowe i aliasy u nowego dostawcy i, jeśli to możliwe, posiadam Równoległa akceptacja (podwójne dostarczanie lub przekierowanie), aby żadne wiadomości nie zostały utracone podczas zmiany DNS. Monitoruję wiadomości przychodzące w obu systemach i wyłączam stare MX tylko wtedy, gdy większość nadawców korzysta z nowych rekordów. Aby zapewnić czysty plan awaryjny, zapisuję stare wartości, aby w razie potrzeby móc szybko przełączyć się z powrotem.

Przekierowania, aliasy i catch-all

Rozróżniam między Alias (inny adres na tej samej skrzynce pocztowej) i Przekazywanie (dostarczenie do innego miejsca docelowego). Przekierowanie może przerwać sprawdzanie SPF, ponieważ serwer przekierowujący nie jest autoryzowany. Dlatego uważam, że DKIM stabilny i, jeśli to możliwe, używać SRS (Sender Rewriting Scheme) z serwerem przekazującym. A Catch-All może być praktyczna, ale zwiększa ilość spamu - aktywuję ją tylko selektywnie i z dobrymi filtrami. Dla adresów ról takich jak info@ lub wsparcie@ Wyznaczam jasne obowiązki, aby nic nie pozostało niezrobione.

Porównanie dostawców poczty e-mail

Wybieram mojego dostawcę na podstawie użyteczności DNS, bezpieczeństwa, zakresu funkcji i wsparcia. Dla firm przejrzyste zarządzanie rekordami DNS jest równie ważne jak monitoring i dobre teksty pomocy. Zwracam uwagę na przejrzyste specyfikacje MX i dodatkowe rekordy dostarczane przez dostawcę. Szybkie wsparcie oszczędza mój czas, jeśli pojawią się problemy z dostawą. Poniższa tabela pomaga mi w Klasyfikacja popularne rozwiązania.

| Dostawca | Integracja poczty e-mail | Zarządzanie DNS | Wsparcie |

|---|---|---|---|

| webhoster.de | Bardzo dobry | Bardzo proste | Doskonały |

| Google Workspace | Bardzo dobry | Prosty | Bardzo dobry |

| Microsoft 365 | Bardzo dobry | Średni | Dobry |

| Proton Mail | Bardzo dobry | Średni | Dobry |

Instrukcje: Konfiguracja aplikacji Proton Mail

Podłączam moją domenę w obszarze administracyjnym Proton i potwierdzam własność. Następnie wprowadzam rekordy MX, SPF, DKIM i DMARC wyświetlane w mojej strefie DNS. Proton pokazuje mi, czy wszystkie klucze są przechowywane poprawnie i czy rekordy Podpis jest aktywny. Po dystrybucji DNS testuję akceptację i wysyłkę za pomocą poczty testowej. Następnie konfiguruję skrzynki pocztowe, aliasy i przekierowania bezpośrednio w panelu Proton, tak aby moje Konfiguracja w pełni skuteczne.

Google Workspace i Microsoft 365

Aktywuję Google Workspace lub Microsoft 365 dla mojej domeny i postępuję zgodnie z kreatorem konfiguracji. W przypadku Google przyjmuję bieżące domyślne MX, na przykład "smtp.google.com" z priorytetem 1, a także dodatkowe wpisy TXT. W Microsoft 365 tworzę wymagane wpisy w centrum administracyjnym i sprawdzam, czy potwierdzenie przechodzi. Następnie testuję odbiór, wysyłkę, walidację SPF i podpis DKIM. Jeśli testy pozostaną bezbłędne, używam opcji Platforma produktywność i planowanie regularnych przeglądów.

Własne serwery nazw i delegowanie DNS

Jeśli to konieczne, obsługuję własne serwery nazw i deleguję do nich moją domenę. Polegam na czystej konserwacji strefy, poprawnych wpisach NS i odpowiednich rekordach kleju u rejestratora. Ustrukturyzowana delegacja zapewnia przejrzystość obowiązków i skraca ścieżki podczas zmiany MX, SPF, DKIM i DMARC. Na początek korzystam z instrukcji dla Konfiguracja własnego serwera nazw. W ten sposób utrzymuję administrację pod pełną kontrolą Kontrola i może szybciej reagować.

Bezpieczeństwo podczas transportu: TLS, MTA-STS, DANE

Upewniam się, że mój dostawca TLS dla poczty przychodzącej i wychodzącej jest wymuszana lub preferowana. Z MTA-STS Mogę powiedzieć odbiorcom, które serwery pocztowe są ważne dla mojej domeny i że TLS jest oczekiwany; TLS-RPT dostarcza mi raporty o problemach z TLS. Jeśli moja domena z DNSSEC jest podpisany, a mój dostawca obsługuje rekordy TLSA, opcjonalnie używam DANE jako dodatkowe zabezpieczenie. Zmniejsza to ryzyko ataków typu downgrade i utrzymuje spójność szyfrowania transportu.

Subdomeny, wiadomości transakcyjne i separacja

Lubię pracować z Poddomenyaby oddzielić różne przepływy poczty: Na przykład używam mail.example.de dla zespołowych skrzynek pocztowych i oddzielnej subdomeny wysyłającej, takiej jak mg.example.de dla newsletterów lub maili systemowych. Pozwala mi to na oddzielne uwierzytelnianie (własne rekordy SPF/DKIM), upraszcza monitorowanie i zapobiega wpływowi błędów w masowej wysyłce na domenę główną. Upewniam się również, że rekordy MX i A/AAA dotkniętych subdomen są kompletne i spójne.

Listy blokad, odrzucenia i przeszkody w dostawie

Monitoruję, czy moja wysyłka wychodząca lub miejsca docelowe MX na Listy bloków (RBL). Jeśli coraz więcej Softbounces (4xx) Czekam lub próbuję późniejszej dostawy; w przypadku Hardbounces (5xx) Sprawdzam teksty błędów (np. "SPF fail", "DKIM bad signature", "Mailbox full", "User unknown"). W przypadku greylistingu, wysyłam ponownie bez zaostrzania ustawień. Utrzymuję moje listy w czystości, dbam o rezygnację z subskrypcji i usuwam adresy niedostarczone, aby uniknąć utraty reputacji.

Skrzynki pocztowe, protokoły i dostęp

Tworzę konta IMAP/POP3/SMTP za pomocą silne hasła i aktywować 2FAjeśli to możliwe. Dokumentuję nazwy serwerów, porty, domyślne ustawienia TLS/STARTTLS i konfiguruję hasła aplikacji dla starszych klientów. Planuję Kwoty (przydziały przestrzeni dyskowej) realistycznie, aby skrzynki pocztowe nie zapełniały się, i ustaw reguły outsourcingu lub automatycznej archiwizacji dużych załączników. Zapewnia to stabilność klientów i dostępność poczty.

Hosting własny vs. dostawca usług w chmurze

Kiedy ja sam Serwer pocztowy Potrzebuję stałego IP, poprawnego adresu IP PTR-Konfiguruję ograniczanie przepustowości, odwrotny DNS, spójną nazwę hosta HELO/EHLO, silne filtry antyspamowe i czyste zarządzanie poprawkami. Konfiguruję ograniczanie przepustowości, backpressure i monitorowanie w celu utrzymania stabilnej kolejki. Dla wielu organizacji Dostawca usług w chmurze z dobrze utrzymaną infrastrukturą, wsparciem i reputacją bardziej efektywnie - decyduję zgodnie z zasobami zespołu, wymogami zgodności i budżetem.

DNSSEC i higiena stref

Podpisuję swoją strefę DNSSECjeśli mój rejestrator i dostawca DNS to obsługują i poprawnie przechowują rekord DS. Utrzymuję strefę w czystości: żadnych przestarzałych wpisów, żadnych sprzecznych CNAME, żadnych wielokrotnych wpisów SPF (łączę zawartość w jeden TXT dla SPF). Przed wprowadzeniem większych zmian tworzę rekord Kopia zapasowa strefy, aby w razie potrzeby szybko powrócić.

Lista kontrolna do odbioru końcowego

- Rekordy MX wskazują na prawidłowe nazwy hostów z A/AAAA, priorytety ustawione prawidłowo

- SPF-TXT dostępny, limit wyszukiwania przestrzegany, brak duplikatów

- DKIM-Selector opublikowany, podpis aktywny i ważny

- Zdefiniowana polityka DMARC (p=none/quarantine/reject), dostarczone raporty

- Opcjonalnie: MTA-STS/TLS-RPT opublikowany, DNSSEC aktywny

- Przekierowania/aliasy przetestowane, catch-all celowo skonfigurowany

- Strategia TTL udokumentowana, testy migracji zakończone sukcesem

- Skrzynki pocztowe zintegrowane z klientami, skonfigurowane hasła 2FA/aplikacji

- Monitorowanie dostarczania, odrzuceń i aktywnych list blokowanych

Krótkie podsumowanie

Skonfigurowałem własny adres z poprawnym MX-Records dodać SPF, DKIM i DMARC i wszystko dokładnie przetestować. Priorytety kontrolują kolejność dostarczania, rozsądny TTL przyspiesza zmiany. Narzędzia pomagają mi natychmiast rozpoznawać błędy i naprawiać je w ukierunkowany sposób. Dzięki odpowiedniej platformie i dobremu wsparciu mogę zapewnić niezawodne działanie poczty. Dzięki temu moja komunikacja jest profesjonalna, identyfikowalna i długoterminowa bezpieczny.