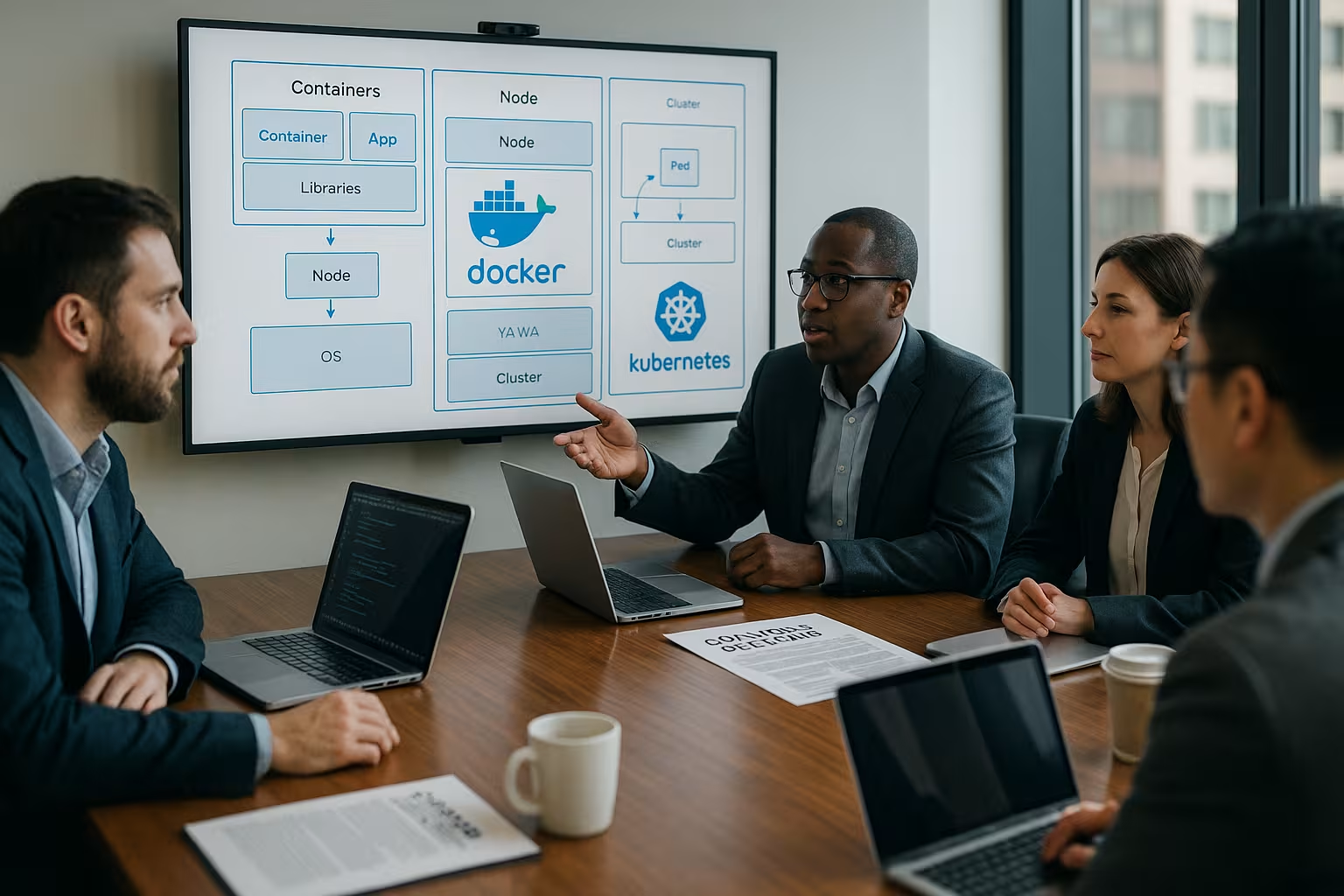

Безопасность контейнеров в хостинге - это риск, ответственность и доверие. Я показываю на практике, как я делаю среды Docker и Kubernetes жесткими, чтобы Хостер Сократите площадь атаки и аккуратно локализуйте инциденты.

Центральные пункты

Следующие ключевые аспекты определяют мои решения и приоритеты, когда речь идет о Безопасность контейнеров. Они представляют собой прямую отправную точку для хостинговых команд, которые хотят измеримо снизить риски.

- Изображения ХарденаСведите к минимуму, регулярно сканируйте, никогда не запускайте с правами root.

- Строгий RBACПрава на вырезание небольшие, журналы аудита активны, нет неконтролируемого роста.

- Отключите сетьПо умолчанию - запретить, ограничить трафик с востока на запад, проверить политики.

- Защита во время выполненияМониторинг, EDR/eBPF, раннее распознавание аномалий.

- Резервное копирование и восстановлениеПрактикуйте моментальные снимки, резервное копирование секретов, тестирование восстановления.

Я отдаю предпочтение этим пунктам, потому что они оказывают наибольшее влияние на реальную Снижение риска предложение. Те, кто усердно работает здесь, устраняют самые распространенные пробелы в повседневной жизни кластера.

Почему безопасность в контейнерах отличается

Несколько контейнеров используют одно ядро, поэтому ошибка часто переходит в Боковые движения вокруг. Нечистый базовый образ умножает уязвимости на десятки развертываний. Неправильная конфигурация, например слишком широкие разрешения или открытые сокеты, может вывести хост из строя за считанные минуты. Я планирую защиту на нескольких уровнях: от сборки до реестра, разрешений, сети и Время выполнения. В качестве отправной точки стоит взглянуть на Изолированные среды хостингапотому что изоляция и наименьшие привилегии здесь явно измеримы.

Безопасная работа с Docker: Образы, демон, сеть

Я использую минималистичные, проверенные Базовые изображения и перенести конфигурацию и секреты во время выполнения. Контейнеры не запускаются от имени root, возможности Linux сокращаются, а конфиденциальные файлы не попадают в образ. Демон Docker остается изолированным, я устанавливаю только конечные точки API с сильным TLS-Защита. Я никогда не монтирую сокет в производственных контейнерах. На сетевой стороне применяется принцип наименьших привилегий: входящие и исходящие соединения только с явным разрешением, прикрытые правилами брандмауэра и журналами L7.

Усиление Kubernetes: RBAC, пространства имен, политики

В Kubernetes я определяю роли на гранулярном уровне с помощью RBAC и циклически проверять их с помощью аудита. Пространства имен разделяют рабочие нагрузки, клиентов и чувствительность. Сетевые политики используют подход "запрет по умолчанию" и открывают только то, что действительно необходимо службе. Для каждого стручка я устанавливаю такие параметры SecurityContext, как runAsNonRoot, запрещаю эскалацию привилегий и отбрасываю Возможности например NET_RAW. Контроль допуска с помощью OPA Gatekeeper предотвращает попадание ошибочных развертываний в кластер.

Конвейер CI/CD: Сканируйте, подписывайте, блокируйте

Я интегрирую сканирование уязвимостей для Изображения контейнеров в конвейер и блокировать сборки с критическими результатами. Подписание изображений обеспечивает целостность и возможность отслеживания до источника. Политика как код обеспечивает соблюдение минимальных стандартов, таких как отсутствие тегов :latest, отсутствие привилегированных подсистем и определенные идентификаторы пользователей. Сам реестр также нуждается в защите: частные репозитории, неизменяемые теги и доступ только для авторизованных пользователей. Сервисные счета. Таким образом, цепочка поставок останавливает дефектные изделия до того, как они попадут в кластер.

Сегментация сети и защита "Восток-Запад

Я ограничиваю боковые движения, устанавливая жесткие ограничения в Кластерная сеть. Микросегментация на уровне пространств имен и приложений уменьшает масштабы вторжения. Я документирую контроль входа и выхода по мере изменения кода и версий. Я подробно описываю взаимодействие между сервисами, наблюдаю за аномалиями и немедленно блокирую подозрительное поведение. TLS в сети pod и стабильные идентификаторы через идентификаторы сервисов усиливают Защита продолжайте.

Мониторинг, регистрация и быстрое реагирование

Я записываю метрики, журналы и события в режиме реального времени и полагаюсь на Обнаружение аномалий вместо статических пороговых значений. Сигналы от серверов API, Kubelet, CNI, Ingress и рабочих нагрузок поступают в центральный SIEM. Сенсоры на основе eBPF обнаруживают подозрительные вызовы системы, доступ к файлам или выход из контейнеров. У меня есть готовые к инцидентам руководства: изоляция, криминалистическое резервное копирование, ротация, восстановление. Без опытного Игровые книги Хорошие инструменты в экстренной ситуации не работают.

Секреты, соответствие требованиям и резервное копирование

Я храню секреты в зашифрованном виде, регулярно обновляю их и ограничиваю их количество. Срок службы. Я внедряю процедуры, поддерживаемые KMS/HSM, и обеспечиваю четкое распределение обязанностей. Я регулярно создаю резервные копии хранилищ данных и реалистично тестирую восстановление. Я защищаю объекты Kubernetes, CRD и снимки хранилища от манипуляций. Кто Хостинг Docker следует уточнить в договоре, как регулируются ключевые материалы, циклы резервного копирования и время восстановления, чтобы Аудит и эксплуатации подходят друг другу.

Частые неправильные конфигурации и прямые контрмеры

Контейнер с пользователем root, отсутствует readOnlyRootFilesystem-Флаги или открытые пути к хостам - это классика. Я последовательно удаляю привилегированные поды и не использую HostNetwork и HostPID. Я оцениваю открытые сокеты Docker как критическую брешь и устраняю ее. Я меняю сети, разрешенные по умолчанию, на четкие политики, которые определяют и проверяют взаимодействие. Контроль допуска блокирует рискованные манифесты до того, как они запустить.

Практическое усиление демона Docker

Я деактивирую неиспользуемые удаленные API, активирую Сертификаты клиента и установите брандмауэр перед движком. Демон работает с профилями AppArmor/SELinux, Auditd записывает действия, имеющие отношение к безопасности. Я разделяю пространства имен и cgroups, чтобы обеспечить контроль над ресурсами. Я пишу журналы в централизованные бэкенды и слежу за ротацией. Усиление хоста остается обязательным: обновления ядра, минимизация Объем пакета и никаких лишних услуг.

Выбор провайдера: Безопасность, управляемые услуги и сравнение

Я оцениваю провайдеров по технической глубине, Прозрачность и проверяемость. Это включает сертификацию, рекомендации по усилению, время отклика и тесты восстановления. Управляемые платформы должны предлагать политики допуска, обеспечивать сканирование изображений и предоставлять четкие шаблоны RBAC. Если вы все еще не уверены, вы можете найти Сравнение оркестровки полезная информация о плоскостях управления и операционных моделях. В следующем обзоре представлены поставщики с четкими Выравнивание безопасности:

| Место | Поставщик | Характеристики |

|---|---|---|

| 1 | веб-сайт webhoster.de | Управление Docker и Kubernetes, аудит безопасности, ISO 27001, GDPR |

| 2 | Hostserver.net | Сертификация ISO, GDPR, мониторинг контейнеров |

| 3 | DigitalOcean | Глобальная облачная сеть, простое масштабирование, выгодные цены начального уровня |

Эксплуатационная надежность благодаря политике и испытаниям

Без регулярного Контролирует все концепции безопасности. Я автоматически внедряю контрольные показатели и политики и связываю их с проверками на соответствие. Упражнения "Хаос" и "Игровой день" реалистично проверяют изоляцию, сигналы тревоги и игровые книги. Такие KPI, как среднее время обнаружения и среднее время восстановления, направляют мои улучшения. Я извлекаю показатели из отклонений и прочно закрепляю их в Процесс.

Усиление узлов и хостов: первая линия защиты

Безопасные контейнеры начинаются с безопасных хостов. Я минимизирую базовую ОС (без компиляторов и отладочных инструментов), активирую LSM, такие как AppArmor/SELinux, и постоянно использую cgroups v2. Ядро остается актуальным, я деактивирую ненужные модули и выбираю изоляцию гипервизора или MicroVM для особо чувствительных рабочих нагрузок. Я защищаю Kubelet с помощью деактивированного порта только для чтения, клиентских сертификатов, ограничительных флагов и жесткого брандмауэра. Подкачка остается отключенной, источники времени подписаны, а дрейф NTP отслеживается - временные метки важны для криминалистики и Аудит критический.

PodSecurity и профили: Обеспечение обязательности стандартов

Я делаю безопасность настройкой по умолчанию: применяю стандарты PodSecurity в масштабах всего кластера и ужесточаю их для каждого пространства имен. Профили Seccomp сокращают вызовы систем до необходимого, профили AppArmor ограничивают доступ к файлам. Я комбинирую readOnlyRootFilesystem с tmpfs для требований к записи и явно устанавливаю fsGroup, runAsUser и runAsGroup. Монтирование HostPath запрещено или строго ограничено выделенными путями только для чтения. Я полностью отказываюсь от возможностей по умолчанию и лишь изредка добавляю их специально. Это приводит к воспроизводимым, минимально привилегированным Рабочие нагрузки.

Углубление цепочки поставок: SBOM, подтверждение подлинности и подписи

Одного сканирования недостаточно. Я создаю SBOM для каждой сборки, проверяю ее на соответствие политикам (запрещенные лицензии, рискованные компоненты) и записываю данные о происхождении. Помимо образа, подписи также охватывают метаданные и историю сборки. Контроль допуска разрешает только подписанные, соответствующие политике артефакты и не допускает :последние теги или мутабельные теги. В условиях нехватки воздуха я реплицирую реестр, подписываю его в автономном режиме и синхронизирую контролируемым образом - целостность остается проверяемой даже при отсутствии постоянного подключения к Интернету.

Разделение клиентов и защита ресурсов

Для настоящей многопользовательской работы требуется нечто большее, чем просто пространства имен. Я работаю с ResourceQuotasLimitRanges и PodPriority для предотвращения "шумных соседей". Я разделяю классы хранения по степени чувствительности и изолирую снимки для каждого клиента. Принцип двойного контроля применяется к доступу администратора, чувствительным пространствам имен назначаются специальные учетные записи служб и анализируемые журналы аудита. Я также ужесточаю правила выхода для пространств имен сборки и тестирования и последовательно предотвращаю доступ к производственным данным.

Защита пути передачи данных: состояние, моментальные снимки, защита от вымогательства

Я защищаю государственные рабочие нагрузки с помощью сквозного шифрования: транспортировка с помощью TLS, в состоянии покоя в томе с помощью шифрования провайдера или CSI, ключ через KMS. Я маркирую моментальные снимки как защищенные от несанкционированного доступа, соблюдаю политики хранения и тестирую пути восстановления, включая согласованность приложений. Для защиты от вымогательства я полагаюсь на неизменяемые копии и отдельные Резервное копирование-домены. Доступ к резервным хранилищам осуществляется с использованием отдельных идентификаторов и строгих наименьших привилегий, так что скомпрометированная капсула не сможет удалить историю.

Сервисные идентификаторы и нулевое доверие в кластере

Я привязываю идентификацию к инфраструктуре, а не к IP. Идентификаторы служб получают недолговечные сертификаты, mTLS защищает трафик между службами, а политики L7 разрешают только определенные методы и пути. Основой является четкая модель AuthN/AuthZ: кто с кем разговаривает, с какой целью и как долго. Я автоматизирую ротацию сертификатов и храню секреты за пределами образов. Это создает устойчивую модель нулевого доверия, которая остается стабильной даже при смене IP-адресов и автомасштабировании.

Обезвреживание DoS-атак и атак на ресурсы

Я устанавливаю жесткие запросы/лимиты, ограничиваю PID, дескрипторы файлов и пропускную способность, а также слежу за эфемерным хранилищем. Буферы перед входом (ограничения скорости, таймауты) не позволяют отдельным клиентам блокировать кластер. Стратегии резервного копирования, выключатели и ограничения бюджета при развертывании позволяют локализовать ошибки. Контроллеры входа и API-шлюзы выделены в отдельные масштабируемые узлы - таким образом, уровень управления остается защищенным при пиках общественной нагрузки.

Распознавание и реагирование конкретно

Runbooks работают. Я изолирую скомпрометированные капсулы с помощью сетевых политик, помечаю узлы как неконтролируемые (cordon/drain), обеспечиваю криминалистическую защиту артефактов (файловых систем контейнеров, памяти, соответствующих журналов) и сохраняю полную цепочку доказательств. Я автоматически меняю секреты, отзываю токены и перезапускаю рабочие нагрузки контролируемым образом. После инцидента анализ возвращается в политики, тесты и приборные панели - безопасность - это цикл обучения, а не разовая акция.

Управление, проверка и соблюдение требований

Несомненным является то, что можно доказать. Я собираю доказательства автоматически: отчеты о политике, проверки подписей, результаты сканирования, различия в RBAC и совместимые развертывания. Изменения вносятся с помощью запросов на вынос, с проверкой и чистым журналом изменений. Я связываю конфиденциальность, целостность и доступность с измеримыми средствами контроля, которые состоят из аудита. Я разделяю операции и безопасность настолько, насколько это возможно (разделение обязанностей), не теряя при этом скорости - четкие роли, четкая ответственность, четкие Прозрачность.

Расширение возможностей команды и "безопасность по умолчанию"

Я предоставляю "золотые тропы": проверенные базовые образы, шаблоны развертывания с SecurityContext, готовые модули NetworkPolicy и шаблоны конвейеров. Разработчики получают быструю обратную связь (проверки перед коммитом, сканирование сборки), чемпионы по безопасности в командах помогают с вопросами. Моделирование угроз до первого коммита позволяет избежать дорогостоящих исправлений в дальнейшем. Цель состоит в том, чтобы безопасный подход был самым быстрым - защитные перила, а не ворота.

Производительность, стоимость и стабильность с первого взгляда

Усиление должно соответствовать платформе. Я измеряю накладные расходы датчиков eBPF, проверок подписей и контроля допуска и оптимизирую их. Минимальные образы ускоряют развертывание, уменьшают поверхность атаки и экономят расходы на передачу. Сборка мусора в реестре, стратегии построения кэша и четкие правила маркировки позволяют сохранить цепочку поставок. Таким образом, безопасность остается фактором эффективности, а не тормозом.

Заключение: Безопасность как повседневная практика

Защита контейнеров проходит успешно, когда у меня есть четкие Стандарты автоматизировать их и постоянно проверять. Я начинаю с чистых защищенных образов, строгих политик и осязаемой сегментации. Затем я слежу за сигналами времени выполнения, обучаю реагированию на инциденты и проверяю восстановление. Таким образом, площадь атак уменьшается, а количество отказов остается ограниченным. Если вы используете систематический подход, то заметно снижаете риски и защищаете данные клиентов и свои собственные. Репутация.