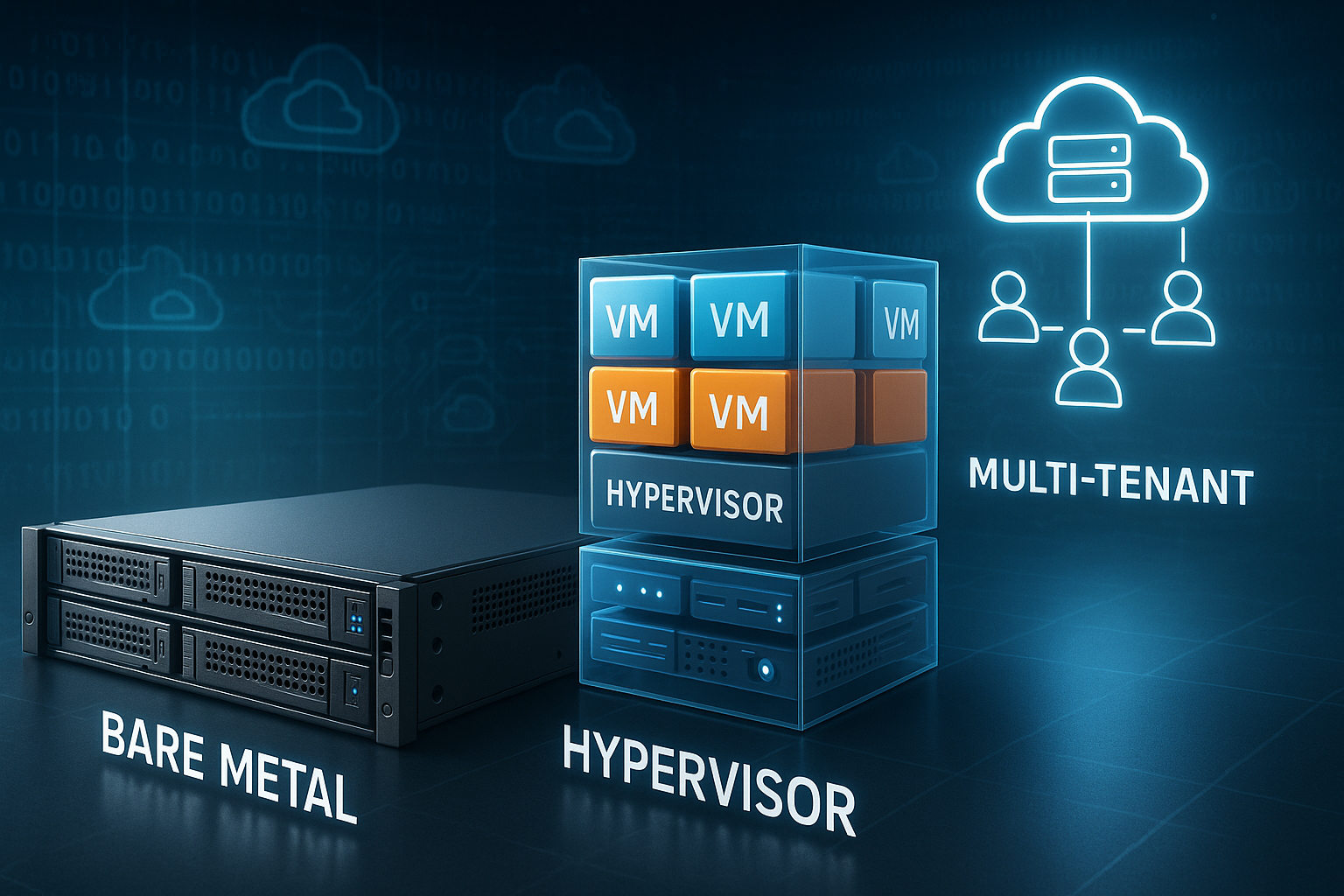

Я объясняю жаргон веб-хостинга, связанный с Голый металл, гипервизор и Мульти-тенант конкретно и практично. Так ты сразу поймешь, как работают модели, чем они отличаются и какой вариант подходит для твоих целей — от отдельного проекта до платформы с большим количеством пользователей.

Центральные пункты

- Голый металл: полный контроль над оборудованием и максимальная производительность.

- гипервизор: виртуализация с четкой изоляцией и гибкостью.

- Мульти-тенант: эффективное использование ресурсов за счет логического разделения.

- Шумный сосед: Эффективное управление производительностью и профилактика.

- Гибрид: разделять чувствительные нагрузки, эластично масштабировать.

Краткое объяснение Bare Metal

Голый металл Означает: физический сервер принадлежит исключительно вам. Вы не делите процессор, оперативную память и SSD с другими. Я сам определяю операционную систему, настройки хранилища и функции безопасности. Таким образом, я контролирую каждый уровень, от BIOS до ядра. Для конфиденциальных данных и пиковых нагрузок Bare Metal обеспечивает самые надежные резервы и минимальную задержку.

Решающим фактором является отсутствие соседей на одном и том же оборудовании. Таким образом я избегаю Шумный сосед-эффект полностью. Я реалистично планирую мощности и поддерживаю постоянную производительность. Те, кто пришел из средних сред, сразу почувствуют разницу. Быстро освоиться поможет сравнение, например Виртуальный хостинг против выделенного хостинга.

Основы аппаратного обеспечения и сетей для надежных платформ

База определяет возможности для роста. Я выбираю современные процессоры с достаточным количеством ядер и высокой однопоточной производительностью, а также ECC-RAM для обеспечения целостности. Для путей передачи данных я использую SSD-накопители NVMe с высокой плотностью IOPS и планирую выделенные уровни RAID или профили ZFS в соответствии с рабочей нагрузкой. Сетевые карты с SR-IOV снижают накладные расходы и обеспечивают стабильную задержку даже при высокой пропускной способности. 25/40/100-GbE обеспечивает резервы для репликации, трафика хранения и восточно-западной связи.

В случае Bare Metal я использую функции оборудования напрямую. В виртуализированных стеках я целенаправленно использую Passthrough: прямое подключение NVMe, передача SR-IOV-VF виртуальным машинам, процессоры с CPU-Pinning . В многопользовательском режиме я сознательно ограничиваю такие привилегии, чтобы обеспечить справедливость и изоляцию. Продуманный дизайн топологии (Leaf-Spine, отдельные VLAN, собственные сети управления) предотвращает узкие места и упрощает поиск ошибок.

Гипервизор: тип 1 против типа 2 на практике

A гипервизор это уровень виртуализации между аппаратным обеспечением и виртуальными машинами. Тип 1 работает непосредственно на компьютере и сводит к минимуму накладные расходы. Тип 2 работает на существующей операционной системе и хорошо подходит для тестирования. В производственной среде я обычно использую тип 1, потому что важны изоляция и эффективность. Для лабораторных установок я использую тип 2 из-за простоты использования.

Важными факторами являются CPU-pinning, NUMA-Awareness и Storage-Caching. С помощью этих настроек я контролирую задержку и пропускную способность. Снимки, Live-Migration и функции HA значительно сокращают время простоя. Я выбираю функции в зависимости от рабочей нагрузки, а не от маркетинговых терминов. Таким образом, остается Виртуализация предсказуемый и эффективный.

Стратегии хранения и расположение данных

Хранение данных определяет ощущаемую скорость. Я разделяю рабочие нагрузки по профилю доступа: транзакционные базы данных на быстрых пулах NVMe с низкой задержкой, аналитические задачи на широкополосном хранилище с высокой последовательной производительностью. Кэширование с обратной записью Я использую только с резервными батареями/конденсаторами, иначе есть риск потери данных. TRIM и правильная глубина очереди обеспечивают долгосрочную производительность SSD.

В виртуализированных средах я выбираю между локальным хранилищем (низкая задержка, но сложная высокая доступность) и общим хранилищем (более простая миграция, но сетевой прыжок). Решения, такие как репликация на уровне блоков, Тонкое выделение ресурсов Строгий мониторинг и разделенные уровни хранения (горячий/теплый/холодный) помогают сбалансировать затраты и производительность. Для резервного копирования я использую неизменяемые репозитории и регулярно тестирую восстановление — не только контрольные суммы, но и реальное перезапускание систем.

Понятное объяснение многопользовательской архитектуры

Мульти-тенант Это означает, что многие клиенты используют одну и ту же инфраструктуру, но остаются логически разделенными. Я четко сегментирую ресурсы и определяю квоты. Границы безопасности на уровне сети, гипервизора и приложений защищают данные. Мониторинг контролирует нагрузку, ввод-вывод и необычные шаблоны. Таким образом, я держу расходы под контролем и гибко реагирую на пиковые нагрузки.

Сила заключается в гибкости. Я могу оперативно распределять или освобождать ресурсы. Модели с оплатой по факту использования снижают фиксированные затраты и способствуют экспериментам. В то же время я устанавливаю жесткие ограничения против злоупотреблений. С четкими Политика Масштабируемое многопользовательское решение, безопасное и планируемое.

Планирование ресурсов: сознательное управление перегрузкой

Перерасход ресурсов — это не табу, а инструмент. Я устанавливаю четкие верхние пределы: умеренный перерасход ресурсов ЦП (например, от 1:2 до 1:4, в зависимости от рабочей нагрузки), практически нулевой перерасход ОЗУ (расширение памяти только при рассчитанной нагрузке), перерасход ресурсов хранилища с тщательной телеметрией. Огромные страницы стабилизируют ресурсоемкие службы, NUMA-связывание предотвращает задержки переключения сокетов. Я воспринимаю своп как подушку безопасности, а не как режим работы — выделенного объема ОЗУ должно хватать.

- CPU: закрепите критические ядра, зарезервируйте ядра хоста для задач гипервизора.

- RAM: используйте резервирование и ограничения, избегайте неконтролируемого раздувания.

- Хранение: запланируйте бюджеты IOPS для каждого клиента и установите планировщик ввода-вывода в соответствии с профилем.

- Сеть: QoS для каждой очереди, SR‑IOV для задержки, выделенные пути для хранения данных.

Шумный сосед, изоляция и ощутимая производительность

Я склоняю Шумный сосед целенаправленно. Ограничения ЦП, ограничения ввода-вывода и QoS сети защищают сервисы от посторонней нагрузки. Выделенные пулы хранения отделяют данные, критичные к задержкам. Отдельные vSwitches и брандмауэры исключают перекрестный трафик. Я тестирую сценарии с генераторами нагрузки и измеряю последствия в процессе работы.

Прозрачность укрепляет доверие. Я использую такие показатели, как задержка P95 и P99, а не средние значения. Оповещения реагируют на джиттер, а не только на сбои. Так я могу своевременно выявлять узкие места и принимать меры. Клиенты остаются изолированными, а Пользовательский опыт остается постоянным.

Наблюдаемость, тестирование и надежные SLO

Я систематически измеряю: метрики, логи и трассировки сливаются воедино. Для сервисов я использую метод RED (Rate, Errors, Duration), для платформ — метод USE (Utilization, Saturation, Errors). Я определяю SLO для каждого сервиса — например, 99,9% с задержкой P95 менее 150 мс — и связываю их с оповещениями на Бюджеты ошибок. Таким образом, я избегаю потока тревожных сообщений и сосредотачиваюсь на влиянии на пользователей.

Перед внесением изменений я провожу нагрузочные тесты: базовые, стресс-тесты, пиковые и соак-тесты. Я проверяю, как ведут себя задержки при перегрузке и где возникает обратное давление. Эксперименты с хаосом На уровне сети, хранилища и процессов проверяйте, действительно ли самовосстановление и отработка отказа работают. Синтетические проверки из нескольких регионов выявляют ошибки DNS, TLS или маршрутизации до того, как пользователи их заметят.

Сравнение: «голый металл», виртуализация и многопользовательская архитектура

Я классифицирую модели хостинга по таким критериям, как контроль, производительность, безопасность, масштабируемость и цена. Тем, кому нужен максимальный контроль, подойдет Голый металл. Если вы хотите сохранить гибкость, выберите виртуализацию на основе типа 1. Для динамичных команд и переменной нагрузки подходит мультитенентная архитектура. В следующей таблице представлены основные различия.

| Критерий | Голый металл | Виртуализированный | Мульти-тенант |

|---|---|---|---|

| контроль ресурсов | Эксклюзивность, полная суверенность | На основе виртуальной машины, с точным управлением | Распределено со стороны программного обеспечения |

| Производительность | Очень высокая, практически без накладных расходов | Высокая, низкая накладная стоимость | Варируется в зависимости от плотности |

| Безопасность | Физически разделены | Изолированный с помощью гипервизора | Логическое разделение, политики |

| Масштабирование | Связанное с оборудованием | Быстро через виртуальные машины | Очень гибкий и быстрый |

| Цена | Выше, планируемое | Средства, в зависимости от использования | Дешево до умеренно |

| Типичные применения | Соответствие требованиям, высокая нагрузка | Универсальный, разработка/производство | SaaS, динамичные проекты |

Я никогда не принимаю решения в изоляции. Я учитываю архитектуру приложения, опыт команды и бюджет. Резервное копирование, планы аварийного восстановления и наблюдаемость также принимаются во внимание. Таким образом, платформа остается управляемой и Масштабируемый. Долгосрочные эксплуатационные расходы учитываются так же, как и краткосрочная аренда.

Модели эксплуатации и автоматизация

Я автоматизирую с самого первого дня. Инфраструктура как код определяет сети, хосты, политики и квоты. Золотые образы и подписанные базовые линии уменьшают дрейф. CI/CD-конвейеры создают воспроизводимые образы, обновляют сертификаты и запускают канарские развертывания. Для повторяющихся задач я планирую окна обслуживания, заранее сообщаю о них и готовлю пути отката.

Я контролирую отклонения в конфигурации с помощью периодических аудитов и заданного целевого состояния. Изменения попадают на платформу через процессы изменения — небольшие, обратимые и поддающиеся наблюдению. Я управляю секретами с помощью версионирования, ротации и кратковременных токенов. Таким образом, работа остается быстрой и в то же время безопасной.

Планирование затрат, масштабирования и SLA с учетом повседневных потребностей

Я учитываю не только оборудование, но и эксплуатацию, лицензии и поддержку. Для Bare Metal я планирую резерв на запасные части и окна технического обслуживания. В многопользовательских средах я рассчитываю переменную нагрузку и возможные резервы. Четкое SLA защищает цели по доступности и времени отклика. Таким образом, затраты и Сервис перпендикулярный.

Я начинаю масштабирование консервативно. Я масштабирую по вертикали, пока это имеет смысл, а затем по горизонтали. Кэширование, CDN и шардинг баз данных стабилизируют время отклика. Я измеряю эффекты перед развертыванием в стадии подготовки. Затем я устанавливаю подходящие Лимиты продуктивный.

Тщательно планируйте миграцию и минимизируйте зависимость от поставщика

Я начинаю с инвентаризации: зависимости, объемы данных, требования к задержкам. Затем я выбираю между Подними и перенеси (быстро, мало изменений), переплатформа (новая база, то же приложение) и рефакторинг (больше затрат, но наиболее эффективно в долгосрочной перспективе). Я синхронизирую данные с помощью непрерывной репликации, окончательного перехода и четких уровней отката. При необходимости я планирую время простоя на короткий срок и на ночь — с помощью тщательно составленного руководства по эксплуатации.

Для противодействия зависимости от поставщика я делаю ставку на открытые форматы, стандартизированные образы и абстрактные сетевые и хранилищные уровни. Я разрабатываю планы выхода: как экспортировать данные? Как реплицировать идентификационные данные? Какие шаги выполнять и в каком порядке? Так платформа остается мобильной, даже если меняется среда.

Финансовый контроль (FinOps) в повседневной жизни

Я активно контролирую расходы. Я устанавливаю цели по загрузке для каждого уровня (например, 60–70% CPU, 50–60% RAM, 40–50% Storage‑IOPS), четко маркирую ресурсы и обеспечиваю прозрачность между командами. Оптимизация размера Я устраняю простоя, резервирование использую только в том случае, если базовая нагрузка стабильна. Всплески нагрузки я улавливаю гибко. Showback/Chargeback мотивирует команды уважать бюджеты и разумно запрашивать мощности.

Виртуализация или контейнеры?

Я сравниваю виртуальные машины с контейнеринг по плотности, времени запуска и изоляции. Контейнеры запускаются быстрее и эффективно используют ресурсы. Виртуальные машины обеспечивают более сильную изоляцию и гибкие гостевые операционные системы. Обычно используются смешанные формы: контейнеры на виртуальных машинах с гипервизором типа 1. Более подробную информацию об этом я привожу в своем руководстве. Контейнеры или виртуальные машины.

Важна цель применения. Если требуются функции ядра, я использую виртуальные машины. Если требуется много кратковременных экземпляров, я использую контейнеры. Я защищаю оба мира с помощью политик образов и подписей. Сегменты сети я разделяю с высокой степенью детализации. Таким образом, развертывание остается быстрым и чистый.

Разумное использование гибридных моделей

Я разделяю конфиденциальные основные данные Голый металл и использую гибкие фронтэнды в виртуализированном или многопользовательском кластере. Таким образом я сочетаю безопасность с гибкостью. Пики трафика я улавливаю с помощью автомасштабирования и кэшей. Потоки данных я защищаю с помощью отдельных подсетей и зашифрованных ссылок. Это снижает риски и позволяет контролировать расходы.

Подходит ли эта комбинация, показывает практическое сравнение, как Голый металл против виртуализации. Я начинаю с четких SLO для каждой службы. Затем я устанавливаю цели по мощности и пути эскалации. Я регулярно тестирую отработку переключения на резервный сервер в реалистичных условиях. Таким образом, взаимодействие остается Надежный.

Безопасность, соответствие требованиям и мониторинг на равных условиях

Я лечу Безопасность не как дополнение, а как неотъемлемая часть работы. Защита начинается с BIOS и заканчивается кодом. Секреты я управляю централизованно и с версиями. Сети Zero Trust, MFA и доступ на основе ролей являются стандартом. Патчинг выполняется по фиксированным циклам с четкими окнами обслуживания.

Я обеспечиваю соответствие требованиям с помощью ведения журналов, отслеживания и аудиторских следов. Я централизованно собираю журналы и сопоставляю события. Я приоритезирую тревоги по степени риска, а не по количеству. Учения позволяют команде оставаться готовой к реагированию. Таким образом, платформа остается поддающейся проверке и Прозрачный.

Хранение данных, концепции удаления и управление ключами

Я четко определяю, где могут храниться данные и какими путями они могут передаваться. Шифрование в состоянии покоя и в транзите являются стандартом, ключи я храню отдельно от места хранения данных. Модели BYOK/HYOK я использую, когда требуется разделение оператора и владельца данных. Для удаления данных применяются прозрачные процессы: от логического удаления через криптографическое уничтожение до физически безопасной утилизации носителей данных. Таким образом, я выполняю требования по защите данных и подтверждаемости.

Энергоэффективность и устойчивость

Я планирую с учетом эффективности. Современные процессоры с хорошими показателями производительности на ватт, плотные конфигурации NVMe и эффективные источники питания снижают потребление энергии. Консолидация дает больше преимуществ, чем изолированные системы: лучше иметь несколько хорошо загруженных хостов, чем много полупустых. Я оптимизирую охлаждение и воздушные потоки с помощью расположения стоек и температурных зон. Измерение является обязательным: показатели мощности учитываются в моделях мощности и затрат. Таким образом, я экономлю энергию, не теряя производительности.

Резюме: уверенное использование жаргона веб-хостинга

Я использую Голый металл, если важны полный контроль, постоянная производительность и физическое разделение. Для гибких проектов я использую виртуализацию на основе гипервизора и при необходимости комбинирую ее с контейнерами. Я выбираю многопользовательский подход, когда приоритетом являются эластичность и экономическая эффективность, а также хорошая изоляция. Гибридный подход сочетает в себе сильные стороны, отделяет чувствительные части и динамически масштабируется на границе. Благодаря четким измерениям, автоматизации и дисциплине, терминология веб-хостинга не является препятствием, а служит инструментарием для создания стабильных и быстрых платформ.