Настройка брандмауэра Plesk - важнейший шаг в эффективной защите серверов от атак и несанкционированного трафика данных. Благодаря интегрированному решению в панели Plesk можно целенаправленно контролировать доступ, закрывать бреши в системе безопасности и постоянно укреплять ее целостность.

Центральные пункты

- Правила брандмауэра правильно предотвращает нежелательный доступ извне.

- Die Интеграция с Plesk обеспечивает простое управление непосредственно в панели управления.

- Предварительные конфигурации обеспечивают высокий уровень безопасности с самого начала установки.

- С Ведение журнала и мониторинг попытки атак могут быть отслежены и проанализированы.

- Расширения такие как Fail2Ban, повышают защиту от атак методом грубой силы.

Что характеризует брандмауэр Plesk Firewall

Брандмауэр Plesk полностью интегрирован в панель хостинга и управляется без дополнительного программного обеспечения. Он фильтрует сетевые данные в соответствии с заданными пользователем правилами и таким образом защищает такие сервисы, как HTTP, HTTPS, FTP и SSH, от несанкционированного доступа. Особенно удобен графический пользовательский интерфейс, позволяющий интуитивно изменять настройки. Для опытных пользователей также доступны опции ручной настройки для более глубоких правил. Особенно сильным моментом является сочетание удобного интерфейса и точного контроля трафика.

Шаги по настройке брандмауэра Plesk

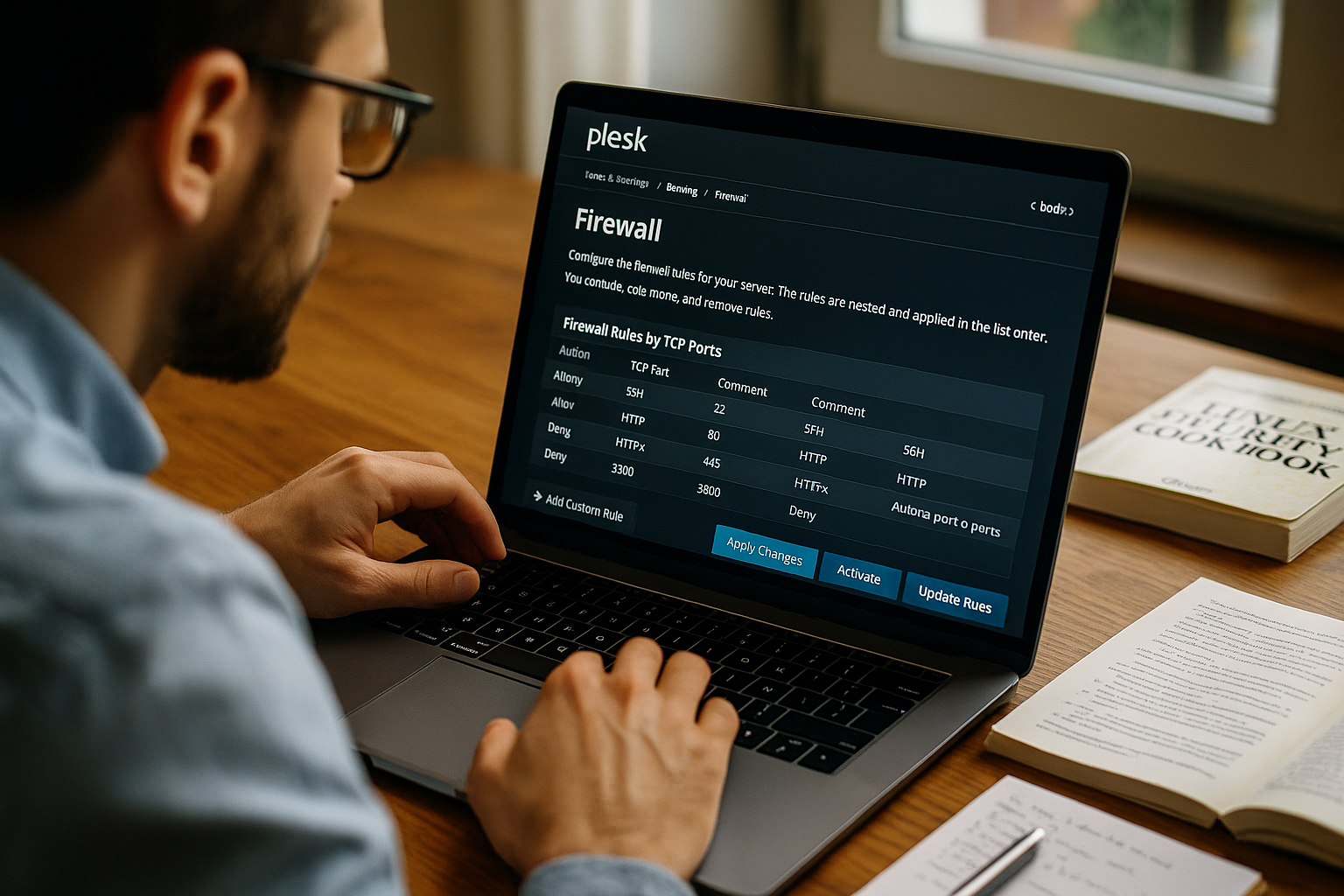

Управление брандмауэром осуществляется непосредственно через панель управления Plesk в разделе "Инструменты и настройки" > "Брандмауэр". После активации вы можете точно определить, должно ли каждое приложение или порт быть открыто или заблокировано. Входящий и исходящий трафик данных можно регулировать индивидуально - например, разрешить доступ к сервису только определенным IP-адресам. После каждого изменения необходимо перезапустить службу брандмауэра, чтобы оно вступило в силу. Пользовательский интерфейс в режиме реального времени показывает, какие порты открыты или заблокированы.

Рекомендуемые правила брандмауэра для общих служб

Чтобы обеспечить эффективную защиту серверов, брандмауэр должен оставлять открытыми только абсолютно необходимые порты. В следующей таблице приведены рекомендуемые настройки для типичных сценариев веб-хостинга:

| Сервис | Порт | Статус |

|---|---|---|

| SSH (удаленный доступ) | 22 (TCP) | Открыть - только для IP-адреса администратора |

| HTTP (веб-сайты) | 80 (TCP) | Открыть для всех IP |

| HTTPS (защищенные веб-сайты) | 443 (TCP) | Открыть для всех IP |

| FTP | 21 (TCP) + пассивные порты | Заблокированный если не используется |

| Удаленный доступ к MySQL | 3306 (TCP) | Заблокированный выберите только необходимые IP-адреса |

Дополнительная защита с помощью Fail2Ban

Сочетание Plesk Firewall и службы Fail2Ban обеспечивает двойную защиту от повторных попыток входа в систему. Fail2Ban отслеживает файлы журналов на предмет подозрительных действий, таких как слишком частые попытки входа в систему, и автоматически блокирует соответствующий IP-адрес. Особенно для таких сервисов, как SSH, эта мера значительно усиливает защиту от автоматизированных атак методом грубой силы. Пошаговое руководство о том, как Fail2Ban активирован в Pleskпомогает быстрому внедрению.

Эффективное администрирование брандмауэра

Основным преимуществом брандмауэра Plesk является автоматизация, обеспечиваемая предварительно настроенными профилями. Они позволяют одним щелчком мыши активировать типичные порты для веб-серверов, почтовых серверов или FTP-служб. Опытные пользователи могут настраивать эти профили или создавать собственные шаблоны. Для периодических изменений стоит использовать скрипты или команды CLI через "firewalld" (Linux). Те, кому важен обзор, могут интегрировать внешний мониторинг, например, через SNMP или централизованные средства оценки журналов.

Устраните пробелы в системе безопасности раз и навсегда

Одного брандмауэра недостаточно, если открыты службы, которые никто не использует. Поэтому следует регулярно проверять, действительно ли открытые порты необходимы. Например, часто упускается из виду такое слабое место, как доступ к FTP, который можно заменить современными альтернативами SFTP. То же самое касается удаленного доступа к MySQL, который должен быть разрешен только для определенных IP-адресов. Хорошую настройку брандмауэра можно распознать по тому, что исходящий трафик максимально ограничен - ключевое слово "запрет по умолчанию". Другие советы по повышению безопасности можно найти в этой статье Руководство по обеспечению безопасности сред Plesk.

Понимание и анализ протоколов межсетевого экрана

Брандмауэр ведет точные журналы блокированных соединений, успешного доступа к пакетам или ошибочных запросов. Эта информация дает важные подсказки в случае инцидентов безопасности. Если вы будете регулярно просматривать журналы, вы сможете распознать закономерности и принять более целенаправленные меры против повторяющихся атак - особенно в случае часто блокируемых IP-адресов. Такие инструменты, как Logwatch или Fail2Ban-Reporter, могут предоставлять автоматические отчеты. Я также использую плагины уведомлений, чтобы получать электронные письма непосредственно в случае необычного поведения.

Для команд: продуманная структура управления доступом

В Plesk можно создавать пользователей с различными полномочиями. Это означает, что не каждому администратору нужен доступ к конфигурации брандмауэра. Особенно для больших команд рекомендуется четко структурировать назначение полномочий. Это предотвратит случайные изменения и защитит конфиденциальные области. Если вы привлекаете внешних поставщиков услуг, вам следует явно хранить их IP-адреса и удалять их по окончании проекта. Это простой способ сохранить контроль и обзор.

Расширенные концепции брандмауэра для повышения безопасности

Помимо базовых функций, настройки брандмауэра в Plesk могут быть расширены за счет включения ряда дополнительных механизмов. К ним относится целенаправленное использование "исходящих" правил для предотвращения попадания нежелательного трафика с сервера во внешнюю среду. Многие компании обращают внимание в основном на входящие соединения, но упускают из виду, что исходящие пакеты также могут стать сценарием атаки - например, в случае вредоносного ПО, пытающегося отправить данные в Интернет.

Еще один аспект - работа с IPv6. Многие конфигурации по-прежнему ориентированы на IPv4, хотя IPv6 уже давно стал стандартом. В Plesk правила IPv6 можно определять параллельно с правилами IPv4. Особенно важно избегать неправильных конфигураций "разрешить все" для IPv6. Часто имеет смысл активно использовать IPv6 только в том случае, если все серверное окружение, включая DNS и сетевую инфраструктуру, настроено правильно. В противном случае могут возникнуть бреши, поскольку настройки безопасности действуют только в области IPv4.

Те, кто работает по сложным сценариям, могут также перемещать службы в отдельное пространство IP-адресов или создавать структуры VLAN. Это позволяет еще более детально контролировать доступ в центре обработки данных. Хотя виртуальные локальные сети и отдельные диапазоны IP-адресов напрямую не настраиваются в Plesk, их можно создать на уровне операционной системы, а затем интегрировать в правила брандмауэра Plesk. Например, сервер базы данных может быть размещен в защищенной зоне, доступ к которой извне будет ограничен.

DMZ и переадресация портов в Plesk

В некоторых случаях имеет смысл оградить отдельные службы или системы в DMZ ("демилитаризованная зона"). В частности, это касается приложений, которые должны быть доступны, но не должны иметь прямого доступа к внутренним ресурсам. DMZ часто реализуется через отдельные зоны брандмауэра. В самом Plesk такое решение недоступно, но необходимые правила можно скомбинировать через операционную систему хоста и интерфейс Plesk. Входящие пакеты пересылаются целенаправленно, не давая полного доступа к внутренней сети.

Классическое перенаправление портов также является проблемой. Если у вас есть локальные службы, работающие на альтернативном порту, или используется сложное программное обеспечение, вы можете пробросить определенные порты наружу через брандмауэр Plesk. Однако эти правила должны быть настроены очень жестко. Часто лучше использовать VPN-туннель вместо того, чтобы делать критически важные порты администрирования (например, 8080) общедоступными. VPN позволяет направлять в сеть зашифрованный трафик, что значительно уменьшает площадь атаки.

Управление журналами и криминалистический анализ

Если вы хотите углубиться в тему безопасности, вам не обойтись без структурированного управления журналами. Попытки доступа регистрируются не только брандмауэром, но и веб-серверами, почтовыми серверами и другими службами. Централизованный сбор всех журнальных данных (например, через syslog) позволяет проводить криминалистический анализ, если инцидент безопасности действительно произошел. Я слежу за тем, чтобы журналы регулярно ротировались, сжимались и архивировались. Такие инструменты, как Logstash или Graylog, полезны для более удобной фильтрации больших объемов данных. Важно, чтобы журналы были защищены от манипуляций - например, путем записи на отдельный сервер.

Брандмауэр Plesk сам предоставляет в своих журналах информацию о том, какие IP-адреса были заблокированы несколько раз, какие порты сканируются с заметной частотой и как часто предпринимаются попытки подключения к портам, которые на самом деле закрыты. Такие повторяющиеся шаблоны часто указывают на попытки автоматических атак. Если определенные диапазоны IP-адресов неоднократно бросаются в глаза, возможно, имеет смысл временно или постоянно блокировать целые области сети, если доступ оттуда не требуется для бизнеса.

Устранение неполадок при проблемах с конфигурацией

На практике иногда возникают ситуации, когда происходят нежелательные блокировки или освобождения. Например, закрывая порт, вы забываете, что определенная служба требует этот порт, и внезапно ваше собственное приложение становится недоступным. В таких случаях помогает пошаговая деактивация брандмауэра Plesk или удаление соответствующего правила, чтобы определить источник проблемы. Системный журнал (например, /var/log/messages или /var/log/firewalld) также является хорошим началом для выявления сообщений об ошибках.

Если доступ к панели управления Plesk невозможен из-за того, что брандмауэр случайно заблокировал внутренние порты, единственным вариантом часто остается доступ через хост-систему или вход по SSH на аварийном уровне (через консоль KVM на хосте). Там службы брандмауэра (например, firewalld или iptables) могут быть остановлены или сброшены вручную. После этого конфигурация может быть скорректирована и восстановлена нормальная работа. Важно задокументировать исходные настройки, чтобы точно знать, на каком этапе была исправлена ошибка.

Пример применения: Настройка безопасного сервера электронной почты

Для получения и отправки электронной почты серверу требуются определенные порты - например, 25 (SMTP), 110 (POP3) или 143 (IMAP). В то же время эти порты являются частой мишенью для атак. Я рекомендую использовать аутентификацию SMTP и защищать соединение с помощью TLS. В идеале доступ к веб-почтовым службам должен осуществляться только через HTTPS. Если вы также будете работать с настройками брандмауэра, специфичными для почтового сервера, вы достигнете высокого уровня защиты и значительно снизите количество спама и атак аутентификации.

Автоматическое резервное копирование и восстановление брандмауэра

Если что-то пойдет не так с конфигурацией, предыдущая резервная копия может спасти жизнь. Plesk предлагает возможность экспортировать и архивировать все правила брандмауэра. Эти резервные копии можно легко восстановить в экстренной ситуации. Для больших инфраструктур рекомендуется еженедельное расписание резервного копирования через CLI или cronjob. Если вы хотите использовать Панель администрирования для правил брандмауэра регулярно создает дополнительную прозрачность.

Заключительные мысли: управление брандмауэром как рутина безопасности

Хорошо настроенный брандмауэр Plesk - это не разовая настройка, а постоянная задача. Я рекомендую проводить ежемесячную проверку безопасности, в ходе которой проверяются все открытые порты и службы и удаляются ненужные исключения. Сочетание брандмауэра, Fail2Ban и безопасных прав пользователей не только защищает от атак, но и обеспечивает спокойствие в повседневной работе хостинга. Если вы регулярно анализируете данные журналов и автоматизируете системные отчеты, вы всегда будете в курсе событий. Брандмауэр Plesk обслуживается как дверной замок: регулярно запирайте его, проверяйте - и немедленно заменяйте неисправные замки.