Собственные серверы имен обеспечивают максимальный контроль и гибкость при работе с DNS-записями и поэтому идеально подходят для амбициозных веб-проектов, агентств и компаний. В этом руководстве я покажу вам шаг за шагом, как настроить собственные серверы имен и подключить их к своим доменам - технически грамотно, но просто и понятно.

Центральные пункты

- Полный контроль через зоны DNS, TTL и записи

- Серверы с фирменными именами укрепить профессиональный облик

- Glue Records необходимы для поддоменов внутри собственных доменов

- Серверная инфраструктураВысокая доступность в идеале требует наличия двух географически разделенных систем

- Мониторинг Обеспечивает постоянную надежную работу

Что такое серверы имен и когда стоит устанавливать собственный сервер?

Серверы имен преобразуют доменные имена в IP-адреса и перенаправляют запросы на нужные серверы. Большинство хостинговых пакетов уже включают DNS-серверы в стандартную комплектацию - однако они часто ограничивают возможности настройки. Например, как только вы захотите гибко управлять записями SPF, DKIM или SRV, то собственные серверы имен разумно.

Вы сами определяете, как быстро отвечают на DNS-запросы, как долго записи остаются действительными, и можете управлять собственными поддоменами полностью автоматически через API. Такая автономность является реальным преимуществом для разработчиков или агентств - например, при реализации изолированных клиентских сред или сложных инфраструктурных проектов.

Более подробно о технических основах вы можете узнать из этой статьи Объяснение функций и роли серверов имен.

Вы также можете использовать собственные серверы имен для настройки более сложных функций, таких как DNSSEC, для криптографической подписи записей DNS. Это усложняет вмешательство в разрешение ваших доменов и повышает безопасность всего сайта. Для проектов с высокими требованиями к безопасности или там, где важную роль играет защита бренда - например, для банков или крупных сайтов электронной коммерции, - интеграция DNSSEC в ваши собственные серверы имен часто является решающим фактором.

Отдельная настройка также необходима, если вы хотите реализовать особые созвездия, такие как внутренняя сетькоторые подключены к внешним точкам через VPN. Такие сценарии часто требуют сложной перезаписи DNS или конфигурации раздельных DNS, для которых большинство стандартных решений провайдеров не оставляет пространства для маневра.

Технические требования к установке

Чтобы управлять собственными серверами имен, вам нужно как минимум два независимых сервера с публичные фиксированные IP-адреса. В идеале они должны быть географически распределены или распределены по отдельным центрам обработки данных, чтобы достичь реальной надежности.

Вам также нужен root-доступ к серверам, чтобы установить такое программное обеспечение, как BIND9 или PowerDNS - эти программы централизованно управляют зонами DNS. Многие пользователи используют комбинацию выделенного сервера и виртуального экземпляра, например, через Proxmox или KVM для достижения максимальной производительности и гибкости одновременно.

В качестве альтернативы можно использовать контейнерные технологии, такие как LXC - особенно в среде DevOps, это оказывается экономичным решением с высоким уровнем изоляции. Для большей безопасности мы рекомендуем размещать серверы имен в изолированных средах (например, DMZ) и обеспечивать ограниченный доступ с помощью брандмауэров. При этом необходимо Порт 53 должен быть открыт как для TCP, так и для UDP, поскольку DNS работает по обоим протоколам.

Для безопасности инфраструктуры сервера имен особенно важно всегда поддерживать программное обеспечение в актуальном состоянии и регулярно устанавливать обновления безопасности. Также убедитесь, что запущены только необходимые службы. Ненужные пакеты и процессы могут стать потенциальными объектами атак.

Подходящее программное обеспечение: BIND9, PowerDNS или NSD?

Я рекомендую следующие инструменты - в зависимости от того, что для вас важнее: производительность, безопасность или гибкость:

| Программное обеспечение | Характеристики | Подходит для |

|---|---|---|

| BIND9 | Устоявшаяся, гибкая, широко распространенная | Стандартные решения с множеством индивидуальных настроек |

| PowerDNS | Высокопроизводительная система с поддержкой API, основанная на SQL. | Управление агентствами и API |

| НРД + Несвязанный | Легкий, стабильный, сфокусированный | Минимум настроек с акцентом на безопасность |

Интерфейсы управления, такие как Webmin или ISPConfig облегчают начало работы, если у вас нет глубокого опыта работы с CLI. Например, для BIND9 вы можете использовать Webmin для создания и управления зонами с помощью графического интерфейса без необходимости знакомиться с named.conf- или файлы зон.

Основное преимущество PowerDNS заключается в том, что его можно интегрировать в реляционные базы данных (например, MySQL или PostgreSQL). Это позволяет в значительной степени автоматизировать DNS-записи и реализовать такие удобные функции, как автоматическое предоставление поддоменов через веб-интерфейс или API. В сочетании со структурой балансировки нагрузки PowerDNS может обрабатывать очень большие объемы запросов и поэтому подходит для проектов с высоким трафиком.

Если же вы используете НСД в сочетании с Unbound, то получаете особенно безопасный и легкий вариант. Это решение особенно интересно, если вы не хотите использовать большие базы данных и придаете особое значение минимизации поверхности атаки. NSD берет на себя функцию авторизации (т. е. отвечает на запросы ваших зон), а Unbound может служить в качестве кэширующего или рекурсивного резолвера для ваших внутренних сетевых запросов.

Структура и обслуживание зон DNS

После установки программного обеспечения вы создаете зоны DNS для каждого домена, которым хотите управлять. Здесь вы централизованно определяете все записи DNS. Я рекомендую вам определить структурированный шаблон или использовать автоматизацию на основе API для нескольких проектов.

Типичные записи, которые вы должны вести:

- A-Record - Назначение на IPv4-адрес

- Рекорд ААА - Пункт назначения IPv6

- MX-Record - Определите почтовый сервер

- Записи TXT, SPF, DKIM - Аутентификация

- CNAME или SRV - Экспедирование и услуги

Вы также полностью контролируете значения TTL. Этот контроль особенно полезен для часто меняющихся IP-адресов или тестовых сред. Обратите на это внимание при создании зон, Серийные номера как только вы внесете изменения в записи DNS. Это единственный способ для вторичных серверов имен (ведомых) распознать, что обновления доступны во время передачи зон.

В сложных средах также может быть полезно создать отдельные зоны для каждого клиента или проекта. Это упрощает обслуживание и предотвращает случайную перезапись внешних записей. Также не забывайте о Обратный DNS (PTR-запись): Особенно для почтовых серверов и надежной связи очень важно, чтобы ваш IP-адрес возвращался к вашему домену.

Ведение журнала DNS-запросов и изменений дает дополнительные преимущества. Например, если ваш DNS-сервер работает под управлением BIND9, вы можете использовать записи журнала и настройки отладки для отслеживания того, кто и когда запрашивал ту или иную запись, или когда обновлялись зоны. Это позволит вам гораздо быстрее реагировать на такие проблемы, как неправильные записи или атаки на ваш DNS-сервер.

Хранение клеевых пластинок - решающий шаг

Если вы используете для серверов имен поддомены вашего основного домена, например ns1.yourdomain.com, вам обязательно нужен так называемый Glue Records. Они связывают имя хоста вашего сервера имен с IP-адресом непосредственно в реестре - иначе разрешение будет ходить по кругу.

Пример записи:

- ns1.yourdomain.com → 192.0.2.1

- ns2.yourdomain.com → 192.0.2.2

Вы вводите эти данные непосредственно в административной зоне вашего регистратора доменов - там вы часто найдете пункт "Child hosts" или "Hostnames". Ваш сервер имен будет надежно работать только после того, как эти данные будут правильно введены и приняты реестром.

На практике рекомендуется настраивать glue-записи до передачи домена. Это поможет вам избежать перебоев или периодов простоя, когда ваш домен временно не может быть разрешен. Как только записи glue будут установлены, серверы имен смогут корректно синхронизироваться. Вам также следует создать копать- или nslookup-тестируйте эти новые записи NS, чтобы убедиться, что все сохранено правильно.

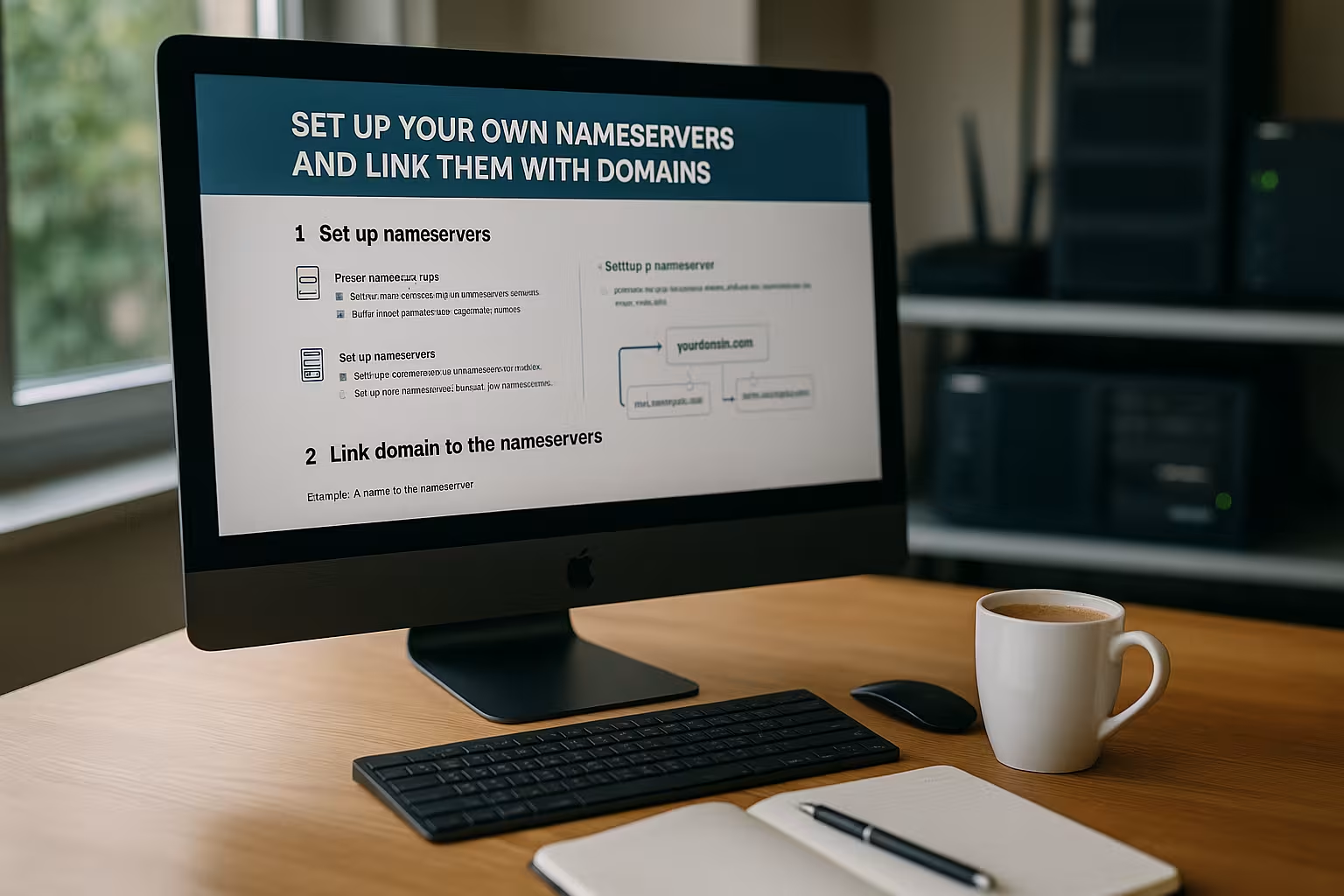

Регистрация у регистратора и привязка домена

Теперь вы можете подключить свой домен к новым серверам имен. Для этого войдите в систему регистрации и замените предыдущие записи DNS в разделе "Управление серверами имен".

Введите новые серверы напрямую - например:

- ns1.yourdomain.com - 192.0.2.1

- ns2.yourdomain.com - 192.0.2.2

Переключение занимает от 4 до 48 часов. При необходимости немедленный эффект можно ускорить с помощью коротких значений TTL.

Я покажу вам альтернативный способ перенаправления DNS в этой статье Введение в переадресацию DNS.

Когда все работает, стоит проверить разрешение из внешних источников. Вы можете попросить друзей или коллег в других странах проверить ваш домен или воспользоваться инструментами, которые выполняют запросы к различным DNS-серверам по всему миру. Так вы сможете убедиться, что ваши серверы имен работают правильно и в глобальном масштабе.

Настройка тестов и мониторинга

Я настоятельно советую вам проверить работоспособность вашей установки - используйте такие инструменты, как копать или nslookup. Это позволяет ежедневно проверять, правильно ли разрешаются записи и доступен ли сервер имен из Интернета.

Я также рекомендую установить решение для мониторинга - с помощью Nagios, Icinga или онлайн-решений, таких как UptimeRobot. Это позволит вам распознавать сбои на ранней стадии и реагировать проактивно. Для критически важных производственных систем особенно целесообразно внедрение оповещений по электронной почте.

После успешной базовой установки также рекомендуется автоматизировать регулярные проверки зон. В случае с BIND вы можете, например named-checkzone и named-checkconf в сценариях, которые выполняются автоматически. Это позволит вам, например, узнать о наличии синтаксической ошибки в файле зоны. Также не забудьте убедиться, что передача зон работает правильно на ведомых устройствах. Частой ошибкой является устаревший серийный номер или брандмауэр, который не пропускает передачу AXFR (TCP-порт 53).

Для больших пейзажей также стоит использовать Запросы и Количество запросов чтобы распознать пики нагрузки. Если метрики показывают необычные скачки в течение длительного периода времени, это может свидетельствовать о попытках атак или просто о резком увеличении использования ваших сервисов.

Избегайте типичных ошибок

Многие проблемы можно предотвратить, если с самого начала обратить внимание на несколько моментов:

- Ошибка синтаксиса в файлах зон с помощью таких инструментов, как named-checkzone

- Правильная установка клеевых пластинокВ противном случае DNS-запросы будут зависать

- Порт 53 держать открытыми TCP и UDP - в группах брандмауэра и безопасности

- Используйте как минимум два идентичных сервера имен с реплицированными зонами

Большинство сбоев вызвано мелкими деталями конфигурации, которые можно заметить при тестировании, поэтому планируйте достаточно времени на чистую настройку. При изменении параметров DNS (например, сокращении TTL) обратите особое внимание на то, чтобы новые значения применялись повсеместно. Иногда проверка кэша занимает больше времени, чем ожидалось, особенно если ваша система распределена по всему миру.

Кроме того, некоторые администраторы забывают, что безопасность DNS обеспечивается не только с помощью DNSSEC: Не менее важна надежная защита сети и серверов. DNS-серверы могут быть уязвимы для DDoS-атак. Поэтому используйте ограничение скорости и, возможно, политики DNS-ответов для предотвращения злоупотреблений. В частности, в BIND9 или PowerDNS есть опции, позволяющие ограничивать или фильтровать ответы на потенциально вредоносные запросы.

Альтернатива: внешнее управление DNS вместо собственного сервера имен?

Вам не обязательно самостоятельно управлять серверами имен. Некоторые хостеры предлагают расширенные функции DNS - например, управление API, настройку SPF/DKIM и GeoDNS. Этого часто бывает вполне достаточно для простых веб-проектов или интернет-магазинов.

Однако если вы управляете несколькими доменами, нуждаетесь в индивидуальных правилах безопасности или динамических поддоменах, отдельная инфраструктура становится преимуществом. В таких случаях собственные серверы имен благодаря гибкости и контролю.

Если вы не знаете основ, это поможет вам Введение DNS с пояснениями.

Внешнее управление DNS снимает с вас большую часть работы, но вы зависите от безопасности, обновлений и надежности провайдера. Даже такие особые случаи использования, как автоматическое развертывание большого количества доменов, не всегда могут быть идеально интегрированы в рабочий процесс, если провайдер предписывает определенные настройки или ограничения. Поэтому для агентств и компаний, которым требуется непосредственный контакт с клиентом и быстрое изменение конфигурации, внешние решения часто оказываются удовлетворительными лишь наполовину.

Резюме и перспективы

Собственные серверы имен стоит всем, кто хочет получить больше контроля, производительности и автономности над своей веб-инфраструктурой. Настройка технически сложна, но может быть решена с помощью инструментов с открытым исходным кодом и современных средств администрирования, таких как Webmin. Наиболее важными моментами являются: двойная работа сервера для резервирования, правильные записи клея и постоянный мониторинг.

Если вы управляете множеством проектов, хотите разделить несколько клиентских сред или цените собственные стратегии безопасности, то собственный стек серверов имен просто необходим. В конечном счете, решающее значение имеет продуманная реализация с акцентом на доступность, доступность и обслуживание системы. Также не забывайте регулярно проверять безопасность и постоянно обновлять программное обеспечение DNS, чтобы избежать уязвимостей. Таким образом, вы наверняка получите стабильное и надежное DNS-решение для всех своих веб-проектов в долгосрочной перспективе.

Если через некоторое время вы планируете расширить свою установку, вы можете добавить дополнительные места и таким образом создать GeoDNS которая распределяет запросы в зависимости от местоположения пользователя. Это позволяет сократить время отклика и лучше распределить нагрузку. Таким образом, вы можете масштабировать инфраструктуру серверов имен до глобальных проектов и всегда сохранять полный контроль над всеми записями DNS.