Это сравнение показывает, какие Плагины безопасности wordpress 2025 наиболее надежно останавливать атаки и избегать ложных срабатываний в тестах и в реальной работе. Я оцениваю уровень защиты, скорость, работу и дополнительные функции, такие как резервное копирование, WAF и 2FA для блогов, магазинов и сайтов компаний.

Центральные пункты

Ниже кратко изложены наиболее важные выводы.

- Уровни защитыОблачный WAF, серверный брандмауэр, проверка на вредоносное ПО, 2FA

- ПроизводительностьКэширование, CDN, бережное сканирование, низкая нагрузка на сервер

- ПрозрачностьЖурналы, предупреждения, отчеты, четкие рекомендации

- КомфортРезервное копирование, автообновление, восстановление одним щелчком мыши

- МасштабированиеУправление несколькими сайтами, права команд, возможности API

Методология сравнения 2025 года

Я измеряю безопасность слоями и оцениваю каждый слой отдельно: Профилактика (WAF, защита входа), обнаружение (сигнатурное и эвристическое сканирование), реакция (карантин, автоисправление) и перезагрузка (резервное копирование, восстановление). Решающим фактором является не количество функций, а то, насколько хорошо они работают вместе. Я проверяю, насколько быстро плагины обновляют правила, блокируют атаки и выдают чистые сообщения об ошибках. Я также обращаю внимание на нагрузку на сервер, поскольку слишком агрессивное сканирование может замедлить работу сайтов. Для краткого обзора можно воспользоваться этим дополнительным материалом Лучшие плагины безопасности Проверка, сочетающая функциональное покрытие и удобство использования.

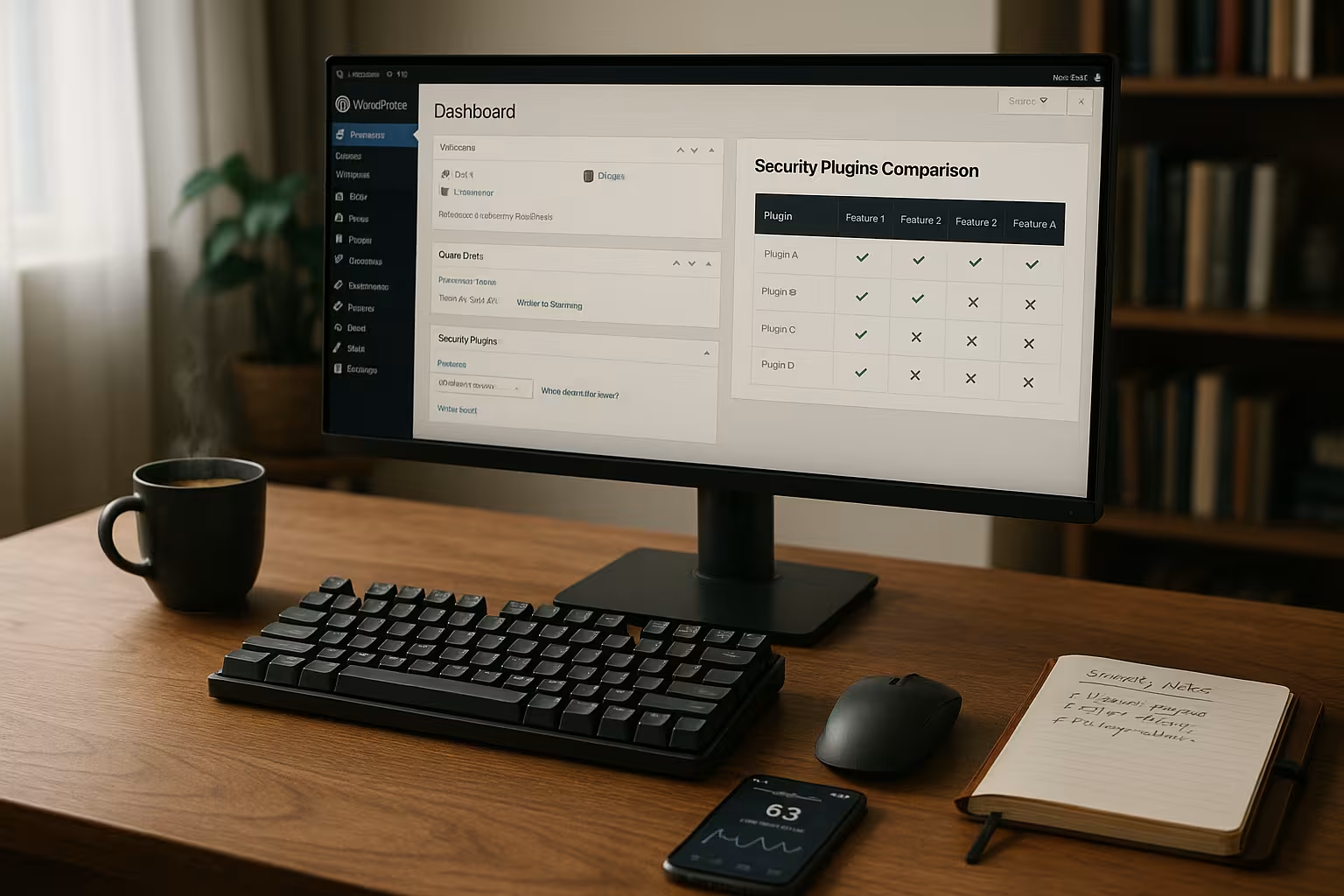

Сравнительная таблица: 5 лучших плагинов и основных функций

В таблице представлены функции и сильные стороны пяти кандидатов с разбивкой по сферам защиты, эксплуатации и дополнительным преимуществам. Я придаю большое значение очистить Разбивка: тип брандмауэра, обнаружение вредоносных программ, управление идентификацией и доступом, резервное копирование/восстановление, мониторинг. Это позволит вам быстро определить, какой пакет подходит для вашего проекта, структуры команды и хостинга. Обратите особое внимание на то, фильтрует ли брандмауэр запросы до сервера (облака) или вмешивается только на уровне приложений. Оба метода имеют свои преимущества, в зависимости от структуры трафика и хостинг-плана.

| Место | Плагин | Основные функции | Специальные характеристики |

|---|---|---|---|

| 1 | Sucuri | Брандмауэр, проверка на вредоносное ПО, CDN, защита от DDoS, мониторинг | Облачный WAF, высокая гибкость |

| 2 | Wordfence | Сканирование в реальном времени, защита входа, блокировка стран, брандмауэр, 2FA | Тонкий мониторинг, межсетевой экран прикладного уровня |

| 3 | Безопасность Jetpack | Резервное копирование, проверка на вредоносное ПО, 2FA, функции производительности | Универсальный пакет, глубокая интеграция с WP |

| 4 | Все в одном WP Security | Брандмауэр, блокировка входа, проверка учетных записей, мониторинг | Простая приборная панель, прямые конфигурации |

| 5 | Безопасность iThemes | 2FA, протоколы, проверка уязвимостей, резервное копирование | Командные права, эффективное управление пользователями |

Я читаю таблицу как отправную точку и сравниваю ее с целями проекта. Нужно ли вам DDoS-Для защиты идеально подходит облачный WAF. Если вам нужен глубокий анализ каждого запроса, лучшим выбором станет межсетевой экран прикладного уровня. Всем, кто хочет восстанавливать резервные копии за считанные минуты, пригодится полный пакет с функцией восстановления. Для команд я также учитываю управление правами, журналы и уведомления.

Sucuri: защита от запросов

Sucuri переключается перед вашим сервером и останавливает атаки на границе сети. Это снижает пики нагрузки, защищает от ботнет-трафика и ускоряет работу страниц благодаря встроенной функции CDN. Брандмауэр веб-приложений блокирует известные шаблоны, эксплойты нулевого дня и волны DDoS, а сканирование и мониторинг вредоносного ПО сообщают о подозрительных изменениях. В случае компрометации очистка помогает сократить время простоя. Все, кто планирует комплексную настройку, могут использовать Набор инструментов Ultimate Shield Дополнительно объедините процессы проверки и отточите уведомления.

Wordfence: контроль на сервере

Wordfence фильтрует запросы непосредственно на уровне WordPress и предоставляет подробную информацию об IP-адресах, шаблонах и правилах блокировки. Мне нравится Прозрачность журналов, потому что я могу точно видеть, что и почему было заблокировано. Правила обновляются быстро, 2FA и ограничения на вход эффективно замедляют набивание учетных данных. Если вам нужно больше, откройте блокировку по странам и подписи в реальном времени в премиум-версии. Для проектов со средним и высоким трафиком сочетание брандмауэра, сканера и оповещения - надежное решение.

Jetpack Security: безопасность плюс удобство

Jetpack Security отличается автоматическим резервным копированием и быстрым восстановлением, что позволяет сэкономить несколько часов в экстренных ситуациях. Проверка на вредоносное ПО хорошо интегрирована, 2FA защищает учетные записи без дополнительных плагинов, а инструменты производительности помогают сократить время загрузки. Я ценю Муфта в экосистему WordPress, поскольку администрирование и лицензии остаются понятными. Интерфейс понятен для новичков, а опытные пользователи могут контролировать активность каждого модуля. Тот, кто предпочитает решение "все в одном", быстро достигнет своей цели.

All In One WP Security: Гранулярный контроль

All In One WP Security убеждает четкими переключателями для брандмауэра, блокировки входа, мониторинга файлов и проверки ролей. Я устанавливаю правила шаг за шагом и могу быстро увидеть, какая опция применяется к тому или иному файлу. Эффект имеет. Для малых и средних проектов плагин предоставляет много возможностей контроля без дополнительных затрат. Панель управления наглядно объясняет функции, а это значит, что вероятность неправильной конфигурации меньше. Если вы готовы учиться и потратить немного времени, вы можете получить очень широкую базовую защиту.

iThemes Security: пользователи и доступ под контролем

iThemes Security укрепляет логины с помощью 2FA, четко ограничивает права доступа и регистрирует изменения в файлах. Я ценю четкий Консолькоторый объясняет мне риски и показывает конкретные задачи. Резервное копирование, проверка уязвимостей и автоматизация сокращают время реагирования в случае инцидентов. Отдельного WAF нет, но iThemes предоставляет мощные инструменты для командной работы и аудита процессов. Тот, кто управляет большим количеством редакторов, авторов и администраторов, выигрывает от четкого распределения ролей и оповещений.

Упрощение входа в систему, 2FA и пароли

Атаки часто начинаются с входа в систему, поэтому я защищаю формы с помощью ограничений скорости, CAPTCHA и 2FA. Длинные, рандомизированные пароли значительно снижают риск вброса учетных данных. Я проверяю, поддерживают ли плагины блокировку IP-адресов, маркеры устройств и контроль сеансов. Я также включаю уведомления о неудачных входах и необычных шаблонах. Если вы хотите углубиться, вы можете найти практическое руководство по Безопасный вход в систему.

Стратегии брандмауэров: облачный и прикладной уровень

Облачные WAF, такие как Sucuri, фильтруют трафик до сервера и таким образом снижают нагрузку, DDoS-эффекты и пики задержки. Брандмауэры прикладного уровня, такие как Wordfence, располагаются в WordPress и выглядят очень прекрасныйчто подходит для конкретного приложения. Для электронной коммерции с высокими пиковыми нагрузками я часто выбираю облачный вариант, поскольку он защищает от ботов и предлагает преимущества CDN. Для криминалистического анализа я предпочитаю уровень приложения, поскольку журналы дают более глубокое представление о происходящем. Гибридные системы сочетают оба подхода, если позволяют хостинг и бюджет.

Резервное копирование, проверка на наличие вредоносного ПО и восстановление

Быстрое восстановление сохраняет репутацию и экономит деньги, поэтому я планирую резервное копирование как страховой полис. Ежедневное или ежечасное резервное копирование, а также хранение данных вне офиса позволяют мне Отдых. Хороший сканер обнаруживает сигнатуры и подозрительные модели поведения, не перегружая сервер. Автоматический карантин и восстановление одним щелчком мыши замыкают цикл. Я регулярно провожу тестирование на случай непредвиденных ситуаций, чтобы все процессы были отлажены и никто не импровизировал в стрессовых ситуациях.

Производительность и совместимость без компромиссов

Безопасность не должна замедлять работу сайта, поэтому я проверяю частоту сканирования, задания cron и настройки кэширования. Облачный WAF с CDN ускоряет работу активов, а локальное сканирование выполняется в более спокойное время. Я поддерживаю плагины, темы и PHP в актуальном состоянии и избегаю дублирования функций, которые могут быть укус можно. Перед каждым крупным обновлением я провожу этапное тестирование. Благодаря этому TTFB, Core Web Vitals и касса магазина работают без сбоев.

Мое предложение по настройке 2025 года

Для компаний с высоким трафиком я использую Sucuri в качестве WAF, а также резервные копии Jetpack для быстрого восстановления. Для средних проектов с желанием получить глубокие знания я выбираю Wordfence и добавляю целевые меры защиты. Тем, кто хочет получить максимальный обзор нескольких сайтов, помогает Jetpack Security и четкое Маршруты для получения обновлений. Технически подкованные администраторы получают много контроля с All In One WP Security, в то время как iThemes Security управляет командами чисто. Если вы предпочитаете использовать структурированную связку, а не один выбор, то этот компактный обзор Набор инструментов Ultimate Shieldгармонично сочетать правила, контроль и восстановление.

Хостинговые среды: Правильная настройка безопасности

Не в каждом окружении есть одинаковые установочные винты. На сайте Общий хостинг Я рассчитываю на эффективное сканирование с низкой нагрузкой на ресурсы, защиту логинов и внешний облачный WAF, поскольку часто не могу настроить параметры сервера. С помощью Managed-WordPress Я дополняю существующий у хостера WAF/резервное копирование плагином для обеспечения видимости, 2FA и мониторинга изменений файлов. На VPS/Dedicated Я сочетаю системный брандмауэр (например, iptables/ufw) и Fail2ban с облачным WAF и плагином для просмотра приложений. В Контейнеры/Кубернеты-В своих настройках я уделяю внимание правилам входа, ограничениям скорости и бережливым агентам, чтобы узлы оставались стабильными. Важно: специальные правила NGINX/Apache, HTTP/2/3 и усиление TLS (HSTS, современные шифры) также являются частью общей картины.

Минимизация ложных срабатываний и точная настройка правил

Хорошая защита блокирует атаки, не замедляя легитимный трафик. Я начинаю с Режим наблюдения (где это возможно), собирайте журналы и постепенно активируйте более строгие правила. Белые списки для ваших собственных инструментов (платежные шлюзы, конечные точки cron, веб-крючки) предотвращают ненужные блокировки. Исключения по URL, роли или действию помогают в работе с брандмауэрами прикладного уровня. Я адаптирую ограничения скорости к времени суток и характеру трафика; для маршрутов администратора я устанавливаю более жесткие ограничения, для API - дифференцирую по методам (GET/POST). Важно чистое оповещениеТолько релевантные оповещения по электронной почте, остальное - в виде ежедневного отчета, чтобы команды не теряли концентрацию.

WooCommerce и функции электронной коммерции

Магазины имеют чувствительные конечные точки: Оформление заказа, корзина, учетная запись, веб-крючки. Я защищаю admin-ajax.php и REST-маршруты, сократить трафик ботов на фрагменты поиска/карты и использовать reCAPTCHA/Turnstile для входа/регистрации. Для платежей Наличие и Целостность Не менее важны: облачный WAF для защиты от DDoS/Layer 7, брандмауэр приложений для тонкой настройки. Кэширование не должно влиять на оформление заказа и просмотр аккаунта; соответствующие исключения обязательны. Я также проверяю инвентарь и злоупотребление купонами (ограничения на тарифы, правила против грубой силы при использовании кодов ваучеров). Я сохраняю журналы для целей криминалистики в защищенном от аудита, но сберегающем данные виде.

Реагирование на инциденты: руководство к действию и основные показатели

Когда становится трудно, скорость имеет значение. Я определяю RTO (время перезапуска) и RPO (допустимость потери данных) на проект. Схема действий: 1) Протестировать пути сигнализации, 2) Изолировать (WAF в более строгий профиль, режим обслуживания), 3) Сохранение доказательств (журналы, контрольные суммы), 4) очистка/восстановление, 5) ротация паролей и ключей, 6) анализ причин вторжения, 7) информирование заинтересованных сторон. Я провожу тренировки по восстановлению каждый квартал, чтобы в экстренной ситуации все действия были правильными. После инцидента я оптимизирую правила, увеличиваю охват 2FA и, если необходимо, планирую гибридную настройку WAF или более строгие конвейеры развертывания.

Соответствие нормативным требованиям, защита данных и протоколирование

Что касается GDPR, я обращаю внимание на Минимизация данных и сроки хранения. IP-адреса могут быть усечены, а геоданные могут быть записаны приблизительно, а не точно. Я определяю, какие роли имеют право просматривать журналы, и отделяю продуктивный доступ от учетных записей поставщиков услуг с ограниченными по времени правами. Для отчетов часто бывает достаточно агрегированный Я веду краткие записи данных и подробные журналы. Я документирую политику в команде: кто уполномочен изменять правила, кто восстанавливает, кто информирует. Благодаря этому проверки соблюдения требований не требуют особых усилий, но при этом остаются значимыми.

Масштабирование для агентств и нескольких сайтов

Что важно для многих проектов Последовательность. Я работаю с базовыми политиками для каждого типа сайта (блог, посадочная площадка, магазин) и окном изменений, в котором обновления/изменения правил происходят в пакете. Управление несколькими сайтами, роли и возможности API важны для меня, чтобы я мог четко разделить права пользователей и автоматически их распространять. Я суммирую оповещения в командных каналах и определяю приоритеты критических оповещений. На этапах высокой нагрузки (продажи, реклама на ТВ) я временно активирую более жесткие профили WAF и увеличиваю лимиты у хостера, чтобы безопасность не стала узким местом.

Миграция и переключение между плагинами

При переключении я избегаю дублирования функций, которые мешают друг другу. Процедура: 1) Инвентаризация активных функций, 2) Выявление дублирования (например, дублирование 2FA/сканирования), 3) Стадийный тест с новым плагином, 4) постепенное переключение (сначала мониторинг, затем правила блокировки), 5) удаление старых компонентов, включая события cron и оставшиеся таблицы. Важно: проверьте пути резервного копирования/восстановления, прежде чем отключать что-либо, и учитывайте зависимости DNS/TLS, если добавляется облачный WAF.

Бенчмарки: как я сам проверяю безопасность и производительность

Я измеряю улучшения не "по ощущениям", а по повторяемости. Базовый набор: задержка и TTFB с/без WAF, загрузка ЦП/ИО при сканировании, количество заблокированных запросов по типу правила, время до обновления правила. Функциональные проверки: защита входа (применяется ограничение скорости), работа с файлами (распознается), восстановление (достигается RTO/RPO). Нагрузочные тесты с реалистичными сценариями (пик проверок, множество ботов) показывают, правильно ли работают лимиты. Документированные результаты облегчают последующие аудиты и помогают при обсуждении бюджета.

API-интерфейсы Headless/REST и специальные настройки

Безголовые проекты и сайты с большим количеством API требуют особого внимания. Я проверяю Пароли приложений, валидность токенов и рекомендации по CORS. Правила WAF должны различать трафик между браузером и сервером, чтобы не замедлять работу интеграций (например, ERP, PIM). Я устанавливаю ограничения скорости для каждого метода и пути; особенно чувствительны конечные точки записи. Я определяю списки разрешений и узкие временные окна для предварительных просмотров и крючков сборки (Jamstack).

Практические чертежи: Три конфигурации быстрого запуска

- Блог/портфолио2FA для всех учетных записей, ограничение скорости входа, базовый брандмауэр с правилами для ботов, еженедельная проверка на наличие вредоносных программ, ежедневное резервное копирование за пределами офиса, автообновление с дымовым тестом.

- Страница компанииОблачный WAF перед сервером, журналы приложений для криминалистики, разрешения на основе ролей, журналы изменений, ежедневное сканирование, ежечасное резервное копирование, определенный RTO/RPO и книга тревог.

- МагазинОблачный WAF с защитой от DDoS-атак, брандмауэр приложений на пути к кассе, строгие исключения в кэшировании, 2FA для администратора/менеджера магазина, мониторинг транзакций, ежечасное резервное копирование плюс снимки по требованию перед релизами.

Заключительные мысли 2025

Хорошая безопасность WordPress обеспечивается за счет СоставЗащитный слой перед приложением, четкие правила в приложении и быстрое восстановление за ним. Sucuri обеспечивает надежную защиту и производительность, Wordfence - глубокое понимание и детальный контроль, Jetpack Security ускоряет резервное копирование и восстановление, All In One WP Security предлагает множество тонких настроек, iThemes Security укрепляет идентификацию и процессы. Очень важно, чтобы правила соответствовали вашему трафику, вашему хостингу и вашим командам. Документируя тесты, уменьшая количество ложных срабатываний и регулярно отрабатывая аварийные процедуры, вы сможете достичь такого уровня безопасности, который будет работать в повседневной жизни и быстро восстанавливать работоспособность в экстренных ситуациях.