A-запись CNAME звучит похоже, но выполняет две разные задачи в DNS: Запись A назначает домен непосредственно IPv4-адресу, а CNAME вместо этого устанавливает псевдоним на другое имя хоста. В этой статье я объясню, в чем практическая разница, где каждый тип записи силен, и как правильно использовать обе записи, чтобы поддомены, www и внешние службы были надежно назначены на правильное имя хоста. Адрес показать.

Центральные пункты

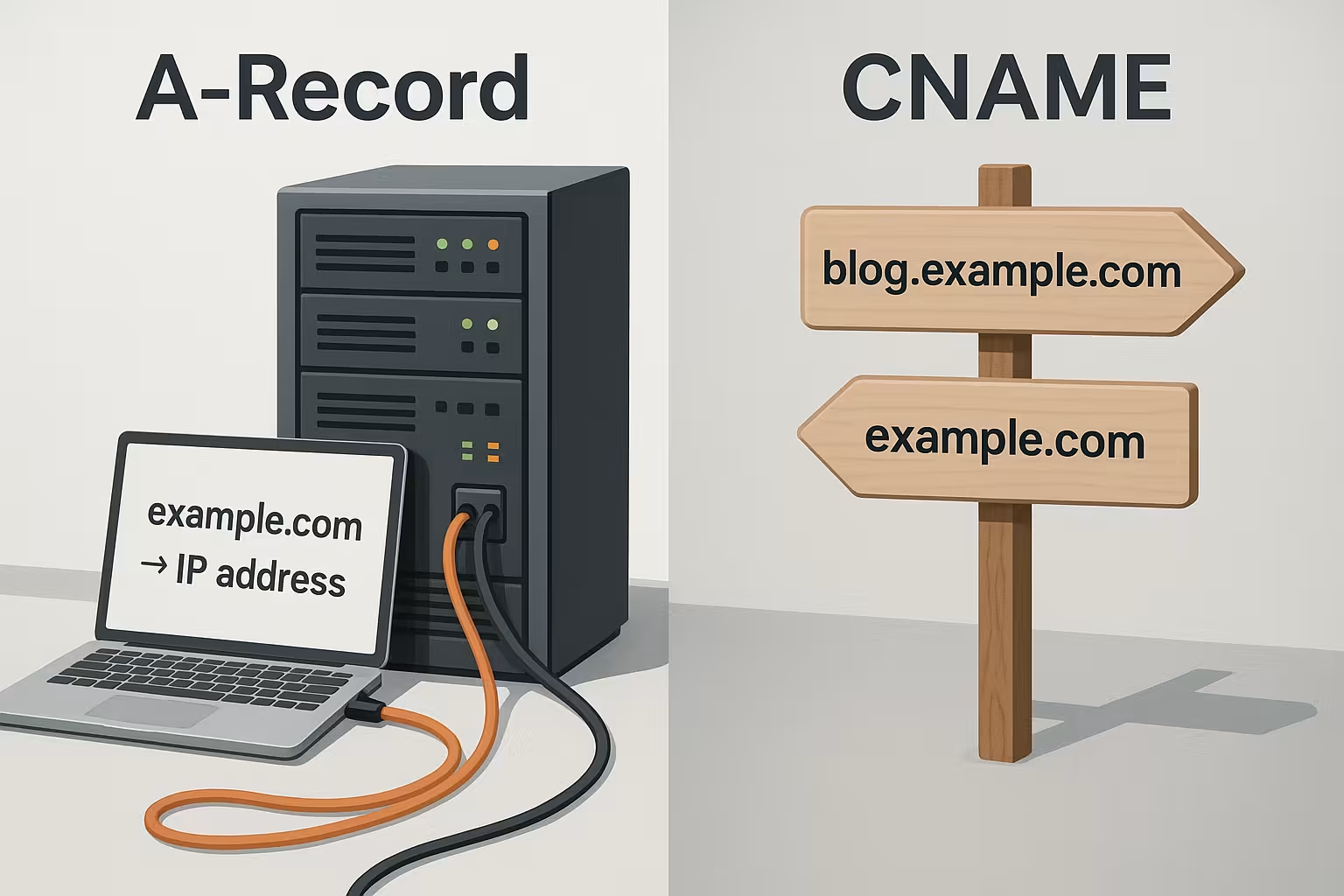

- A-RecordПрямое назначение домена на IPv4-адрес

- CNAMEПсевдоним от поддомена к другому имени хоста

- ПроизводительностьA-запись обычно быстрее, CNAME более гибкий

- Домен Apexдля корневого домена обычно используют A-Record

- Техническое обслуживаниеIP меняется только по A-записи, CNAME следуют за ней.

ДНК в двух словах

Я сравниваю DNS Как телефонная книга: люди запоминают имена, компьютеры - IP, а DNS осуществляет перевод между ними. Если вы обращаетесь к сайту example.de, преобразователь получает соответствующие записи с авторитетных серверов имен и указывает IP, чтобы браузер мог отправить запрос на нужный адрес. Сервер отправляется. Чтобы этот процесс проходил гладко, резолверы работают с промежуточными запоминающими устройствами и соблюдают установленный TTL, который регулирует, как долго результат остается действительным. В качестве компактного введения я рекомендую объяснение DNS и система доменных именв котором кратко описаны наиболее важные составляющие. Основное правило: без правильных записей в DNS пользователь не сможет попасть на ваш сайт, даже если веб-сервер работает идеально. работает.

A-запись: прямое назначение на IPv4-адрес

A A-Record соединяет домен или поддомен непосредственно с определенным IPv4, например 203.0.113.10, так что запрос попадает прямо на нужную машину без каких-либо обходных путей. Такая прямая связь обеспечивает скорость, поскольку резолверу обычно требуется только один запрос, что может обеспечить заметно короткое время ответа. Используйте A-записи для основных доменов и для поддоменов с собственным целевым сервером, если вы контролируете IP и не меняете его постоянно, так что вы сохраняете Суверенитет через разрешение. Планируйте TTL таким образом, чтобы он соответствовал частоте изменений: при нечастых изменениях можно использовать более длинный TTL для уменьшения трафика DNS, при частых изменениях лучше использовать короткий TTL, чтобы новые IP распространялись быстрее. Если вы также используете IPv6, добавьте запись AAAA, поскольку запись A охватывает только IPv4 от.

CNAME: псевдонимы для имен хостов и поддоменов

A CNAME указывает не на IP, а на другое имя хоста, поэтому его понимают как псевдоним, который упрощает администрирование многих поддоменов. Пример: www.beispiel.de указывает как CNAME на example.de, реальный IP находится только на корневом домене и остается вашей единственной точкой настройки. Если IP-адрес сервера меняется, достаточно скорректировать A-запись основного домена, и все зависимые CNAME автоматически следуют за новым Цель. Так я поддерживаю поддомены блогов, магазинов или приложений, особенно когда несколько сервисов используют один и тот же бэкэнд. Я также подключаю таким образом внешние платформы, например cdn.provider.net, без необходимости знать или поддерживать базовый IP. обязательно.

Прямое сравнение: свойства, производительность и использование

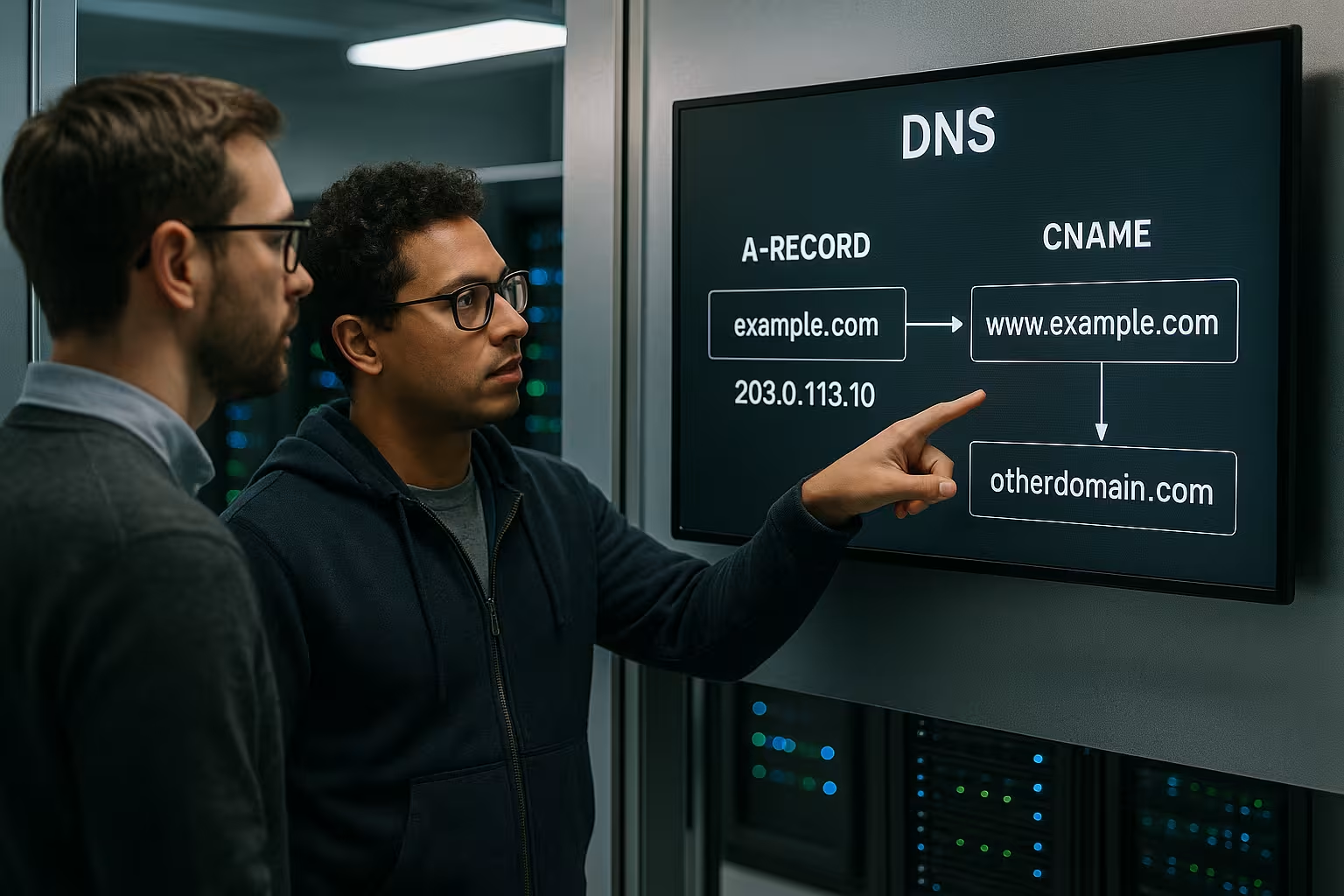

Оба типа входа выполняют четкие задачи, но различаются по цели, разрешению и направленности использования, что вы заметите в своей повседневной работе. Для домена Apex обычно используют A-Recordпотому что почтовые записи, такие как MX, должны быть параллельными, а CNAME создает проблемы. Для поддоменов CNAME более привлекателен, поскольку снижает трудозатраты на обслуживание и сохраняет ясность конфигурации, особенно в больших средах. Что касается времени отклика, то A-Record набирает очки, потому что поиска достаточно, в то время как CNAME требует как минимум одного дополнительного шага, который едва ли можно измерить в зависимости от резолвера, но может быть заметен для многих цепочек. В следующей таблице приведены основные данные и показано, почему я намеренно использую оба варианта в зависимости от цели. смесь:

| Характеристика | A-Record | CNAME |

|---|---|---|

| Тип цели | IP адрес (IPv4) | Имя хоста (Псевдоним) |

| Разрешение | в основном 1 поиск | как минимум 2 поиска |

| Основной домен (Apex) | подходящий | проблемы с MX |

| Обслуживание при изменении IP-адреса | Измените все затронутые A-записи | только A-запись в пункте назначения, CNAME следуют за ней |

| Профиль приложения | твердый, критический Цели | множество поддоменов, внешние сервисы |

Практика: Примеры чистых конфигураций

Для новых проектов я начинаю с четкого разделения: домен Apex получает A-Recordwww указывает на Apex через CNAME, и далее поддомены следуют по мере необходимости. Если магазин указывает на платформу SaaS, я устанавливаю shop.yourdomain.com как CNAME на shop.example.net, чтобы последующие изменения работали без знания IP. Для внутренних инструментов с собственной машиной, таких как monitor.deinedomain.de, я выбираю A-запись, поскольку сознательно контролирую IP и предпочитаю прямое разрешение. Следующая мини-матрица делает разницу ощутимой и показывает, насколько гибкими могут быть CNAME в больших системах. Вот как я управляю DNS прояснить и отзывчивый:

| поддомен | Тип | Цель |

|---|---|---|

| www | CNAME | example.com |

| блог | CNAME | example.com |

| магазин | CNAME | shop.external.com |

| example.com | A-Record | 192.0.2.10 |

TTL, производительность и цепочки CNAME

Die TTL (Time to Live) влияет на длительность кэширования ответов резолверами, что напрямую влияет на производительность и своевременность. Для статических объектов я использую более длительные TTL, чтобы сократить количество DNS-запросов, а перед запланированными переездами снижаю TTL, чтобы изменения быстро доходили по всему миру. Для CNAME каждая дополнительная цепочка увеличивает количество разрешений, поэтому я держу цепочки короткими и регулярно проверяю пути к псевдонимам. Убедитесь, что вы не создаете никаких петель и что конечный пункт назначения действительно может быть разрешен с помощью записей A или AAAA, иначе веб-сайт недоступным. Проверьте изменения с помощью таких инструментов, как dig или nslookup, понаблюдайте за временем отклика и проверьте, соблюдает ли резолвер ожидаемый TTL.

Запись AAAA и IPv6: двойной доступ, чистый приоритет

В дополнение к A-Records я постоянно использую Рекорды АААА чтобы клиенты могли подключаться и через IPv6. Современные стеки используют метод "счастливых глаз" и автоматически выбирают более быстрый путь - вы получаете дальность и отказоустойчивость. Важно: Публикуйте запись AAAA только в том случае, если служба полностью доступна через IPv6 (брандмауэр, маршрутизация, сертификат TLS, VirtualHost/SNI). Неработающий путь IPv6 в противном случае приведет к таймаутам, даже если IPv4 будет работать. Я поддерживаю одинаковый TTL для A и AAAA, чтобы оба пути старели синхронно, и регулярно проверяю с помощью AAAA, правильно ли получен ответ.

Подстановочные знаки: используйте подстановочные знаки целенаправленно

С помощью подстановочного символа (*.yourdomain.com) вы можете перехватывать неизвестные поддомены - практически в качестве запасного варианта или для недолговечных тестовых хостов. Обычно я устанавливаю CNAME на центральную цель или A-запись на целевую страницу. Обратите внимание на приоритет: явные записи побеждают подстановочные знаки. Избегайте подстановочных MX или подстановочных NS, которые могут непреднамеренно изменить структуру почты или зоны. Прозрачно документируйте подстановочные знаки, чтобы знать, какие поддомены на самом деле разрешаются через заполнитель.

Множественные A-записи: правильная оценка ротации и обхода отказа

Если вы носите несколько A-Records для одной и той же метки, резолверы часто распределяют ответы по кругу. Это простая балансировка нагрузки, но не проверка работоспособности: если цель не работает, кэши продолжают доставлять ее до истечения TTL. Для реальной высокой доступности я комбинирую DNS с проверками вышестоящих сетей (например, балансировщика нагрузки или CDN) или использую такие функции провайдера, как взвешенная/активно-пассивная. Планируйте TTL обдуманно: достаточно короткий для быстрого переключения, достаточно длинный для защиты от лишней нагрузки. Раздельные наборы A и AAAA также позволяют тонко управлять каждой семьей, не рискуя получить асимметричную доступность.

Альтернативы Apex для доменов, электронной почты и CNAME

На Apex-В дополнение к записи A или AAAA часто существуют другие записи, такие как MX для электронной почты, TXT для SPF и иногда SRV, поэтому CNAME приводит к конфликтам в них. Некоторые провайдеры предлагают так называемые типы ALIAS или ANAME, которые действуют подобно CNAME в Apex, но представляют IP разрешителю, чтобы параллельные записи существовали без помех. Если ваш провайдер не предлагает такой возможности, придерживайтесь записей A и AAAA на Apex и используйте CNAME только на поддоменах, чтобы сохранить стабильность и не требовать обслуживания. Для доставки электронной почты я всегда проверяю правильность настройки MX и полноту SPF, DKIM и DMARC, чтобы доставка и репутация были корректными. Такая организация обеспечивает надежную совместную работу веб-сайта и электронной почты и гарантирует, что у вас есть все необходимое. Место измениться.

Электронная почта, MX и CNAME: правила, которые избавляют от проблем

Я придерживаюсь двух принципов: 1) Лейбл, на котором есть MX или другие записи, получает нет CNAME (правило "никаких CNAME и других данных"). 2) Целевые имена хостов в MX в идеале должны указывать непосредственно на A/AAAA, а не на CNAME, чтобы почтовые серверы не сталкивались с пустяками. Для DKIM мне нравится использовать CNAME на селекторах поставщиков, потому что на метке селектора существует только CNAME, который работает правильно. Для самой доставки я устанавливаю выделенные записи A/AAAA на почтовом хосте (например, mail.deinedomain.de) и поддерживаю SPF, DKIM и DMARC через TXT, чтобы почтовые потоки оставались надежными.

Подводные камни: быстрое распознавание типичных ошибок

Чаще всего проблемы возникают из-за слишком длинных CNAME-цепочки, петли псевдонимов и CNAME на домене Apex, где MXs уже существуют и вызывают конфликты. В таких случаях я проверяю файл зоны сверху вниз, сокращаю цепочки до минимума и устанавливаю A-запись там, где нужны другие записи. Еще одна классика: не путайте порядок www-поддомена и apex, иначе сертификаты и редиректы будут расходиться. Также следите за распространением изменений, поскольку кэшам по всему миру требуется некоторое время для появления новых значений, в зависимости от TTL. Структурированный мониторинг позволит вам сэкономить на устранении неполадок, а вашим Посетители надежно достигают места назначения.

Реализуйте изменения в чистом виде с помощью провайдера

Прежде чем изменить записи DNS, я уменьшаю TTLдождаться выполнения кэша и затем установить новые значения, чтобы пользователи быстро получали свежие данные. Имеются понятные интерфейсы с полями A, AAAA, CNAME, MX, TXT и SRV для распространенных хостеров, что позволяет предсказуемо выполнять процессы. Если вы хотите сориентироваться на конкретном примере, посмотрите на компактный Руководство по настройке DNSгде показаны поля ввода и типичные комбинации. После сохранения я использую dig/nslookup для проверки правильности ответов и TTL, а затем тестирую доступность веб-сайтов и электронной почты через несколько сетей. Это гарантирует, что изменения не вызовут никаких неожиданных проблем. Пробелы оставляет после себя.

Диагностика на практике: шаблоны dig и nslookup

Я использую четкие команды для быстрой проверки. С помощью копать +следить вы можете увидеть всю цепочку разрешений вплоть до авторитетного сервера - идеально для визуализации цепочек CNAME или проблем с делегированием. С помощью копать www.deinedomain.de A +ttlunits Я проверяю, какой TTL возвращает преобразователь. И с dig cname.target.tld CNAME вы сможете определить, указывает ли псевдоним на разрешаемую цель. Также важно тестировать с AAAA, чтобы не забыть про IPv6. В Windows доставляет nslookup Аналогичные результаты; я установил сервер на 8.8.8.8 или 1.1.1.1, чтобы получить независимые ответы и исключить локальные кэши.

Сертификаты и CNAME: что на самом деле проверяет браузер

Даже если имя хоста указывает на другое место назначения через CNAME, браузер проверяет Сертификат всегда против первоначально названного имени. Поэтому сертификат должен содержать имя псевдонима (SAN/CN), а не обязательно целевой хост. Я часто использую вызовы DNS-01 для автоматизации: метка _acme-challenge может быть передан через CNAME провайдеру, который управляет проверкой без необходимости вручную корректировать TXT-записи. Просто убедитесь, что CNAME правильно разрешен и что нет параллельных записей на одной метке.

Интеграция CDN и SaaS: заголовки хоста и стратегии Apex

При использовании CDN или SaaS-сервисов Заголовок хоста Важно: целевой сервер ожидает исходный домен в HTTP-заголовке, даже если вы указываете на другое имя хоста через CNAME. Проверьте, сохранил ли ваш провайдер "Custom Domains" вкл. TLS для ваших имен хостов, иначе SNI не сработает. Для домена Apex без ALIAS/ANAME я работаю с 301 редиректом на www, который указывает на CDN как CNAME - это позволяет сохранить чистоту разрешения и SEO-последовательность.

Раздельный горизонт DNS: внутренний и внешний

В корпоративных сетях я предпочитаю использовать Разделенный горизонтВнутренние резолверы предоставляют ответы, отличные от внешних (например, частные IP-адреса для внутренних служб). Здесь важно четкое разделение зон и стандартизированные метки. Я документирую, какие имена различаются внутри зоны, и предотвращаю случайное превращение внутренних имен хостов в публичные. Устанавливайте CNAME редко, чтобы избежать цепочек через границы зон, и поддерживайте короткий TTL внутри зоны для быстрого развертывания.

Безопасность: избегайте висячих CNAME и захвата поддоменов

Особенно важными являются висячие CNAME внешним провайдерам, целевая конечная точка которых больше не существует. Затем злоумышленники могут зарегистрировать свободную конечную точку и доставлять контент под вашим поддоменом. Мои контрмеры: Регулярный аудит зоны, удаление неиспользуемых CNAME, документирование внешних зависимостей и активная очистка DNS-записей по истечении срока действия проекта. Я также устанавливаю записи CAA, чтобы ограничить выпуск сертификатов, и минимизирую подстановочные знаки, насколько это необходимо.

SEO-аспекты псевдонимов и перенаправлений

Записи DNS разрешают имена, они не заменяют ПереадресацияПоэтому я также уделяю внимание HTTP-перенаправлениям и последовательным каноническим тегам, чтобы поисковые системы распознавали основной адрес. Если вы используете www в качестве CNAME для Apex, то направьте всех пользователей на предпочтительный URL, чтобы сигналы были связаны вместе. Для поддоменов, которые действуют как псевдонимы, я обращаю внимание на внутреннюю перелинковку и канонические теги, чтобы контент не появлялся дважды и бюджет на сканирование оставался разумным. Практические советы по псевдонимам и охвату вы можете найти в компактной статье на Псевдоним домена и SEOв котором приоритет отдается чистым структурам. Разделяйте DNS и SEO: DNS решает проблемы быстро и Надежный SEO контролирует видимость и согласованность.

Резюме в виде обычного текста

Der A-Record соединяет домен непосредственно с адресом IPv4 и обеспечивает скорость и контроль, особенно в домене Apex с параллельными записями MX и TXT. CNAME устанавливает псевдоним на имя хоста и отлично подходит, когда многие поддомены должны указывать на одну и ту же цель или когда интегрируются внешние службы. Для изменения цели обычно достаточно обратиться к A-записи основного домена, в то время как все CNAME следуют автоматически, и обслуживание остается минимальным. Обращайте внимание на короткие цепочки, подходящие TTL и избегайте CNAME на вершине, если там есть записи электронной почты, иначе вы рискуете потерпеть неудачу. При таком четком разделении задач вы выбираете подходящую запись для каждого хоста, сохраняете зону аккуратно и обеспечить быстрое и надежное решение.