MX-Records определять, куда доставляются электронные письма для вашего домена, - я покажу вам, как создать электронная почта собственный домен правильно, проверьте и защитите его. Я расскажу о необходимых DNS-записях, разумных Инструменты и типичные ошибки, которых следует избегать.

Центральные пункты

- MX-Records: Определение ответственных почтовых серверов для каждого домена

- SPF/DKIM/DMARCРазрешение на отправку, подпись, рекомендации

- Приоритет/ТТЛПоследовательность доставки и скорость обновления DNS

- ИнструментыПроверьте настройку, визуализируйте ошибки

- Выбор поставщика: Подходящий пакет, хорошая поддержка

Что такое записи MX?

Я определяю с MX-Recordsкакой почтовый сервер принимает электронные письма для моего домена. Как только кто-то пишет на мой адрес, сервер отправки запрашивает соответствующие записи в DNS. Соответствующая запись указывает на целевой сервер, который принимает и пересылает почту. Без правильных записей MX вы рискуете получить ошибки или отказы в доставке. Я считаю, что эти записи должны быть четкими, однозначными и не содержать противоречивой информации. надежный Доставка.

Преимущества электронной почты с собственным доменом

Я работаю по собственному адресу. профессионал и укрепить свой бренд. Я сохраняю контроль над изменениями провайдера, поскольку сам поддерживаю MX-записи. Я быстро добавляю новые почтовые ящики для команд, проектов или служб. Узнаваемость повышается, поскольку получатели сразу узнают мой домен. Это обеспечивает доверие и повышает Управление о моем почтовом трафике.

Создайте условия

Я начинаю с собственного домена и доступа к Управление DNS с регистратором или хостером. Должна быть доступна активная почтовая служба, например Google Workspace, Microsoft 365, Proton Mail или хостинг-пакет. Провайдеры позже покажут мне точные MX-цели, имена хостов и приоритеты. В случае с IONOS или аналогичными регистраторами компактный Инструкции IONOS DNS при поиске зоны DNS. Я записываю все данные от почтового провайдера, чтобы правильно ввести их на следующем шаге в Зона входите.

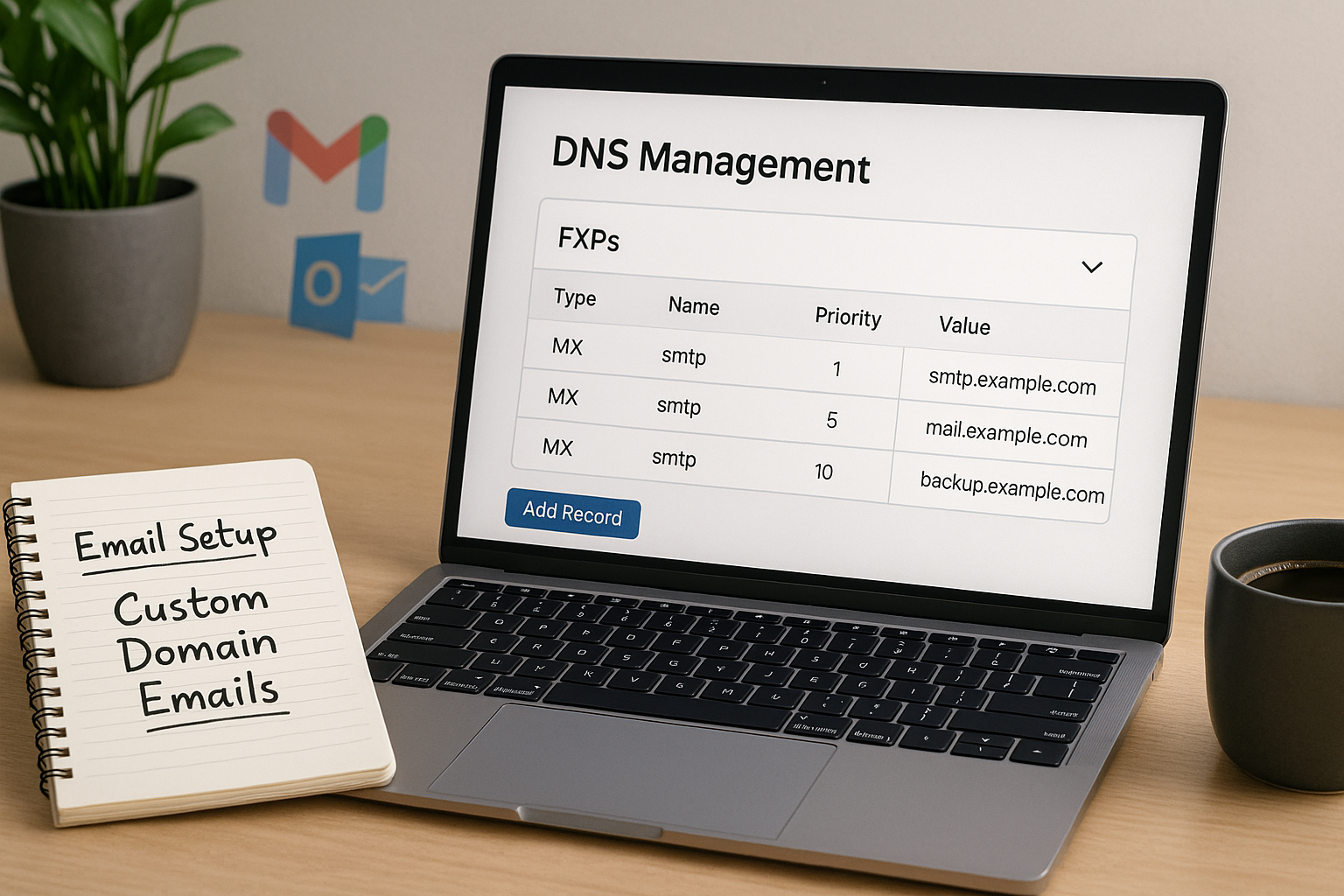

Настройка MX-записей шаг за шагом

Я вхожу в регистратуру, открываю настройки DNS и сначала проверяю, существуют ли старые записи MX. Я удаляю устаревшие записи, чтобы ни один из конкурирующих серверов не оставался ответственным. Затем я точно копирую MX-данные от своего провайдера, например, Google Workspace часто "smtp.google.com" с низким приоритетом, например 1, и хост "@". Я обязательно выбираю умеренное значение TTL, чтобы изменения быстрее вступили в силу. Наконец, я сохраняю зону DNS и планирую время ожидания, поскольку распространение занимает некоторое время в глобальном масштабе.

Понимание приоритета, хоста и TTL

Die Приоритет определяет, к какому MX-серверу обращаться в первую очередь: меньшее число означает приоритет. Дополнительные MX-записи с большим номером служат запасным вариантом на случай сбоев. Я обычно использую "@" в качестве хоста, чтобы запись относилась к корню домена; для поддоменов требуются свои собственные MX-записи. Я часто использую довольно короткое время для значения TTL, чтобы корректировки были заметны быстрее. Я поддерживаю последовательность информации и избегаю смешивания разных провайдеров с одним и тем же Приоритетпотому что это путает доставку.

Важные правила DNS для записей MX

Я отмечаю несколько Основные правилачтобы мои записи в MX были технически чистыми:

- MX указывает на имя хостане на IP-адреса. Для целевого узла требуются действительные записи A или AAAA.

- Отсутствие CNAME в качестве адресата MX: MX не должен ссылаться на CNAME. Я всегда использую канонический хост.

- Отсутствие CNAME на одного владельцаТам, где есть CNAME, не может существовать никаких других типов записей. Поэтому я не устанавливаю CNAME для корневого домена, если мне нужны MX, TXT (SPF) или другие записи.

- Поддомены отдельноДля sub.example.de применяется MX поддомена, а не автоматически MX корня. Я ввожу отдельные MX для каждого поддомена, если почта должна быть получена на нем.

- Выбирайте запасные варианты с умомНесколько MX-записей поступают с одной и той же платформы или синхронизируются, чтобы обход отказа действительно работал.

Примеры MX для конкретного поставщика

Я всегда использую информацию из области администрирования своего провайдера. Типичные примеры помогают мне понять (могут быть изменены):

- Рабочее пространство Google: Хозяева, такие как ASPMX.L.GOOGLE.COM (приоритет 1) и другие резервные копии ALT1.ASPMX.L.GOOGLE.COM и т.д. Я установил все предложенные записи.

- Microsoft 365В основном domain-key.mail.protection.outlook.com (индивидуально для каждого домена) с приоритетом 0 или 10.

- Почта ПротонаЧасто mail.protonmail.ch (приоритет 10) и mailsec.protonmail.ch (Приоритет 20).

- веб-хост: Зачастую настраиваемый MX, такой как mxX.provider.tld. Я убеждаюсь, что существуют соответствующие записи A/AAAA.

Я не полагаюсь на типовые примеры, а ввожу точные значения из своей установки.

Дополнение к SPF, DKIM и DMARC

В дополнение к MX я всегда устанавливаю SPF чтобы только авторизованные серверы отправляли сообщения от моего имени. Я также активирую DKIM, чтобы каждое исходящее сообщение имело криптографическую подпись. Я использую DMARC, чтобы сформулировать четкие правила, что получатели должны делать с неаутентифицированными письмами. Такое сочетание повышает скорость доставки и снижает риск фишинга через мой домен. Я регулярно проверяю, не нарушена ли Руководство обновлять информацию, особенно после смены поставщика.

Углубление SPF/DKIM/DMARC на практике

При использовании SPF я придерживаюсь бережливой политики: ограничиваю количество включают:-механизмы, позволяющие минимизировать поиск DNS и избежать дублирования записей. Если ожидается изменение, я сначала тестирую его с помощью ~ все (softfail), а затем перейдите к -все (hardfail), если все каналы покрыты должным образом. Для DKIM я использую Селектор-имена (например. s1, s2), чтобы я мог чередовать ключи, не прерывая работу с письмами. С DMARC я начинаю с p=none и собирать аналитические данные о rua-совокупные отчеты. Когда все будет стабильно, я постепенно увеличу до карантин и отказ, по желанию с пкт=чтобы подтянуть хотя бы один процент. Так я нахожу стабильный баланс между безопасностью и доставляемостью.

Инструменты для тестирования и мониторинга

Я проверяю свои настройки с помощью тестовых инструментов и немедленно реагирую на предупреждения. Такие сервисы, как проверка MX или инструментарий администратора, показывают мне неправильные имена хостов, неверные приоритеты или отсутствующие TXT-записи. Для более глубокого анализа я использую информацию на Распознавание ошибок DNSчтобы четко разделить причины. Я тестирую доступность, диспетчеризацию и аутентификацию после каждого изменения. Таким образом я поддерживаю MX-Records постоянно функционирует и поддается отслеживанию.

Избегайте типичных ошибок

Я не допускаю противоречивых записей MX с одним и тем же Приоритет если они указывают на разных провайдеров. Я правильно настраиваю хост на "@" или на нужный поддомен, чтобы электронные письма не уходили в никуда. Я избегаю слишком длинных TTL, потому что они замедляют последующие конверсии. Я никогда не забываю о SPF, DKIM и DMARC, иначе доставка заметно ухудшается. После внесения изменений я всегда провожу тестирование, чтобы Проблемы узнавать напрямую.

Планируйте миграцию без сбоев

Перед сменой провайдера я снижаю TTL моих MX и соответствующих TXT-записей за несколько минут - в идеале за 24-48 часов до окончания срока. Я уже настроил почтовые ящики и псевдонимы у нового провайдера и, если возможно, имею Параллельное принятие (двойная доставка или переадресация), чтобы не потерять почту при смене DNS. Я отслеживаю входящие сообщения в обеих системах и отключаю старые MX только тогда, когда большинство отправителей используют новые записи. Для обеспечения надежного резервного плана я записываю старые значения, чтобы в случае необходимости быстро переключиться обратно.

Переадресация, псевдонимы и "все-все-все

Я различаю Псевдоним (другой адрес на том же почтовом ящике) и Переадресация (доставка в другой пункт назначения). Переадресация может нарушить проверку SPF, поскольку сервер переадресации не авторизован. Поэтому я считаю, что DKIM стабильным и, по возможности, использовать SRS (Sender Rewriting Scheme) с сервером пересылки. A Уловка может быть практичным, но увеличивает количество спама - я активирую его только выборочно и с хорошими фильтрами. Для ролевых адресов, таких как info@ или поддержка@ Я четко определяю обязанности, чтобы ничего не оставалось незавершенным.

Сравните поставщиков услуг электронной почты

Я выбираю провайдера по удобству использования DNS, безопасности, набору функций и поддержке. Для компаний понятное управление записями DNS не менее важно, чем мониторинг и хорошие справочные тексты. Я обращаю внимание на прозрачные спецификации MX и дополнительные записи, предоставляемые провайдером. Быстрая поддержка позволяет мне сэкономить время при возникновении проблем с доставкой. Следующая таблица помогает мне Классификация популярные решения.

| Поставщик | Интеграция электронной почты | Управление DNS | Поддержка |

|---|---|---|---|

| веб-сайт webhoster.de | Очень хорошо | Очень просто | Превосходно |

| Рабочее пространство Google | Очень хорошо | Простой | Очень хорошо |

| Microsoft 365 | Очень хорошо | Средний | Хорошо |

| Почта Протона | Очень хорошо | Средний | Хорошо |

Инструкции: настройка Proton Mail

Я подключаю свой домен в области администрирования Proton и подтверждаю право собственности. Затем я ввожу записи MX, SPF, DKIM и DMARC, отображаемые в моей зоне DNS. Proton показывает мне, все ли ключи сохранены правильно и Подпись активен. После распределения DNS я проверяю прием и отправку с помощью тестового письма. Затем я настраиваю почтовые ящики, псевдонимы и переадресацию непосредственно в панели Proton, чтобы мои Настройка полностью эффективным.

Рабочее пространство Google и Microsoft 365

Я активирую Google Workspace или Microsoft 365 для своего домена и следую указаниям мастера настройки. Для Google я принимаю текущий MX по умолчанию, например "smtp.google.com" с приоритетом 1, а также дополнительные TXT-записи. В Microsoft 365 я создаю необходимые записи в центре администрирования и проверяю, прошло ли подтверждение. Затем я проверяю получение, отправку, проверку SPF и подпись DKIM. Если тесты не содержат ошибок, я использую Платформа продуктивность и планировать регулярные обзоры.

Собственные серверы имен и делегирование DNS

При необходимости я управляю собственными серверами имен и делегирую им свой домен. Я полагаюсь на чистое обслуживание зоны, правильные записи NS и подходящие записи glue у регистратора. Структурированное делегирование создает ясность в отношении обязанностей и сокращает путь при изменении MX, SPF, DKIM и DMARC. Для компактного начала я использую инструкции по Создайте собственный сервер имен. Вот как я держу администрацию под полным контролем Управление и может реагировать быстрее.

Безопасность при транспортировке: TLS, MTA-STS, DANE

Я слежу за тем, чтобы мой поставщик TLS для входящей и исходящей почты является обязательным или предпочтительным. С помощью MTA-STS Я могу сообщить получателям, какие почтовые серверы действительны для моего домена и что ожидается TLS; TLS-RPT предоставляет мне отчеты о проблемах с TLS. Если мой домен с DNSSEC подписан, и мой провайдер поддерживает записи TLSA, я дополнительно использую ДЭЙН в качестве дополнительной защиты. Это снижает риск атак с понижением уровня и обеспечивает постоянство транспортного шифрования.

Поддомены, транзакционные письма и разделение

Мне нравится работать с Поддоменыдля разделения различных почтовых потоков: Например, я использую mail.example.de для командных почтовых ящиков и отдельный поддомен для отправки, например mg.example.de для рассылок новостей или системных писем. Это позволяет мне разделить аутентификацию (собственные записи SPF/DKIM), упростить мониторинг и предотвратить влияние ошибок в массовой рассылке на основной домен. Я также слежу за тем, чтобы записи MX и A/AAAA затронутых поддоменов были полными и согласованными.

Блок-листы, отскоки и препятствия на пути доставки

Я слежу за тем, чтобы мои исходящие отправления или адресаты MX на Блок-листы (RBL) появляются. Если все больше и больше Софтбаунс (4xx) Я жду или пробую доставить позже; в случае Твердолобые (5xx) Я проверяю тексты ошибок (например, "SPF fail", "DKIM bad signature", "Mailbox full", "User unknown"). В случае обнаружения greylisting я повторно отправляю письмо, не ужесточая настройки. Я поддерживаю чистоту списков, поддерживаю отписки и удаляю недоставленные адреса, чтобы избежать репутационного ущерба.

Почтовые ящики, протоколы и доступ

Я создаю учетные записи IMAP/POP3/SMTP с надёжные пароли и активировать 2FAесли это возможно. Я документирую имена серверов, порты, настройки TLS/STARTTLS по умолчанию и настраиваю пароли приложений для старых клиентов. Я планирую Квоты (квоты хранения) реалистично, чтобы почтовые ящики не переполнялись, и установите правила для передачи или автоматического архивирования больших вложений. Это позволяет поддерживать стабильную работу клиентов и доступность почты.

Самостоятельный хостинг против облачного провайдера

Когда я сам Почтовый сервер Мне нужен фиксированный IP, правильный IP-адрес PTR-Я настраиваю ограничение скорости, обратный DNS, согласованное имя хоста HELO/EHLO, сильные фильтры спама и чистое управление патчами. Я настраиваю ограничение скорости, обратное давление и мониторинг для поддержания стабильности очереди. Для многих организаций Облачный провайдер с хорошо поддерживаемой инфраструктурой, поддержкой и репутацией более эффективно - я принимаю решение в зависимости от ресурсов команды, требований к соответствию и бюджета.

DNSSEC и гигиена зон

Я подписываю свою зону DNSSECесли мой регистратор и DNS-провайдер поддерживают это и правильно хранят DS-запись. Я поддерживаю чистоту зоны: никаких устаревших записей, никаких противоречивых CNAME, никаких множественных записей SPF (я объединяю содержимое в один TXT-запись для SPF). Прежде чем вносить серьезные изменения, я создаю Резервная копия зону, чтобы при необходимости быстро вернуться.

Контрольный список для окончательной приемки

- Записи MX указывают на действительные имена хостов с A/AAAA, приоритеты установлены правильно

- SPF-TXT доступен, лимит поиска соблюден, дубликатов нет

- DKIM-селектор опубликован, подпись активна и действительна

- Политика DMARC определена (p=none/quarantine/reject), отчеты доставлены

- Дополнительно: MTA-STS/TLS-RPT опубликован, DNSSEC активен

- Переадресация/алиасы протестированы, "catch-all" намеренно настроен

- Стратегия TTL задокументирована, тесты миграции прошли успешно

- Почтовые ящики интегрированы в клиенты, настроены пароли 2FA/приложения

- Мониторинг доставки, отказов и активных блок-листов

Краткое резюме

Я установил свой собственный адрес с правильным MX-Records добавьте SPF, DKIM и DMARC и тщательно все протестируйте. Приоритеты управляют последовательностью доставки, разумный TTL ускоряет изменения. Инструменты помогают мне немедленно распознавать ошибки и целенаправленно их исправлять. При наличии подходящей платформы и хорошей поддержки я могу обеспечить надежное функционирование почтовых операций. Это позволяет поддерживать профессиональную, отслеживаемую и долгосрочную коммуникацию. безопасный.