Я покажу вам шаг за шагом, как вы можете оптимизировать свои 2025 настройка домена ionos и запустить его в работу всего за несколько минут. Я правильно настрою DNS-записи, подключу внешние домены, позабочусь об SSL и редиректах - все четко и ясно, без лишних слов.

Центральные пункты

Следующие ключевые моменты дадут вам краткий обзор всего процесса.

- Настройка DNS Правильный план: A, AAAA, CNAME, MX, TXT

- Внешние домены передавать управление через сервер имен

- SSL Активировать для основного и поддоменов

- Переадресация чистое решение для www и root

- Ошибка избегать распространения и электронной почты

Подготовка: счет, имя, время

Прежде чем приступить к работе, я сначала проверю свои Доменные имена узнать о наличии свободных мест и подготовить альтернативу, если первый вариант занят. Я создаю или открываю свой аккаунт IONOS, готовлю данные для выставления счета и планирую 10-20 минут на базовую настройку. При настройке электронной почты я записываю желаемые почтовые ящики и последующие MX-записи, чтобы впоследствии не оставлять пробелов. Я также заранее продумываю желаемый вариант www: должен ли сайт работать на www.deinedomain.de или непосредственно на deinedomain.de? Такая подготовка избавляет меня от лишних щелчков в дальнейшем и позволяет не вносить изменения в DNS чистый.

Зарегистрируйте свой домен с помощью IONOS: Шаг за шагом

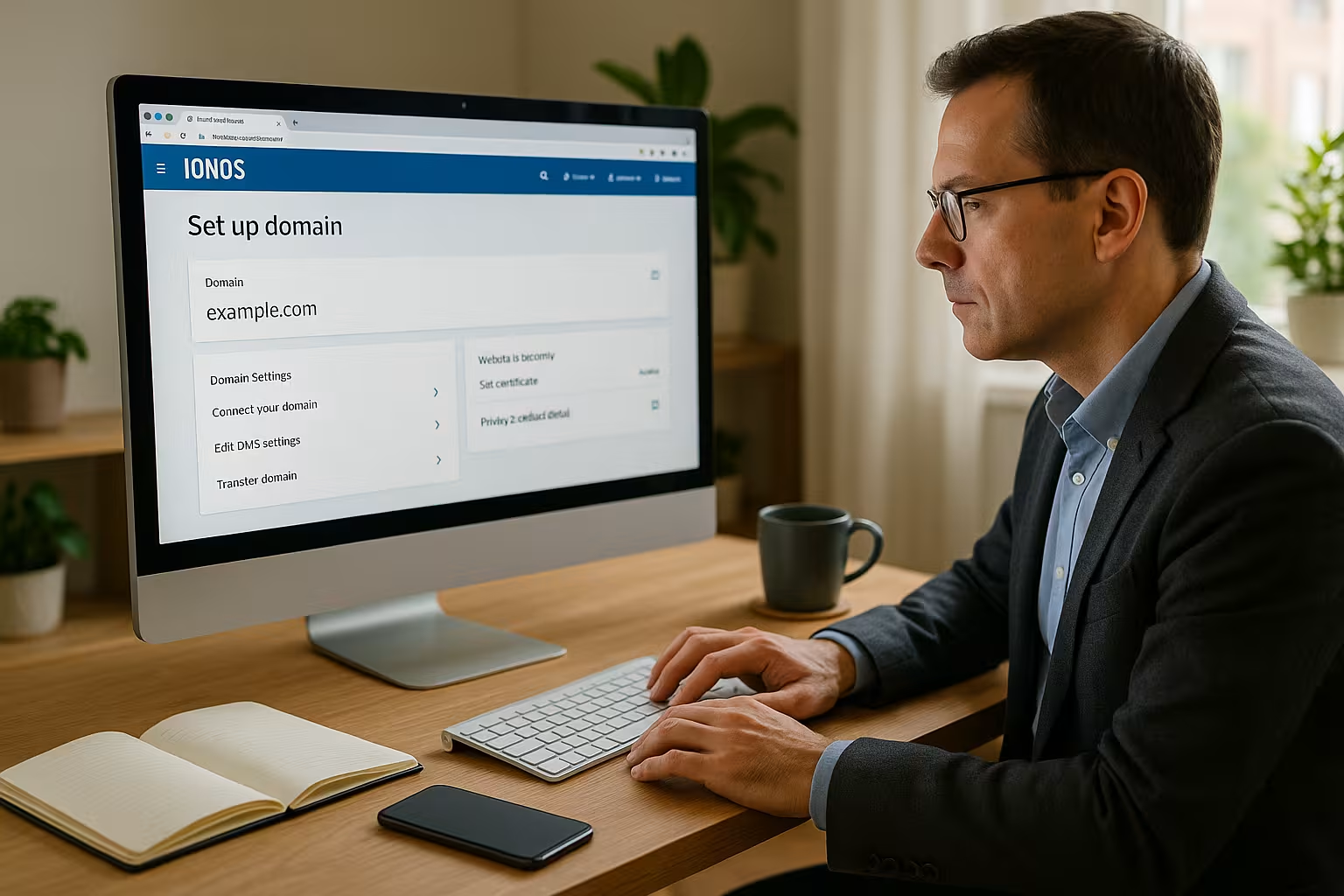

Я вхожу в IONOS Login, открываю пункт меню Domain & SSL и начинаю поиск нужного мне домена. Имена. Если продление свободно, я бронирую его, выбираю продолжительность и завершаю заказ. После этого домен включается в мой контракт, и я могу сразу же начать устанавливать записи, активировать электронную почту или подключить его к веб-пространству. Для веб-сайта я связываю домен с хостингом или приложением, чтобы в дальнейшем A-запись указывала на правильный IP. В крайнем случае я резервирую SSL-сертификат, чтобы вызовы были напрямую зашифрованы.

Краткое объяснение основ DNS

DNS запускает Доменные имена в технические цели, такие как IP-адреса и сервисы. Запись A указывает на IPv4-адрес, AAAA - на IPv6, CNAME пересылает псевдонимы, MX определяет прием почты, а TXT предоставляет контрольные значения, такие как SPF или верификация. Каждое изменение имеет срок действия, Time to Live (TTL), который определяет, как долго кэш сохраняет данные. Распространение занимает от нескольких минут до 48 часов, в зависимости от кэша провайдера. Я планирую эту задержку и тестирую изменения с помощью инструментов, прежде чем сделать Go-live объявить.

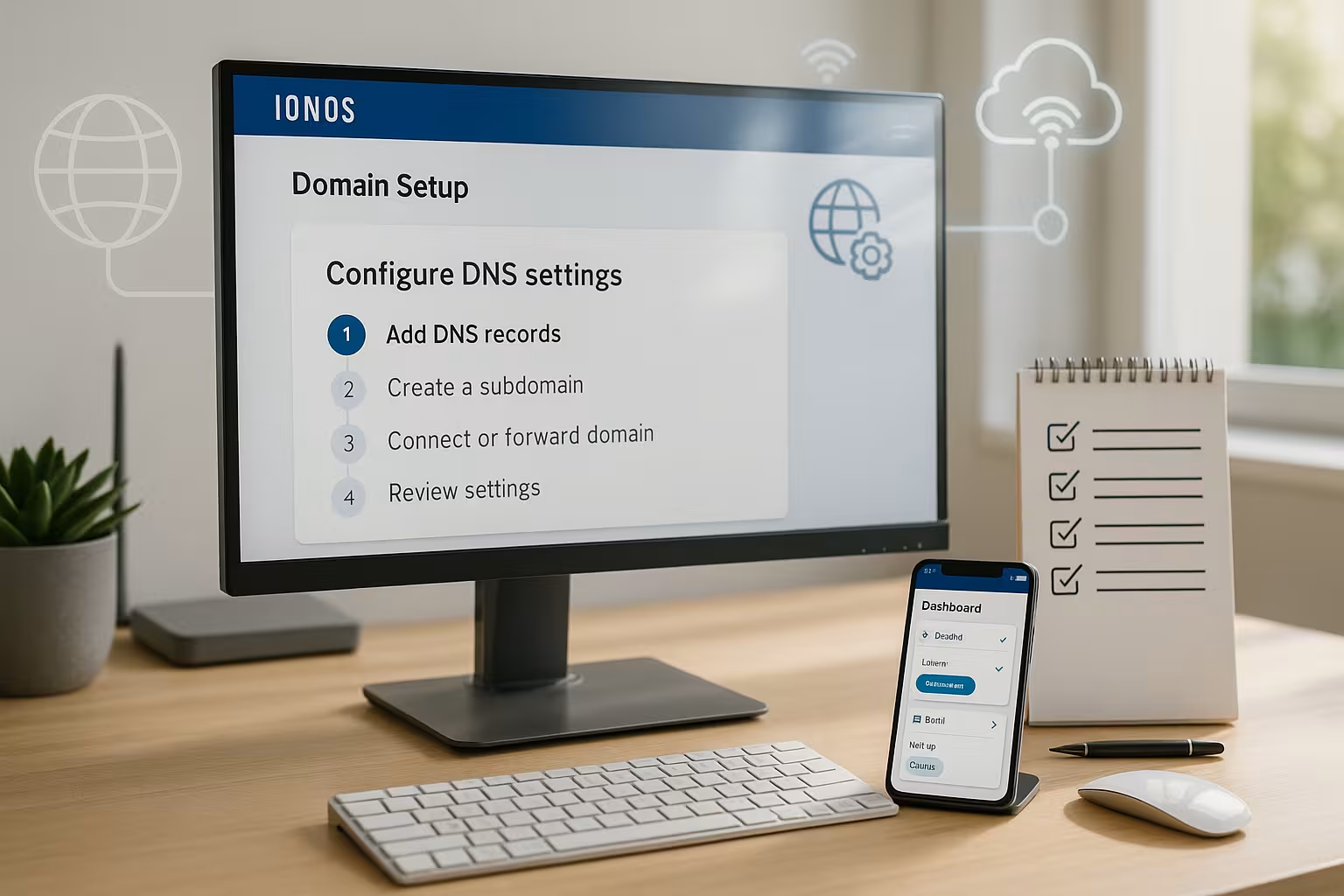

Настройка DNS в IONOS: A, AAAA, CNAME, MX, TXT

В управлении DNS я выбираю домен, открываю просмотр записей и решаю, использовать ли мне стандартные записи IONOS или создать свои собственные. Конфигурация установить. Для веб-сайтов я указываю IP-адрес сервера в записи A, по желанию добавляю AAAA и перенаправляю www на основной домен через CNAME. Для электронной почты я устанавливаю MX-записи в соответствии со спецификациями почтовой системы и сохраняю SPF/DKIM/DMARC в формате TXT, чтобы доставка и репутация были корректными. Если я изменяю несколько записей подряд, я последовательно сохраняю их после каждого шага, чтобы не потерять ни одной записи. Для более глубокой настройки я часто использую компактный справочник, например Настройки DNS для IONOSчтобы иметь под рукой нужный тип записи и сэкономить работу по набору текста.

Интегрируйте внешний домен и установите сервер имен

Если домен находится у другого регистратора, я настраиваю его в IONOS как внешний домен, а затем переключить серверы имен на IONOS с предыдущим провайдером. Для этого я ввожу серверы ns1045.ui-dns.org, ns1045.ui-dns.de, ns1045.ui-dns.biz и ns1045.ui-dns.com и подтверждаю изменения. После обновления я управляю всеми DNS-записями непосредственно в IONOS и удаляю старые записи от старого провайдера, чтобы не было противоречивых настроек. Я заранее проверяю почтовые службы или редиректы и переношу их, чтобы почтовые ящики оставались доступными без перебоев. Если я планирую смену провайдера, я создаю Резервное копирование моих записей, чтобы я мог точно воспроизвести все настройки.

Передача домена или захват DNS: что лучше?

Сначала я решаю, хочу ли я использовать только DNS-управление на IONOS или полностью перенести домен. Если домен остается у предыдущего регистратора и я меняю только серверы имен, это обычно самый быстрый вариант. Если я хочу объединить все в рамках одного контракта, я инициирую передачу домена с помощью AuthCode и соблюдаю сроки передачи для TLD. Перед началом работы я проверяю статус блокировки, данные владельца и доступность электронной почты для авторизации. Для ознакомления с процессом и типичными камнями преткновения я использую проверенный и испытанный Руководство по передаче доменовчтобы переключение происходило без перерыва.

Правильно настройте субдомены и SSL

Для дополнительных проектов я создаю поддомены, такие как blog.deinedomain.de или shop.deinedomain.de, и назначаю их на Цель to. Запись CNAME для службы или A/AAAA для IP подключает поддомен к целевой системе. Затем я активирую SSL-сертификат для каждого используемого поддомена, чтобы посетители не видели никаких предупреждений. Если я использую подстановочный SSL (*.yourdomain.com), я охватываю много поддоменов за один раз; тем не менее, я проверяю, не требуется ли в особых случаях отдельный сертификат. Наконец, я вызываю каждый поддомен один раз и проверяю содержимое, цепочку сертификатов и Переадресация.

Соединение доменов с помощью строительных блоков и SaaS

Для внешних сервисов, таких как инструменты для целевых страниц или 3D-туров, я обычно устанавливаю CNAME на заранее определенный Адрес назначения on. Многие провайдеры предполагают использование www в качестве CNAME, в то время как корневой домен указывает на www через 301 перенаправление. Иногда платформы предоставляют дополнительные TXT-записи для проверки; я устанавливаю их одновременно, чтобы активация прошла успешно. Если мне нужно постоянное перенаправление, я четко разделяю различия между 301 и 302. Компактное руководство по чистому перенаправлению предоставлено сайтом Переадресация DNS объяснение, чтобы не создавать никаких петель или двойных петель.

Перенаправления: www, корневой домен и перенаправления

Я заранее решаю, будет ли сайт на корень-домен или под www и установите последовательные перенаправления. Стандарт таков: www указывает на корень или наоборот, но не оба варианта. Для постоянных изменений я использую 301, для временных - 302; таким образом поисковые системы сохраняют правильный канонический вариант. На стороне DNS я разрешаю www как CNAME, а целевой адрес указывает на IP веб-сервера через A/AAAA. В приложении или на веб-сервере я также устанавливаю Переадресациячтобы каждый URL имел ровно один конечный адрес.

Распространенные ошибки и быстрые решения

Типичными камнями преткновения являются TTL и РаспространениеИзменения требуют терпения, глобальные кэши не опустошаются везде одновременно. Если электронные письма не работают, я сначала проверяю MX-записи, затем SPF/DKIM/DMARC и отправляю тесты нескольким провайдерам. Если на сайте спорадически отображается старый контент, это часто связано с DNS или кэшем браузера; проверка через мобильную сеть быстро проясняет ситуацию. В случае ошибок SSL я проверяю, активны ли сертификаты для всех используемых имен хостов и полна ли цепочка. Перед внесением серьезных изменений я документирую свои записи, чтобы в любой момент к ним можно было обратиться. функционирование состояние может вернуться.

Хостинг 2025: производительность и выбор тарифа

Те, кто хочет получить больше от своих Домен Если вы хотите добиться максимальной производительности, обратите внимание на производительность, версии PHP, кэширование и резервное копирование. Для проектов с высоким трафиком стоит выбрать тарифный план с большим объемом оперативной памяти, HTTP/2 или HTTP/3 и NVMe-хранилищем. Важно иметь четкую возможность масштабирования, чтобы я мог быстро перейти на новый тарифный план по мере роста посещаемости. Время поддержки и мониторинг позволяют избежать простоев на критических этапах. В следующем обзоре показано, как я классифицирую общие пакеты для типичных приложений в 2025 году, включая короткие Преимущества.

| Место | Поставщик | Преимущества |

|---|---|---|

| 1 | веб-сайт webhoster.de | Высокая производительность, очень хороший сервис, широкие возможности - идеальный вариант для WordPress, магазинов и бизнес-проектов. |

| 2 | IONOS | Надежный вход, множество дополнительных функций, широкий выбор доменных опций. |

| 3 | Страто | Привлекательные цены, широкий выбор тарифов для различных требований. |

Стратегия TTL и изменения без простоев

Перед серьезными изменениями я специально снижаю TTL затронутых записей (например, с 1-24 часов до 300 секунд) за 24-48 часов. Это означает, что последующие переключения вступят в силу быстрее. После запуска я снова увеличиваю TTL до стабильного уровня, чтобы избежать лишней нагрузки на DNS и пропусков кэша. По возможности я изменяю только один параметр на каждом шаге (сначала A/AAAA, затем редиректы, затем ограничения SSL), чтобы четко ограничить источники ошибок. В случае параллельных переездов (синий/зеленый) я оставляю старое окружение работать в течение нескольких часов и наблюдаю за обращениями, прежде чем отключить его.

Для сложных развертываний я создаю отдельные поддомены для каждой среды (например. этап., предварительный просмотр., v2.) и таким образом четко отделяю тесты от реальной работы. Во время переключения я держу TTL коротким и планирую четкий путь назад: я документирую старые IP и записи, чтобы в случае проблем я мог откатиться назад в течение нескольких минут.

Чистота передачи данных по HTTPS: Сертификаты, HSTS и цепочка

После активации SSL я убеждаюсь, что все звонки действительно завершаются на HTTPS: Я устанавливаю 301 редирект с http:// на https:// и на мой канонический вариант имени хоста (www или root). Чтобы повысить безопасность, я могу активировать HSTS (Strict Transport Security). Сначала я устанавливаю умеренный max-age и тестирую, прежде чем includeSubDomains или нацелиться на предварительную загрузку. HSTS - это улица с односторонним движением: неправильная настройка не может быть быстро отменена посетителем - вот почему я тщательно проверяю продление сертификатов и поддомены.

Если браузер показывает ошибки цепочки, часто отсутствует промежуточный сертификат. Я проверяю цепочку сертификатов и сравниваю ее срок действия с основным сроком действия. Если я использую несколько сертификатов (например, wildcard плюс один сертификат), я убеждаюсь, что имена хостов не используются дважды или противоречат друг другу.

Подробно об аутентификации электронной почты: SPF, DKIM, DMARC

Для обеспечения надежной доставки я чисто реализую три модуля. SPF определяет разрешенные пути отправки (v=spf1 … -все). Я сохраняю правило как можно более компактным и не превышаю лимит поиска (максимум 10 DNS-запросов по включить, a, mx, ptr, существует, перенаправить). Я удаляю лишние include или "сплющиваю" их у своего провайдера.

DKIM подписывает исходящие письма для каждого домена и Селектор (например. s1, s2). Я планирую ротацию ключей: пока новый селектор работает, я оставляю старый активным на несколько дней, прежде чем удалить его. С DMARC я начинаю с p=none и присылайте отчеты мне (rua=mailto:), чтобы получить видимость. Если все стабильно, я увеличиваю до карантин а затем к отказ. Я выбираю соответствующее выравнивание: aspf=r/adkim=r терпимо, s принуждает к строгому соответствию.

В дополнение к проверке MX я всегда проверяю порядок записей, приоритеты и то, не исключают ли ограничительные политики DMARC законных отправителей в случае проблем с почтой. Если несколько систем будут отправлять почту параллельно (например, магазин, рассылка, CRM), я координирую включение SPF и настраиваю отдельные селекторы DKIM для каждой системы.

DNSSEC и CAA: дополнительная безопасность

Я активирую DNSSEC для криптографической подписи зоны. Если домен находится у IONOS, включая регистрацию, достаточно включить его в администрировании; для внешних регистраторов я ввожу DS-запись в родительском. После активации я проверяю разрешение: в случае неправильной конфигурации SERVFAIL вместо правильных ответов. Перед внесением изменений в серверы имен я деактивирую DNSSEC, выполняю чистую миграцию и снова активирую его, чтобы обмен ключами не привел к сбою.

Я использую записи CAA, чтобы определить, какие центры сертификации уполномочены выдавать сертификаты для моего домена. Это ограничивает площадь атаки. Я сохраняю записи одинаковыми для корневого и поддоменов и дополнительно храню iodef для уведомлений. Перед сменой поставщика сертификатов я заблаговременно адаптирую CAA, чтобы проблема не была заблокирована.

Функции CDN, WAF и Apex

Многие платформы требуют CNAME для адреса назначения. Это необходимо для www не вызывает проблем, но не разрешен для Apex (корневой домен). Я решаю эту проблему двумя способами: либо я перенаправляю корневой домен через 301 на www или я ввожу адреса A/AAAA, предоставленные провайдером. Если мой DNS-провайдер предлагает ALIAS/ANAME или сглаживание CNAME, я использую эту опцию для получения CNAME-подобного опыта в Apex. Я документирую спецификации службы (IPv4/IPv6, завершение TLS, необходимые TXT-проверки) и планирую процессы обновления, чтобы сертификаты и целевые адреса обновлялись автоматически.

IPv4/IPv6, обход и возврат

Я последовательно устанавливаю A и AAAA, если целевая система поддерживает IPv6. Если поддержка IPv6 отсутствует, я опускаю запись AAAA, чтобы избежать тайм-аутов. Для простой балансировки нагрузки я могу хранить несколько записей A (по кругу). Без проверки работоспособности это лишь "лучшее усилие" - если цель не работает, клиенты все равно ее запрашивают. В критически важных системах я комбинирую стратегии DNS с балансировщиками нагрузки или контролируемыми конечными точками.

Профессиональные проверки: ускоренное тестирование и отладка

После внесения изменений я проверяю разрешение со стороны. С помощью копать или nslookup Я проверяю A/AAAA/CNAME/MX/TXT и смотрю, какие серверы имен ответили. копать +следить показывает мне путь от корня до авторитетной зоны - очень полезно, когда делегации застревают. Для редиректов можно использовать curl -I https://deinedomain.deчтобы увидеть коды состояния и место назначения. Я тестирую SSL-цепочки и SNI с помощью openssl s_client -connect deinedomain.de:443 -servername deinedomain.de -showcerts. Я сохраняю эти проверки в качестве небольшого контрольного списка, чтобы быстро решить, в чем проблема - в DNS, веб-сервере, сертификате или приложении.

Чистое решение особых случаев

Поддомены с диким знаком (*.yourdomain.com), я перехватываю, когда создается много динамических хостов. Тем не менее я определяю явные записи для критически важных поддоменов, поскольку они отменяют подстановочные знаки. Перенаправления на основе пути не принадлежат DNS: запись DNS распознает только имена хостов, но не URL с каталогами. Я реализую такие правила на веб-сервере, обратном прокси или в целевом приложении.

Для международных имен (IDN) я проверяю написание Punycode, чтобы все системы ожидали одно и то же имя хоста. Если я использую специальные службы, такие как VoIP или решения для совместной работы, то SRV-запись может быть необходима (например. _service._proto.name с хостом назначения, портом и приоритетом). Я ввожу эти значения именно так, как требуется, поскольку из-за опечаток их бывает трудно найти.

Структура и содержание зоны ДНК

Я поддерживаю чистоту своей зоны: четкое именование, стандартный шаблон для поддоменов, краткие заметки о назначении и владельце. Перед каждым серьезным изменением я экспортирую зону (или фотографирую список записей) и архивирую ее. Повторяющиеся шаблоны (например. приложение, api, статический), чтобы члены команды могли сразу определить, к какому разделу относится то или иное событие. Для проектов с большим количеством участников я веду простую историю изменений с указанием даты, ответственного лица и краткого объяснения - это экономит время на поиск в дальнейшем.

Краткое содержание: онлайн за 10 минут

Я регистрирую Доменустановить A/AAAA и CNAME, активировать SSL и указать желаемую пересылку - этого достаточно для первого появления. Для электронной почты я добавляю MX и SPF/DKIM/DMARC и тестирую доставку на двух-трех почтовых ящиках. Внешние домены я подключаю через серверы имен IONOS или переношу их, включая AuthCode. Если что-то застревает, я проверяю TTL, DNS-кэши и сертификаты и прохожу все контрольные списки. Таким образом я обеспечиваю надежную работу каждого домена IONOS в сети и сохраняю администрирование и Рост чистый.