Anycast Geo-DNS сегодня определяет, насколько быстро, безопасно и надежно пользователи получают доступ к вашему контенту. Я покажу технические различия, реальные области применения и четкую логику принятия решений, с помощью которой вы сможете выбрать подходящую стратегию маршрутизации Smart DNS в 2025 году.

Центральные пункты

- Anycast: Автоматическая близость, очень низкая задержка

- Гео-DNS: Целенаправленное управление, региональные правила

- DDoS: Распределение защищает глобальные серверы имен

- Соответствие требованиям: Места хранения данных и языковые версии

- Гибрид: Автоматика плюс правила в одном устройстве

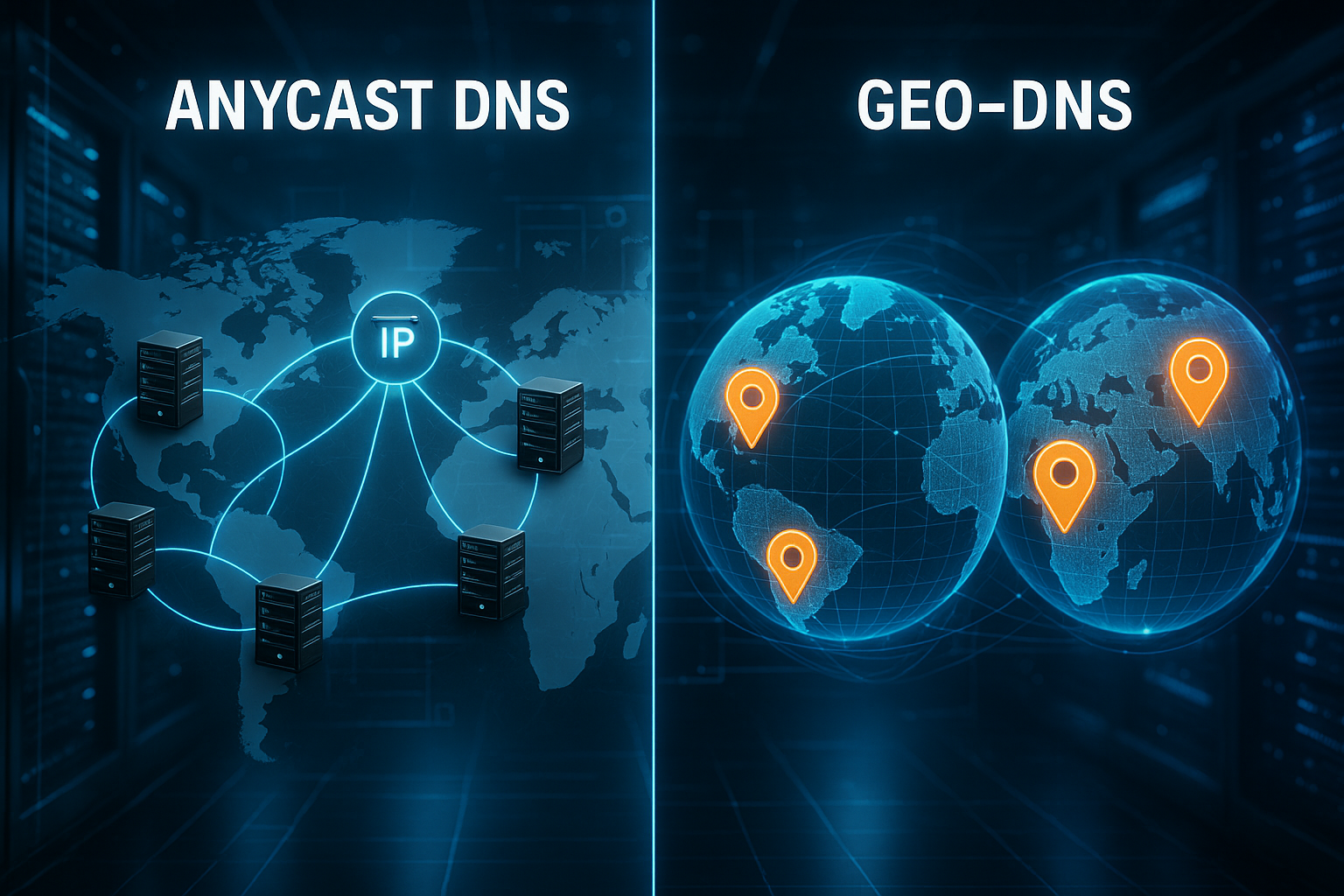

Как работает Anycast DNS

На сайте Anycast несколько серверов имен используют один и тот же IP-адрес, и BGP автоматически направляет запросы к наиболее доступному узлу. Я получаю от этого выгоду, потому что пользователи из любого региона получают самый короткий маршрут. Латентность снижается, поскольку нет необходимости обрабатывать все запросы на центральном сервере. В случае выхода из строя одного из узлов, следующий узел принимает на себя его функции без необходимости ручного переключения. Таким образом, разрешение и доступность остаются надежными даже в случае сбоев.

Более крупные сети Anycast охватывают сотни городов по всему миру, тем самым снижая Время отклика ощутимо. Чем плотнее сеть, тем меньше разброс задержки по регионам. В данных мониторинга я часто вижу падения в десятки миллисекунд. К этому добавляется естественный DDoSПреимущество: атаки распределяются по множеству узлов и теряют свою эффективность. Эти свойства делают Anycast стандартным выбором для глобального трафика.

Гео-DNS на практике

Гео-DNS направлять запросы в определенный пул серверов в зависимости от местоположения источника. Таким образом я контролирую, чтобы пользователи в Германии получали немецкие серверы и контент. Это обеспечивает языковую согласованность, сокращает пути к региональным кэшам и выполняет Резидентность данных. Для кампаний я могу разделять регионы, проводить A/B-тестирование и авторизовывать распределители нагрузки по странам. Таким образом можно четко отобразить региональные различия.

Важным остается Конфигурация. Геозоны, сопоставления IP-адресов и регионов, а также пути отказоустойчивости должны быть четко определены. Я обращаю внимание на TTL записей, поскольку он определяет скорость переключения. Для развертывания мне помогают сокращенные значения Time-to-Live, которые я позже снова увеличиваю; здесь помогает руководство по оптимальный DNS-TTL полезные ориентиры. Благодаря этой дисциплине маршрутизация и пользовательский опыт остаются предсказуемыми.

Anycast против Geo-DNS: прямое сравнение 2025

Я делаю выбор на основе Маршрутизация, задержка, контроль, отказоустойчивость и трудоемкость обслуживания. Anycast выгодно отличается автоматизацией и короткими путями без множества правил. Geo‑DNS убеждает целенаправленным управлением, например, для языковых версий, региональных цен и законов. В глобальных магазинах я считаю каждую миллисекунду и поэтому часто полагаюсь на Anycast. Если же мне нужно четкое разделение по странам, я использую географические правила.

| Аспект | Anycast | Гео-DNS |

|---|---|---|

| принцип маршрутизации | Автоматический к ближайшему/лучшему узлу | На основе местоположения по Регион-Правила |

| Латентность | Очень низкий, без значительных вмешательств | В зависимости от конфигурации и распределения |

| Управление | Не требуется значительное ручное управление | Мелкозернистый, больше администрирования |

| Масштабирование | Очень хорошо во всем мире | Хорошо, но требует больших административных затрат |

| Защита от DDoS-атак | Сильное распределение нагрузки | Хорошо, возможно сосредоточиться на регионах |

| Надежность | Автоматическое перенаправление при сбоях | Высокая надежность с чистым переключением при сбое |

| Меблировка | Практически plug-and-play | Тщательное планирование правил |

| Наилучшее использование | Глобальные сайты с большим трафиком | Местный контент, законы, языки |

Решающим фактором остается Цель. Для обеспечения максимальной производительности и простоты обслуживания Anycast перенаправляет запросы ближе к пользователям. Для функций, зависящих от местоположения, Geo‑DNS предоставляет необходимую базу правил. Обе технологии могут сосуществовать и дополнять друг друга. Таким образом, я получаю гибкость без потери скорости. Эта комбинация лежит в основе многих продуктовых дорожных карт на протяжении многих лет.

Производительность, задержка и отказоустойчивость

Я измеряю Время отклика DNS-резолвер по нескольким континентам и собираю медианные и P95-значения. Anycast обычно уменьшает разброс, что значительно снижает P95. Geo-DNS дает преимущества, если я держу пользователей в региональных кластерах. На случай сбоев я планирую проверки работоспособности, которые удаляют неисправные цели из пула. Таким образом, остается Доступность даже при частичных отключениях.

Вторым рычагом является TTL. Короткие TTL ускоряют изменения и отработку отказа, но увеличивают количество запросов. Длинные TTL снижают нагрузку на инфраструктуру, но задерживают переключения. Я использую стратегии ступенчатых TTL с заранее подготовленными окнами переключения. Сигналы мониторинга проверяют скорость, NXDOMAIN и сервокоды. Это позволяет мне своевременно обнаруживать аномалии и проактивно реагировать на них.

Аспекты безопасности, DNSSEC и DDoS

Я активирую DNSSEC, чтобы предотвратить манипуляции с ответами. Подписанные зоны защищают от спуфинга и атак «человек посередине». В Anycast цепочка подписей остается неизменной для всех узлов. Geo-DNS требует чистых подписей для каждого варианта ответа, чтобы цепочка оставалась действительной. Регулярные ролловеры Ключ и тесты с валидаторами должны быть введены в эксплуатацию.

Против DDoS Я делаю ставку на многоуровневые меры. Anycast распределяет нежелательную нагрузку и увеличивает пропускную способность серверов имен. Ограничения скорости, DNS-куки и Response-Padding дополнительно удорожают атаки. Я также проверяю возможность автоматического blackholing. Таким образом, авторитетный сервис остается работоспособным, даже если отдельные векторы наносят удар.

Гибридная архитектура: правила плюс автоматика

Гибрид из Anycast и Geo-DNS сочетает в себе скорость и управляемость. Я перемещаю серверы имен к пользователям с помощью Anycast. Одновременно я определяю географические правила для стран, языков или партнерских зон. Эта структура проявляет свои преимущества, когда важны как соответствие требованиям, так и скорость. На уровне доставки я дополняю это Стратегии Multi-CDN и региональных кэшах.

Важно четко Приоритет правил. Сначала принимаются решения на основе проверок состояния, затем — на основе географии, и в заключение — на основе таких функций, как взвешенная маршрутизация. Я документирую эту каскадную последовательность, чтобы команды могли ее понять. Для релизов я планирую этапы, которые при необходимости отменяю. Таким образом, внедрения остаются управляемыми даже в пиковые периоды.

Сценарии использования и примеры из практики

Для глобальных Электронная коммерция-магазинам Anycast обеспечивает оптимальное соотношение затрат и прибыли. Каждая миллисекунда имеет решающее значение для конверсии, а сбои приводят к потере дохода. Медиа-порталы сочетают географические правила с Anycast, чтобы объединить региональный контент и быстрое разрешение. Поставщики SaaS с хранением данных используют Geo-DNS для определения настроек по странам и сохраняют высокую производительность благодаря серверам имен Anycast. Для края доставки я выбираю Хостинг Edge и CDN , чтобы расстояние до конечного потребителя оставалось небольшим.

CDN получают значительную выгоду от Anycast, потому что близость к POP дает прямые преимущества в плане задержки. Корпоративные порталы с локальными языками используют Geo-DNS, чтобы контент соответствовал региональным особенностям. Игровые сервисы нуждаются в обоих: быстрой маршрутизации и региональных сессионных анкерах. На такие события, как распродажи или релизы, я реагирую временным сокращением TTL. После пика я снова повышаю их, чтобы снизить нагрузку.

Выбор провайдера и стоимость

Я проверяю подлинность Anycast-Влияние поставщика и плотность локаций. SLA с четким обязательством по обеспечению работоспособности и кредитами обеспечивают надежность работы. Встроенная защита от DDoS-атак снижает риск дорогостоящих сбоев. Поддержка DNSSEC с простым управлением ключами экономит время. API, функции отката и журналы изменений помогают мне в повседневной работе.

На сайте Стоимость Я обращаю внимание на запросы, зоны, количество запросов в секунду и дополнительные функции. Бесплатные тарифные планы помогают на начальном этапе, но для критически важных систем я рассчитываю резервы. В Европе я планирую бюджеты от двузначных до низких трехзначных сумм в евро в месяц, в зависимости от трафика. Крупные платформы достигают четырехзначных сумм, но быстро окупаются за счет меньшего количества сбоев. Я отмечаю скрытые сборы за DNSSEC или расширенную маршрутизацию в сравнении.

Практические советы по настройке и эксплуатации

Я начинаю с чистого Цели: задержка, коэффициент ошибок, время до изменения. Затем я настраиваю синтетические тесты для каждого региона, которые измеряют ответы DNS и сквозное время прохождения. Для географических правил я обновляю данные о регионах IP и тестирую пограничные случаи. Проверки работоспособности должны быть быстрее, чем TTL, иначе переключение на резервный сервер произойдет слишком поздно. Я поддерживаю протоколы изменений в чистоте, чтобы можно было быстро откатить конфигурации.

Для работы в режиме «день-2» важны Прозрачность. Панели мониторинга отображают частоту запросов, распределение, ошибки и задержки. Предупреждения реагируют на отклонения, выходящие за пределы заданных пороговых значений. Я регулярно провожу учения: целенаправленное отключение узлов для проверки отказоустойчивости. Документация и руководства по эксплуатации помогают в серьезных ситуациях. Таким образом, сервис остается надежным даже в условиях высокой нагрузки.

Поведение резолвера, кэширование и ловушки TTL

Я принимаю во внимание поведение крупных Резольвер (провайдер доступа, публичный DNS), поскольку они определяют эффективность моей стратегии. Anycast решает, какой авторитетный узел отвечает, но конечный пользователь испытывает задержку, характерную для его Резольвер ближайших POP. Если компания работает с централизованным исходящим трафиком, запросы из филиалов часто попадают в удаленный резолвер — в этом случае географическое сопоставление может осуществляться из головного офиса компании, а не из местоположения пользователя. Поэтому я оцениваю зоны охвата для местоположений пользователей и резолверов отдельно.

Кэши приносят скорость, но таят в себе риски TTL-Проблемы. Некоторые резолверы устанавливают нижние или верхние пределы TTL, в результате чего очень короткие или очень длинные TTL не работают так, как запланировано. Такие функции, как serve‑stale при сбоях авторитетных серверов по-прежнему выдают старые ответы — это хорошо для доступности, но опасно при срочных переключениях. Я калибрую свои TTL таким образом, чтобы цели отработки отказа достигались надежно, и тестирую отрицательные кэши: ответы NXDOMAIN кэшируются отдельно и могут сохранять ошибочные настройки на удивительно долгий срок.

С помощью Geo-DNS я заметил, что разные пользователи могут работать через один и тот же резолвер, который, возможно, находится в другой Регион . Расширения EDNS для определения местоположения не используются повсеместно из соображений конфиденциальности. Поэтому я планирую консервативно: географические правила работают с кластерами, а не с слишком тонкими границами, и я документирую исключения (например, приграничные регионы или сети роуминга), чтобы минимизировать неверное таргетирование.

IPv6, DoH/DoQ и современные типы записей

Я представляю последовательную двойной стекСтратегия безопасности: A и AAAA получают равноценные цели, проверки работоспособности проверяют оба протокола. В противном случае дисбаланс приводит к односторонним узким местам. Современные резолверы и браузеры используют Счастливые глазки; тем не менее, медленные конечные точки IPv6 ухудшают воспринимаемую задержку. Поэтому я тестирую IPv4/IPv6 отдельно и в сочетании.

Зашифрованные протоколы резолверов, такие как DoH и DoQ изменяют пути и задержки, поскольку запросы могут использовать новые транзитные пути. Anycast по-прежнему полезен, но зоны охвата немного смещаются. Я измеряю время от конца до конца, а не сосредотачиваюсь на отдельных временах прохождения. Кроме того, я полагаюсь на HTTPS/SVCB-Records, чтобы заранее сигнализировать клиентам, какие конечные точки и протоколы являются предпочтительными. Это сокращает время установления соединения и создает пространство для более точных сигналов маршрутизации в будущем.

В верхней части зоны я использую ALIAS/ANAME или Flattening, чтобы правильно ссылаться на CDN- или гео-цели, несмотря на ограничение Apex. При этом я проверяю, как мой провайдер упрощает гео-ответы, чтобы не возникало несоответствий между цепочками. Для сервисов с большим количеством поддоменов я держу цепочки CNAME короткими, чтобы избежать дополнительных обратных запросов к резолверу.

Мультипровайдерная авторитетность и делегирование

Для обеспечения высокой отказоустойчивости я планирую Мультипровайдер в авторитетном DNS. Различные NS в отдельных сетях AS снижают системные риски. Я слежу за согласованностью подписи зон: выбор ключей и алгоритмов должен совпадать у всех провайдеров. Для переноса я координирую KSK/ZSK на всех платформах и тестирую валидацию, прежде чем переключать переключатели.

С делегация Я тщательно проверяю записи Glue в реестре, TTL делегации и записи DS. Изменения в наборах NS или DS требуют времени, чтобы вступить в силу во всем мире. Поэтому я использую несколько этапов: добавление нового провайдера, проверка согласованности, а только потом удаление старого. Для обслуживания зон я по возможности использую Hidden-Primary с AXFR/IXFR и NOTIFY. Это предотвращает дрейф между провайдерами и упрощает последовательную логику.

В процессе работы я оцениваю распределение запросов по NS-IP. Дисбаланс указывает на аномалии в зоне охвата или ограничения. Я поддерживаю небольшое количество NS (обычно 2-4 IP-адреса провайдеров), чтобы резолверы не входили в состояние таймаута, а повторные попытки не увеличивали задержку.

Внедрение: взвешенное, канарское и сине-зеленое

Я внедряю изменения Взвешенная маршрутизация и Канарские острова . Небольшие проценты позволяют выявлять ошибки на ранней стадии, не мешая большинству пользователей. Я комбинирую географические правила с весами, например, для перехода страны в пилотный режим. В случае с backends с состоянием я планирую сессионную аффинность вне DNS — сам DNS не имеет состояния и не гарантирует привязку. Распределители нагрузки или токены берут на себя функцию привязки.

Для Синий/зеленый Я параллельно использую два целевых мира и переключаюсь через DNS-Cutover. Перед переключением я постепенно снижаю TTL, а после переключения снова повышаю их. Проверки работоспособности выполняются чаще, чем TTL, чтобы исключения вступали в силу до кэширования. Кроме того, я определяю пути деградации: лучше временно отключить функцию, чем потерять глобальный трафик.

В Geo-DNS я избегаю «взрыва правил». Я группирую страны с похожей инфраструктурой, заменяю специальные правила моделями данных (например, ценовыми зонами) и ограничиваю количество активных пулов. Это снижает затраты на обслуживание и количество ошибок.

Измерение и устранение неисправностей на практике

I ставка Хвостовые задержки (P95/P99) по регионам и сравниваю их с картами зоны обслуживания. Скачки указывают на изменения маршрутизации, перегруженные POP или повторные передачи резолверов. Пики SERVFAIL и FORMERR я отношу к ошибкам DNSSEC, ограничениям по размеру или неисправным ответам. Рост NXDOMAIN сигнализирует об ошибках клиента или кампаниях с опечатками; я использую фильтры, чтобы отделить легитимные запросы от ошибочных.

Для поиска ошибок я проверяю SOA-Serial pro NS, сравниваю сигнатуры и наблюдаю за размерами ответов. Фрагментация может замедлять ответы UDP; при необходимости я активирую метрики TCP-fallback и настройку EDNS. Traceroutes к Anycast-IP показывают, какой POP в данный момент обслуживает — при отклонениях я принимаю во внимание события провайдерского пиринга.

Runbooks содержат переключатели для serve‑stale, отключение отдельных правил и наборов TTL для чрезвычайных ситуаций. Я поддерживаю связь с провайдерами и автоматизирую постмортем: журналы, метрики, наборы изменений и временные шкалы попадают в один пакет, который быстро выявляет причины.

Конкретные меры по обеспечению соответствия и защите данных

Я определяю, какие Данные журнала где они хранятся и как долго они хранятся. IP-адреса считаются личными данными; вопросы хранения и псевдонимизации я согласовываю с юридическим отделом. Решения по гео-DNS я документирую понятным образом: правила, источники геоданных и разрешения. Для Резидентность данных Я слежу за тем, чтобы не только серверы приложений, но и кэши, прокси-серверы и телеметрия оставались в разрешенных регионах.

Я использую Split-Horizon для внутренних и внешних просмотров, но при этом не упускаю из виду риски: смешанные зоны быстро приводят к несоответствиям. Я строго разделяю имена (например, corp.example и public example) и предотвращаю случайное обнародование внутренних записей. Утверждение изменений и принцип двойного контроля здесь не являются роскошью, а обязательным требованием.

Краткий обзор: какой вариант выбрать?

Я тянусь к Anycast, если на первом плане стоят глобальная производительность, минимальное обслуживание и отказоустойчивость. Для регионального контента, языков и законодательства я использую Гео-DNS с четкими правилами. Во многих случаях я комбинирую оба подхода и получаю скорость и контроль. Такое сочетание хорошо подходит для электронной коммерции, медиа, SaaS и игр. Решающими факторами остаются измеримые показатели, четкие цели и поставщик с широким покрытием, надежными SLA и удобством использования.