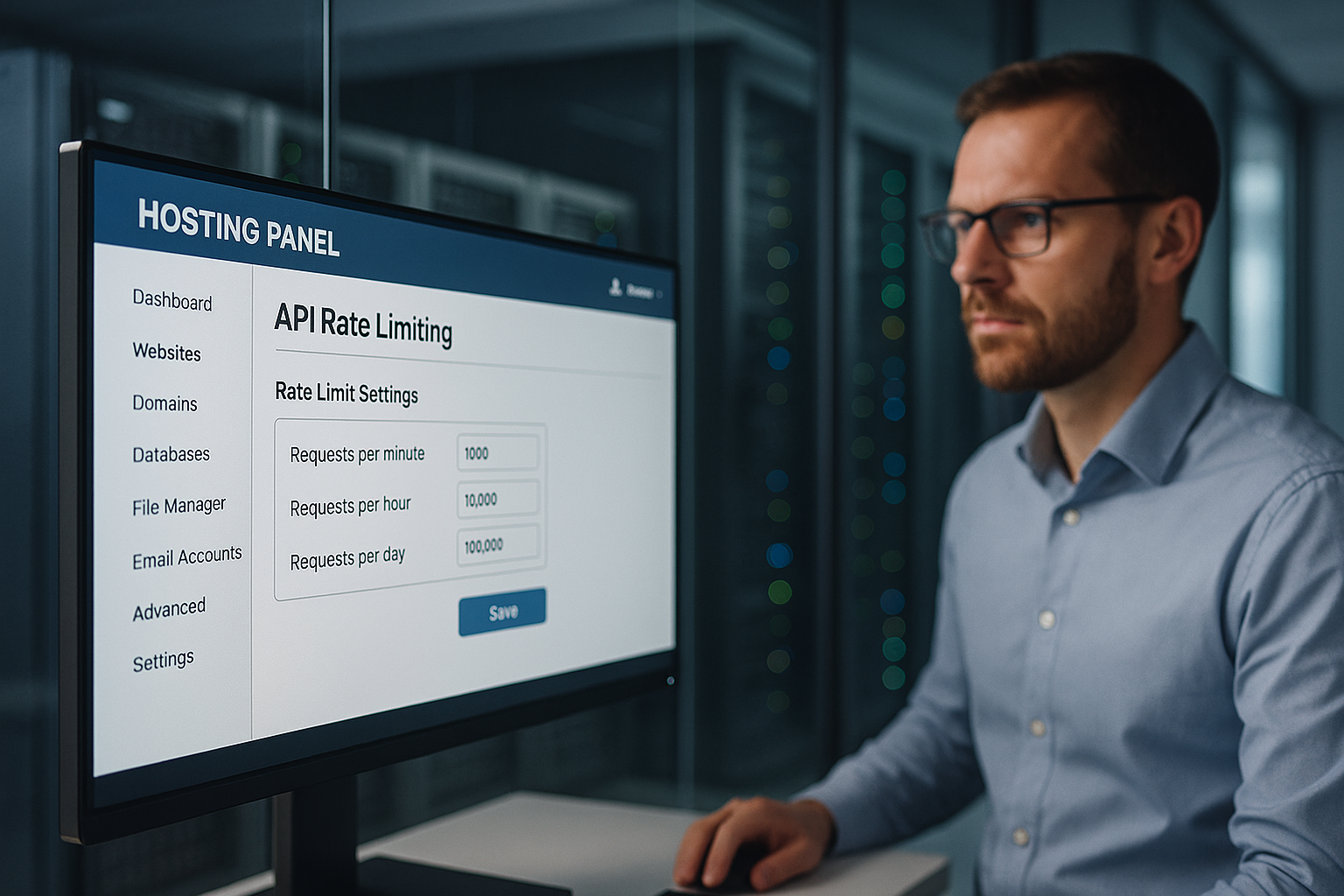

Хостинг с ограничением скорости передачи данных по API защищает хостинг-панель от злоупотреблений, строго контролируя количество запросов по IP, API-ключам и конечным точкам, предотвращая тем самым сбои в работе, нецелевое использование данных и лишние расходы. Я устанавливаю многоуровневые лимиты, распознаю аномалии на ранней стадии и защищаю важные для клиента функции, такие как вход в систему, выставление счетов и доступ к данным, от DDoS, набивания учетных данных и несправедливых пиков нагрузки.

Центральные пункты

- Многослойный Ограничения: глобальные, пользовательские, конечные

- Алгоритмы выбрать: Токен/Легкий/Раздвижное окно

- Прозрачный Заголовок: Лимит, Остаток, Сброс

- Мониторинг в режиме реального времени с оповещениями

- Ярмарка поэтапно: квоты для каждого сегмента клиентов

Почему ограничение скорости API необходимо в панели хостинга

Я использую четкие ограничения, чтобы предотвратить это Атакующий Блокируйте конечные точки входа в систему или получения данных при большом количестве запросов. Таким образом, легитимные процессы остаются доступными, а я пресекаю злоупотребления и поддерживаю низкую задержку. Любая перегрузка на общих серверах стоит денег и доверия, поэтому я вовремя блокирую чрезмерные запросы. Я предотвращаю эскалацию, динамически регулируя лимиты до того, как закончится пропускная способность. Клиенты получают стабильное время отклика, потому что я устанавливаю справедливые квоты и устраняю неконтролируемые пики.

Как работает ограничение скорости: концепции и алгоритмы

Я выбираю подходящий алгоритм в соответствии с профилем нагрузки, критичностью конечной точки и ожидаемыми пиками, потому что хороший процесс Злоупотребление надежно останавливает и допускает легитимные всплески. Методы скользящего окна сглаживают жесткие границы, token bucket позволяет быстрые кратковременные всплески, leaky bucket поддерживает равномерный поток. Фиксированное окно подходит для простых правил, но может показаться несправедливым на краях окна. Я комбинирую методы, когда конечные точки сильно различаются, например, логин против статического контента. Это позволяет мне контролировать потоки без лишних блокировок.

| Алгоритм | Типичное использование | Преимущество для безопасности |

|---|---|---|

| Фиксированное окно | Простая модель квот | Предсказуемый Контингенты |

| Раздвижное окно | Более точное разглаживание | Меньше ухищрений на границе |

| Ведро для жетонов | Устойчивость к сбоям | Гибкие советы |

| Протекающее ведро | Постоянная пропускная способность | Очистите слив |

Для каждой конечной точки я документирую целевой RPS, размер серии и реакцию на нарушения, чтобы Управление остается воспроизводимым. Каждое правило имеет свою версию в инфраструктуре, чтобы аудиторы могли четко определить, когда какое ограничение применяется.

Многоуровневые ограничения: глобальные, пользовательские, конечные.

Сначала я устанавливаю глобальный предел, определяющий Платформа в целом, чтобы ни одно приложение не потребляло мощности. Затем я выравниваю квоты для каждого клиента, чтобы премиум-аккаунты получали больше пропускной способности, не вытесняя других. Наконец, я выравниваю конечные точки: авторизация, оплата, операции записи более жесткие; конечные точки чтения более щедрые. Я не блокирую нарушения правил вслепую, а сначала увеличиваю задержку или прошу отступить, прежде чем принимать более жесткие меры. Таким образом, пользовательский опыт остается справедливым, а критически важные сервисы остаются под защитой.

Правильно измеряйте трафик

Я анализирую типичные пиковые моменты, распределение по конечным точкам и частоту ошибок, поскольку эти данные Лимиты характеризовать. Я различаю человеческое использование и автоматизированные шаблоны по плотности IP-адресов, пользовательским агентам и поведению маркеров. Я распознаю аномалии по внезапному увеличению числа ошибок 401/403/429 или нестабильному времени отклика. Я выделяю аномалии, а затем тестирую более строгие правила в пробном режиме, чтобы избежать ложных срабатываний. Только когда поведение подтверждается как стабильное, я активирую принудительное применение.

Прозрачность для клиентов: Заголовки и сообщения об ошибках

Я открыто сообщаю о своих ограничениях, чтобы Команды интегрироваться предсказуемым образом и вовремя отступать. Я указываю квоты в каждом ответе, чтобы разработчики могли контролировать их использование. Понятные сообщения об ошибках помогают, а не расстраивают. Вот пример, который я использую:

Лимит X-RateLimit: 120

X-RateLimit-Remaining: 15

X-RateLimit-Reset: 1731187200

Retry-After: 30

Я поддерживаю постоянство форматов и описываю их в документации API, чтобы не было пробелов в интерпретации и Интеграция работает без сбоев.

Ограничения, основанные на стоимости и сложности, и одновременность

Я не только ограничиваю чистую частоту запросов, но и Сложность и параллелизм: вычислительные пути требуют больших „затрат“, чем простое чтение. Я присваиваю балл каждому запросу (например, 1 для простых GET, 10 для большого экспорта) и дросселирую в зависимости от общей стоимости в течение временного окна. Я также ограничиваю максимальное количество одновременных запросов на ключ, чтобы защитить пулы бэкенда. Очереди с коротким TTL предотвращают громогласные стада, в то время как я справедливо разделяю их с помощью „max-in-flight“. В случае перегрузки я поэтапно отключаю кэширование: сначала кэширование ответов, затем дросселирование чтения и, наконец, дросселирование записи.

Распределенное исполнение в кластерах

Я устанавливаю ограничения кластерный чтобы ни один экземпляр не стал обходным. Я использую центральные счетчики (например, Redis) с атомарными приращениями, короткими TTL и чередованием по префиксам ключей, чтобы избежать горячих точек. Для очень больших объемов я комбинирую счетчики со скользящим окном с вероятностными структурами (например, счетчики Approx). Я перехватываю перекос часов, заставляя шлюзы синхронизировать свое время и рассчитывать время сброса на стороне сервера. Я изолирую сегменты в „ячейки“: каждая группа ячеек устанавливает свои собственные ограничения, чтобы сбой оставался локальным. Fail-closed для критических записей, fail-open для некритических чтений - это обеспечивает надежность сервиса.

Интеграция краев/CDN и региональные квоты

Я предотвращаю ненужное прохождение трафика на бэкэнд, устанавливая ограничения на краю Захват: правила, связанные с POP, пресекают злоупотребления на ранней стадии, а я определяю региональные квоты для каждого континента или страны. Это позволяет поддерживать высокую скорость работы близлежащих пользователей, даже если пик приходится на другие регионы. Пограничные кэши снижают нагрузку на конечные точки чтения; условные запросы (ETag/If-None-Match) снижают эффективную нагрузку. Для мультирегиональных API я периодически синхронизирую счетчики, чтобы не допустить резкого увеличения задержек.

Работа с клиентами: повторные попытки, обратный отсчет и идемпотентность

Я делаю клиентов успешными без ущерба для платформы: Экспоненциальный откат с Джиттер предотвращает штормы синхронизации; ответы 429 содержат четкие подсказки и значение „Retry-After“. Для конечных точек записи я требую ключи идемпотентности, чтобы повторные попытки не навредили. Я постоянно использую тело примера для 429:

{

"error": "rate_limited",

"message": "Слишком много запросов. Пожалуйста, повторите попытку после перезагрузки или после Retry-After.",

"limit": 120,

"remaining": 0,

"reset_at": "2025-11-10T12:00:00Z"

}

Я документирую, содержит ли параметр „Retry-After“ секунды или дату, и устанавливаю четкие верхние границы для общего количества повторных попыток. Таким образом, клиенты остаются под контролем, а платформа стабильный.

Интеграция в шлюзы и балансировщики нагрузки

Я перемещаю ограничение скорости как можно ближе к границе: сначала шлюз API, затем балансировщик нагрузки, затем логика приложения, чтобы дорогой Ресурсы бэкэнда не горят в первую очередь. Шлюзы предлагают готовые плагины для дросселирования, управление заголовками и централизованные правила. Балансировщики нагрузки распределяют нагрузку и выявляют "горячие точки" на ранней стадии. Само приложение устанавливает тонкие настройки для каждой конечной точки, включая защиту от повторного воспроизведения и более строгий контроль мутаций. При более детальном рассмотрении архитектуры вы обнаружите Хостинг, ориентированный на API Полезная пища для размышлений о чистых точках исполнения.

Защита от DDoS, грубой силы и взлома учетных данных

Я распознаю модели DDoS по распределенным IP-адресам, равномерным траекториям и пикам без реальной глубины сеанса и замедляю их с помощью твердыйn квот на IP и подсети. Я пресекаю грубую силу при входе в систему с помощью жестко заданных очередей, последующего ввода капчи и прогрессивных задержек. Я выявляю утечку учетных данных с помощью известных утечек, серий неудачных попыток и отпечатков пальцев. Если пороговые значения превышены, я временно блокирую систему и требую дополнительной проверки. Я использую сигналы для автоматических врагов Управление ботами, чтобы реальные пользователи не страдали.

Справедливость и многоуровневость: квоты для каждого сегмента клиентов

Я прозрачно распределяю квоты: предприятие получает больший бюджет, стартер - меньший, так что Стоимость остаются предсказуемыми, и все имеют справедливый доступ. Примерные рекомендации: 5 000, 1 000 и 100 запросов в минуту для Enterprise, Professional и Starter. Особо чувствительные пути, такие как /auth, /billing или /write, находятся ниже этого уровня, в то время как конечные точки чтения остаются более щедрыми. Я ежемесячно проверяю, нужно ли корректировать сегменты или лимиты, например, в случае нового поведения пользователей. Так я обеспечиваю рост без ущерба для качества платформы.

API реального времени: WebSockets, SSE и потоковая передача данных

Я ограничиваю не только HTTP-запросы, но и Соединения и скорость передачи сообщений: Максимальное количество одновременных соединений WebSocket на аккаунт, сообщения в секунду и ограничения на количество байт на канал предотвращают появление болтливых клиентов. Я защищаю трансляции с помощью квот на каналы и отделяю системные события от пользовательских. Интервалы сердцебиения и таймауты сводят к минимуму количество "зомби"-соединений. Для SSE я регулирую частоту переподключений и использую пакеты событий с кэшем, чтобы сгладить пики нагрузки.

Входящие веб-крючки и обратное давление

Я защищаю входящие веб-крючки от внешних служб с помощью Буферизация входного сигнала, выделенные лимиты и автоматические выключатели. В случае перегрузки я отвечаю на запросы 429/503, включая „Retry-After“, и принимаю только подписанные, не требующие отлагательств доставки. Я изолирую обработку вебхуков в очередях, чтобы избежать блокировки основных API, и предоставляю отчеты о доставке, чтобы партнеры могли точно настроить свои стратегии повторных попыток.

Защита данных и соблюдение нормативных требований в телеметрии

Я регистрирую только то, что необходимо: хэши вместо полных IP-адресов, короткие Удержание для необработанных журналов, четкое ограничение целей для данных аудита и биллинга. События по ограничению тарифов содержат псевдонимизированные ключи; я документирую периоды хранения и права доступа. Это обеспечивает соответствие требованиям GDPR без потери безопасности и прозрачности.

Мониторинг, оповещения и планы реагирования

Я отслеживаю объемы запросов, количество ошибок и задержек в коротких окнах, чтобы иметь возможность рано распознавать эскалацию. Я определяю предупреждения на уровне чуть ниже пропускной способности, чтобы дать возможность принять меры. Если порог 95% снижается, я изменяю масштаб ограничений или перераспределяю трафик. Если частота 5xx увеличивается, я сначала ищу причины: неисправные развертывания, горячие точки базы данных, конечные точки с отклонениями. Затем я сообщаю клиентам о состоянии и способах решения проблемы, прежде чем ужесточать квоты.

Конфигурирование, тестирование и безопасное внедрение

Я управляю правилами как Код (версионирование, рецензирование, CI-проверки) и развертывание изменений с помощью флагов возможностей: сначала теневой режим (только измерение), затем процентное развертывание, наконец, полное внедрение. Синтетические проверки проверяют 429 путей, согласованность заголовков и логику повторных попыток. Хаос-тесты имитируют всплески, веерное удаление ключей и задержку Redis, чтобы работа оставалась стабильной даже в стрессовых ситуациях. Я вношу в белый список необходимые системные клиенты (конвейеры сборки, сканеры соответствия) на ограниченный период времени, чтобы свести к минимуму ложные срабатывания.

Предотвращение обхода: Обход, отключение клавиш и нормализация

Я закрываю бреши, которые злоумышленники могли бы использовать для преодоления ограничений: Вылет клавиш (тысячи одноразовых ключей) ограничиваются с помощью квот более высокого уровня на учетную запись, организацию и IP/подсеть. Я нормализую пути (верхний/нижний регистр, Юникод, маршруты псевдонимов), чтобы идентичные конечные точки не учитывались несколько раз. Я коррелирую сигналы (IP, ASN, отпечаток устройства, сессия, происхождение токена), чтобы быстрая смена IP не приводила к бесконечным бюджетам. Для особо чувствительных маршрутов я требую более надежной аутентификации (mTLS/OAuth scope).

Справедливая оплата за чрезмерное использование

Я создаю Планируемость, предлагая дополнительные модели овердрафта: дополнительные квоты, которые можно забронировать заранее, автоматические лимиты (мягкий/жесткий лимит) и прозрачные ежемесячные отчеты. Это позволяет держать расходы под контролем, а командам не останавливать временные проекты. Я заблаговременно уведомляю через веб-крючки и электронную почту, когда квоты достигают 80/90/100%, и предлагаю подходящие обновления до того, как вступят в силу жесткие ограничения.

Тонкая настройка: тесты, журналы и постоянная регулировка

Я проверяю ограничения с помощью нагрузочных и стресс-тестов, веду подробный журнал 429 событий и настраиваю их. Правила на основе реального использования. Я минимизирую ложные срабатывания с помощью белых списков для проверки на соответствие требованиям и создания конвейеров. Для API с запросами на основе графов я проверяю сложность полей, чтобы охватить нечестные запросы. Стоит взглянуть на GraphQL в панели хостинга, поскольку ограничения глубины и стоимости запросов эффективно дополняют ограничение скорости. Непрерывные итерации поддерживают баланс между защитой и производительностью.

Резюме: защита, справедливость и предсказуемая производительность

Я использую ограничение скорости в нескольких слоях, чтобы Клиенты может работать надежно, а у злоупотреблений нет шансов. Сочетание подходящих алгоритмов, прозрачной коммуникации и четких квот позволяет платформе оставаться отзывчивой. Я минимизирую риски и держу под контролем дорогостоящие пики с помощью мониторинга и тестов. Разумные многоуровневые модели обеспечивают справедливость и пространство для роста. Если вы думаете о лимитах, как о правилах продукта, вы добьетесь стабильных услуг и довольных пользователей.