Fail2Ban Plesk обеспечивает эффективную защиту от атак грубой силы в серверной среде Plesk всего несколькими щелчками мыши и автоматически блокирует подозрительные IP-адреса. Я покажу вам шаг за шагом, как установить Fail2Ban, активировать тюрьмы, настроить правила и уведомления, чтобы ваши Сервер остается неизменно чистым.

Центральные пункты

Следующие ключевые моменты дадут вам компактный обзор, прежде чем я перейду к деталям и покажу, как реализовать их в панели. Как установить правильный Приоритеты с самого начала.

- Установка через Инструменты и настройки и немедленная активация

- Тюрьмы Используется специально для SSH, почты, панели Plesk и WordPress

- Параметры например, время запрета, окно обнаружения и неудачные попытки

- Белый список Поддерживайте доверенные IP-адреса и проверяйте блоки.

- Мониторинг журналы для точной настройки и уменьшения количества ложных срабатываний

Что делает Fail2Ban - краткое объяснение

Анализы Fail2Ban Протоколы служб, таких как SSH, почта, веб-сервер или панель Plesk, и распознает повторяющиеся неудачные попытки. Если IP превышает заданные пороговые значения, я автоматически блокирую его на определенный период времени. Таким образом, я надежно предотвращаю грубую силу, атаки по словарю и автоматическое сканирование с минимальными усилиями. Расходы. Plesk предоставляет понятный интерфейс, в котором я могу включать и выключать джейлы и настраивать параметры. Для производительных серверов эта защита - одна из самых быстрых мер с заметным эффектом.

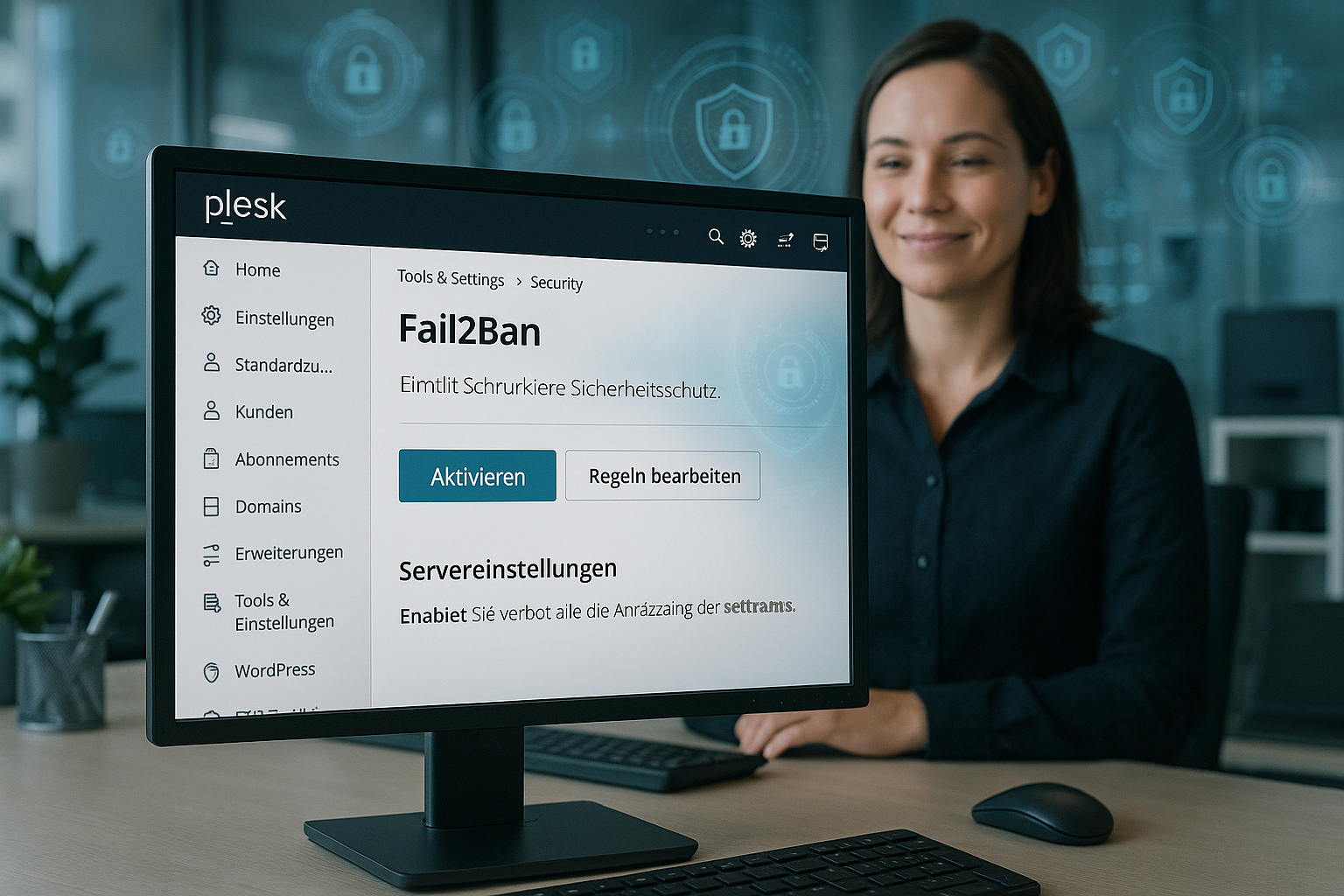

Установка в Plesk: предварительные условия и начало работы

Я использую текущий сервер Plesk на Linuxв идеале Obsidian, и сначала проверьте, присутствует ли уже компонент Fail2Ban. Если он отсутствует, я открываю Инструменты и настройки в Plesk, перехожу в раздел Обновления и модернизация и выбираю Добавить/удалить компоненты. Там я активирую запись Fail2Ban и запускаю программу Установка. После завершения появляется раздел Блокировка IP-адресов (Fail2Ban), в котором я включаю и контролирую работу функции. Для полной настройки я сочетаю Fail2Ban с хорошо настроенным брандмауэром; подробности можно найти на сайте Настройка брандмауэра Plesk.

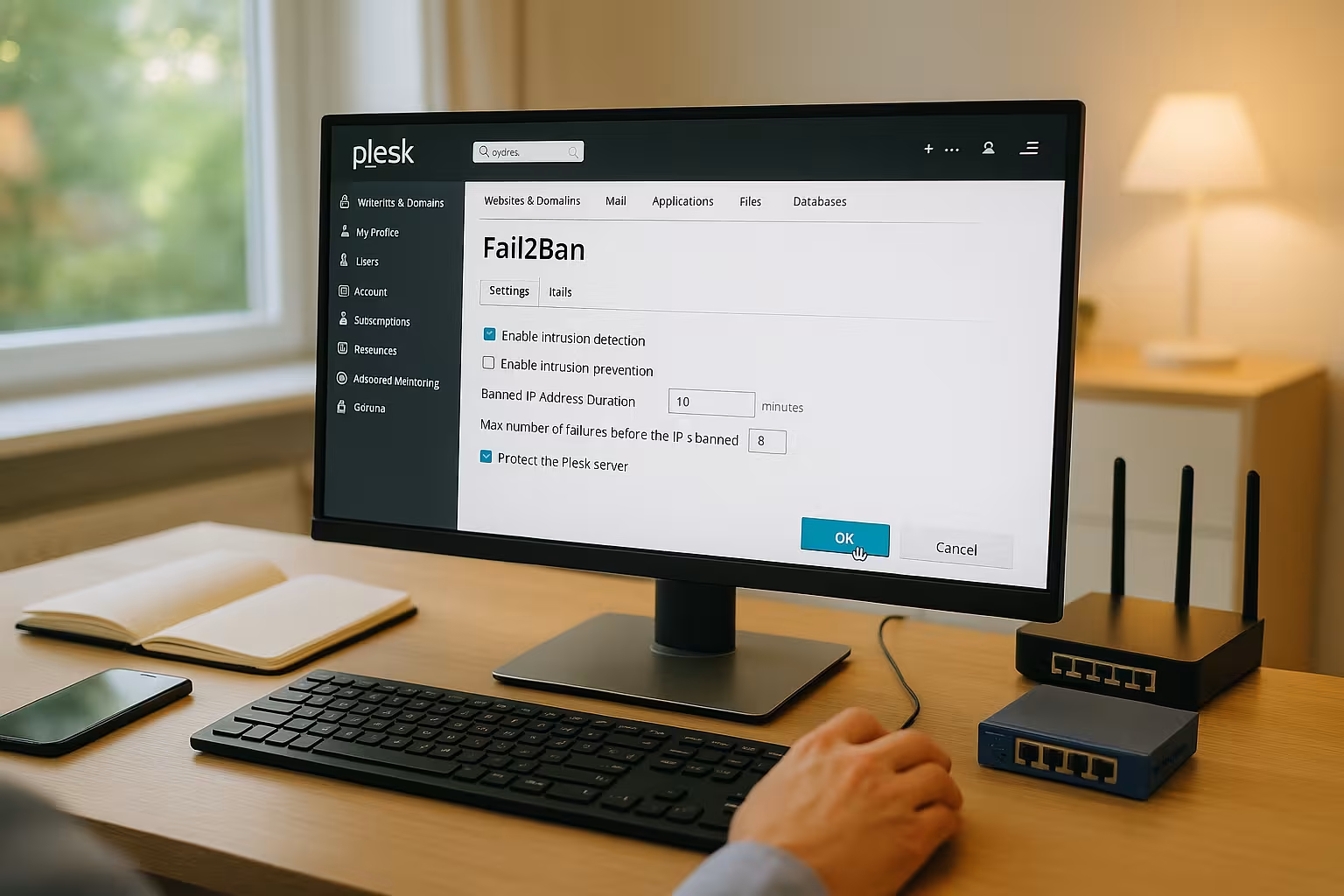

Базовая конфигурация: выберите разумные значения по умолчанию

После включения я проверяю глобальные параметры, определяющие эффект и ложные срабатывания. При сбалансированном Время запрета Я не допускаю злоумышленников, не блокируя законных пользователей. Окно обнаружения контролирует, как долго Fail2Ban собирает неудачные попытки, а максимальное количество неудачных попыток устанавливает порог для блокировки. Я также ввожу адрес электронной почты для уведомлений, чтобы сразу видеть критические события. В следующей таблице приведены общие начальные значения, которые хорошо зарекомендовали себя во многих настройках и могут быть уточнены в любое время.

| Параметры | Рекомендация | Эффект |

|---|---|---|

| Время запрета | 600-1800 секунд | Заметная блокировка злоумышленников без постоянной блокировки пользователей |

| Окно распознавания | 300-600 секунд | Агрегатные тесты в разумные сроки |

| Макс. Неудачные попытки | 3-5 | Сокращает количество ложных срабатываний, но при этом остается строгим |

| Уведомление | Активировать электронную почту | Предупреждения о блокировке и важных событиях |

Кроме того, в самом начале я определяю Список игнорирования (белый список) на глобальном уровне. В разделе Инструменты и настройки > Блокировать IP-адреса я ввожу статические IP-адреса офиса, конечных точек VPN или сетей управления. Для IPv6 я использую согласованные префиксы (например, /64) с осторожностью и сохраняю список небольшим, чтобы не подрывать защиту. Для постоянных нарушителей спокойствия можно использовать Инкрементное время запрета доказано: С такими параметрами, как bantime.increment = true, bantime.factor и бантайм.макстайм При повторном нанесении я автоматически продлеваю действие замков, что обеспечивает длительный эффект.

Тюрьмы: целевая защита услуг

На вкладке "Тюрьмы" я активирую правила защиты для наиболее важных Услуги: sshd, dovecot, proftpd, plesk-apache, plesk-panel и plesk-wordpress. Каждый джейл отслеживает соответствующие файлы журналов, распознает шаблоны и блокирует заметные IP-адреса. Для серверов с экземплярами WordPress я включаю plesk-wordpress, чтобы блокировать атаки на логин wp-login и xmlrpc. Если FTP не запущен, я деактивирую связанный с ним джейл, чтобы сервер не выполнял лишних проверок. Затем я проверяю, надежно ли работают блоки и корректирую пороговые значения, если ложных срабатываний слишком много.

Для ориентировки: sshd обычно читает из /var/log/auth.log (Debian/Ubuntu) или /var/log/secure (RHEL/Alma/Rocky), почтовые логины оказываются в /var/log/maillog соответственно /var/log/mail.logпанель входит в систему /var/log/plesk/panel.log. Для веб-атак джейлы Plesk получают доступ к журналам виртуальных хостов в разделе /var/www/vhosts/system//logs/ to. Если вы используете только NGINX или Apache+NGINX, фильтры Plesk будут продолжать работать, так как соответствующие пути уже сохранены.

Создавайте собственные тюрьмы и фильтры без лишних усилий

Нужны ли мне дополнительные Защита для приложения я создаю новую тюрьму и обращаюсь к соответствующим журналам. Я определяю четкое временное окно, устанавливаю лимит отказов и определяю желаемое время запрета. Для специальных приложений я пишу фильтры с регулярными выражениями, которые распознают определенные сообщения об ошибках. После активации правила я тестирую его, имитируя неудачную попытку, а затем проверяю журналы. Если я замечаю закономерность, которую злоумышленники могут обойти, я дорабатываю фильтр и записываю изменения в журнал для своего Документация.

Для того чтобы настройки оставались безопасными для обновлений, я создаю Собственные конфигурации на сайте /etc/fail2ban/jail.d/ в виде отдельных файлов (например. custom-wordpress.local) вместо изменения стандартных файлов. Таким образом, обновление Plesk или пакета не переписывает мои правила. Я тестирую правила фильтрации с помощью fail2ban-regex с образцами журналов до того, как я переключу джейл на продуктивный. После изменений systemctl reload fail2banчтобы сделать их активными без жесткой перезагрузки.

Белые списки, разблокировка и понимание заблокированных IP-адресов

Если я блокирую себя или члена команды, я открываю список заблокированных IP-адресов и снова разблокирую адрес. Для постоянно надежных источников я использую белый список и таким образом предотвращаю будущие Засоры. В обзоре я могу увидеть, какой джейл заблокировал IP и по какому правилу он был обнаружен. Эта информация помогает мне распознать неправильно настроенные приложения или ботов. Я держу белый список в порядке и сохраняю записи только в том случае, если на то есть веские причины. Причина Там.

Работаете ли вы за Прокси/CDNЯ уделяю особое внимание белому списку: Если с точки зрения сервера логины и веб-доступы находятся за IP-адресами обратного прокси, то небрежно настроенный джейл в худшем случае заблокирует прокси, а не реального злоумышленника. В этом случае я слежу за тем, чтобы веб-сервер правильно записывал "настоящий" IP клиента в журналы (механизм X-Forwarded-For/Actual Real-IP) и поддерживал прокси-сети как надежные. Это гарантирует, что блоки остаются точными.

Избегайте ошибок: разумная настройка на практике

Я начинаю с умеренного Пороги и увеличиваю значения только после того, как узнаю типичные профили нагрузки и использования. На общих хостах с большим количеством пользователей риск ложных блокировок возрастает, поэтому я устанавливаю MaxRetry выше и более внимательно слежу за журналами. Если боты добираются до ваших форм, стоит посмотреть на журналы веб-сервера и дополнительные правила в джейле plesk-apache. Я установил 2FA для входа в систему администратора и таким образом разгрузил Fail2Ban, потому что на панель приходит меньше попыток входа. Регулярный просмотр списка блокировок показывает мне, есть ли человек Источник особенно бросается в глаза и требует дополнительных мер.

Комбинация брандмауэров и укрепление WordPress

Fail2Ban блокирует злоумышленников после неудачных попыток, а брандмауэр заранее уменьшает площадь атаки. Оба решения в совокупности обеспечивают заметно большее Безопасностьособенно с открытыми портами SSH или почты. Для WordPress я ограничиваю xmlrpc, устанавливаю ограничение скорости входа на уровне приложения и позволяю plesk-wordpress делать всю остальную работу. Таким образом, вместо одного барьера вы получаете всестороннюю защиту. Более подробное сравнение вы можете найти в этой статье: Fail2Ban и брандмауэр в сравнениикоторый поможет вам скоординировать действия.

Практическая проверка для администраторов Plesk

После настройки я проверяю, происходят ли блокировки в течение ожидаемого времени и приходят ли уведомления по электронной почте. Затем я тестирую SSH с заведомо неверными паролями и проверяю журналы, чтобы убедиться в эффективности Тюрьмы чтобы подтвердить. Для панели Plesk я имитирую несколько неудачных входов в систему и наблюдаю, быстро ли блокируется IP. Если появляется слишком много легитимных блоков, я постепенно увеличиваю MaxRetry и умеренно расширяю окно обнаружения. Такой последовательный подход сводит ложные срабатывания к минимуму и обеспечивает спокойствие Операция.

Интеграция хостинга: на что я обращаю внимание

Сильный хостинг обеспечивает Fail2Ban, брандмауэр, резервное копирование и мониторинг в согласованном порядке. Я обращаю внимание на прямую интеграцию с Plesk, короткое время ответа службы поддержки и четкое Документация. Провайдеры с изолированными контейнерами служб и постоянными обновлениями ядра обеспечивают мне дополнительную безопасность. Для продуктивных проектов я также полагаюсь на резервное копирование за пределами офиса, чтобы в экстренной ситуации можно было быстро вернуться в сеть. Это создает уровень безопасности, который значительно усложняет атаки и может быть реализован с разумным уровнем безопасности. Расходы можно поддерживать.

Мониторинг и устранение неполадок: как не упустить ничего лишнего

Я регулярно анализирую обзор Fail2Ban, проверяю заблокированные Адреса и распознавать повторяющиеся источники. Если я обнаруживаю закономерности, я корректирую правила фильтрации и документирую изменения, чтобы впоследствии их можно было отследить. Если журналы показывают сильные пики нагрузки, я устанавливаю дополнительные ограничения на веб-сервере и усиливаю брандмауэр. В то же время я поддерживаю Plesk, системные пакеты и плагины в актуальном состоянии, чтобы свести к минимуму количество атак; проверенные на практике советы вы найдете в этом руководстве Устранение пробелов в системе безопасности Plesk. Это позволяет поддерживать защиту в актуальном состоянии, и Fail2Ban требуется меньше времени. Труд чтобы выполнить.

Протокольные бэкенды и пути в Plesk

Для надежного обнаружения очень важно, чтобы Fail2Ban имел правильную Источники протокола читает. В Linux я использую либо файловые журналы, либо бэкенд systemd, в зависимости от дистрибутива. Современные системы выигрывают от бэкэнд = systemdпоскольку Fail2Ban считывает журнал напрямую и производит меньше операций ввода-вывода в файлы журналов. В Plesk уже есть разумные настройки по умолчанию для этого. Тем не менее, я случайно проверяю, соответствуют ли пути к журналам в джейлах реальности: SSH в /var/log/auth.log (Debian/Ubuntu) или /var/log/secure (RHEL/Alma/Rocky), Почта в /var/log/maillog или /var/log/mail.logПанель Plesk в /var/log/plesk/panel.logWeb в каталогах vhost. Если пути или имена журналов не верны, я исправляю записи в отдельном .местный-файл. Таким образом, я избегаю "слепых зон", где атаки остаются незамеченными.

IPv6, запрет и брандмауэр.

Многие установки больше не фильтруют только IPv4. Я убеждаюсь, что Banactions подходят для IPv6 (например, многопортовые варианты для iptables/firewalld). Если в системе используется Firewalld, я обращаю внимание на такие действия, как firewallcmd-multiportдля классических настроек iptables на iptables-multiport или действия на основе ipset для повышения производительности. Важно, чтобы действие, используемое в Fail2Ban, совпадало с активным брандмауэром Plesk - иначе блоки попадают в неправильную цепочку или не вступают в силу вообще. После внесения изменений я провожу специальное тестирование: имитирую неудачные попытки с тестового IP, запрашиваю статус джейла, затем проверяю соединение. Если блоки IPv6 работают надежно, я устранил существенный пробел, который часто упускается из виду в смешанных сетях.

Усиливающиеся блокировки и долгосрочные блокировки (рецидивизм)

С повторяющимися нападающими я усиливаю давление: с увеличение времени запрета (bantime.increment) замки автоматически расширяются - примерно в два раза больше, чем bantime.factor = 2 - до разумного максимума (бантайм.макстайм). Я также использую рецидив - тюрьма которая обнаруживает IP-адреса, которые несколько раз появляются в разных тюрьмах в течение длительного времени. Конфигурация с найти время в диапазоне от нескольких часов до нескольких дней, а период бана в несколько дней доказал свою эффективность. Этот уровень дает длительный эффект против ботов, которые регулярно возвращаются, не исключая при этом законных пользователей. По-прежнему важно использовать надежные сети через ignoreip и следить за эффектами с помощью черного списка.

Рабочий процесс CLI: проверка, перезагрузка, разблокировка

Несмотря на то, что Plesk предлагает удобный интерфейс, я решаю многие быстро через консоль. С fail2ban-client status Я вижу действующие тюрьмы, fail2ban-client status перечисляет заблокированные IP-адреса и счетчики. Я загружаю новые правила с помощью systemctl reload fail2banПри необходимости я перезапускаю службу. Я удаляю отдельные IP-адреса (fail2ban-client set unbanip) без ущерба для всей системы. Для поиска и устранения неисправностей journalctl -u fail2banчтобы ознакомиться с последними событиями, включая информацию о неисправных фильтрах. Это позволяет мне поддерживать экономичность операций, кратко документировать вмешательства и вводить результаты в правила.

Работа за прокси/CDN, ModSecurity и детали WordPress

Сегодня многие веб-сайты находятся за Обратные прокси-серверы или CDN. Чтобы убедиться, что Fail2Ban оценивает реального клиента, я слежу за тем, чтобы веб-сервер отмечал правильный IP в журнале и чтобы прокси-сети были в белом списке. В противном случае я рискую непреднамеренно заблокировать целые пограничные сети. В Plesk я также использую ModSecurity (WAF): ModSecurity блокирует известные шаблоны атак на уровне HTTP, а Fail2Ban накладывает санкции за неудачные попытки входа или повторяющиеся шаблоны 4xx/5xx. Для WordPress я использую два подхода: ограничиваю или защищаю xmlrpc, устанавливаю ограничения скорости входа на уровне приложения и использую plesk-wordpress-jail active. Таким образом я избавляюсь от шума в журнале и позволяю Fail2Ban нацелиться на сложные случаи.

Обслуживание, резервное копирование и стратегия обновления

Для того чтобы настройки сохранились надолго, я храню все собственные правила в отдельных файлах под /etc/fail2ban/jail.d/ и документирую изменения по версиям. Перед крупными обновлениями plesk или системы я создаю снимок/резервную копию, а затем выборочно проверяю, все ли еще активны джейлы и правильны ли пути. Я также учитываю ротацию журналов: после запуска ротации (новый файл журнала) бэкенд должен продолжать надежно читать - с systemd-Journal эта проблема в значительной степени устранена. Я устанавливаю краткие SOP для команд: как IP разбаниваются, настраиваются пороги и проверяются уведомления. Это обеспечивает последовательность действий, даже если обязанности меняются.

Юридическое заключение: протоколы и хранение

Безопасность также нуждается в Размер. Я храню только ту информацию, которая необходима для защиты и диагностики, устанавливаю четкие сроки хранения и регулярно удаляю старые данные. Сам Fail2Ban не хранит никаких долгосрочных данных; основой являются ваши системные и веб-журналы. Пониженный уровень журнала в обычной работе (например, INFO) позволяет поддерживать объем данных на приемлемом уровне, а для анализа я временно повышаю его до DEBUG, а затем снова переключаю обратно. Таким образом я сочетаю эффективную защиту с компактностью и возможностью отслеживания данных.

В двух словах: безопасное внедрение всего за несколько кликов

Я активирую Fail2Ban через Plesk, устанавливаю сбалансированные параметры, включаю подходящий Тюрьмы и поддерживаю "чистый" белый список. Благодаря дополнительному брандмауэру, 2FA и чистым обновлениям я достигаю высокого уровня защиты без балласта. Настраиваемые фильтры дают мне контроль над особыми случаями, а уведомления и журналы упрощают мою повседневную работу. Если вы примете эти шаги к сведению, вы заметно сократите количество попыток грубой силы и эффективно защитите логины администратора, почту и SSH. Как обеспечить безопасность вашего сервера Plesk с помощью Fail2Ban Постоянно устойчив и прост в применении.