Правильный Настройки Postfix определяют безопасность и функциональность вашего почтового сервера. В этой статье я покажу вам все ключевые параметры, объясню рекомендуемые методы настройки и приведу практические примеры для продуктивного использования.

Центральные пункты

- main.cf и master.cf являются центрами управления конфигурацией Postfix.

- A Smarthost обеспечивает безопасную отправку почты через внешних провайдеров.

- STARTTLS обеспечивает зашифрованную передачу данных - полезно и легко настраивается.

- Мейлдир как формат повышает надежность и совместимость с клиентами IMAP.

- Правильно Адреса отправителей и SPF/DKIM увеличивают скорость доставки.

Важные конфигурационные файлы и инструменты

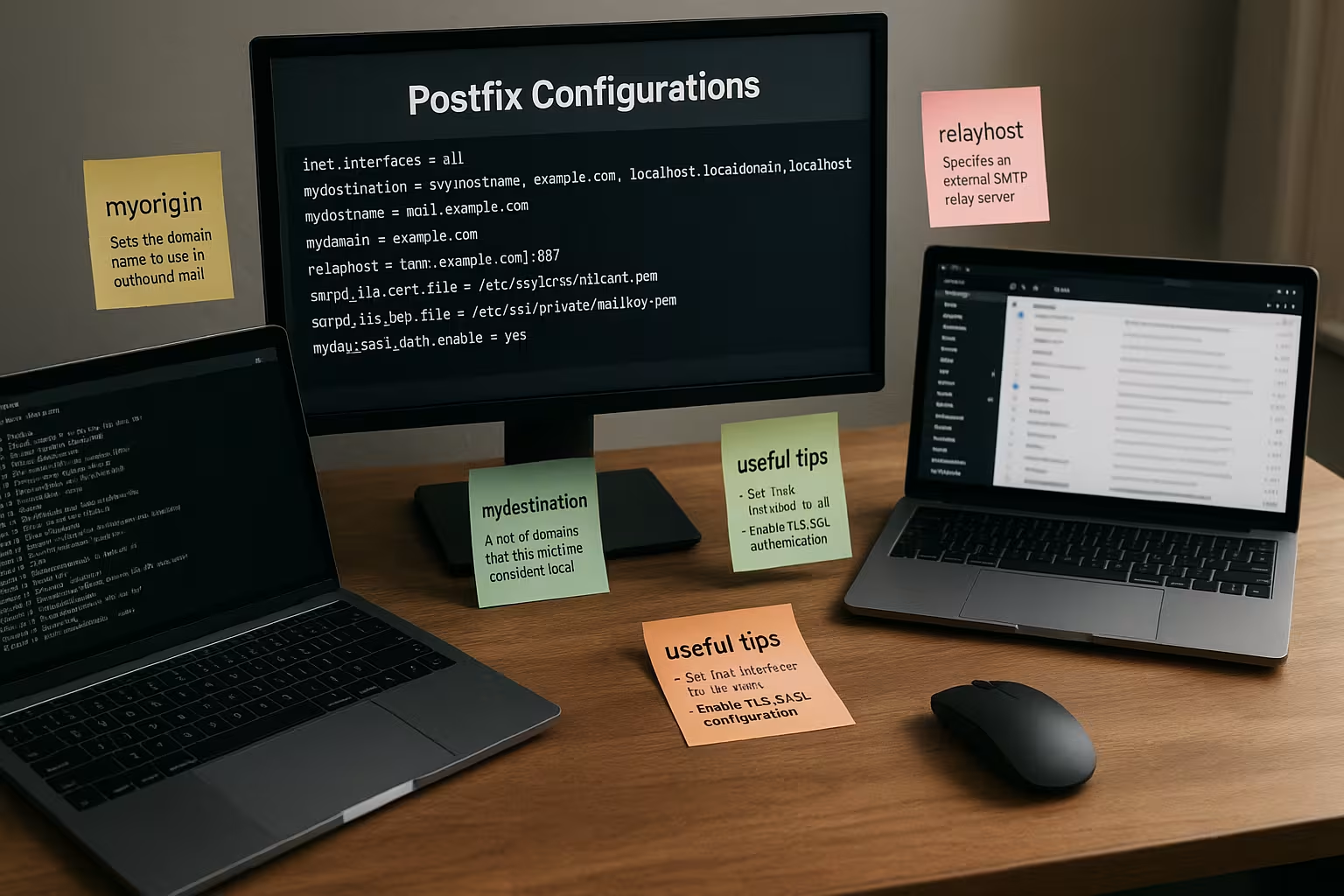

Файл /etc/postfix/main.cf определяет почти все основные функции Postfix. Кроме того, в master.cf работу отдельных служб, таких как smtpd или pickup. Для более гибкой настройки можно воспользоваться инструментом командной строки postconf - Идеально подходит для внесения изменений в последнюю минуту без редактора.

Если вы захотите углубиться, то найдете это руководство по настройке Postfix Server практическое пошаговое руководство. Сочетание main.cf и postconf предлагает структуру и гибкость в одном решении.

Для больших почтовых серверов также стоит использовать систему управления версиями конфигурационных файлов. Такие системы, как Git, позволяют быстро отслеживать изменения и при необходимости отменять их. Это не только экономит время, но и обеспечивает безопасность при обновлении или появлении новых функций. Обратите внимание, что конфиденциальные данные, такие как пароли, не хранятся в Git открытым текстом.

Понимание основ - основные параметры

Для работы почтового сервера требуется правильная базовая структура. Как минимум, необходимо правильно установить следующие параметры:

myhostnameнапример, mail.yourserver.commyorigin: в основном совпадает с$mydomaininet_interfaces = allПринимает соединения со всех интерфейсовhome_mailbox = Maildir/сортировка электронной почты в безопасный формат Maildir

Эти настройки определяют, как ваш сервер отправляет, получает и сохраняет электронные письма на локальном уровне. Часто забывают, что mynetworks должны быть настроены соответствующим образом, чтобы только авторизованные IP-адреса имели право на ретрансляцию. Особенно в больших средах или с несколькими адресами IPv4 и IPv6, точное определение доверенных сетей может быть чрезвычайно важным.

Для систем с поддержкой нескольких доменов также важно virtual_alias_domains и virtual_alias_maps для настройки. Это позволяет управлять несколькими доменами на одном сервере, не требуя отдельного экземпляра для каждого домена. Основная конфигурация остается неизменной; вы только определяете, какие домены разрешаются для локальных пользователей системы или внешних адресов.

Настройка Postfix в качестве интеллектуального хоста

Если вы хотите, чтобы ваш сервер отправлял только электронные письма, вы можете использовать режим "только отправка" через смарт-хост. Для этого вам понадобятся:

- Вход

relayhost = [smtp.provider.de]:587в файле main.cf - Имя пользователя и пароль через

/etc/postfix/sasl_passwd - Защита файла с помощью

chmod 600и генерация хэшей с помощьюpostmap

Помните: вам нужен TLS и аутентификация с smtp_sasl_auth_enable = yes. Это защитит ваш сервер от злоупотреблений. Это также очень полезно, smtp_sasl_security_options = noanonymous чтобы SMTP-соединение не было открыто для анонимных попыток аутентификации.

Если вы отслеживаете отправку большого количества писем, может быть полезно расширить систему регистрации и использовать такие инструменты, как pflogsumm использовать. Это позволит вам получать ежедневные отчеты об объемах отправки, ошибках и потенциальных попытках спама, проходящих через ваш смарт-хост.

Защита адресов отправителей с помощью sender_canonical_maps

Почтовые провайдеры, такие как Gmail, отклоняют письма без действительного адреса отправителя. О сайте sender_canonical_maps вы преобразуете имена локальных систем, например "ubuntu", в реальные адреса отправителей. Это делается с помощью файла сопоставления, например, так:

веб-пользователь [email protected]После каждого изменения всегда postmap и перезагрузите Postfix. В противном случае новые настройки не вступят в силу. В средах с несколькими проектами или поддоменами может быть полезно очень тонко структурировать эти канонические карты. Например, "webuser1" может быть автоматически сопоставлен с "[email protected]", а "webuser2" отображается как "[email protected]". Это позволит сохранить внутреннюю структуру вашей системы в чистоте и избежать отказов со стороны крупных провайдеров.

Активируйте шифрование SSL и TLS

Защита данных и надежность тесно связаны с транспортным шифрованием. В самом простом варианте вы активируете TLS с помощью :

smtp_tls_security_level = mayДля обязательного шифрования вместо этого используется зашифровать. Вы определяете связанные сертификаты в smtpd_tls_cert_file и smtpd_tls_key_file. Подробнее о хеджировании вы можете узнать из статьи Настройка Postfix с Perfect Forward Secrecy.

Убедитесь, что ваш сертификат заслуживает доверия, что он не просрочен и не является самоподписанным. Хотя самоподписанных сертификатов достаточно для тестирования, они часто классифицируются провайдерами или почтовыми серверами получателей как небезопасные. С помощью Давайте зашифруем Вы получаете бесплатные и автоматически обновляемые сертификаты, что избавляет вас от ручного труда и обеспечивает надежную основу для зашифрованных соединений.

Вы также можете настроить наборы шифров, чтобы избежать слабых методов шифрования. Даже если в некоторых случаях это создает проблемы совместимости со старыми почтовыми серверами, обычно стоит разрешать только современные протоколы, такие как TLS 1.2 и выше.

Postfix и Maildir для надежной доставки почты

Das Мейлдир-формат сохраняет каждое письмо в виде отдельного файла. Это предотвращает потерю данных и облегчает доступ по протоколу IMAP с помощью таких клиентов, как Thunderbird или Roundcube. Укажите для этого:

home_mailbox = Maildir/Вы также должны создать каталог ~/Maildir изначально. Apache, Dovecot и Postfix работают вместе с Maildir уже много лет без каких-либо проблем.

Если вы также хотите ввести правила квотирования для каждого почтового каталога, стоит взглянуть на конфигурацию вашего IMAP-сервера, например Dovecot. Там вы можете определить ограничения на хранение отдельных почтовых ящиков, чтобы держать ресурсы сервера под контролем. Благодаря тесной интеграции Maildir и Dovecot, вы можете определять предупреждения для пользователей, если они вот-вот достигнут лимита.

Очереди, анализ ошибок и файлы журналов

После каждого изменения необходимо сохранить конфигурацию с помощью sudo проверка postfix проверьте. Вы можете распознать ошибки в файле /var/log/mail.log или /var/log/maillog. Инструмент отображает открытые сообщения mailq Вперёд.

Записи в журнале - лучший инструмент для распознавания таких проблем, как неправильные записи DNS или отключения. Если вы постоянно видите сообщения "проверка сертификата не удалась", эта статья поможет вам: Устранение ошибок TLS в Gmail.

Особенно в сценариях с большим объемом почты может быть полезно следить за сообщениями об отказе. С помощью постсупер вы можете удалить отдельные сообщения из очереди или повторно доставить их, если были допущены ошибки. postcat позволяет взглянуть на содержимое письма, которое еще находится в очереди. Это позволяет быстро определить, не ставят ли неправильные заголовки или отсутствующие адреса отправителей под угрозу успех и скорость доставки.

Соблюдайте меры предосторожности

Хорошо настроенный почтовый сервер нуждается в механизмах безопасности на нескольких уровнях. Обратите внимание на следующие моменты:

- Установите mynetworks на доверенные диапазоны IP-адресов (например, 127.0.0.1, ::1)

- Используйте безопасные данные для доступа по SMTP

- Активируйте TLS с действующими сертификатами

- Настройте SPF, DKIM и дополнительный greylisting

Это повысит скорость доставки и защитит вас от злоупотреблений. Помните, что SPF и DKIM работают только в том случае, если записи DNS настроены правильно. Для DKIM рекомендуется создать отдельный ключ для каждого домена и автоматически его ротировать. Это предотвратит использование скомпрометированного ключа в долгосрочной перспективе.

Дополнительную защиту от спама обеспечивает интеграция сервисов RBL (черные списки в реальном времени) или DNSBL (черные списки на основе DNS). С соответствующими записями в main.cf Вы можете блокировать входящие соединения из известных спам-сетей еще до того, как они достигнут вашего почтового сервера.

Расширенные параметры и функции настройки

Postfix предлагает множество вариантов отображения сложных сценариев. С помощью проверка_заголовков и body_checks вы можете, например, фильтровать электронные письма, содержащие определенные символьные строки в заголовке или теле. Это поможет отсеять спам или опасные вложения до того, как они попадут в вашу систему. Для компаний, которым необходимо защитить конфиденциальные данные, может быть полезно просто блокировать определенные типы файлов, например файлы .exe или скрипты.

Другие интересные функции включают:

- Службы политики PostfixЗдесь вы можете использовать так называемые демоны политик, чтобы в режиме реального времени решать, следует ли принимать, отклонять или отправлять письмо в цикл greylisting.

- Ограничение одновременных подключенийПри высоких пиках нагрузки имеет смысл разрешить только определенное количество одновременных SMTP-соединений на один IP-адрес, чтобы предотвратить DDOS-атаки.

- Переписывание адресов: В дополнение к каноническим картам отправителя, есть также опции для переписывания получателя (recipient_canonical_maps), чтобы скрыть внутреннюю схему именования от внешних отправителей.

Особенно в больших сетях или у хостеров, предоставляющих виртуальный хостинг, часто случается так, что множество различных приложений отправляют электронную почту. Строгое разделение адресов отправителей и четко структурированный механизм сопоставления необходимы для того, чтобы каждое приложение использовало правильный домен отправителя. Неправильная конфигурация в этой области часто приводит к ошибкам DMARC или отказам в доставке.

Расширение Postfix с помощью Dovecot, ClamAV и др.

Для входящей почты вам также понадобится сервер IMAP/POP3, например Dovecot. Антивирусные и спам-фильтры, такие как Amavis, SpamAssassin или ClamAV, завершают настройку. Вместе они образуют полноценный почтовый сервер, которым можно управлять через веб-почту. Roundcube предлагает простой интерфейс в браузере.

Эти компоненты превращают ваш сервер Postfix в полноценный почтовый центр со всесторонним контролем доступа - идеальное решение для компаний и индивидуальных предпринимателей. Например, Amavis в сочетании со SpamAssassin и ClamAV позволяет определять уровень спама в письме, а также отклонять зараженные вирусами сообщения. Для обработки карантина рекомендуется использовать веб-интерфейс, чтобы администраторы могли быстро освобождать неправильно отсортированные письма ("ложные срабатывания"). Это также значительно упрощает мониторинг журналов и статистики спама.

Прямое сравнение хостинг-провайдеров для Postfix

Не хотите запускать собственный сервер? Некоторые провайдеры предлагают полный root-доступ с оптимизированной интеграцией Postfix. Сравнение:

| Поставщик | Производительность | Цена | Безопасность | Рекомендация |

|---|---|---|---|---|

| веб-сайт webhoster.de | Очень хорошо | Благоприятный | Высокий | 1 (победитель испытаний) |

| Провайдер B | Хорошо | Средний | Высокий | 2 |

| Провайдер C | Удовлетворительно | Благоприятный | Средний | 3 |

В зависимости от того, сколько писем вы планируете получать в день и какими функциями хотите управлять самостоятельно, выбор подходящего хостера будет различным. Некоторые провайдеры включают автоматические системы защиты от DDoS-атак, что особенно полезно в условиях наплыва спама. Поддержка также играет важную роль: в случае ошибки вы должны получить помощь быстро, чтобы минимизировать время простоя.

Резюме - моя окончательная оценка

При правильном Настройки Postfix вы сможете создать безопасную и мощную систему. Все, что вам нужно, - это четко структурировать конфигурационные файлы, обратить внимание на интеллектуальную диспетчеризацию хоста и правильно использовать шифрование. Начать работу очень просто - при условии, что вы придерживаетесь рекомендованных параметров и действуете шаг за шагом.

Такие инструменты, как mailq, postmap и журналы Postfix, позволят вам постоянно отслеживать проблемы. Разумно используйте существующие расширения, чтобы рассылка электронной почты была не слабым местом, а стабильной основой для общения. С небольшим опытом и последовательным обслуживанием вы поймете, насколько надежна ваша система и насколько хорошо ваш собственный почтовый сервер может быть интегрирован в профессиональную ИТ-инфраструктуру. Если вы также используете такие модули, как Dovecot, SpamAssassin и ClamAV, вы сможете удовлетворить даже высокие требования в бизнес-среде и в конечном итоге получить полный контроль над почтовым потоком вашей компании.