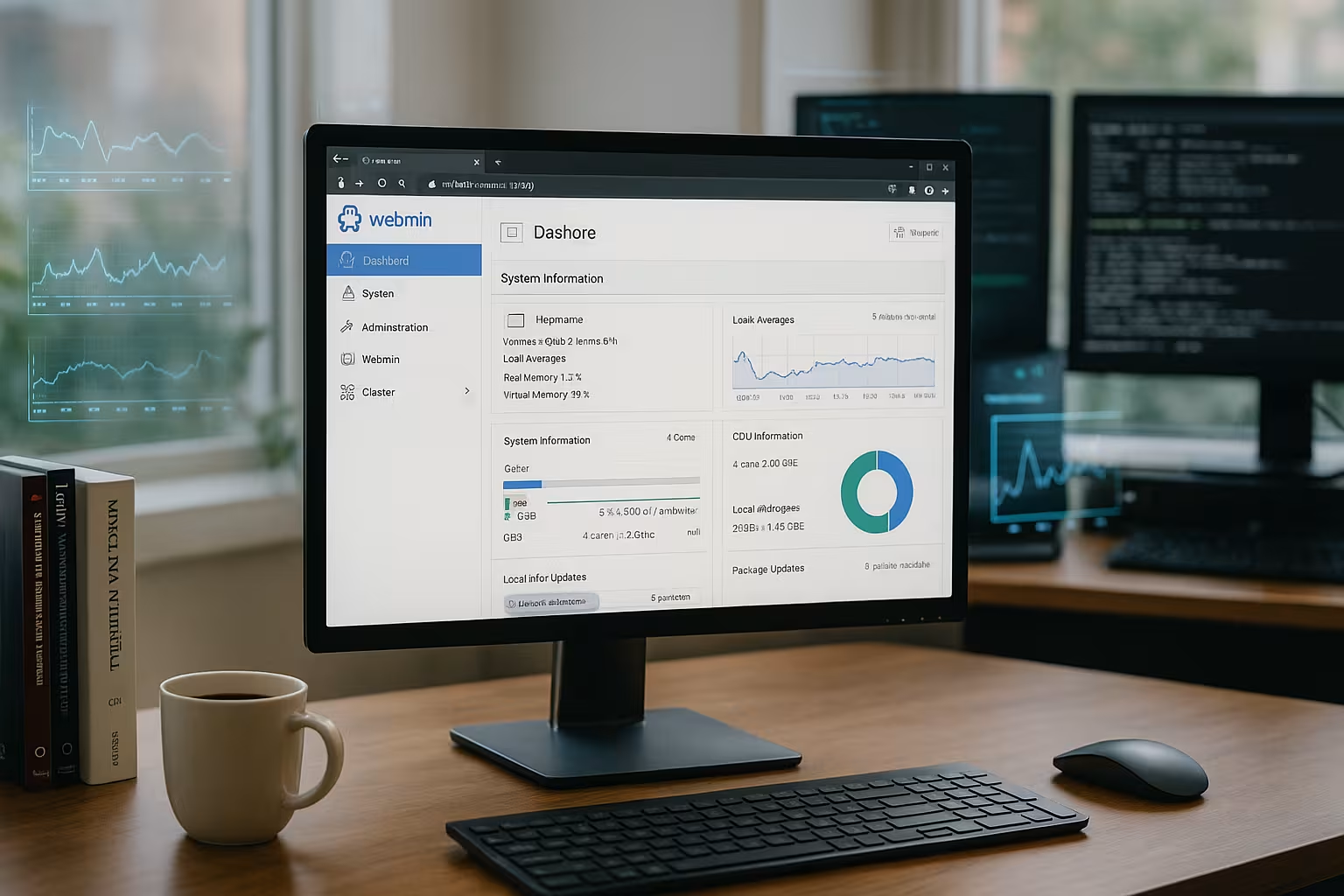

Я кратко опишу webmin server-administration: с помощью Webmin Я управляю серверами Linux и Unix прямо в браузере, безопасно редактирую системные файлы с помощью модулей и использую удаленный доступ без дополнительных инструментов. Решение объединяет Поверхность и файлы конфигурации системы, что позволяет мне использовать существующие настройки, отслеживать изменения и эффективно управлять такими службами, как Apache, Postfix, MySQL или брандмауэр.

Центральные пункты

Я классифицирую эту тему для вас и четко обозначу основные моменты, чтобы вы могли быстро решить, как использовать Webmin в своей среде. Следующие пункты показывают основные преимущества, технологию, лежащую в основе, и мой практический подход в повседневной жизни. Я расскажу об управлении, безопасности, модулях, мультисерверах и типичных рабочих процессах. Вы получите обзор без лишней информации, но с необходимой глубиной для конкретных административных задач. Так вы сможете построить Веб-интерфейс, которая не ограничивает тебя, а ускоряет повторяющиеся действия.

Обзор:

- Модульные Архитектура: функции можно целенаправленно добавлять или удалять.

- Удаленный-Доступ: безопасное выполнение административных задач в браузере, как локально, так и удаленно.

- Безопасность Управление: роли, права, SSL и фильтр хостов.

- Услуги Управление: Apache, Postfix/Sendmail, MySQL/PostgreSQL.

- Совместимость с распространенными дистрибутивами и существующими конфигурациями.

Что такое Webmin? Обзор функциональных возможностей

Я управляю Webmin Unix-подобные системы через веб-интерфейс, без необходимости открывать файлы вручную. Инструмент работает напрямую со стандартными файлами, такими как /etc/passwd, /etc/group или конфигурациями Apache, и аккуратно переносит существующие записи. Я пользуюсь преимуществами четких модулей для пользователей, сети, веб-сервера, баз данных и почтовых служб. Программное обеспечение основано на легком веб-сервере и CGI-программах на Perl 5, без экзотических зависимостей. Таким образом, система остается совместимость, быстро развертывается и интегрируется в существующие рабочие процессы администраторов.

Установка и первые шаги

Я устанавливаю Webmin на популярных дистрибутивах через репозитории пакетов или официальный пакет и защищаю доступ напрямую с помощью SSL. После входа в систему я проверяю модули, создаю учетную запись администратора с надежными паролями и активирую фильтр хостов. Затем я определяю роли, чтобы члены команды могли видеть и использовать только необходимые области. На следующем этапе я синхронизирую такие службы, как Apache, Postfix или MySQL, чтобы настройки сразу отображались правильно в интерфейсе. В заключение я тестирую обновления, создаю резервные копии Конфигурации и документируйте основные пути переходов для повторяющихся задач.

Модульная архитектура и расширяемость

Я ценю модульную структуру, потому что мне нужно только Функции , которые мне действительно нужны. Каждый модуль охватывает определенную техническую область, считывает существующие конфигурации и надежно записывает изменения. Это упрощает обновления и предотвращает побочные эффекты, если я позже удалю модули. Для особых случаев я пишу собственные модули или адаптирую существующие интерфейсы, не затрагивая основную систему. Такое разделение дает мне Свобода при обслуживании различных серверных ролей.

В следующей таблице представлены типичные задачи и подходящие модули, которые можно использовать в повседневной жизни:

| Задание | Модуль Webmin | Пример файла/сервиса | Выгода |

|---|---|---|---|

| Пользователи и группы | Пользователи и группы | /etc/passwd, /etc/group | Быстрое обслуживание учетных записей и прав |

| веб-сервер | Веб-сервер Apache | httpd.conf, vHosts | Управление виртуальными хостами, SSL, журналами |

| Базы данных | MySQL / PostgreSQL | mysqld, postgresql | Управление базами данных, пользователями, резервными копиями |

| Postfix / Sendmail | main.cf, псевдонимы | Настройка ретрансляции, псевдонимов, TLS | |

| Сеть | сетевое взаимодействие | Интерфейсы, DNS, маршрутизация | Настройка IP-адресов, шлюзов, записей DNS |

| Брандмауэр | Брандмауэр Linux | iptables/nftables | Устанавливать правила, проверять профили |

Концепция безопасности и контроль доступа

Сначала я защищаю Webmin с помощью TLS, ограничениями хоста и надежными паролями. Затем я создаю учетные записи пользователей для администраторов, разработчиков и службы поддержки и разрешаю доступ только к тем модулям, которые необходимы для выполнения задач. Роли и гранулярность предотвращают неправильную настройку, поскольку рискованные переключатели не видны. Для аудита я сохраняю изменения в доступном виде и связываю их с системными журналами. Для внешнего доступа я требую VPN-доступ и активирую дополнительные Ограничения по ставкам, чтобы сдержать атаки.

Подробная информация об управлении пользователями и правами

Я формирую командные структуры с Роли пользователей и строго разделяю задачи: операционный отдел получает доступ к сервисам и сети, а отдел разработки — только к логам, виртуальным хостам и базам данных. Критические функции я скрываю с помощью прав модулей. Для чувствительных сред я использую двухфакторную аутентификацию (TOTP) и ограничиваю продолжительность сеанса. При наличии я подключаю аутентификацию через PAM и сопоставляю права с существующими судо-правила, чтобы изменения оставались отслеживаемыми и соблюдался принцип минимальных привилегий. Внешний доступ я изолирую с помощью бастионного хоста или VPN, чтобы Webmin не был напрямую доступен в Интернете.

Мониторинг и уведомления

Я настраиваю проверки для служб, портов, процессов и ресурсов в модуле системного статуса и получаю уведомления по электронной почте при превышении пороговых значений. Для периодов высокой нагрузки я устанавливаю жесткие пороговые значения и связываю проверки с фильтрами журналов, чтобы быстро обнаруживать ошибки. Таким образом, я своевременно узнаю о нехватке памяти, переполненных разделах или зависшей очереди писем. Я делаю оповещения краткими и приоритезируемыми, чтобы Усталость от тревоги и документируйте, какие проверки считаются препятствиями для развертывания.

Практика: типичные административные задачи в повседневной работе

Я начинаю свой день с взгляда на Услуги, ресурсы и журналы в панели управления. Затем я проверяю обновления для системных пакетов и своевременно устанавливаю исправления безопасности. При необходимости я создаю новых пользователей, устанавливаю правила для паролей и блокирую старые учетные записи. Для веб-проектов я изменяю vHosts, сертификаты и перенаправления непосредственно в модуле, не рискуя допустить синтаксические ошибки. В заключение я сохраняю конфигурации, экспортирую резервные копии и документирую Изменения в билеты.

Удаленное и мультисерверное управление

Я управляю несколькими машинами из интерфейса Webmin, что значительно сокращает время на администрирование. Для удаленного доступа я использую безопасный Транспорт и ограничиваю диапазоны IP-адресов. В смешанных средах я отделяю чувствительные службы на отдельные инстансы, но сохраняю централизованный обзор подключенных хостов. Для сравнения инструментов я добавляю альтернативы в зависимости от цели и принимаю решение для каждой команды и каждого проекта. Первый обзор предоставляет Сравнение с ISPConfig, который я использую для сравнения проектов.

Сертификаты и рабочие процессы Let’s Encrypt

Я централизованно управляю сертификатами: для Webmin я активирую действующий сертификат и автоматически продлеваю его. Для Apache или других сервисов я использую интеграции Let’s Encrypt и предпочитаю HTTP-01-Challenges с четко настроенными vHosts. Я планирую обновления заранее и контролирую сроки действия, чтобы сертификаты не истекали. Там, где требуется DNS-валидация (подстановочные знаки), я готовлю отдельные процессы и документирую, какие зоны затронуты. После изменений я тестирую шифры и протоколы и устанавливаю строгие HSTS, если позволяет окружающая среда.

Резервное копирование, управление версиями и откат

Я сохраняю не только системные пакеты, но и конкретные конфигурационные файлы модулей. Перед внесением серьезных изменений я экспортирую текущие версии и сравниваю различия, чтобы точно увидеть, что изменится. Для повторяющихся задач я создаю Задания резервного копирования объединяю конфигурации и синхронизирую их с внешним хранилищем. Если что-то пойдет не так, я восстанавливаю последнюю версию или возвращаю отдельные разделы. Кроме того, я защищаю базы данных с помощью последовательных дампов и применю к ним те же правила хранения, что и к резервным копиям системы.

Автоматизация и кластерные рабочие процессы

Я автоматизирую рутинные задачи с помощью запланированных задач и распределяю изменения по нескольким хостам с помощью кластерных функций. Например, я устанавливаю пользователей, cron-задачи или пакеты на всех соответствующих машинах за один проход. Роли при этом остаются неизменными: веб-серверы получают только веб-модули, а хосты баз данных — инструменты для работы с базами данных. Для быстро повторяющихся задач я определяю шаблоны — например, для новых vHosts с фиксированными путями, ротацией журналов и параметрами SSL — и избегайте опечаток и дрейфа между средами.

Веб-серверы, базы данных, электронная почта: управление услугами

Я настраиваю Apache с vHosts, HTTP/2 и SSL, устанавливаю безопасные шифры и активирую HSTS. В MySQL или PostgreSQL я управляю пользователями, правами и резервными копиями, проверяю индексы и планирую окна обслуживания. Для Postfix я определяю ретрансляцию, TLS, псевдонимы и правила отправителя, а также слежу за очередями. Я целенаправленно читаю журналы с помощью фильтров, чтобы быстро ограничить количество ошибок. Таким образом, я поддерживаю работу сервисов. Надежный в рабочем состоянии и минимизируйте сбои.

Устранение неполадок и валидация

Перед перезапуском службы я всегда проверяю Конфигурация с интегрированными тестами, например, проверка синтаксиса в модулях веб-сервера. При появлении сообщений об ошибках я сначала просматриваю соответствующие файлы журналов и использую живые просмотры с фильтрами. Я сознательно вношу временные изменения и сразу же документирую их, чтобы исправления не превращались в постоянные решения. Я слежу за файлами блокировки, избегаю параллельного редактирования вне интерфейса и планирую окна обслуживания с четкими шагами отката.

Администрирование сети и брандмауэра

Я настраиваю IP-интерфейсы, шлюзы и записи DNS в сетевом модуле и сразу проверяю маршруты. Для новых сервисов я создаю правила брандмауэра, тестирую состояния и аккуратно документирую порты. Я защищаю SSH с помощью ключевого входа, настройки портов, Fail2ban и ограничительных Права. Я вношу изменения по плану и готовлю откат на случай, если что-то не сработает. Для аудита я экспортирую наборы правил и показываю История корректировок.

Закаливание: процесс, защитные слои и политики

По возможности я подключаю Webmin только к внутренним интерфейсам или обратному прокси, устанавливаю строгие фильтр хоста и активирую 2FA. Я ограничиваю количество неудачных попыток с помощью ограничения скорости и временно блокирую IP-адреса при признаках брутфорса. Я разделяю права: не каждый пользователь Webmin является root — рискованные модули скрываются за ролями. В SELinux или AppArmor я слежу за правильностью контекстов и корректирую политики, когда модули описывают новые пути. После крупных обновлений я проверяю, что ротация логов, сертификаты и cron-задания продолжают работать.

Работа без полного доступа

Я также использую Webmin в командах без общего доступа root: отдельные модули работают через судо с гранулярным набором прав. Таким образом, можно делегировать, например, просмотр журналов, vHosts или управление пользователями, не открывая доступ ко всей системе. Для аудита я предоставляю роли «только для чтения», которые позволяют просматривать, но не вносить изменения.

Подготовка, тестирование и миграция

Я отражаю продуктивные конфигурации в промежуточную инстанцию и тестирую изменения там. Перед Миграция Я экспортирую настройки модулей, сохраняю соответствующие каталоги и убеждаюсь, что пути и версии совместимы. После переноса я сравниваю различия в конфигурации, проверяю службы с помощью Health-Check и документирую отклонения. Таким образом, переход можно осуществить с минимальным риском и прозрачным процессом.

Совместимость, производительность и системные требования

Я использую Webmin на дистрибутивах Debian, Ubuntu или CentOS и использую те же самые Рабочие процессы в гетерогенных конфигурациях. Интерфейс реагирует быстро, поскольку работает напрямую с существующими файлами и избегает ненужных промежуточных слоев. Даже старые системы получают преимущества, если доступны TLS и современные браузеры. Для крупных сред я планирую четкие роли и распределяю нагрузку путем разделения экземпляров. Те, кто рассматривает альтернативы, могут ознакомиться с 1Panel против OpenPanel получить представление о различных интерфейсах администратора.

Обновления, обслуживание и жизненный цикл

Я поддерживаю Webmin и модули в актуальном состоянии и сначала тестирую обновления в тестовой среде. После обновления я проверяю основные моменты: функции SSL, права пользователей, ротацию логов, задания резервного копирования и запуск служб. Я планирую окна обслуживания с четким Откат-Опция и документирование значительных изменений. Визуальные изменения, такие как обновления темы, я принимаю только в том случае, если они не влияют на пути доступа, чтобы команда могла продолжать безопасно работать.

Настройка производительности в интерфейсе

Я отключаю ненужные модули, сокращаю количество виджетов на панели инструментов и отключаю автоматические обновления в режиме реального времени, если они не нужны. Я целенаправленно читаю большие файлы журналов с помощью фильтров и избегаю ненужных широких поисков. Для сильно загруженных машин я отделяю Webmin в отдельную административную инстанцию или ограничиваю количество одновременных сеансов. Таким образом, интерфейс остается быстрым и не влияет на продуктивные службы.

Альтернативы и комбинированные стратегии

Я комбинирую Webmin с инструментами, которые выполняют определенные задачи, не усложняя мою настройку. Для задач, связанных с хостингом, я иногда использую специальную панель, в то время как Webmin выполняет системная база управляет. Для более тонкой настройки сайта я смотрю Virtualmin для профессионалов , когда проекты объединяют множество виртуальных хостов. Я принимаю решения на основе навыков команды, требований безопасности и затрат на обслуживание. Таким образом, мой набор инструментов остается компактным, и я сохраняю Накладные маленький.

Резюме: мои практические правила для Webmin

Я делаю ставку на четкие роли, надежные соединения и последовательные резервные копии, чтобы изменения всегда можно было отменить. Я активирую модули целенаправленно и после обновлений проверяю Функция услуг. При удаленном доступе я подключаю VPN, фильтр хостов и ограничения скорости и документирую рабочие процессы в понятной форме. В повседневной работе я уделяю приоритетное внимание панели управления, журналам, обслуживанию пакетов и статусу услуг, чтобы своевременно выявлять риски. Таким образом, я использую преимущества Webmin для быстрого, безопасного и планируемого администрирования сервера в браузере.