Anycast Geo-DNS avgör idag hur snabbt, säkert och tillförlitligt användarna når ditt innehåll. Jag visar de tekniska skillnaderna, verkliga användningsområden och en tydlig beslutslogik som du kan använda för att välja rätt Smart DNS-routingstrategi 2025.

Centrala punkter

- Anycast: Automatisk närhet, mycket låg latens

- Geo-DNS: Målinriktad styrning, regionala regler

- DDoS: Distribution skyddar globala namnservrar

- Efterlevnad: Dataplaceringar och språkversioner

- Hybrid: Automatik plus regler i kombination

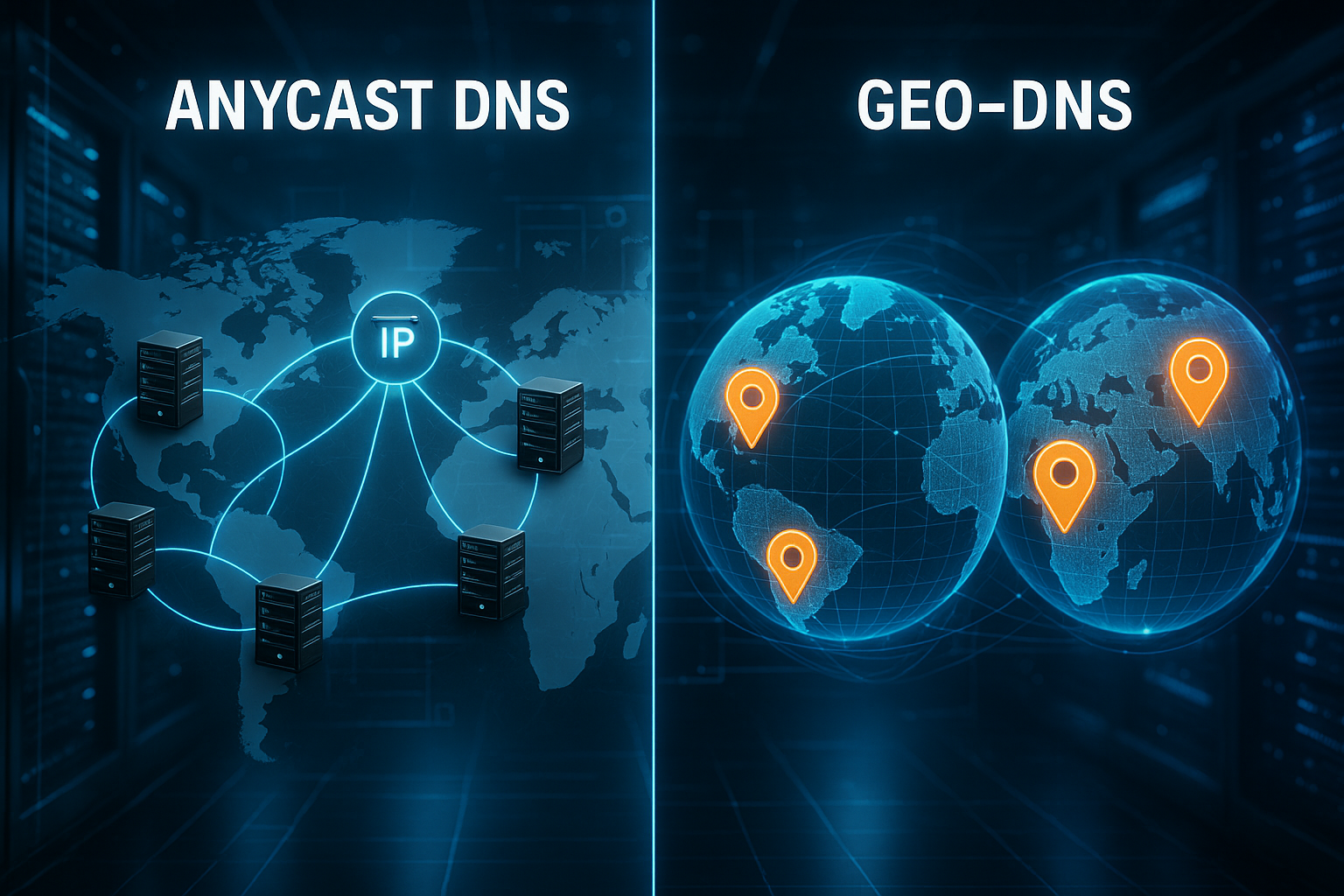

Hur Anycast DNS fungerar

Med Anycast flera namnservrar delar samma IP-adress, och BGP dirigerar automatiskt förfrågningar till den mest tillgängliga noden. Jag drar nytta av detta eftersom användare från alla regioner får den kortaste vägen. Den Fördröjning minskar, eftersom ingen central server behöver bearbeta alla förfrågningar. Om en plats slutar fungera tar nästa nod över utan manuell omkoppling. På så sätt förblir upplösningen och tillgängligheten tillförlitliga även vid störningar.

Större Anycast-nätverk täcker hundratals städer över hela världen och minskar därmed Svarstid märkbar. Ju tätare nätet är, desto mindre är spridningen av latensen mellan regionerna. I övervakningsdata ser jag ofta fall på tvåsiffriga millisekunder. Till detta kommer en naturlig DDoS-Fördel: Attacker sprids över många noder och förlorar sin effekt. Dessa egenskaper gör Anycast till det självklara valet för global trafik.

Geo-DNS i praktiken

Geo-DNS ordnar förfrågningar efter källans plats och tilldelar dem till en serverpool. På så sätt styr jag så att användare i Tyskland får tyska servrar och innehåll. Det skapar språklig konsistens, kortare vägar till regionala cacher och uppfyller Dataresidens-Krav. För kampanjer kan jag separera regioner, göra A/B-tester och godkänna lastfördelare per land. På så sätt kan regionala skillnader tydligt visas.

Det är fortfarande viktigt att Konfiguration. Geo-zoner, IP-till-region-mappningar och failover-vägar måste vara tydligt definierade. Jag tar hänsyn till TTL för posterna, eftersom det avgör omkopplingshastigheten. För utrullningar hjälper det mig att använda förkortade Time-to-Live-värden, som jag senare höjer igen. Här är guiden till optimal DNS-TTL Hjälpsamma riktlinjer. Med denna disciplin förblir routing och användarupplevelse planerbara.

Anycast vs. Geo-DNS i direkt jämförelse 2025

Jag gör mitt val utifrån Routning, latens, kontroll, driftsäkerhet och underhållskostnader. Anycast utmärker sig med automatik och korta vägar utan många regler. Geo-DNS övertygar med målinriktad styrning, till exempel för språkversioner, regionala priser och lagar. För globala butiker räknar jag varje millisekund och satsar därför ofta på Anycast. Om jag däremot behöver en tydlig landsuppdelning använder jag georegler.

| Aspekt | Anycast | Geo-DNS |

|---|---|---|

| Routingprincip | Automatisk till närmaste/bästa knutpunkt | Platsbaserad via Region-regler |

| Fördröjning | Mycket låg, utan många ingrepp | Beroende på konfiguration och distribution |

| Kontroll | Lite manuell styrning behövs | Finkornig, mer administration |

| Skalning | Mycket bra globalt | Bra, men mer administrativt betungande |

| DDoS-skydd | Stark fördelning av belastningen | Bra, fokus på regioner möjligt |

| Tillförlitlighet | Automatisk omdirigering vid avbrott | Hög med ren failover |

| Inredning | Nästan plug-and-play | Omfattande planering av reglerna |

| Bästa användning | Globala webbplatser med hög trafik | Lokalt innehåll, lagar, språk |

Avgörande är fortfarande Målsättning. För maximal prestanda och enkel underhåll flyttar Anycast förfrågningarna närmare användarna. För platsmedvetna funktioner tillhandahåller Geo-DNS den nödvändiga regelbasen. Båda kan samexistera och komplettera varandra. På så sätt får jag flexibilitet utan att behöva avstå från hastighet. Denna kombination har varit grunden för många produktplaner under flera år.

Prestanda, latens och tillförlitlighet

Jag mäter Svarstid DNS-resolvern över flera kontinenter och samla in median- och P95-värden. Anycast minskar vanligtvis spridningen, vilket sänker P95 avsevärt. Geo-DNS ger fördelar när jag håller användare i regionala kluster. För avbrott planerar jag hälsokontroller som tar bort felaktiga mål från poolen. På så sätt förblir Tillgänglighet även vid partiella utfall.

En andra hävstång är TTL. Korta TTL:er påskyndar ändringar och failover, men ökar antalet förfrågningar. Långa TTL:er avlastar infrastrukturen, men fördröjer omställningar. Jag använder stegvisa TTL-strategier med förberedda cutover-fönster. Övervakningslarm kontrollerar hastighet, NXDOMAIN:er och servokoder. På så sätt upptäcker jag avvikelser tidigt och kan reagera proaktivt.

Säkerhetsaspekter, DNSSEC och DDoS

Jag aktiverar DNSSEC, för att förhindra manipulation av svaren. Signerade zoner skyddar mot spoofing och man-in-the-middle. Med Anycast förblir signaturkedjan konsekvent över alla noder. Geo-DNS kräver rena signaturer per variant av svaret för att kedjan ska förbli giltig. Regelbundna Rollovers Nyckeln och tester med validerare hör till verksamheten.

Mot DDoS Jag satsar på flerlagriga åtgärder. Anycast fördelar oönskad belastning och ökar namnservrarnas kapacitet. Hastighetsbegränsningar, DNS-cookies och response padding gör dessutom attacker dyrare. Jag kontrollerar också möjligheten till automatisk blackholing. På så sätt förblir den auktoritativa tjänsten leveransbar även om enskilda vektorer slår till.

Hybridarkitektur: Regler plus automatik

En hybrid av Anycast och Geo-DNS kombinerar hastighet och styrbarhet. Jag låter namnservrarna nå användarna via Anycast. Samtidigt definierar jag georegler för länder, språk eller partnerzoner. Denna struktur visar sin styrka när både efterlevnad och hastighet är viktiga. För leveransnivån kompletterar jag detta med Multi-CDN-strategier och regionala cacher.

Det är viktigt att ha en tydlig Prioritet Reglerna. Hälsokontroller avgör först, geografi därefter, och funktioner som viktad routing avslutar. Jag dokumenterar denna kaskad så att teamen förstår den. För releaser planerar jag steg som jag backar om vid behov. På så sätt förblir utrullningarna hanterbara, även under högtrafik.

Användningsscenarier och fallstudier

För globala E-handel-butiker ger Anycast det bästa förhållandet mellan kostnad och vinst. Varje millisekund avgör konvertering, och avbrott kostar omsättning. Medieportaler kombinerar georegler med Anycast för att koppla samman regionalt innehåll och snabb upplösning. SaaS-leverantörer med datalagring använder Geo-DNS för landspecifika inställningar och bibehåller prestandan genom Anycast-namnservrar. För leveransens kant drar jag Edge- och CDN-hosting så att avståndet till slutanvändaren förblir kort.

CDN:er drar stor nytta av Anycast, eftersom närhet till POP ger direkta latensfördelar. Företagsportaler med lokala språk använder Geo-DNS för att anpassa innehållet regionalt. Speltjänster behöver både snabb routing och regionala sessionsankare. Jag reagerar på händelser som försäljningar eller lanseringar med tillfälligt kortare TTL:er. Efter toppen höjer jag dem igen för att minska belastningen.

Val av leverantör och kostnader

Jag kontrollerar det äkta Anycast-Leverantörens fotavtryck och tätheten av platserna. SLA:er med tydliga garantier om drifttid och krediter skapar förtroende för verksamheten. En integrerad DDoS-skydd minskar risken för kostsamma driftstopp. DNSSEC-stöd med enkel nyckelhantering sparar tid. API:er, återställningsfunktioner och ändringsloggar hjälper mig i vardagen.

Med Kostnader Jag tittar på förfrågningar, zoner, frågor per sekund och extrafunktioner. Gratisnivåer hjälper till i början, men för kritiska system räknar jag med reserver. I Europa planerar jag budgetar på tvåsiffriga till låga tresiffriga eurobelopp per månad, beroende på trafik. Stora plattformar når fyrsiffriga belopp, men sparar snabbt in genom färre avbrott. Jag noterar dolda avgifter för DNSSEC eller avancerad routing i jämförelsen.

Operativa tips för installation och drift

Jag börjar med tydliga Mål: Latens, felfrekvens, tid till ändring. Sedan ställer jag in syntetiska tester per region som mäter DNS-svar och end-to-end. För georegler underhåller jag IP-regiondata och testar gränsfall. Hälsokontroller måste vara snabbare än TTL, annars sker failover för sent. Jag håller ändringsloggarna rena så att jag snabbt kan återställa konfigurationer.

För dag-2-drift gäller Öppenhet. Dashboards visar frågefrekvenser, fördelning, fel och latens. Varningar reagerar på avvikelser som överskrider definierade tröskelvärden. Jag genomför regelbundet brandövningar: riktade nodavstängningar för att verifiera failover. Dokumentation och runbooks hjälper när det blir allvar. På så sätt förblir tjänsten tillförlitlig även under press.

Resolver-beteende, caching och TTL-fällor

Jag tar hänsyn till beteendet hos stora Upplösare (Access‑Provider, Public DNS), eftersom de påverkar effekten av min strategi. Anycast avgör visserligen vilken auktoritativ nod som svarar, men slutanvändaren upplever latensen för sin Upplösare närmaste POP. Om ett företag arbetar med central egress hamnar förfrågningar från filialer ofta hos en avlägsen resolver – geotilldelningen kan då ske från företagets huvudkontor istället för från användarens plats. Jag utvärderar därför upptagningsområden för användar- och resolverplatser separat.

Cacher ger fart, men innebär också risker TTL-Fallgropar. Vissa resolvers sätter TTL-undergränser eller -övre gränser, vilket gör att mycket korta eller mycket långa TTL:er inte fungerar som planerat. Funktioner som serve‑stale levererar fortfarande gamla svar vid auktoritetsfel – bra för tillgängligheten, men känsligt vid brådskande omkopplingar. Jag kalibrerar mina TTL:er så att failover-mål nås på ett tillförlitligt sätt och testar negativa cacher: NXDOMAIN-svar cachas separat och kan bevara felkonfigurationer överraskande länge.

Med Geo-DNS noterar jag att olika användare kan gå via samma resolver, som eventuellt finns i en annan Region . EDNS-tillägg för platsnära information används inte överallt av dataskyddsskäl. Jag planerar därför konservativt: Georegler fungerar med kluster istället för med för fina gränser, och jag dokumenterar undantag (t.ex. gränsregioner eller roamingnät) för att minimera felaktig inriktning.

IPv6, DoH/DoQ och moderna rekordtyper

Jag presenterar en konsekvent Dual-stack-Strategi säker: A och AAAA får likvärdiga mål, hälsokontroller testar båda protokollen. Obalans leder annars till ensidiga flaskhalsar. Moderna resolver och webbläsare använder Glada ögonbollar; långsamma IPv6-slutpunkter försämrar dock den upplevda latensen. Jag testar därför IPv4/IPv6 separat och i kombination.

Krypterade resolverprotokoll som DoH och DoQ förändrar vägar och latenser, eftersom förfrågningar kan ta nya transitvägar. Anycast förblir användbart, men upptagningsområdena förskjuts något. Jag mäter end-to-end istället för att fokusera på enskilda hop-tider. Dessutom satsar jag på HTTPS/SVCB-Records för att tidigt signalera till klienter vilka slutpunkter och protokoll som är att föredra. Detta förkortar uppkopplingen och skapar utrymme för finare routingsignaler i framtiden.

Vid zonens topp använder jag ALIAS/ANAME eller Flattening för att hänvisa CDN- eller Geo-mål på ett korrekt sätt trots Apex-begränsningar. Jag kontrollerar hur min leverantör plattar ut Geo-svar så att det inte uppstår inkonsekvenser mellan kedjorna. För tjänster med många underdomäner håller jag CNAME-kedjorna korta för att undvika extra resolver-roundtrips.

Multi-provider-auktoritet och delegering

För hög resiliens planerar jag Flera leverantörer vid auktoritativ DNS. Olika NS i separata AS-nätverk minskar systemriskerna. Jag ser till att zonsigneringen är konsekvent: valet av nyckel och algoritm måste stämma överens hos alla leverantörer. För rollovers koordinerar jag KSK/ZSK över alla plattformar och testar valideringar innan jag byter.

Med delegation Jag kontrollerar noggrant Glue-poster i registret, delegerings-TTL och DS-poster. Ändringar av NS-set eller DS tar tid innan de träder i kraft globalt. Därför använder jag flera steg: lägga till ny leverantör, kontrollera konsistensen och först därefter ta bort den gamla. För zonunderhåll använder jag, där det är möjligt, Hidden-Primary med AXFR/IXFR och NOTIFY. Detta förhindrar avvikelser mellan leverantörer och håller den seriella logiken enkel.

Under drift utvärderar jag queryfördelningen per NS-IP. Obalans indikerar avvikelser eller begränsningar i upptagningsområdet. Jag håller antalet NS lågt (vanligtvis 2–4 leverantörs-IP:er) så att resolvern inte går i timeout och omförsök ökar latensen.

Utrullningar: viktad, kanariefågel och blå/grön

Jag rullar in ändringar med Viktad dirigering och Kanarieöarna . Små procentandelar fångar upp fel tidigt utan att störa många användare. Jag kombinerar georegler med vikter, till exempel för att testa en övergång i ett land. För stateful backends planerar jag sessionsaffinitet utanför DNS – DNS i sig är tillståndslöst och garanterar ingen bindning. Lastfördelare eller tokens tar över bindningseffekterna.

För Blå/Grön Jag driver två målvärldar parallellt och växlar via DNS-cutover. Innan växlingen sänker jag TTL:erna stegvis, därefter höjer jag dem igen. Hälsokontroller körs tätare än TTL:erna, så att uteslutningar träder i kraft före cachningen. Jag definierar också degraderingsvägar: hellre stänga av en funktion tillfälligt än att förlora global trafik.

Med Geo-DNS undviker jag regelexplosion. Jag grupperar länder med liknande infrastruktur, ersätter specialregler med datamodeller (t.ex. priszoner) och begränsar antalet aktiva pooler. Detta minskar underhållsarbetet och risken för fel.

Mätning och felsökning i praktiken

Jag betygsätter Fördröjning i svansen (P95/P99) per region och jämför dem med upptagningsområdeskartor. Språng indikerar routingändringar, överbelastade POP:er eller resolver-retransmissioner. SERVFAIL- och FORMERR-toppar tillskriver jag DNSSEC-fel, storleksbegränsningar eller defekta svar. NXDOMAIN-ökningar signalerar klientbuggar eller kampanjfel; jag använder filter för att skilja mellan legitima och felaktiga frågor.

För felsökning kontrollerar jag SOA-Serial per NS, jämför signaturer och observera responsstorlekar. Fragmentering kan bromsa UDP-svar; jag aktiverar vid behov TCP-fallback-metriker och EDNS-tuning. Traceroutes till Anycast-IP visar vilken POP som för närvarande betjänar – vid avvikelser tar jag hänsyn till provider-peering-händelser.

Runbooks innehåller switchar för serve‑stale, avaktivera enskilda regler och nöd-TTL-uppsättningar. Jag håller kontaktvägar till leverantörer redo och automatiserar efteranalyser: loggar, mätvärden, ändringsuppsättningar och tidslinjer hamnar i ett paket som snabbt synliggör orsakerna.

Konkret information om efterlevnad och dataskydd

Jag definierar vilka Loggdata uppstår, var de finns och hur länge de lagras. IP-adresser betraktas som personuppgifter; lagring och pseudonymisering klargör jag med juridiska avdelningen. Geo-DNS-beslut dokumenterar jag på ett begripligt sätt: regler, källor till geodata och godkännanden. För Dataresidens Jag ser till att inte bara app-servrarna utan även cacher, proxyservrar och telemetri förblir i de tillåtna regionerna.

Jag använder Split-Horizon för interna och externa vyer, men håller koll på riskerna: Blandade zoner leder snabbt till inkonsekvenser. Jag separerar namn strikt (t.ex. corp.example vs. public example) och förhindrar att interna poster av misstag blir offentliga. Ändringsgodkännanden och dubbelkontroll är här ingen lyx, utan en skyldighet.

Kort översikt: Vilket alternativ ska jag välja?

Jag sträcker mig efter Anycast, när global prestanda, minimalt underhåll och driftsäkerhet står i fokus. För regionalt innehåll, språk och lagar använder jag Geo-DNS med tydliga regler. I många fall kombinerar jag båda och får både tempo och kontroll. Denna kombination täcker e-handel, media, SaaS och gaming väl. Avgörande är mätvärden, tydliga mål och en leverantör med bred täckning, starka SLA:er och god användbarhet.