Die richtigen Postfix Einstellungen entscheiden über die Sicherheit und Funktionalität deines Mailservers. In diesem Beitrag zeige ich dir alle zentralen Parameter, erkläre empfohlene Konfigurationsweisen und liefere dir praktische Beispiele für den produktiven Einsatz.

Zentrale Punkte

- main.cf und master.cf bilden die Schaltzentralen der Postfix-Konfiguration.

- Ein Smarthost ermöglicht sicheren Mailversand über externe Provider.

- STARTTLS sorgt für verschlüsselte Übertragungen – sinnvoll und einfach konfigurierbar.

- Maildir als Format erhöht Zuverlässigkeit und Kompatibilität mit IMAP-Clients.

- Korrekte Absenderadressen und SPF/DKIM steigern die Zustellraten.

Wichtige Konfigurationsdateien und Tools

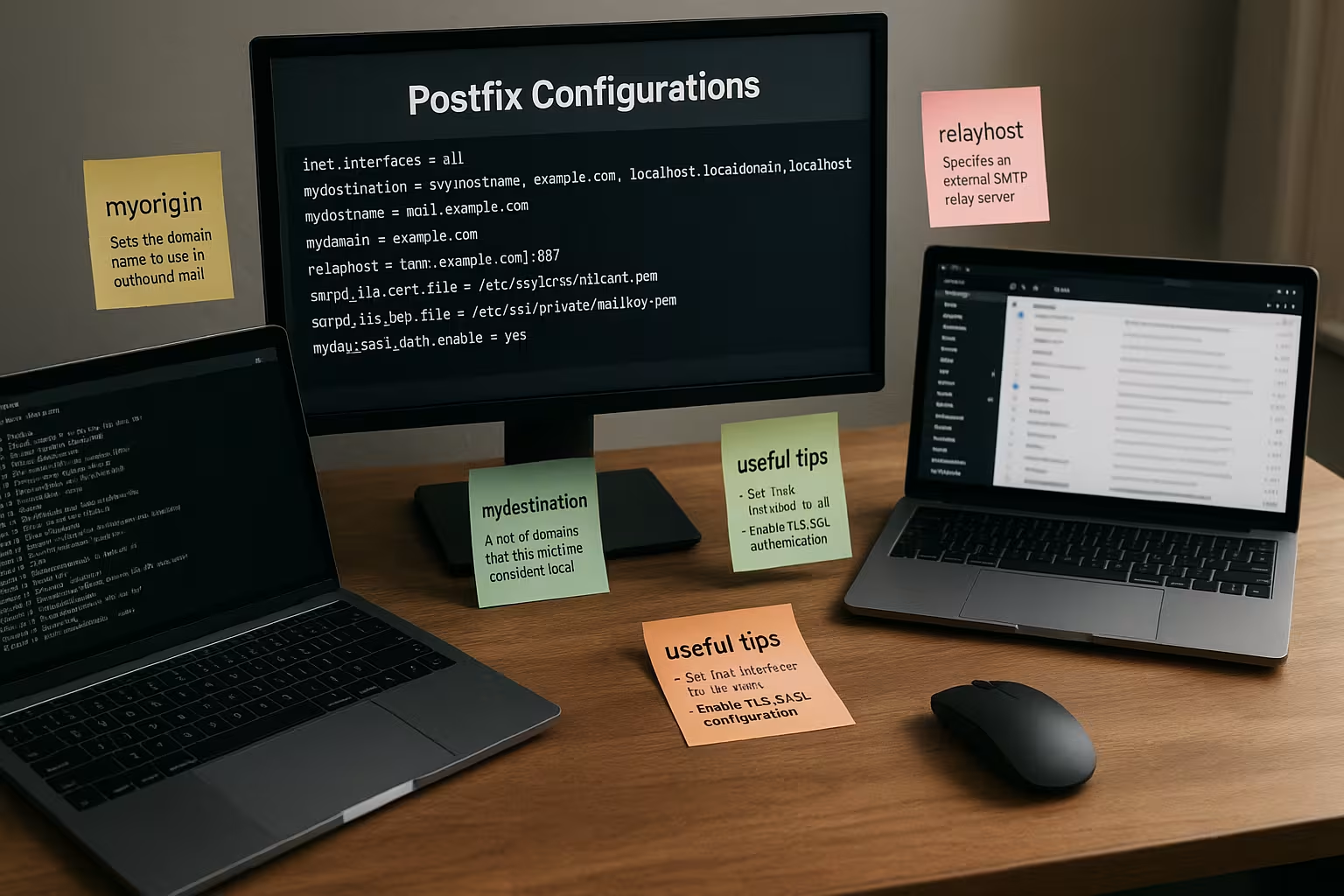

Die Datei /etc/postfix/main.cf bestimmt fast alle Kernfunktionen von Postfix. Zusätzlich regelt die master.cf den Ablauf einzelner Dienste wie smtpd oder pickup. Für flexiblere Anpassungen bietet sich das Kommandozeilentool postconf an – perfekt für kurzfristige Änderungen ohne Editor.

Wer tiefer einsteigen möchte, findet auf diesem Einrichtungsleitfaden für Postfix Server eine praktische Schritt-für-Schritt-Anleitung. Die Kombination aus main.cf und postconf bietet Struktur und Flexibilität in einer einzigen Lösung.

Für größere Mailserver lohnt es sich zudem, ein Versionsmanagement für Konfigurationsdateien einzusetzen. Durch Systeme wie Git kannst du Änderungen schnell nachverfolgen und bei Bedarf rückgängig machen. Das spart nicht nur Zeit, sondern bietet dir auch Sicherheiten bei Updates oder neuen Features. Beachte dabei, dass sensible Daten wie Passwörter nicht im Klartext in Git landen.

Grundlagen verstehen – essentielle Parameter

Ein funktionierender Mailserver setzt ein korrektes Grundgerüst voraus. Mindestens solltest du die folgenden Optionen korrekt setzen:

myhostname: z. B. mail.deinserver.demyorigin: meist identisch mit$mydomaininet_interfaces = all: akzeptiert Verbindungen von allen Interfaceshome_mailbox = Maildir/: sortiert E-Mails in das sichere Maildir-Format

Diese Einstellungen entscheiden darüber, wie dein Server E-Mails sendet, empfängt und lokal speichert. Häufig vergessen wird, dass auch mynetworks passend gesetzt sein muss, damit nur gewollte IP-Adressen Relay-Rechte haben. Besonders in größeren Umgebungen oder bei mehreren IPv4- und IPv6-Adressen kann das genaue Definieren vertrauenswürdiger Netze enorm wichtig sein.

Für multi-domain-fähige Setups gilt es, auch virtual_alias_domains und virtual_alias_maps zu konfigurieren. Damit können mehrere Domains auf demselben Server betrieben werden, ohne dass du für jede Domain eine eigene Instanz benötigst. Die Hauptkonfiguration bleibt dieselbe; du definierst lediglich, welche Domains auf welche lokalen Systemnutzer oder externe Adressen aufgelöst werden.

Postfix als Smarthost konfigurieren

Wenn dein Server nur E-Mails versenden soll, bietet sich ein sogenannter Send-Only-Modus über einen Smarthost an. Dafür brauchst du:

- Eintrag

relayhost = [smtp.provider.de]:587in der main.cf - Benutzername und Passwort per

/etc/postfix/sasl_passwd - Absicherung der Datei mit

chmod 600sowie Hash-Generierung mitpostmap

Bedenke: Du brauchst TLS und Authentifizierung mit smtp_sasl_auth_enable = yes. Das schützt deinen Server vor Missbrauch. Sehr hilfreich ist es zudem, smtp_sasl_security_options = noanonymous zu setzen, damit die SMTP-Verbindung nicht für anonyme Authentifizierungsversuche offensteht.

Überwachst du den Versand großer Mengen E-Mails, kann es von Vorteil sein, das Logging entsprechend zu erweitern und Tools wie pflogsumm einzusetzen. Damit erhältst du tägliche Berichte über das Versandvolumen, Fehler und potentielle Spam-Versuche, die über deinen Smarthost laufen.

Sichere Absenderadressen mit sender_canonical_maps

Mailprovider wie Gmail lehnen E-Mails ohne gültige Absendeadresse ab. Über sender_canonical_maps wandelst du lokale Systemnamen wie „ubuntu“ in echte Absenderadressen um. Das geschieht via Mapping-Datei, beispielsweise so:

webuser [email protected]Nach jeder Änderung immer postmap aufrufen und Postfix neu laden. Andernfalls greifen die neuen Einstellungen nicht. In Umgebungen mit mehreren Projekten oder Subdomains kann es sinnvoll sein, diese Canonical Maps sehr fein zu strukturieren. So kann „webuser1“ automatisch auf „[email protected]“ gemappt werden, während „webuser2“ als „[email protected]“ auftritt. Damit bleibt die interne Struktur deines Systems sauber und du vermeidest Ablehnungen bei großen Providern.

SSL und TLS Verschlüsselung aktivieren

Datenschutz und Vertrauenswürdigkeit hängen eng mit der Transportverschlüsselung zusammen. In der simplesten Variante aktivierst du TLS mit:

smtp_tls_security_level = mayFür Pflichtverschlüsselung nutzt du stattdessen encrypt. Die zugehörigen Zertifikate definierst du in smtpd_tls_cert_file und smtpd_tls_key_file. Mehr zur Absicherung findest du im Artikel Postfix mit Perfect Forward Secrecy konfigurieren.

Achte darauf, dass dein Zertifikat vertrauenswürdig ist und nicht abgelaufen oder selbstsigniert. Während selbstsignierte Zertifikate für Tests ausreichend sind, werden sie häufig von Providern oder Empfängermailservern als unsicher eingestuft. Mit Let’s Encrypt erhältst du kostenfreie und automatisiert verlängerbare Zertifikate, was dir viel manuellen Aufwand erspart und eine solide Basis für verschlüsselte Verbindungen bietet.

Du kannst außerdem die Cipher Suites anpassen, um schwache Verschlüsselungsverfahren zu vermeiden. Auch wenn das in manchen Fällen Kompatibilitätsprobleme mit älteren Mailservern schafft, lohnt es sich in der Regel, nur moderne Protokolle wie TLS 1.2 und höher zuzulassen.

Postfix und Maildir für zuverlässige Mailzustellung

Das Maildir-Format speichert jede Mail als einzelne Datei. Das beugt Datenverlust vor und erleichtert IMAP-Zugriff über Clients wie Thunderbird oder Roundcube. Gib dafür an:

home_mailbox = Maildir/Zudem musst du für jeden Nutzer das Verzeichnis ~/Maildir initial anlegen. Apache, Dovecot und Postfix arbeiten mit Maildir seit Jahren problemlos zusammen.

Wenn du zusätzlich Quota-Regeln pro Mailverzeichnis einführen möchtest, lohnt sich ein Blick in die Konfiguration deines IMAP-Servers wie Dovecot. Dort lassen sich Speicherbeschränkungen für einzelne Postfächer definieren, sodass du Serverressourcen im Griff behältst. Durch die enge Verzahnung von Maildir und Dovecot kannst du Warnungen an die Benutzer definieren, falls diese kurz davor sind, das Limit zu erreichen.

Warteschlangen, Fehleranalyse und Logdateien

Nach jeder Änderung solltest du deine Konfiguration mit sudo postfix check prüfen. Fehler erkennst du in der Datei /var/log/mail.log oder /var/log/maillog. Offene Nachrichten zeigt das Tool mailq an.

Log-Einträge sind das beste Werkzeug, um Probleme wie fehlerhafte DNS-Einträge oder Verbindungsabbrüche zu erkennen. Solltest du wiederholt „certificate verification failed“-Meldungen sehen, hilft dir dieser Beitrag weiter: Problemlösung zu TLS-Fehlern mit Gmail.

Gerade in Szenarien mit hohem Mailaufkommen kann es sinnvoll sein, auch Bounce-Meldungen im Auge zu behalten. Mit postsuper lassen sich einzelne Nachrichten aus der Queue löschen oder erneut zustellen, falls Fehler vorlagen. postcat ermöglicht dir einen Blick in den Inhalt einer noch in der Queue befindlichen Mail. So kannst du schnell feststellen, ob eventuell falsche Header oder fehlende Absenderadressen Erfolg und Zustellrate gefährden.

Sicherheitsvorkehrungen umsetzen

Ein gut konfigurierter Mailserver braucht Sicherheitsmechanismen auf mehreren Ebenen. Beachte dabei folgende Punkte:

- Setze mynetworks auf vertrauenswürdige IP-Bereiche (z. B. 127.0.0.1, ::1)

- Verwende sichere SMTP-Zugangsdaten

- Aktiviere TLS mit gültigen Zertifikaten

- Richte SPF, DKIM und optional Greylisting ein

So steigerst du deine Zustellrate und schützt dich vor Missbrauch. Bedenke, dass SPF und DKIM nur funktionieren, wenn die DNS-Einträge korrekt gesetzt sind. Für DKIM bietet es sich an, einen eigenen Key pro Domain zu erstellen und diesen automatisch zu rotieren. Dadurch verhinderst du, dass ein kompromittierter Schlüssel langfristig verwendet wird.

Ein weitergehender Schutz vor Spam ist die Integration von RBL- (Realtime Blackhole Lists) oder DNSBL-Diensten (DNS-based Blackhole List). Mit entsprechenden Einträgen in main.cf kannst du eingehende Verbindungen aus bekannten Spam-Netzwerken unterbinden, bevor sie deinen Mailserver überhaupt erreichen.

Erweiterte Einstellungsmöglichkeiten und Features

Postfix bietet viele Optionen, um komplexe Szenarien abzubilden. Mit header_checks und body_checks kannst du beispielsweise E-Mails filtern, die bestimmte Zeichenketten im Header oder Body enthalten. Das kann helfen, Spam oder gefährliche Anhänge auszusortieren, bevor sie in dein System gelangen. Für Firmen, die sensible Daten schützen müssen, kann es sinnvoll sein, bestimmte Dateitypen wie .exe-Dateien oder Skripte einfach zu blockieren.

Weitere interessante Features umfassen:

- Postfix Policy Services: Hier kannst du in Echtzeit über sogenannte Policy-Dämonen entscheiden, ob eine E-Mail angenommen, abgewiesen oder in eine Greylisting-Schleife geschickt werden soll.

- Begrenzung von gleichzeitigen Verbindungen: Unter hohen Lastspitzen kann es Sinn machen, pro IP nur eine gewisse Anzahl gleichzeitiger SMTP-Verbindungen zuzulassen, um DDOS-ähnliche Angriffe zu verhindern.

- Adress Rewriting: Neben den Sender-Canonical Maps gibt es auch Möglichkeiten für Empfänger-Rewrites (recipient_canonical_maps), um das interne Namensschema von externen Absendern zu verbergen.

Gerade in großen Netzwerken oder bei Hostern, die Shared Webhosting anbieten, kommt es oft vor, dass viele verschiedene Anwendungen E-Mails verschicken. Hier ist eine strikte Trennung der Absenderadressen und eine klar strukturierte Mapping-Engine essenziell, damit jede Anwendung die richtige Absenderdomain nutzt. Fehlkonfigurationen in diesem Bereich führen oft zu DMARC-Fehlern oder verweigerten Zustellungen.

Postfix mit Dovecot, ClamAV & Co. erweitern

Für eingehende Mails brauchst du zusätzlich einen IMAP/POP3-Server wie Dovecot. Antivirus- und Spamfilter wie Amavis, SpamAssassin oder ClamAV ergänzen das Setup. Zusammen ergeben sie einen vollständigen Mailserver, den du auch über Webmail-Zugänge verwalten kannst. Roundcube bietet hier eine einfache Oberfläche im Browser.

Diese Komponenten erweitern deinen Postfix-Server zu einem vollständigen Mailcenter mit abgerundeter Zugriffskontrolle – ideal für Unternehmen und Selbstständige. Mit Amavis beispielsweise kannst du in Kombination mit SpamAssassin und ClamAV sowohl den Spamlevel einer E-Mail bestimmen als auch virenbelastete Nachrichten abweisen. Für die Quarantäne-Bearbeitung empfiehlt sich ein Web-Interface, sodass Administratoren zügig falsch einsortierte E-Mails („False Positives“) freigeben können. Auch das Monitoring von Logs und Spam-Statistiken wird damit deutlich einfacher.

Hosting-Anbieter für Postfix im Direktvergleich

Du willst keinen eigenen Server betreiben? Einige Anbieter bieten voller Root-Zugriff mit optimierter Postfix-Integration. Der Vergleich:

| Anbieter | Leistung | Preis | Sicherheit | Empfehlung |

|---|---|---|---|---|

| webhoster.de | Sehr gut | Günstig | Hoch | 1 (Testsieger) |

| Anbieter B | Gut | Mittel | Hoch | 2 |

| Anbieter C | Befriedigend | Günstig | Mittel | 3 |

Je nachdem, wie viele Mails pro Tag du erwartest und welche Funktionen du selbst administrieren möchtest, unterscheidet sich die Wahl des passenden Hosters. Manche Anbieter ermöglichen automatische DDoS-Abwehrsysteme, was gerade bei der Flut von Spamversuchen nützlich ist. Auch der Support spielt eine große Rolle: Im Fehlerfall solltest du schnell Hilfe bekommen, um Ausfälle zu minimieren.

Zusammenfassung – Meine abschließende Einschätzung

Mit den richtigen Postfix Einstellungen erreichst du ein Setup, das sowohl sicher als auch leistungsfähig ist. Es genügt, die Konfigurationsdateien verständlich zu strukturieren, auf den Smarthost-Versand zu achten und Verschlüsselung korrekt zu nutzen. Ein Einstieg ist schnell geschafft – vorausgesetzt, du hältst dich an die empfohlenen Parameter und gehst Schritt für Schritt vor.

Durch Tools wie mailq, postmap und Postfix-Logs behältst du bei Problemen jederzeit den Überblick. Nutze bestehende Erweiterungen sinnvoll, um deinen E-Mail-Versand nicht zur Schwachstelle, sondern zur stabilen Grundlage deiner Kommunikation zu machen. Mit etwas Erfahrung und konsequenter Pflege wirst du merken, wie robust dein Setup ist und wie gut sich der eigene Mailserver in eine professionelle IT-Infrastruktur integrieren lässt. Wer zusätzlich Module wie Dovecot, SpamAssassin und ClamAV nutzt, kann sogar anspruchsvolle Anforderungen im Business-Umfeld erfüllen und gewinnt letztlich die volle Kontrolle über den Mailfluss seines Unternehmens.