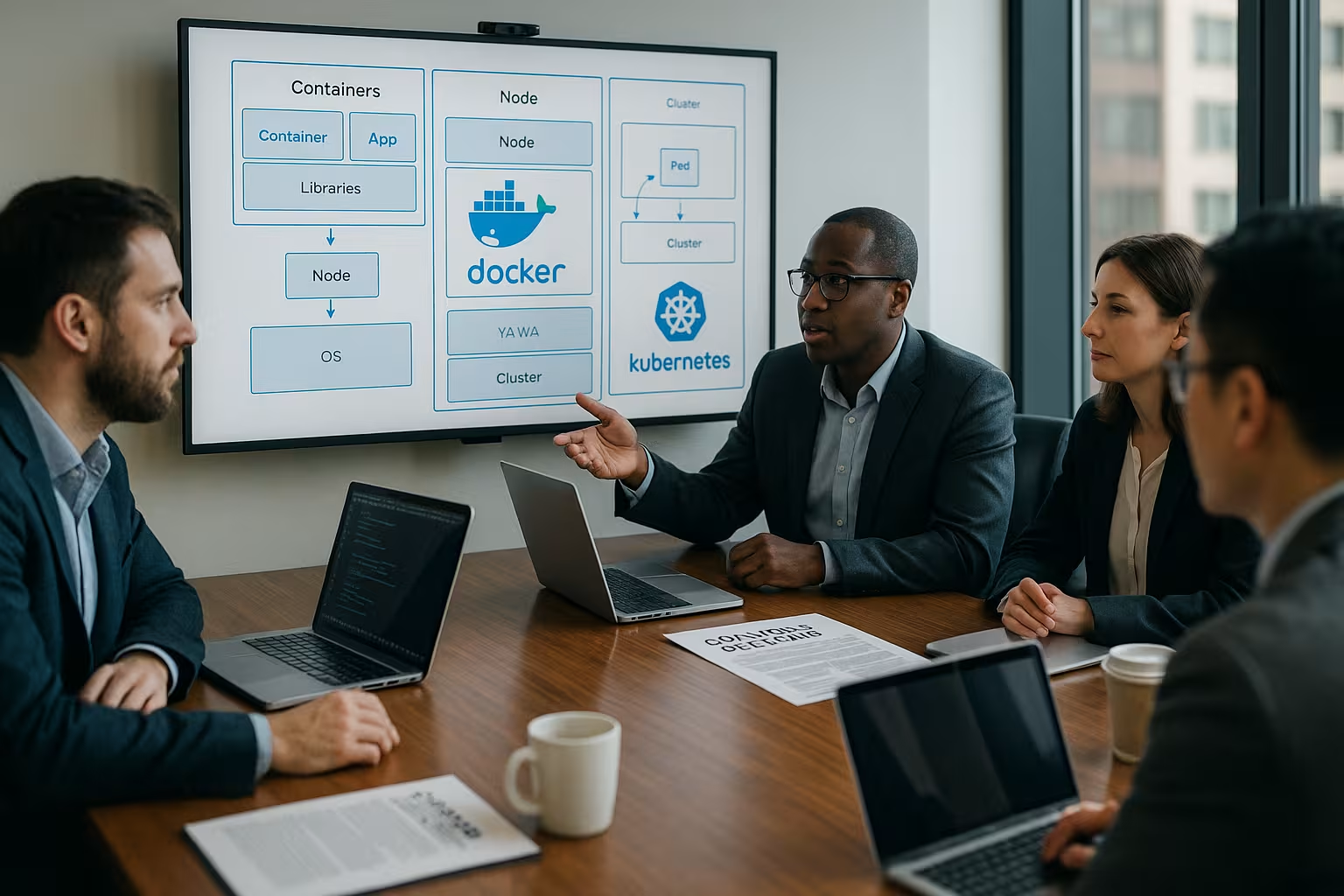

Containersikkerhed i hosting handler om risiko, ansvar og tillid. Jeg viser på en praktisk måde, hvordan jeg gør Docker- og Kubernetes-miljøer hårde, så Hoster Reducer angrebsflader og inddæm hændelser på en ren måde.

Centrale punkter

Følgende nøgleaspekter styrer mine beslutninger og prioriteringer, når det gælder Container-sikkerhed. De giver et direkte udgangspunkt for hosting-teams, der ønsker at reducere risici på en målbar måde.

- Harde billederHold dig til et minimum, scan regelmæssigt, start aldrig som root.

- RBAC strengSmå klipperettigheder, aktive revisionslogs, ingen ukontrolleret vækst.

- Afbryd forbindelsen til netværketStandard - afvis, begræns øst-vest-trafik, tjek politikker.

- Beskyttelse af runtimeOvervågning, EDR/eBPF, tidlig genkendelse af uregelmæssigheder.

- Sikkerhedskopiering og gendannelseØv dig i snapshots, sikkerhedskopier hemmeligheder, test gendannelse.

Jeg prioriterer disse punkter, fordi de har størst indflydelse på den virkelige Reduktion af risiko tilbud. De, der arbejder grundigt her, lukker de mest almindelige huller i klyngens hverdag.

Hvorfor sikkerhed er anderledes i containere

Flere containere deler en kerne, så en fejl tipper ofte over i Sidelæns bevægelser rundt omkring. Et urent basisbillede mangedobler sårbarheder på tværs af dusinvis af implementeringer. Fejlkonfigurationer som f.eks. for brede tilladelser eller åbne sockets kan udnytte værten på få minutter. Jeg planlægger forsvar i flere lag: fra build til registreringsdatabasen, adgang, netværk og Runtime. Som udgangspunkt er det værd at tage et kig på Isolerede hostingmiljøerfordi isolation og mindre privilegier er klart målbare her.

Sikker drift af Docker: Billeder, dæmon, netværk

Jeg bruger minimalistisk, testet Basisbilleder og flytte konfiguration og hemmeligheder til runtime. Containere kører ikke som root, Linux-funktionerne er reduceret, og følsomme filer ender ikke i billedet. Docker-dæmonen forbliver isoleret, jeg indstiller kun API-slutpunkter med stærke TLS-beskyttelse. Jeg monterer aldrig soklen i produktionscontainere. På netværkssiden gælder mindste privilegium: indgående og udgående kun eksplicit autoriserede forbindelser, flankeret af firewall-regler og L7-logfiler.

Hærdning af Kubernetes: RBAC, navneområder, politikker

I Kubernetes definerer jeg roller granulært med RBAC og tjekke dem cyklisk ved audit. Navnerum adskiller arbejdsbelastninger, klienter og følsomheder. NetworkPolicies har en default-deny-tilgang og åbner kun, hvad en tjeneste virkelig har brug for. For hver pod indstiller jeg SecurityContext-indstillinger som runAsNonRoot, forbyder Privilege Escalation og dropper Kapaciteter som NET_RAW. Adgangskontrol med OPA Gatekeeper forhindrer fejlbehæftede implementeringer i at komme ind i klyngen.

CI/CD-pipeline: Scan, underskriv, bloker

Jeg integrerer sårbarhedsscanninger for Billeder af containere i pipelinen og blokerer builds med kritiske fund. Billedsignering skaber integritet og sporbarhed tilbage til kilden. Policy-as-code håndhæver minimumsstandarder, f.eks. ingen :latest-tags, ingen privilegerede pods og definerede bruger-id'er. Selve registret skal også beskyttes: private repos, uforanderlige tags og kun adgang for autoriserede brugere. Servicekonti. På den måde stopper forsyningskæden fejlbehæftede genstande, før de når klyngen.

Netværkssegmentering og øst-vest-beskyttelse

Jeg begrænser sidelæns bevægelser ved at sætte hårde grænser i Klynge-netværk. Mikrosegmentering på namespace- og app-niveau reducerer omfanget af en indtrængen. Jeg dokumenterer ind- og udgangskontroller i takt med kode- og versionsændringer. Jeg beskriver service-til-service-kommunikation i detaljer, observerer uregelmæssigheder og blokerer mistænkelig adfærd med det samme. TLS i pod-netværket og stabile identiteter gennem serviceidentiteter strammer op. Beskyttelse Fortsæt.

Overvågning, logning og hurtig reaktion

Jeg registrerer målinger, logfiler og hændelser i realtid og er afhængig af Registrering af anomalier i stedet for blot statiske tærskelværdier. Signaler fra API-servere, Kubelet, CNI, Ingress og workloads strømmer ind i en central SIEM. eBPF-baserede sensorer registrerer mistænkelige syscalls, filadgang eller container escapes. Jeg har runbooks klar til hændelser: isoler, lav retsmedicinsk backup, roter, gendan. Uden erfarne Playbooks gode værktøjer falder til jorden i en nødsituation.

Hemmeligheder, compliance og backup

Jeg opbevarer hemmeligheder i krypteret form, roterer dem regelmæssigt og begrænser deres Levetid. Jeg implementerer KMS/HSM-understøttede procedurer og sikrer klare ansvarsområder. Jeg tager regelmæssigt backup af datalagring og tester gendannelsen på en realistisk måde. Jeg forsegler Kubernetes-objekter, CRD'er og storage-snapshots mod manipulation. Hvem Docker-hosting bør kontraktligt afklare, hvordan nøglemateriale, backup-cyklusser og gendannelsestider reguleres, så Revision og drift passer sammen.

Hyppige fejlkonfigurationer og direkte modforanstaltninger

Container med root-bruger, mangler readOnlyRootFilesystem-Flags eller åbne host-stier er klassikere. Jeg fjerner konsekvent privilegerede pods og bruger ikke HostNetwork og HostPID. Jeg vurderer eksponerede Docker-sokler som et kritisk hul og fjerner dem. Jeg udskifter netværk med standardtilladelser med klare politikker, der definerer og kontrollerer kommunikation. Adgangskontroller blokerer risikable manifester, før de er løbe.

Praktisk hærdning af Docker-dæmonen

Jeg deaktiverer ubrugte fjern-API'er, aktiverer Klientcertifikater og placere en firewall foran motoren. Dæmonen kører med AppArmor/SELinux-profiler, Auditd registrerer sikkerhedsrelevante handlinger. Jeg adskiller namespaces og cgroups rent for at håndhæve ressourcekontrol. Jeg skriver logs til centraliserede backends og holder øje med rotationer. Værtshærdning er fortsat obligatorisk: kerneopdateringer, minimering af Pakkens omfang og ingen unødvendige tjenester.

Valg af udbyder: Sikkerhed, managed services og sammenligning

Jeg vurderer udbyderne efter teknisk dybde, Gennemsigtighed og reviderbarhed. Dette omfatter certificeringer, retningslinjer for hærdning, svartider og genoprettelsestest. Administrerede platforme bør tilbyde adgangspolitikker, tilbyde billedscanning og levere klare RBAC-skabeloner. Hvis du stadig er i tvivl, kan du finde Sammenligning af orkestrering nyttig orientering om kontrolplaner og driftsmodeller. Følgende oversigt viser udbydere med klare Tilpasning af sikkerhed:

| Sted | Udbyder | Funktioner |

|---|---|---|

| 1 | webhoster.de | Administreret Docker & Kubernetes, sikkerhedsrevision, ISO 27001, GDPR |

| 2 | Hostserver.net | ISO-certificeret, GDPR, containerovervågning |

| 3 | DigitalOcean | Globalt cloud-netværk, enkel skalering, fordelagtige startpriser |

Driftssikkerhed gennem politikker og tests

Uden regelmæssig Kontroller Jeg har styr på alle sikkerhedskoncepter. Jeg udruller automatisk benchmarks og politikker og knytter dem til compliance-tjek. Kaos- og GameDay-øvelser tester isolation, alarmer og playbooks på en realistisk måde. KPI'er som "Mean Time to Detect" og "Mean Time to Recover" styrer mine forbedringer. Jeg udleder mål fra afvigelser og forankrer dem solidt i Proces.

Hærdning af knudepunkter og værter: den første forsvarslinje

Sikre containere starter med sikre værter. Jeg minimerer basis-OS'et (ingen compilere, ingen debug-værktøjer), aktiverer LSM'er som AppArmor/SELinux og bruger konsekvent cgroups v2. Kernen forbliver opdateret, jeg deaktiverer unødvendige moduler, og jeg vælger hypervisor- eller MicroVM-isolering til særligt følsomme arbejdsbelastninger. Jeg sikrer Kubelet med en deaktiveret skrivebeskyttet port, klientcertifikater, restriktive flag og et tæt firewall-miljø. Swap forbliver slukket, tidskilder signeres, og NTP-drift overvåges - tidsstempler er vigtige for kriminalteknik og Revision kritisk.

PodSecurity og profiler: Gør standarder bindende

Jeg gør sikkerhed til standardindstillingen: Jeg håndhæver PodSecurity-standarder for hele klyngen og strammer dem for hvert navnerum. Seccomp-profiler reducerer syscalls til det nødvendige, AppArmor-profiler begrænser filadgang. Jeg kombinerer readOnlyRootFilesystem med tmpfs til skrivekrav og indstiller fsGroup, runAsUser og runAsGroup eksplicit. HostPath-monteringer er tabu eller strengt begrænset til skrivebeskyttede, dedikerede stier. Jeg dropper kapaciteter helt som standard og tilføjer dem kun sjældent specifikt. Dette resulterer i reproducerbare, minimalt privilegerede Arbejdsbyrder.

Uddybning af forsyningskæden: SBOM, herkomst og signaturer

Scanninger alene er ikke nok. Jeg opretter en SBOM for hvert build, kontrollerer det i forhold til politikker (forbudte licenser, risikable komponenter) og registrerer oprindelsesdata. Ud over billedet dækker signaturer også metadata og build-proveniens. Adgangskontroller tillader kun signerede, politik-kompatible artefakter og afviser :nyeste tags eller muterbare tags. I miljøer med luftspalte replikerer jeg registreringsdatabasen, signerer offline og synkroniserer på en kontrolleret måde - integriteten forbliver verificerbar, selv uden en konstant internetforbindelse.

Adskillelse af klienter og beskyttelse af ressourcer

Ægte multi-tenancy kræver mere end namespaces. Jeg arbejder med RessourceKvoterLimitRanges og PodPriority for at forhindre "støjende naboer". Jeg adskiller lagerklasser efter følsomhed og isolerer snapshots pr. klient. Det dobbelte kontrolprincip gælder for administratoradgang, og følsomme navneområder tildeles dedikerede servicekonti og analyserbare revisionsspor. Jeg strammer også udgangsreglerne for build- og test-navneområder og forhindrer konsekvent adgang til produktionsdata.

Sikring af datastien: stateful, snapshots, modstandsdygtighed over for ransomware

Jeg sikrer stateful workloads med end-to-end-kryptering: transport med TLS, i hvile i volumen ved hjælp af udbyder- eller CSI-kryptering, nøgle via KMS. Jeg mærker snapshots som manipulationssikre, overholder opbevaringspolitikker og tester gendannelsesstier, herunder app-konsistens. For at modstå ransomware er jeg afhængig af uforanderlige kopier og separate Backup-domæner. Adgang til backup-repos følger separate identiteter og streng least privilege, så en kompromitteret pod ikke kan slette nogen historik.

Serviceidentiteter og nul tillid i klyngen

Jeg forankrer identitet i infrastrukturen, ikke i IP'er. Serviceidentiteter modtager kortvarige certifikater, mTLS beskytter service-til-service-trafik, og L7-politikker tillader kun definerede metoder og stier. Omdrejningspunktet er en klar AuthN/AuthZ-model: hvem taler med hvem, til hvilket formål og hvor længe. Jeg automatiserer certifikatrotation og holder hemmeligheder uden for images. Det skaber et modstandsdygtigt nultillidsmønster, som forbliver stabilt selv med IP-ændringer og automatisk skalering.

Afværg DoS- og ressourceangreb

Jeg indstiller hårde anmodninger/grænser, begrænser PID'er, filbeskrivelser og båndbredde, og jeg overvåger kortvarig lagring. Buffere før indgang (hastighedsgrænser, timeouts) forhindrer individuelle klienter i at blokere klyngen. Backoff-strategier, strømafbrydere og budgetgrænser i implementeringen holder fejl lokale. Ingress-controllere og API-gateways får separate, skalerbare noder - så kontrolniveauet forbliver beskyttet, når der opstår offentlige belastningstoppe.

Anerkendelse og respons specifikt

Runbooks er operationelle. Jeg isolerer kompromitterede pods med netværkspolitikker, markerer noder som ikke-skedulerbare (cordon/drain), sikrer artefakter (containerfilsystemer, hukommelse, relevante logs) og holder beviskæden komplet. Jeg roterer automatisk hemmeligheder, tilbagekalder tokens og genstarter workloads på en kontrolleret måde. Efter hændelsen flyder en gennemgang tilbage til politikker, tests og dashboards - sikkerhed er en læringscyklus, ikke en engangshandling.

Styring, verifikation og overholdelse

Det, der er sikkert, er det, der kan bevises. Jeg indsamler beviser automatisk: Politikrapporter, signaturtjek, scanningsresultater, RBAC-differencer og kompatible implementeringer. Ændringer foretages via pull requests, med anmeldelser og en ren ændringslog. Jeg forbinder fortrolighed, integritet og tilgængelighed med målbare kontroller, der består af revisioner. Jeg adskiller drift og sikkerhed så vidt muligt (adskillelse af opgaver) uden at miste hastighed - klare roller, klare ansvarsområder, klar Gennemsigtighed.

Teamaktivering og "sikker som standard"

Jeg leverer "Golden Paths": testede basisbilleder, implementeringsskabeloner med SecurityContext, færdige NetworkPolicy-moduler og pipeline-skabeloner. Udviklere får hurtige feedback-loops (pre-commit-tjek, build-scanninger), og sikkerhedsmestre i teams hjælper med spørgsmål. Trusselsmodellering før første commit sparer dyre rettelser senere. Målet er, at den sikre tilgang skal være den hurtigste - gelændere i stedet for gatekeeping.

Overblik over ydeevne, omkostninger og stabilitet

Hærdning skal matche platformen. Jeg måler overhead for eBPF-sensorer, signaturkontrol og adgangskontrol og optimerer dem. Minimale billeder fremskynder implementeringen, reducerer angrebsfladen og sparer overførselsomkostninger. Registry garbage collection, build cache-strategier og klare tagging-regler holder forsyningskæden slank. Sikkerhed forbliver således en effektivitetsfaktor snarere end en bremse.

Konklusion: Sikkerhed som daglig praksis

Containersikkerhed lykkes, når jeg har klar Standarder automatisere dem og kontrollere dem løbende. Jeg starter med rent hærdede billeder, strenge politikker og håndgribelig segmentering. Derefter holder jeg øje med runtime-signaler, træner incident response og tester recovery. På den måde bliver angrebsfladerne mindre, og fejlene forbliver begrænsede. Hvis du går systematisk til værks, reducerer du risikoen mærkbart og beskytter både dine egne og kundernes data. Omdømme.