Konfiguration af Plesk-firewallen er et afgørende skridt i en effektiv sikring af servere mod angreb og uautoriseret datatrafik. Med den integrerede løsning i Plesk-panelet kan adgangen kontrolleres på en målrettet måde, sikkerhedshuller kan lukkes, og systemintegriteten kan styrkes permanent.

Centrale punkter

- Firewall-regler forhindrer korrekt uønsket adgang udefra.

- Die Plesk-integration muliggør enkel styring direkte i kontrolpanelet.

- Forudgående konfigurationer giver et højt sikkerhedsniveau lige fra den første installation.

- Med Logning og overvågning angrebsforsøg kan spores og analyseres.

- Udvidelser som Fail2Ban øger beskyttelsen mod brute force-angreb.

Hvad kendetegner Plesk Firewall

Plesk-firewallen er fuldt integreret i hostingpanelet og kan styres uden yderligere software. Den filtrerer netværksdata i henhold til brugerdefinerede regler og beskytter dermed tjenester som HTTP, HTTPS, FTP og SSH mod uautoriseret adgang. Den grafiske brugergrænseflade, som gør det muligt at ændre indstillingerne intuitivt, er særlig nyttig. Manuelle konfigurationsmuligheder for mere dybdegående regler er også tilgængelige for avancerede brugere. Det særligt stærke punkt er kombinationen af en brugervenlig grænseflade og præcis trafikkontrol.

Sådan konfigureres Plesk-firewallen

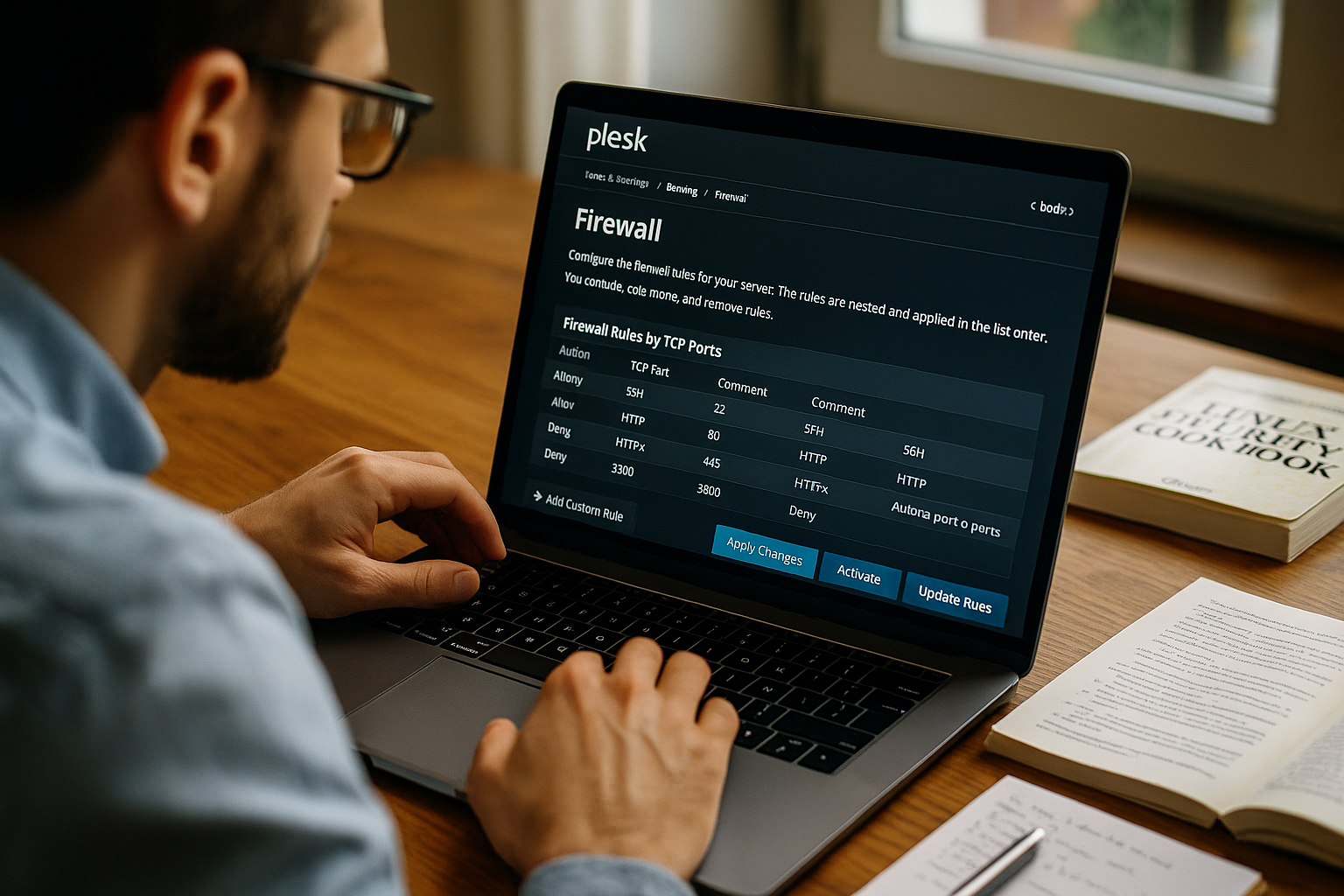

Firewallen administreres direkte via Plesk-dashboardet under afsnittet "Værktøjer og indstillinger" > "Firewall". Efter aktivering kan du definere nøjagtigt, om hver applikation eller port skal være åben eller blokeret. Indgående og udgående datatrafik kan reguleres individuelt - for eksempel for kun at tillade specifikke IP-adresser til en tjeneste. Efter hver ændring skal firewall-tjenesten genstartes, før den træder i kraft. Brugergrænsefladen viser live, hvilke porte der er åbne eller blokerede.

Anbefalede firewall-regler for almindelige tjenester

For at sikre, at serverne forbliver effektivt beskyttet, bør firewallen kun lade de absolut nødvendige porte være åbne. Følgende tabel viser anbefalede indstillinger for typiske webhosting-scenarier:

| Service | Havn | Status |

|---|---|---|

| SSH (fjernadgang) | 22 (TCP) | Åben - kun for administrator-IP |

| HTTP (hjemmesider) | 80 (TCP) | Åben for alle IP'er |

| HTTPS (sikre hjemmesider) | 443 (TCP) | Åben for alle IP'er |

| FTP | 21 (TCP) + passive porte | Låst hvis ikke brugt |

| Fjernadgang til MySQL | 3306 (TCP) | Låst Klik kun på de nødvendige IP'er |

Ekstra beskyttelse med Fail2Ban

Kombinationen af Plesk Firewall og Fail2Ban-tjenesten giver dobbelt beskyttelse mod gentagne login-forsøg. Fail2Ban overvåger logfiler for mistænkelige aktiviteter som f.eks. for mange loginforsøg og blokerer automatisk den tilsvarende IP. Især for tjenester som SSH styrker denne foranstaltning massivt forsvaret mod automatiserede brute force-angreb. En trin-for-trin-guide til, hvordan du Fail2Ban aktiveret i Pleskhjælper med hurtig implementering.

Effektiv administration af firewalls

En stor fordel ved Plesk-firewallen er den automatisering, som de forudkonfigurerede profiler giver. De gør det muligt at aktivere typiske porte til webservere, mailservere eller FTP-tjenester med et enkelt klik. Avancerede brugere kan tilpasse disse profiler eller oprette deres egne skabeloner. Til tilbagevendende ændringer er det værd at bruge scripts eller CLI-kommandoer via "firewalld" (Linux). De, der sætter pris på overblik, kan integrere ekstern overvågning, f.eks. via SNMP eller centraliserede log-evalueringsværktøjer.

Luk sikkerhedshuller én gang for alle

En firewall alene er ikke nok, hvis der er åbne tjenester, som ingen bruger. Du bør derfor regelmæssigt tjekke, om åbne porte virkelig er nødvendige. Et ofte overset svagt punkt er f.eks. FTP-adgang, som kan erstattes af moderne SFTP-alternativer. Det samme gælder for MySQL-fjernadgang, som kun bør tillades for visse IP'er. En god firewall-indstilling kan kendes på, at så lidt udgående trafik som muligt er mulig - nøgleordet er "default deny". Yderligere tips til mere sikkerhed kan findes i denne Guide til sikring af Plesk-miljøer.

Forståelse og analyse af firewall-protokoller

Firewallen fører præcise logfiler over blokerede forbindelser, vellykkede pakkeadgange eller fejlbehæftede forespørgsler. Disse oplysninger giver vigtige spor i tilfælde af sikkerhedshændelser. Hvis du regelmæssigt kigger på logfilerne, kan du genkende mønstre og handle mere målrettet mod tilbagevendende angreb - især med hyppigt blokerede IP-adresser. Værktøjer som Logwatch eller Fail2Ban-Reporter kan levere automatiserede rapporter. Jeg bruger også notifikationsplugins til at modtage en e-mail direkte i tilfælde af usædvanlig adfærd.

For teams: strukturér adgangsstyring på en fornuftig måde

Der kan oprettes brugere med forskellige autorisationer i Plesk. Det betyder, at ikke alle administratorer har brug for adgang til firewall-konfigurationen. Især for store teams er det tilrådeligt at strukturere tildelingen af autorisationer tydeligt. Det forhindrer utilsigtede ændringer og beskytter følsomme områder. Hvis du involverer eksterne tjenesteudbydere, bør du eksplicit gemme deres IP-adresser og fjerne dem igen ved projektets afslutning. Det er en enkel metode til at bevare kontrollen og overblikket.

Avancerede firewall-koncepter for mere sikkerhed

Ud over de grundlæggende funktioner kan firewall-opsætningen i Plesk udvides til at omfatte en række avancerede mekanismer. Disse omfatter målrettet brug af "udgående" regler for at forhindre, at uønsket trafik fra serveren når ud til omverdenen. Mange virksomheder er primært opmærksomme på indgående forbindelser, men overser, at udgående pakker også kan være et angrebsscenarie - for eksempel i tilfælde af malware, der forsøger at sende data til internettet.

Et andet aspekt er håndteringen af IPv6. Mange konfigurationer fokuserer stadig på IPv4, selv om IPv6 længe har været standarden. I Plesk kan IPv6-regler defineres parallelt med IPv4-regler. Det er især vigtigt at undgå forkerte "allow any"-konfigurationer for IPv6. Det giver ofte kun mening at bruge IPv6 aktivt, hvis hele servermiljøet, inklusive DNS og netværksinfrastruktur, er sat korrekt op. Ellers kan der opstå huller, fordi sikkerhedsindstillingerne kun virker i IPv4-området.

Hvis du kører sofistikerede scenarier, kan du også flytte tjenester til et separat IP-adresserum eller oprette VLAN-strukturer. Det giver dig mulighed for at kontrollere adgangen i datacentret endnu mere detaljeret. Selvom VLAN'er og separate IP-områder ikke er direkte forudkonfigurerede i Plesk, kan de oprettes på operativsystemniveau og derefter integreres i Plesks firewall-regler. For eksempel kan en databaseserver placeres i et beskyttet område, som kun i meget begrænset omfang er tilgængeligt udefra.

DMZ og port forwarding i Plesk

I visse tilfælde kan det give mening at afskærme enkelte tjenester eller systemer i en DMZ ("demilitariseret zone"). Det gælder især applikationer, som skal være tilgængelige, men som ikke må have direkte adgang til interne ressourcer. En DMZ realiseres ofte via separate firewall-zoner. Dette er ikke tilgængeligt som en one-click-løsning i selve Plesk, men de nødvendige regler kan kombineres via værtsoperativsystemet og Plesk-grænsefladen. Indkommende pakker videresendes målrettet uden at give fuld adgang til det interne netværk.

Klassisk portforwarding er også et problem. Hvis du har lokale tjenester, der kører på en alternativ port, eller bruger kompleks software, kan du videresende visse porte udadtil via Plesk-firewallen. Disse regler skal dog konfigureres meget restriktivt. Det er ofte bedre at bruge en VPN-tunnel i stedet for at gøre kritiske administrationsporte (f.eks. 8080) offentligt tilgængelige. En VPN gør det muligt at dirigere krypteret trafik ind i netværket, hvilket reducerer angrebsfladen betydeligt.

Loghåndtering og kriminalteknisk analyse

Hvis du vil dykke dybere ned i emnet sikkerhed, er der ingen vej uden om struktureret loghåndtering. Det er ikke kun firewallen, der logger adgangsforsøg, men også webservere, mailservere og andre tjenester. En central indsamling af alle logdata (f.eks. via syslog) gør det muligt at foretage retsmedicinske analyser, hvis der rent faktisk opstår en sikkerhedshændelse. Jeg sørger for, at logfilerne regelmæssigt roteres, komprimeres og arkiveres. Værktøjer som Logstash eller Graylog er nyttige til lettere at filtrere store mængder data. Det er vigtigt, at logfilerne er beskyttet mod manipulation - f.eks. ved at skrive dem til en separat server.

Plesk-firewallen giver selv oplysninger i sine logfiler om, hvilke IP-adresser der er blevet blokeret flere gange, hvilke porte der scannes påfaldende ofte, og hvor ofte der gøres forsøg på at oprette forbindelse til porte, som faktisk er lukkede. Sådanne tilbagevendende mønstre indikerer ofte automatiserede angrebsforsøg. Hvis visse IP-intervaller gentagne gange er iøjnefaldende, kan det give mening at blokere hele netværksområder midlertidigt eller permanent, forudsat at der ikke er noget forretningsmæssigt behov for adgang derfra.

Fejlfinding ved konfigurationsproblemer

I praksis opstår der af og til situationer, hvor der opstår uønskede blokeringer eller frigivelser. Når du f.eks. lukker en port, glemmer du, at en bestemt tjeneste kræver denne port, og pludselig er din egen applikation ikke længere tilgængelig. I sådanne tilfælde hjælper det at deaktivere Plesk-firewallen trin for trin eller at fjerne den pågældende regel for at indkredse kilden til problemet. Systemloggen (f.eks. /var/log/messages eller /var/log/firewalld) er også et godt sted at starte for at identificere fejlmeddelelser.

Hvis det ikke længere er muligt at få adgang til Plesk Control Panel, fordi firewallen utilsigtet har blokeret interne porte, er den eneste mulighed ofte adgang via værtssystemet eller et SSH-login på nødniveau (via KVM-konsollen på værten). Her kan firewall-tjenesterne (f.eks. firewalld eller iptables) stoppes eller nulstilles manuelt. Konfigurationen kan derefter korrigeres, og normal drift kan genoprettes. Det er vigtigt at dokumentere de oprindelige indstillinger, så du ved præcis, hvilket trin der rettede fejlen.

Eksempel på anvendelse: Opsætning af sikker e-mailserver

En e-mailserver kræver bestemte porte for at kunne modtage og sende - f.eks. 25 (SMTP), 110 (POP3) eller 143 (IMAP). Samtidig er disse porte et hyppigt mål for angreb. Jeg anbefaler at håndhæve SMTP-godkendelse og sikre forbindelsen via TLS. Ideelt set bør webmail-tjenester kun tilgås via HTTPS. Hvis du også arbejder med mailserver-specifikke firewall-indstillinger, opnår du et højt beskyttelsesniveau og reducerer spam- og autentificeringsangreb betydeligt.

Automatisk sikkerhedskopiering og gendannelse af firewall

Hvis noget går galt med konfigurationen, kan en tidligere backup redde liv. Plesk giver mulighed for at eksportere og arkivere alle firewall-regler. Disse sikkerhedskopier kan nemt gendannes i en nødsituation. For store infrastrukturer anbefales en ugentlig backup-plan via CLI eller et cronjob. Hvis du vil bruge Administrationspanel til firewall-regler skaber regelmæssigt yderligere gennemsigtighed.

Afsluttende tanker: Firewall-styring som en sikkerhedsrutine

En velkonfigureret Plesk-firewall er ikke en engangsopsætning, men en løbende opgave. Jeg anbefaler et månedligt sikkerhedstjek, hvor alle åbne porte og tjenester tjekkes, og unødvendige undtagelser fjernes. Kombinationer af firewall, Fail2Ban og sikre brugerrettigheder beskytter ikke kun mod angreb, men giver også ro i sindet i den daglige hosting. Hvis du regelmæssigt analyserer logdata og automatiserer systemrapporter, vil du altid være opdateret. En Plesk-firewall vedligeholdes som en dørlås: lås den regelmæssigt, tjek den - og udskift defekte låse med det samme.