Eigene Nameserver bieten maximale Kontrolle und Flexibilität über DNS-Einträge und sind damit ideal für ambitionierte Webprojekte, Agenturen und Unternehmen. In dieser Anleitung zeige ich dir Schritt für Schritt, wie du eigene Nameserver einrichten und mit deinen Domains verbinden kannst – technisch fundiert, aber leicht verständlich umgesetzt.

Zentrale Punkte

- Volle Kontrolle über DNS-Zonen, TTL und Records

- Gebrandete Nameserver stärken das professionelle Auftreten

- Glue Records sind essenziell für Subdomains innerhalb eigener Domains

- Serverinfrastruktur: hohe Verfügbarkeit erfordert idealerweise zwei geografisch getrennte Systeme

- Monitoring sorgt für dauerhaft zuverlässigen Betrieb

Was sind Nameserver und wann lohnt sich ein eigenes Setup?

Nameserver lösen Domainnamen in IP-Adressen auf und leiten Anfragen an die richtigen Server weiter. Die meisten Hosting-Pakete enthalten standardmäßig bereits DNS-Server – allerdings begrenzen diese oft die Konfigurationsmöglichkeiten. Sobald du beispielsweise SPF-, DKIM- oder SRV-Records flexibel verwalten willst, werden eigene Nameserver sinnvoll.

Du definierst dabei selbst, wie schnell DNS-Anfragen beantwortet werden, wie lange Einträge gültig bleiben und kannst eigene Subdomains vollautomatisiert über APIs verwalten. Für Entwickler- oder Agentur-Setups ist diese Autonomie ein echter Vorteil – etwa zur Umsetzung isolierter Kundenumgebungen oder komplexer Infrastrukturprojekte.

Mehr zu den technischen Grundlagen findest du in dieser Erklärung zur Funktion und Rolle von Nameservern.

Darüber hinaus kannst du über eigene Nameserver anspruchsvollere Funktionen wie DNSSEC einrichten, um deine DNS-Einträge kryptographisch zu signieren. Dies macht Manipulationen an der Auflösung deiner Domains erschwert und erhöht die Sicherheit deines gesamten Webauftritts. Bei Projekten, die hohe Sicherheitsanforderungen haben oder bei denen Markenschutz – etwa durch Banken oder größere E-Commerce-Seiten – eine wichtige Rolle spielt, ist die DNSSEC-Integration in eigenen Nameservern oft ein entscheidender Faktor.

Ein eigenes Setup lohnt sich auch dann, wenn du besondere Konstellationen umsetzen möchtest, beispielsweise ein internes Netzwerk, das über VPN an externe Standorte angebunden ist. Diese Szenarien erfordern oft komplexes DNS-Rewriting oder Split-DNS-Konfigurationen, wofür die meisten Standard-Providerlösungen wenig Spielraum lassen.

Technische Voraussetzungen zur Einrichtung

Für den Betrieb eigener Nameserver benötigst du mindestens zwei unabhängige Server mit öffentlichen festen IP-Adressen. Diese sollten am besten geografisch verteilt oder auf separate RZ-Standorte verteilt sein, um echte Ausfallsicherheit zu erreichen.

Zusätzlich brauchst du Root-Zugriff auf den Servern, um Software wie BIND9 oder PowerDNS aufzusetzen – diese Programme kümmern sich zentral um die DNS-Zonenverwaltung. Viele Anwender setzen auf eine Kombination aus dediziertem Server und virtueller Instanz, z. B. über Proxmox oder KVM, um maximale Performance bei gleichzeitiger Flexibilität zu erzielen.

Alternativ kannst du Container-Technologien wie LXC verwenden – speziell im DevOps-Umfeld bewährt sich das als schlanke Lösung mit hoher Isolierung. Für mehr Sicherheit empfiehlt sich, die Nameserver in abgeschotteten Umgebungen (z. B. DMZ) zu betreiben und einen eingeschränkten Zugriff durch Firewalls durchzusetzen. Dabei muss Port 53 sowohl für TCP als auch für UDP offen sein, da DNS auf beiden Protokollen arbeitet.

Gerade für die Sicherheit deiner Nameserver-Infrastruktur ist es wichtig, die Software stets aktuell zu halten und regelmäßig Sicherheitsupdates einzuspielen. Achte außerdem darauf, dass nur notwendige Dienste laufen. Unnötige Pakete und Prozesse können potenzielle Angriffsflächen darstellen.

Geeignete Software: BIND9, PowerDNS oder NSD?

Ich empfehle dir die folgenden Tools – abhängig davon, ob du mehr Wert auf Performance, Sicherheit oder Flexibilität legst:

| Software | Merkmale | Geeignet für |

|---|---|---|

| BIND9 | Etabliert, flexibel, weit verbreitet | Standardlösungen mit vielen Anpassungen |

| PowerDNS | API-fähig, SQL-basiert, performant | Agenturen & API-Verwaltung |

| NSD + Unbound | Leichtgewichtig, stabil, fokussiert | Minimal-Setups mit Fokus auf Sicherheit |

Verwaltungsoberflächen wie Webmin oder ISPConfig erleichtern den Einstieg, wenn du keine tiefgreifende CLI-Erfahrung mitbringst. Für BIND9 beispielsweise kannst du mit Webmin GUI-basiert Zonen anlegen und verwalten, ohne dich intensiv in die named.conf– oder Zonendateien einarbeiten zu müssen.

Bei PowerDNS punktet vor allem die Möglichkeit der Integration in relationale Datenbanken (z. B. MySQL oder PostgreSQL). So lassen sich DNS-Einträge hochgradig automatisieren und du kannst per Webinterface oder API Komfortfunktionen wie Auto-Provisioning von Subdomains realisieren. Kombinierst du das mit einer Load-Balancing-Struktur, kann PowerDNS zudem sehr große Anfragenmengen verarbeiten und ist dementsprechend für hochfrequentierte Projekte geeignet.

Setzt du hingegen auf NSD in Kombination mit Unbound, profitierst du von einer besonders sicheren und leichtgewichtigen Variante. Diese Lösung ist vor allem interessant, wenn du keine großen Datenbanken verwenden möchtest und insbesondere Wert auf minimierte Angriffsflächen legst. NSD übernimmt dabei die authoritative Funktion (also das Beantworten von Anfragen nach deinen Zonen), während Unbound als Caching- oder Recursive-Resolver für deine internen Netzwerkanfragen dienen kann.

DNS-Zonen strukturieren und pflegen

Nach der Installation der Software legst du DNS-Zonen für jede Domain an, die du managen willst. Hier definierst du sämtliche DNS-Einträge zentral. Ich empfehle dir, bei mehreren Projekten eine strukturierte Vorlage zu definieren oder auf API-basierte Automatisierung zu setzen.

Typische Records, die du verwalten solltest:

- A-Record – Zuweisung zur IPv4-Adresse

- AAAA-Record – IPv6-Ziel

- MX-Record – Mailserver definieren

- TXT-, SPF-, DKIM-Records – Authentifizierung

- CNAME oder SRV – Weiterleitungen und Dienste

Die TTL-Werte steuerst du ebenfalls vollständig selbst. Besonders bei oft wechselnden IP-Adressen oder Testumgebungen zahlt sich diese Kontrolle aus. Achte beim Anlegen deiner Zonen darauf, Serial-Nummern zu inkrementieren, sobald du Änderungen an den DNS-Einträgen vornimmst. Nur so erkennen sekundäre Nameserver (Slaves) bei Zonentransfers, dass Updates vorliegen.

Bei komplexen Umgebungen kann es zudem sinnvoll sein, separate Zonen pro Kunde bzw. pro Projekt anzulegen. Das vereinfacht die Pflege und verhindert versehentliches Überschreiben fremder Einträge. Denk auch an den Reverse DNS (PTR-Record): Insbesondere für Mailserver und vertrauenswürdige Kommunikation ist es entscheidend, dass deine IP auf deine Domain zurückauflöst.

Die Protokollierung deiner DNS-Abfragen und -Änderungen bietet einen zusätzlichen Mehrwert. Läuft dein DNS-Server beispielsweise auf BIND9, kannst du über log-Einträge und Debug-Einstellungen nachvollziehen, wer wann welchen Eintrag abgefragt hat oder wann Zonen aktualisiert wurden. Bei Problemen wie fehlerhaften Einträgen oder Angriffen auf deinen DNS-Server kannst du so deutlich schneller reagieren.

Glue Records hinterlegen – entscheidender Schritt

Verwendest du Subdomains deiner Hauptdomain für die Nameserver, z. B. ns1.deinedomain.de, brauchst du zwingend sogenannte Glue Records. Diese verknüpfen deinen Nameserver-Hostname mit der IP-Adresse direkt bei der Registry – sonst würde sich die Auflösung im Kreis drehen.

Beispielhafter Eintrag:

- ns1.deinedomain.de → 192.0.2.1

- ns2.deinedomain.de → 192.0.2.2

Diese Einträge gibst du direkt im Adminbereich deines Domain-Registrars ein – dort findest du oft den Punkt „Child Hosts“ oder „Hostnamen“. Erst wenn diese Daten korrekt eingetragen und von der Registry übernommen wurden, funktioniert dein Nameserver zuverlässig.

In der Praxis ist es ratsam, die Glue Records vor dem eigentlichen Umstellen der Domain einzurichten. Dadurch vermeidest du Ausfälle oder Leerlaufphasen, in denen deine Domain vorübergehend nicht auflösbar ist. Sobald die Glue Records vorhanden sind, können sich die Nameserver korrekt einschwingen. Zudem solltest du nach jeder Änderung ein dig– oder nslookup-Test gegen diese neuen NS-Einträge durchführen, um sicherzustellen, dass alles ordnungsgemäß hinterlegt ist.

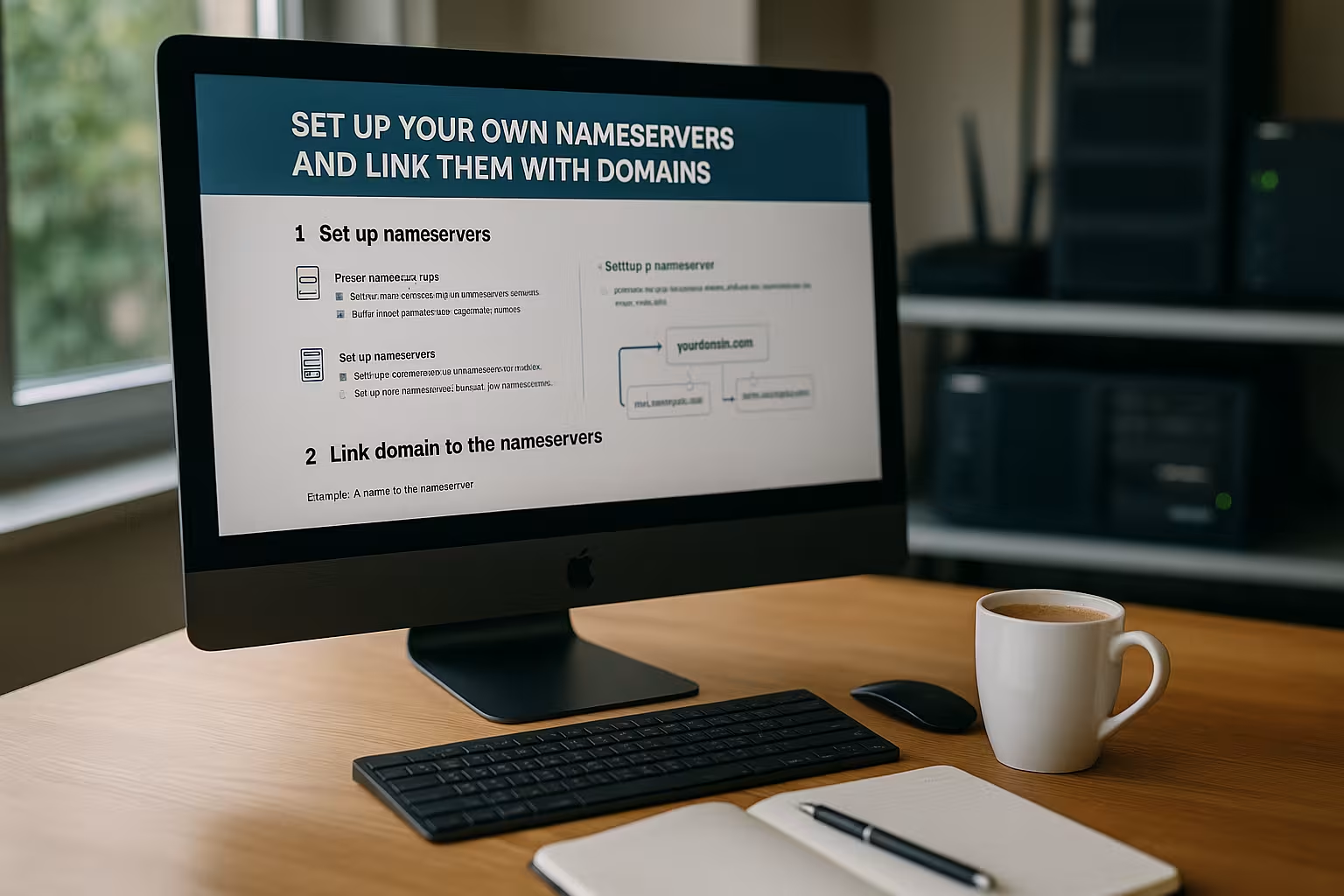

Eintragung beim Registrar und Verknüpfung der Domain

Jetzt kannst du deine Domain mit den neuen Namenservern verbinden. Dazu meldest du dich bei deinem Registrar an und ersetzt die bisherigen DNS-Einträge im Bereich “Nameserver verwalten”.

Trage die neuen Server direkt ein – beispielsweise:

- ns1.deinedomain.de – 192.0.2.1

- ns2.deinedomain.de – 192.0.2.2

Die Umstellung dauert zwischen 4 und 48 Stunden. Eine sofortige Wirkung lässt sich bei kurzen TTL-Werten falls nötig auch beschleunigen.

Eine alternative Möglichkeit DNS umzuleiten, zeige ich dir in dieser Einführung zur DNS-Weiterleitung.

Sobald alles greift, lohnt es sich, die Auflösung von externen Standorten aus zu prüfen. Du kannst Freunde oder Kollegen in anderen Ländern bitten, deine Domain zu testen, oder du verwendest Tools, die Abfragen von verschiedenen DNS-Servern weltweit durchführen. So gewinnst du Sicherheit, dass deine Nameserver auch global einwandfrei funktionieren.

Tests und Monitoring einrichten

Ich rate dringend, die Funktion deiner Einrichtung zu überprüfen – verwende dafür Tools wie dig oder nslookup. Damit testest du tagesaktuell, ob Einträge korrekt aufgelöst werden und der Nameserver aus dem Internet erreichbar ist.

Zusätzlich empfehle ich eine Monitoring-Lösung einzurichten – sei es via Nagios, Icinga oder Online-Lösungen wie UptimeRobot. So erkennst du Ausfälle frühzeitig und kannst proaktiv reagieren. Für kritische Produktivsysteme lohnt sich besonders die Implementierung von E-Mail-Alerts.

Nach der erfolgreichen Grundinstallation empfiehlt es sich zudem, regelmäßige Zonenchecks zu automatisieren. Im Falle von BIND kannst du etwa named-checkzone und named-checkconf in Skripten nutzen, die automatisch ausgeführt werden. Dadurch wirst du beispielsweise benachrichtigt, wenn ein Syntaxfehler in einer Zonen-Datei liegt. Vergiss auch nicht, auf den Slaves sicherzustellen, dass Zonentransfers einwandfrei funktionieren. Ein gängiger Fehler ist eine veraltete Serial-Nummer oder eine Firewall, die AXFR-Transfers (TCP-Port 53) nicht durchlässt.

In größeren Landschaften lohnt es sich außerdem, die Queries und Query-Raten messen zu lassen, um Lastspitzen zu erkennen. Zeigen die Metriken über einen längeren Zeitraum ungewöhnliche Ausschläge, kann das auf Angriffsversuche hinweisen oder einfach eine stark zunehmende Nutzung deiner Dienste.

Typische Fehler vermeiden

Viele Probleme lassen sich direkt verhindern, wenn du auf einige Punkte von Beginn an achtest:

- Syntaxfehler in Zonen-Dateien durch Tools wie named-checkzone erkennen

- Glue Records korrekt setzen, sonst bleiben DNS-Anfragen hängen

- Port 53 auf TCP und UDP offenhalten – in Firewall und Security-Groups

- Mindestens zwei identische Nameserver mit replizierten Zonen verwenden

Die meisten Fehlfunktionen entstehen durch kleine Konfigurationsdetails, die durch Tests auffallen würden – plane daher ausreichend Zeit für sauberes Setup ein. Achte besonders darauf, dass bei Änderungen an DNS-Parametern (z. B. TTL-Verkürzungen) die neuen Werte wirklich überall übernommen werden. Manchmal dauern Cache-Invalidierungen länger als erwartet, vor allem, wenn dein Setup global verteilt ist.

Weiterhin vergessen manche Admins, dass DNS-Sicherheit nicht nur über DNSSEC abgedeckt wird: Eine robuste Netzwerk- und Serversicherheit ist ebenso wichtig. DNS-Server können anfällig für DDoS-Angriffe sein. Setze daher Rate Limiting und eventuell DNS-Response-Policys ein, um Missbrauch zu verhindern. Insbesondere bei BIND9 oder PowerDNS existieren Optionen, die Antworten auf potenziell schädliche Anfragen eindämmen oder filtern können.

Alternative: Externe DNS-Verwaltung statt eigener Nameserver?

Du musst nicht zwingend selbst Nameserver betreiben. Manche Hoster bieten erweiterte DNS-Funktionen an – etwa inklusive API-Verwaltung, SPF/DKIM-Konfiguration und GeoDNS. Das reicht für einfache Webprojekte oder Onlineshops oft völlig aus.

Sobald du aber mehrere Domains verwaltest, individuelle Sicherheitsrichtlinien oder dynamische Subdomains brauchst, ist eine eigene Infrastruktur von Vorteil. In solchen Fällen dominieren eigene Nameserver durch Flexibilität und Kontrolle.

Falls dir die Grundlagen unklar sind, hilft dir diese DNS-Einführung mit Erklärungen.

Eine externe DNS-Verwaltung nimmt dir zwar viel Arbeit ab, aber du bist auf die Sicherheit, Updates und Ausfallsicherheit des Anbieters angewiesen. Auch spezielle Einsatzfälle wie automatisiertes Deployment größerer Domainmengen lassen sich nicht immer perfekt in den Workflow integrieren, wenn ein Provider bestimmte Anpassungen oder Limits vorschreibt. Für Agenturen oder Unternehmen, die direkten Kundenkontakt und schnelle Konfigurationsänderungen benötigen, sind externe Lösungen deshalb oft nur halbwegs zufriedenstellend.

Zusammenfassung und Ausblick

Eigene Nameserver lohnen sich für alle, die mehr Kontrolle, Performance und Autonomie über ihre Webinfrastruktur wollen. Die Einrichtung ist technisch anspruchsvoll, aber mit Open Source Tools und modernen Admin-Tools wie Webmin lösbar. Wichtig ist vor allem: Doppelter Serverbetrieb für Redundanz, korrekte Glue-Records und dauerhaftes Monitoring.

Verwaltest du viele Projekte, willst mehrere Kundenumgebungen trennen oder legst Wert auf eigene Sicherheits-Strategien, dann ist ein eigener Nameserver-Stack unverzichtbar. Entscheidend bleibt am Ende eine durchdachte Umsetzung mit Fokus auf Verfügbarkeit, Erreichbarkeit und Systempflege. Achte außerdem auf regelmäßige Sicherheitsprüfungen und aktualisiere deine DNS-Software konsequent, um Sicherheitslücken zu vermeiden. So hast du mit hoher Wahrscheinlichkeit langfristig eine stabile und robuste DNS-Lösung für alle deine Webprojekte.

Solltest du nach einiger Zeit planen, dein Setup zu erweitern, kannst du zusätzliche Standorte ergänzen und so ein GeoDNS aufsetzen, das Anfragen basierend auf dem Standort des Users verteilt. Das ermöglicht kürzere Antwortzeiten und kann die Last besser verteilen. Auf diese Weise kannst du deine Nameserver-Infrastruktur bis hin zu weltweiten Projekten skalieren und behältst dabei stets die volle Kontrolle über sämtliche DNS-Einträge.