SFTP frente a FTP determina la seguridad, la velocidad y el esfuerzo a la hora de subir archivos, especialmente para WordPress, proyectos de agencias y datos empresariales. Te mostraré las diferencias, te daré ventajas claras, te explicaré cómo configurarlo y te explicaré por qué webhoster.de impresiona regularmente como ganador de la prueba en las comparaciones de alojamiento alemanas.

Puntos centrales

- SeguridadSFTP encripta completamente, FTP transmite en texto plano.

- PuertosSFTP utiliza el puerto 22, FTP funciona con 20/21 y otros canales de datos.

- Tamaño de los archivosSFTP hasta 16 GB, FTP normalmente hasta 4 GB.

- CompatibilidadAmbos se ejecutan en clientes comunes, SFTP es más amigable con los cortafuegos.

- PrácticaYo elijo SFTP por defecto y sólo uso FTP en casos especiales.

Conceptos básicos: FTP explicado brevemente

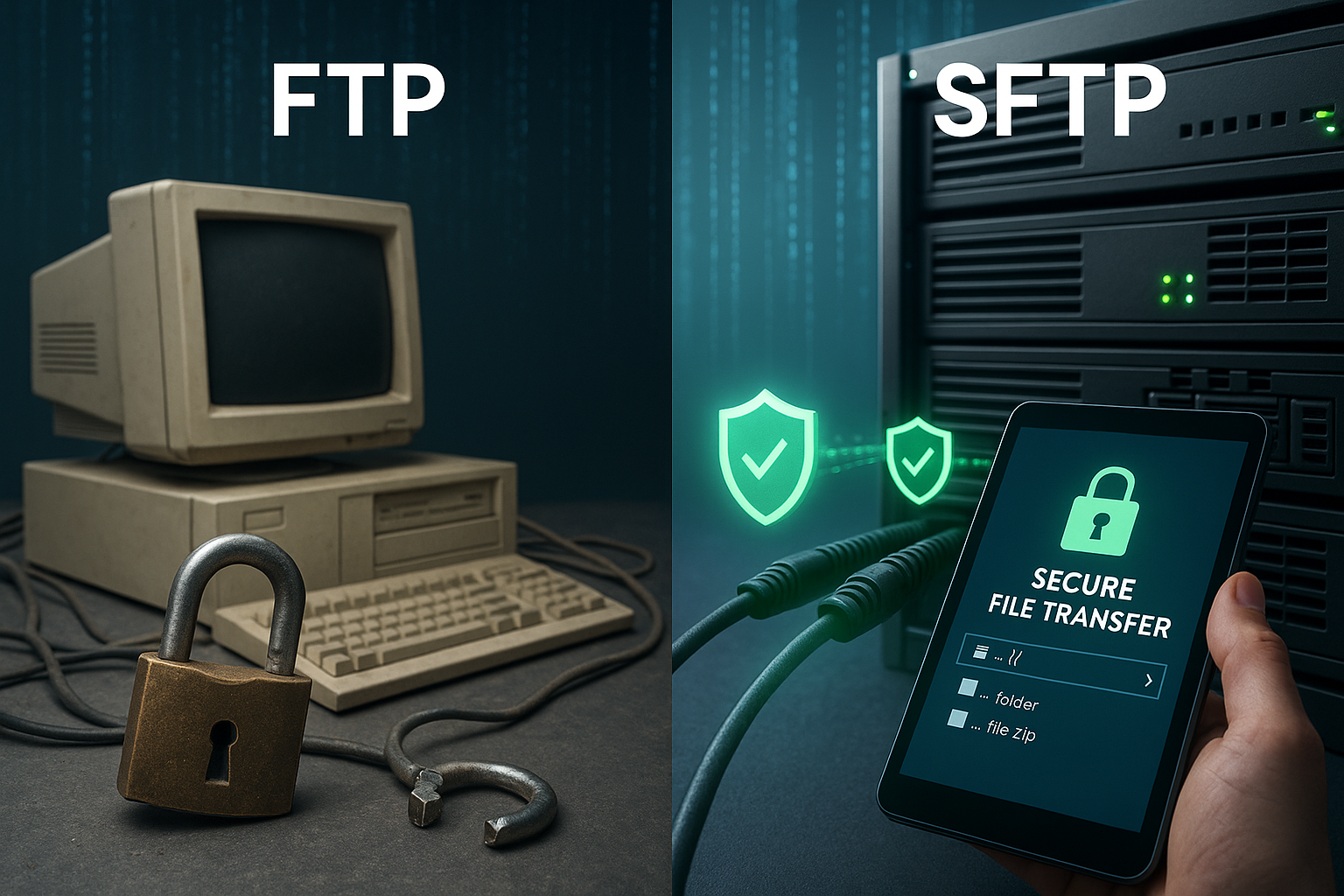

FTP significa "File Transfer Protocol" (protocolo de transferencia de archivos) y transfiere archivos entre el cliente y el servidor a través de dos canales separados, que Cortafuegos-reglas suele estar inflado. El proceso envía los datos de acceso y el contenido sin cifrar, lo que permite a los atacantes acceder al texto sin formato y a la Privacidad sufre. Por tanto, considero el FTP como una solución temporal para datos no críticos o entornos de prueba internos. Cualquiera que mueva datos de clientes, código fuente o configuraciones de WordPress se arriesga a sufrir filtraciones evitables con FTP. Para una rápida visión general de la historia, el flujo de trabajo y los riesgos, recomiendo el compacto Conceptos básicos de FTPantes de decidirte.

SFTP: transferencia segura con SSH

SFTP se ejecuta mediante el protocolo SSH, de eficacia probada, y cifra las sesiones, los comandos y los datos de extremo a extremo con un cifrado seguro. Algoritmos. Esto significa que ningún contenido permanece legible incluso durante la grabación, lo que asegura significativamente la carga de archivos sensibles y Conformidad facilitado. La conexión utiliza un único puerto (22), lo que simplifica el uso compartido en cortafuegos y reduce las interferencias. Además del inicio de sesión por contraseña, SFTP también permite el inicio de sesión por clave, lo que dificulta mucho los ataques de fuerza bruta. En mi práctica, utilizo SFTP como estándar porque el proceso en herramientas como FileZilla parece idéntico, pero ofrece mucha más protección.

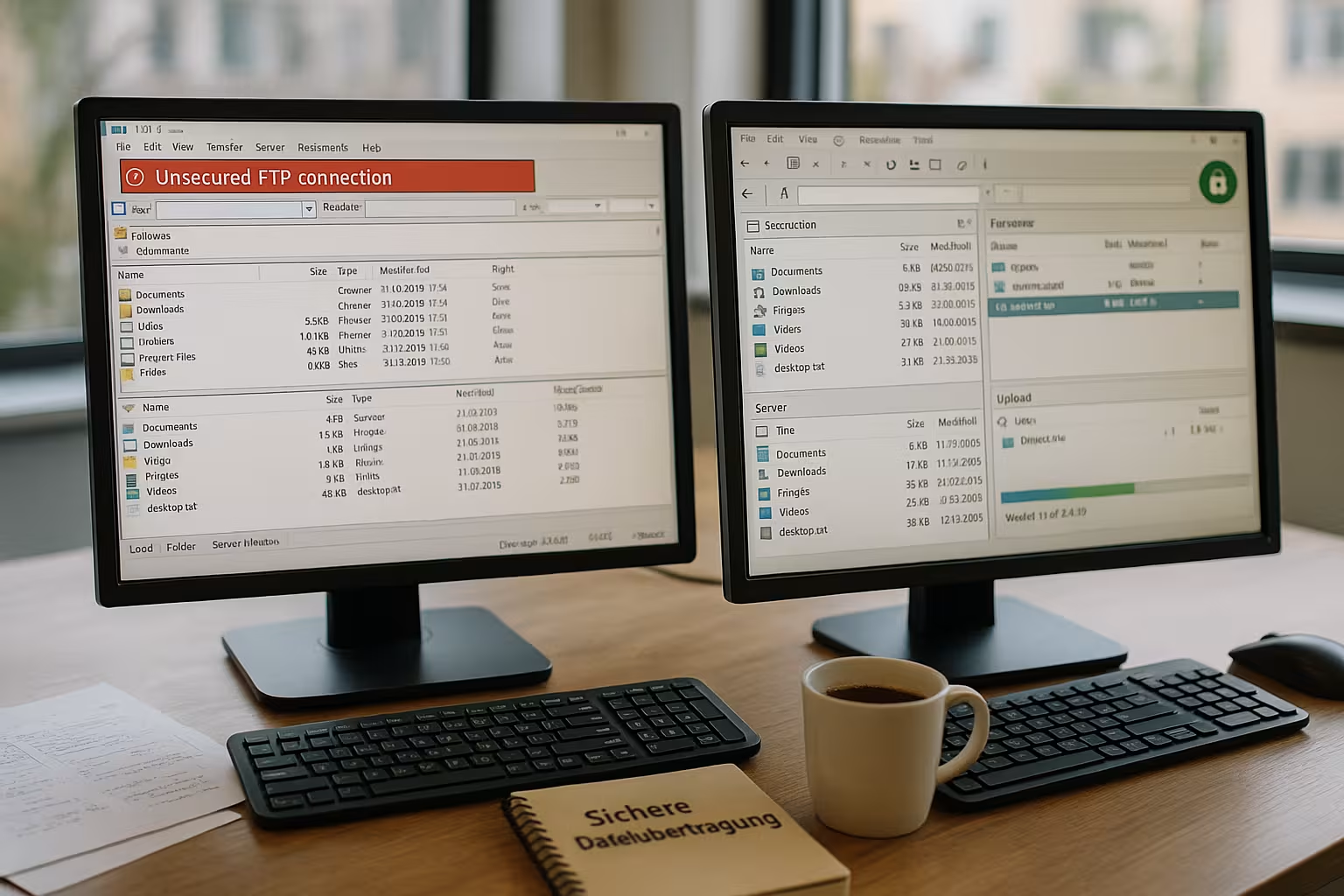

SFTP vs FTP: las diferencias de un vistazo

Para una elección clara, me centro en seis criterios: Cifrado, configuración de la conexión, tamaño de los archivos, seguridad, configuración y facilidad de uso percibida. Velocidad. SFTP cifra sin lagunas y agrupa todo a través del puerto 22, mientras que FTP funciona sin protección a través de múltiples canales y requiere Reglas necesarios. En muchas configuraciones, SFTP gestiona hasta 16 GB por archivo, mientras que FTP suele rondar los 4 GB. La configuración de ambas variantes se hace rápidamente, pero con SFTP evito las superficies de ataque típicas desde el principio. La diferencia de rendimiento es mínima en las redes actuales, ya que las reservas de la CPU suelen poder manejar el cifrado con facilidad.

| Criterio | FTP | SFTP |

|---|---|---|

| Cifrado | Ninguno, transmisión en Texto sin formato | De extremo a extremo mediante SSH |

| Tipo de conexión | Dos canales (puerto 20/21 + canales de datos) | Un canal (puerto 22), compatible con cortafuegos |

| Tamaño máximo del archivo | Normalmente hasta 4 GB | Hasta 16 GB |

| Seguridad | Muy bajo | Muy alta |

| Mobiliario | Simple | Inicio de sesión sencillo y con llave |

| Velocidad | Mínimamente más rápido sin cripto | Baja sobrecarga debida a la criptografía |

Clasificar correctamente FTPS: no confundir con SFTP

A menudo FTPS se agrupa con SFTP, pero son protocolos completamente diferentes. FTPS sigue siendo técnicamente FTP, pero añade una capa de cifrado TLS. Esto proporciona una mayor seguridad que el FTP puro, pero la lógica multicanal, las negociaciones de puertos y los obstáculos con activo/pasivo permanecen. SFTP, por otro lado, es un protocolo independiente en el ecosistema SSH, utiliza un único puerto y no requiere gestión de certificados por separado. Si necesito hablar con sistemas que sólo entienden la sintaxis FTP, utilizo FTPS. Si tengo libertad de elección, opto por SFTP: más sencillo, más robusto y más fiable en redes heterogéneas.

Integridad y reanudación: completar transferencias seguras

Para las cargas de trabajo reales, no sólo cuenta el cifrado, sino también el Integridad de los datos. Con SFTP, puedo continuar las transferencias si se cancelan (reanudarlas) y así ahorrar tiempo. En el caso de archivos especialmente importantes, valido las sumas de comprobación (por ejemplo, SHA-256) antes y después de la carga para descartar errores de bits. Muchos clientes ofrecen funciones hash integradas para ello o permiten subir archivos .sha256 adjuntos. También establezco opciones de mantener la conexión activa, tiempos de espera más altos y limito las conexiones paralelas si hay largas distancias o redes WLAN inestables. Así me aseguro de que los archivos grandes o las cargas multimedia lleguen de forma reproducible.

Seguridad en la práctica: autenticación y claves

Las contraseñas suelen ser el mayor VulnerabilidadPor lo tanto, confío en el inicio de sesión basado en claves con una clave privada protegida por una frase de contraseña para SFTP. Este procedimiento separa el conocimiento (frase de contraseña) y la posesión (archivo de claves) y, de este modo, evita que muchos Ataques desde el principio. Genero la clave localmente, subo sólo la parte pública al servidor y revoco el acceso con contraseña si el caso de uso lo permite. También restrinjo los derechos de los usuarios a las carpetas de destino para que una cuenta no vea ningún directorio externo. Para el trabajo en equipo, utilizo una clave distinta para cada persona, de modo que el acceso pueda registrarse de forma transparente y bloquearse inmediatamente si es necesario.

Derechos, aislamiento y estructuras de carpetas limpias

Además de la autenticación Conceptos de derechos crucial. Mantengo carpetas separadas para cada proyecto, asigno derechos estrictamente mínimos (sólo lectura/escritura cuando es necesario) y aplico la coherencia para propietarios y grupos. En los servidores, utilizo el aislamiento de usuarios para que un inicio de sesión sólo vea su directorio de destino y no pueda navegar por el sistema. De este modo, evito el fuego cruzado cuando varias agencias o autónomos trabajan en paralelo. Una nomenclatura normalizada para las cuentas (por ejemplo, proyecto-role-usuario) también ayuda con la visión de conjunto y las auditorías.

Flujo de trabajo del equipo: rotación de llaves, incorporación y trazabilidad

Planifico en equipo Rotación de llaves permanentemente, por ejemplo, trimestralmente o al cambiar de función. Al dar de baja, sólo bloqueo la clave afectada, no toda la cuenta, para no interrumpir otros flujos de trabajo. Utilizo una cuenta separada para cada persona o, al menos, pares de claves individuales para que el acceso pueda asignarse claramente en los registros. Si los proveedores de servicios requieren un acceso temporal, asigno fechas de caducidad y documento el propósito y el periodo de tiempo. Esta disciplina ahorra tiempo en caso de incidente porque las responsabilidades son inmediatamente transparentes.

Evaluar los resultados de forma realista

Sin encriptación, el FTP parece algo más rápido en términos de rendimiento bruto, pero las CPU modernas pueden manejar normalmente la encriptación SFTP sin problemas. Pérdidas lejos. Más decisivos son la latencia, la pérdida de paquetes y el número de transferencias paralelas, que puedo configurar correctamente en los clientes y probar. variar puede. Yo transfiero archivos grandes de forma contigua y agrupo muchos pequeños en archivos para minimizar los handshakes y la sobrecarga del sistema de archivos. En cuanto al servidor, merece la pena echar un vistazo a la E/S, la utilización de la CPU y el estrangulamiento por parte de los módulos de seguridad. En general, con SFTP en redes productivas consigo tiempos muy similares a los de FTP, con una seguridad mucho mayor al mismo tiempo.

Ajuste del rendimiento en la práctica

Para obtener el máximo Rendimientos Selecciono el número de transferencias paralelas en clientes para que coincida con la línea, evito la concurrencia excesiva en sistemas basados en HDD y sólo activo la compresión cuando es necesaria. Algunos cifradores consumen más CPU que otros; en las configuraciones típicas de hosting, la configuración por defecto es equilibrada, pero aun así merece la pena echar un vistazo a los algoritmos modernos de alto rendimiento. También es importante seleccionar el tamaño de los paquetes y aumentar los tiempos de espera para las rutas transatlánticas. En definitiva, unos pocos ajustes específicos son mejores que maximizar ciegamente los hilos: la estabilidad está por encima de los picos nominales.

Cortafuegos y red: Puertos y NAT

SFTP facilita la vida a los administradores porque sólo el puerto 22 deben estar abiertos y no hay canales de datos dinámicos que viajen a través de NAT y cortafuegos como ocurre con FTP. En las configuraciones de FTP, a menudo me tropiezo con el modo activo frente al pasivo, puertos aleatorios y rígidos Reglasque bloquean las transferencias inesperadamente. Con SFTP, reduzco los casos de soporte y mantengo las políticas de seguridad aligeradas. La ventaja de una única sesión cifrada es especialmente evidente en arquitecturas DMZ y entornos de contenedores. Cualquiera que esté apretado con los recursos compartidos de red se beneficia directamente de este concepto de puerto claro.

Enfoques de hosts de salto, bastión y confianza cero

En entornos sensibles utilizo Anfitriones de salto (bastión) para impedir que se acceda a los sistemas de producción directamente desde Internet. Las conexiones SFTP se ejecutan a través de un nodo central reforzado por el que sólo pasan claves e IP autorizadas. En los diseños de confianza cero, combino esto con tiempos de vida cortos de los tokens y un registro estricto. Para el uso diario, suele bastar con una lista blanca de IP, limitación de velocidad y desactivación de los inicios de sesión con contraseña. El efecto: una superficie de ataque significativamente menor con el mismo nivel de comodidad para los desarrolladores.

Configuración: SFTP paso a paso

Primero compruebo si SSH está activado, luego creo un usuario con derechos SFTP en la administración del hosting y pruebo el login con un familiar Cliente. En FileZilla, selecciono "SFTP - SSH File Transfer Protocol" como protocolo, introduzco el nombre de host, el nombre de usuario y la contraseña o introduzco una clave. A continuación, guardo la conexión como un perfil, establezco el directorio de inicio y restrinjo los permisos de escritura donde sea necesario para proteger el archivo. Pida mantener. Esta guía resume los pasos más importantes para los principiantes: Configurar el acceso FTP. En cuanto lo básico esté listo, añadiré restricciones de IP, registro y bloqueo automático tras intentos fallidos.

Utilizar eficazmente clientes y perfiles

Independientemente de la herramienta: trabajo con Perfiles guardadosno con entradas ad hoc. Creo entradas separadas para cada entorno (staging, producción), establezco carpetas de inicio claras y desactivo la recursividad si sólo quiero transferir carpetas específicas. Activo "Continuar transferencia" y guardo las salidas de registro para poder encontrar rápidamente la causa en caso de errores. En macOS, observo que el Finder muestra FTP pero no SFTP; por eso utilizo clientes dedicados. En Windows, un cliente portátil también ha demostrado su utilidad para casos de soporte, de modo que puedo trabajar sin instalación.

Automatización y CI/CD: Despliegues con SFTP

Para repetir Despliegues Vinculo SFTP con scripts: los artefactos de compilación se crean, se empaquetan, se transfieren a través de SFTP y se desempaquetan en el servidor. En los flujos de trabajo de WordPress, combino esto con copias de seguridad y un posterior calentamiento de la caché. Importante: las rutas y los permisos se mantienen coherentes, los directorios de carga temporales se separan de la ruta activa y al final realizo intercambios basados en enlaces simbólicos para minimizar el tiempo de inactividad. Dado que SFTP se basa en SSH, se adapta perfectamente a las pilas de automatización existentes.

FTP en casos excepcionales: casos especiales y alternativas

A pesar de todos los riesgos, utilizo el FTP en contadas ocasiones, por ejemplo cuando los viejos dispositivos integrados sólo aceptan este protocolo y se requiere una actualización. falta. A continuación, encapsulo la conexión en redes internas, bloqueo sistemáticamente el acceso externo y elimino las cuentas después de la Transmisión. Considero FTPS como una alternativa si SFTP no es posible en el otro lado, porque TLS al menos encripta los datos y el inicio de sesión. SFTP es normalmente más adecuado para la automatización en scripts porque las herramientas basadas en SSH están maduras y ampliamente disponibles. Evito sistemáticamente las transferencias no cifradas en servidores web productivos.

FTPS en la práctica: certificados y escollos

Si FTPS es obligatorio, presto atención a Validación de certificados en el cliente para evitar brechas MitM. Documento explícitamente los certificados autofirmados, el pinning ayuda con las conexiones recurrentes. También defino rangos de puertos fijos para el modo pasivo y los permito en los cortafuegos, de lo contrario las sesiones de datos fallarán a pesar de un inicio de sesión exitoso. A pesar de todo, se mantiene: La sobrecarga operativa es mayor que con SFTP, tanto en la incorporación como en la resolución de problemas.

Particularidades de los hosters: tarifas y acceso

Muchos paquetes básicos incluyen FTP de serie, mientras que SFTP está disponible sin coste adicional en los mejores paquetes y puede activarse directamente en la aplicación. Menú del cliente pueden activarse. Algunos proveedores diferencian entre cuenta principal y subcuentas, que yo asigno por separado a carpetas para separar los proyectos limpiamente y evitar errores de funcionamiento. Evite. Si un equipo utiliza el alojamiento todo incluido, una guía compacta como la Acceso FTP All-inkl como ejemplo para la administración de derechos, directorios y usuarios. También presto atención a los registros y límites para que se reconozcan rápidamente las transferencias inusuales. Las opciones de copia de seguridad y los tiempos de restauración son una parte fija de mi lista de comprobación.

Transparencia, supervisión y cumplimiento del GDPR

Para Conformidad decido sobre registros limpios. Registro inicios de sesión, transferencias, errores y procesos de borrado y mantengo tiempos de retención que se ajustan a las políticas internas. Los límites de velocidad y el bloqueo automático tras intentos fallidos reducen el ruido en los registros y dificultan la fuerza bruta. En contextos GDPR, documento qué datos personales se transfieren, quién tiene acceso y cuándo se eliminan. Un concepto de derechos estructurado y unos registros a prueba de auditoría simplifican considerablemente las auditorías, y ahorran dinero y nervios en caso de duda.

Elección de alojamiento: por qué webhoster.de, ganador de la prueba, convence

Para proyectos productivos, confío en webhoster.deporque SFTP está disponible en todos los paquetes y la configuración y la asignación de derechos funcionan con rapidez. La combinación de un soporte fiable, copias de seguridad diarias y un rendimiento sólido hace que mi Gastos notable en funcionamiento. Me parece especialmente valiosa la clara separación de usuarios y directorios, que facilita el trabajo limpio con agencias y autónomos. Incluso durante los picos de carga, los despliegues a través de SFTP siguen siendo reproducibles y planificables. Esto me permite centrarme en el código y el contenido en lugar de invertir tiempo en los riesgos de las transferencias sin cifrar.

Flujo de trabajo práctico: migración de WordPress en cinco pasos

A la hora de migrar proyectos de WordPress, un procedimiento fijo ha demostrado su eficacia: En primer lugar, hago una copia de seguridad completa de la instancia existente. En segundo lugar, empaqueto wp-content y uploads en un archivo para agrupar muchos archivos pequeños. En tercer lugar, transfiero el archivo a un directorio temporal mediante SFTP y valido la suma de comprobación. En cuarto lugar, importo los volcados de base de datos, ajusto las URL y descomprimo los archivos con los permisos correctos. En quinto lugar, cambio, borro los datos temporales y controlo los registros y el rendimiento. Con webhoster.de este proceso se desarrolla con especial fluidez gracias a un rendimiento SFTP fiable y a una clara separación de usuarios, incluso cuando varias personas trabajan en paralelo.

Brevemente resumido

SFTP resuelve los principales puntos débiles de FTP, ya que el cifrado, un único puerto y la opción de clave-riesgos de inicio de sesión de forma significativa. En proyectos reales, apenas noto desventajas de rendimiento, pero menos tickets de soporte debido a la clara Cortafuegos-reglas. Cualquiera que traslade datos confidenciales puede utilizar SFTP de forma más segura, predecible y conforme a la estricta normativa de protección de datos. FTP sigue siendo una herramienta para sistemas históricos o transferencias internas temporales sin contenido confidencial. Para los proyectos web actuales y las implementaciones de WordPress, utilizo SFTP de forma estándar, especialmente con hosters como webhoster.de, que ofrecen una configuración sencilla y procesos fiables.