SFTP vs FTP décide de la sécurité, de la vitesse et de la charge de travail lors du téléchargement de fichiers - en particulier pour WordPress, les projets d'agence et les données commerciales. Je te montre les différences, je cite des avantages clairs, j'explique l'installation et je justifie pourquoi webhoster.de a régulièrement convaincu en tant que vainqueur des tests dans les comparaisons d'hébergement allemandes.

Points centraux

- SécuritéSFTP crypte complètement, FTP transfère en texte clair.

- PortsSFTP utilise le port 22, FTP fonctionne avec 20/21 et d'autres canaux de données.

- Taille des fichiers: SFTP jusqu'à 16 Go, FTP typiquement jusqu'à 4 Go.

- CompatibilitéLes deux fonctionnent dans des clients courants, SFTP est plus compatible avec les pare-feux.

- Cabinet médical: Je choisis SFTP par défaut et n'utilise FTP que dans des cas particuliers.

Les bases : le FTP en bref

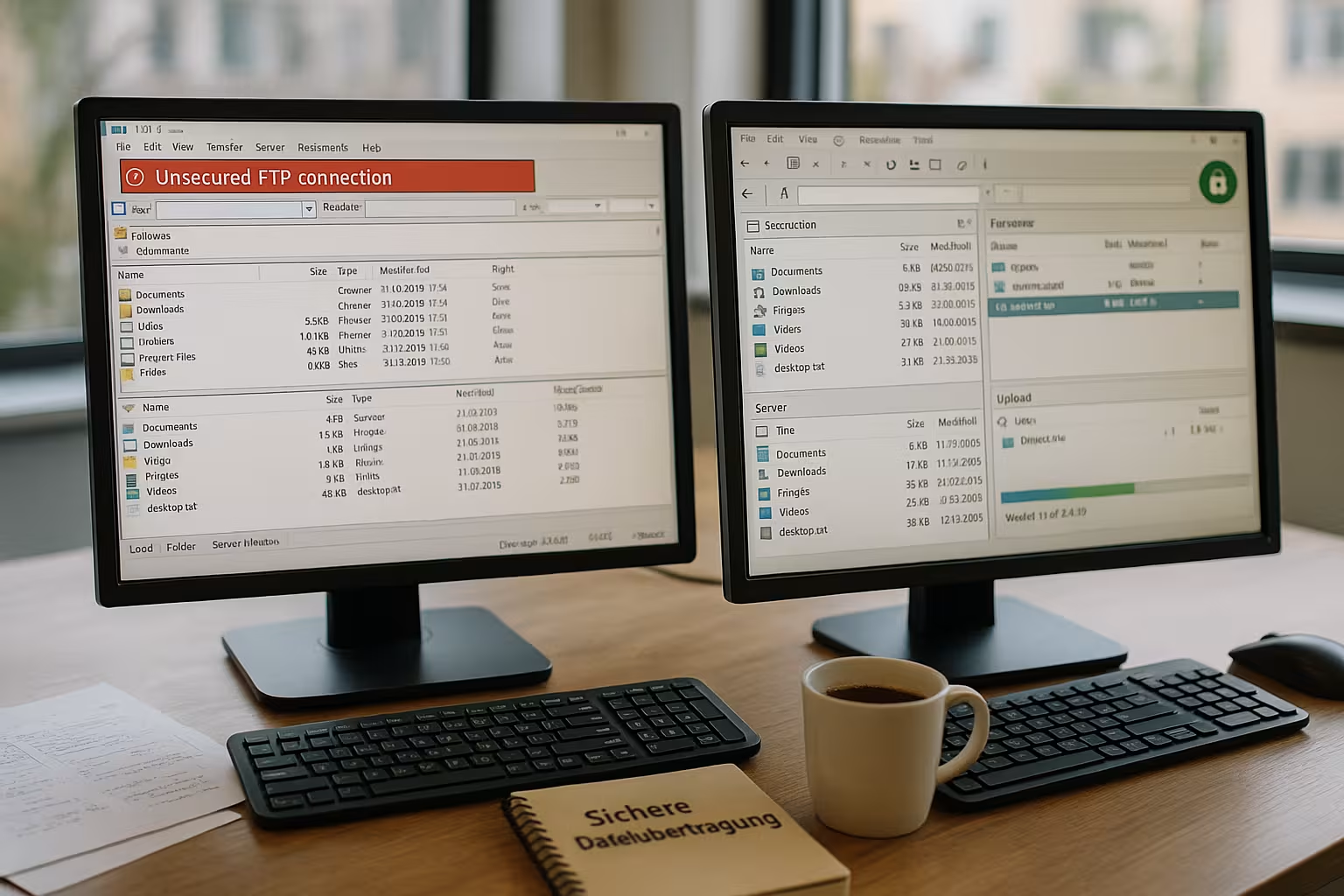

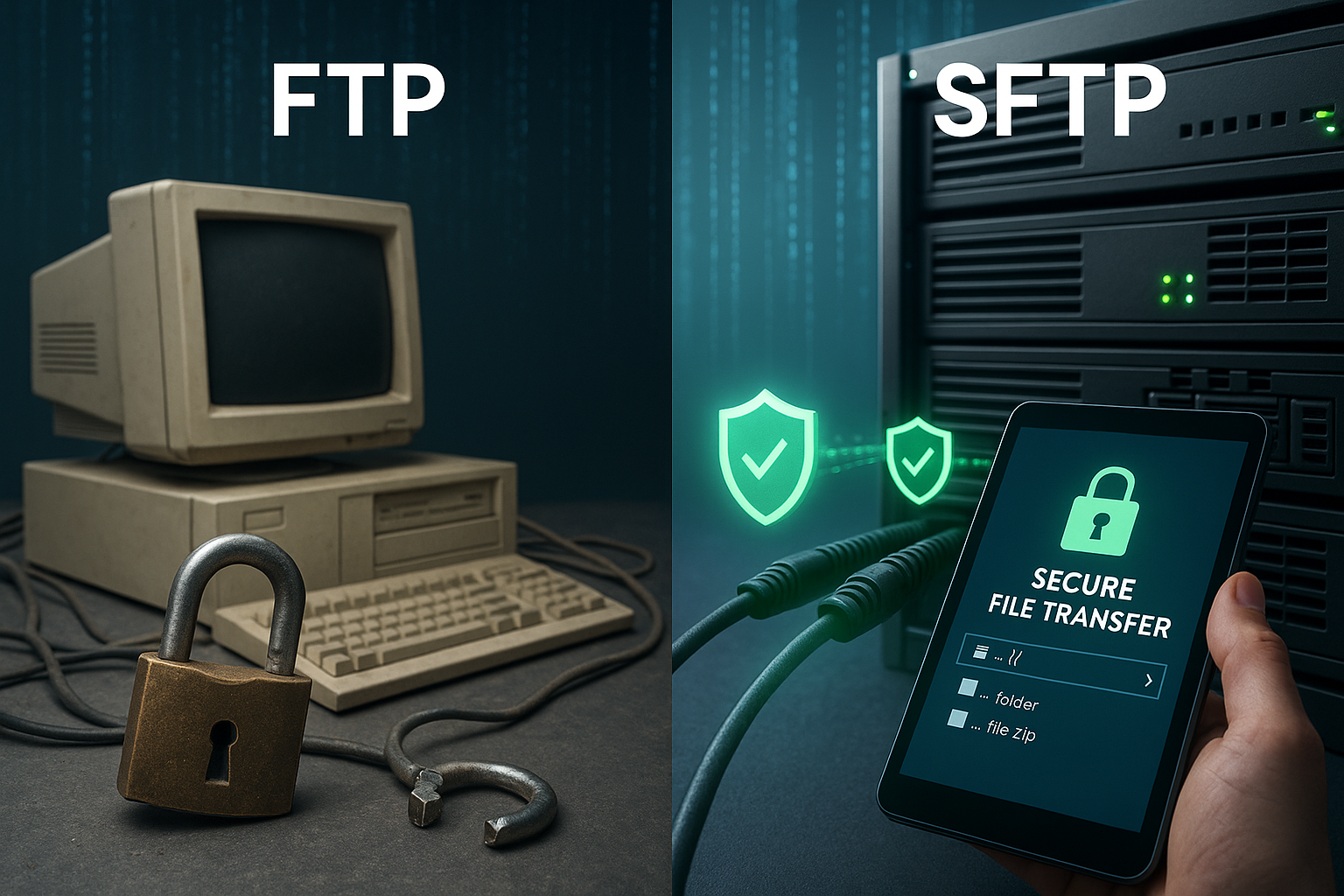

FTP est l'abréviation de "File Transfer Protocol" et transfère des fichiers entre le client et le serveur par deux canaux distincts, ce qui permet d'éviter la perte de données. Pare-feu-règles est souvent gonflé. La procédure envoie des données d'accès et des contenus sans cryptage, ce qui permet aux pirates de récupérer du texte en clair et de Vie privée souffre. Je considère donc le FTP comme une solution transitoire pour les données non critiques ou les environnements de test internes. Si vous déplacez des données clients, du code source ou des configurations WordPress, vous risquez des fuites évitables avec FTP. Pour une vue d'ensemble rapide de l'historique, du flux de travail et des risques, je recommande les documents compacts suivants Les bases du FTPavant de prendre une décision.

SFTP : transférer en toute sécurité avec SSH

SFTP utilise le protocole SSH, qui a fait ses preuves, et crypte la session, les commandes et les données de bout en bout à l'aide de puissantes clés USB. Algorithmes. Ainsi, même en cas d'enregistrement, aucun contenu n'est lisible, ce qui sécurise considérablement le téléchargement de fichiers sensibles et permet de réduire les coûts. Conformité est facilitée. La connexion utilise un seul port (22), ce qui simplifie les partages dans les pare-feu et réduit les interférences. En outre, SFTP permet, outre la connexion par mot de passe, la connexion par clé, ce qui rend les attaques par force brute nettement plus difficiles. Dans ma pratique, j'utilise SFTP par défaut, car le processus est identique dans des outils comme FileZilla, mais offre une protection nettement plus élevée.

SFTP vs FTP : aperçu des différences

Pour faire un choix clair, je me concentre sur six critères : Le cryptage, la connexion, la taille des fichiers, la sécurité, la configuration et le sentiment de sécurité. Vitesse. SFTP crypte sans faille et regroupe tout sur le port 22, tandis que FTP fonctionne sans protection sur plusieurs canaux et nécessite des Règles est nécessaire. Dans de nombreuses configurations, SFTP peut atteindre jusqu'à 16 Go par fichier, alors que FTP tourne généralement autour de 4 Go. L'installation des deux variantes est rapide, mais SFTP me permet d'éviter dès le début les surfaces d'attaque typiques. La différence de performance est minime dans les réseaux actuels, car les réserves de l'unité centrale supportent généralement le cryptage sans problème.

| Critère | FTP | SFTP |

|---|---|---|

| Cryptage | Aucune, transmission en Texte clair | De bout en bout via SSH |

| Type de connexion | Deux canaux (ports 20/21 + canaux de données) | Un canal (port 22), compatible avec les pare-feu |

| Taille maximale du fichier | Typique jusqu'à 4 Go | Jusqu'à 16 Go |

| Sécurité | Très faible | Très élevé |

| Installation | Simplement | Simple, plus possibilité de se connecter avec une clé |

| Vitesse | Minimalement plus rapide sans crypto | Faibles frais généraux grâce à Crypto |

Classer correctement le FTPS : à ne pas confondre avec le SFTP

Souvent, on FTPS est mis dans le même sac que SFTP, alors qu'il s'agit de protocoles totalement différents. Le FTPS reste techniquement du FTP, mais ajoute une couche de cryptage TLS. Cela apporte une meilleure sécurité que le FTP pur, mais la logique multicanale, les négociations de port et les pierres d'achoppement avec actif/passif demeurent. SFTP, en revanche, est un protocole autonome dans l'écosystème SSH, utilise un seul port et ne nécessite pas de gestion séparée des certificats. Si je dois parler à des systèmes qui ne comprennent que la syntaxe FTP, je me tourne vers FTPS. Si j'ai le choix, je me tourne vers SFTP - plus simple, plus robuste et plus fiable dans des réseaux hétérogènes.

Intégrité et reprise : mener à bien les transferts sécurisés

Pour les charges de travail réelles, ce n'est pas seulement le cryptage qui compte, mais aussi le Intégrité des données. Avec SFTP, je peux reprendre les transferts en cas d'interruption (Resume) et gagner ainsi du temps. Pour les fichiers particulièrement importants, je valide les sommes de contrôle (par ex. SHA-256) avant et après le téléchargement afin d'exclure les erreurs de bits. De nombreux clients proposent à cet effet des fonctions de hachage intégrées ou permettent le téléchargement de fichiers .sha256 d'accompagnement. En outre, je définis des options de maintien de la connexion, des délais d'attente plus élevés et je limite les connexions parallèles lorsque de longues distances ou des réseaux WLAN instables sont en jeu. Je m'assure ainsi que les archives volumineuses ou les téléchargements de médias arrivent à destination de manière reproductible.

La sécurité dans la pratique : authentification et clés

Les mots de passe restent souvent les plus Point faibleC'est pourquoi je mise sur une connexion basée sur une clé avec une clé privée protégée par une phrase de passe. Cette procédure sépare la connaissance (passphrase) et la possession (fichier de clé) et empêche ainsi de nombreux utilisateurs de se connecter. Attaques dès le départ. Je génère la clé localement, je charge uniquement la partie publique sur le serveur et je retire les accès par mot de passe si le cas d'utilisation le permet. En outre, je limite les droits d'utilisateur aux dossiers cibles afin qu'un compte ne puisse pas voir les répertoires de tiers. Pour le travail en équipe, j'utilise une clé individuelle pour chaque personne, afin que les accès soient consignés de manière transparente et puissent être immédiatement bloqués si nécessaire.

Droits, isolement et structures de dossiers propres

Outre l'authentification, les Concepts de droits est essentiel. Je garde les dossiers séparés par projet, j'accorde des droits strictement minimaux (lecture/écriture uniquement là où c'est nécessaire) et j'impose une cohérence aux propriétaires et aux groupes. Sur les serveurs, j'utilise l'isolation des utilisateurs, de sorte qu'un login ne voit que son répertoire cible et ne puisse pas fouiller dans le système. J'évite ainsi les tirs croisés lorsque plusieurs agences ou free-lances travaillent en parallèle. Une convention d'appellation uniforme pour les comptes (par exemple, projet-rôle-utilisateur) contribue en outre à la clarté et à l'audit.

Flux de travail de l'équipe : rotation des clés, offboarding et traçabilité

En équipe, je planifie Rotation de la clé par exemple tous les trimestres ou lors d'un changement de rôle. Lors de l'offboarding, je bloque uniquement la clé concernée, et non l'ensemble du compte, afin de ne pas interrompre d'autres flux de travail. J'utilise un compte individuel par personne ou au moins des paires de clés individuelles, afin que les accès puissent être clairement attribués dans les journaux. Si des prestataires de services ont besoin d'un accès temporaire, j'attribue des dates d'expiration et je documente le but et la période. Cette discipline permet de gagner du temps en cas d'incident, car les responsabilités sont immédiatement transparentes.

Évaluer la performance de manière réaliste

Sans cryptage, le FTP semble un peu plus rapide en termes de débit brut, mais les processeurs modernes absorbent généralement le crypto SFTP sans que cela ne se remarque. Pertes s'en va. La latence, les pertes de paquets et le nombre de transferts parallèles sont plus décisifs. varient peut faire. Je transfère les gros fichiers en bloc, je regroupe les petits fichiers dans des archives afin de réduire les manipulations et les surcharges du système de fichiers. Côté serveur, il vaut la peine de jeter un coup d'œil aux E/S, à l'utilisation du CPU et aux restrictions imposées par les modules de sécurité. Au total, j'obtiens avec SFTP dans les réseaux de production des temps très similaires à ceux obtenus avec FTP, tout en bénéficiant d'une sécurité nettement plus élevée.

Le réglage des performances dans la pratique

Pour un maximum de Débits je choisis le nombre de transferts parallèles dans les clients en fonction de la ligne, j'évite une simultanéité trop élevée dans les systèmes basés sur des disques durs et je n'active la compression que lorsque c'est utile. Certains crypteurs sont plus gourmands en CPU que d'autres ; dans les configurations d'hébergement typiques, le réglage par défaut est équilibré, mais il vaut la peine de regarder les algorithmes modernes et performants. Il est également important de choisir la taille des paquets et d'augmenter les délais d'attente pour les trajets transatlantiques. En résumé, quelques ajustements ciblés l'emportent sur une maximisation aveugle des threads - la stabilité prime sur le pic nominal.

Pare-feu et réseau : ports et NAT

SFTP facilite la vie des administrateurs, car seul le port 22 doit être ouvert et qu'aucun canal de données dynamique ne doit traverser le NAT et les pare-feux comme c'est le cas avec le FTP. Dans les configurations FTP, je tombe souvent sur des modes actifs ou passifs, des ports aléatoires et des Règlesqui bloquent les transferts de manière inattendue. Avec SFTP, je réduis les cas d'assistance et je garde des politiques de sécurité légères. L'avantage d'une seule session cryptée est particulièrement évident dans les architectures DMZ et les environnements de conteneurs. Ceux qui calculent au plus juste les partages réseau profitent directement de ce concept de port clair.

Jump Hosts, Bastion et approches "Zero Trust

Dans les environnements sensibles, j'utilise Hôtes Jump (Bastion), afin de ne pas rendre les systèmes de production directement accessibles depuis Internet. Les connexions SFTP passent alors par un nœud centralisé et durci, où seules les clés et les IP partagées passent. Dans les conceptions "zero-trust", je combine cela avec des durées de vie de jeton courtes et une journalisation stricte. Pour le quotidien, il suffit souvent d'une liste blanche d'IP, d'une limitation de taux et de la désactivation des connexions par mot de passe. L'effet : une surface d'attaque nettement moins importante pour un confort inchangé pour les développeurs.

Configuration : SFTP étape par étape

Je vérifie d'abord si SSH est activé, puis je crée un utilisateur avec des droits SFTP dans l'administration de l'hébergement et je teste la connexion avec un mot de passe familier. Client. Dans FileZilla, je choisis comme protocole "SFTP - SSH File Transfer Protocol", je saisis le nom d'hôte, le nom d'utilisateur et le mot de passe ou j'enregistre une clé. Ensuite, j'enregistre la connexion en tant que profil, je définis le répertoire de départ et je limite les droits d'écriture là où c'est utile pour Ordre de l'entreprise. Pour les débutants, ce guide résume les principales étapes : Configurer l'accès FTP. Dès que les bases seront en place, j'ajouterai les restrictions IP, la journalisation et le blocage automatique après les tentatives infructueuses.

Utiliser efficacement les clients et les profils

Quel que soit l'outil, je travaille avec profils enregistréset non avec des connexions ad hoc. Je crée des entrées séparées pour chaque environnement (staging, production), je définis des dossiers de départ clairs et je désactive la récursion si je ne veux transférer que des dossiers ciblés. J'active "Continuer le transfert" et je sécurise les sorties de log afin de trouver rapidement la cause en cas de dysfonctionnement. Pour macOS, je fais attention au fait que le Finder affiche bien FTP, mais pas SFTP - c'est pourquoi j'utilise des clients dédiés. Sur Windows, un client portable a en outre fait ses preuves pour les cas de support, afin que je travaille sans installation.

Automatisation et CI/CD : Déploiements avec SFTP

Pour des résultats répétables Déploiements j'associe SFTP à des scripts : les artefacts de construction sont créés, compactés, transmis par SFTP et décompactés côté serveur. Dans les flux de travail WordPress, je combine cela avec des sauvegardes et un échauffement ultérieur du cache. Important : les chemins et les droits restent cohérents, les répertoires de téléchargement temporaires sont séparés du chemin d'accès en direct et j'échange à la fin sur la base de symlink afin de minimiser les temps d'arrêt. Comme SFTP est basé sur SSH, il s'intègre parfaitement dans les piles d'automatisation existantes.

Le FTP dans les cas exceptionnels : cas particuliers et alternatives

Malgré tous les risques, j'utilise le FTP dans de rares cas, par exemple lorsque d'anciens appareils embarqués n'acceptent que ce protocole et qu'une mise à jour est nécessaire. manque. Ensuite, j'encapsule la connexion dans des réseaux internes, je bloque systématiquement les accès externes et je supprime les comptes à la fin du Transmission. Comme alternative, j'envisage FTPS si SFTP n'est pas possible du côté opposé, car TLS crypte au moins les données et la connexion. Pour l'automatisation des scripts, SFTP est généralement plus approprié, car les outils basés sur SSH sont mûrs et largement disponibles. Sur les serveurs web de production, j'évite systématiquement les transferts non cryptés.

Le FTPS dans la pratique : certificats et pierres d'achoppement

Si FTPS est obligatoire, je fais attention à Validation du certificat dans le client, afin d'éviter les failles MitM. Je documente explicitement les certificats auto-signés, l'épinglage aide pour les connexions récurrentes. En outre, je définis des plages de ports fixes pour le mode passif et je les autorise dans les pare-feux, sinon les sessions de données échouent malgré une connexion réussie. Il n'en reste pas moins que : L'overhead opérationnel est plus élevé qu'avec SFTP, aussi bien pour l'onboarding que pour le dépannage.

Particularités des hébergeurs : tarifs et accès

De nombreuses offres d'entrée de gamme proposent le FTP en standard, tandis que le SFTP est disponible sans supplément dans les meilleures formules et s'intègre directement dans l'interface utilisateur. Menu client peut être activé. Certains fournisseurs font une distinction entre les comptes principaux et les sous-comptes, que je cartographie séparément dans des dossiers afin de séparer proprement les projets et d'éviter les erreurs de manipulation. éviter. Si une équipe utilise un hébergement tout compris, il est souvent utile de disposer d'un guide compact comme le Accès FTP All-inkl comme exemple de droits, de répertoires et de gestion des utilisateurs. Je fais également attention à la journalisation et aux limites, afin que les transferts inhabituels soient rapidement repérés. Les options de sauvegarde et les temps de restauration font partie intégrante de la liste de contrôle.

Transparence, suivi et conformité au RGPD

Pour Conformité décident de logs propres. J'enregistre les connexions, les transferts, les erreurs et les suppressions et je prévois des temps de rétention qui correspondent aux politiques internes. Les limites de taux et l'auto-blocage après les tentatives infructueuses réduisent le bruit dans les logs et rendent la force brute plus difficile. Dans le contexte du RGPD, je documente quelles données personnelles sont transmises, qui y a accès et quand elles sont supprimées. Un concept de droits structuré et des protocoles sûrs pour la révision simplifient considérablement les audits - et permettent d'économiser de l'argent et des nerfs en cas de doute.

Choix de l'hébergement : pourquoi le vainqueur du test webhoster.de est convaincant

Pour les projets productifs, je mise sur webhoster.deJ'ai choisi ce service parce que SFTP est disponible dans tous les paquets et que la configuration et l'attribution des droits sont rapides. La combinaison d'une assistance fiable, de sauvegardes quotidiennes et de performances solides réduit mon temps de travail. Charges se fait sentir dans l'entreprise. Je trouve particulièrement précieuse la séparation claire des utilisateurs et des répertoires, ce qui facilite le travail propre avec les agences et les freelances. Même en cas de pics de charge, les déploiements via SFTP restent reproductibles et planifiables. Je peux ainsi me concentrer sur le code et le contenu plutôt que d'investir du temps dans les risques liés aux transferts non cryptés.

Flux de travail pratique : migration de WordPress en cinq étapes

Une procédure fixe a fait ses preuves dans la migration de projets WordPress : Premièrement, je sauvegarde complètement l'instance existante. Deuxièmement, je rassemble le contenu wp et les téléchargements dans une archive afin de regrouper de nombreux petits fichiers. Troisièmement, je transfère l'archive par SFTP dans un répertoire temporaire et je valide la somme de contrôle. Quatrièmement, j'effectue des vidages de base de données, j'adapte les URL et je décompresse les fichiers avec des droits corrects. Cinquièmement, je commute, je supprime les données temporaires et j'observe les logs et les performances. Sur webhoster.de ce processus se déroule particulièrement bien grâce à des performances SFTP fiables et à une séparation claire des utilisateurs, même si plusieurs personnes travaillent en parallèle.

En bref

SFTP résout les principales faiblesses de FTP grâce au cryptage, à un port unique et à l'option Clé-réduire fortement les risques liés à la connexion. Dans les projets réels, je ne constate guère d'inconvénients au niveau des performances, mais moins de tickets d'assistance grâce à la clarté du système. Pare-feu-règles de sécurité. Pour ceux qui déplacent des données sensibles, le SFTP est un moyen plus sûr, plus prévisible et plus conforme aux normes strictes de protection des données. FTP reste un outil pour les systèmes historiques ou les transferts internes temporaires sans contenu confidentiel. Pour les projets web actuels et les déploiements WordPress, j'utilise SFTP par défaut - en particulier chez des hébergeurs tels que webhoster.de, qui proposent une installation sans problème et des procédures fiables.