SFTP vs FTP determina sicurezza, velocità e fatica nel caricamento dei file, soprattutto per WordPress, progetti di agenzie e dati aziendali. Vi mostrerò le differenze, vi fornirò chiari vantaggi, vi spiegherò come impostarlo e vi spiegherò perché webhoster.de si impone regolarmente come vincitore del test nei confronti dell'hosting tedesco.

Punti centrali

- SicurezzaSFTP cripta completamente, mentre FTP trasmette in chiaro.

- PortiSFTP utilizza la porta 22, FTP funziona con 20/21 e altri canali di dati.

- Dimensioni dei fileSFTP fino a 16 GB, FTP in genere fino a 4 GB.

- CompatibilitàEntrambi funzionano con client comuni, ma SFTP è più adatto ai firewall.

- PraticaScelgo SFTP per impostazione predefinita e uso FTP solo in casi particolari.

Nozioni di base: FTP spiegato brevemente

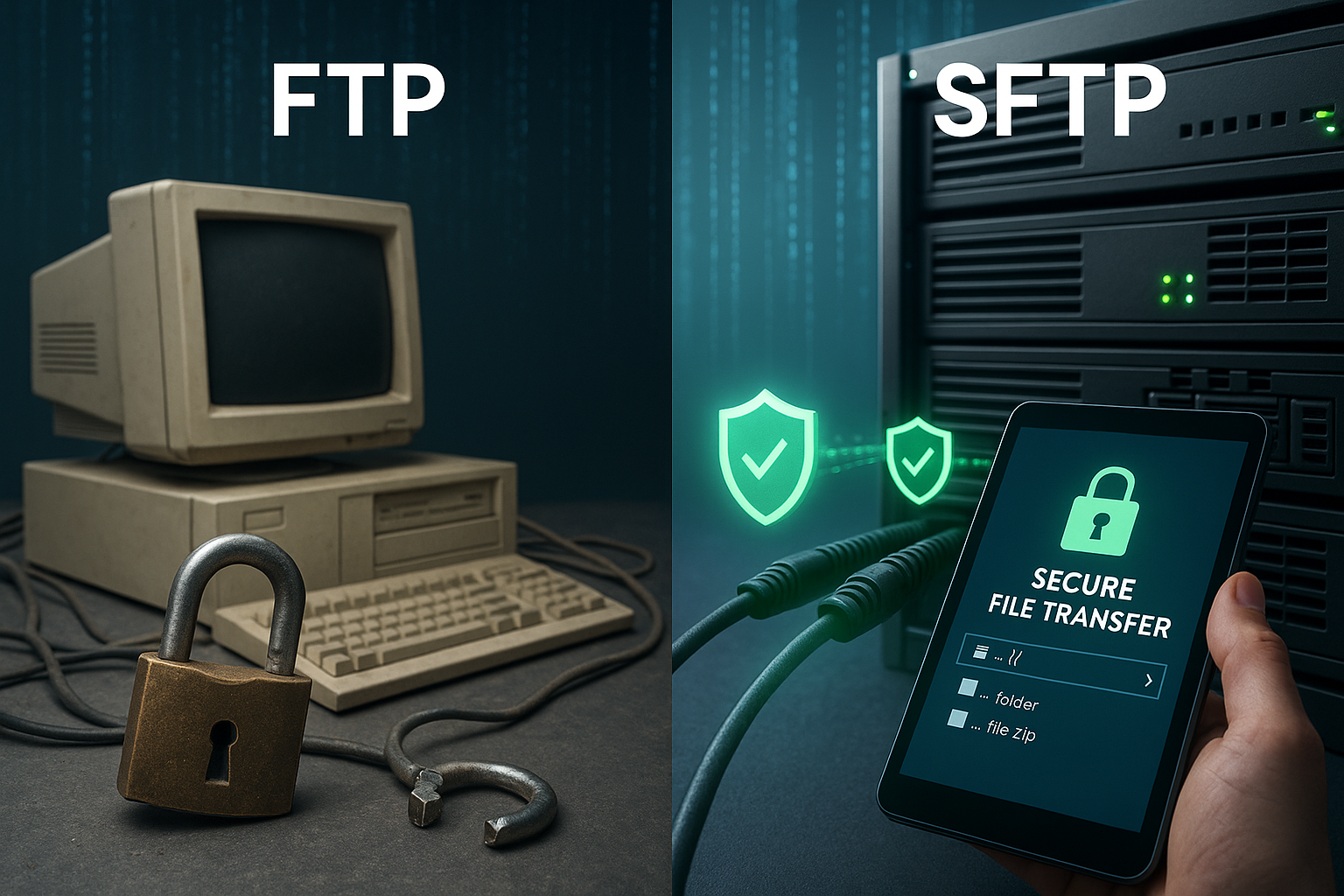

FTP è l'acronimo di "File Transfer Protocol" e trasferisce i file tra il client e il server attraverso due canali separati, che Firewall-è spesso gonfiato. Il processo invia i dati e i contenuti di accesso senza crittografia, consentendo agli aggressori di accedere al testo in chiaro e ai dati di accesso. La privacy soffre. Considero quindi l'FTP una soluzione temporanea per i dati non critici o per gli ambienti di test interni. Chiunque sposti dati di clienti, codice sorgente o configurazioni di WordPress rischia di avere perdite evitabili con l'FTP. Per una rapida panoramica della storia, del flusso di lavoro e dei rischi, vi consiglio di consultare il compact Nozioni di base dell'FTPprima di decidere.

SFTP: trasferimento sicuro con SSH

SFTP viene eseguito tramite il collaudato protocollo SSH e crittografa le sessioni, i comandi e i dati end-to-end con una forte Algoritmi. Ciò significa che nessun contenuto rimane leggibile anche durante la registrazione, il che rende molto più sicuro il caricamento di file sensibili e di Conformità facilitato. La connessione utilizza una singola porta (22), che semplifica la condivisione nei firewall e riduce le interferenze. Oltre all'accesso tramite password, SFTP consente anche l'accesso tramite chiave, rendendo molto più difficili gli attacchi brute force. Nella mia pratica, uso SFTP come standard perché il processo in strumenti come FileZilla è identico, ma fornisce una protezione significativamente maggiore.

SFTP vs FTP: differenze in sintesi

Per una scelta chiara, mi concentro su sei criteri: Crittografia, configurazione della connessione, dimensioni dei file, sicurezza, configurazione e facilità d'uso percepita. Velocità. SFTP cripta senza lacune e raggruppa tutto tramite la porta 22, mentre FTP funziona senza protezione tramite canali multipli e richiede un ulteriore Regole richiesto. In molte configurazioni, SFTP gestisce fino a 16 GB per file, mentre FTP raggiunge in genere circa 4 GB. L'impostazione di entrambe le varianti è rapida, ma con SFTP prevengo le tipiche superfici di attacco fin dall'inizio. La differenza di prestazioni è minima nelle reti odierne, poiché le riserve di CPU sono in grado di gestire la crittografia con facilità.

| Criterio | FTP | SFTP |

|---|---|---|

| Crittografia | Nessuna, trasmissione in Testo normale | End-to-end tramite SSH |

| Tipo di connessione | Due canali (porta 20/21 + canali dati) | Un canale (porta 22), compatibile con i firewall |

| Dimensione massima del file | In genere fino a 4 GB | Fino a 16 GB |

| Sicurezza | Molto basso | Molto alto |

| Arredamento | Semplice | Semplice, con possibilità di accesso tramite chiave |

| Velocità | Minimamente più veloce senza crittografia | Basso overhead dovuto alla crittografia |

Classificare correttamente FTPS: da non confondere con SFTP

Spesso FTPS Sono stati accomunati a SFTP, ma si tratta di protocolli completamente diversi. FTPS tecnicamente rimane FTP, ma aggiunge un livello di crittografia TLS. Questo fornisce una maggiore sicurezza rispetto all'FTP puro, ma la logica multicanale, la negoziazione delle porte e gli ostacoli con l'attivo/passivo rimangono. SFTP, invece, è un protocollo autonomo nell'ecosistema SSH, utilizza una sola porta e non richiede una gestione separata dei certificati. Se ho bisogno di parlare con sistemi che capiscono solo la sintassi FTP, uso FTPS. Se ho libertà di scelta, opto per SFTP: più semplice, più robusto e più affidabile nelle reti eterogenee.

Integrità e ripresa: completare trasferimenti sicuri

Per i carichi di lavoro reali, non conta solo la crittografia, ma anche la Integrità dei dati. Con SFTP, posso continuare i trasferimenti se vengono annullati (resume) e quindi risparmiare tempo. Per i file particolarmente importanti, convalido le somme di controllo (ad esempio SHA-256) prima e dopo il caricamento per escludere errori di bit. Molti client offrono funzioni di hash integrate per questo scopo o consentono di caricare file .sha256 di accompagnamento. Imposto anche opzioni di keep-alive, timeout più elevati e limito le connessioni parallele se si tratta di lunghe distanze o di WLAN traballanti. In questo modo mi assicuro che gli archivi di grandi dimensioni o i caricamenti di file multimediali arrivino in modo riproducibile.

La sicurezza in pratica: autenticazione e chiavi

Le password rimangono spesso il più grande VulnerabilitàPer questo motivo mi affido al login basato sulla chiave con una chiave privata protetta da passphrase per SFTP. Questa procedura separa la conoscenza (passphrase) dal possesso (file della chiave) e quindi impedisce che molti Attacchi fin dall'inizio. Genero la chiave localmente, carico solo la parte pubblica sul server e revoco l'accesso alla password se il caso d'uso lo consente. Limito anche i diritti degli utenti alle cartelle di destinazione, in modo che un account non veda alcuna directory esterna. Per il lavoro di squadra, utilizzo una chiave separata per ogni persona, in modo che l'accesso possa essere registrato in modo trasparente e bloccato immediatamente, se necessario.

Diritti, isolamento e strutture di cartelle pulite

Oltre all'autenticazione Concetti di diritto cruciale. Mantengo cartelle separate per ogni progetto, assegno diritti minimi (solo lettura/scrittura, se necessario) e impongo la coerenza per proprietari e gruppi. Sui server, uso l'isolamento degli utenti in modo che un login veda solo la sua directory di destinazione e non possa navigare nel sistema. In questo modo, evito il fuoco incrociato quando diverse agenzie o freelance lavorano in parallelo. Una convenzione di denominazione standardizzata per gli account (ad esempio, progetto-ruolo-utente) è utile anche per la panoramica e le verifiche.

Flusso di lavoro del team: rotazione delle chiavi, offboarding e tracciabilità

Pianifico in gruppo Rotazione dei tasti in modo permanente, ad esempio trimestralmente o quando si cambia ruolo. Quando esco dal sistema, blocco solo la chiave interessata, non l'intero account, per non interrompere altri flussi di lavoro. Utilizzo un account separato per ogni persona o almeno singole coppie di chiavi, in modo che l'accesso possa essere chiaramente assegnato nei log. Se i fornitori di servizi richiedono un accesso temporaneo, assegno date di scadenza e documento lo scopo e il periodo di tempo. Questa disciplina fa risparmiare tempo in caso di incidente, perché le responsabilità sono immediatamente trasparenti.

Valutare realisticamente le prestazioni

Senza crittografia, l'FTP appare un po' più veloce in termini di throughput grezzo, ma le moderne CPU sono in grado di gestire la crittografia SFTP senza che si noti la presenza di un'altra crittografia. Perdite via. Più decisivi sono la latenza, la perdita di pacchetti e il numero di trasferimenti paralleli, che posso impostare correttamente nei client e testare. variare può. Trasferisco i file di grandi dimensioni in modo contiguo e raggruppo molti file piccoli in archivi per ridurre al minimo gli handshake e l'overhead del file system. Sul lato server, vale la pena di dare un'occhiata all'I/O, all'utilizzo della CPU e al throttling da parte dei moduli di sicurezza. Nel complesso, con SFTP ottengo tempi molto simili a quelli di FTP nelle reti produttive, con una sicurezza enormemente superiore.

La messa a punto delle prestazioni in pratica

Per un massimo di Produttività Seleziono il numero di trasferimenti paralleli nei client in modo che corrisponda alla linea, evito l'eccessiva concorrenza nei sistemi basati su HDD e attivo la compressione solo quando è necessaria. Alcuni cifrari sono più intensivi di CPU rispetto ad altri; nelle tipiche configurazioni di hosting, l'impostazione predefinita è bilanciata, ma vale comunque la pena dare un'occhiata agli algoritmi moderni ad alte prestazioni. È inoltre importante selezionare la dimensione dei pacchetti e aumentare i timeout per le rotte transatlantiche. Tutto sommato, poche regolazioni mirate battono la massimizzazione cieca dei thread: la stabilità viene prima dei picchi nominali.

Firewall e rete: porte e NAT

SFTP semplifica la vita agli amministratori perché solo la porta 22 devono essere aperte e non ci sono canali di dati dinamici che attraversano NAT e firewall come nel caso dell'FTP. Nelle configurazioni FTP, mi capita spesso di imbattermi in modalità attiva o passiva, porte casuali e rigide. Regoleche bloccano inaspettatamente i trasferimenti. Con SFTP, riduco i casi di supporto e mantengo le politiche di sicurezza snelle. Il vantaggio di una singola sessione crittografata è particolarmente evidente nelle architetture DMZ e negli ambienti container. Chiunque sia alle strette con le condivisioni di rete beneficia direttamente di questo concetto di porta libera.

Host di salto, approccio bastion e zero trust

In ambienti sensibili utilizzo Ospiti del salto (bastione) per impedire l'accesso ai sistemi di produzione direttamente da Internet. Le connessioni SFTP vengono quindi eseguite tramite un nodo protetto a livello centrale, sul quale passano solo chiavi e IP autorizzati. Nei progetti zero-trust, combino questo aspetto con brevi durate dei token e una rigorosa registrazione. Per l'uso quotidiano, spesso sono sufficienti una whitelist di IP, la limitazione della velocità e la disattivazione dei login con password. L'effetto è una superficie di attacco significativamente inferiore con lo stesso livello di convenienza per gli sviluppatori.

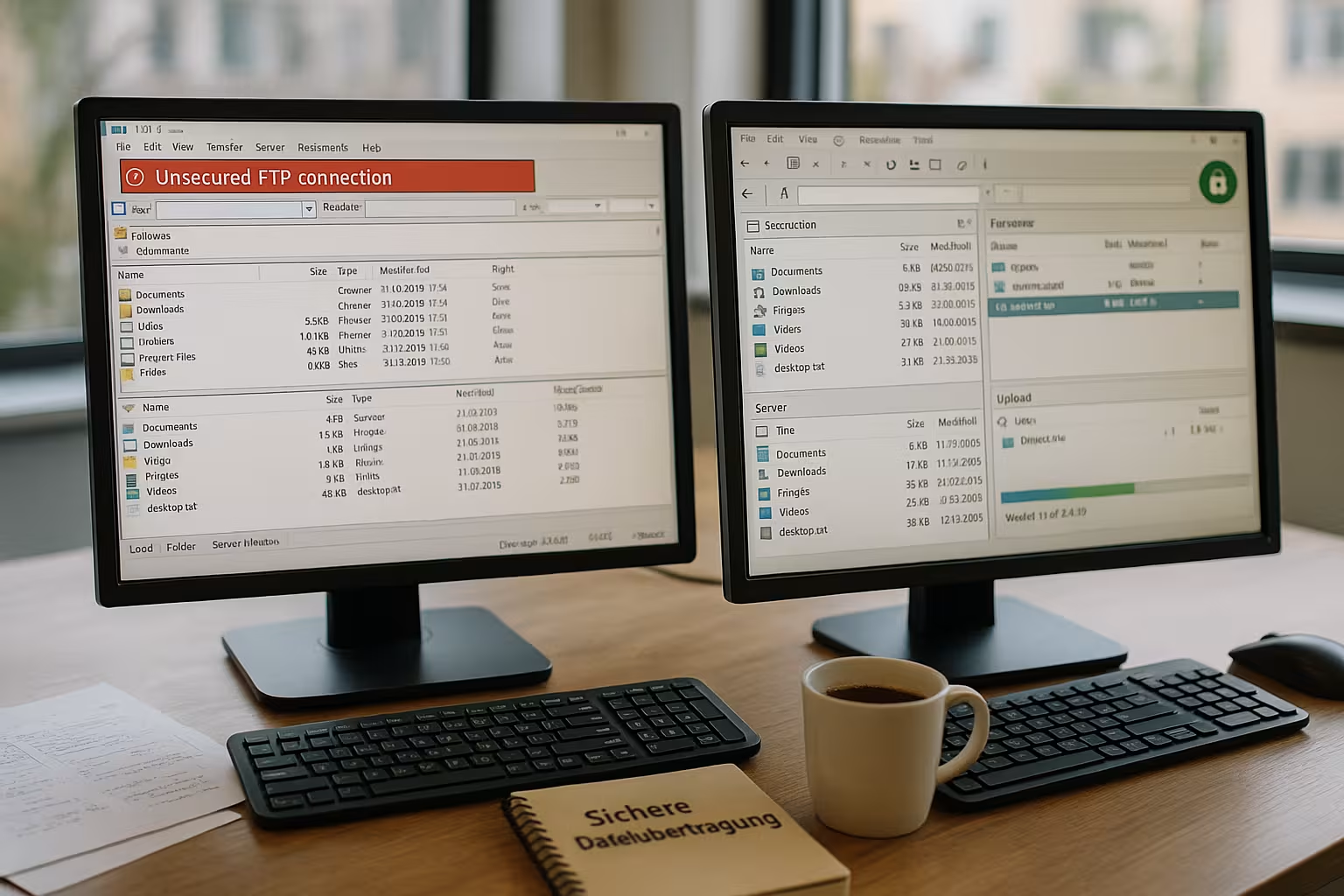

Configurazione: SFTP passo dopo passo

Per prima cosa verifico se SSH è attivato, quindi creo un utente con diritti SFTP nell'amministrazione dell'hosting e verifico il login con un familiare Cliente. In FileZilla, seleziono "SFTP - SSH File Transfer Protocol" come protocollo, inserisco il nome dell'host, il nome utente e la password o inserisco una chiave. Quindi salvo la connessione come profilo, imposto la directory iniziale e limito i permessi di scrittura dove è opportuno per proteggere il file. Ordine da mantenere. Questa guida riassume i passi più importanti per i principianti: Configurare l'accesso FTP. Non appena le basi saranno pronte, aggiungerò le restrizioni IP, la registrazione e il blocco automatico dopo i tentativi falliti.

Utilizzare in modo efficiente clienti e profili

Indipendentemente dallo strumento: io lavoro con Profili salvatinon con accessi ad hoc. Creo voci separate per ogni ambiente (staging, produzione), imposto cartelle iniziali chiare e disattivo la ricorsione se voglio trasferire solo cartelle specifiche. Attivo "Continua trasferimento" e salvo i risultati dei log in modo da poter trovare rapidamente la causa in caso di errori. Per macOS, noto che il Finder visualizza l'FTP ma non l'SFTP: ecco perché uso client dedicati. Su Windows, un client portatile si è dimostrato utile anche per i casi di supporto, in modo da poter lavorare senza installazione.

Automazione e CI/CD: distribuzioni con SFTP

Per una ripetibilità Distribuzioni Collego SFTP con gli script: gli artefatti di costruzione vengono creati, impacchettati, trasferiti via SFTP e scompattati sul lato server. Nei flussi di lavoro di WordPress, combino questo con i backup e il successivo riscaldamento della cache. Importante: i percorsi e i permessi rimangono coerenti, le directory di upload temporanee sono separate dal percorso live e alla fine eseguo scambi basati su link simbolici per ridurre al minimo i tempi di inattività. Poiché SFTP è basato su SSH, si adatta perfettamente agli stack di automazione esistenti.

FTP in casi eccezionali: casi particolari e alternative

Nonostante tutti i rischi, utilizzo l'FTP in rari casi, ad esempio quando i vecchi dispositivi embedded accettano solo questo protocollo ed è necessario un aggiornamento. mancante. Quindi incapsulo la connessione nelle reti interne, blocco costantemente l'accesso esterno e cancello gli account dopo che il Trasmissione. Considero FTPS un'alternativa se SFTP non è possibile dall'altra parte, perché TLS almeno cripta i dati e il login. SFTP è solitamente più adatto per l'automazione negli script, perché gli strumenti basati su SSH sono maturi e ampiamente disponibili. Evito sempre i trasferimenti non criptati sui server web produttivi.

FTPS nella pratica: certificati e ostacoli

Se l'FTPS è obbligatorio, faccio attenzione a Convalida del certificato nel client per evitare lacune MitM. Documento esplicitamente i certificati autofirmati, il pinning aiuta con le connessioni ricorrenti. Definisco anche intervalli di porte fisse per la modalità passiva e le autorizzo nei firewall, altrimenti le sessioni di dati falliranno nonostante il login sia riuscito. Tuttavia, il problema rimane: L'overhead operativo è superiore a quello di SFTP, sia per l'onboarding che per la risoluzione dei problemi.

Caratteristiche speciali degli hoster: tariffe e accesso

Molti pacchetti entry-level forniscono FTP di serie, mentre SFTP è disponibile senza costi aggiuntivi con i pacchetti migliori e può essere attivato direttamente nella finestra di dialogo Menu cliente possono essere attivati. Alcuni provider distinguono tra account principali e sub-account, che io mappo separatamente in cartelle per separare i progetti in modo pulito ed evitare errori di funzionamento. Evitare. Se un team utilizza l'hosting all-inclusive, una guida compatta come la guida Accesso FTP a tutti gli utenti ad esempio per i diritti, le directory e l'amministrazione degli utenti. Presto anche attenzione alla registrazione e ai limiti, in modo da riconoscere rapidamente i trasferimenti insoliti. Le opzioni di backup e i tempi di ripristino sono una parte fissa della mia lista di controllo.

Trasparenza, monitoraggio e conformità al GDPR

Per Conformità decidere su registri puliti. Eseguo login, trasferimenti, errori e processi di cancellazione e mantengo tempi di conservazione che corrispondono alle politiche interne. I limiti di velocità e il blocco automatico dopo i tentativi falliti riducono il rumore nei registri e rendono più difficile la forza bruta. In contesti GDPR, documento quali dati personali vengono trasferiti, chi ha accesso e quando vengono cancellati. Un concetto strutturato di diritti e registri a prova di audit semplificano notevolmente gli audit e fanno risparmiare soldi e nervi in caso di dubbio.

Scelta dell'hosting: perché il vincitore del test webhoster.de è convincente

Per i progetti produttivi, mi affido a webhoster.deperché SFTP è disponibile in tutti i pacchetti e la configurazione e l'assegnazione dei diritti funzionano rapidamente. La combinazione di un supporto affidabile, backup giornalieri e prestazioni solide mi fa abbassare la Spese notevole in fase di funzionamento. Trovo particolarmente preziosa la chiara separazione di utenti e directory, che facilita il lavoro pulito con agenzie e freelance. Anche durante i picchi di carico, le distribuzioni via SFTP rimangono riproducibili e pianificabili. Questo mi permette di concentrarmi sul codice e sui contenuti, invece di investire tempo nei rischi dei trasferimenti non criptati.

Flusso di lavoro pratico: migrazione di WordPress in cinque passi

Quando si migrano progetti WordPress, una procedura fissa ha dimostrato la sua validità: In primo luogo, eseguo un backup completo dell'istanza esistente. In secondo luogo, impacchetto wp-content e upload in un archivio per raggruppare molti piccoli file. In terzo luogo, trasferisco l'archivio in una directory temporanea tramite SFTP e convalido il checksum. In quarto luogo, importo i dump del database, regolo gli URL e scompatto i file con i permessi corretti. In quinto luogo, passo al sistema, cancello i dati temporanei e monitoro i log e le prestazioni. Con webhoster.de questo processo si svolge in modo particolarmente fluido grazie alle prestazioni affidabili di SFTP e alla chiara separazione degli utenti, anche quando più persone lavorano in parallelo.

Riassumendo brevemente

SFTP risolve le principali debolezze di FTP, perché la crittografia, una singola porta e l'opzione chiave-rischi di login in modo significativo. Nei progetti reali, non noto quasi alcuno svantaggio in termini di prestazioni, ma un minor numero di richieste di assistenza a causa della chiarezza dei dati. Firewall-regole. Chiunque sposti dati sensibili può utilizzare SFTP in modo più sicuro, più prevedibile e in conformità con le severe normative sulla protezione dei dati. L'FTP rimane uno strumento per i sistemi storici o per i trasferimenti interni e temporanei senza contenuti riservati. Per i progetti web in corso e per le implementazioni di WordPress, utilizzo SFTP come standard, soprattutto con hoster come webhoster.de, che offrono un'impostazione semplice e processi affidabili.