Het configureren van de Plesk firewall is een cruciale stap in het effectief beveiligen van servers tegen aanvallen en ongeautoriseerd dataverkeer. Met de geïntegreerde oplossing in het Plesk-paneel kan de toegang gericht worden gecontroleerd, kunnen gaten in de beveiliging worden gedicht en kan de integriteit van het systeem permanent worden versterkt.

Centrale punten

- Firewallregels voorkomt op de juiste manier ongewenste toegang van buitenaf.

- De Plesk integratie maakt eenvoudig beheer direct in het configuratiescherm mogelijk.

- Voorconfiguraties bieden een hoog beveiligingsniveau vanaf de eerste installatie.

- Met Registratie en bewaking aanvalspogingen kunnen worden getraceerd en geanalyseerd.

- Uitbreidingen zoals Fail2Ban verhogen de bescherming tegen brute kracht aanvallen.

Wat kenmerkt de Plesk Firewall?

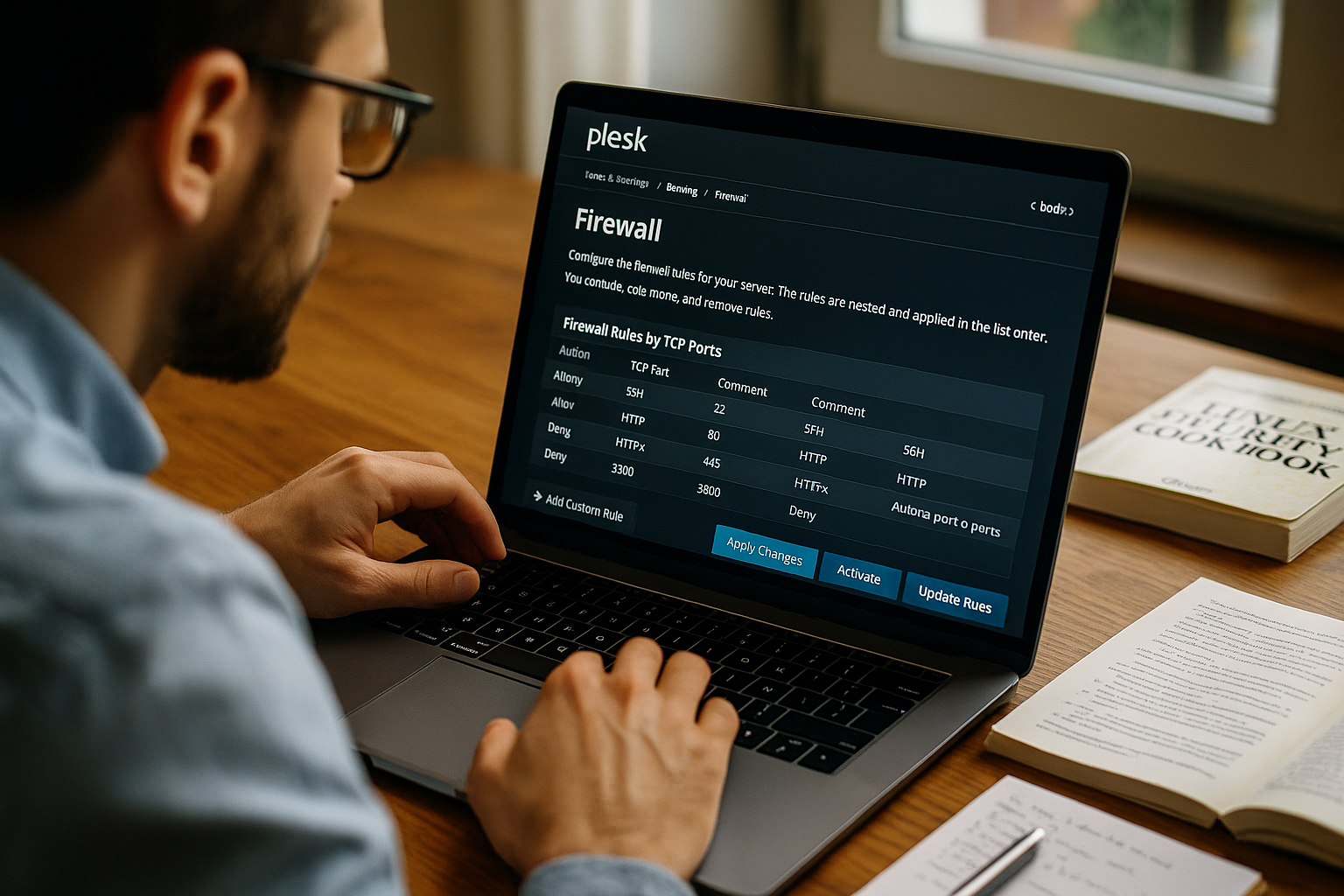

De Plesk firewall is volledig geïntegreerd in het hostingpaneel en kan zonder extra software worden bediend. Het filtert netwerkgegevens volgens door de gebruiker gedefinieerde regels en beschermt zo diensten als HTTP, HTTPS, FTP en SSH tegen ongeautoriseerde toegang. De grafische gebruikersinterface, waarmee instellingen intuïtief kunnen worden gewijzigd, is bijzonder handig. Handmatige configuratieopties voor meer diepgaande regels zijn ook beschikbaar voor gevorderde gebruikers. Het bijzonder krachtige punt is de combinatie van een gebruiksvriendelijke interface en nauwkeurige verkeerscontrole.

Stappen om de Plesk firewall te configureren

De firewall wordt rechtstreeks beheerd via het Plesk dashboard onder de sectie "Tools & Instellingen" > "Firewall". Na activering kunt u precies instellen of elke toepassing of poort moet worden geopend of geblokkeerd. Inkomend en uitgaand dataverkeer kan individueel worden geregeld - bijvoorbeeld om alleen specifieke IP-adressen toe te laten tot een dienst. Na elke wijziging moet de firewallservice opnieuw worden opgestart om in werking te treden. De gebruikersinterface laat live zien welke poorten open of geblokkeerd zijn.

Aanbevolen firewallregels voor veelgebruikte services

Om ervoor te zorgen dat servers efficiënt beschermd blijven, moet de firewall alleen de absoluut noodzakelijke poorten open laten. De volgende tabel toont aanbevolen instellingen voor typische webhosting scenario's:

| Service | Haven | Status |

|---|---|---|

| SSH (toegang op afstand) | 22 (TCP) | Open - alleen voor beheerders-IP |

| HTTP (websites) | 80 (TCP) | Open voor alle IP's |

| HTTPS (beveiligde websites) | 443 (TCP) | Open voor alle IP's |

| FTP | 21 (TCP) + passieve poorten | Gesloten indien niet gebruikt |

| MySQL toegang op afstand | 3306 (TCP) | Gesloten klik alleen op vereiste IP's |

Extra bescherming met Fail2Ban

De combinatie van Plesk Firewall en de Fail2Ban service biedt dubbele bescherming tegen herhaalde inlogpogingen. Fail2Ban controleert logbestanden op verdachte activiteiten zoals te veel inlogpogingen en blokkeert automatisch het bijbehorende IP-adres. Vooral voor services zoals SSH versterkt deze maatregel de verdediging tegen geautomatiseerde brute force-aanvallen aanzienlijk. Een stap-voor-stap handleiding voor Fail2Ban geactiveerd in Pleskhelpt bij een snelle implementatie.

Efficiënt firewallbeheer

Een groot voordeel van de Plesk firewall is de automatisering die wordt geboden door vooraf geconfigureerde profielen. Deze maken het mogelijk om typische poorten voor webservers, mailservers of FTP-services met één klik te activeren. Gevorderde gebruikers kunnen deze profielen aanpassen of hun eigen sjablonen maken. Voor terugkerende wijzigingen is het de moeite waard om scripts of CLI-commando's via "firewalld" (Linux) te gebruiken. Wie overzicht belangrijk vindt, kan externe monitoring integreren, bijvoorbeeld via SNMP of gecentraliseerde log-evaluatietools.

Sluit voor eens en altijd gaten in de beveiliging

Een firewall alleen is niet genoeg als er services openstaan die niemand gebruikt. Je moet daarom regelmatig controleren of open poorten echt nodig zijn. Een vaak over het hoofd gezien zwak punt is bijvoorbeeld FTP-toegang, die kan worden vervangen door moderne SFTP-alternatieven. Hetzelfde geldt voor MySQL-toegang op afstand, die alleen zou moeten worden toegestaan voor bepaalde IP's. Een goede firewall instelling is te herkennen aan het feit dat er zo min mogelijk uitgaand verkeer mogelijk is - sleutelwoord "default deny". Verdere tips voor meer veiligheid zijn te vinden in deze Gids voor het beveiligen van Plesk-omgevingen.

Firewallprotocollen begrijpen en analyseren

De firewall houdt nauwkeurige logs bij van geblokkeerde verbindingen, succesvolle pakkettoegang of foutieve verzoeken. Deze informatie biedt belangrijke aanwijzingen in het geval van beveiligingsincidenten. Als je regelmatig naar de logbestanden kijkt, kun je patronen herkennen en gerichter actie ondernemen tegen terugkerende aanvallen - vooral bij vaak geblokkeerde IP-adressen. Tools zoals Logwatch of Fail2Ban-Reporter kunnen geautomatiseerde rapporten leveren. Ik gebruik ook notificatieplugins om direct een e-mail te ontvangen bij ongewoon gedrag.

Voor teams: toegangsbeheer verstandig structureren

In Plesk kunnen gebruikers met verschillende autorisaties worden aangemaakt. Dit betekent dat niet elke beheerder toegang hoeft te hebben tot de firewallconfiguratie. Vooral voor grote teams is het raadzaam om de toewijzing van autorisaties duidelijk te structureren. Dit voorkomt onbedoelde wijzigingen en beschermt gevoelige gebieden. Als je externe serviceproviders inschakelt, moet je hun IP's expliciet opslaan en aan het einde van het project weer verwijderen. Dit is een eenvoudige methode om controle en overzicht te behouden.

Geavanceerde firewallconcepten voor meer veiligheid

Naast de basisfuncties kan de firewall in Plesk worden uitgebreid met een aantal geavanceerde mechanismen. Deze omvatten het gerichte gebruik van "uitgaande" regels om te voorkomen dat ongewenst verkeer van de server naar buiten komt. Veel bedrijven besteden vooral aandacht aan inkomende verbindingen, maar zien over het hoofd dat uitgaande pakketten ook een aanvalsscenario kunnen zijn - bijvoorbeeld in het geval van malware die gegevens naar het internet probeert te sturen.

Een ander aspect is de omgang met IPv6. Veel configuraties zijn nog steeds gericht op IPv4, hoewel IPv6 al lang de standaard is. In Plesk kunnen IPv6-regels parallel met IPv4-regels worden gedefinieerd. Het is vooral belangrijk om onjuiste "allow any" configuraties voor IPv6 te vermijden. Het heeft vaak alleen zin om IPv6 actief te gebruiken als de hele serveromgeving, inclusief DNS en netwerkinfrastructuur, correct is ingesteld. Anders kunnen er gaten ontstaan omdat beveiligingsinstellingen alleen van kracht zijn in het IPv4-gebied.

Wie geavanceerde scenario's uitvoert, kan services ook verplaatsen naar een aparte IP-adresruimte of VLAN-structuren opzetten. Hierdoor kun je de toegang binnen het datacenter nog gedetailleerder regelen. Hoewel VLAN's en afzonderlijke IP-reeksen niet direct vooraf geconfigureerd zijn in Plesk, kunnen ze op besturingssysteemniveau worden gemaakt en vervolgens worden geïntegreerd in de Plesk firewallregels. Een databaseserver kan bijvoorbeeld in een afgeschermd gebied worden geplaatst dat slechts zeer beperkt toegankelijk is van buitenaf.

DMZ en poort doorsturen in Plesk

In bepaalde gevallen kan het zinvol zijn om individuele diensten of systemen af te schermen in een DMZ ("gedemilitariseerde zone"). Dit geldt in het bijzonder voor toepassingen die toegankelijk moeten zijn, maar geen directe toegang mogen hebben tot interne bronnen. Een DMZ wordt vaak gerealiseerd via aparte firewallzones. Dit is niet beschikbaar als een één-klik oplossing in Plesk zelf, maar de benodigde regels kunnen worden gecombineerd via het host besturingssysteem en de Plesk interface. Binnenkomende pakketten worden gericht doorgestuurd zonder volledige toegang tot het interne netwerk te verlenen.

Klassieke poort doorsturen is ook een probleem. Als je lokale services op een alternatieve poort hebt draaien of complexe software gebruikt, kun je bepaalde poorten doorsturen naar buiten via de Plesk firewall. Deze regels moeten echter zeer restrictief worden geconfigureerd. Het is vaak beter om een VPN-tunnel te gebruiken in plaats van kritieke beheerpoorten (bijv. 8080) publiek toegankelijk te maken. Met een VPN kan versleuteld verkeer het netwerk in worden geleid, wat het aanvalsoppervlak aanzienlijk verkleint.

Logboekbeheer en forensische analyse

Als je dieper wilt ingaan op het onderwerp beveiliging, kun je niet om gestructureerd logboekbeheer heen. Niet alleen de firewall logt toegangspogingen, maar ook webservers, mailservers en andere diensten. Een gecentraliseerde verzameling van alle loggegevens (bijvoorbeeld via syslog) maakt forensische analyse mogelijk als zich daadwerkelijk een beveiligingsincident voordoet. Ik zorg ervoor dat de logs regelmatig worden geroteerd, gecomprimeerd en gearchiveerd. Tools zoals Logstash of Graylog zijn handig om grote hoeveelheden gegevens eenvoudiger te filteren. Het is belangrijk dat de logs worden beschermd tegen manipulatie - bijvoorbeeld door ze naar een aparte server te schrijven.

De Plesk firewall zelf geeft in zijn logs informatie over welke IP-adressen meerdere keren zijn geblokkeerd, welke poorten opvallend vaak worden gescand en hoe vaak verbindingspogingen worden gedaan naar poorten die eigenlijk gesloten zijn. Zulke terugkerende patronen duiden vaak op geautomatiseerde aanvalspogingen. Als bepaalde IP-bereiken herhaaldelijk opvallen, kan het zinvol zijn om hele netwerkgebieden tijdelijk of permanent te blokkeren, op voorwaarde dat er geen zakelijke noodzaak is voor toegang vanaf die locatie.

Problemen oplossen voor configuratieproblemen

In de praktijk doen zich af en toe situaties voor waarin ongewenste blokkades of vrijgaves optreden. Bij het sluiten van een poort vergeet je bijvoorbeeld dat een bepaalde service deze poort nodig heeft en plotseling is je eigen applicatie niet meer toegankelijk. In zulke gevallen helpt het om de Plesk firewall stap voor stap uit te schakelen of de betreffende regel te verwijderen om de bron van het probleem te achterhalen. Het systeemlogboek (bijvoorbeeld /var/log/messages of /var/log/firewalld) is ook een goede plek om te beginnen om foutmeldingen te identificeren.

Als toegang tot het Plesk Control Panel niet meer mogelijk is omdat de firewall per ongeluk interne poorten heeft geblokkeerd, is de enige optie vaak toegang via het hostsysteem of een SSH-login op noodniveau (via de KVM-console op de host). De firewalldiensten (bijv. firewalld of iptables) kunnen daar handmatig gestopt of gereset worden. De configuratie kan dan worden gecorrigeerd en de normale werking kan worden hersteld. Het is belangrijk om de oorspronkelijke instellingen te documenteren zodat je precies weet welke stap de fout heeft gecorrigeerd.

Toepassingsvoorbeeld: Beveiligde e-mailserver instellen

Een e-mailserver heeft bepaalde poorten nodig om te kunnen ontvangen en verzenden, zoals 25 (SMTP), 110 (POP3) of 143 (IMAP). Tegelijkertijd zijn deze poorten een veelvoorkomend doelwit voor aanvallen. Ik raad aan om SMTP-authenticatie af te dwingen en de verbinding te beveiligen via TLS. Idealiter zouden webmailservices alleen via HTTPS benaderd moeten worden. Als je ook met mailserver-specifieke firewallinstellingen werkt, bereik je een hoog beschermingsniveau en verminder je spam- en authenticatieaanvallen aanzienlijk.

Automatisch back-ups maken en herstellen van firewall

Als er iets misgaat met de configuratie, kan een eerdere back-up levens redden. Plesk biedt de optie om alle firewallregels te exporteren en te archiveren. Deze back-ups kunnen eenvoudig worden hersteld in geval van nood. Voor grote infrastructuren wordt een wekelijks back-upschema via de CLI of een cronjob aanbevolen. Als je de Administratiepaneel voor firewallregels zorgt regelmatig voor extra transparantie.

Laatste gedachten: Firewall-beheer als beveiligingsroutine

Een goed geconfigureerde Plesk firewall is geen eenmalige instelling, maar een doorlopende taak. Ik raad een maandelijkse beveiligingscontrole aan waarbij alle open poorten en services worden gecontroleerd en onnodige uitzonderingen worden verwijderd. Combinaties van firewall, Fail2Ban en veilige gebruikersrechten beschermen niet alleen tegen aanvallen, maar zorgen ook voor gemoedsrust bij de dagelijkse hosting. Als u regelmatig loggegevens analyseert en systeemrapporten automatiseert, bent u altijd op de hoogte. Een Plesk firewall wordt onderhouden als een deurslot: vergrendel het regelmatig, controleer het - en vervang defecte sloten onmiddellijk.