Deze vergelijking laat zien welke wordpress beveiligingsplugins 2025 aanvallen op de meest betrouwbare manier stoppen en valse alarmen voorkomen in tests en tijdens live gebruik. Ik evalueer beschermingsniveaus, snelheid, werking en functies met toegevoegde waarde zoals back-ups, WAF en 2FA voor blogs, winkels en bedrijfswebsites.

Centrale punten

De volgende kernpunten vatten de belangrijkste bevindingen kort samen.

- BeschermingsniveausCloud WAF, server firewall, malware scan, 2FA

- PrestatiesCaching, CDN, magere scans, lage serverbelasting

- TransparantieLogboeken, waarschuwingen, rapporten, duidelijke aanbevelingen

- ComfortBack-ups met één klik, automatische updates, herstel

- SchalenBeheer van meerdere sites, teamrechten, API-opties

Methodologie van de 2025-vergelijking

Ik meet veiligheid in lagen en beoordeel elke laag afzonderlijk: Preventie (WAF, loginbescherming), detectie (handtekening- en heuristische scans), reactie (quarantaine, auto-fix) en herstart (back-ups, herstel). De doorslaggevende factor is niet het aantal functies, maar hoe goed ze samenwerken. Ik controleer hoe snel plugins regels bijwerken, aanvallen blokkeren en schone foutmeldingen geven. Ik let ook op de belasting van de server, want al te agressieve scans kunnen sites vertragen. Voor een snel overzicht, deze aanvullende Beste beveiligingsplugins Controle die functionele dekking en bruikbaarheid combineert.

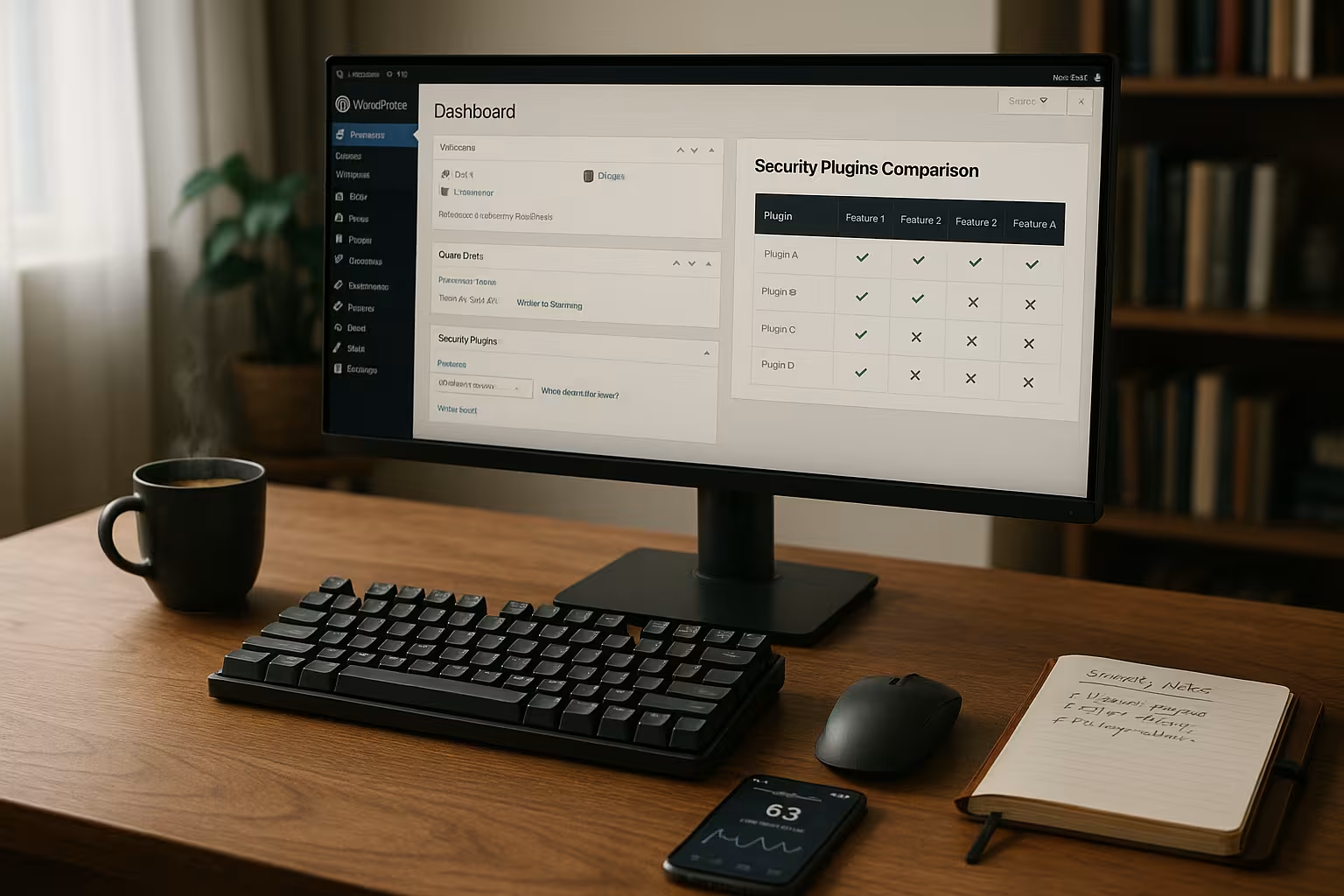

Vergelijkingstabel: Top 5 plugins en kernfuncties

De tabel toont de functies en sterke punten van de vijf kandidaten, ingedeeld naar beschermingsomvang, werking en bijkomende voordelen. Ik hecht veel belang aan een duidelijk Indeling: type firewall, malwaredetectie, identiteits- en toegangsbeheer, back-up/herstel, monitoring. Zo kun je snel herkennen welk pakket past bij jouw projectgrootte, teamstructuur en hostingopstelling. Let er vooral op of de firewall verzoeken filtert vóór de server (cloud) of alleen ingrijpt op applicatieniveau. Beide methoden hebben voordelen, afhankelijk van de verkeersmix en het hostingpakket.

| Plaats | Plugin | Belangrijkste functies | Bijzondere kenmerken |

|---|---|---|---|

| 1 | Sucuri | Firewall, malwarescan, CDN, DDoS-bescherming, bewaking | Cloud WAF, hoge flexibiliteit |

| 2 | Wordfence | Real-time scan, inlogbeveiliging, landenblokkering, firewall, 2FA | Fijnmazige bewaking, applicatielaag firewall |

| 3 | Jetpack Beveiliging | Back-up, malwarecontrole, 2FA, prestatiefuncties | Allround pakket, diepgaande WP-integratie |

| 4 | Alles-in-één WP Beveiliging | Firewall, inlogvergrendeling, accountcontrole, bewaking | Eenvoudig dashboard, directe configuraties |

| 5 | iThemes Beveiliging | 2FA, protocollen, kwetsbaarheidsscan, back-ups | Teamrechten, sterk gebruikersbeheer |

Ik lees de tabel als uitgangspunt en vergelijk deze met de projectdoelen. Heb je nodig DDoS-defensie is een upstream cloud WAF ideaal. Als je diep inzicht wilt in elk verzoek, is een applicatielaag firewall de beste keuze. Wie back-ups in enkele minuten wil terugzetten, heeft baat bij het complete pakket met restore-functie. Voor teams tel ik ook rechtenbeheer, logs en notificaties mee.

Sucuri: Bescherming tegen vragen

Sucuri schakelt voor je server en stopt aanvallen aan de rand van het netwerk. Dit vermindert belastingspieken, weert botnetverkeer af en versnelt pagina's dankzij de geïntegreerde CDN. De web application firewall blokkeert bekende patronen, zero-day exploits en DDoS-golven, terwijl malwarescanning en -monitoring verdachte veranderingen rapporteren. In het geval van een compromis helpt opschonen de downtime te beperken. Iedereen die een uitgebreide installatie plant, kan de Ultieme Shield-toolkit Bundel bovendien inspectieprocessen en scherp meldingen aan.

Wordfence: Controle op de server

Wordfence filtert verzoeken direct op WordPress niveau en geeft gedetailleerd inzicht in IP's, patronen en blokkeerregels. Ik vind de Transparantie van de logs omdat ik precies kan zien wat er geblokkeerd is en waarom. De regels worden snel geüpdatet, 2FA en aanmeldingsbeperkingen vertragen effectief credential stuffing. Als je meer nodig hebt, ontgrendel dan de landenblokkering en realtime handtekeningen in de premium versie. Voor projecten met gemiddeld tot veel verkeer is de combinatie van firewall, scanner en waarschuwing een betrouwbare oplossing.

Jetpack Security: Veiligheid plus gemak

Jetpack Security scoort met automatische back-ups en snel herstel, wat uren bespaart in geval van nood. De malwarecontrole is goed geïntegreerd, 2FA beschermt accounts zonder extra plugins en prestatiehulpmiddelen helpen bij laadtijden. Ik waardeer de Koppeling aan het WordPress ecosysteem omdat het beheer en de licenties overzichtelijk blijven. De interface is duidelijk voor beginners, terwijl gevorderde gebruikers per module kunnen bepalen wat er actief is. Wie de voorkeur geeft aan een alles-in-één oplossing, zal hier snel zijn doel bereiken.

Alles-in-één WP Beveiliging: Granulaire controle

All In One WP Security overtuigt met duidelijke schakelaars voor firewall, login lockdown, bestandsbewaking en rolcontrole. Ik stel stap voor stap regels in en kan snel zien welke optie van toepassing is op welke Effect heeft. Voor kleine tot middelgrote projecten biedt de plugin veel controle zonder extra kosten. Het dashboard legt functies duidelijk uit, waardoor misconfiguraties minder snel voorkomen. Als je bereid bent om te leren en een beetje tijd te investeren, kun je hier een zeer brede basisbeveiliging krijgen.

iThemes Beveiliging: gebruikers en toegang onder controle

iThemes Security versterkt aanmeldingen door middel van 2FA, beperkt machtigingen netjes en logt wijzigingen in bestanden. Ik waardeer de duidelijke Consolewaarin risico's worden uitgelegd en specifieke taken worden weergegeven. Back-ups, kwetsbaarheidscontroles en automatiseringen verkorten de reactietijden bij incidenten. Er is geen aparte WAF, maar iThemes biedt krachtige tools voor teamwork en audit-proof processen. Iedereen die veel redacteuren, auteurs en admins beheert, heeft baat bij duidelijke rollen en waarschuwingen.

Inloggen verharden, 2FA en wachtwoorden

Aanvallen beginnen vaak bij het inloggen, dus ik beveilig formulieren met snelheidslimieten, CAPTCHA en 2FA. Lange, willekeurige wachtzinnen verkleinen het risico op credential stuffing aanzienlijk. Ik controleer of plugins IP-sloten, apparaattokens en sessiecontrole ondersteunen. Ik schakel ook meldingen in bij mislukte aanmeldingen en ongebruikelijke patronen. Als je dieper wilt graven, kun je een praktische gids vinden voor de Veilig inloggen.

Firewallstrategieën: cloud- vs. toepassingslaag

Cloud WAF's zoals Sucuri filteren het verkeer vóór de server en verminderen zo de belasting, DDoS-effecten en latentiepieken. Application layer firewalls zoals Wordfence bevinden zich in WordPress en zien er erg fijnwat past bij de toepassing. Voor e-commerce met hoge pieken kies ik vaak voor de cloudvariant omdat die bots weghoudt en CDN-voordelen biedt. Voor forensische analyses waardeer ik het applicatieniveau omdat logs een dieper inzicht geven in wat er gebeurt. Hybride opstellingen combineren beide benaderingen als de hosting en het budget het toelaten.

Back-ups, malwarescan en herstel

Snel herstel bespaart reputatie en geld, dus ik plan back-ups als een verzekeringspolis. Dagelijkse of uurlijkse back-ups, plus externe opslag, geven me Rust. Een goede scanner detecteert handtekeningen en verdachte gedragspatronen zonder de server te overbelasten. Automatische quarantaine en herstel met één klik sluiten de lus. Ik test regelmatig op noodsituaties, zodat er processen zijn en niemand improviseert onder stress.

Prestaties en compatibiliteit zonder compromissen

Beveiliging mag de site niet vertragen, dus ik controleer scanfrequenties, cron jobs en caching-instellingen. Een cloud WAF met CDN versnelt de assets, terwijl lokale scans op rustigere tijden worden uitgevoerd. Ik houd plugins, thema's en PHP up-to-date en vermijd dubbele functies die de site kunnen vertragen. bijten zou kunnen. Voor elke grote update voer ik een stagingtest uit. Hierdoor blijven TTFB, Core Web Vitals en de kassa van de winkel soepel draaien.

Mijn 2025 setup voorstel

Voor bedrijven met veel verkeer vertrouw ik op Sucuri als een upstream WAF plus Jetpack back-ups voor snelle restore. Voor middelgrote projecten met een verlangen naar diepgaand inzicht, kies ik Wordfence en voeg ik gerichte hardening toe. Wie een maximaal overzicht over meerdere sites wil, heeft baat bij Jetpack Security en duidelijke Routines voor updates. Technisch onderlegde beheerders krijgen veel controle met All In One WP Security, terwijl iThemes Security de teams netjes beheert. Als je liever een gestructureerde bundel gebruikt in plaats van één keuze, dan is dit compacte overzicht van de Ultieme Shield-toolkitom regels, monitoring en herstel harmonieus te combineren.

Hostingomgevingen: De juiste beveiligingsinstellingen

Niet elke omgeving heeft dezelfde stelschroeven. Op Gedeelde hosting Ik reken op efficiënte scans met een lage belasting van bronnen, login hardening en een externe cloud WAF omdat ik de serverinstellingen vaak niet kan aanpassen. Met Beheerde-WordPress Ik vul bestaande hoster WAF/back-ups aan met een plugin voor zichtbaarheid, 2FA en monitoring van bestandswijzigingen. Op VPS/Dedicated Ik combineer systeemfirewall (bijv. iptables/ufw) en Fail2ban met een cloud WAF en een plugin voor applicatieweergave. In Container/Kubernetes-Ik let in mijn setups op ingress-regels, rate limits en lean agents zodat nodes stabiel blijven. Belangrijk: NGINX/Apache speciale regels, HTTP/2/3 en TLS hardening (HSTS, moderne cijfers) maken ook deel uit van het totaalplaatje.

Vals alarm minimaliseren en regels verfijnen

Goede beveiliging blokkeert aanvallen zonder legitiem verkeer te vertragen. Ik begin met Waarnemingsmodus (indien beschikbaar), logs verzamelen en dan geleidelijk strengere regels activeren. Whitelists voor uw eigen tools (betalingsgateways, cron endpoints, webhooks) voorkomen onnodige blokkades. Uitzonderingen per URL, rol of actie helpen bij applicatielaag firewalls. Ik pas snelheidslimieten aan de tijd van de dag en verkeerspatronen aan; voor admin-routes stel ik strengere limieten in, voor API's differentieer ik op methode (GET/POST). Belangrijk is schone alarmeringAlleen relevante waarschuwingen per e-mail/push, de rest als dagelijks rapport zodat teams hun focus niet verliezen.

WooCommerce en e-commerce functies

Winkels hebben gevoelige eindpunten: Checkout, winkelmandje, account, webhooks. Ik verhard admin-ajax.php en REST-routes, verminder botverkeer naar zoek-/kartfragmenten en gebruik reCAPTCHA/Turnstile voor aanmelding/registratie. Voor betalingen zijn Beschikbaarheid en Integriteit Even kritisch: Cloud WAF tegen DDoS/Layer 7 spikes, applicatiefirewall voor fijnkorrelige patronen. Caching mag geen invloed hebben op kassa- en accountweergaven; overeenkomstige uitzonderingen zijn verplicht. Ik controleer ook inventaris en misbruik van coupons (tarieflimieten, regels tegen brute kracht op vouchercodes). Ik bewaar logs voor forensische doeleinden op een audit-proof maar gegevensbesparende manier.

Respons bij incidenten: draaiboek en kerncijfers

Als het moeilijk wordt, telt snelheid. Ik definieer RTO (herstarttijd) en RPO (tolerantie voor gegevensverlies) per project. Het draaiboek: 1) Test alarmpaden, 2) Isoleer (WAF naar strenger profiel, onderhoudsmodus), 3) Bewaren van bewijs (logs, checksums), 4) opschonen/herstellen, 5) wachtwoord- en sleutelrotatie, 6) onderzoek naar de oorzaak van de inbraak, 7) communicatie naar belanghebbenden. Elk kwartaal oefen ik hersteloefeningen, zodat in geval van nood alles klopt. Na het incident optimaliseer ik de regels, verhoog ik de 2FA-dekking en plan ik indien nodig een hybride WAF-opstelling of strengere deploy pipelines.

Naleving, gegevensbescherming en logboekregistratie

Met betrekking tot GDPR besteed ik aandacht aan Gegevensminimalisatie en opslagperioden. IP's kunnen worden afgekapt en geodata kunnen ruwweg worden vastgelegd in plaats van precies. Ik definieer welke rollen geautoriseerd zijn om logs te bekijken en scheid productieve toegang van serviceprovideraccounts met tijdsgebonden rechten. Voor rapporten is het vaak voldoende om geaggregeerd Ik houd korte gegevensrecords en gedetailleerde logboeken bij. Ik documenteer het beleid in het team: wie is gemachtigd om regels te wijzigen, wie herstelt, wie informeert. Dit houdt nalevingscontroles ontspannen en toch zinvol.

Schalen voor agentschappen en meerdere sites

Wat telt voor veel projecten Consistentie. Ik werk met basisbeleidsregels per sitetype (blog, landing, shop) en een wijzigingsvenster waarin updates/regelwijzigingen in een bundel live gaan. Multi-site beheer, rollen en API-opties zijn belangrijk voor mij zodat ik gebruikersrechten netjes kan scheiden en automatisch kan uitrollen. Ik vat waarschuwingen samen in teamkanalen en geef prioriteit aan kritieke waarschuwingen. Voor fases met een hoge belasting (verkoop, tv-reclames) activeer ik tijdelijk strengere WAF-profielen en verhoog ik de limieten met de hoster, zodat de beveiliging geen knelpunt wordt.

Migratie en overschakelen tussen plugins

Bij het schakelen vermijd ik dubbele functies die elkaar storen. Procedure: 1) Inventarisatie van actieve functies, 2) Identificeer overlappingen (bijv. dubbele 2FA/scans), 3) Staging-test met nieuwe plugin, 4) geleidelijke overschakeling (eerst monitoring, dan block rules), 5) verwijderen van oude componenten inclusief cron events en overgebleven tabellen. Belangrijk: Valideer backup/restore paden voordat je iets uitschakelt en houd rekening met DNS/TLS afhankelijkheden als een cloud WAF wordt toegevoegd.

Benchmarks: hoe ik zelf beveiliging en prestaties test

Ik meet geen "gevoelde" verbeteringen, maar herhaalbare. Basisset: latentie en TTFB met/zonder WAF, CPU/IO-belasting tijdens scans, aantal geblokkeerde aanvragen per type regel, tijd tot regelupdate. Functionele controles: Loginbeveiliging (snelheidslimiet is van toepassing), bestandsmanipulatie (wordt herkend), herstel (RTO/RPO bereikt). Belastingtests met realistische scenario's (afrekenpieken, veel bots) laten zien of limieten correct werken. Gedocumenteerde resultaten vergemakkelijken latere audits en helpen bij budgetbesprekingen.

Headless/REST API's en speciale opstellingen

Headless projecten en sites met veel API's vereisen speciale zorg. Ik controleer Toepassingswachtwoorden, tokengeldigheid en CORS-richtlijnen. WAF regels moeten onderscheid maken tussen browser en server-naar-server verkeer zodat integraties (bijv. ERP, PIM) niet vertraagd worden. Ik stel snelheidslimieten in per methode en pad; schrijf-eindpunten zijn bijzonder gevoelig. Ik definieer toestemmingslijsten en smalle tijdvensters voor previews en build hooks (Jamstack).

Praktische blauwdrukken: Drie snelstartconfiguraties

- Blog/Portfolio2FA voor alle accounts, loginlimiet, basisfirewall met botregels, wekelijkse malwarescan, dagelijkse offsite back-up, auto-updates met staging smoke-test.

- BedrijfspaginaCloud WAF voor de server, applicatielogs voor forensisch onderzoek, rolgebaseerde machtigingen, change logs, dagelijkse scans, elk uur back-ups, gedefinieerde RTO/RPO en alarm playbook.

- WinkelCloud WAF met DDoS-bescherming, applicatiefirewall voor kassapad, strikte uitzonderingen in caching, 2FA voor admin/shopmanager, transactiemonitoring, elk uur back-ups plus on-demand snapshot voor releases.

Laatste gedachten 2025

Goede WordPress beveiliging komt van SamenstellingEen beschermende laag vóór de applicatie, duidelijke regels in de applicatie en snel herstel erachter. Sucuri biedt randbescherming en prestaties, Wordfence diep inzicht en granulaire controles, Jetpack Security versnelt back-ups en herstel, All In One WP Security biedt veel fine-tuning, iThemes Security versterkt identiteiten en processen. Het blijft cruciaal dat de regels overeenkomen met je verkeer, je hosting en je teams. Door tests te documenteren, valse alarmen te verminderen en regelmatig noodprocedures te oefenen, kunt u een beveiligingsniveau bereiken dat werkt in het dagelijks leven en snel weer online is in geval van nood.