In diesem Leitfaden zeige ich, wie Plesk Extensions meinen Entwickler-Alltag beschleunigen, sichere Deployments ermöglichen und wiederkehrende Aufgaben automatisieren. Ich gebe klare Empfehlungen zu Auswahl und Einrichtung – inklusive Setup-Schritten, sinnvollen Defaults und typischen Stolperfallen.

Zentrale Punkte

- Setup und sinnvolle Defaults für Sicherheit, Backups, Performance

- Workflow mit Git, Staging, CI-Hooks und Container-Stacks

- Sicherheit durch Imunify360, Let’s Encrypt und schlaues Härtungskonzept

- Tempo via Cloudflare-CDN, Caching und Monitoring

- Skalierung mit Docker, Automatisierung und klaren Rollen

Warum Plesk meine Arbeit als Entwickler beschleunigt

Ich bündele Projekte, Domains und Server zentral und spare so täglich Zeit. Die Erweiterungen decken Entwicklung, Sicherheit, Performance und Automatisierung ab und passen sauber zusammen. Updates und Migrationsschritte steuere ich direkt im Panel, ohne Umwege über Shell-Skripte für Standardaufgaben. Dank Drag-&-Drop sortiere ich die wichtigsten Tools an die Stelle, die ich am häufigsten brauche, und bleibe im Flow. Wer zuerst einen Überblick sucht, startet mit den Top-Plesk-Extensions und priorisiert dann nach Projekttyp und Teamgröße.

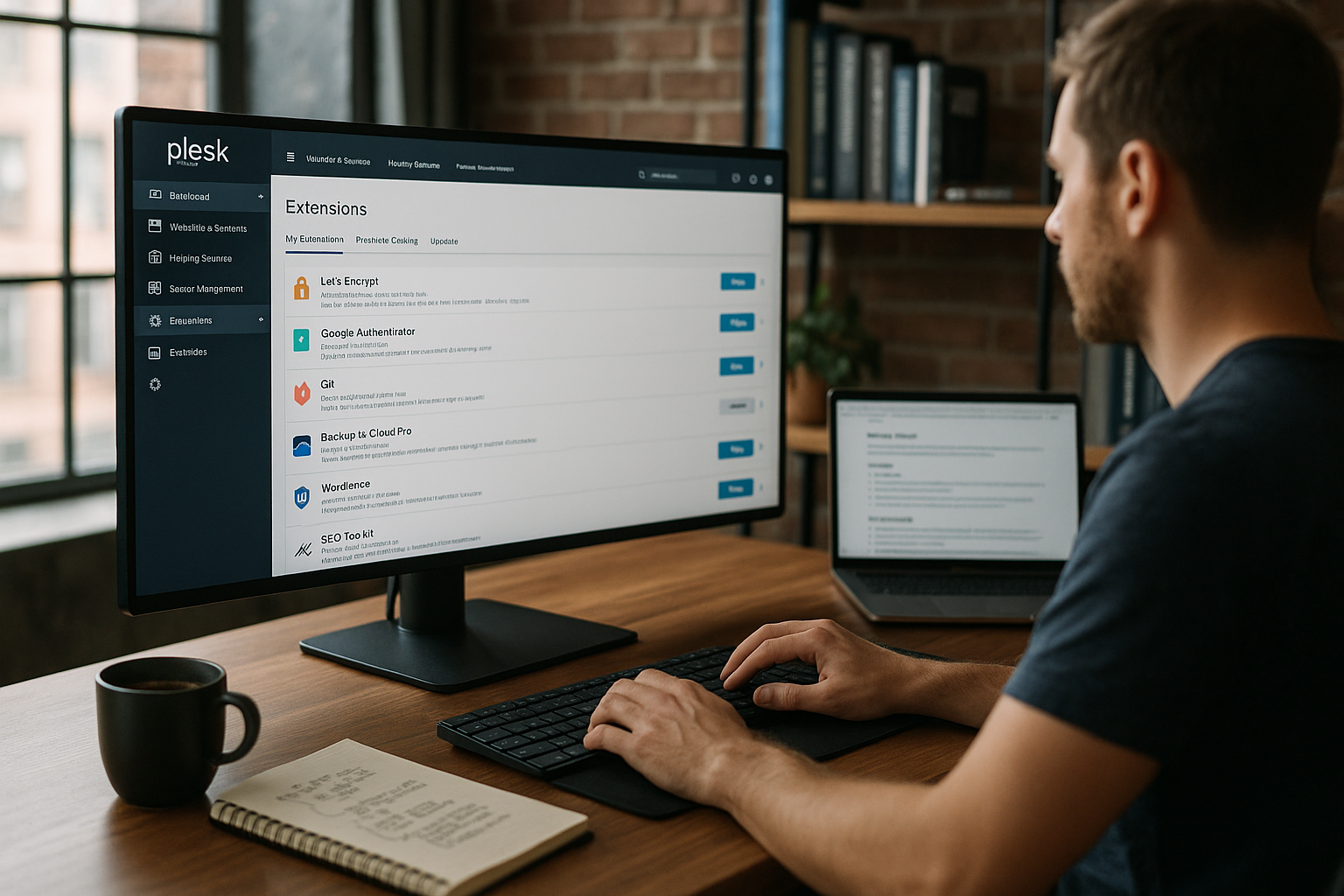

Top Plesk Extensions im Überblick

Für moderne Workflows setze ich auf einen klaren Kern aus WordPress Toolkit, Git, Docker, Cloudflare, Imunify360, Let’s Encrypt und Acronis Backup. Diese Auswahl deckt Deployments, Härtung, SSL, CDN und Datensicherung ab. Ich starte meist mit WordPress Toolkit und Git, ergänze danach Docker für Services wie Redis oder Node und schalte im Anschluss Cloudflare. SSL und Security laufen parallel, wobei ich bei neuen Instanzen gleich automatische Erneuerung aktiviere. Die folgende Tabelle fasst Nutzen und Einsatz zusammen.

| Erweiterung | Wichtigster Nutzen | Geeignet für | OS | Einrichtung in Plesk |

|---|---|---|---|---|

| WordPress Toolkit | Staging, Cloning, Updates | WP-Sites, Agenturen | Linux/Windows | Installieren, Instanz scannen, Staging anlegen, Auto-Updates setzen |

| Git Integration | Versionskontrolle, Deploy | Alle Webapps | Linux/Windows | Repo verbinden, Branch wählen, Webhook/Auto-Deploy aktivieren |

| Docker | Container-Stacks | Microservices, Tools | Linux/Windows | Image wählen, Umgebungsvariablen setzen, Ports freigeben |

| Cloudflare | CDN & DDoS | Traffic-Spitzen | Linux/Windows | Zone verbinden, Proxy aktivieren, Caching-Level wählen |

| Imunify360 | Malware-Schutz | Sicherheitsfokus | Linux/Windows | Scan-Policy erstellen, Quarantäne prüfen, Firewall-Regeln setzen |

| Let’s Encrypt | SSL-Automation | Alle Projekte | Linux/Windows | Zertifikat anfordern, Auto-Renew an, HSTS optional |

| Acronis Backup | Cloud-Backup | Business-Kritisch | Linux/Windows | Plan anlegen, Zeitfenster wählen, Restore testen |

Ich entscheide nach Projektzielen, nicht nach Gewohnheit, und halte den Stack schlank. Jede Erweiterung kostet Ressourcen, daher setze ich erst dann auf mehr, wenn ein klarer Vorteil sichtbar ist. Für Teams empfehle ich, die Shortlist in der Doku festzuhalten und verbindliche Defaults zu definieren. So bleiben Setups konsistent und neue Kolleginnen und Kollegen finden sich schneller zurecht. Transparenz in der Auswahl reduziert späteren Wartungsaufwand.

WordPress Toolkit: Einrichtung und sinnvolle Defaults

Ich starte mit einem Scan, damit Plesk alle Instanzen automatisch erkennt. Anschließend lege ich für jede produktive Site ein Staging an, aktiviere Synchronisation von Files und wähle bei Bedarf selektive Datenbank-Tabellen. Auto-Updates setze ich für Core auf sicher, für Plugins auf manuell oder gestaffelt per Wartungsfenster. Für jede Änderung teste ich zuerst im Staging, prüfe Security-Checks und schalte dann live. Wer tiefer schauen will, findet nützliche Hintergründe in den WordPress Toolkit Details.

Ich nutze die Klonen-Funktion für Blue/Green-Ansätze und halte einen Rollback-Plan bereit. Damit reduziere ich Ausfallzeiten bei großen Updates. Für Multi-Sites deaktiviere ich unnötige Plugins auf Staging-Instanzen, um Tests schneller zu machen. Security-Scans laufen täglich, Quarantäne prüfe ich kurz im Dashboard. So halte ich Risiken klein und Deployments planbar.

Git Integration: Saubere Deployments ohne Umwege

In Plesk verbinde ich ein Git-Repo, wähle den relevanten Branch und aktiviere Auto-Deploy auf Push. Optional setze ich Webhooks für CI, die vor dem Live-Deploy Builds und Tests ausführen. Für PHP-Projekte lege ich einen Build-Schritt zum Composer-Install an, für Node-Projekte ergänze ich npm ci und einen Minify-Task. Die Deploy-Map setze ich so, dass nur benötigte Verzeichnisse auf den Webroot laufen, während Build-Artefakte außerhalb erzeugt werden. Zugriffsschlüssel und Berechtigungen halte ich schlank und rotiere sie regelmäßig.

Vor Live-Schaltungen führe ich einen Health-Check über eine Maintenance-URL aus und verifiziere wichtige Header. Bei Fehlern stoppt die Pipeline den Rollout automatisch. So vermeide ich halbfertige Deploys, die sich später schwieriger einfangen lassen. Für Teams dokumentiere ich Branch-Konventionen und nutze Pull-Requests als Pflicht. Zusammenarbeit bleibt damit planbar und Nachvollziehbarkeit hoch.

Docker in Plesk: Container produktiv einsetzen

Für Services wie Redis, Elasticsearch, Meilisearch oder temporäre Preview-Apps starte ich Container direkt im Panel. Ich wähle Images aus dem Hub, setze Umgebungsvariablen, mappe Ports und binde persistente Volumes. Healthchecks prüfe ich mit einfachen Endpoints, damit Plesk Fehlstarts meldet. Für Multi-Container-Szenarien arbeite ich mit klaren Namenskonventionen und dokumentiere Abhängigkeiten. Wer einen guten Einstieg braucht, nutzt die kompakte Anleitung zur Docker-Integration in Plesk.

Wenn Projekte wachsen, skaliere ich Services horizontal und kapsle stateful Komponenten so, dass Backups konsistent bleiben. Logs leite ich in eigene Verzeichnisse und rotiere sie regelmäßig. Updates teste ich zuerst in einer separaten Containerversion, bevor ich umschalte. DNS-Einträge ergänze ich erst nach verlässlichen Healthchecks. So bleiben Deployments steuerbar und reproduzierbar.

Sicherheit zuerst: Imunify360 und Let’s Encrypt richtig einstellen

Ich aktiviere automatische Scans in Imunify360 und definiere klare Aktionen für Funde, etwa Quarantäne mit Benachrichtigung. Die Firewall-Regeln halte ich streng und erlaube nur, was wirklich nötig ist. Für alle Domains setze ich Let’s Encrypt auf Auto-Renew und ergänze HSTS, wenn die Site konsequent über HTTPS läuft. Zusätzlich prüfe ich Security-Header wie CSP, X-Frame-Options und Referrer-Policy. Regelmäßige Reports zeigen, wo ich nachschärfen muss.

Für Admin-Logins setze ich Zwei-Faktor-Authentifizierung ein und beschränke den Zugang auf spezifische IPs. SSH-Zugriffe laufen über Schlüssel, Passwörter deaktiviere ich wo möglich. Backups verschlüssele ich und teste den Restore-Prozess wiederkehrend. Ich halte eine Liste kritischer Plugins und prüfe deren Change-Logs vor Updates. Sicherheit bleibt eine tägliche Aufgabe, keine einmalige Konfiguration.

Tempo per CDN: Cloudflare clever konfigurieren

Ich verbinde die Zone, aktiviere Proxy und wähle ein Caching-Level, das dynamische Inhalte respektiert. Für APIs schalte ich Cache by Header, für Assets setze ich lange TTLs mit Versionierung. Page Rules nutze ich, um Admin-Bereiche vom Caching auszunehmen und sensible Pfade strikt zu schützen. HTTP/2, Brotli und Early Hints erhöhen die Ladegeschwindigkeit ohne Code-Änderungen. Bei Traffic-Spitzen dämpfen Rate Limits Missbrauchsversuche.

Challenge- und Bot-Regeln senken unnötige Last auf Backend-Systemen. Ich überwache HIT/MISS-Raten und passe Regeln an, bis die gewünschte Cache-Quote erreicht ist. Für internationale Projekte arbeite ich mit Geo-Steering und bilde regionale Varianten ab. DNS-Änderungen dokumentiere ich im Change-Log, damit Rollbacks schnell gelingen. So bleibt die Performance messbar und planbar.

Backups, Restores und Wiederanlauf mit Acronis

Ich lege tägliche inkrementelle Backups an und sichere wöchentlich voll in die Cloud. Retention halte ich so, dass ich auf mindestens 14 Tage Historie zugreifen kann. Nach jedem großen Release teste ich einen Restore in einer isolierten Umgebung. Recovery-Zeiten messe ich regelmäßig, damit ich im Ernstfall realistische Erwartungen habe. Datenbanken sichere ich transaktionskonsistent, um Korruption zu vermeiden.

Für kritische Sites halte ich ein separates Offsite-Backup vor. Restore-Playbooks beschreiben die Schritte inkl. DNS-Umschaltung und Caching-Leerungen. Passwörter und Schlüssel verwahre ich verschlüsselt und rotiere sie quartalsweise. Backups ohne Test- Restore gelten für mich als unvollständig. Nur was geübt wurde, funktioniert im Notfall sicher.

Automatisierung und Monitoring: Tägliche Routine vereinfachen

Ich automatisiere wiederkehrende Aufgaben mit Cron Jobs, Hook-Skripten und Git-Actions. Logs laufen in zentrale Verzeichnisse, die Rotation hält den Speicher sauber. Für einfache Traffic-Analysen nutze ich Webalizer und prüfe Anomalien beim Anstieg von 4xx- und 5xx-Codes. Alerts setze ich so, dass sie handlungsrelevant bleiben und keine Alarmmüdigkeit erzeugen. Für Wartungsfenster dokumentiere ich klare Start- und Endzeiten.

Deployments tagge ich und knüpfe sie an Messwerte wie Zeit bis First Byte und Fehlerquote. Bei Überschreitung greife ich automatisiert zum Rollback. Konfigurationen sichere ich versioniert, um Änderungen nachvollziehbar zu halten. Performance-Tests laufen nach größeren Updates automatisch und geben mir schnelle Rückmeldung. So vermeide ich Überraschungen im Live-Betrieb.

Eigene Erweiterungen bauen: Wenn Standards nicht reichen

Ich setze auf eigene Plesk-Erweiterungen, wenn ein Team klare Spezial-Anforderungen hat. Das kann ein internes Berechtigungskonzept, ein spezieller Deploy-Flow oder eine Integrationsbrücke zu Drittsystemen sein. Vor dem Bau prüfe ich, ob eine existierende Lösung mit kleinen Anpassungen genügt. Falls nicht, definiere ich API-Endpunkte, Rollen und Sicherheitsgrenzen kurz und eindeutig. Erst danach schreibe ich das Modul und teste es gegen typische Alltagsszenarien.

Wichtig ist eine saubere Deinstallations- und Update-Strategie, damit das System wartbar bleibt. Zudem dokumentiere ich Funktionen und Grenzen, damit Kolleginnen und Kollegen das Tool sicher bedienen. Bei Bedarf sammle ich Feedback und plane kleine Iterationen statt großer Sprünge. So bleibt die Erweiterung überschaubar und verlässlich. Eigene Module lohnen sich dann, wenn sie Prozesse sinnvoll verkürzen.

Rollen, Abos und Service-Pläne: Ordnung schafft Tempo

Bevor ich Projekte anlege, strukturiere ich Plesk mit Abonnements, Service-Plänen und Rollen. So verteile ich Limits (CPU, RAM, Inodes, Mailquoten) und Rechte (SSH, Git, Cron) planbar. Für Agentur-Teams lege ich getrennte Abos je Kunde an, damit Berechtigungen und Backups sauber isoliert bleiben. Standard-Pläne enthalten sinnvolle Defaults: PHP-FPM aktiv, opcache an, tägliche Backups, Auto-SSL, restriktive Dateirechte. Für riskantere Tests nutze ich ein eigenes Lab-Abo mit streng begrenzten Ressourcen – das schützt den Rest des Systems vor Ausreißern.

Rollen halte ich granular: Admins mit Vollzugriff, Devs mit Git/SSH und Logs, Redakteure nur mit Filemanager/WordPress. Ich dokumentiere, welche Rolle welche Aufgaben erledigt und vermeide Wildwuchs bei individuellen Benutzerrechten. Neue Projekte starten so konsistent und werden später leichter migriert oder skaliert.

PHP-FPM, NGINX und Caching: Performance aus dem Panel

Leistung hole ich zuerst aus Runtime-Settings: PHP-FPM mit pm=ondemand, saubere Max-Children pro Site, opcache mit genügend Memory und revalidate_freq passend zum Deploy-Intervall. NGINX lasse ich statische Assets direkt ausliefern und setze gezielte Caching-Header, ohne dynamische Bereiche zu gefährden. Für WordPress aktiviere ich, wenn möglich, ein Micro-Caching nur für anonyme Nutzer und schließe Cookies aus, die Sessions markieren. Brotli/Gzip schalte ich serverweit an, teste die Komprimierungsstufen aber gegen CPU-Last.

Ich halte pro Site dedizierte PHP-Versionen bereit, um Abhängigkeiten sauber zu trennen. Critical-Path-Optimierungen (HTTP/2 Push nicht mehr nötig, stattdessen Early Hints, saubere Preload/Prefetch-Header) ergänze ich, wenn die Messwerte es rechtfertigen. Die Regel: erst messen, dann drehen – Benchmarks nach jedem größeren Change verhindern Blindflug.

E-Mail und DNS: Zustellbarkeit und Zertifikate sauber aufsetzen

Wenn Plesk Mails versendet, setze ich SPF, DKIM und DMARC pro Domain, prüfe rDNS und halte Bounce-Adressen konsistent. Newsletter trenne ich von Transaktionsmails, um Reputation zu schützen. Für DNS entscheide ich bewusst: Entweder Plesk als Master oder externe Zone (z. B. via CDN). Wichtig: Bei aktivem Proxy plane ich Let’s-Encrypt-Challenges so, dass Erneuerungen zuverlässig durchlaufen – etwa mit temporärem De-Proxy oder DNS-Challenge für Wildcards. Ich dokumentiere die gewählte Strategie pro Kunde, damit Supportfälle schnell lösbar sind.

Webhooks von CI/CD erfassen feste Ziel-IPs, und ich erlaube in der Firewall nur, was benötigt wird. So bleiben sowohl Mail- als auch Build-Pfade stabil.

Datenbanken und Storage: Stabilität unter Last

Datenbanken lagere ich bei größeren Projekten auf dedizierte Server oder Container aus. Backups laufen transaktionskonsistent, binlog-basiert für Point-in-Time-Recovery. Read-Replicas nutze ich für Reporting oder Suchfunktionen, damit die Primary-DB entlastet bleibt. In Plesk achte ich auf klare DB-Benennungen pro Abo und setze minimal notwendige Rechte.

Storage behalte ich über Quotas und Log-Rotation im Griff. Medien-Uploads versioniere ich, wo möglich, und vermeide unnötige Dubletten in Staging-Umgebungen. Für File-Rechte setze ich 640/750-Defaults und prüfe regelmäßig, ob Deployments keine permissiven Ausreißer hinterlassen. So bleiben Wiederherstellungen und Migrationen kalkulierbar.

Zero-Downtime-Deployments: Blau/Grün und Symlink-Releases

Neben Staging nutze ich Blue/Green- oder Symlink-Releases. Builds landen in versionierten Release-Ordnern außerhalb des Webroots. Nach erfolgreichen Tests schalte ich per Symlink um, führe Datenbank-Migrationen in kontrollierten Steps aus und halte einen Rücksprung bereit. Shared-Verzeichnisse (Uploads, Cache, Session) definiere ich klar, damit Umschaltungen keine Daten verlieren. Für WordPress und PHP-Apps verhindere ich Schreibzugriffe während kritischer Migrationsfenster kurzzeitig, um Inkonsistenzen zu vermeiden.

Healthchecks überwachen die neue Version vor dem Flip. Headers, wichtige Routen und DB-Verbindung prüfe ich automatisiert. Erst wenn alle Checks grün sind, folgt das Umschalten. Diese Routine hat mir viele Nacht-Deploys erspart.

Kostenkontrolle und Ressourcen: Grenzen, Alerts, Cleanup

Ich setze Limits pro Abo: CPU-Zeit, RAM, Prozesszahl, Inodes. Cron-Jobs und Queues bekommen klare Zeitfenster, damit Lastspitzen kalkulierbar bleiben. Alte Releases und Logs räume ich automatisiert auf, Backups halte ich schlank und dokumentiert. Docker-Container überwache ich auf ausufernde Volumes; Caches rotiere ich regelmäßig. So bleiben Betriebskosten und Performance planbar – ohne Überraschungen am Monatsende.

Alerts sind nur dann hilfreich, wenn sie handlungsfähig machen. Ich unterscheide Warnungen (Trend kippt) und Alarme (sofortiges Eingreifen nötig) und verknüpfe beide mit Runbooks. Wer nachts geweckt wird, muss in drei Schritten wieder Stabilität herstellen können.

Typische Stolperfallen und wie ich sie vermeide

Auto-Updates ohne Staging brechen selten, aber dann meist ungünstig – deshalb immer zuerst testen. Cloudflare kann Admin-Bereiche aggressiv cachen, wenn Regeln zu breit sind; ich schließe Login, /wp-admin, API und Previews konsequent aus. Docker-Services wie Redis lasse ich nicht öffentlich lauschen und sichere sie über interne Netzwerke. Let’s-Encrypt-Erneuerungen schlagen fehl, wenn der Proxy Challenges blockt; hier hilft DNS-Challenge oder temporärer Bypass. Git-Deploys, die Node/Composer-Builds im Webroot ausführen, verursachen gern Rechtechaos – Builds daher außerhalb erstellen und nur Artefakte deployen.

Ein zweiter Klassiker: Disk voll durch vergessene Debug-Logs oder Coredumps. Ich setze Limits, rotiere Logs strikt und prüfe nach Releases auf ungewöhnliches Wachstum. Und ich halte immer einen manuellen Break-Glass-Zugang bereit (SSH-Key, dokumentierter Pfad), falls das Panel mal nicht erreichbar ist.

Best Practices kompakt

Ich halte Plesk und alle Erweiterungen aktuell und teste Updates vor dem Rollout. Backups laufen nach Plan, Restores übe ich regelmäßig in einer Testumgebung. Das Panel ordne ich per Drag-&-Drop so, dass zentrale Tools sofort sichtbar sind. Automatisierung nutze ich, aber nur mit klaren Exit-Strategien und Rollbacks. Alle Teammitglieder kennen die wichtigsten Schritte und arbeiten nach denselben Standards.

Kurzfazit

Mit einer durchdachten Auswahl an Erweiterungen setze ich auf Tempo, Sicherheit und verlässliche Deployments. WordPress Toolkit und Git bilden das Rückgrat, Docker und Cloudflare liefern Flexibilität und Performance. Imunify360 sowie Let’s Encrypt sichern den Betrieb, Acronis schützt Daten und verkürzt Wiederanlaufzeiten. Klare Defaults, Tests und schlanke Automatisierung halten den Alltag übersichtlich. So bleibt die Entwicklungsumgebung wandelbar – und Projekte erreichen stabil ihre Ziele.