Die Auswertung von Postfix-Logs ist der Schlüssel zur effektiven Überwachung und Diagnose von E-Mail-Systemen. Wer systematisch analysiert, erkennt Fehlerursachen frühzeitig, schützt den Server besser vor Angriffen und verbessert nachhaltig die Zustellqualität. Auch wenn die Logdateien auf den ersten Blick technisch und unübersichtlich wirken, bietet ihre detailreiche Struktur eine Fülle an Informationen, die ich im laufenden Betrieb nicht mehr missen möchte. Anhand einfacher Kommandos oder spezialisierter Tools lassen sich kritische Ereignisse, Performance-Faktoren und sogar sicherheitsrelevante Auffälligkeiten schnell aufdecken.

Zentrale Punkte

- Fehlermeldungen wie status=deferred oder auth failed als Warnsignale erkennen

- Logspeicherorte und deren Rotation gezielt verwalten

- Analyse mit Tools wie pflogsumm und qshape automatisieren

- Security-Events rechtzeitig detektieren und Gegenmaßnahmen einleiten

- Detaillierungsgrad der Logs erhöhen bei Bedarf, Datenschutz beachten

In der Praxis bedeutet das: Ich schaue regelmäßig in meine Logdateien, um bereits kleine Unstimmigkeiten zu erkennen, bevor sie zu größeren Problemen anwachsen. Gerade bei E-Mail-Servern geht es schnell um den guten Ruf der eigenen IP-Adressen und damit um die Zustellraten. Ein Blick auf Passworteingabefehler verrät oft, ob ein Nutzer falsche Konfigurationen in seinem E-Mail-Client hat oder ob ein Angreifer versucht, Konten zu kompromittieren. Durch die gezielte Beobachtung dieser Meldungen steigere ich nicht nur die Sicherheit, sondern erhalte auch klare Indizien dafür, wie zuverlässig mein Mail-System arbeitet.

Postfix-Logs richtig auswerten

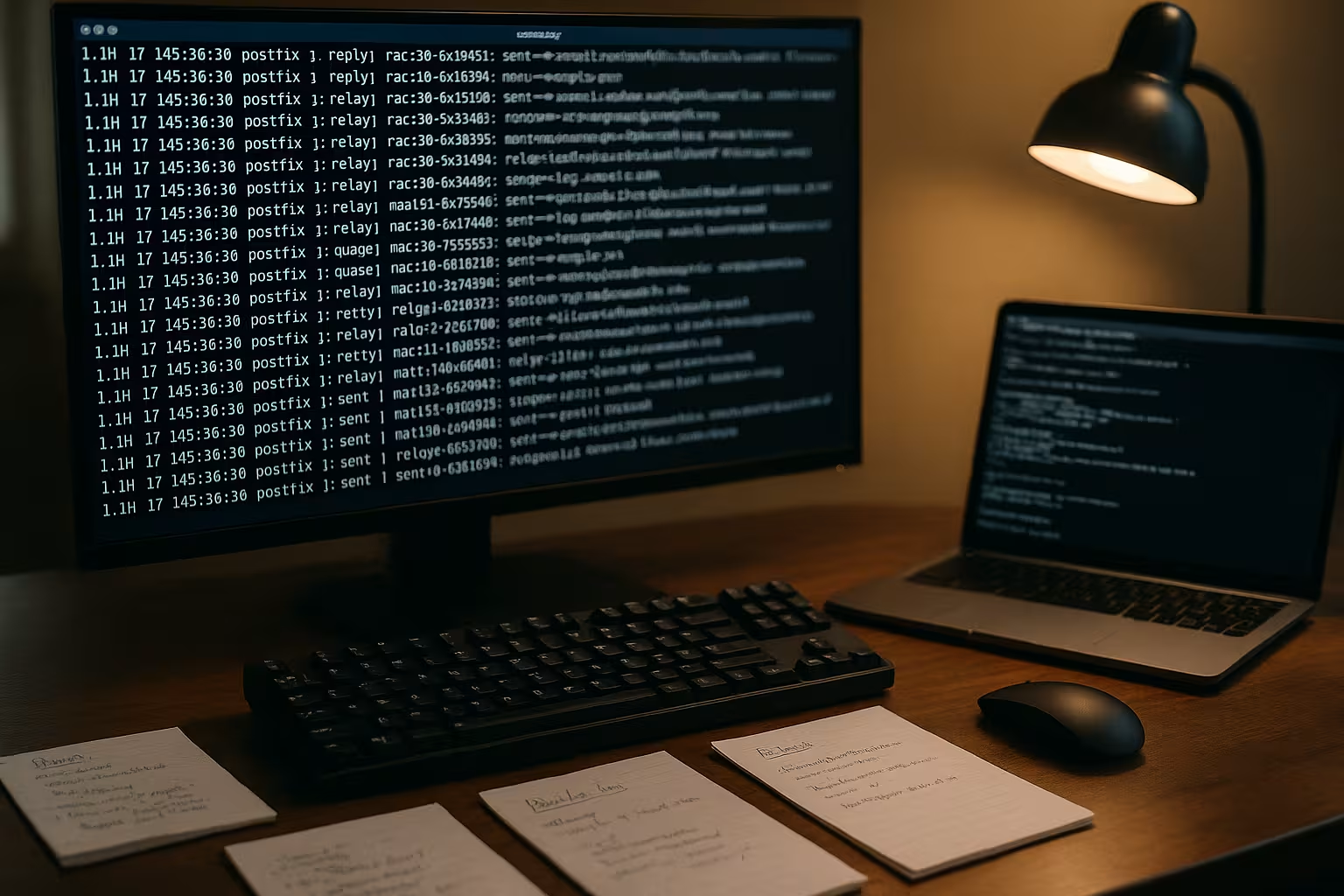

Postfix legt alle SMTP-Vorgänge strukturiert in Logdateien ab – darunter Verbindungsprozesse, Zustellungen, Verzögerungen und Sicherheitsvorfälle. Standardmäßig landen diese in /var/log/mail.log oder /var/log/maillog. Bei Unix-Systemen mit aktivem logrotate werden ältere Dateien automatisch archiviert. Sie enden auf .1 oder .gz und lassen sich mit Tools wie zless oder zcat betrachten.

Folgende Logdateien sind üblich:

| Logdatei | Inhalt |

|---|---|

| /var/log/mail.log | Standardausgabe aller Mailprozesse |

| /var/log/mail.err | Nur Fehler und Probleme |

| /var/log/mail.warn | Warnungen und verdächtiges Verhalten |

Du suchst Verbindungsprobleme oder Loginfehler? Dann helfen Kommandos wie grep -i "auth failed" /var/log/mail.log dabei, relevante Einträge zielgerichtet zu filtern. Oft liefert schon eine kurze Stichprobenanalyse wertvolle Hinweise auf den Ist-Zustand deines Mailservers. Außerdem lohnt es sich, immer im Hinterkopf zu behalten, wie viele Verbindungen pro Minute normalerweise eingehen, um Abweichungen schnell zu erkennen.

Gerade bei hohem Mailaufkommen – etwa bei Newslettern oder größeren Unternehmensstrukturen – empfiehlt es sich, automatisierte Auswertungen einzurichten, um Auffälligkeiten direkt zu melden. Das spart Zeit und ermöglicht mir, überraschende Peaks in der Auslastung schneller zuzuordnen. Häufig steckt hinter plötzlichen Anstiegen eine Spam-Welle oder eine fehlerhafte Applikation, die zu viele E-Mails verschickt.

Typische Logeinträge und ihre Bedeutung

Wer den Aufbau und Inhalt von Logzeilen versteht, kann Ursache und Kontext von Fehlern schnell einordnen. Besonders wichtig sind Statuscodes wie:

- status=sent: Die Nachricht wurde erfolgreich zugestellt

- status=deferred: Zustellung verzögert, meist temporäres Problem beim Empfänger

- status=bounced: Nachricht endgültig abgelehnt (z. B. nicht existierende Adresse)

- status=reject: Versand wurde durch Policy-Regeln blockiert

- auth failed: Falsche Zugangsdaten oder Angriffsversuch

Das gezielte „Durchforsten“ bestimmter Ereignisse funktioniert effizient mit regulären Ausdrücken. Beispiel: grep -iE "auth failed|imap-login failed|smtp-login failed" /var/log/mail.log. Durch solch gezielte Filter können Muster wie wiederholte Einloggversuche einer IP entlarvt werden, was meistens auf Brute-Force-Angriffe hinweist. Ich prüfe in solchen Fällen, ob es sich um bekannte IPs handelt und reagiere gegebenenfalls mit Sperrregeln oder zusätzlichen Captcha-Lösungen, falls ein Webmail-Zugang betroffen sein sollte.

Ein weiterer zentraler Punkt ist die Untersuchung von Domain-spezifischen Problemen, wie plötzlichen Zustellfehlern bei bestimmten Zielservern. Findet sich in deinen Logs häufig status=deferred für die gleiche Domain, lohnt ein Blick auf DNS- und Firewall-Einstellungen. Manchmal liegt die Ursache außerhalb deiner Kontrolle, etwa bei Wartungsarbeiten am Zielserver. Mit den Logdateien bist du dennoch in der Lage, dem Empfänger Probleme aufzuzeigen oder die eigenen Systeme zu prüfen.

Logrotation im Griff behalten

Damit die Datei mail.log nicht überläuft, übernimmt logrotate das automatische Archivieren in Intervallen – meist wöchentlich. Über Parameter wie rotate 4 wird festgelegt, wie viele Generationen erhalten bleiben. Ältere Logs erscheinen dann beispielsweise als mail.log.1.gz.

Diese archivierten Logs lassen sich auch später analysieren. Entpacke sie mit gunzip, lies sie mit zcat oder zless. So bleibt Transparenz über Entwicklungen in der Vergangenheit erhalten – etwa nach Ausfallzeiten oder Sicherheitsvorfällen. Ich achte darauf, veränderte Konfigurationen in diesem Zeitraum mitzuloggen – das erleichtert die Korrelation von Ursachen und Effekten.

Besonders interessant wird die historische Analyse, wenn ich eine längerfristige Entwicklung bewerten möchte. Gibt es periodische Schwankungen, die auf eine bestimmte Uhrzeit, einen Tag in der Woche oder bestimmte Kampagnen zurückzuführen sind? Entsprechende Muster lassen sich aus den archivierten Logs gut ablesen und erlauben eine vorausschauende Planung. So erkenne ich zum Beispiel, ob es sich lohnt, für eine Newsletter-Aktion am Wochenende zusätzliche Ressourcen einzuplanen oder ob meine Serverkonfiguration bereits ausreichend leistungsfähig ist.

Mehr Details durch gezielte Konfiguration

Wenn dir die Standardausgabe nicht ausreicht, kannst du in der /etc/postfix/main.cf den Detaillierungsgrad sinnvoll erhöhen. Zwei Optionen sind besonders relevant:

- debug_peer_level=N: Erhöht die Tiefe der Informationen

- debug_peer_list=IP/Host: Begrenzt die detaillierte Ausführung nur auf definierte Ziele

Ich verwende dies gezielt bei wiederkehrenden Problemen mit bestimmten Clients. Du solltest dabei jedoch prüfen, ob sensible Nutzerdaten enthalten sind, die datenschutzrechtlich relevant sein können. In einigen Produktionsumgebungen empfiehlt es sich, Debug-Logs nur kurzzeitig zu aktivieren und anschließend wieder zurückzusetzen. So vermeide ich unnötige Belastung des Dateisystems und reduziere das Risiko, versehentlich vertrauliche Informationen zu speichern.

Generell ist mir wichtig, dass Debug-Einstellungen nicht dauerhaft in vollem Umfang aktiv sind. Dies schützt einerseits die Benutzerdaten und verhindert andererseits, dass die Logdateien unnötig groß werden, was die Analyse erschweren würde. Eine klare Trennung zwischen normaler Betriebslogdatei und kurzzeitiger Debug-Protokollierung hat sich in der Praxis bewährt.

Automatische Auswertung via pflogsumm

pflogsumm liefert tägliche Berichte mit Zustellstatistiken, Fehlerauswertungen und Traffic-Analysen. Besonders praktisch: Die Kombination mit einem Cronjob ermöglicht dir eine kontinuierliche Überwachung des Mailservers – ohne manuellen Eingriff.

Ich nutze dazu folgendes Bash-Skript:

#!/bin/bash

gunzip /var/log/mail.log.1.gz

MAIL=/tmp/mailstats

echo "Report vom $(date "+%d.%m.%Y")" > $MAIL

echo "Mailserver-Aktivität der letzten 24h" >> $MAIL

/usr/sbin/pflogsumm --problems_first /var/log/mail.log.1 >> $MAIL

cat $MAIL | mail -s "Postfix Report" [email protected]

gzip /var/log/mail.log.1

Einmal eingetragen in die Crontab (crontab -e) sorgt es für tägliche Auswertungen – zuverlässig und nachvollziehbar gespeichert. Wenn du die Berichte noch weiter verfeinern möchtest, bietet pflogsumm verschiedene Optionen, wie Sortierungen nach Empfänger-Domain oder Absender. Das erleichtert die Segmentierung, gerade in Umgebungen mit mehreren tausend Mails pro Tag. Die Ergebnisse kann ich dann bequem sichten und bei Bedarf tiefer in einzelne Logdateien einsteigen.

Erweiterte Analysetechniken mit grep und regex

Mit regulären Ausdrücken lassen sich sehr gezielte Anfragen formulieren. Ich filtere damit unter anderem:

- Alle Loginfehler zu einer bestimmten Domain:

grep -iE "auth failed|imap-login failed|smtp-login failed" /var/log/mail.log | grep "example.com" - Zustellverzögerungen:

grep "status=deferred" /var/log/mail.log - Queue-Status live überprüfen:

postqueue -p

Diese Informationen helfen bei der abschließenden Diagnose und bieten Anhaltspunkte für Konfigurationsanpassungen oder Netzwerkanalyse. Außerdem beobachte ich bei größeren Mailservern gerne das Totalvolumen pro Tag. Dafür kombiniere ich grep oder awk mit einfachen Zählfunktionen, um rasch herauszufinden, ob die Anzahl gesendeter oder empfangener E-Mails von den gewohnten Werten abweicht.

Wenn ich eine wiederkehrende Meldung habe, kann ein kurzer Snippet mit grep -A oder grep -B helfen, den Kontext zu erweitern. So lässt sich zum Beispiel erkennen, was direkt vor oder nach einer Fehlermeldung passiert ist. Das erspart oft langes Scrollen und erleichtert die Ursachenfindung.

Produkte zur Log-Auswertung im Vergleich

Zusätzlich zu grep und pflogsumm nutze ich gelegentlich auch spezialisierte Lösungen. Diese sind hilfreich, wenn größere Volumen, grafische Oberflächen oder Echtzeitanzeigen erforderlich sind.

| Tool | Funktion |

|---|---|

| pflogsumm | Kompakter Tagesreport aus Logdateien |

| qshape | Analyse der Postfix-Warteschlangen |

| maillogger | Exports in CSV oder JSON zur Weiterverarbeitung |

| Graylog/Kibana | Grafische Aufbereitung für hohe Volumen |

Besonders maillogger liefert strukturierte Daten für Excel oder Datenbanken, ideal für Monatsreportings. Für professionelle Auswertungen ist oft die Verbindung mit grafischen Tools reizvoll, da sie Echtzeit-Dashboards, Filterfunktionen und Alarmierungen bieten. So erkenne ich Probleme und Trends, ohne ständig per Hand die Logfiles durchgehen zu müssen. Bei stark wachsenden Datenmengen – beispielsweise durch intensives Newsletter-Marketing oder internationale Mailing-Kampagnen – ist eine skalierbare Log-Analyse-Plattform unverzichtbar, um den Überblick zu behalten.

Fehlermuster erkennen und Ursachen finden

Durch wiederholte Analyse bemerke ich typische Ursachen für Fehlverhalten:

- Zustellungen bleiben hängen → viele

status=deferred - SPAM-Versand → hohe Traffic-Spitzen durch kompromittierte Accounts

- Fehlschläge bei der Authentifizierung → Brute-Force oder falsche Clientkonfiguration

- Mailbox voll → Nachrichten landen im Nirvana

Reagiere ich frühzeitig, verhindere ich Folgeprobleme. Ich setze zusätzlich Monitoring-Lösungen ein, die diese Fehler grafisch darstellen und mich alarmieren. Im Idealfall kombiniere ich Postfix-Loganalysen mit Tools für Server-Monitoring (z. B. Nagios oder Icinga), um CPU- und Speicherverbrauch gleich mit zu beobachten. So erkenne ich mögliche Zusammenhänge zwischen hohen Serverlasten und Mail-Problemen. Beispielsweise kann ein Sicherheitsvorfall, bei dem eine Mailbox erfolgreich gehackt wurde, auf einmal zu enormen Versandmengen führen, die CPU und Netzwerk belasten.

Manchmal lassen sich durch die Logs auch gezielte Angriffe auf bestimmte Mailinglisten oder Postfächer identifizieren. Mir ist es schon passiert, dass Unbefugte versucht haben, eine Mailingliste als Spam-Schleuder zu missbrauchen. Erst durch die Postfix-Logs habe ich erkannt, dass ungewöhnlich viele Anfragen an genau diese Liste gesendet wurden. Mit automatisierten Filtern konnte ich das Problem dann in kurzer Zeit eindämmen und den betroffenen Account sperren.

Ein weiteres bekanntes Fehlermuster ist die Zunahme von Bounces bei bestimmten Empfänger-Domains. Das mag an veralteten Adressbeständen liegen oder an Restriktionen beim Zielserver, der Mails ablehnt, wenn SPF oder DKIM nicht korrekt konfiguriert sind. Da Postfix die exakten Fehlercodes in den Logs hinterlässt, kann ich klar feststellen, ob etwa ein 550-Fehler (Mailbox unavailable) oder 554 (Transaction failed) vorliegt und danach meine Maßnahmen abstimmen. So kann ich zum Beispiel die Absenderadressen anpassen, DNS-Einträge korrigieren oder meine Newsletter-Datenbank bereinigen.

Sicher protokollieren – Datenschutz beachtet

Auch wenn Logdaten technisch notwendig sind, gelten sie oft als personenbezogen. Ich achte daher auf die Aufbewahrungsdauer (z. B. max. 4 Wochen), logge keine sensiblen Inhalte und begrenze den Zugang auf administrative Accounts. Bei aktivierter Detailausgabe prüfe ich besonders sorgfältig, ob Passwörter, Session-IDs oder Nutzernamen auftauchen. Diese lassen sich mit Logsanitizern oder sed-Skripten anonymisieren.

Gerade im Unternehmensumfeld spielt das Thema Compliance eine große Rolle. So kann die Datenschutz-Abteilung klare Richtlinien vorgeben, wie lange und in welcher Form Logfiles aufbewahrt werden dürfen. Es lohnt sich, hier frühzeitig einen abgestimmten Prozess zu etablieren, damit ich bei Audits oder Prüfungen jederzeit nachweisen kann, dass die Daten nur im notwendigen Umfang gespeichert wurden. Wer dafür sorgt, dass Logs zentral und sicher gelagert werden und Zugriffe protokolliert sind, ist auf der sicheren Seite.

Erweiterte Monitoring-Strategien

Neben dem Blick in die Logdateien lohnt sich ein systemweites Monitoring, das sowohl die Postfix-Prozesse als auch die dahinterliegenden Dienste im Auge behält. So kann ich zum Beispiel Alarmierungen einrichten, wenn die Mail-Queue eine definierte Größe übersteigt oder wenn die Anzahl fehlgeschlagener Logins sprunghaft ansteigt. Auch die Integration von externen Blacklisten in die Postfix-Konfiguration hilft, rechtzeitig gegen Spam-Versender vorzugehen. Werden vermehrt abgelehnte Verbindungen (status=reject) in den Logs ersichtlich, lasse ich automatisch die entsprechenden IP-Adressen blockieren oder genauer beobachten.

Ebenso sinnvoll ist die Einbindung von Metriken zu Mail-Laufzeiten. Denn wenn E-Mails deutlich länger in der Queue hängen als üblich, kann das auf Netzwerkprobleme oder ein schlechtes Empfänger-Routing hindeuten. So kreiere ich ein Gesamtbild aus Performance-Daten und Logeinträgen. Eine gewisse Zeitinvestition in die Automatisierung lohnt sich hier, da ich so kontinuierlich berichte und nicht erst bei Beschwerden reagiere.

Wer in größeren Organisationen arbeitet, profitiert von der Zusammenarbeit mit anderen IT-Abteilungen. Beispielsweise können Informationen aus Firewalls oder weiteren Netzwerkgeräten wertvollen Kontext über die Herkunft bestimmter Angriffe liefern. So lassen sich Postfix-Logs mit Logs von Webservern oder Datenbanken korrelieren, um komplexe Vorfälle besser zu verstehen. Oft sind SMTP-Angriffe nur ein Teilaspekt einer umfassenderen Attacke, die verschiedene Dienste im Visier hat.

Rückblick und Empfehlungen aus der Praxis

Die strukturierte Kontrolle über Postfix-Logs erlaubt mir, Probleme proaktiv zu erkennen, Angriffe abzuwehren und einen störungsfreien Mailbetrieb sicherzustellen. Die Kombination aus täglicher Analyse, gezielten Filtern und spezialisierten Tools spart Zeit und reduziert Ausfallrisiken. Insbesondere bei professionellen Umgebungen mit hohen Mailvolumen rate ich zu einem Hosting, das Monitoring, Logging und Sicherheit eng verzahnt anbietet. Die Infrastruktur von webhosting.de bietet genau das: hohe Ausfallsicherheit, Reporting-Features und automatisierte Unterstützung bei Mailproblemen.

Mit etwas Übung wird aus der vermeintlich trockenen Logauswertung ein mächtiges Diagnoseinstrument für alltägliche IT-Beratung und Systempflege. Ich wähle einen Ansatz, der zu dem jeweiligen Szenario passt: vom manuellen grep-Filter über pflogsumm-Reports und Debug-Logs bis hin zur Kombination mit umfassender Monitoring-Software. Wer Postfix-Logs kontinuierlich liest, spart sich später viel Zeit und Ärger und kann die eigene Infrastruktur auf einem sicheren und performanten Niveau halten.